- Process Explorer integra VirusTotal para contrastar hashes y priorizar amenazas.

- Propiedades, firmas y mitigaciones (DEP/ASLR) aportan señales clave.

- Autoruns, anti-rootkits y red completan la investigación y limpieza.

- Refuerzo posterior: parches, capas defensivas y copias de seguridad.

Detectar procesos maliciosos en Windows no siempre es evidente, y menos cuando el malware se esconde con técnicas avanzadas. Si te preguntas cómo dar con ellos sin perderte entre decenas de procesos, Process Explorer y su integración con VirusTotal son una ayuda de primera.

En esta guía vas a encontrar un recorrido práctico y muy detallado para investigar procesos sospechosos con Process Explorer, activar el análisis con VirusTotal, interpretar resultados y complementar la investigación con Autoruns, herramientas anti-rootkit, monitorización de red y otras medidas de limpieza y refuerzo.

Qué es Process Explorer y por qué es clave para cazar procesos maliciosos

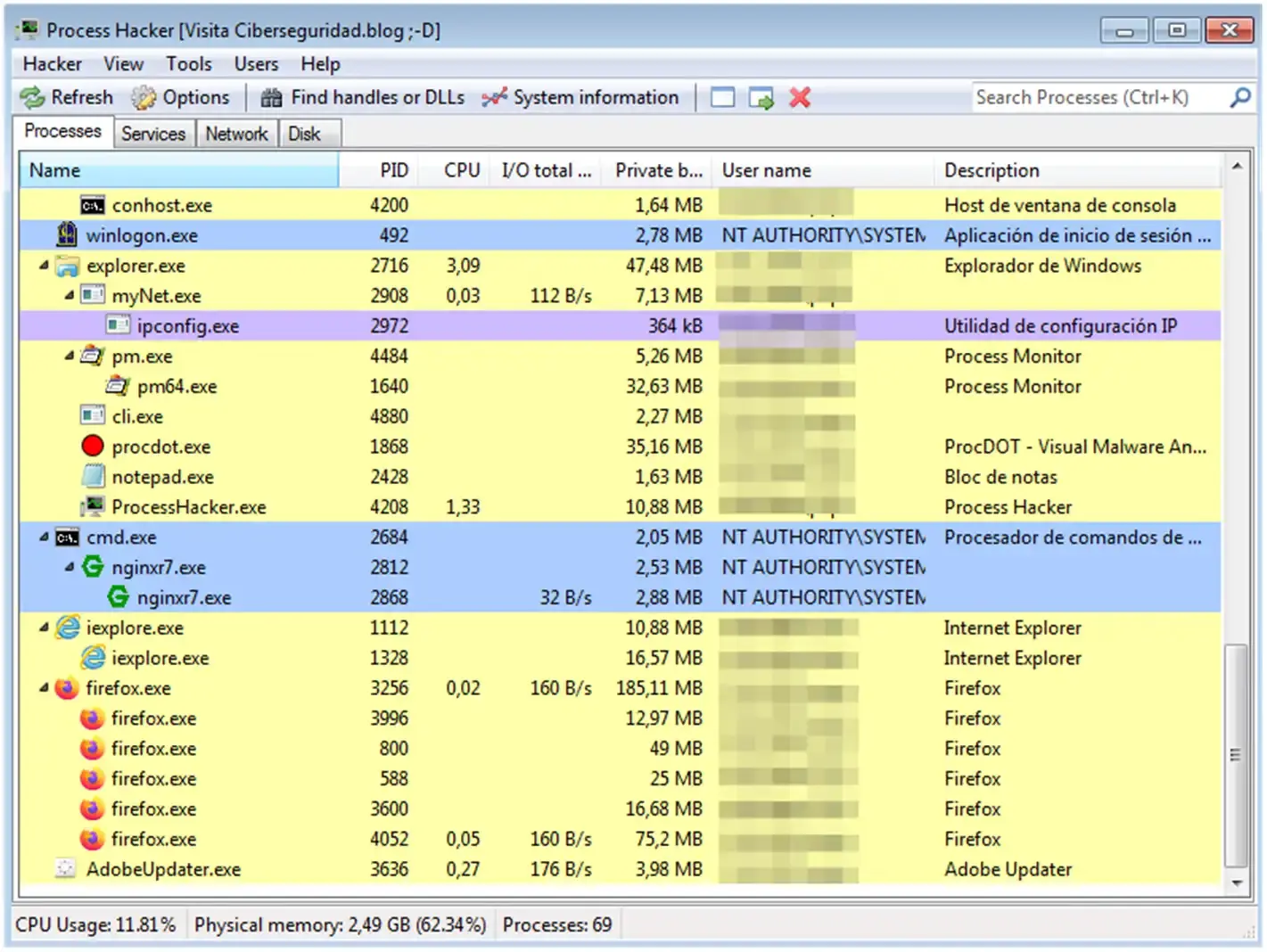

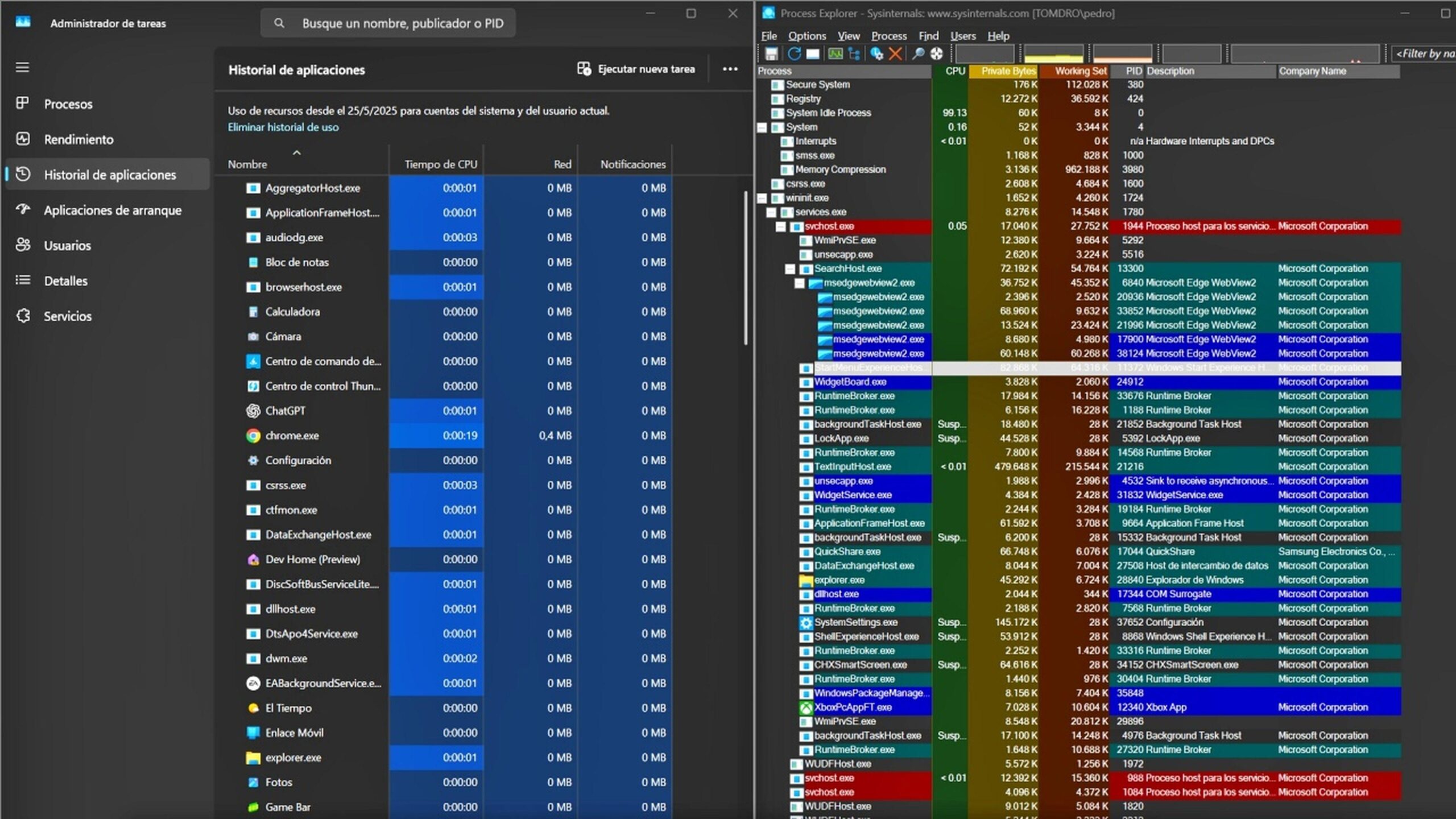

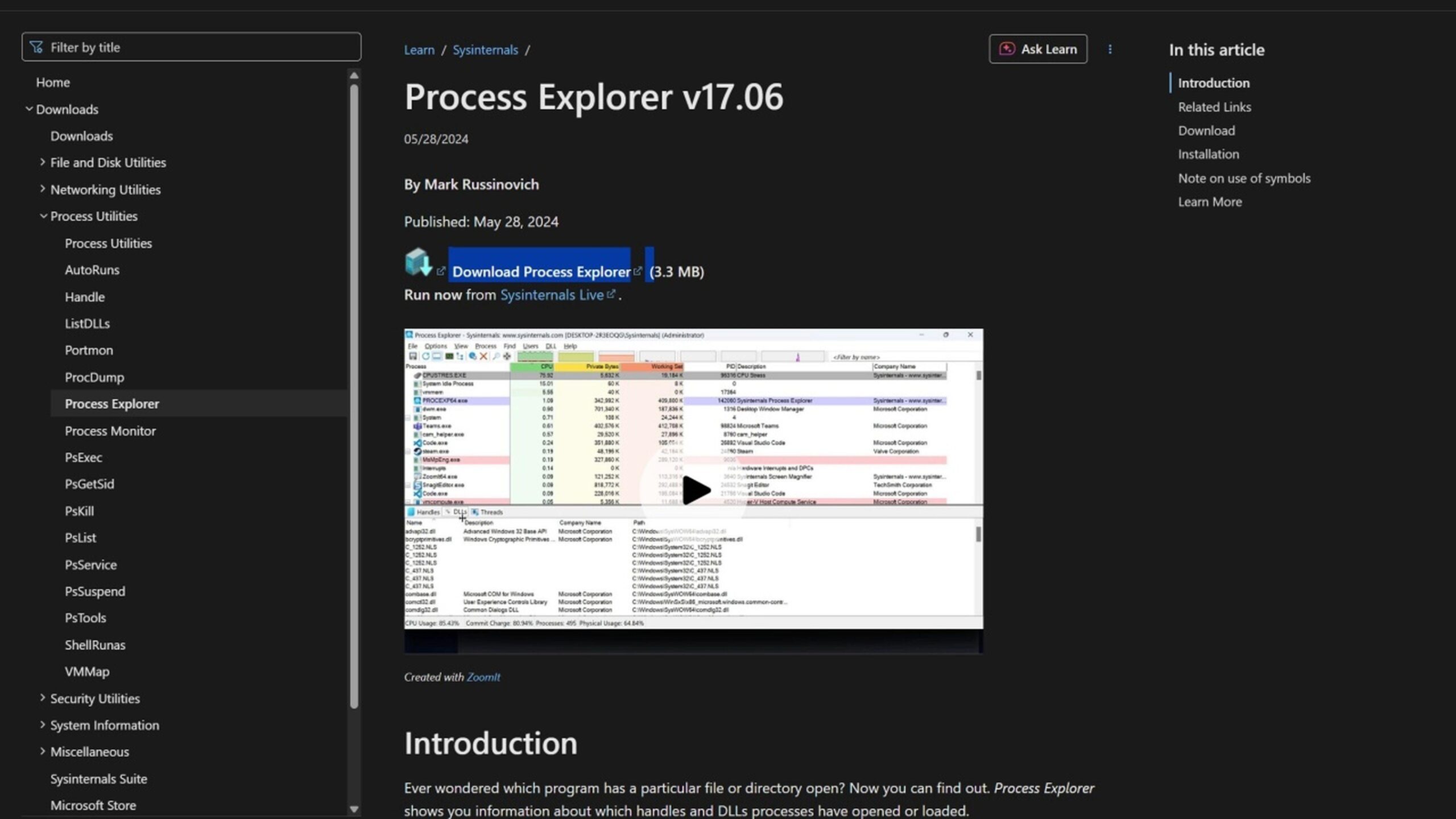

Process Explorer es una utilidad de Microsoft (colección Sysinternals) pensada para monitorizar a fondo los procesos en Windows: uso de CPU/RAM, jerarquías, descriptores, módulos cargados, rutas de ejecutables, permisos, firmas digitales y mucho más. Es portable, se ejecuta sin instalar y permite tomar decisiones informadas en segundos.

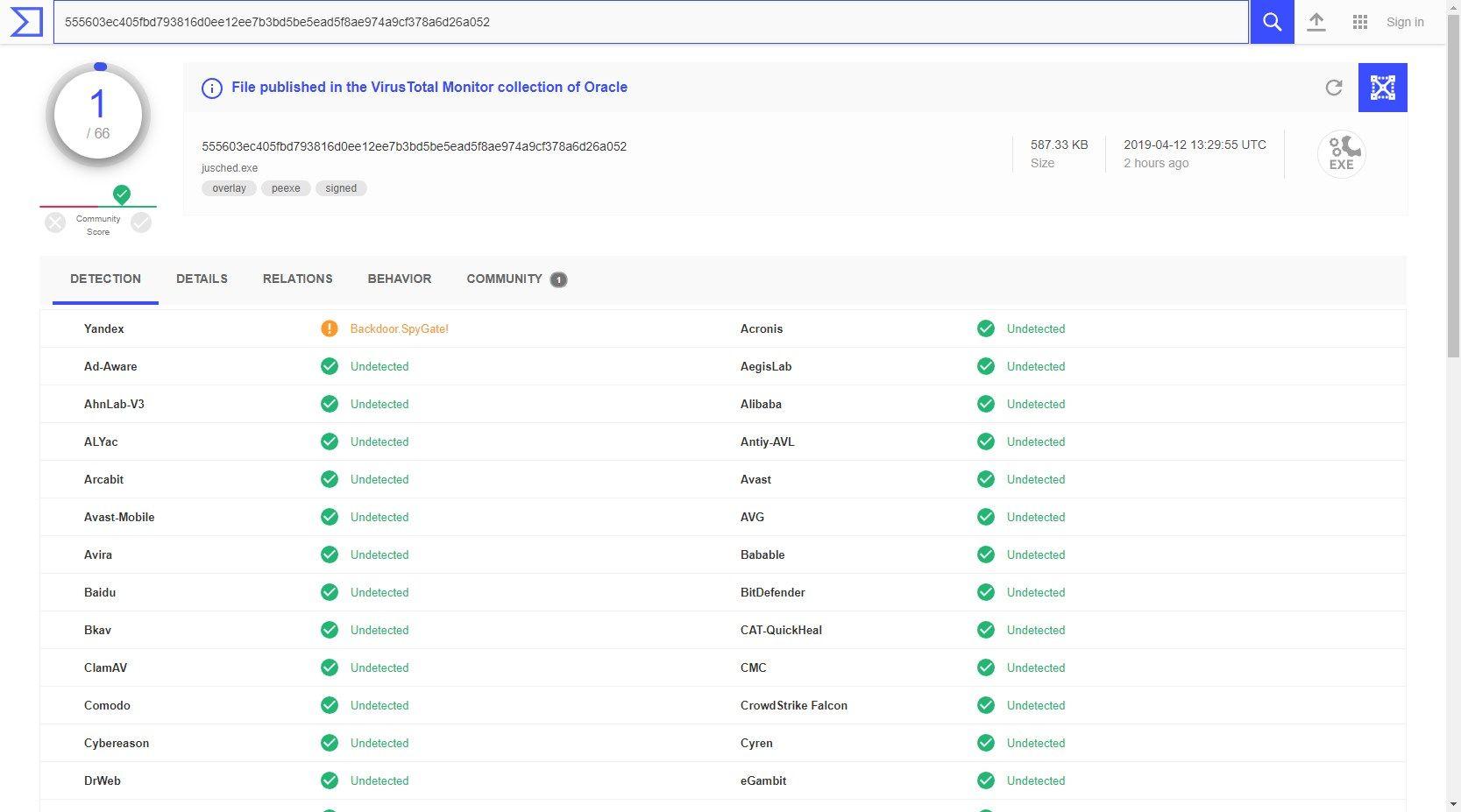

Desde 2014 incorpora la integración con VirusTotal, lo que hace posible comparar el hash de cada ejecutable con la base de datos de múltiples motores antivirus en la nube. Esta capa extra facilita distinguir procesos legítimos de los que tienen mala pinta sin salir de la herramienta.

De forma simplificada, el flujo de análisis con VirusTotal desde Process Explorer funciona así: seleccionas el proceso, la herramienta envía el hash del ejecutable (no el archivo en sí) a VirusTotal, se compara contra su base de firmas y enseguida ves la puntuación en una columna dedicada dentro de Process Explorer.

- Selección del proceso: eliges el proceso que quieres comprobar en la lista.

- Envío de hash: Process Explorer calcula y remite el hash del binario a VirusTotal.

- Análisis: los motores de VirusTotal contrastan ese hash con su repositorio de malware.

- Resultados: aparece una columna con el veredicto agregado (positivos/engines).

Entre sus ventajas destacan la detección rápida de potenciales amenazas, el detalle enriquecido que aporta VirusTotal sobre familias o coincidencias y la facilidad de uso: todo queda integrado en la interfaz de Process Explorer, sin configuraciones enrevesadas.

Como limitaciones, conviene recordar que la eficacia depende de VirusTotal (si un malware es muy nuevo, puede no aparecer) y que el escaneo añade consumo de recursos mientras se consultan los hashes, especialmente en equipos modestos o con muchos procesos simultáneos.

Cómo activar VirusTotal en Process Explorer y entender los resultados

Empieza descargando la herramienta desde Sysinternals, descomprímela y ejecuta procexp64.exe como administrador si usas un Windows de 64 bits. Al ser portable, no requiere instalación, lo que resulta muy cómodo para análisis puntuales.

Para encender la integración con VirusTotal, en la barra superior ve a Options > VirusTotal y activa la comprobación. Automáticamente verás una columna nueva que muestra algo tipo 0/70, 1/70, etc., indicando cuántos motores reportan el archivo como sospechoso.

Un 0/n suele implicar que ningún motor ha detectado actividad maliciosa asociada al hash consultado. Si ves algún positivo aislado (por ejemplo, 1/70 en rojo), no te precipites: con frecuencia son falsos positivos. Puedes hacer clic sobre el resultado para abrir el informe de VirusTotal y revisar el detalle.

Si el contador se dispara (por ejemplo, 15/70 o más), es una señal inequívoca de riesgo. En ese caso, lo sensato es finalizar el proceso con cuidado, aislar la máquina de la red si procede y pasar un escaneo antimalware completo para identificar y eliminar el origen.

Investigación manual: propiedades del proceso, firmas, DEP/ASLR y pistas sutiles

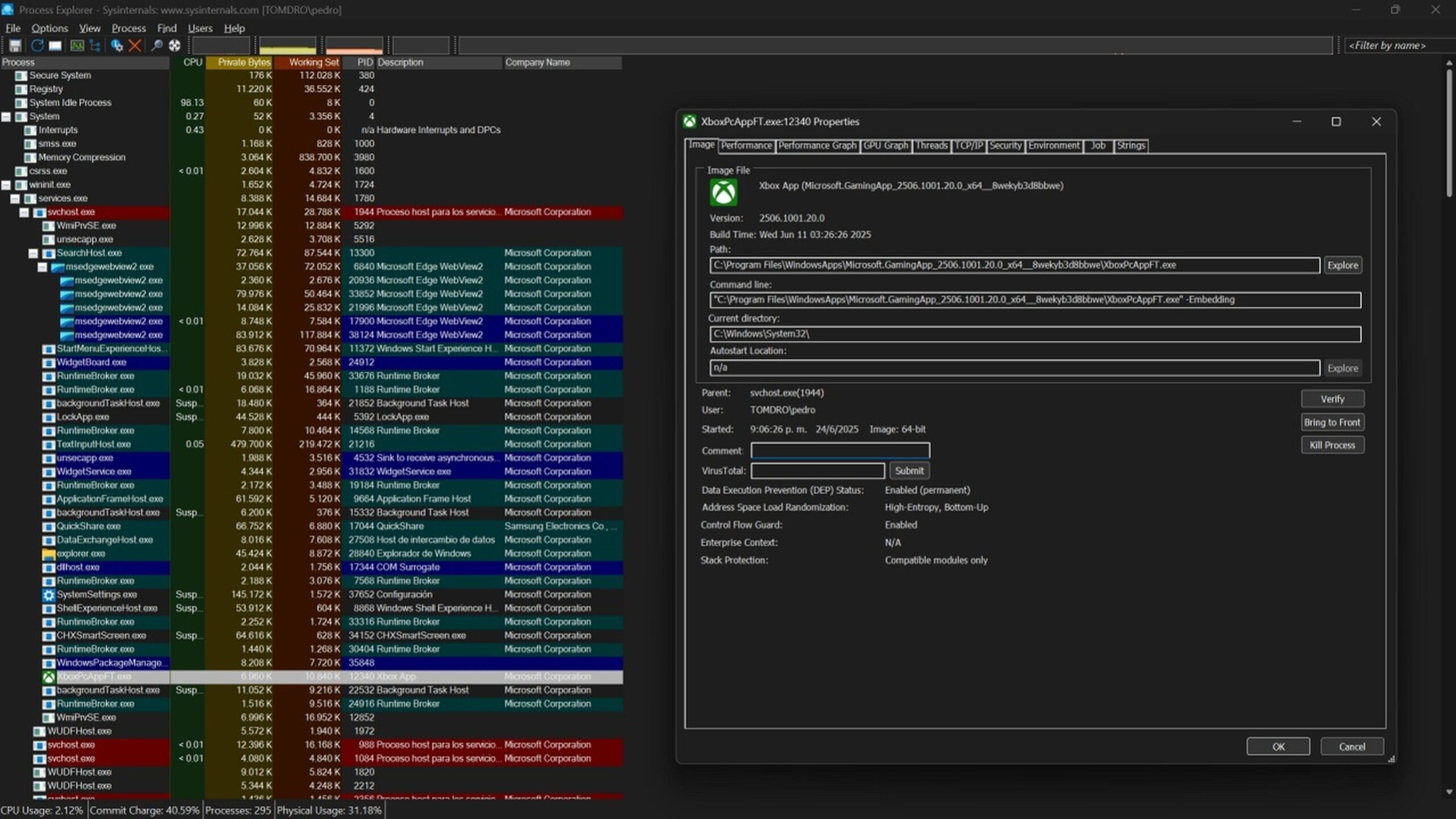

Más allá del veredicto de VirusTotal, Process Explorer brilla cuando abres las propiedades de un proceso (doble clic o botón derecho > Properties). Aquí podrás ver la ruta de la imagen, el usuario con el que se ejecuta, los módulos cargados, descriptores abiertos, consumo de recursos y otros datos finos.

Un primer filtro útil es confirmar la ruta desde la que se cargó el ejecutable. Si algo que dice ser del sistema opera desde una carpeta temporal o un perfil de usuario, mal asunto. También te conviene usar la opción de buscar el nombre del archivo en Internet para ver reputación, documentación y si otras personas lo han identificado como amenaza.

Otra comprobación valiosa es la verificación de la firma digital del binario. Process Explorer permite revisar si el ejecutable está firmado y si esa firma es válida. Que un archivo de un proveedor reputado no esté firmado o no se pueda verificar la firma es una bandera amarilla. Un ejemplo clásico es un cliente que, pese a descargar el instalador firmado, veía el ejecutable final sin firma, con el riesgo de ser reemplazado por una versión troyanizada.

En contraste, hay productos que sí aparecen con firma verificada, lo que añade confianza. Ojo: hoy en día existen campañas que abusan de drivers firmados de terceros o cadenas de suministro para colar binarios maliciosos; por eso, la firma no es garantía absoluta, pero es un indicador importante en el contexto.

Fíjate también en comportamientos anómalos como picos de CPU sin justificación, actividad de disco exagerada, escritura en ubicaciones sensibles o el hecho de que el proceso esté sin mitigaciones modernas como DEP o ASLR activas cuando cabría esperar lo contrario. Son esas pequeñas señales las que, combinadas, ayudan a separar lo normal de lo sospechoso.

Un buen hábito es conocer de memoria qué procesos suele ejecutar tu equipo, revisarlos periódicamente y documentar cambios. Cuanto mejor conozcas tu sistema, antes detectarás cualquier elemento fuera de lugar.

Técnicas avanzadas: Autoruns, rootkits, red, MBR y cuándo reinstalar

Process Explorer es el centro de operaciones, pero para casos tozudos conviene apoyarse en otras utilidades de Sysinternals y en herramientas especializadas que extienden tu capacidad de detección y limpieza frente a amenazas ocultas.

Para programas que se autoejecutan al iniciar Windows, Autoruns es imprescindible. Con Autoruns verás absolutamente todas las entradas de arranque (apps, servicios, extensiones, tareas programadas, etc.). Puedes deshabilitar lo dudoso, abrir la ubicación o saltar a la clave de registro correspondiente para inspeccionar. Las rutas clásicas a revisar incluyen HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run y equivalentes por usuario.

Si sospechas de rootkits (malware que se esconde en capas profundas del sistema), necesitas un enfoque distinto. Utilidades como Malwarebytes Anti-Rootkit, TDSSKiller de Kaspersky o GMER (no compatible con Windows 11 a día de hoy) ayudan a destapar lo que los antivirus convencionales no ven.

Para maximizar la eficacia contra rootkits, es aconsejable reiniciar en Modo seguro antes del escaneo, de forma que el malware tenga menos oportunidades de cargar. En el asistente de algunas herramientas puedes crear un punto de restauración, ejecutar un análisis profundo y, al terminar, aplicar la limpieza y reiniciar cuando lo solicite.

La actividad de red también delata mucho. Con netstat puedes descubrir conexiones activas y procesos asociados ejecutando en un CMD con privilegios netstat -ano. Si ves conexiones persistentes a IPs desconocidas, investiga qué PID mantiene esa sesión y relaciónalo con el proceso en Process Explorer.

Para un nivel superior de visibilidad, Wireshark te permite capturar y analizar tráfico. El flujo típico es sencillo: selecciona la interfaz (Wi-Fi o Ethernet), pulsa iniciar captura (icono del tiburón), identifica tu IP con ipconfig, aplica filtros como ip.addr == TU_IP o protocolos específicos (por ejemplo, http) y detén la captura cuando tengas material suficiente para analizar orígenes/destinos y puertos.

- Elige la interfaz a monitorizar y comienza la captura.

- Obtén tu IP con

ipconfigpara filtrar con precisión. - Aplica filtros como

ip.addr == TU_IPo por protocolo. - Para la captura y examina paquetes sospechosos con detalle.

Cuando el arranque pudiera estar comprometido, no olvides que algunos malware avanzados tocan el MBR (Master Boot Record) para ejecutarse antes que Windows. Con un medio de instalación de Windows puedes abrir la reparación de inicio y, en la consola, usar bootrec /fixmbr para reconstruir ese sector crítico. Es una medida quirúrgica que conviene aplicar con criterio y copia de seguridad.

Si, pese a todo, la infección persiste o los síntomas reaparecen, plantéate una reinstalación limpia del sistema. Haz copia de tus documentos, pero evita restaurar programas o configuraciones antiguas a ciegas: podrían reintroducir el problema sin que te des cuenta.

Por último, recuerda que el malware evoluciona y hay campañas que incluso aprovechan drivers firmados para ganar persistencia. Esto reafirma la idea de combinar múltiples señales: reputación en VirusTotal, firma digital, ubicación del archivo, comportamiento, conexiones de red y entradas de inicio.

Refuerza tu seguridad: parches, capas de defensa, copias de seguridad y ayuda experta

Tras la limpieza, es clave cerrar puertas. Aplica todos los parches de seguridad de Windows y del software instalado, especialmente navegadores, clientes de mensajería y herramientas que interactúan con Internet. Un sistema actualizado reduce la superficie de ataque y frena exploits de día cero conocidos.

Considera adoptar una solución de seguridad multicapa: un antivirus con análisis bajo demanda y detección por comportamiento, firewall bien configurado y, cuando tenga sentido, utilidades anti-rootkit. La diversidad de capas complica la vida al atacante y mejora tus probabilidades de cortar la intrusión a tiempo.

No descuides las copias de seguridad periódicas en soportes externos o en la nube. Asegúrate de que al menos una copia sea offline o inmutable para evitar que un ransomware la cifre junto con tus datos. Verifica periódicamente que recuperas sin problemas.

Si te ves atascado o necesitas rapidez, siempre tienes la opción de recurrir a asistencia profesional. Servicios especializados ofrecen diagnósticos y eliminación guiada a precios moderados, lo que puede ahorrarte tiempo y quebraderos de cabeza en entornos de trabajo críticos.

Con todo lo anterior tienes una hoja de ruta sólida: usa Process Explorer para radiografiar procesos y firmas, apóyate en VirusTotal para contraste inmediato, complementa con Autoruns, herramientas anti-rootkit y análisis de red, y remata con medidas de reparación del arranque o reinstalación si fuera necesario; a partir de ahí, consolida tu seguridad con parches, capas defensivas y copias de respaldo para que la próxima vez te pille con los deberes hechos.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.