- Defender for Endpoint unifica prevención, EDR, automatización y gestión de vulnerabilidades con alcance multiplataforma.

- Integra sensores en el endpoint y analítica en la nube con inteligencia de amenazas y correlación XDR.

- Plan 1 aporta controles críticos: ASR, mitigación de ransomware, control de dispositivos, protección web/red y respuesta manual.

- Integraciones con Defender XDR, Sentinel e Intune refuerzan visibilidad y respuesta coordinada a gran escala.

Si te preguntas qué es exactamente Microsoft Defender for Endpoint, aquí tienes una guía completa, directa y sin rodeos. Hablamos de la plataforma empresarial de seguridad de endpoints de Microsoft, diseñada para prevenir, detectar, investigar y responder a amenazas avanzadas en equipos y dispositivos modernos.

En un entorno donde los ataques evolucionan a la velocidad de la luz, contar con una solución que combine protección preventiva, detección en tiempo real y automatización es clave. Defender for Endpoint protege Windows, macOS, Linux, Android, iOS e incluso IoT, con inteligencia en la nube, analítica de seguridad y capacidades XDR para frenar ataques complejos como el ransomware.

¿Qué es Microsoft Defender for Endpoint?

Microsoft Defender for Endpoint (MDE) es una solución de seguridad de endpoints nativa de la nube que ofrece visibilidad, prevención, detección y respuesta frente a ciberamenazas en una empresa multiplataforma. Integra protección de siguiente generación, EDR, administración de vulnerabilidades, reducción de la superficie de ataque, protección móvil y búsqueda gestionada, todo en una única plataforma y con inteligencia artificial.

En el ámbito corporativo, consideramos endpoint a cualquier dispositivo que se conecta a la red de la empresa. Ejemplos de endpoints incluyen portátiles, PCs, teléfonos y tabletas, pero también puntos de acceso, enrutadores y firewalls; todos ellos son puertas de entrada a tus datos y sistemas si no están bien protegidos.

Defender for Endpoint se apoya en la inteligencia de amenazas global de Microsoft, nutrida por señales de múltiples dominios y por equipos de expertos. La plataforma correlaciona alertas (enfoque XDR) para interrumpir automáticamente campañas sofisticadas, con especial foco en amenazas de rápida propagación como el ransomware.

Si quieres evaluarlo en tu entorno, existe una prueba gratuita oficial que te permite experimentar la solución con datos reales de tu organización y medir su impacto en la detección y respuesta frente a amenazas.

Cómo funciona: sensores, nube e inteligencia de amenazas

El corazón de MDE combina telemetría en los dispositivos con análisis en la nube. Los sensores de comportamiento integrados en Windows 10 y versiones posteriores recogen señales del sistema operativo, convertidas en eventos que se envían a una instancia de nube privada aislada de Microsoft Defender for Endpoint para su procesamiento seguro.

En la nube, la analítica de seguridad utiliza macrodatos, aprendizaje automático y la óptica de Microsoft en Windows, servicios empresariales (como Office 365) y recursos online. Esto permite transformar señales de comportamiento en hallazgos e indicadores accionables con detecciones y recomendaciones de respuesta.

Todo ello se nutre de inteligencia sobre amenazas generada por los equipos de Microsoft y reforzada por socios, que identifica herramientas, técnicas y procedimientos (TTPs) de atacantes. Cuando esos patrones aparecen en la telemetría de tus dispositivos, el sistema genera alertas y puede iniciar acciones de contención.

Además de esta base tecnológica, Microsoft ofrece materiales y vídeos explicativos para ayudar a equipos de seguridad a comprender y sacar partido a cada componente de la plataforma sin perderse en lo técnico.

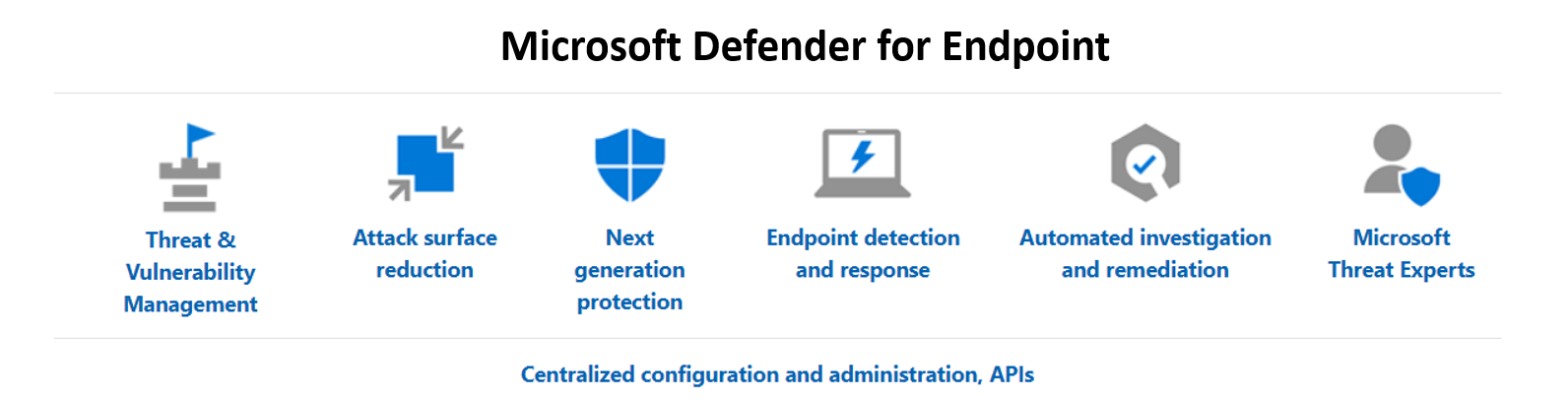

Capacidades clave que aporta la plataforma

Defender for Endpoint agrupa varias áreas funcionales que cubren el ciclo completo de defensa: prevención, detección, investigación, respuesta y mejora continua. Estas son las piezas que marcan la diferencia en entornos reales:

Administración de vulnerabilidades

La solución incorpora gestión de vulnerabilidades basada en riesgos para detectar, evaluar, priorizar y remediar debilidades y configuraciones erróneas. Puedes conocer tu exposición real, priorizar por impacto y aplicar correcciones de forma eficiente en todo el parque de dispositivos.

Para organizaciones que necesitan un mayor nivel de detalle y capacidades avanzadas, existe un complemento de administración de vulnerabilidades para el Plan 2, que amplía el alcance de evaluación y la profundidad de las recomendaciones.

Reducción de la superficie de ataque

Este conjunto de controles es la primera línea de defensa de la pila. Incluye políticas y técnicas de mitigación para endurecer el sistema, protección de red y protección web, con el objetivo de limitar la capacidad de ejecución de vectores comunes de ataque.

Las reglas de reducción de superficie de ataque se orientan a comportamientos de software de riesgo, como ejecutar scripts ofuscados o descargar ejecutables desde procesos ofimáticos. Aunque algunas apps legítimas podrían hacer algo similar, estas reglas bloquean patrones abusados por malware y adversarios.

Protección de última generación

La protección antimalware de nueva generación combina detecciones basadas en comportamiento, heurística y análisis en tiempo real. Gracias al servicio en la nube, las firmas y modelos se actualizan con rapidez, detectando y bloqueando amenazas emergentes casi al instante.

Detección y respuesta de endpoints (EDR)

Con EDR, los equipos de seguridad pueden detectar, investigar y responder a amenazas avanzadas que esquivan los controles preventivos. El componente de búsqueda avanzada permite consultas proactivas para cazar indicios de intrusión y crear detecciones personalizadas adaptadas al entorno.

Investigación y corrección automatizadas

La automatización reduce drásticamente la carga de trabajo del SOC. MDE puede investigar alertas, determinar el alcance y aplicar acciones de contención o remediación de manera automática, bajando el volumen de alertas que requieren revisión manual y acelerando el tiempo de respuesta.

Puntuación de seguridad para dispositivos

La Puntuación de seguridad de Microsoft para dispositivos ayuda a evaluar de forma dinámica el estado general de seguridad, identificando sistemas desprotegidos y proponiendo acciones. Es una brújula clara para priorizar mejoras que realmente reducen el riesgo.

Expertos en amenazas

Defender for Endpoint incorpora un servicio de búsqueda de amenazas administrada por especialistas de Microsoft, que aporta contexto, priorización y ayuda directa a los centros de operaciones de seguridad. El objetivo es identificar y frenar ataques con mayor precisión y rapidez.

Configuración centralizada y APIs

La administración se consolida en el portal de Microsoft Defender, con políticas centralizadas, visibilidad de dispositivos y amenazas, y flujos de trabajo para respuesta. Las APIs permiten automatizar procesos e integrarse con herramientas propias para adaptar la solución a tu operativa.

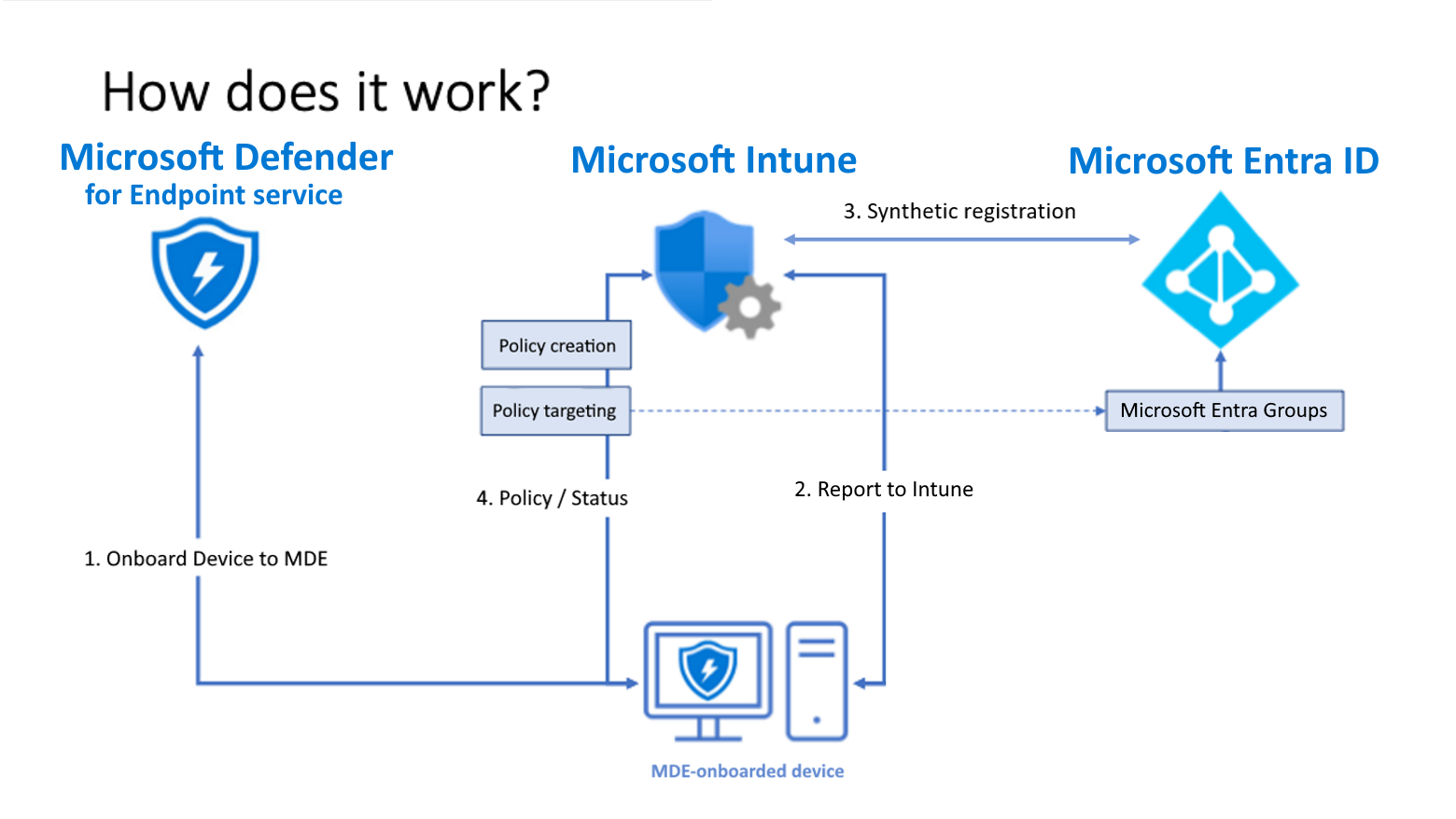

Integraciones nativas y Microsoft Defender XDR

Defender for Endpoint se integra de forma directa con el ecosistema de seguridad de Microsoft. Con Microsoft Defender XDR se consigue una defensa unificada antes y después de la intrusión, correlacionando señales de endpoint, identidad, correo y aplicaciones para detectar, prevenir, investigar y responder automáticamente.

Entre las integraciones destacadas se incluyen Microsoft Defender for Cloud, Microsoft Sentinel, Intune, Microsoft Defender for Cloud Apps, Microsoft Defender for Identity y Microsoft Defender para Office. Incluso escenarios con Skype Empresarial cuentan con conectores para ampliar la visibilidad y el control.

Estas integraciones permiten construir una arquitectura de seguridad más coherente, reduciendo puntos ciegos y acelerando la respuesta al enlazar alertas, incidentes y acciones de forma coordinada.

Planes y foco en Defender for Endpoint Plan 1

Microsoft ofrece dos planes de Defender for Endpoint, con diferentes niveles de funcionalidades. A continuación se resaltan capacidades incluidas en Plan 1 que conviene conocer, especialmente para construir una base sólida de prevención y control.

Acciones de respuesta manual en dispositivos y archivos

El SOC puede ejecutar respuestas manuales cuando se detectan amenazas. Estas son acciones clave incluidas en el plan:

- Ejecutar un examen antivirus en un dispositivo potencialmente comprometido para detectar y neutralizar amenazas activas.

- Aislar el dispositivo de la red corporativa manteniendo la conexión con MDE, lo que permite monitorizar y aplicar más acciones sin riesgo de propagación.

- Configurar indicadores para bloquear o permitir archivos; bloquear impide lectura, escritura o ejecución de determinados ejecutables, y permitir evita bloqueos o correcciones erróneas.

Estas respuestas puntuales facilitan la contención temprana, evitando movimientos laterales y limitando el impacto del incidente.

Controles para minimizar la superficie de riesgo

El plan integra controles preventivos bien conocidos por su efectividad en el día a día. Su objetivo es impedir que amenazas comunes se materialicen:

- Reglas de reducción de superficie contra comportamientos de alto riesgo (scripts ofuscados, ejecución de binarios descargados, automatizaciones sospechosas).

- Mitigación de ransomware mediante acceso controlado a carpetas, permitiendo solo a aplicaciones de confianza operar sobre ubicaciones protegidas.

- Control de dispositivos para USB y medios extraíbles, gestionando qué periféricos o archivos están permitidos o bloqueados.

- Protección web frente a phishing, sitios de mala reputación y filtrado por categorías para restringir contenido no deseado.

- Protección de red para bloquear dominios peligrosos vinculados a estafas o explotación de vulnerabilidades.

- Firewall de red con reglas que definen qué tráfico está autorizado, apoyando la protección de datos sensibles y la segmentación.

- Control de aplicaciones para Windows 10 o posterior, permitiendo la ejecución solo de código y binarios de confianza en el núcleo del sistema.

Bien configurados, estos controles reducen drásticamente la tasa de incidentes y, cuando algo se cuela, facilitan que el resto de capacidades lo detecte y contenga a tiempo.

Administración centralizada, RBAC, informes y APIs

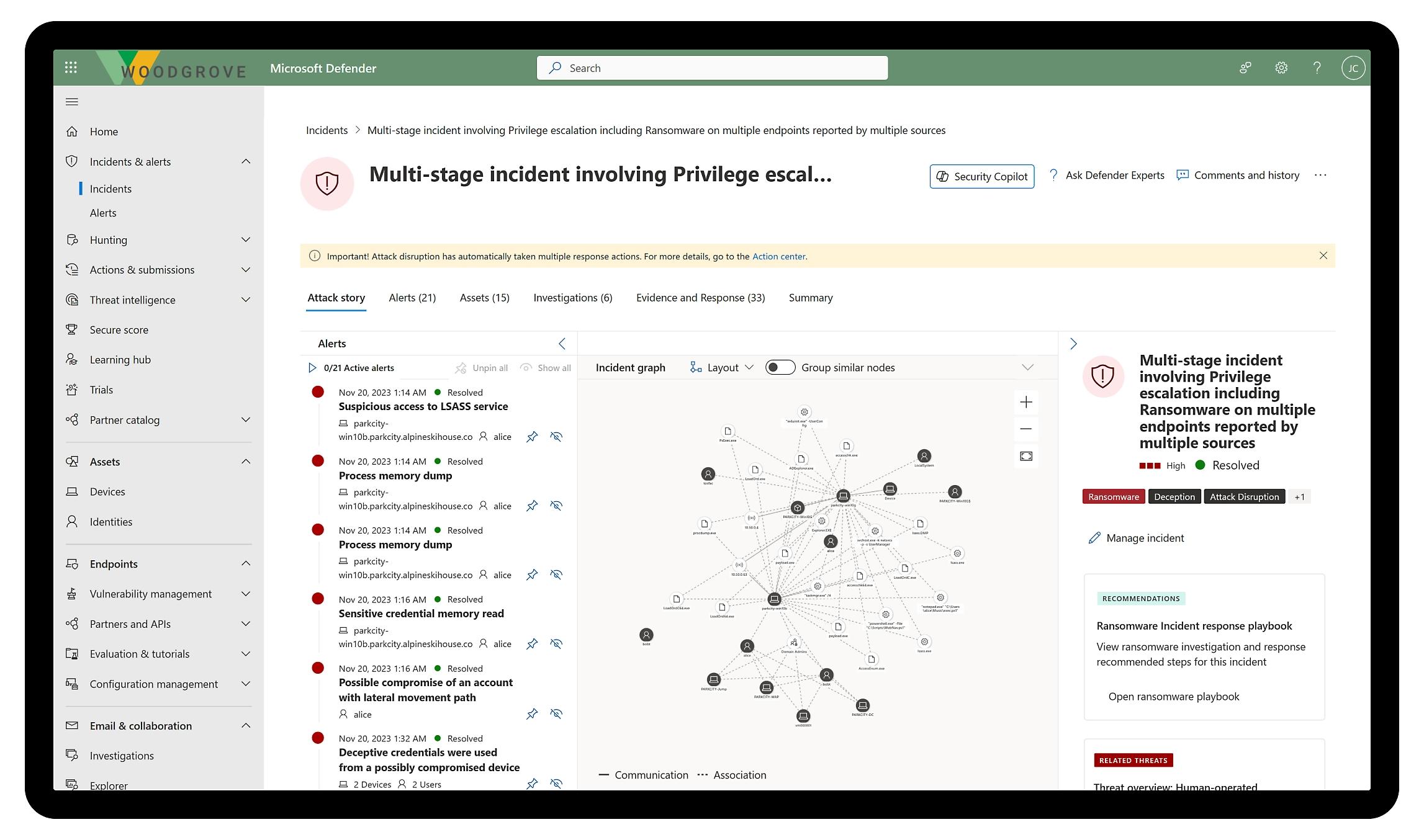

El portal de Microsoft Defender concentra la visibilidad de riesgos, incidentes y configuraciones. Con RBAC (control de acceso basado en roles) puedes granular quién ve qué y qué acciones puede realizar, incluyendo el acceso al propio portal y a Defender for Cloud.

La experiencia de reporting incluye una página de Inicio con tarjetas de riesgo para usuarios y dispositivos, un área de Incidentes y alertas, un Centro de acciones con histórico de remediaciones y una sección de Informes que permite seguir la evolución de amenazas y postura.

Por su parte, las APIs públicas de Defender for Endpoint permiten automatizar flujos, integrar con herramientas SIEM/SOAR y adaptar la orquestación a las necesidades de tu SOC.

Integraciones nativas y Microsoft Defender XDR

Defender for Endpoint se integra de forma directa con el ecosistema de seguridad de Microsoft. Con Microsoft Defender XDR se consigue una defensa unificada antes y después de la intrusión, correlacionando señales de endpoint, identidad, correo y aplicaciones para detectar, prevenir, investigar y responder automáticamente.

Entre las integraciones destacadas se incluyen Microsoft Defender for Cloud, Microsoft Sentinel, Intune, Microsoft Defender for Cloud Apps, Microsoft Defender for Identity y Microsoft Defender para Office. Incluso escenarios con Skype Empresarial cuentan con conectores para ampliar la visibilidad y el control.

Estas integraciones permiten construir una arquitectura de seguridad más coherente, reduciendo puntos ciegos y acelerando la respuesta al enlazar alertas, incidentes y acciones de forma coordinada.

Planes y foco en Defender for Endpoint Plan 1

Microsoft ofrece dos planes de Defender for Endpoint, con diferentes niveles de funcionalidades. A continuación se resaltan capacidades incluidas en Plan 1 que conviene conocer, especialmente para construir una base sólida de prevención y control.

Acciones de respuesta manual en dispositivos y archivos

El SOC puede ejecutar respuestas manuales cuando se detectan amenazas. Estas son acciones clave incluidas en el plan:

- Ejecutar un examen antivirus en un dispositivo potencialmente comprometido para detectar y neutralizar amenazas activas.

- Aislar el dispositivo de la red corporativa manteniendo la conexión con MDE, lo que permite monitorizar y aplicar más acciones sin riesgo de propagación.

- Configurar indicadores para bloquear o permitir archivos; bloquear impide lectura, escritura o ejecución de determinados ejecutables, y permitir evita bloqueos o correcciones erróneas.

Estas respuestas puntuales facilitan la contención temprana, evitando movimientos laterales y limitando el impacto del incidente.

Controles para minimizar la superficie de riesgo

El plan integra controles preventivos bien conocidos por su efectividad en el día a día. Su objetivo es impedir que amenazas comunes se materialicen:

- Reglas de reducción de superficie contra comportamientos de alto riesgo (scripts ofuscados, ejecución de binarios descargados, automatizaciones sospechosas).

- Mitigación de ransomware mediante acceso controlado a carpetas, permitiendo solo a aplicaciones de confianza operar sobre ubicaciones protegidas.

- Control de dispositivos para USB y medios extraíbles, gestionando qué periféricos o archivos están permitidos o bloqueados.

- Protección web frente a phishing, sitios de mala reputación y filtrado por categorías para restringir contenido no deseado.

- Protección de red para bloquear dominios peligrosos vinculados a estafas o explotación de vulnerabilidades.

- Firewall de red con reglas que definen qué tráfico está autorizado, apoyando la protección de datos sensibles y la segmentación.

- Control de aplicaciones para Windows 10 o posterior, permitiendo la ejecución solo de código y binarios de confianza en el núcleo del sistema.

Bien configurados, estos controles reducen drásticamente la tasa de incidentes y, cuando algo se cuela, facilitan que el resto de capacidades lo detecte y contenga a tiempo.

Administración centralizada, RBAC, informes y APIs

El portal de Microsoft Defender concentra la visibilidad de riesgos, incidentes y configuraciones. Con RBAC (control de acceso basado en roles) puedes granular quién ve qué y qué acciones puede realizar, incluyendo el acceso al propio portal y a Defender for Cloud.

La experiencia de reporting incluye una página de Inicio con tarjetas de riesgo para usuarios y dispositivos, un área de Incidentes y alertas, un Centro de acciones con histórico de remediaciones y una sección de Informes que permite seguir la evolución de amenazas y postura.

Por su parte, las APIs públicas de Defender for Endpoint permiten automatizar flujos, integrar con herramientas SIEM/SOAR y adaptar la orquestación a las necesidades de tu SOC.

Cobertura multiplataforma: Windows, macOS, Linux, móviles e IoT

Uno de los fuertes de la plataforma es su alcance. MDE cubre dispositivos Windows, macOS y Linux, además de Android e iOS. También extiende protección a escenarios IoT, donde la visibilidad y segmentación son fundamentales para minimizar la superficie de ataque.

Esta amplitud, combinada con políticas coherentes, permite aplicar controles consistentes a través de entornos heterogéneos, con informes unificados y capacidades de respuesta que funcionan igual de bien en diferentes sistemas.

Utiliza siempre una VPN para conexiones empresariales o teletrabajo, aquí te recomiendo algunas

Interrupción automática de ataques, engaño y postura de seguridad

Más allá de bloquear y alertar, MDE incorpora capacidades para interrumpir automáticamente ataques en curso, apoyándose en modelos de IA, señales multidominio e inteligencia de amenazas. Así, campañas como el ransomware pueden frenarse antes de propagarse.

La plataforma también despliega técnicas de engaño automatizadas que crean superficies de ataque artificiales. El objetivo es atraer y detectar a los intrusos en fases tempranas, ofreciendo señales de alta fidelidad para iniciar contención sin ruido innecesario.

En paralelo, la gestión de la postura de seguridad identifica vulnerabilidades de software y configuraciones deficientes, con recomendaciones priorizadas. El análisis de rutas de ataque (attack path analysis) ayuda a entender cómo múltiples debilidades podrían encadenarse hasta alcanzar datos críticos.

Microsoft Defender for Endpoint combina prevención, EDR, automatización e inteligencia a gran escala para proteger endpoints en entornos modernos. Sumando integraciones XDR, gestión de vulnerabilidades y controles de superficie, las organizaciones pueden reducir riesgos, acelerar respuestas y mantener a raya ataques cada vez más veloces y sofisticados.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.