- La directiva de seguridad local permite endurecer contraseñas y limitar accesos.

- Configurar secpol.msc protege frente a ataques de fuerza bruta y accesos remotos no autorizados.

- Es clave combinar políticas estrictas con educación y buen uso de la autenticación en dos factores.

Hoy en día, garantizar la seguridad de tu ordenador es más importante que nunca. La cantidad de amenazas, ataques y riesgos ha crecido de forma exponencial y, por supuesto, Windows ofrece muchas formas de protegernos. Sin embargo, muchas de estas configuraciones avanzadas son grandes desconocidas para la mayoría de los usuarios, pero pueden marcar una enorme diferencia en la tranquilidad digital.

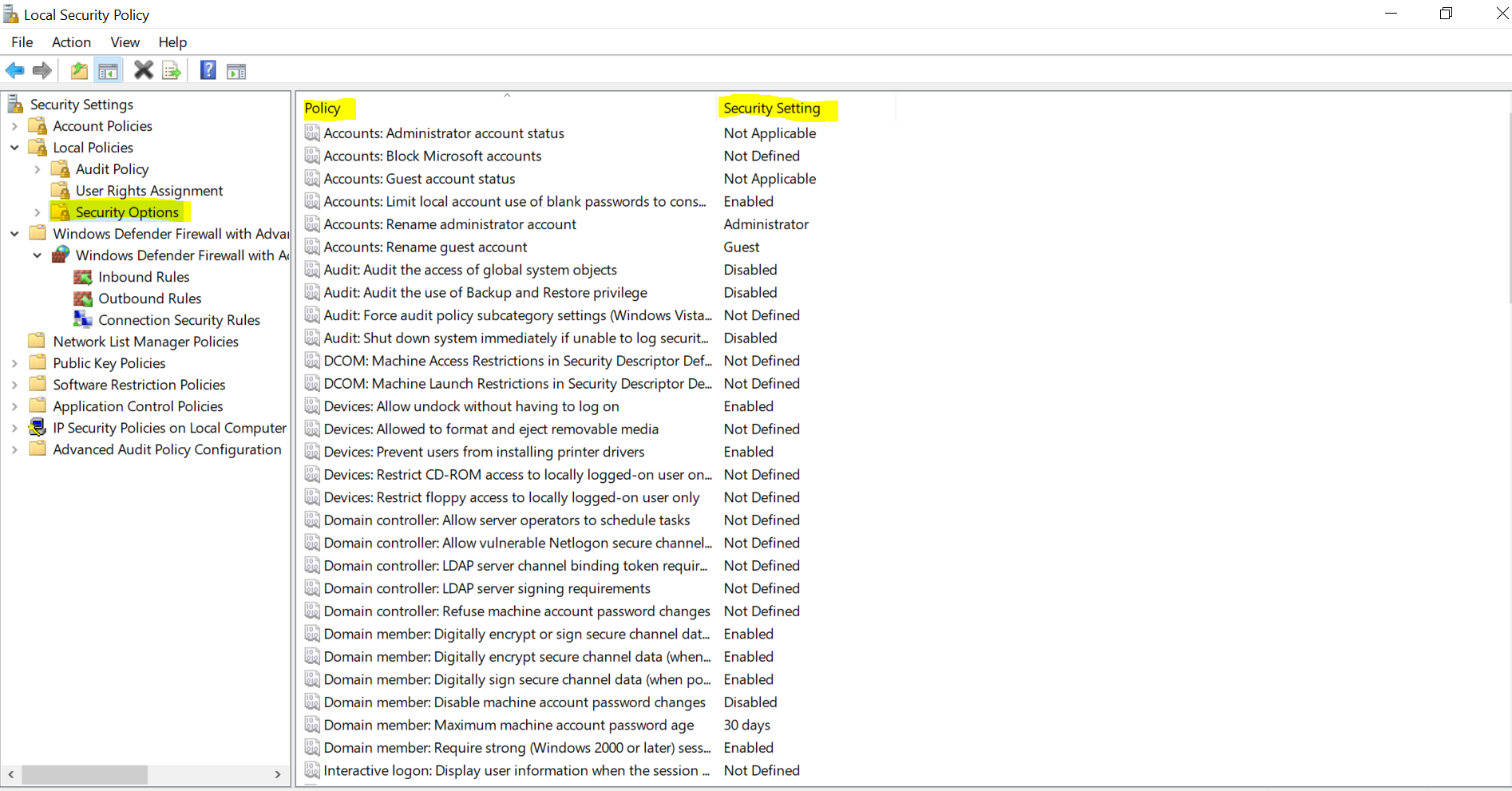

En este artículo vas a descubrir, de manera detallada y con un enfoque práctico y natural, cómo puedes mejorar la seguridad de tu sistema usando secpol.msc, la herramienta de Directiva de Seguridad Local de Windows. Aquí aprenderás desde cómo acceder, para qué sirve, todos los parámetros que puedes modificar, qué ventajas y desventajas tiene aplicar ciertas políticas y cómo evitar problemas comunes. Además, te daremos consejos, consideraciones y mejores prácticas para que realmente saques partido a esta potente función de Windows.

¿Qué es secpol.msc y por qué es tan importante?

Secpol.msc es el acceso directo al editor de directivas de seguridad local en Windows, una especie de panel de control avanzado para las políticas de seguridad que afectan tanto a usuarios individuales como a todo el funcionamiento del sistema. Aunque su nombre pueda sonar técnico, lo cierto es que cualquiera con ganas y curiosidad puede usarlo para blindar su ordenador frente a amenazas externas e internas.

Esta herramienta resulta fundamental en entornos donde la protección y la gestión de usuarios es clave, como empresas, organizaciones o incluso para quienes usan su ordenador en casa pero quieren algo más de control. Entre sus opciones están desde exigir contraseñas más robustas hasta limitar quién puede acceder remotamente o decidir cuánto tiempo es válida una clave.

La gran ventaja es que, con solo unos pocos clics, puedes controlar todo aquello relacionado con contraseñas, bloqueos, permisos y auditorías de acceso. Así, no te limitas a confiar en la seguridad «de serie» de Windows, sino que la llevas a tu propio nivel de exigencia.

Formas de acceder a la Directiva de Seguridad Local

Existen varias formas de acceder a la Directiva de Seguridad Local en Windows y todas ellas conducen a la misma utilidad, pero pueden variar según tus preferencias o la edición de tu sistema operativo. Aquí tienes los métodos más comunes:

- Usando Ejecutar: Pulsa las teclas Win + R, escribe secpol.msc y dale a Enter. Es el camino más directo y rápido.

- Desde la búsqueda de Windows: Haz clic en la lupa (o pulsa la tecla Windows) y teclea «Directiva de seguridad local». Selecciona la opción en el resultado.

- Vía Panel de control: Entra a Herramientas de Windows (en la vista por iconos grandes) y busca «Directiva de seguridad local».

- Editor de directivas de grupo: Si tienes Windows Pro o Enterprise, puedes usar también gpedit.msc, donde la ruta es Configuración de equipo / Configuración de Windows / Configuración de seguridad / Directivas de cuenta.

Una vez dentro, verás un árbol de opciones a la izquierda y, según lo que configures, puedes cambiar la política de contraseñas, el bloqueo de cuentas, los derechos de acceso, la auditoría de seguridad y muchas cosas más.

Qué puedes controlar con la Directiva de Seguridad Local

El poder de secpol.msc reside en la gran cantidad de parámetros que puedes modificar. Estas son, a grandes rasgos, las áreas más importantes:

- Directivas de contraseña: Para exigir contraseñas más seguras y controlar su uso.

- Política de bloqueo de cuentas: Establece cuánto tarda una cuenta en bloquearse tras errores y cuánto dura ese bloqueo.

- Asignación de derechos de usuario: Decide qué usuarios pueden hacer qué acciones (entrar remotamente, instalar software, etc.).

- Directivas de auditoría: Lleva un registro de accesos, cambios y posibles intentos de intrusión.

Recuerda que estos parámetros afectan tanto a nivel individual como global, por lo que cualquier cambio repercute en todos los usuarios de ese ordenador (o incluso en una red si es un equipo corporativo).

Directivas de contraseñas: cómo endurecer la seguridad

Uno de los apartados clave dentro de la Directiva de Seguridad Local es la política de contraseñas. Aquí puedes cambiar el comportamiento y los requisitos mínimos para las claves que usan los usuarios en el sistema. Vamos a ver cada configuración:

- Complejidad de la contraseña: Activa la regla para obligar a que las contraseñas mezclen mayúsculas, minúsculas, números y símbolos. Esto ayuda a evitar claves predecibles como «abcd1234».

- Longitud mínima: Asegura que todas las contraseñas tengan, como poco, una longitud determinada. El mínimo recomendado para una buena seguridad son 10-12 caracteres.

- Historial de contraseñas: Impide que los usuarios repitan contraseñas antiguas. Puedes configurar cuántas contraseñas previas recuerda el sistema (por ejemplo, las últimas 5, 10 o 20).

- Vigencia máxima: Define cuántos días puede usarse la misma contraseña sin necesidad de cambiarla. Pasado ese tiempo, Windows exigirá una nueva clave.

- Vigencia mínima: Establece el tiempo mínimo que debe pasar antes de permitir que se cambie la contraseña de nuevo. Suele dejarse en 0 para no poner restricciones innecesarias.

- Almacenamiento con cifrado reversible: Opcionalmente, puedes activar que las contraseñas se guarden de forma reversible para compatibilidad con ciertas aplicaciones. Sin embargo, no se recomienda activar esta opción porque compromete la seguridad.

Implementar estas políticas obliga a todos los usuarios a cumplir normas más estrictas, dificultando así los accesos no autorizados y reduciendo el riesgo de ataques de fuerza bruta o robo de datos.

Directiva de bloqueo de cuentas: cómo responder ante intentos fallidos

En este apartado puedes decidir cómo reacciona Windows cuando un usuario se equivoca de contraseña varias veces. Es una excelente medida contra ataques de fuerza bruta, donde un intruso prueba miles de claves hasta dar con la correcta.

- Umbral de bloqueo de la cuenta: Número de intentos fallidos permitidos antes de bloquear la cuenta. Un valor bajo (como 3 o 5) aumenta la seguridad.

- Duración del bloqueo: Tiempo que dura el bloqueo antes de poder volver a intentarlo. Puedes elegir un valor concreto (por ejemplo, 15 minutos) o dejarlo a 0 para que solo un administrador pueda desbloquear.

- Restablecer el contador tras: Intervalo tras el cual, si no hay nuevos intentos fallidos, se reinicia el contador de errores a cero.

Configurar un bloqueo tras varios intentos fallidos es especialmente útil en entornos empresariales o con equipos compartidos. Así, incluso si alguien intenta averiguar la clave a base de prueba y error, acabará bloqueando la cuenta.

Configuraciones clave para endurecer la seguridad en Escritorio Remoto

La función de Escritorio Remoto (RDP) es muy usada en empresas y por usuarios avanzados para acceder a sus ordenadores desde otra ubicación. Sin embargo, supone un riesgo importante si no se configura correctamente. Aquí tienes varias prácticas recomendadas:

- Usar contraseñas fuertes y únicas en todas las cuentas autorizadas para Escritorio Remoto. Si las claves son débiles, un atacante podría acceder por fuerza bruta.

- Consultar cómo usar AccessChk para gestionar permisos y controlar quién puede acceder a los recursos del sistema.

- Mantener actualizado el sistema y todos los componentes de Escritorio Remoto. Así cierras posibles vulnerabilidades (como la famosa BlueKeep).

- Bloquear el puerto 3389 (por defecto de RDP) mediante firewall, permitiendo solo las conexiones necesarias, idealmente a través de una VPN o Gateway de RDP seguro.

- Eliminar las cuentas predeterminadas o grupos que no necesiten acceso remoto y agregar solo los usuarios realmente imprescindibles. Esto se hace fácilmente desde secpol.msc, dentro de las políticas locales.

- Cambiar el puerto RDP por uno diferente al estándar puede mitigar ataques automáticos o scans masivos dirigidos al puerto 3389.

- Exigir comunicación cifrada y autenticación a nivel de red (NLA) en las conexiones de Escritorio Remoto para evitar el secuestro de sesiones.

Paso a paso: cómo añadir o quitar permisos usando secpol.msc

Una de las tareas frecuentes es conceder o revocar el derecho a conectarse por Escritorio Remoto, o a realizar otras funciones críticas. Estos son los pasos básicos para hacerlo desde la Directiva de Seguridad Local:

- Abre secpol.msc y ve a Políticas Locales > Asignación de derechos de usuario.

- Busca la política Permitir inicio de sesión a través de los servicios de Escritorio remoto.

- Aquí puedes agregar o quitar usuarios y grupos, asegurándote de que solo las personas de confianza tengan acceso.

- Repite el proceso en la política Denegar inicio de sesión a través de los servicios de Escritorio remoto para bloquear explícitamente usuarios que nunca deban conectarse.

Este proceso es aplicable a la mayoría de los derechos de usuario: instalar programas, acceder a carpetas administrativas, etc. Si tienes varias personas usando el mismo equipo, es bueno limitar estos permisos lo máximo posible.

Ventajas y desventajas de aplicar directivas estrictas

Como todo en informática, endurecer la seguridad tiene pros y contras. Aquí van los puntos clave que debes considerar antes de lanzarte a configurar políticas muy rígidas:

- Ventajas:

- Obligas a que las contraseñas sean fuertes y se cambien periódicamente, dificultando la vida a los hackers.

- Evitas que alguien reuse contraseñas antiguas comprometidas, cerrando la puerta a ataques de diccionario.

- Bloqueas el acceso tras intentos fallidos, lo que reduce la exposición ante ataques de fuerza bruta.

- Fomentas buenas prácticas entre los usuarios, acostumbrando a todos a usar claves largas y diversas.

- Permites monitorizar y auditar los accesos, algo obligatorio en muchas empresas.

- Desventajas:

- La gente tiende a olvidar contraseñas complejas o frecuentes cambios, lo que aumenta las llamadas a soporte.

- Algunos usuarios buscan atajos, como cambiar solo un número al final de la clave, lo que puede restar eficacia a la directiva.

- Puede resultar molesto en entornos domésticos donde no es estrictamente necesario tanto control.

- La compatibilidad con programas antiguos puede resentirse si exiges claves muy complejas.

- Una falsa sensación de seguridad puede hacer que algunos usuarios se relajen, pensando que las normas lo cubren todo.

Aplicar políticas de seguridad estrictas puede ser muy beneficioso en organizaciones o entornos con alto riesgo, pero si es en casa, un enfoque más equilibrado puede ser suficiente.

Cómo crear una contraseña potente usando las directivas de seguridad

Las claves robustas son la primera y más importante línea de defensa tanto en Windows como en cualquier otro servicio. Aquí tienes algunos consejos para crear contraseñas realmente seguras (y que cumplen las directivas):

- Haz que sea única para cada sitio y usuario. Nada de repetir la clave en distintos sitios.

- Evita cualquier referencia personal como nombres, fechas o números de teléfono.

- Utiliza una mezcla de mayúsculas, minúsculas, números y símbolos. Ejemplo: B5!v7z$T9qL.

- Lánzate con una longitud mínima de 10-12 caracteres. Cuantos más, mejor.

- Si tienes problemas para recordar claves, usa un gestor de contraseñas o frases aleatorias largas.

Recuerda que Windows puede ayudarte mostrando si la contraseña que eliges es demasiado simple o no cumple con los requisitos.

El papel de la autenticación en dos factores y la seguridad complementaria

Además de las directivas de contraseña y bloqueo, aplicar un segundo factor de autenticación (2FA) eleva la seguridad a otro nivel. Muchos servicios modernos, incluido el propio Windows y aplicaciones corporativas, permiten añadir un paso extra antes de permitir el acceso:

- Códigos enviados al móvil (SMS o apps de autenticación como Google Authenticator).

- Certificados digitales que se almacenan en tarjetas o dispositivos USB.

- Correo electrónico alternativo para la recuperación.

- Biometría (huella, reconocimiento facial, etc.).

Este tipo de protección es especialmente útil para accesos remotos, cuentas críticas o servicios con datos sensibles, y se recomienda implantarlo siempre que esté disponible.

Consideraciones y problemas habituales de las contraseñas clásicas

Las contraseñas tradicionales presentan un montón de problemas a pesar de ser el método más usado de protección. Los más comunes son:

- Claves demasiado simples (solo letras y números, palabras sencillas) que pueden ser crackeadas en segundos con software y una GPU actual.

- Gestión deficiente: la gente anota datos en post-its, documentos sin cifrar, o repite claves en varios servicios.

- Phishing y relleno de credenciales: los atacantes obtienen claves filtradas y las usan en otros servicios, explotando el «efecto dominó».

- Olvidos frecuentes que generan bloqueos y molestias. Hay que equilibrar seguridad y usabilidad.

Usar directivas de contraseña sólida, cambiar claves regularmente y evitar la repetición es la mejor medicina.

Directivas para aplicaciones externas y gestión en entornos empresariales

En empresas grandes el reto se multiplica porque suele haber decenas de aplicaciones que usan el mismo sistema de contraseñas (por ejemplo, integrado con Directorio Activo).

- Algunas aplicaciones externas pueden no ser compatibles con políticas muy estrictas, lo que obliga a buscar equilibrio.

- Existen sistemas como Citrix que «replican» usuarios y validan el acceso vía las mismas directivas, pero pueden surgir confusiones si los usuarios no existen o hay desincronizaciones.

- En estos entornos es fundamental documentar bien las políticas, educar a los usuarios y estar preparados para bloqueos o problemas puntuales.

Si aplicas cambios globales, hazlo poco a poco y monitoriza el impacto antes de extenderlo a todos los grupos o usuarios.

Recomendaciones para crear directivas de contraseña «neutras» y eficaces

Aunque la tentación es poner políticas cada vez más exigentes, hay que buscar el equilibrio para no generar discriminación ni sesgos entre usuarios. Estas son algunas recomendaciones:

- No impongas restricciones excesivas en longitud o símbolos si tu plantilla es muy diversa.

- Evita datos personales en las claves, educando a los usuarios sobre los peligros.

- Establece periodos razonables de cambio, para no dificultar la vida diaria de tus empleados.

- Incluye formación y materiales recordatorios, para que todos entiendan el porqué de las políticas.

- Facilita la accesibilidad a los sistemas de cambio y recuperación, pensando en todas las capacidades y necesidades.

- El 2FA puede compensar el tener contraseñas menos complejas, si tienes miedo de saturar el soporte técnico.

La clave está en adaptar las directivas al perfil del usuario y al nivel de riesgo de los sistemas protegidos.

Cómo cambiar la contraseña en Windows y comprobar que la directiva funciona

Una vez personalizadas las políticas, es fundamental comprobar que realmente se aplican. Para ello, basta con intentar cambiar la contraseña desde:

- Inicio > Configuración > Cuentas > Opciones de inicio de sesión > Contraseña.

- Pulsa en Cambiar y prueba a poner una clave que no cumpla los requisitos. El sistema te lo impedirá y avisará.

Si todo está correcto, las nuevas contraseñas deberán cumplir las normas que hayas impuesto. Recuerda también que, en equipos con PIN o autenticación biométrica, puedes gestionar esas opciones desde el mismo menú.

Auditoría y monitorización: cómo detectar intentos sospechosos

La Directiva de Seguridad Local también te permite configurar auditorías que registran quién accede, cuándo y con qué permisos. Esto resulta muy útil para detectar intentos no autorizados o analizar incidentes de seguridad:

- Auditoría de inicio de sesión: Registra todos los intentos de entrar al sistema, tanto correctos como fallidos.

- Auditoría de cambios de cuenta: Anota cualquier modificación en los usuarios, claves o permisos.

- Auditoría de acceso a objetos: Monitoriza el acceso a archivos y carpetas críticos.

Puedes activar y personalizar estas auditorías desde secpol.msc en el apartado correspondiente. Así, ante cualquier ataque, tendrás pistas para actuar rápido.

Gestión diaria y buenas prácticas para administradores y usuarios

Administrar directivas de seguridad no es sólo un «ajustar y olvidar». Existen algunas recomendaciones clave para mantener la seguridad a largo plazo:

- Revisa periódicamente las directivas y su cumplimiento, ya que las amenazas evolucionan y los hábitos de los usuarios cambian.

- Educa y sensibiliza a tus usuarios. Una buena gestión empieza por la conciencia de las amenazas y los riesgos.

- Utiliza herramientas de gestión de contraseñas y doble autenticación siempre que esté disponible.

- Limita los permisos al mínimo imprescindible. Solo quienes realmente lo necesiten deben poder acceder a funciones críticas.

- Evita la sobrecarga de normas y cambios si no son imprescindibles para no saturar el soporte y reducir la productividad.

- Aprovecha la oportunidad para automatizar procesos (renovación de contraseñas, recordatorios, etc.) y facilitar la vida a todos.

Un sistema seguro es aquel donde las normas se cumplen, no sólo porque son obligatorias, sino porque los usuarios entienden su valor y las respetan.

Al aplicar de forma inteligente todas las posibilidades que te da secpol.msc, puedes personalizar y reforzar la seguridad de tu Windows para que se adapte a lo que realmente necesitas. Desde contraseñas más complejas y bloqueos de cuentas hasta auditoría avanzada o controles para Escritorio Remoto, no hace falta ser un experto para proteger tu equipo. Basta con conocer, analizar y aprovechar las opciones que Windows ya integra, evitando errores comunes y manteniendo siempre un equilibrio entre seguridad y comodidad. Así, tu ordenador y tus datos estarán mucho mejor protegidos ante cualquier amenaza, actual o futura.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.