- La SSDT actúa como puente entre llamadas de usuario y servicios del núcleo de Windows.

- Su manipulación es técnica fundamental tanto en protección como en ataques (rootkits, antivirus).

- La estructura y protección de la SSDT han evolucionado para impedir modificaciones maliciosas.

Comprender el funcionamiento interno de los sistemas operativos modernos es esencial para cualquier profesional de la informática, especialmente cuando se trata de temas relacionados con la seguridad, el desarrollo de drivers o la ingeniería inversa. Uno de los conceptos clave en este ámbito es la System Service Descriptor Table (SSDT), una estructura fundamental en el núcleo de sistemas Windows que, aunque suele pasar desapercibida para el usuario medio, juega un papel vital en la interacción entre el software y el hardware, en la gestión de llamadas al sistema y, lamentablemente, también en ciertas técnicas de ataque y defensa en el mundo del malware y los antivirus.

Este artículo ofrece una visión completa y detallada sobre qué es la SSDT, cómo funciona en diferentes versiones y arquitecturas de Windows, cuál es su papel en la ejecución de llamadas al sistema (syscalls), cómo puede ser utilizada tanto por rootkits como por herramientas legítimas de seguridad y qué técnicas permiten inspeccionarla, manipularla o proteger su integridad. Si te dedicas al desarrollo de drivers, análisis forense, ciberseguridad o simplemente te apasiona el corazón de los sistemas Windows, esta guía te servirá como referencia imprescindible.

¿Qué es la System Service Descriptor Table (SSDT)?

La System Service Descriptor Table, también mencionada como System Service Dispatch Table y conocida por sus siglas SSDT, es una tabla especial mantenida por el núcleo de Windows (ntoskrnl.exe) que contiene punteros a las funciones del kernel responsables de procesar las llamadas al sistema realizadas desde el espacio de usuario. En otras palabras, es una especie de «puente» que conecta las peticiones realizadas por aplicaciones o librerías de usuario (como ntdll.dll) con los servicios internos del núcleo del sistema operativo.

En sistemas de 32 bits, la SSDT es simplemente un array de direcciones absolutas a las funciones del kernel. En archivos de 64 bits, por motivos de seguridad y eficiencia, la tabla almacena desplazamientos relativos respecto a una base conocida dentro del kernel. Este detalle es importante porque influye en cómo se resuelven las rutas a las funciones internas y cómo se pueden analizar o manipular desde debuggers o herramientas de análisis.

Cómo funciona la SSDT en la práctica

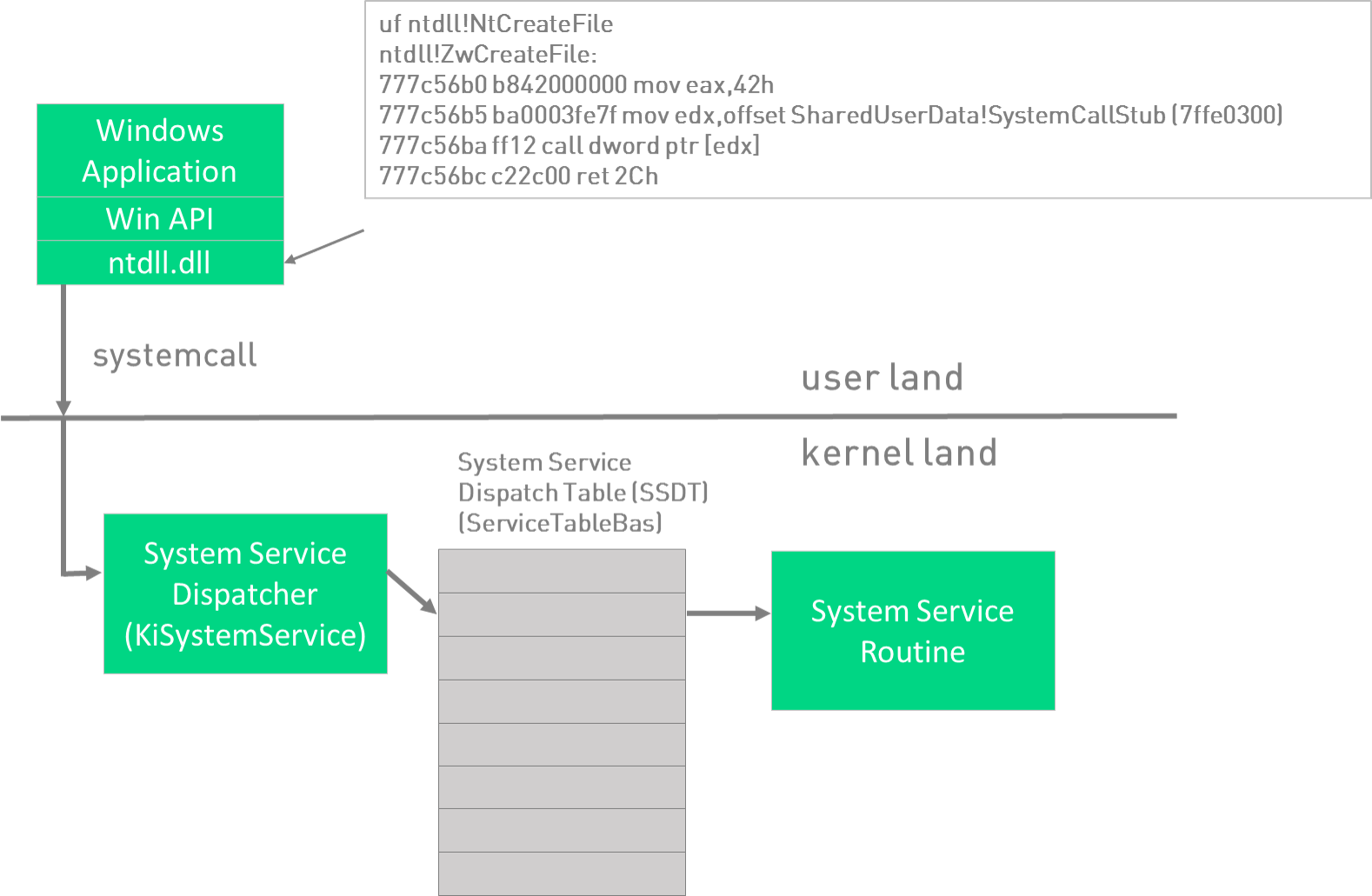

El flujo de una llamada al sistema desde el espacio de usuario hasta su manejo en el kernel se puede resumir así:

- Un programa o proceso en usuario solicita, por ejemplo, la apertura de un archivo mediante una función de la API de Windows, como CreateFile.

- Esta llamada acaba llamando a una función de ntdll.dll como NtCreateFile, que se encarga de preparar la llamada al sistema (syscall) asociada.

- La función de ntdll.dll ejecuta una instrucción syscall (en x64) o int 0x2e (en x86), donde se pasa como parámetro un índice que identifica de manera única qué servicio del sistema se requiere.

- Ya en modo kernel, ese índice se utiliza para buscar en la SSDT el desplazamiento o dirección de la función del núcleo correspondiente, y se transfiere el control a dicha función (por ejemplo, nt!NtCreateFile).

De esta manera, la SSDT actúa como una tabla de salto que permite que cientos de funciones del núcleo estén disponibles de manera ordenada y eficiente, además de proporcionar una clara separación entre el espacio de usuario y el espacio protegido del kernel.

Estructura interna de la SSDT y su representación en memoria

En el núcleo de Windows, la SSDT está accesible a través de una estructura denominada KeServiceDescriptorTable, exportada por el propio ntoskrnl.exe. Esta estructura contiene información clave sobre la tabla, incluyendo la base de la misma (KiServiceTable), el número de servicios y otros metadatos.

La forma de acceder a la SSDT y de interpretar sus entradas varía entre arquitecturas:

- En x86 (32 bits), KiServiceTable es un array en el que cada elemento apunta directamente a la dirección absoluta de una función del kernel.

- En x64 (64 bits), los elementos son desplazamientos relativos (offsets) respecto a la base, por lo que para obtener la dirección real es necesario aplicar una fórmula tomando dicha base y sumando el desplazamiento correspondiente, normalmente después de un ajuste de bits a derecha (offset >> 4).

Veamos un ejemplo real usando el depurador WinDBG para ilustrar cómo está formada la tabla en memoria:

0: kd> dps nt!KeServiceDescriptorTable L4

fffff801`9210b880 fffff801`9203b470 nt!KiServiceTable

fffff801`9210b888 00000000`00000000

fffff801`9210b890 00000000`000001ce

fffff801`9210b898 fffff801`9203bbac nt!KiArgumentTableEl primer elemento apunta a KiServiceTable, es decir, la SSDT en sí misma. El tercer elemento suele indicar el número de servicios disponibles. Al inspeccionar KiServiceTable, veremos una serie de valores que son, cada uno, los desplazamientos o direcciones hacia cada función del kernel exportada por la SSDT.

Variaciones en las tablas: SSDT y SSDT Shadow

En versiones modernas de Windows existe, además de la tabla principal, una tabla «sombra» denominada KeServiceDescriptorTableShadow. Esta segunda tabla suele ser utilizada para servicios más específicos, como los relacionados con la interfaz gráfica del sistema (por ejemplo, llamadas a win32k). El sistema determina en tiempo real, a través de parámetros provenientes del proceso llamante, cuál de las dos tablas debe emplearse para resolver un determinado syscall.

Ejemplo: Resolviendo llamadas y funciones del kernel mediante la SSDT

Supongamos que un desarrollador o analista quiere saber a qué función del kernel corresponde un número de syscall concreto, por ejemplo, el asociado a NtCreateFile. El proceso sería el siguiente:

- Identificamos el índice del syscall mirando el código en ntdll.dll. Por ejemplo, podría ser el 0x55.

- Cada entrada de la KiServiceTable (la SSDT) ocupa 4 bytes, por lo que para el syscall 0x55 accedemos a la posición KiServiceTable + 4*0x55.

- Extraemos el desplazamiento y, aplicando la fórmula adecuada, resolvemos la dirección absoluta de la función.

- Podemos desensamblar la función en el depurador para comprobar que ese desplazamiento apunta realmente al código de nt!NtCreateFile.

Gracias a este sistema, se garantiza que cada syscall realizado desde usuario se dirige, de forma eficiente y segura, a la función interna adecuada, manteniendo la integridad del sistema y optimizando el rendimiento.

Técnicas de análisis y manipulación de la SSDT

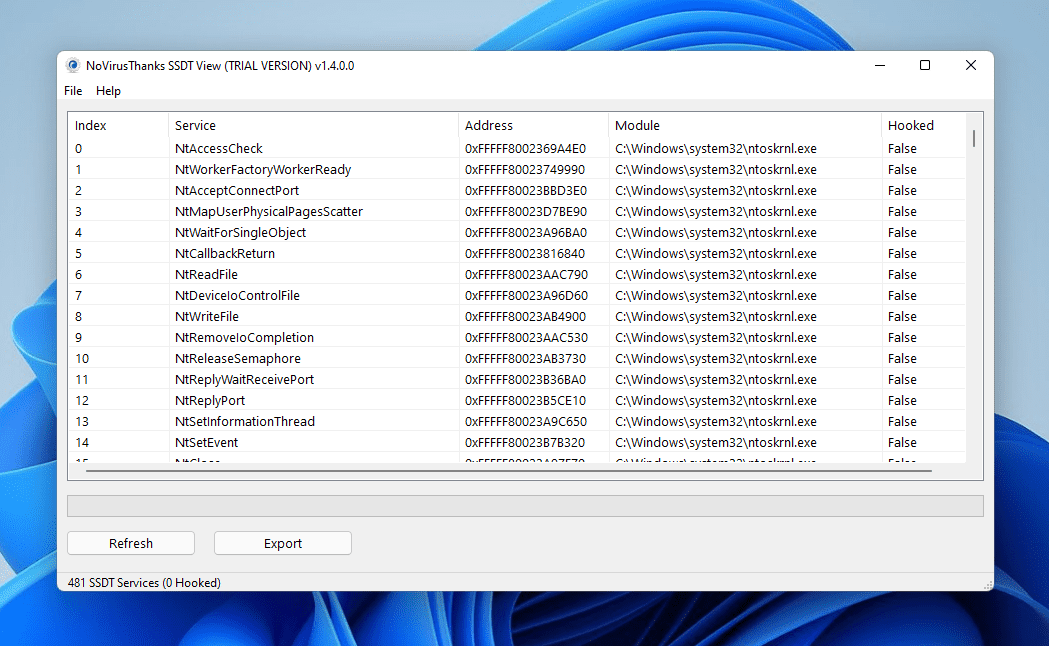

El acceso y análisis de la SSDT es fundamental tanto para el desarrollo de drivers legítimos como para la detección de rootkits y malware. Por ejemplo, en WinDbg pueden extraerse todas las direcciones absolutas de las funciones de la tabla mediante scripts que recorren la SSDT y resuelven los nombres de las APIs asociadas a cada dirección. Ejemplo de fragmento de script:

.foreach /ps 1 /pS 1 ( offset {dd /c 1 nt!KiServiceTable L poi(nt!KeServiceDescriptorTable+10)}){ r $t0 = ( offset >>> 4) + nt!KiServiceTable; .printf "%p - %y\n", $t0, $t0 }Dicha técnica permite listar y analizar posibles modificaciones, identificar si se han enganchado (hooked) funciones y detectar posibles infecciones.

SSDT Hooking: Uso legítimo y abusos por parte de malware

Modificar la SSDT, técnica conocida como SSDT Hooking, consiste en reemplazar entradas de la tabla para redirigir ciertas llamadas del sistema a funciones propias, normalmente de controladores (drivers) de terceros. Esto permite interceptar, modificar o bloquear determinadas operaciones, algo que ha sido empleado por antivirus y firewalls para proteger el sistema en tiempo real.

Sin embargo, esta misma técnica ha sido ampliamente explotada por rootkits y malware avanzado para camuflar su presencia, ocultar procesos, archivos o conexiones, o incluso para facilitar la ejecución de código arbitrario en el núcleo. El hooking de la SSDT puede resultar especialmente peligroso porque otorga un control total sobre eventos críticos del sistema, y una vez alterada, es difícil detectar modificaciones si no se dispone de herramientas adecuadas o referencias de un sistema limpio.

Un claro ejemplo se observa al comparar el estado de la SSDT antes y después de la instalación de un rootkit:

| Con rootkit | Sin rootkit |

|---|---|

| … f7c38486 … | … 8056f074 … |

El rootkit ha sustituido la dirección legítima por una propia. Mediante el comando ln <dirección> en WinDbg, es posible identificar qué función legítima ha sido suplantada (por ejemplo, NtQueryDirectoryFile), y qué está intentando ocultar el malware (como archivos o directorios maliciosos).

Por ambas razones, el hooking de la SSDT es una técnica de doble filo: permite implementar soluciones de seguridad avanzadas, pero también proporciona mecanismos muy efectivos para la evasión y el control clandestino de los sistemas.

Limitaciones, protección y evolución de la SSDT

Con el paso de los años, Microsoft ha reforzado la seguridad de la tabla para impedir que los drivers de terceros o el malware puedan modificar libremente sus entradas. Por ejemplo, con la llegada de PatchGuard (Kernel Patch Protection) en sistemas x64, se implementa vigilancia automática sobre la integridad de la SSDT, y cualquier intento de alteración fuera de los mecanismos permitidos acaba invariablemente en un crash del sistema (pantalla azul).

Además, las últimas versiones de Windows incentivan a los desarrolladores a utilizar API y técnicas documentadas en lugar de acceder o modificar directamente la SSDT, reduciendo así la superficie de ataque y evitando incompatibilidades futuras. Sin embargo, aún existen escenarios (análisis forense, investigación de malware, compatibilidad de drivers) donde es necesario conocer su funcionamiento y cómo protegerla o inspeccionarla.

Diferencias entre la SSDT y otras tablas del sistema

Aunque la SSDT suele confundirse con otras estructuras de descriptor de servicios o de interrupciones, es importante diferenciarla, por ejemplo, de la Interrupt Descriptor Table (IDT). Mientras la SSDT gestiona llamadas al sistema (servicios del kernel) desde espacio de usuario, la IDT se encarga de resolver las interrupciones hardware y software que llegan a la CPU, apuntando hacia las rutinas de servicio de interrupción (ISR) adecuadas. Cada una tiene su propia estructura, función y mecanismos de protección, pero ambas son esenciales para la estabilidad y seguridad del sistema operativo.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.