- Los artefactos forenses en Windows permiten atribuir actividad y reconstruir cronologías con precisión.

- Event Logs, Prefetch, LNK, Registro, NTFS y SRUM forman el núcleo del análisis práctico.

- La correlación entre fuentes y la preservación forense (hashes, cadena de custodia) son imprescindibles.

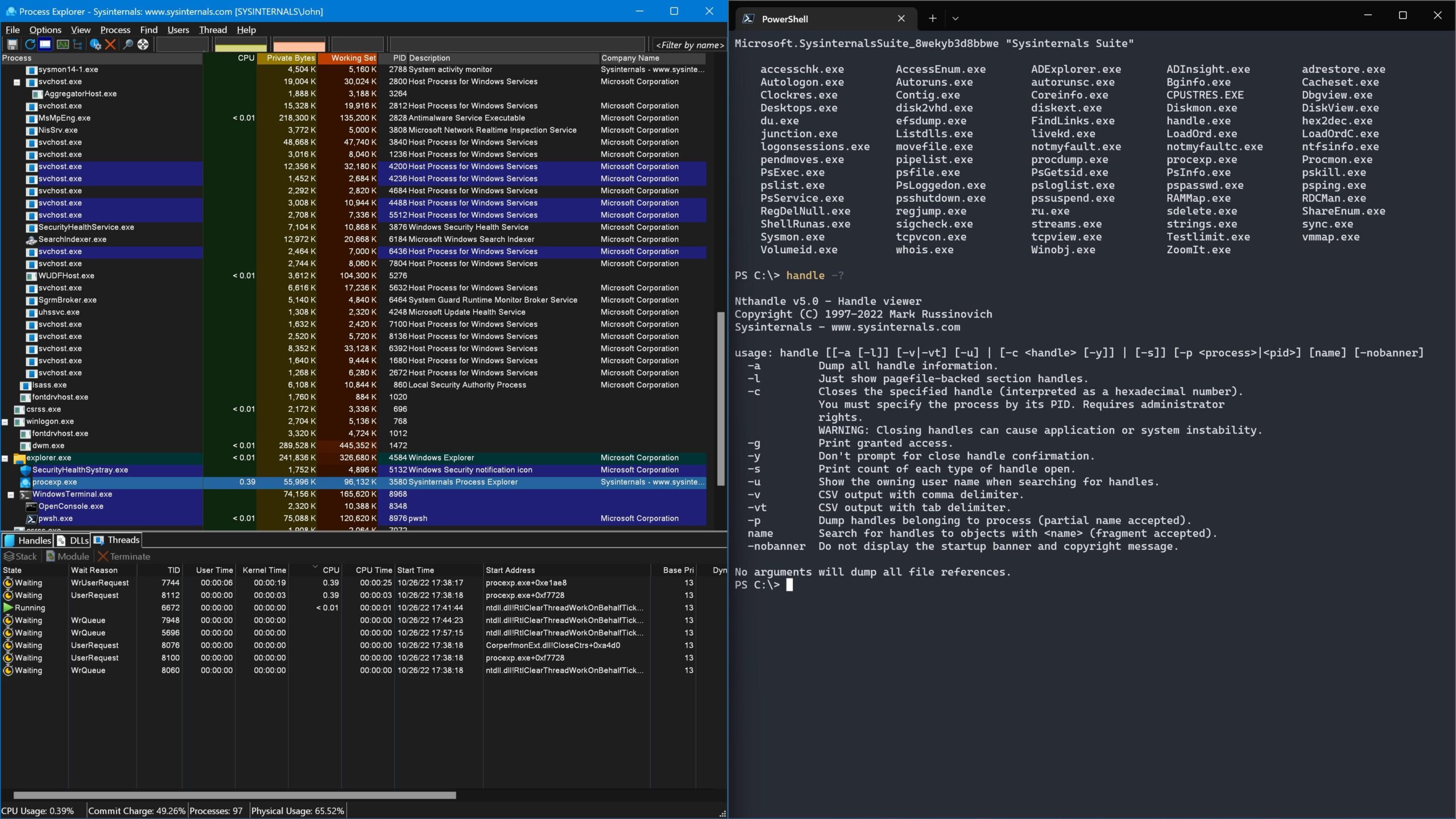

- Herramientas como la suite de Zimmerman, Autopsy/FTK y Volatility aceleran y validan hallazgos.

La informática forense en entornos Windows exige comprender cómo el sistema deja huellas de todo lo que ocurre: actividad de usuarios, ejecución de programas, conexiones de red y cambios de configuración. Estas huellas, llamadas artefactos, son la materia prima para reconstruir incidentes sin comprometer la integridad de la evidencia.

En incidentes reales, los artefactos forenses permiten montar líneas de tiempo, identificar cuentas usadas, detectar persistencia y aportar evidencias admitidas en juicio. Aunque los datos estén dispersos y algunos sean volátiles, existen fuentes en Windows que son directas de recolectar y tremendamente informativas.

¿Qué son los artefactos forenses en Windows y por qué importan?

Un artefacto forense es cualquier registro, archivo o metadato que el sistema crea de forma automática durante su uso. En Windows, abarcan desde los Event Logs y Prefetch hasta el Registro, LNK, ShellBags, SRUM o la propia telemetría del sistema de archivos (NTFS). Cada uno aporta piezas del puzle para responder al qué, quién, cuándo, desde dónde y con qué impacto.

Gracias a su análisis es posible reconstruir cronologías (creación/modificación/borrado de archivos, ejecución de aplicaciones), asociar actividad a usuarios o equipos, detectar persistencia y técnicas de movimiento lateral, y respaldar informes periciales con evidencias sólidas.

Registros de eventos (Event Logs): IDs clave y rutas

- Inicios de sesión: 4624 (correctos), 4625 (fallidos), 4634/4647 (cierre), 4648 (logon con credenciales explícitas), 4672 (logon con privilegios elevados).

- Cambios sensibles: 4719 informa de modificaciones en directivas de auditoría, útil para identificar intentos de manipulación.

- Servicios: 7034 (crash), 7035 (Start/Stop), 7036 (arrancado/detenido), 7040 (cambio de tipo de inicio), 7045 y 4697 (servicio instalado).

- RDP: 4778 (sesión conectada/reconectada) y 4779 (desconectada), ideales para rastrear uso de Escritorio Remoto.

Para filtrar inicios fallidos desde PowerShell, puedes lanzar una consulta directa contra el log de seguridad:

Get-WinEvent -LogName Security | Where-Object { $_.Id -eq 4625 } | Select-Object TimeCreated, MessageEl visor nativo (eventvwr.msc) y utilidades como FullEventLogView facilitan revisar estos datos de forma legible y exportable, algo crucial para perfiles DFIR que construyen líneas temporales.

Prefetch: ejecución de programas y contexto temporal

El mecanismo Prefetch registra la ejecución de binarios para acelerar el arranque de aplicaciones. Para el forense, es oro puro porque conserva huellas incluso si el ejecutable desaparece. Los .pf residen en C:\\Windows\\Prefetch\\ y su nombre incorpora el ejecutable más un hash de ruta, lo que ayuda a diferenciar instancias de la misma app ejecutadas desde ubicaciones distintas.

- Windows XP–7: crea un .pf por ejecución, con límite cercano a 128 entradas.

- Windows 8+: se integra con SysMain (antes Superfetch) y eleva el límite a ~1024, con trazas más ricas.

- Windows 10/11: mantiene la integración con SysMain y aporta granularidad de última ejecución.

- Windows Server: en algunas ediciones puede venir desactivado por defecto.

Casos de uso habituales: identificar malware ejecutado, evidenciar utilidades de administración remota en movimientos laterales, o corroborar acciones de un usuario en un intervalo. Para analizarlo: PECmd (Eric Zimmerman), WinPrefetchView y un vistazo rápido con PowerShell a la última escritura de los .pf:

Get-ChildItem -Path C:\Windows\Prefetch -Filter *.pf | Select-Object Name, LastWriteTimeArchivos LNK: accesos directos con metadatos forenses

Los atajos .lnk revelan qué se abrió, desde dónde y cuándo, e incluso detalles del dispositivo (serie de USB), lo que resulta clave en sospechas de exfiltración. Encontrarás LNK en el Escritorio del usuario y en la carpeta de recientes:

- Escritorio: C:\\Users\\<usuario>\\Desktop\\

- Recientes: C:\\Users\\<usuario>\\AppData\\Roaming\\Microsoft\\Windows\\Recent\\

- Otros atajos: Start Menu y Quick Launch en el perfil del usuario.

Herramientas útiles: LECmd para extraer metadatos completos (rutas de red, números de serie, marcas de tiempo) y ShellBagsExplorer para complementar el contexto de navegación del Explorador. Con PowerShell puedes listar los recientes y su última modificación:

Get-ChildItem -Path "C:\Users\<usuario>\AppData\Roaming\Microsoft\Windows\Recent" -Filter *.lnk | Select-Object Name, LastWriteTimeEstos artefactos ayudan a atribuir actividad a cuentas y sesiones, incluso cuando el archivo original fue movido o eliminado.

Registro de Windows: persistencia, USB y actividad del usuario

El Registro es un almacén jerárquico de configuración de sistema y aplicaciones. De él obtenemos arranques automáticos (persistencia), dispositivos conectados y listas de archivos recientes, entre otros.

- Autoarranque (persistencia): HKLM:\\Software\\Microsoft\\Windows\\CurrentVersion\\Run

Get-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Run" | Select-Object *- Montajes de unidades: HKLM:\\SYSTEM\\MountedDevices

Get-ItemProperty -Path "HKLM:\SYSTEM\MountedDevices" | Select-Object *Importante: MountedDevices mapea letras de unidad; para trazar USB concretos y su historial, es preferible consultar USBSTOR (p. ej., SYSTEM\\CurrentControlSet\\Enum\\USBSTOR).

Dos artefactos imprescindibles sobre ejecución de programas son Shimcache (AppCompatCache) y Amcache:

- Shimcache: indica qué binarios estuvieron presentes/ejecutados, pero no la hora exacta. Clave: HKLM\\SYSTEM\\CurrentControlSet\\Control\\Session Manager\\AppCompatCache

- Amcache: inventario detallado con hash SHA1, rutas y marcas temporales, ideal para determinar cuándo y cómo se ejecutó un archivo. Clave: HKLM\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\AppCompatFlags\\Amcache

Get-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\AppCompatCache" | Select-Object *

Get-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\AppCompatFlags\Amcache" | Select-Object *Para la navegación por carpetas, los ShellBags son un clásico. Permiten reconstruir qué directorios se han explorado incluso si ya no existen. Se encuentran bajo HKU\\<SID>\\Software\\Microsoft\\Windows\\Shell\\BagMRU y HKU\\<SID>\\Software\\Microsoft\\Windows\\Shell\\Bags.

Get-ItemProperty -Path "HKU:\<SID>\Software\Microsoft\Windows\Shell\BagMRU" | Select-Object *Más artefactos clave en Windows: del escritorio a NTFS

Además de los anteriores, existen fuentes complementarias que enriquecen el análisis y cierran huecos en la cronología.

- Hibernación y paginación: hiberfil.sys y pagefile.sys pueden contener credenciales, restos de sesiones y estructuras en memoria.

- UserAssist/MRU: claves en NTUSER.DAT que evidencian programas usados y documentos abiertos/guardados recientemente.

- BAM/DAM: moderadores de actividad en segundo plano y escritorio, útiles para entender uso real de procesos por usuario.

- Autoruns: puntos de arranque automático visibles con Sysinternals Autoruns o recolectables en triajes (KAPE/IR-Rescue).

- Jump Lists: listas de salto que reflejan archivos/aplicaciones usados con frecuencia, otro vector para la atribución.

Navegadores: historial, caché, cookies y restauración

Los navegadores concentran intención y acción. En IE/Edge/Chromium/Firefox podemos extraer historial de navegación, búsquedas, caché, sesiones y cookies, lo que contextualiza descargas, transferencias o accesos a recursos internos.

- IE/Edge (legacy): WebCacheV*.dat, Content.IE5, History.IE5

- Firefox: places.sqlite (historial), downloads.sqlite (descargas), sessionstore.js (restauración)

- Chromium/Chrome: Default\History (historial), Default\Cache (caché)

- Cookies: en perfiles de usuario para IE/Edge/Firefox/Chrome

Para revisar estas fuentes: BrowsingHistoryView acelera el inventario transversal; además, los repositorios de caché y cookies ayudan a confirmar exfiltraciones vía web o el uso de aplicaciones SaaS.

NTFS y artefactos del sistema de archivos

El sistema de archivos NTFS deja telemetría granular que es decisiva para saber qué pasó con los ficheros.

- $MFT: la tabla maestra de archivos, con metadatos (fechas, tamaños, ACL). Analizable con Mft2Csv y visualizable con Registry Explorer.

- $UsnJrnl: diario de cambios por volumen (creación/modificación/eliminación), muy útil para detectar muestras de malware o borrados forzados.

- $LogFile: transacciones internas de NTFS, clave para reconstruir operaciones y cortes abruptos.

Herramientas como NTFS Journal Viewer o NTFS Log Tracker permiten procesar $UsnJrnl y $LogFile, mientras que X-Ways, Autopsy o FTK aportan potentes visores y filtros forenses.

USB y dispositivos externos: trazabilidad y usuarios

Para USB, Windows almacena información sobre vendor, producto y serie bajo SYSTEM\\CurrentControlSet\\Enum\\USB y USBSTOR. En propiedades se registran hitos como primera instalación (0064), última conexión (0066) y última extracción (0067) en Windows 8–10.

- Usuario asociado: NTUSER.DAT\\Software\\Microsoft\\Windows\\CurrentVersion\\Explorer\\MountPoints2

- Volúmenes: SYSTEM\\MountedDevices y SOFTWARE\\Microsoft\\Windows Portable Devices\\Devices

- Eventos PnP: System.evtx puede reflejar instalación de drivers (p. ej., 20001)

Con estas fuentes es factible vincular un USB con acciones en el sistema (archivos manipulados, rutas accedidas) y con una cuenta concreta.

Cuentas, autenticación y RDP

La base SAM conserva datos de cuentas locales y facilita identificar últimos logins y cambios de contraseña. Para actividad de inicio de sesión, el Security.evtx es el punto de referencia con eventos 4624/4625, 4634/4647, 4648, 4672 y 4720 (creación de cuenta).

En escenarios con Escritorio Remoto, controlar los eventos 4778/4779 ayuda a fechar conexiones/desconexiones, relacionarlas con direcciones de origen y cruzarlas con otros artefactos como LNK, Prefetch o SRUM.

Gestión de logs y rastros del sistema

Más allá de los Event Logs generales, Windows conserva registros específicos para instalación, actualización y mantenimiento.

- setupact.log: %WINDIR%\\setupact.log

- setuperr.log: %WINDIR%\\setuperr.log

- WindowsUpdate.log: %WINDIR%\\WindowsUpdate.log

- ReportingEvents.log: %WINDIR%\\SoftwareDistribution\\ReportingEvents.log

- MRT: %WINDIR%\\Debug\\mrt.log (ejecuciones de la herramienta antimalware)

- CBS.log: %WINDIR%\\Logs\\CBS\\CBS.log (integridad de componentes)

- Panther: %SYSTEMROOT%\\$Windows.~BT\\Sources\\Panther\\*.log.xml y %WINDIR%\\PANTHER\\*.log.xml

- Setup API: %WINDIR%\\INF\\setupapi.dev y %WINDIR%\\INF\\setupapi.setup

- WinSAT: %WINDIR%\\Performance\\Winsat\\winsat.log

- Memory dump: %WINDIR%\\Memory.dmp

Estos ficheros son muy útiles para corroborar cambios de sistema, instalación de drivers y estados post-actualización que expliquen ventanas temporales de vulnerabilidad o reinicios clave.

SRUM (System Resource Usage Monitor): uso de CPU, red y energía

SRUM es una base ESE que Windows actualiza de forma periódica para monitorizar recursos por aplicación/proceso/servicio. Su archivo principal es SRUDB.dat, ubicado en C:\\Windows\\System32\\sru\\SRUDB.dat en Windows 8 y posteriores.

Las extensiones de SRUM se reflejan en el Registro (p. ej., HKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\SRUM\\Extensions), indicando los conjuntos de datos disponibles según el sistema. Herramientas como SrumECmd (Eric Zimmerman) extraen tablas en CSV: AppUsage, NetworkUsages, Energy, entre otras.

En respuesta a incidentes, la tabla NetworkUsages es crítica para evidenciar exfiltración. Un caso típico: ver que ssh.exe envió un volumen elevado de bytes en un intervalo temporal relacionado con una sesión RDP sospechosa. Al ordenar por bytes salientes por fecha, se puede estimar una transferencia masiva y vincularla al usuario (columna de cuenta) y al proceso concreto.

Ojo con el tiempo en SRUM: el timestamp refleja el momento de commit del dato en la base, no necesariamente el instante exacto de ejecución. Lo correcto es correlacionar SRUM con Prefetch, LNK, Event Logs y artefactos del Registro para consolidar la cronología.

Herramientas recomendadas

Una caja de herramientas bien curada marca la diferencia entre hipótesis y prueba. Estas son especialmente útiles en Windows:

- Suite Eric Zimmerman: PECmd/WinPrefetchView (Prefetch), LECmd (LNK), ShellBagsExplorer (ShellBags), Registry Explorer y RECmd (Registro), SrumECmd (SRUM), Timeline Explorer (cronologías).

- Autopsy & Sleuth Kit: análisis de disco forense de código abierto.

- FTK / EnCase / X-Ways: soluciones profesionales para grandes volúmenes y casos complejos.

- Volatility: análisis de memoria RAM (con dumps de hiberfil/pagefile cuando proceda).

- RegRipper: extracción automatizada de claves críticas del Registro.

- FullEventLogView y BrowsingHistoryView: visión rápida de eventos y de historial de navegación.

Artefactos forenses clave en Linux (visión comparativa)

Aunque el foco sea Windows, conviene tener un mapa mental de Linux para entornos mixtos en organizaciones.

- Registros del sistema: /var/log/ (syslog, auth.log, secure) para auditoría de accesos, sudo, fallos y servicios.

- Usuarios y grupos: /etc/passwd, /etc/shadow, /etc/group para revisar cuentas y privilegios.

- Metadatos de FS: tiempos y atributos (inodos) para crear cronologías de creación/modificación/borrado.

- Red y procesos: ss/netstat, lsof, ps/top para conexiones y actividad en tiempo real.

- Historial de shell: .bash_history y variantes, considerando configuraciones de HISTCONTROL/HISTTIMEFORMAT.

- Memoria: dumps con LiME y análisis con Volatility para evidencias volátiles.

- Archivos de configuración: servicios, cron y logs de paquetes como fuentes adicionales.

Esta comparativa ayuda a mantener el hilo de un incidente que salta entre sistemas, evitando lagunas en la narrativa técnica.

El paisaje de artefactos en Windows demuestra que cada acción deja señales: desde un 4625 en Security.evtx hasta un .pf en Prefetch, pasando por LNK con números de serie de USB, claves de persistencia en el Registro o consumos de red en SRUM. Con adquisición correcta, correlación entre fuentes y validación cruzada de herramientas, es posible reconstruir la historia con precisión suficiente para decisiones técnicas y legales, incluso frente a atacantes que borran sus rastros de forma agresiva.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.