- El pivoting permite usar una máquina comprometida como puente para acceder a redes internas, superando segmentaciones y firewalls.

- Se combina con escalada de privilegios y movimiento lateral para ampliar el control del atacante sobre sistemas críticos.

- Existen múltiples técnicas de pivoting: VPN, proxies SOCKS y reenvío de puertos mediante herramientas como SSH, Chisel, Ligolo o Metasploit.

- Un buen pentest debe incluir pivoting autorizado para evaluar el impacto real de una brecha y reforzar la defensa en profundidad.

En el mundo del hacking ético y el pentesting, escucharás constantemente hablar de pivoting, movimiento lateral y redes internas. No es una palabra de moda: es una de las habilidades que más separan a alguien que solo lanza exploits de quien realmente entiende cómo funciona una infraestructura corporativa por dentro.

Cuando una organización segmenta su red, coloca firewalls internos y redes privadas, no basta con comprometer la primera máquina que encuentras. A partir de ese punto inicial, la clave está en usar ese sistema como trampolín para alcanzar servidores y subredes que desde fuera eran invisibles. Ahí es exactamente donde entra en juego el pivoting.

¿Qué es el pivoting en hacking y pentesting?

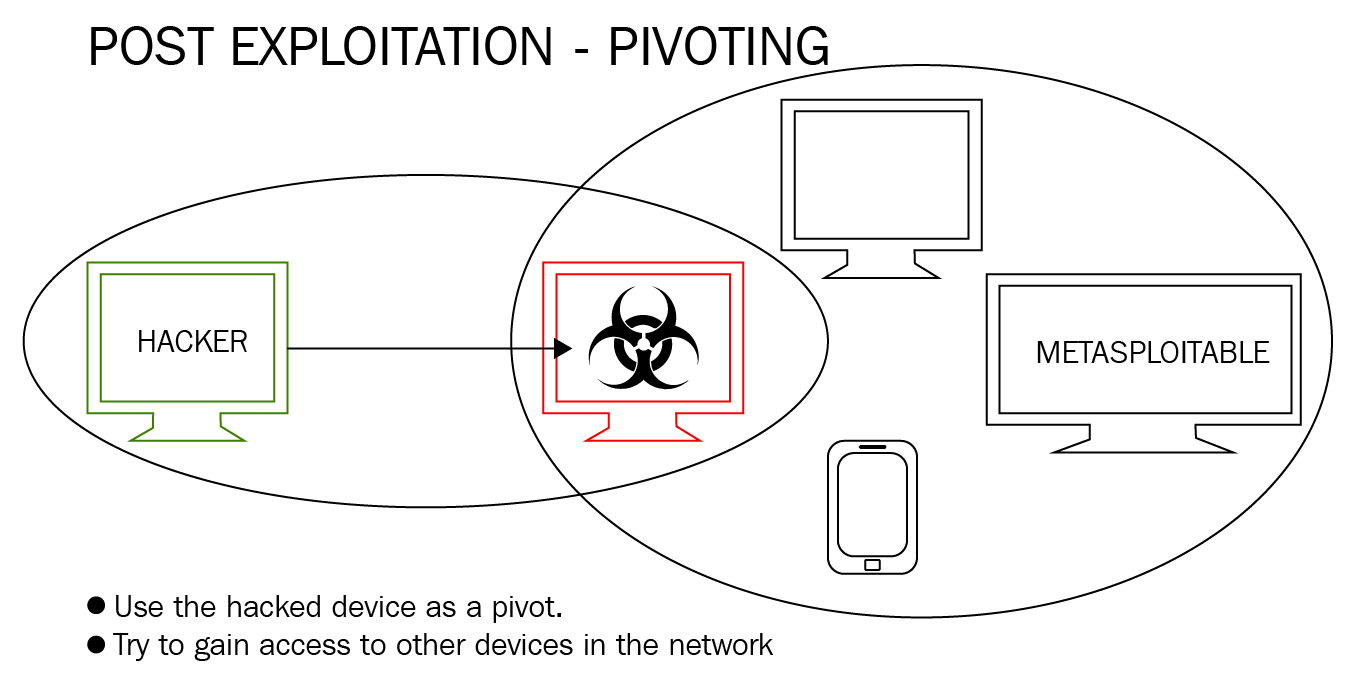

En términos sencillos, el pivoting es la técnica de usar una máquina ya comprometida como puente para llegar a otras redes, hosts o servicios que no eran accesibles directamente desde la máquina del atacante. Es una fase típica de post-explotación dentro de un test de intrusión o una operación de Red Team.

Imagina una fortaleza: desde fuera solo ves la muralla y el edificio principal, pero una vez traspasas la puerta descubres pasillos internos, patios y estancias ocultas a las que desde el exterior ni siquiera sabías que existían. Ese primer equipo que comprometes es la puerta de acceso; el pivoting es todo lo que haces desde ahí para recorrer el resto de “habitaciones” de la red.

En un entorno real, el atacante o pentester compromete un sistema expuesto (por ejemplo, un servidor en DMZ) y después configura túneles, reenvío de puertos o VPN inversas para rutear su tráfico a través de esa máquina. Desde el punto de vista de la red, todos los ataques posteriores parecen venir de un host interno “fiable”, lo que hace que muchos controles de seguridad pasen por alto esa actividad.

El objetivo principal del pivoting es ampliar el alcance del ataque dentro de la red, manteniéndose lo más desapercibido posible mientras se enumeran nuevas máquinas, se localizan activos críticos y se intentan explotar vulnerabilidades adicionales.

Relación entre pivoting, escalada de privilegios y movimiento lateral

Dentro del ciclo de un ataque o de un pentest, el pivoting no está aislado: se combina casi siempre con la escalada de privilegios y el movimiento lateral. Cada concepto cubre una parte distinta del proceso, pero en la práctica se encadenan.

La escalada de privilegios se refiere a pasar de un usuario con pocos permisos a uno con privilegios elevados (por ejemplo, de usuario estándar a root o administrador). Puede ser horizontal, cuando accedes a otras cuentas con el mismo nivel, o vertical, cuando elevas los permisos dentro del mismo sistema.

El movimiento lateral describe el proceso de saltar de un host comprometido a otros dentro de la misma red o de redes vecinas, reutilizando credenciales robadas, explotando vulnerabilidades internas o abusando de protocolos como SMB sobre QUIC, RDP o WMI. Es la “expansión” del compromiso dentro del entorno.

El pivoting es la parte de todo esto que se centra en el enrutamiento y la redirección del tráfico. Es decir, la mecánica de cómo haces pasar tus conexiones a través de un nodo intermedio para alcanzar otros sistemas internos a los que, desde tu equipo atacante, no tienes ruta directa.

En un flujo típico, un atacante puede: 1) comprometer un servidor expuesto, 2) realizar escalada de privilegios para ganar control total del sistema, y 3) configurar túneles o reenvíos de puertos para usarlo como pivot y explorar otras subredes internas.

Ventajas y riesgos del pivoting en una red corporativa

Para quien audita la seguridad, el pivoting es una herramienta esencial porque permite simular cómo actuaría un atacante realista una vez ha obtenido un primer punto de apoyo. Sin pivoting, muchas organizaciones tendrían una falsa sensación de seguridad al evaluar solo los sistemas expuestos directamente.

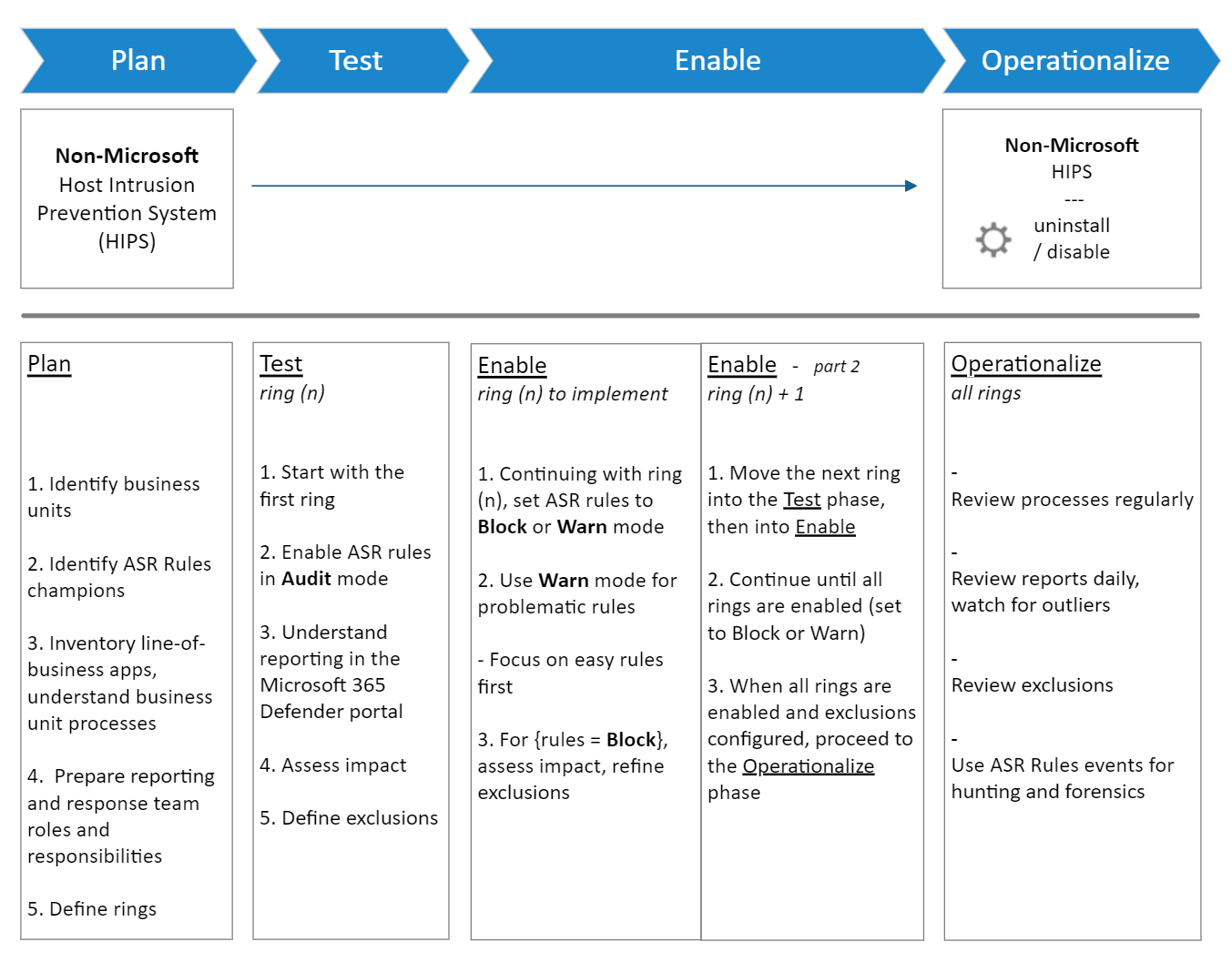

Desde el punto de vista defensivo, el gran problema es que gran parte del tráfico pivotado parece legítimo, ya que viene de una máquina interna. Muchos IDS/IPS y soluciones de monitorización se centran en el perímetro y no tanto en el tráfico este-oeste dentro de la red, lo que crea una ventana de oportunidad para el atacante; complementarlas con ASR rules en Windows y otras medidas ayuda a mitigar parte de ese riesgo.

Además, al usar técnicas como túneles cifrados, VPNs inversas o proxies SOCKS, el agresor puede ocultar el contenido real de sus comunicaciones, dificultando el análisis por parte de los equipos de seguridad. Por ello, el pivoting se considera una de las fases más críticas en campañas de ransomware, espionaje o exfiltración de datos.

A cambio, este tipo de técnicas también ayudan a los equipos de Red Team y pentesters a demostrar de forma muy clara el impacto de una brecha: si desde una sola máquina de usuario pueden llegar al controlador de dominio o a la base de datos de producción, la organización entiende rápidamente la gravedad del problema.

Tipos de pivoting: VPN, proxy, túneles y port forwarding

La idea de fondo del pivoting es la misma, pero se puede implementar de varias maneras, según las herramientas disponibles y las restricciones de la red. Los tipos más habituales son el pivoting mediante VPN, el pivoting de proxy y el reenvío de puertos.

En el pivoteo con VPN, el atacante crea una interfaz de red virtual (tun/tap) entre su máquina y el host comprometido. Todo el tráfico destinado a una o varias subredes internas viaja cifrado a través de esa interfaz, como si el atacante se hubiese conectado por cable dentro de la red de la víctima. Herramientas como Ligolo-ng o sshuttle ejemplifican bien este enfoque.

El pivoteo de proxy consiste en configurar un servicio proxy (normalmente SOCKS) en el host comprometido, de forma que las aplicaciones del atacante envían su tráfico a ese proxy, y este lo reenvía a los destinos internos. Es muy flexible, porque permite escanear varios puertos y máquinas distintas a la vez. Chisel, ssh -D, rpivot o un módulo de Metasploit son opciones típicas aquí.

Por su parte, el reenvío de puertos (port forwarding) establece un canal directo entre un puerto local del atacante y un puerto concreto de un host interno, a través de la máquina pivot. Es más limitado que un proxy general, pero suele ser más rápido y estable, perfecto para acceder a un servicio concreto como un panel web, RDP o un puerto de base de datos.

Dentro del reenvío de puertos, se suele distinguir entre reenvío local (el atacante expone un puerto local que se redirige a un puerto remoto), remoto (el host pivot escucha y reenvía al atacante) y dinámico (se levanta un proxy SOCKS que enruta múltiples conexiones de manera flexible a distintos destinos internos).

Escenarios prácticos de pivoting: de un solo salto a cadenas complejas

En laboratorios y entornos de formación, es habitual montar topologías sencillas para entender el concepto de pivoting paso a paso. Un ejemplo clásico sería una red con una máquina atacante Kali y tres servidores Linux o Ubuntu interconectados en cadena.

La máquina atacante solo ve a la máquina 1. Esta, a su vez, tiene una segunda interfaz hacia la red donde está la máquina 2, y esta última se conecta a la máquina 3 en otra subred. El objetivo del ejercicio es conseguir conectividad con la máquina 3, a la que inicialmente no se podía llegar desde el Kali.

En este tipo de escenarios, se suele trabajar con herramientas como chisel y socat. Chisel permite crear un túnel HTTP seguro entre el atacante y la máquina 1 (modo servidor en el atacante, modo cliente en el pivot), exponiendo un proxy SOCKS que luego se usa con proxychains para alcanzar la máquina 2.

Socat entra en juego para montar canales bidireccionales que permitan, por ejemplo, recibir reverse shells desde equipos internos que, de otra forma, no podrían conectar directamente con la IP del atacante. La máquina 1 escucha en un puerto y reenvía lo que llegue a la máquina del atacante, donde este tiene un listener con netcat.

Este patrón se puede repetir en cada salto: en la máquina 2 se configura chisel para pivotar hacia la red de la máquina 3, y se vuelve a usar socat para encadenar nuevas redirecciones. Aunque al principio pueda parecer un pequeño lío, con práctica se ve claramente cómo cada host intermedio actúa como eslabón en una cadena de comunicación.

En entornos más complejos de Red Team, es habitual encontrarse con cadenas de pivoting de varios saltos usando herramientas como Ligolo-ng, que crea interfaces tun/tap en cada dispositivo pivot y rutas específicas tipo route add 10.10.10.0/24 dev ligolo1, permitiendo al atacante moverse por varias subredes (10.10.10.0/24, 20.20.20.0/24, 30.30.30.0/24, etc.) como si estuviera dentro.

Pivoting con herramientas especializadas: de SSH a Metasploit

Para implementar el pivoting de forma eficiente, el pentester cuenta con un buen arsenal de herramientas enfocadas en tunelización, proxies y port forwarding. Algunas están pensadas para uso general, y otras se integran con frameworks de explotación completos.

Una opción muy usada es el túnel SSH. Con la opción -D se levanta un proxy SOCKS local que envía el tráfico a través del servidor SSH comprometido, mientras que con -L o -R se crean reenvíos de puertos locales o remotos. Es una forma sencilla y robusta de pivotar cuando se dispone de acceso SSH a un sistema interno.

Herramientas como sshuttle actúan casi como una VPN transparente basada en SSH: permiten definir redes internas (por ejemplo 10.10.10.0/24) y enrutar el tráfico hacia ellas a través del host pivot, sin necesidad de privilegios de administrador en muchos casos. Es cómoda cuando se quiere una experiencia de “estar dentro de la red” sin demasiada configuración manual.

Otros proyectos como rpivot permiten levantar un proxy SOCKS inverso: el servidor se ejecuta en la máquina del auditor y el cliente se despliega en el host comprometido, de forma que es este último quien establece la conexión hacia fuera. Esto es útil cuando las reglas de salida permiten poco tráfico pero se puede iniciar una conexión hacia Internet.

En entornos donde solo se dispone de un webshell, se recurre a soluciones como Tunna o reGeorg, que envuelven el tráfico en peticiones HTTP a través del servidor web comprometido. El atacante ejecuta un script en su equipo que se comunica con el shell web, y a su vez expone un proxy SOCKS local para direccionar el tráfico a los recursos internos.

También existen herramientas de post-explotación integradas, como pwncat, que añaden capacidades de port forwarding a partir de una shell ya establecida, facilitando la creación de túneles hacia servicios como MySQL (por ejemplo, redirigiendo el puerto 3306 a uno local).

Pivoting y Metasploit: route, autoroute y portfwd

Metasploit Framework sigue siendo una de las plataformas más utilizadas en pentesting, y no solo para explotar vulnerabilidades: también viene muy preparada para hacer pivoting de forma controlada una vez se ha obtenido una sesión Meterpreter.

La base de todo es conseguir primero una sesión Meterpreter en una máquina que tenga varias interfaces o rutas hacia otras redes. Por ejemplo, un host Ubuntu con IP en 10.0.0.0/24 y otra IP en 11.0.0.0/24 puede servir como nodo pivot entre la máquina Kali y un servidor web interno en 11.0.0.10 que no es accesible directamente.

Dentro de Metasploit, el comando route permite añadir rutas a redes internas para que cualquier módulo del framework sepa que debe enviar el tráfico a través de una sesión concreta. Con route add 11.0.0.0 255.255.255.0 1 se indicaría, por ejemplo, que todo el tráfico a la red 11.0.0.0/24 viaje por la sesión Meterpreter número 1.

Para automatizar este proceso existe el módulo post/multi/manage/autoroute, que analiza las interfaces y la tabla de rutas del host comprometido y añade de forma automática las redes que descubre. Esto evita tener que revisar manualmente ipconfig o route print dentro de la sesión.

Por otro lado, el comando portfwd implementa el reenvío de puertos a partir de una sesión Meterpreter. Con una orden como portfwd add -l 9500 -p 22 -r 11.0.0.10 el atacante consigue que todo lo que envíe al puerto local 9500 de su Kali se redirija al puerto 22 del host interno 11.0.0.10, usando la máquina pivot como intermediaria.

La combinación de route/autoroute y portfwd permite usar tanto los módulos de Metasploit apuntando a IPs locales (por ejemplo 127.0.0.1:9000) como herramientas externas (navegadores, nmap, clientes RDP, etc.) que se conectan a puertos locales pero, en realidad, están hablando con servicios profundos en la red de la víctima.

Enumeración de redes internas a través de un pivot

Una vez que se ha establecido el pivot, no sirve de nada si no se tiene un buen plan para enumerar la red interna y descubrir objetivos. Esta fase se puede abordar con varias estrategias complementarias.

Lo primero suele ser aprovechar la información ya disponible en la máquina comprometida (ver artefactos en Windows). Archivos como /etc/hosts en Linux o C:\Windows\System32\drivers\etc\hosts en Windows, así como la caché ARP (comando arp -a), pueden revelar IPs y nombres de host de servidores y dispositivos con los que el sistema ha hablado.

También interesa revisar la configuración DNS local, por ejemplo mediante /etc/resolv.conf en Linux o ipconfig /all en Windows, para identificar servidores DNS internos mal configurados que permitan transferencias de zona. Esto puede destapar subdominios y servicios que pasan desapercibidos desde fuera.

Si las herramientas preinstaladas son insuficientes, se pueden subir binarios estáticos de utilidades como nmap o pequeños scripts en bash o Python que realicen pings o escaneos básicos. Un simple bucle que lance ping a un rango de IPs en segundo plano ya permite detectar máquinas activas con bastante rapidez; también es habitual subir utilidades de permisos como AccessChk para revisar privilegios locales.

Cuando no es posible ejecutar herramientas de red en el propio pivot, queda recurrir a escaneos a través de un proxy (por ejemplo, usando proxychains desde la máquina atacante contra un proxy SOCKS en el pivot). Esta opción es más lenta, sobre todo para puertos UDP, por lo que se recomienda limitarla a puertos concretos o usarla solo cuando no haya otra alternativa.

Una táctica eficaz consiste en combinar un escaneo rápido con nmap (o similar) en el host comprometido para localizar puertos abiertos, y después realizar desde el equipo atacante un segundo escaneo más profundo solo contra esos puertos concretos mediante el motor de scripts NSE de nmap y el proxy configurado.

Herramientas clave para pivoting en entornos reales

Además de las ya mencionadas, conviene tener a mano un pequeño catálogo mental de herramientas que ayudan en situaciones de pivoting distintas, tanto para tunelización como para usar los proxies desde el lado del atacante, y entender los ataques que manipulan WDAC que pueden dificultar o proteger post-explotación.

Por un lado están las utilidades que crean o consumen proxies, como ProxyChains en Linux o extensiones como FoxyProxy en navegadores, que permiten dirigir el tráfico de determinadas aplicaciones a través de un servidor SOCKS o HTTP levantado en un host pivot.

Por otro, encontramos soluciones integrales como Metasploit con sus módulos de socks4a, que permiten levantar un proxy interno a partir de una sesión Meterpreter y usarlo desde la máquina del auditor, o como Chisel, que encapsula conexiones TCP en túneles HTTP protegidos con SSH y soporta tanto reenvío local como remoto inverso.

También es frecuente tirar de plataformas de post-explotación como pwncat, que facilitan gestionar múltiples sesiones, ejecutar comandos de reconocimiento, cargar binarios y configurar port forwarding sin tener que ir saltando entre mil terminales diferentes.

En escenarios de webshell, proyectos como Tunna o reGeorg se vuelven casi imprescindibles, ya que transforman un simple fichero .php, .jsp o .aspx subido al servidor en un canal de tunelización hacia dentro que el pentester puede aprovechar para abrir un proxy local e investigar otros hosts internos.

Al final, la elección de herramienta depende mucho de las restricciones de salida, de los permisos conseguidos en el host comprometido y del tipo de tráfico que se quiera tunelizar (HTTP, RDP, SMB, bases de datos, etc.). Es habitual combinar varias para adaptarse a los filtros de la red.

Movimiento lateral, robo de credenciales y cadena de ataque

El pivoting es solo una pieza dentro de una cadena de ataque más amplia que incluye reconocimiento, robo de credenciales, escalada de privilegios, movimiento lateral y, a menudo, exfiltración o cifrado de datos (en el caso de ransomware).

El proceso comienza con una fase de reconocimiento en la que el atacante recopila información sobre la organización: dominios, subdominios, tecnologías utilizadas, empleados, proveedores, etc. Aquí se utilizan técnicas OSINT y escaneos externos para identificar la superficie de ataque.

Una vez encontrado un punto de entrada (por ejemplo, una aplicación vulnerable o un usuario engañado por phishing), el siguiente paso habitual es el volcado y robo de credenciales. Esto puede hacerse con keyloggers, herramientas como Mimikatz, ataques Pass-the-Hash o Pass-the-Ticket en entornos Kerberos, o explotando malos hábitos de gestión de contraseñas. Contra esto existen medidas como configurar Credential Guard en Windows, que dificultan el robo y uso de credenciales en entornos Windows.

Con esas credenciales, el atacante se mueve lateralmente usando protocolos como SMB, RDP, WMI u otros, intentando llegar a máquinas con mayores privilegios o a servidores clave, como controladores de dominio, servidores de bases de datos o repositorios de código.

Durante todo este recorrido, el uso de pivoting permite superar segmentaciones de red internas, saltando de VLAN en VLAN o a través de servidores de aplicación hacia bases de datos que nunca deberían ser accesibles desde Internet. A medida que compromete más máquinas, el atacante amplía su “mapa mental” de la red y prepara posibles rutas de escape o reconexión mediante puertas traseras.

En la fase final, si el objetivo es el ransomware o la exfiltración, el agresor utilizará todo ese acceso lateral para maximizar el daño o el valor de los datos robados. En el caso del espionaje, buscará permanecer dentro del entorno más tiempo, limitando su ruido y moviéndose de forma sigilosa para no disparar alertas.

Buenas prácticas, ética y consideraciones legales

Desde la perspectiva del hacking ético, es fundamental recordar que cualquier prueba de pivoting y movimiento lateral debe realizarse con autorización expresa del propietario de la infraestructura. No es un detalle administrativo, sino una cuestión legal y ética crítica.

Documentan cada acción los pentesters profesionales: redes enumeradas, credenciales obtenidas, túneles configurados, servicios accedidos, etc. Esa trazabilidad permite al cliente entender tanto los vectores de ataque como el impacto real de los fallos detectados, y suele recomendar medidas como restringir privilegios de administración para reducir la superficie de movimiento lateral.

Además, se recomienda un uso responsable de las herramientas, evitando generar un tráfico excesivo que pueda afectar al rendimiento de servicios en producción o provocar caídas. Muchas veces se establecen ventanas horarias y límites de alcance claros antes de iniciar la campaña.

Igual de importante es mantener una comunicación continua y transparente con el cliente: qué se está intentando, por qué, qué se ha logrado y qué riesgos implica. El objetivo no es “ganar” a la empresa, sino ayudarle a reforzar sus defensas frente a atacantes reales que sí actuarían sin escrúpulos.

Si se trabaja con redes que incluyen datos especialmente sensibles (sanidad, banca, administración pública, etc.), conviene reforzar las medidas de protección durante el pentest y acordar cómo se almacenarán, tratarán y borrarán las evidencias recogidas durante el ejercicio.

Dominar el pivoting no es solo memorizar comandos de SSH, Metasploit o Chisel; pasa por entender cómo se diseñan las redes, cómo piensan los defensores y cómo se comportan los atacantes avanzados. Cuando se interioriza esa visión global, las técnicas de tunelización y movimiento lateral dejan de ser un batiburrillo de trucos y se convierten en herramientas coherentes dentro de una estrategia de seguridad ofensiva bien planificada.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.