- Microsoft Entra ID actúa como directorio central de identidades que consume Intune, incluyendo cuentas locales sincronizadas desde Active Directory.

- La combinación de RBAC de Entra e Intune permite controlar quién crea, modifica o elimina usuarios y quién administra privilegios locales en Windows y macOS.

- Perfiles de inscripción, LAPS para macOS y directivas MDM facilitan la creación y gestión segura de cuentas locales de administrador y usuario.

- Funciones de seguridad como Windows Hello, certificados y MFA refuerzan la protección de identidades dentro de una estrategia de Confianza Cero.

Gestionar de forma ordenada cuentas locales, cuentas de Microsoft Entra ID (antes Azure AD) y perfiles empresariales con Intune se ha convertido en una pieza clave de cualquier departamento de TI moderno. Ya no basta con crear usuarios en Active Directory y cruzar los dedos: ahora hay que combinar identidades en la nube, dispositivos híbridos, políticas de seguridad y automatización, sin perder de vista la experiencia de los usuarios.

A lo largo de esta guía vas a ver, con bastante nivel de detalle, cómo crear, sincronizar y administrar cuentas de usuario, perfiles locales y roles de administrador usando Microsoft Entra ID, Intune y, cuando toca, el directorio local. También veremos cómo se controlan los privilegios de administrador en Windows y macOS (incluyendo LAPS para Mac), cómo se vinculan los dispositivos con los usuarios y qué elementos de seguridad (MFA, certificados, Windows Hello, Zero Trust) encajan en este puzzle.

Relación entre Microsoft Entra ID, Intune y las cuentas de usuario

Microsoft Entra ID es el servicio de identidad sobre el que se apoya Intune, lo que significa que las cuentas de usuario que ves en Intune viven realmente en el inquilino de Entra. Intune no mantiene su propio directorio independiente, sino que se limita a consumir y ampliar lo que ya existe en Entra ID.

Si tienes permisos suficientes de control de acceso basado en rol (RBAC) en Microsoft Entra, puedes administrar usuarios desde tres sitios: el Centro de administración de Intune, el Centro de administración de Microsoft 365 y el propio centro de administración de Entra. La autorización de fondo es siempre la misma, y los permisos de Intune son en realidad un subconjunto del modelo RBAC de Entra.

Intune también se integra sin problemas con entornos híbridos: puedes usar cuentas sincronizadas desde Active Directory local hacia Entra ID y compartir ese mismo inquilino con Intune y otros servicios en la nube de Microsoft 365. Así, una vez que un usuario se ha creado o sincronizado a Entra y se le asigna una licencia de Intune, ya está en disposición de inscribir dispositivos y acceder a recursos corporativos.

Además de la parte puramente de identidad, los administradores pueden asignar roles RBAC de Intune a grupos de usuarios para delegar tareas (por ejemplo, que un grupo de soporte pueda ver contraseñas LAPS o girarlas, sin convertirlos en administradores globales).

Permisos RBAC mínimos para gestionar cuentas en Entra e Intune

Para manejar usuarios desde Intune no basta con darles un rol interno de Intune: es obligatorio que la cuenta tenga permisos RBAC adecuados en Microsoft Entra ID. Como los roles de Intune cuelgan del modelo de Entra, un administrador con solo rol de Intune, pero sin rol de Entra, no podrá administrar identidades en el directorio.

La recomendación de Microsoft es seguir a rajatabla el principio de privilegios mínimos: dar a cada persona únicamente los permisos imprescindibles para su función y reservar los roles con más privilegios (como Administrador global o Administrador de Intune) solo para tareas puntuales y cuentas muy controladas.

Dentro de los roles integrados de Entra ID, el papel más ajustado para gestionar usuarios sin pasarse de privilegios es el de Administrador de usuarios. Este rol permite crear, editar y eliminar cuentas de usuario desde los centros de administración de Entra, Microsoft 365 e Intune, sin necesidad de hacerlos dueños absolutos del inquilino.

Alta de usuarios en Intune a través de Microsoft Entra ID

Cuando se habla de agregar usuarios a Intune, en realidad se está hablando de crearlos en Microsoft Entra ID desde el Centro de administración de Intune. El asistente es muy similar al de Entra: puedes dar de alta usuarios uno a uno o usar cargas masivas mediante CSV.

En el alta individual, el primer paso es acceder en Intune a Usuarios > Todos los usuarios > Nuevo usuario > Crear nuevo usuario. En la pestaña de información básica se configura el UPN (nombre principal de usuario), el alias de correo, el nombre que se mostrará, la contraseña inicial y si la cuenta se crea habilitada o no, pudiendo dejar todo listo con solo estos datos básicos.

El UPN definido en este punto es la credencial que se usará para iniciar sesión en Entra ID, Microsoft 365 e Intune, así que es clave alinear el formato (por ejemplo, nombre.apellido@dominio) con el estándar de la organización. A todos los usuarios nuevos se les obliga a cambiar la contraseña en el primer inicio de sesión, reforzando la seguridad.

Si se decide continuar con la pestaña de Propiedades, se amplía la información con campos de identidad (nombre, apellidos, tipo de usuario miembro o invitado, datos para autenticación basada en certificados), datos laborales (puesto, departamento, responsable), detalles de contacto, controles parentales para menores (muy útil en entornos educativos tipo K‑12) y la ubicación de uso del usuario, que influye en temas legales y de licenciamiento.

Más adelante, en la sección de Asignaciones, el asistente permite vincular al usuario con una unidad administrativa de Entra ID, hasta 20 grupos y hasta 20 roles de Entra. Esto resulta muy práctico para que el usuario salga ya con las pertenencias correctas y, si hace falta, pueda ejercer determinadas funciones administrativas desde el primer día.

Las unidades administrativas de Entra son una forma potente de delegar administración sobre subconjuntos de usuarios, grupos o dispositivos, pero en muchas implantaciones de Intune se prefiere usar etiquetas de ámbito y grupos de ámbito para segmentar la gestión sobre el propio servicio de Intune.

Creación masiva de cuentas mediante archivos CSV

Cuando hay que importar grandes volúmenes de usuarios, la forma más eficiente es recurrir a la creación masiva desde el Centro de administración de Intune usando un archivo CSV. Esta funcionalidad evita crear cada usuario manualmente y reduce errores humanos.

El flujo es sencillo: desde Intune se accede a Usuarios > Todos los usuarios > Operaciones masivas > Creación masiva, se descarga la plantilla CSV proporcionada por la propia consola y se rellena con la lista completa de usuarios a crear. Ese CSV se puede editar tanto con un editor de texto como con Excel, siempre que se respete el formato.

Una vez completado el fichero, se carga de nuevo en Intune, se envía para su procesamiento y, tras la validación de los datos, se crean las cuentas en Entra ID. Esta misma filosofía de plantillas CSV se repite en otras tareas masivas, como la eliminación de usuarios.

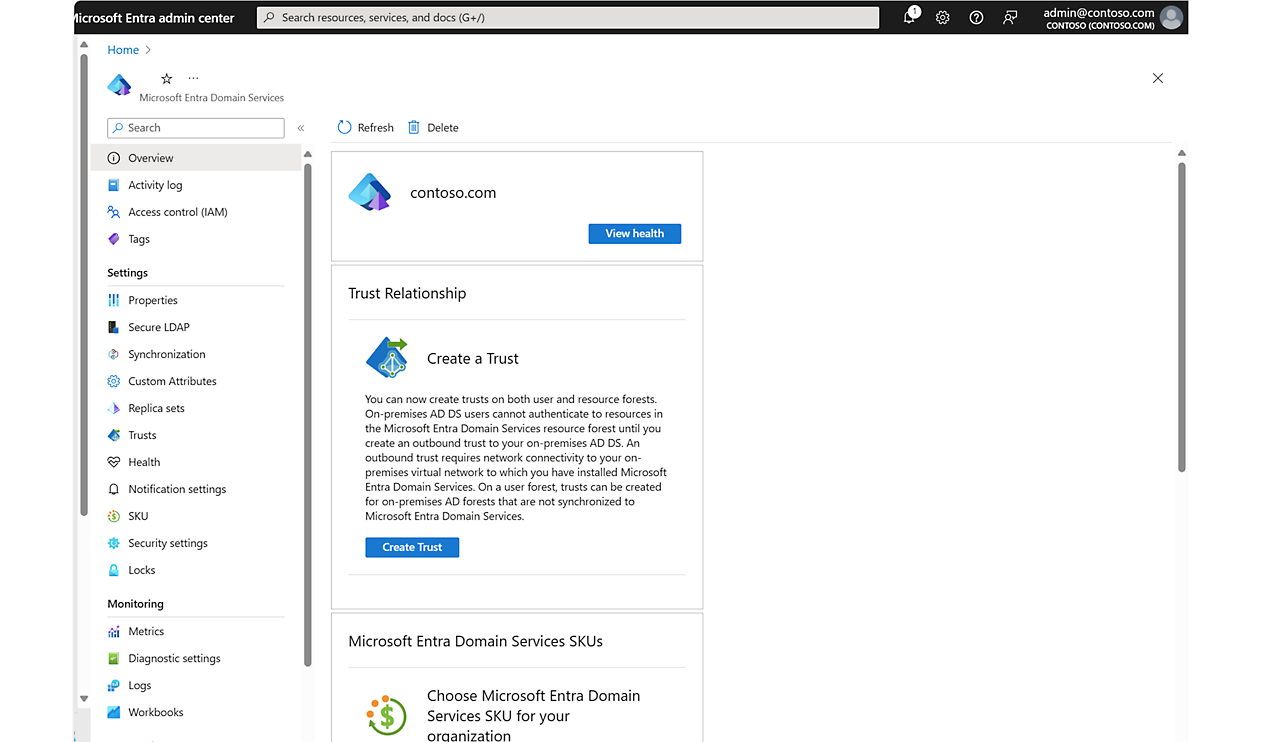

Sincronización de Active Directory con Entra ID para usar Intune

En organizaciones con infraestructura on‑premises, lo habitual es aprovechar la sincronización de directorios entre Active Directory local y Microsoft Entra ID. De esta forma, las cuentas se gestionan en AD y se replican hacia Entra, donde se usan después en Intune y otros servicios cloud.

Hay varias maneras de conseguirlo, pero la ruta soportada por Microsoft es configurar una identidad híbrida, de modo que las identidades de los usuarios existan tanto en Active Directory como en Entra ID. Así, las modificaciones se siguen haciendo en local, pero se reflejan en la nube sin tener que duplicar procesos.

El componente clave es el asistente Microsoft Entra Connect, que guía paso a paso el enlace entre el bosque de Active Directory y el inquilino de Entra. Durante la configuración se elige la topología (un único bosque o varios, uno o varios directorios), y también el método de autenticación: sincronización de hash de contraseñas, autenticación de paso a través (PTA) o federación con AD FS.

En segundo plano, Entra Connect instala y configura los servicios de sincronización, los componentes necesarios de Servicios de federación de Active Directory (AD FS) cuando aplica y el módulo de PowerShell / Graph adecuado, dejando lista la infraestructura para que los usuarios de AD se vean como usuarios en la nube.

Para que este modelo funcione bien, es importante que los administradores de Active Directory tengan acceso al inquilino de Entra y estén formados tanto en las tareas clásicas de AD como en las particularidades del directorio en la nube.

Eliminación de usuarios y operaciones masivas

Cuando un empleado abandona la compañía, no basta con recogerle el portátil: hay que deshabilitar o eliminar su cuenta de usuario para cortar el acceso a los recursos corporativos. Desde el Centro de administración de Intune es posible iniciar la eliminación de cuentas en Entra ID, lo que de paso las retira de Intune.

Para hacerlo de forma individual, se inicia sesión en Intune, se entra en Usuarios > Todos los usuarios, se selecciona la cuenta correspondiente y se pulsa en Eliminar. Esta acción exige que la cuenta administradora tenga, como mínimo, permisos equivalentes al rol de Administrador de usuarios en Microsoft Entra.

Si lo que se necesita es una depuración masiva (por ejemplo, una ola de bajas o limpieza de cuentas antiguas), se recurre de nuevo a operaciones masivas con archivo CSV. En este caso se utiliza la opción de Eliminación masiva de usuarios, donde se descarga la plantilla, se rellena con las cuentas a suprimir y se sube para que el sistema procese la solicitud.

Conviene tener en cuenta el alcance: las cuentas fuera del grupo de ámbito actual de Intune no se podrán modificar desde la propia consola, porque las etiquetas de ámbito y el RBAC limitan qué objetos puede tocar cada administrador.

Creación y gestión de cuentas locales de administrador con Intune

En muchos entornos sigue siendo necesario contar con cuentas locales de administrador en los dispositivos, ya sea para tareas de soporte de campo, para escenarios offline o como último recurso ante problemas de conectividad con Entra ID. Intune ofrece varias formas de crear y administrar estas cuentas de forma centralizada.

En Windows, se pueden usar directivas de configuración o scripts para crear una cuenta local con rol de administrador y mantenerla controlada. Para añadir un usuario o grupo de Entra ID al grupo de administradores locales, se recurre a las opciones de configuración de cuentas locales o a los mecanismos de OMA‑URI / Account protection, tal y como se describe en distintas guías especializadas.

Esta aproximación evita que cada técnico cree cuentas locales distintas en cada equipo, lo que dificulta el control y auditar quién tiene acceso real con privilegios elevados en los dispositivos de la organización.

macOS ADE y LAPS: cuentas locales seguras gestionadas con Intune

En el mundo Apple, Intune se integra con Apple Business Manager / School Manager para inscribir automáticamente dispositivos macOS mediante ADE (Automated Device Enrollment). Sobre este proceso, Microsoft ha incorporado una funcionalidad similar a LAPS pero pensada para Mac, que permite desplegar y gestionar cuentas locales de forma segura.

La llamada configuración de la cuenta local de macOS con LAPS se habilita dentro de los perfiles de inscripción ADE de macOS y se aplica solo a nuevas inscripciones. Permite aprovisionar en el dispositivo una cuenta de administrador local con una contraseña fuerte, aleatoria y cifrada, almacenada de forma segura en Intune.

Además, el perfil puede incluir una cuenta de usuario estándar local que convive con la cuenta de administración. Una vez inscrito el dispositivo, Intune se encarga de rotar automáticamente la contraseña del administrador local gestionado por LAPS aproximadamente cada seis meses, reduciendo el riesgo de contraseñas estáticas.

Cuando un Mac ya estaba inscrito antes de activar LAPS en el perfil ADE, es necesario volver a inscribirlo usando un perfil ADE con LAPS habilitado para que se cree correctamente la cuenta administrada y quedé enganchada al ciclo de rotación de contraseñas.

Por defecto, las contraseñas generadas para estas cuentas de administrador tienen 15 caracteres y combinan mayúsculas, minúsculas, números y caracteres especiales, lo que aporta un nivel razonablemente alto de complejidad sin ser imposibles de manejar cuando hay que introducirlas puntualmente.

Requisitos y permisos RBAC para LAPS de macOS

Para que LAPS de macOS funcione como es debido, hay una serie de requisitos mínimos de dispositivo y de inscripción que no se pueden ignorar. El sistema debe estar en macOS 12 o superior, el equipo tiene que venir sincronizado a Intune desde Apple Business Manager o School Manager y la inscripción tiene que realizarse a través de un perfil ADE de macOS.

Además de los requisitos técnicos, la gestión de contraseñas requiere permisos RBAC específicos en Intune. Dentro de la categoría Programas de inscripción del modelo RBAC de Intune, hay que activar los permisos «Ver contraseña de administrador de macOS» y «Girar contraseña de administrador de macOS» para los roles o grupos administrativos que deban poder ver o rotar la contraseña.

Esta granularidad permite que, por ejemplo, el equipo de soporte de segundo nivel pueda ver o regenerar la contraseña de administrador local de un Mac sin necesidad de convertirse en administradores de Intune a nivel global, reduciendo la superficie de riesgo.

Opciones de configuración de cuentas y contraseñas en perfiles ADE de macOS

Cuando se edita o crea un perfil de inscripción ADE de macOS en Intune, aparece una pestaña de Configuración de la cuenta donde se habilitan las cuentas locales de administrador y de usuario estándar. Por defecto, ambas opciones vienen desactivadas, de modo que hay que marcar explícitamente qué se quiere crear.

Si se marca la creación de cuenta de administrador local o la de usuario estándar, se activa el conjunto de configuraciones de LAPS de macOS y se generan contraseñas únicas de 15 caracteres siguiendo las reglas de complejidad ya comentadas. En el backend, el parámetro «await final» se fuerza a Sí, para que la creación de la cuenta se ejecute durante el Asistente de configuración inicial del dispositivo.

Para la cuenta de administrador local, se puede definir el nombre de usuario y el nombre completo de administración ya sea con un valor fijo o usando variables dinámicas como {{serialNumber}}, {{partialupn}}, {{managedDeviceName}} o {{onPremisesSamAccountName}}, que se sustituyen con datos del propio dispositivo o del usuario.

También existe una opción para ocultar la cuenta en la pantalla de inicio de sesión y en Usuarios y grupos, lo que evita que el usuario final la vea a simple vista. Y se puede especificar un periodo de rotación adicional, en días, para que la contraseña se gire en un intervalo concreto entre 1 y 180 días, sumándose al ciclo de rotación automática base de LAPS.

En el caso de la cuenta de usuario local estándar, se definen elementos como el tipo de cuenta (por defecto Standard, aunque si no hay ninguna cuenta de administrador local configurada el sistema la elevará a admin por una limitación de la plataforma), si se quiere pre-rellenar la información de cuenta, el nombre de cuenta principal y el nombre completo, también admitiendo variables.

Además, puedes decidir si el usuario final puede o no editar el nombre de cuenta y el nombre completo durante el asistente de configuración, configurando la opción de restricción de edición en consecuencia.

Visualización y rotación manual de contraseñas LAPS en macOS

Para comprobar la contraseña de administrador local de un Mac gestionado con LAPS, es necesario tener asignado el permiso RBAC de ver contraseña de administrador de macOS dentro de la categoría Programas de inscripción en Intune. Sin ese permiso, la consola no mostrará la información sensible.

El proceso para ver la contraseña pasa por ir al Centro de administración de Intune, entrar en Dispositivos > Dispositivos > macOS, elegir el equipo en cuestión y, desde el panel de Información general, abrir la sección de Contraseñas y claves. Ahí se muestra la contraseña actual de la cuenta de administrador local y la fecha de la última rotación.

Si en esa vista la contraseña se recupera correctamente, es señal de que la cuenta de administrador local está bajo gestión de Intune. En caso contrario, el dispositivo puede no estar configurado con el perfil ADE adecuado o LAPS no se ha aplicado en la inscripción.

Además de la rotación automática, existe una acción remota llamada Girar contraseña de administrador local que permite forzar un cambio inmediato. Para usarla, el administrador debe tener el permiso RBAC de rotación de contraseña de macOS activado en su rol.

Al ejecutar esta acción sobre un dispositivo, Intune genera una nueva contraseña, la envía al equipo, espera a que se aplique y actualiza la consola con la nueva credencial y la hora exacta en la que se produjo el cambio, información visible de nuevo en la sección de Contraseñas y claves.

Todas estas operaciones, tanto la visualización como la rotación manual, quedan reflejadas en los registros de auditoría de Intune. En la sección de Registros de auditoría de administración del inquilino se pueden localizar entradas como «Get AdminAccountDto» (consulta de contraseña) y «rotateLocalAdminPassword ManagedDevice» (rotación ejecutada), lo que facilita la trazabilidad y el cumplimiento normativo.

Administración de administradores locales en dispositivos Windows unidos a Entra

En el ámbito de Windows, para poder gestionar un equipo es imprescindible pertenecer al grupo de administradores locales del dispositivo. Cuando un dispositivo se une a Microsoft Entra ID, este proceso actualiza la pertenencia al grupo de administradores locales automáticamente.

Durante la unión a Entra ID se añaden al grupo de Administradores locales ciertas entidades de seguridad predeterminadas, entre ellas el rol Administrador local de dispositivos unidos a Microsoft Entra. De esta manera, se puede controlar quién tiene privilegios elevados sobre los equipos, sin necesidad de tocar uno por uno.

La gran ventaja es que, al agregar usuarios o grupos a ese rol en Entra, se actualizan los administradores de todos los dispositivos unidos a Entra sin tener que modificar la configuración local de cada máquina. Esto soporta de forma natural el principio de privilegios mínimos, ya que se puede separar claramente el rol de administrador de dispositivos del de administrador global.

La gestión del rol se realiza desde la configuración de dispositivos en el portal de Entra: entrando como mínimo con una cuenta con rol de Administrador de roles con privilegios, navegando a Entra ID > Dispositivos > Todos los dispositivos > Configuración del dispositivo y usando la opción de administrar administradores locales adicionales en todos los dispositivos unidos a Entra.

Es importante saber que este rol se aplica a todos los dispositivos unidos a Entra y no se puede limitar a un subconjunto. Además, los cambios no son inmediatos: puede tardar hasta cuatro horas en emitirse un nuevo token de actualización principal (PRT) con los privilegios nuevos o revocados, y el usuario debe cerrar e iniciar sesión de nuevo para que surta efecto.

Control de privilegios locales mediante grupos de Entra y directivas MDM

Si se necesita un enfoque más granular que el rol global de Administrador local de dispositivos unidos a Entra, se puede recurrir a la directiva MDM de usuarios y grupos locales. Esta directiva permite asignar usuarios y grupos de Entra a grupos locales concretos (Administradores, Usuarios, Invitados, Usuarios avanzados, Usuarios de Escritorio remoto, etc.) en equipos con Windows 10 o posterior.

Con esta configuración, las organizaciones pueden usar Intune para definir políticas OMA‑URI personalizadas o usar las directivas de Protección de cuentas para hacer que determinados grupos de Entra obtengan privilegios de administrador local solo en ciertos dispositivos o colecciones de dispositivos.

Para añadir grupos de Entra es necesario conocer su SID (identificador de seguridad), que se obtiene a través de Microsoft Graph API analizando la propiedad securityIdentifier del objeto de grupo. Ese SID es el que se referencia después en la configuración de la directiva.

Hay ciertas limitaciones a tener en cuenta: esta forma de gestionar administradores locales mediante grupos de Entra no se aplica a dispositivos híbridos unidos a dominio ni a dispositivos solo registrados en Entra. Además, los grupos añadidos por esta vía no controlan las conexiones de Escritorio remoto, donde hay que seguir añadiendo el SID del usuario directamente al grupo adecuado en el dispositivo.

Gestión de usuarios estándar y elevación manual en Windows

Por defecto, cuando un usuario une un dispositivo a Microsoft Entra ID, ese usuario se convierte en administrador local del equipo. En muchas empresas esto no interesa, porque multiplica la superficie de riesgo y complica el control de cambios en los equipos.

Para evitar que el usuario que realiza la unión sea administrador, hay dos estrategias muy habituales: usar Windows Autopilot con un perfil que impida que el usuario principal se convierta en admin, o bien recurrir a la inscripción masiva, donde la unión a Entra se hace en el contexto de un usuario técnico autocreado y los usuarios finales que inician sesión después quedan como usuarios estándar.

Cuando se necesita elevar manualmente los permisos de un usuario específico en un dispositivo concreto, se puede hacer desde la propia interfaz de Windows. A partir de Windows 10 1709, en Configuración > Cuentas > Otros usuarios se añade un usuario profesional o educativo escribiendo su UPN y seleccionando «Administrador» como tipo de cuenta.

También existen opciones a través de línea de comandos para agregar usuarios al grupo de administradores locales: net localgroup administrators /add «Contoso\usuario» si el usuario está sincronizado desde AD, o net localgroup administrators /add «AzureAD\UPN» si la identidad se ha creado directamente en Entra ID. En ambos casos, es necesario ser ya administrador local del equipo para ejecutar dichos comandos.

Como consideraciones adicionales, solo se pueden asignar grupos basados en roles al rol de Administrador local de dispositivos unidos a Entra, los invitados B2B no adquieren derechos de administrador local mediante este rol y, al retirar usuarios del rol, la pérdida de privilegios se produce de forma diferida, al renovarse el PRT y volver a iniciar sesión.

Uso de usuarios y grupos existentes con Intune

En muchos despliegues ya existen cuentas y grupos, tanto en local como en la nube, por lo que tiene sentido reutilizar esa estructura de identidades con Intune en lugar de crear todo desde cero. El Centro de administración de Intune ofrece una vista centralizada para trabajar con esos usuarios y grupos.

Si la organización ya usa Microsoft 365, las cuentas y grupos que se gestionan desde el centro de administración de Microsoft 365 aparecen automáticamente también en Intune, siempre que se use el mismo inquilino. Entra ID e Intune comparten el mismo tenant, así que basta con iniciar sesión en Intune con la cuenta de administrador correcta.

Cuando se parte de un entorno 100 % local con Active Directory, la estrategia recomendada es sincronizar las cuentas de AD con Entra ID mediante Entra Connect Sync. Una vez las identidades están disponibles en el directorio en la nube, se ven en Intune y pueden recibir políticas de dispositivos.

También es posible importar usuarios y grupos desde ficheros CSV directamente en Intune o crearlos a mano desde cero, organizándolos por departamento, ubicación, tipo de dispositivo, etc. Intune crea de manera predeterminada los grupos Todos los usuarios y Todos los dispositivos, que sirven como objetivos globales para aplicar configuraciones amplias.

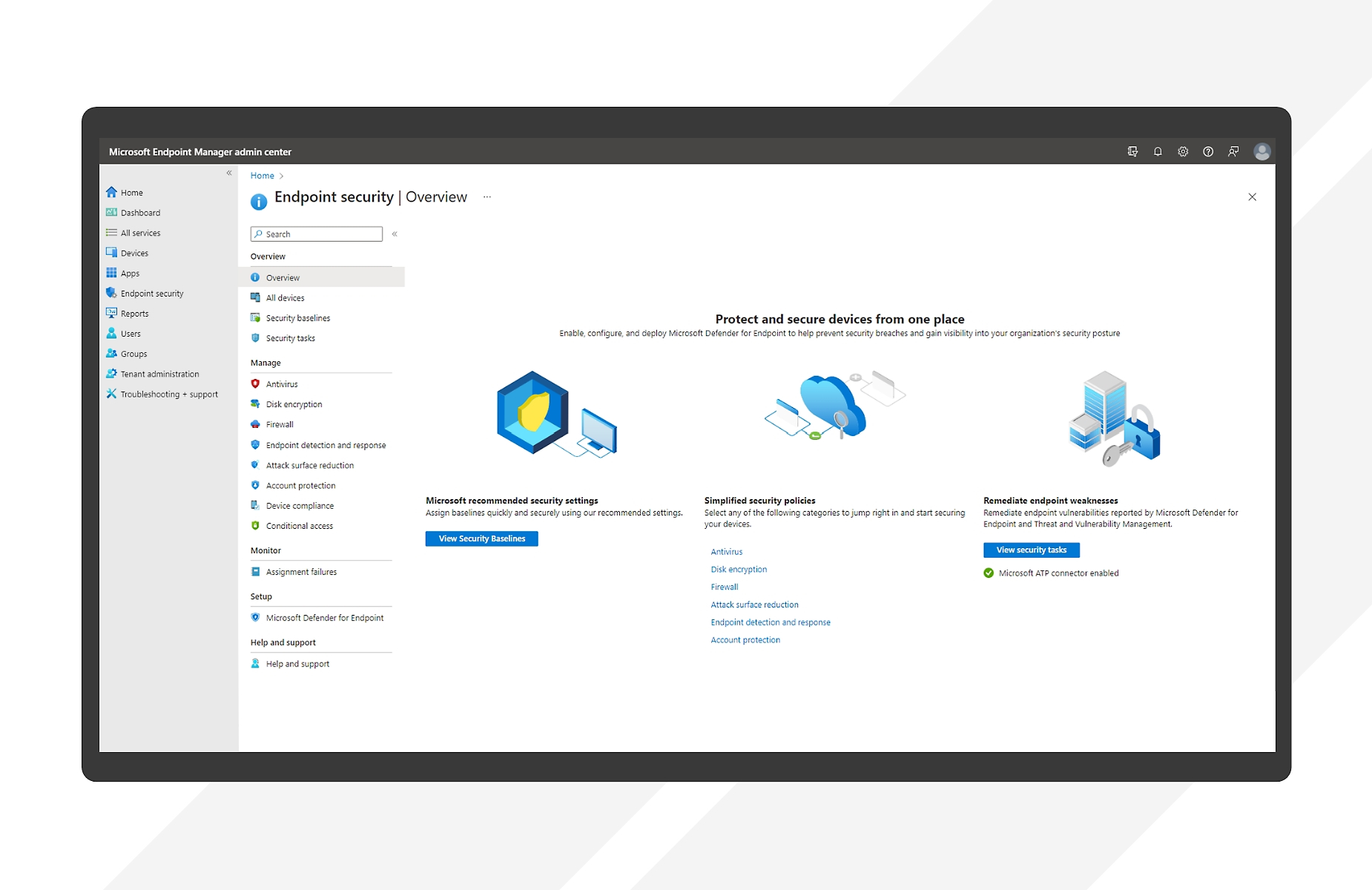

Roles y permisos en Intune para controlar el acceso

La autorización en Intune se basa fuertemente en RBAC. Cada administrador recibe uno o varios roles que determinan qué recursos puede ver y qué acciones puede ejecutar dentro del Centro de administración de Intune. Hay roles integrados orientados a tareas concretas, como Application Manager o Policy and Profile Manager.

Al estar Intune apoyado en Entra ID, también se pueden usar los roles integrados de Entra, como el Administrador de servicios de Intune, que concede un conjunto de permisos alineados con la gestión del servicio. Además, es posible definir roles personalizados para escenarios más finos, ajustando permisos de lectura, creación, actualización o eliminación.

En la práctica, se suele combinar la asignación de roles con el uso de etiquetas de ámbito para delimitar qué objetos (dispositivos, perfiles, aplicaciones) puede ver cada rol en función de la región, la unidad de negocio o cualquier otra segmentación que tenga sentido en la empresa.

Afinidad de usuario en la inscripción de dispositivos

Cuando un dispositivo se inscribe en Intune y un usuario inicia sesión por primera vez, el sistema crea lo que se conoce como afinidad de usuario: se asocia ese dispositivo a ese usuario principal. A partir de ahí, las políticas y apps asignadas al usuario se aplican también al dispositivo con afinidad.

Este comportamiento es ideal para equipos personales de trabajo, portátiles corporativos o dispositivos que se asignan clara y permanentemente a una persona. Permite que el usuario tenga sus cuentas de correo, ficheros, aplicaciones y configuraciones ligadas a su identidad en todos los dispositivos con afinidad activa.

Si no se quiere vincular el dispositivo a un usuario, se inscribe como dispositivo sin usuario. Este enfoque es típico en quioscos, pantallas de sala de reuniones, dispositivos compartidos o terminales dedicados a tareas específicas, donde importa más el estado del dispositivo que la identidad de quien se conecte.

Intune ofrece directivas específicas para ambos escenarios en Android, iOS/iPadOS, macOS y Windows, por lo que planificar bien qué tipo de dispositivo se va a inscribir evita problemas posteriores con la asignación de aplicaciones o restricciones.

Asignación de políticas a usuarios y grupos frente al modelo local LSDOU

En un entorno puramente on‑premises con Active Directory, las directivas de grupo se aplican siguiendo la jerarquía LSDOU (Local, Sitio, Dominio, Unidad Organizativa), donde las GPO de la OU más cercana al objeto suelen tener prioridad. En Intune, la filosofía es distinta, porque no existe esa jerarquía clásica.

Intune crea perfiles y políticas en la nube y luego las asigna directamente a usuarios o grupos. No hay niveles heredados por defecto, aunque se puede aproximar una jerarquía jugando con grupos, filtros y combinaciones de asignaciones incluyentes y excluyentes.

El catálogo de configuración de Intune agrupa miles de ajustes para dispositivos Windows, iOS/iPadOS y macOS, y es un puente muy útil para quienes vienen de administrar GPO, porque permite trasladar gran parte de esas configuraciones a un modelo basado en la nube sin tener que aprender desde cero cada parámetro.

Protección de las identidades: Windows Hello, certificados, MFA y Zero Trust

Como las cuentas de usuario son la puerta de entrada a los recursos de la empresa, no basta con crearlas y asignarles políticas de dispositivos: hay que reforzar la autenticación y reducir la dependencia de contraseñas. Ahí entran en juego varias piezas que se integran con Intune.

Windows Hello para empresas sustituye al clásico inicio de sesión con usuario y contraseña por un PIN o un factor biométrico (rostro, huella) vinculado al dispositivo. Las credenciales se almacenan y validan localmente, sin viajar por la red ni depender de un secreto reutilizable, lo que disminuye el riesgo de robo de contraseñas.

Con Intune se pueden crear políticas específicas de Windows Hello en la fase de inscripción, usar líneas base de seguridad (como la de Microsoft Defender for Endpoint o la de Windows 10 y posteriores) o acudir al catálogo de configuración para ajustar parámetros como la longitud mínima del PIN, el número de intentos fallidos, la obligatoriedad de biometría, etc.

La autenticación basada en certificados es otra pieza importante de una estrategia sin contraseña. Intune puede distribuir certificados a dispositivos y usuarios para autenticarles en redes Wi‑Fi corporativas, VPNs o sistemas de correo sin necesidad de introducir credenciales cada vez, haciendo la experiencia más fluida y segura.

La autenticación multifactor (MFA), disponible a través de Microsoft Entra ID, añade una segunda capa de verificación. Se puede exigir MFA tanto para iniciar sesión como para inscribir dispositivos en Intune, reforzando así uno de los momentos más sensibles del ciclo de vida de la identidad.

Por último, todo esto se enmarca en una visión de Confianza Cero (Zero Trust), en la que nada ni nadie se considera confiable por defecto. Cada petición se evalúa teniendo en cuenta el estado del dispositivo, la identidad, la ubicación, el riesgo y otros factores, con el objetivo de mantener los datos de la organización dentro de un perímetro lógico bien defendido.

Combinar la gestión de cuentas en Entra ID, la administración de dispositivos con Intune, el control fino de privilegios locales (incluyendo LAPS para macOS y la asignación de administradores locales en Windows) y las medidas de seguridad de identidad como MFA, certificados y Windows Hello permite construir un escenario donde la operativa diaria de TI es más ágil y el riesgo de incidentes de seguridad se reduce notablemente, sin renunciar a una experiencia de usuario razonable.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.