Cuando te descargas una distribución GNU/Linux en formato ISO, lo normal es ir directo a grabarla en un USB y ponerse a instalar, pero hay un paso previo esencial que mucha gente se salta: comprobar la integridad de la imagen ISO. Puede parecer un trámite aburrido, pero te puede ahorrar horas de problemas y más de un disgusto.

Aunque solemos instalar programas sin pensar demasiado en ello, el sistema operativo es una pieza clave y merece un mínimo de verificación. Las ISOs suelen ser archivos grandes, susceptibles de corromperse durante la descarga o, en el peor de los casos, de ser manipuladas por terceros. Si trabajas con otros formatos, consulta la comparativa de formatos de imagen. Verificar su integridad en Linux es sencillo, rápido y te da la tranquilidad de que vas a instalar exactamente lo que el proyecto ha publicado.

Por qué es tan importante comprobar una imagen ISO antes de usarla

Más allá de la teoría, verificar una ISO en Linux tiene una consecuencia muy práctica: evitar instalaciones defectuosas o manipuladas. Una imagen dañada puede provocar errores aleatorios durante la instalación, fallos al arrancar o comportamientos extraños que cuesta mucho diagnosticar.

Si además vas a instalar esa distribución como sistema principal, una ISO corrupta puede traducirse en un sistema inestable, pérdida de datos o incluso agujeros de seguridad graves. A veces el archivo se descarga con pequeños errores que pasan desapercibidos hasta que algo importante falla.

También hay que tener en cuenta el escenario de seguridad: si alguien ha modificado la ISO en el servidor o en un mirror comprometido, podrías estar instalando una versión con malware o puertas traseras. No es lo habitual, pero no es ciencia ficción; el propio ecosistema GNU/Linux recomienda desde hace años verificar hashes y firmas.

Por suerte, en las webs oficiales de las distribuciones suelo encontrarse un apartado con sumas de verificación (checksums) y, en muchos casos, archivos firmados con GPG. Si dedicamos un par de minutos a revisarlos, tendremos la certeza de que la imagen está intacta.

Qué es una función hash y por qué se usa para verificar ISOs

Para entender todo el proceso, viene bien tener claro el concepto: una función hash es un algoritmo que toma un archivo cualquiera y genera a partir de él una cadena de caracteres única (o muy difícil de duplicar) para ese contenido concreto.

Esa cadena suele representarse como una larga sucesión de letras y números en hexadecimal. Si cambias un solo byte del archivo original, el resultado de la función hash cambia completamente, como si no tuviera nada que ver. Ahí está la gracia: es extremadamente sensible a cualquier modificación.

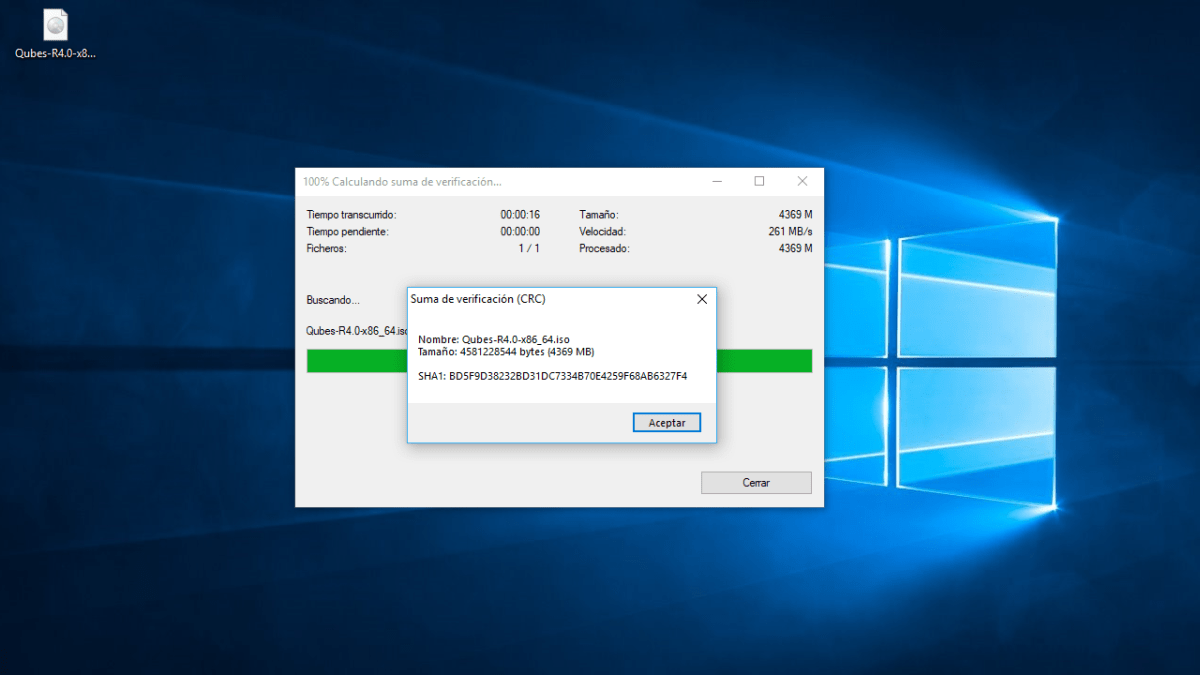

En el mundo real se utilizan muchos algoritmos distintos, pero los más habituales para verificar imágenes ISO son MD5, SHA-1 y SHA-256. MD5 se considera ya obsoleto para seguridad fuerte, pero aún se ve en listas de descarga. SHA-1 también arrastra problemas criptográficos, mientras que SHA-256 es hoy la opción más recomendable para integridad.

En la práctica, lo que hace un proyecto de software es generar el hash de cada archivo que ofrece y publicar esas cadenas en un listado. Cuando tú te descargas la ISO, calculas su hash localmente y lo comparas con el oficial; si coinciden, sabes que el archivo que tienes es idéntico al que generó el desarrollador (al menos en cuanto a contenido binario).

Además de para verificar integridad de ISOs, estas funciones hash están muy extendidas en seguridad informática: gestión de contraseñas, firmas digitales, integridad de datos en backups, etc.. Pero aquí nos vamos a centrar en su uso más práctico para el usuario de Linux de a pie.

Tipos de sumas de verificación que te encontrarás (MD5, SHA-1, SHA-256)

Cuando visitas la página de descargas de una distribución, es muy normal ver algo etiquetado como «checksum», «MD5», «SHA1», «SHA256» o «suma de verificación». A veces viene en la misma página y otras veces como enlaces a ficheros de texto aparte.

En términos generales, MD5 fue el estándar de facto durante años, pero se le han encontrado colisiones (distintos archivos que dan el mismo hash) y ya no se considera seguro para validar integridad de forma criptográficamente fuerte. Aun así, se sigue utilizando en algunos proyectos, sobre todo por compatibilidad.

Tras MD5 llegó SHA-1, que durante tiempo fue la alternativa más habitual. Sin embargo, también se han descubierto debilidades y actualmente se recomienda evitarlo para usos críticos. En el contexto de una ISO descargada de un sitio oficial, puede seguir siendo útil para detectar corrupción de descarga, pero no es ideal frente a posibles ataques dirigidos.

La opción moderna y más robusta es SHA-256, una variante de la familia SHA-2 mucho más resistente a colisiones. Cada vez más distribuciones publican directamente sus sumas SHA-256, y algunas incluso prescinden de MD5 y SHA-1.

Por eso, si tienes varias opciones disponibles, lo recomendable es que uses siempre SHA-256 para verificar tus ISOs. El coste computacional adicional hoy en día es mínimo: en un equipo actual, calcular el hash SHA-256 de una imagen ISO suele tardar sólo unos segundos.

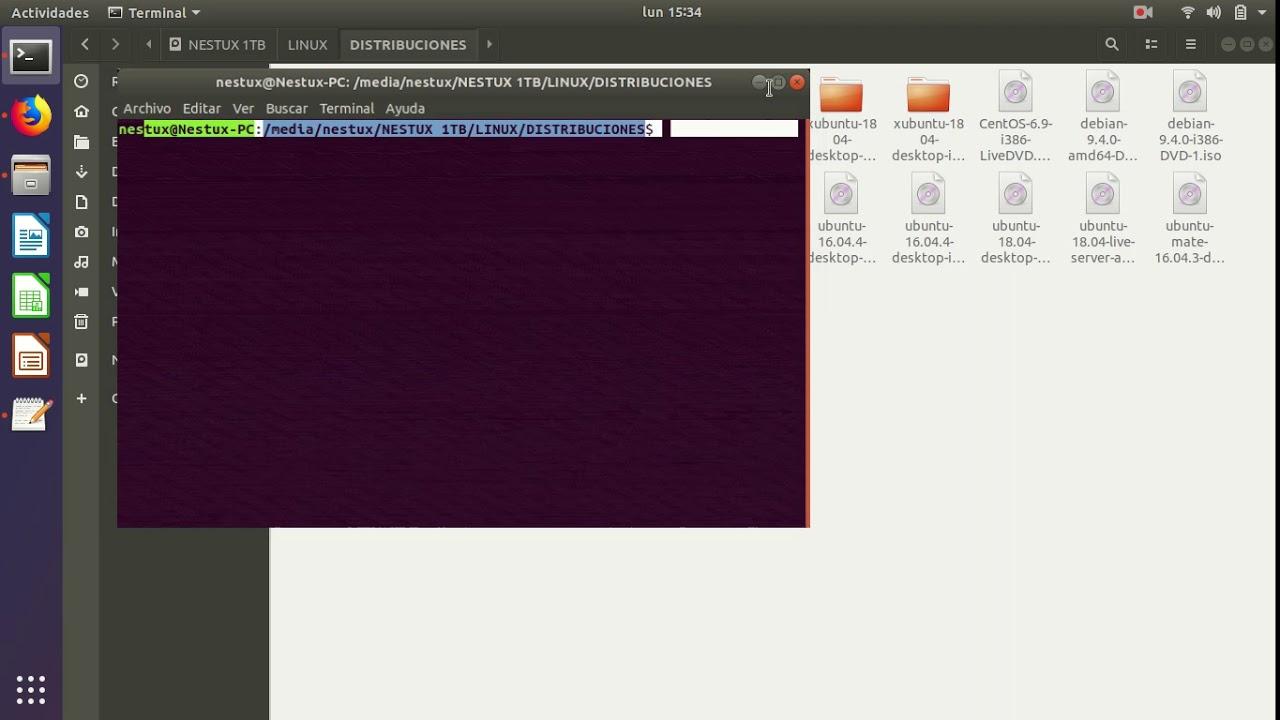

Herramientas en Linux para calcular el hash de una imagen ISO

En la mayoría de distribuciones GNU/Linux modernas, ya vienen instaladas por defecto las utilidades básicas para calcular hashes: md5sum, sha1sum y sha256sum. Es decir, no tienes que instalar nada raro, basta con tirar de terminal.

Lo primero es situarte en la carpeta donde has guardado la ISO. Si, por ejemplo, la tienes en la carpeta de Descargas, puedes moverte con:

cd Descargas

Una vez ahí, el proceso es muy sencillo. Para generar el hash con MD5, usarías:

md5sum nombre-de-la-imagen.iso

Si en la página oficial te proporcionan un hash SHA-1, puedes calcularlo con:

sha1sum nombre-de-la-imagen.iso

Y si tienes el valor SHA-256, que es lo más habitual hoy, basta con ejecutar:

sha256sum nombre-de-la-imagen.iso

En todos los casos, la herramienta imprimirá una larga cadena alfanumérica seguida del nombre del archivo. Esa cadena es tu hash local, que deberás comparar con el que publica la distribución. Si los dos son iguales (respetando exactamente todos los caracteres), la imagen no se ha modificado ni se ha dañado durante la descarga.

El tiempo que tarda en generarse este código depende sobre todo del tamaño de la ISO y de la velocidad de tu procesador y disco. En la práctica, incluso para distribuciones bastante pesadas, suele ser cuestión de pocos segundos. Por eso tiene todo el sentido hacer la verificación antes de ponerte a crear el USB booteable.

Cómo comparar el hash calculado con el hash oficial

Una vez tienes el hash en tu terminal, toca enfrentarlo con el valor oficial que ofrece la web desde donde descargaste la ISO. Esta información puede aparecer en varios formatos: como texto en la página, en archivos .md5, .sha1, .sha256 o en ficheros con nombres como SHA256SUMS, MD5SUMS, etc.

Lo más directo es un simple copiar y pegar visual: copias la cadena de la web, la pegas en un editor de texto y la comparas con la que te ha devuelto md5sum/sha1sum/sha256sum. Cualquier diferencia, por mínima que parezca, significa que el archivo no coincide con el original.

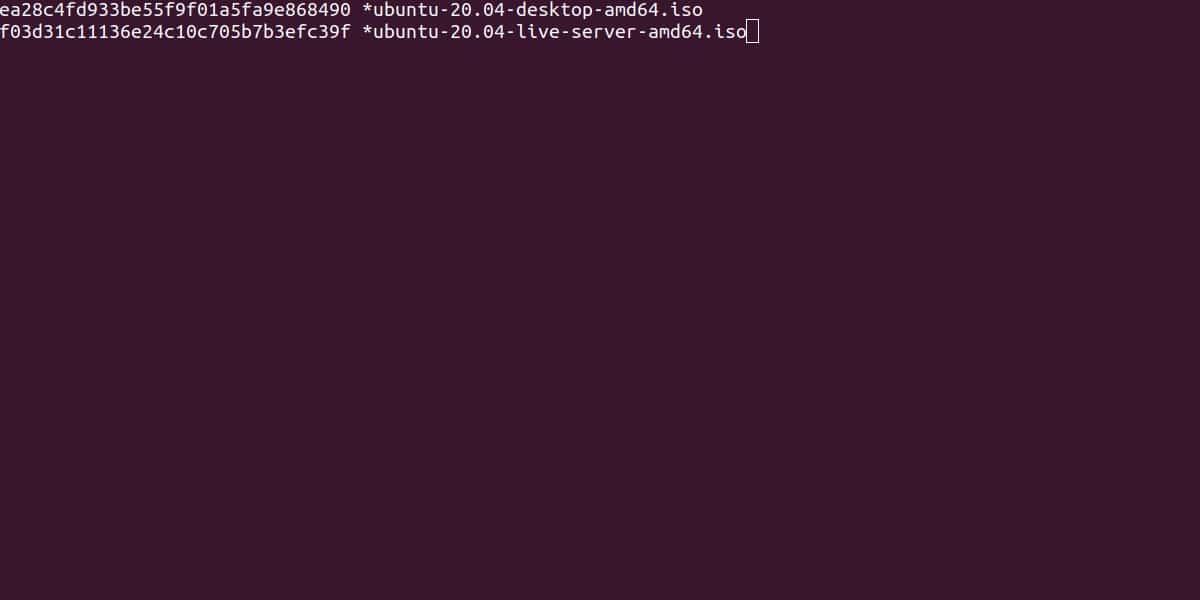

En muchas distribuciones, especialmente las grandes como Ubuntu, Debian o Manjaro, se publican archivos de suma que contienen los hashes de todas las ISOs disponibles. Por ejemplo, un archivo SHA256SUMS incluirá varias líneas, cada una con el hash y el nombre exacto de la ISO correspondiente.

En estos casos, además de calcular el hash a mano, puedes utilizar las herramientas de suma para comprobar automáticamente que la ISO coincide con lo que pone el archivo. Más abajo veremos cómo hacerlo con sha256sum -c y similares.

Si no encuentras fácilmente la lista de hashes, normalmente basta con buscar en el propio sitio de la distribución o hacer una búsqueda en Google con el nombre de la distro seguido de términos como «hash», «checksum» o «SHA256SUM». Los proyectos serios siempre proporcionan esta información de forma accesible.

Verificar una ISO en Linux con archivos de suma MD5 y SHA

Muchas distribuciones van un paso más allá y, además de mostrar el hash en la web, te ofrecen un archivo de suma que puedes descargar junto a la imagen ISO. Este archivo suele llamarse algo como MD5SUMS, SHA1SUMS, SHA256SUMS o similar.

Imaginemos el caso típico de una distribución que publica el archivo SHA256SUMS en la misma carpeta de descargas. Este fichero de texto contiene una línea por cada ISO con su hash SHA-256. El procedimiento recomendado sería:

1. Descargar la imagen ISO que quieras instalar.

2. Descargar también el archivo de sumas correspondiente (por ejemplo, SHA256SUMS) desde la misma fuente.

Una vez tengas ambos en el mismo directorio, puedes comprobar automáticamente la ISO con:

sha256sum -c SHA256SUMS

Este comando leerá el archivo de sumas, localizará la línea correspondiente a tu ISO y verificará que el hash calculado coincide con el contenido del fichero. Si todo va bien, verás un mensaje del estilo:

ubuntu-20.04-desktop-amd64.iso: La suma coincide

Si en lugar de SHA-256 se utiliza SHA-1 o MD5, el mecanismo es exactamente el mismo, sólo que usando sha1sum -c o md5sum -c y el archivo correspondiente. La ventaja de este método es que no tienes que copiar y pegar hashes a mano, todo se automatiza y es más difícil cometer un error visual.

En algunos proyectos como Manjaro, las sumas pueden venir en archivos específicos por ISO, con nombres que terminan en -sha1.sum o -sha256.sum. Por ejemplo, para la ISO manjaro-xfce-0.8.1-x86_64.iso, podrías encontrar:

- manjaro-xfce-0.8.1-x86_64-sha1.sum

- manjaro-xfce-0.8.1-x86_64-sha256.sum

Estos ficheros no son más que archivos de texto con el hash y el nombre de la ISO, preparados para ser usados con sha1sum -c o sha256sum -c, o bien para que tú mismo copies el código y lo compares con el que generes localmente.

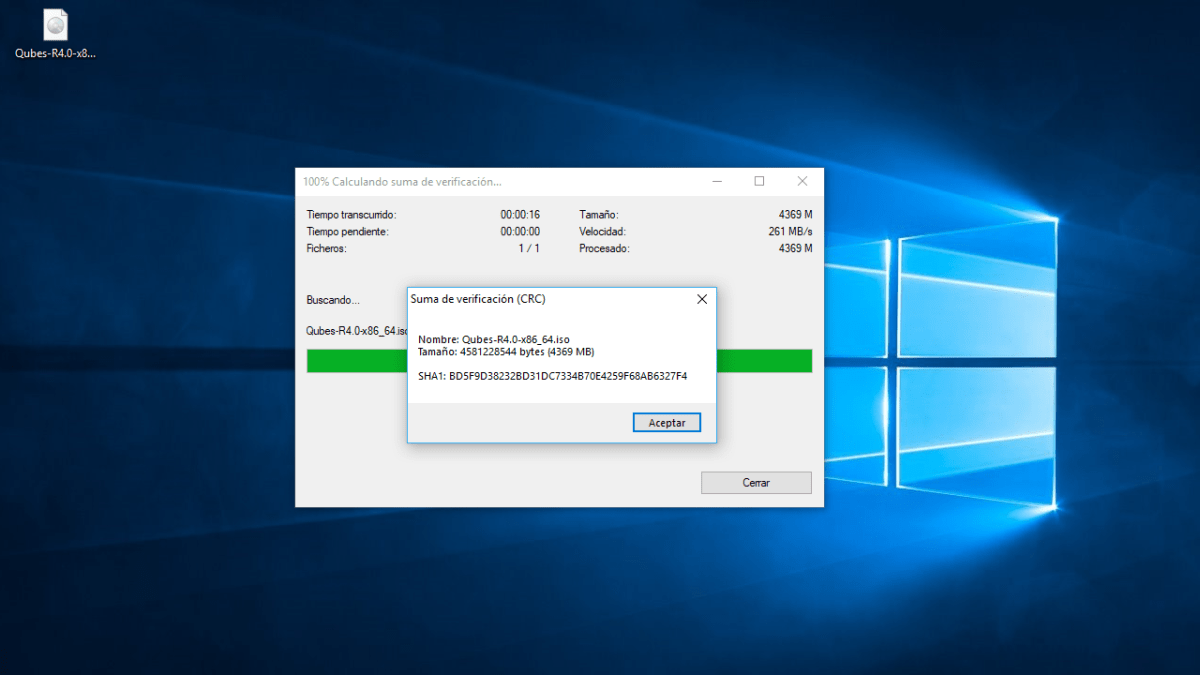

Ejemplo práctico: verificación de una ISO como en Manjaro

Para que veas lo sencillo que es, supongamos que has descargado manjaro-xfce-0.8.1-x86_64.iso y su correspondiente archivo de suma SHA-256, por ejemplo manjaro-xfce-0.8.1-x86_64-sha256.sum. El flujo de trabajo sería muy similar para cualquier distro.

Primero, abre el archivo de suma con un editor de texto (Gedit, Kate, lo que prefieras). Dentro verás una cadena larga de caracteres y, normalmente, el nombre del archivo ISO al final de la línea.

Después, en la terminal, sitúate en la carpeta donde tienes la ISO y el archivo de suma. Algo como:

cd Descargas

Ahora puedes usar directamente sha256sum para generar el hash de la ISO:

sha256sum manjaro-xfce-0.8.1-x86_64.iso

Comparas el hash que aparece en la terminal con el que contiene el archivo .sum. Si ambos códigos coinciden, la ISO está correcta y puedes grabarla en el medio de instalación sin miedo. Si no concuerdan, lo más prudente es borrar la imagen y volver a descargarla.

Si el archivo .sum está en el formato estándar soportado por sha256sum -c, también podrías hacer directamente:

sha256sum -c manjaro-xfce-0.8.1-x86_64-sha256.sum

y dejar que la herramienta verifique automáticamente que el hash coincide con el de la ISO. Cuando el resultado es satisfactorio, lo normal es que el comando indique que la suma está bien y termine en estado correcto. A partir de ahí ya puedes pasar al siguiente paso: crear el USB booteable o montar la ISO en una máquina virtual.

Usar firmas GPG para certificar que la ISO procede del desarrollador legítimo

Hasta ahora hemos hablado de comprobar que la ISO no se ha corrompido, pero queda una cuestión: ¿cómo sabes que el propio archivo de sumas es auténtico y no ha sido manipulado?. Ahí es donde entran en juego las firmas GPG.

En distribuciones grandes como Ubuntu, es habitual que junto al archivo de sumas (por ejemplo, SHA256SUMS) se publique otro fichero con extensión .gpg o .sig, que contiene una firma criptográfica de esas sumas realizada con la clave privada del proyecto.

Siguiendo el ejemplo de Ubuntu, puedes encontrarte con estos ficheros:

- La propia ISO: ubuntu-20.04-desktop-amd64.iso

- El archivo SHA256SUMS: lista de sumas SHA-256 de todas las ISOs

- El archivo SHA256SUMS.gpg: firma GPG de esas sumas, realizada por la clave de Ubuntu CD Image Automatic Signing Key

El proceso recomendado sería:

1. Descargar la ISO, el fichero SHA256SUMS y su firma SHA256SUMS.gpg desde la web oficial.

2. Asegurarte de que tienes instalado GnuPG (el paquete gpg) en tu sistema. En la mayoría de distribuciones viene instalado por defecto, pero si no, puedes añadirlo con el gestor de paquetes.

3. Verificar la firma del archivo de sumas con:

gpg --keyid-format long --verify SHA256SUMS.gpg SHA256SUMS

Si tu sistema no conoce todavía la clave pública con la que se ha firmado, GPG te avisará de que no puede verificar la firma correctamente. En ese caso, toca importar la clave oficial del proyecto, normalmente desde un servidor de claves público.

Por ejemplo, para la clave de Ubuntu CD Image Automatic Signing Key podrías usar:

gpg --keyid-format long --keyserver hkp://keyserver.ubuntu.com --recv-keys 0xD94AA3F0EFE21092

Una vez importada la clave pública, vuelves a ejecutar el comando de verificación:

gpg --keyid-format long --verify SHA256SUMS.gpg SHA256SUMS

Si todo está en orden, GPG te mostrará un mensaje indicando algo del estilo «Firma correcta de ‘Ubuntu CD Image Automatic Signing Key (2012) <cdimage@ubuntu.com>'». Eso significa que el archivo de sumas no ha sido alterado y procede realmente del proyecto.

A partir de aquí, ya puedes confiar en el fichero SHA256SUMS y, como hemos visto, usar sha256sum -c SHA256SUMS para comprobar que tu ISO coincide con el hash oficial. Este doble paso (firma GPG + verificación de hash) es la forma más robusta de asegurarte de que nadie ha metido mano por el camino.

Qué hacer después de comprobar la integridad de la ISO

Una vez que has pasado por todos estos pasos y tienes claro que la ISO es íntegra y auténtica, ya puedes usarla con total tranquilidad. El siguiente paso será crear el medio de instalación o montarla según lo que necesites.

Hoy en día lo más habitual es preparar un USB booteable con herramientas como dd, balenaEtcher, Rufus (desde Windows) o utilidades específicas de cada distro. Los CDs y DVDs han caído bastante en desuso, sobre todo porque muchos portátiles ya ni siquiera incluyen unidad óptica.

También puedes montar la ISO directamente en una máquina virtual (VirtualBox, KVM, VMware, etc.) y probar la distribución sin tocar tu sistema actual. En este caso la verificación de integridad es igualmente importante, ya que un archivo dañado puede provocar problemas durante la instalación en la máquina virtual.

Si en algún momento las sumas no coinciden o la verificación GPG da error de firma, lo más sensato es no seguir adelante: borra la ISO y los archivos de suma, vuelve a descargarlos desde la fuente oficial y repite el proceso. Si el problema persiste, puede ser un fallo temporal del mirror, de tu conexión o algún error en el propio sitio; conviene revisar los foros o canales de soporte de la distribución.

Al final, dedicar unos minutos a verificar la integridad de una ISO en Linux es una pequeña inversión de tiempo que te garantiza que lo que vas a instalar es legítimo, está completo y no se ha estropeado por el camino; es un buen hábito de seguridad y una costumbre muy recomendable si sueles trastear con diferentes distribuciones o vas a instalar un nuevo sistema como entorno principal.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.