- El comportamiento de NTFS cambia al copiar o mover y según el volumen; puedes forzarlo vía Registro.

- Xcopy (/O /X) y Robocopy (/COPYALL) son la vía segura para conservar propietario, ACL y auditoría.

- Estandariza permisos con herencia bien diseñada y revisiones periódicas apoyadas en informes.

- En AD, herramientas como ADManager Plus facilitan administración masiva y auditoría.

Cuando gestionas servidores o recursos compartidos, copiar y aplicar permisos NTFS de forma correcta marca la diferencia entre un acceso controlado y un caos de herencias y excepciones. Es muy habitual que, con el paso de los años, una estructura de carpetas termine acumulando reglas dispares que nadie recuerda por qué existen. Toca poner orden y, ya que estamos, aprender a copiar o mover datos sin perder control de acceso.

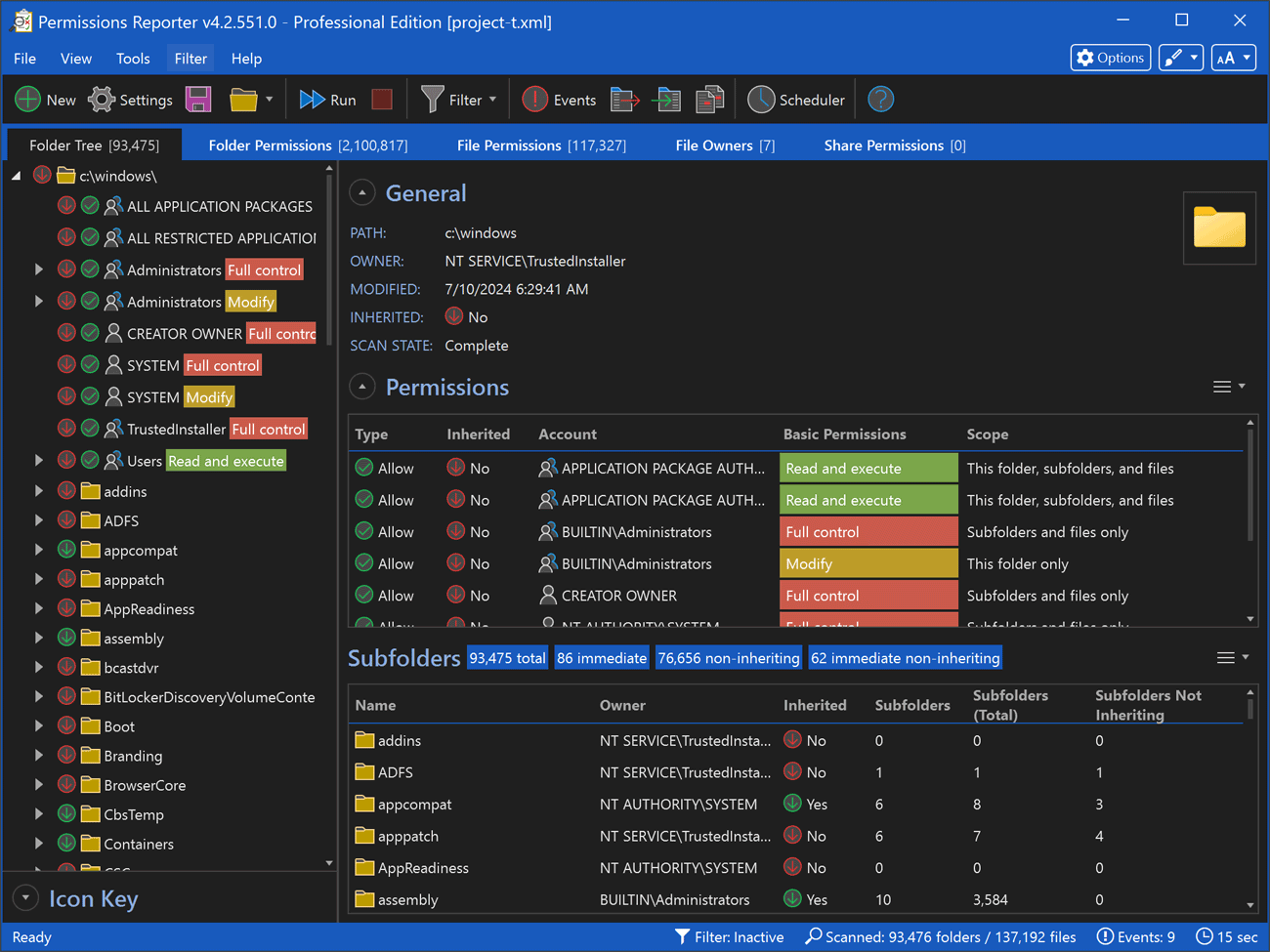

En esta guía encontrarás todo lo necesario para entender cómo actúa el Explorador de Windows según muevas o copies, qué hace NTFS con la herencia, qué teclas tocar en el Registro para forzar comportamientos, y qué utilidades (Xcopy, Robocopy o soluciones de terceros) conviene usar en cada caso. También verás procedimientos paso a paso en la GUI, recomendaciones de permisos en recursos compartidos, conceptos clave como ACL/ACE, SIDs especiales, e incluso opciones de administración masiva y auditoría.

Cómo se comportan los permisos NTFS al copiar o mover

En Windows 2000/XP/Server 2003 y posteriores, NTFS permite conceder permisos finos a archivos y carpetas. El detalle importante es que el comportamiento cambia según copies/muevas y según sea el mismo volumen o uno distinto.

- Si copias o mueves entre volúmenes distintos (de un disco a otro), el objeto se crea de nuevo en destino y hereda los permisos de su carpeta primaria de destino por defecto.

- Si mueves dentro del mismo volumen, el objeto conserva sus permisos actuales (no se vuelven a heredar), manteniendo su DACL original salvo que fuerces lo contrario.

Por diseño, un objeto hereda permisos del primario al crearse o al ser copiado a una carpeta, con la salvedad del movimiento dentro del mismo volumen. Además, conviene recordar reglas base de NTFS:

- Los permisos de denegación prevalecen sobre permitir.

- Los permisos explícitos tienen prioridad sobre los heredados.

- Los permisos son acumulativos (se suman los de todas las pertenencias).

- En conflictos de pertenencia (usuario vs. grupo), prevalece la combinación más permisiva, salvo que haya un “Denegar”.

Para conservar permisos al copiar o mover desde línea de comandos, Xcopy y Robocopy son tus aliados: Xcopy con /O y /X copia propietario, ACL y auditorías, y Robocopy puede mantener ACL existentes sin añadir herencias no deseadas. Más abajo lo detallamos con ejemplos.

Si quieres alterar el comportamiento por defecto del Explorador de Windows:

- Al copiar o mover a otro volumen, por defecto hereda. Puedes forzar que conserve la ACL original estableciendo ForceCopyAclwithFile en el Registro.

- Al mover dentro del mismo volumen, por defecto conserva ACL. Puedes forzar que reherede de la carpeta primaria cambiando MoveSecurityAttributes en el Registro.

Claves de Registro relevantes (precaución: edita el Registro sólo con copia de seguridad y con permisos adecuados):

- Ubicación:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\ExplorerValor:

ForceCopyAclwithFile(DWORD) =1Forzar que los archivos copiados conserven su ACL original al copiar/mover entre volúmenes.

- Ubicación:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ExplorerValor:

MoveSecurityAttributes(DWORD) =0Forzar que, al mover en el mismo volumen, el objeto herede la ACL de la carpeta primaria.

Recuerda: si tocas estos valores, asegúrate de que la cuenta que mueve/copias tiene, como mínimo, “Cambiar permisos” sobre el objeto, o el efecto puede ser parcial.

Métodos fiables para conservar o aplicar permisos al copiar/mover

El Explorador funciona bien para tareas puntuales, pero si tu prioridad es controlar al milímetro propietario, ACL y auditoría, usa utilidades de sistema. Aquí van las opciones que encajan con los escenarios más comunes.

Xcopy para copiar con ACL y auditoría

Usa Xcopy con los modificadores adecuados para conservar la seguridad:

xcopy origen destino /O /X /E /H /K

– /O copia propietario y ACL (DACL).

– /X copia información de auditoría (SACL) además de lo de /O.

– Añade /E para subcarpetas (incluye vacías), /H para ocultos/sistema, /K para atributos.

(En algunas referencias encontrarás -O y -X; en la sintaxis habitual se usan con barra /O y /X.)

Robocopy es la navaja suiza para mover grandes árboles de directorios. Preserva permisos y atributos con precisión y permite repetir procesos sin duplicar trabajo:

robocopy origen destino /COPYALL /SEC /MIR /R:2 /W:2

– /COPYALL = copia datos, atributos, timestamps, seguridad (DACL y SACL), propietario, auditoría.

– /SEC = copia seguridad (equivalente a /COPY:DATS).

– /MIR = reflejo (ten cuidado: puede eliminar en destino lo que no exista en origen).

Úsalo cuando quieras conservar los permisos existentes, sin añadir herencias no deseadas del contenedor de destino.

Forzando comportamiento del Explorador

Si por procesos de usuario vas a depender del Explorador, puedes armonizar su comportamiento con ForceCopyAclwithFile y MoveSecurityAttributes como ya se explicó. Vía directiva (GPO) puedes distribuir estas claves a equipos, estandarizando la experiencia de copiado/movido y reduciendo incidencias.

Otras recomendaciones prácticas

- Para conservar permisos al copiar/mover a mano, usa Xcopy/Robocopy en vez de arrastrar/soltar.

- Si quieres añadir permisos originales a los heredados en destino, Xcopy con /O y /X cumple justo esa misión.

- Si prefieres mantener “tal cual” la ACL original en destino, Robocopy es la vía más fiable

Pasos en la interfaz gráfica: establecer y propagar permisos

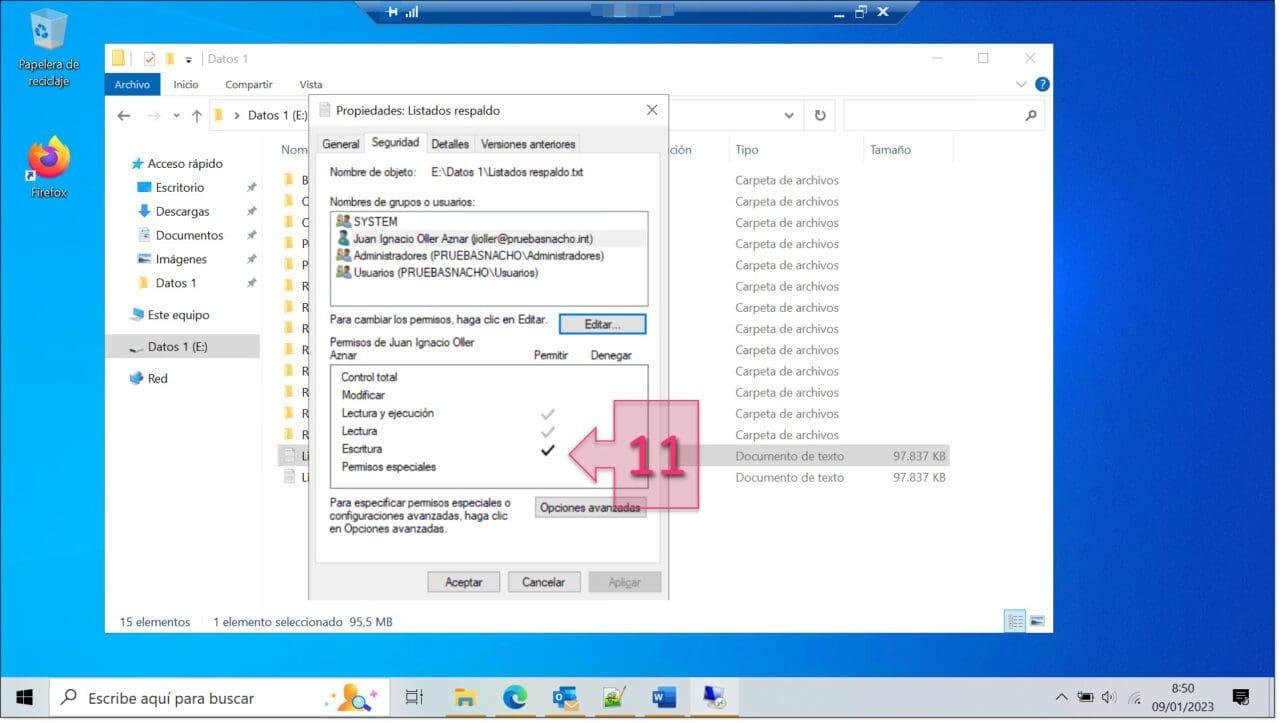

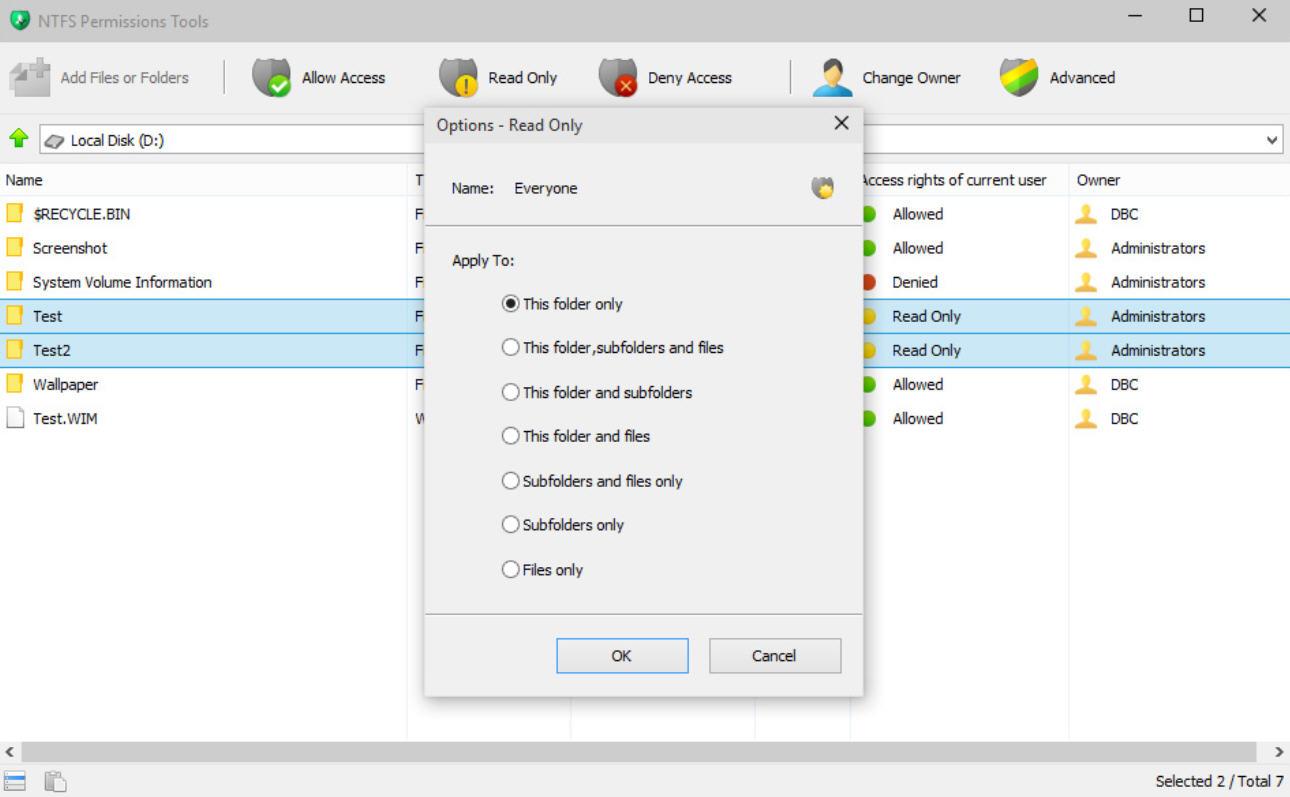

Si necesitas hacerlo con clics, el camino estándar pasa por Propiedades > Seguridad. Estos pasos son válidos en Windows Server 2012/2016/2019/2022 y Windows cliente equivalentes.

- Selecciona el archivo o carpeta y abre Propiedades.

- Ve a la pestaña Seguridad y pulsa Avanzado.

- En Cambiar permisos añade o edita entradas de usuario/grupo:

Dentro de una entrada, elige “Aplicar a” para controlar el alcance: esta carpeta, subcarpetas y archivos, solo subcarpetas, solo archivos, etc. Marca permitir o denegar según corresponda y selecciona los permisos avanzados que necesites:

- Recorrer carpeta/Ejecutar archivo

- Listar carpeta/Leer datos

- Leer atributos / Leer atributos extendidos

- Crear archivos/Escribir datos

- Crear carpetas/Anexar datos

- Escribir atributos / Escribir atributos extendidos

- Eliminar subcarpetas y archivos / Eliminar

- Leer permisos / Cambiar permisos / Tomar posesión

Para que los cambios afecten a inferiores, puedes activar:

– “Aplicar estos permisos a objetos y/o contenedores dentro de este contenedor únicamente”.

– “Reemplazar todos los permisos de objeto secundario con permisos heredables de este objeto” para forzar un reseteo completo de hijos.

Cuando termines, pulsa Aceptar para cerrar los cuadros de “Permisos” y “Configuración avanzada de seguridad”. En algunos asistentes verás un botón “Finalizar” para confirmar.

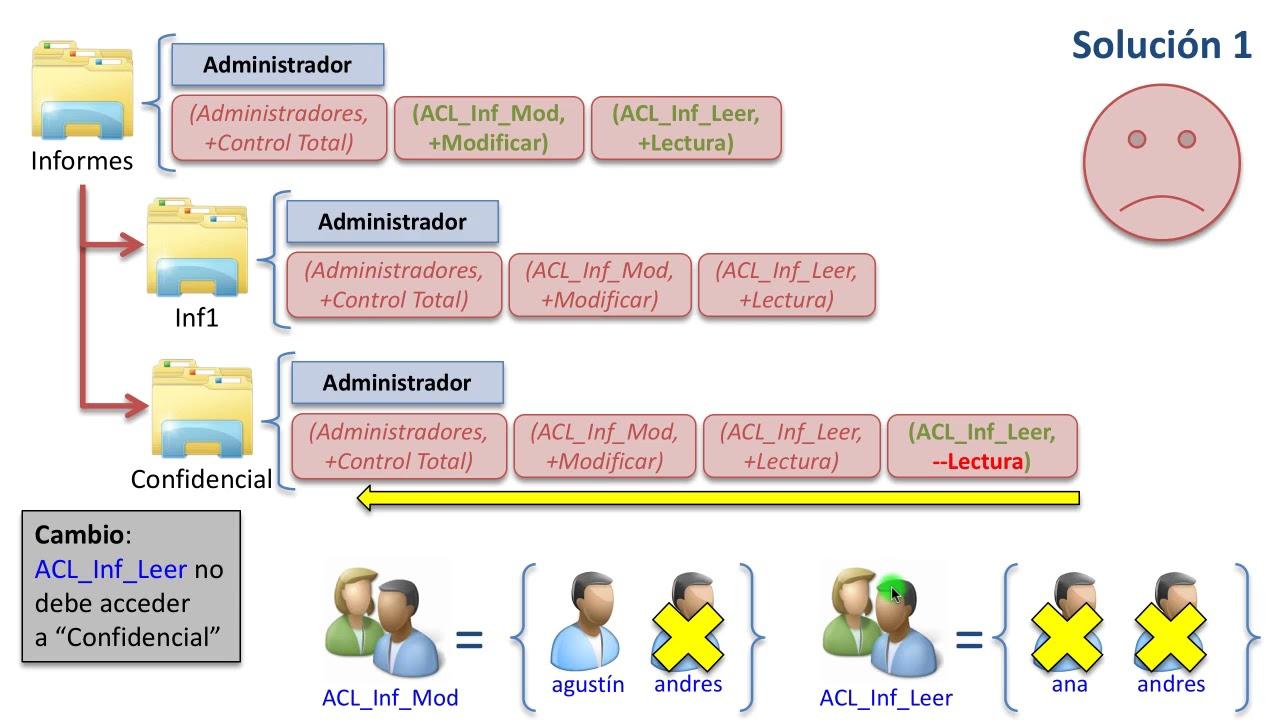

Herencia: incluir o cortar

En Avanzado puedes decidir si un objeto incluye permisos heredables del primario. Si desmarcas la herencia, se te ofrecerá copiar como explícitas las entradas heredadas (“Agregar”) o quitarlas del todo (“Quitar”). Úsalo cuando necesites que una subcarpeta rompa la herencia por motivos de confidencialidad.

Propiedad del objeto

En la pestaña Propietario podrás tomar posesión si tienes privilegios. Ser propietario te permite cambiar la DACL, lo que, en la práctica, da control sobre el objeto para concederte permisos. Marca “Reemplazar propietario en subcontenedores y objetos” si quieres propagar el cambio.

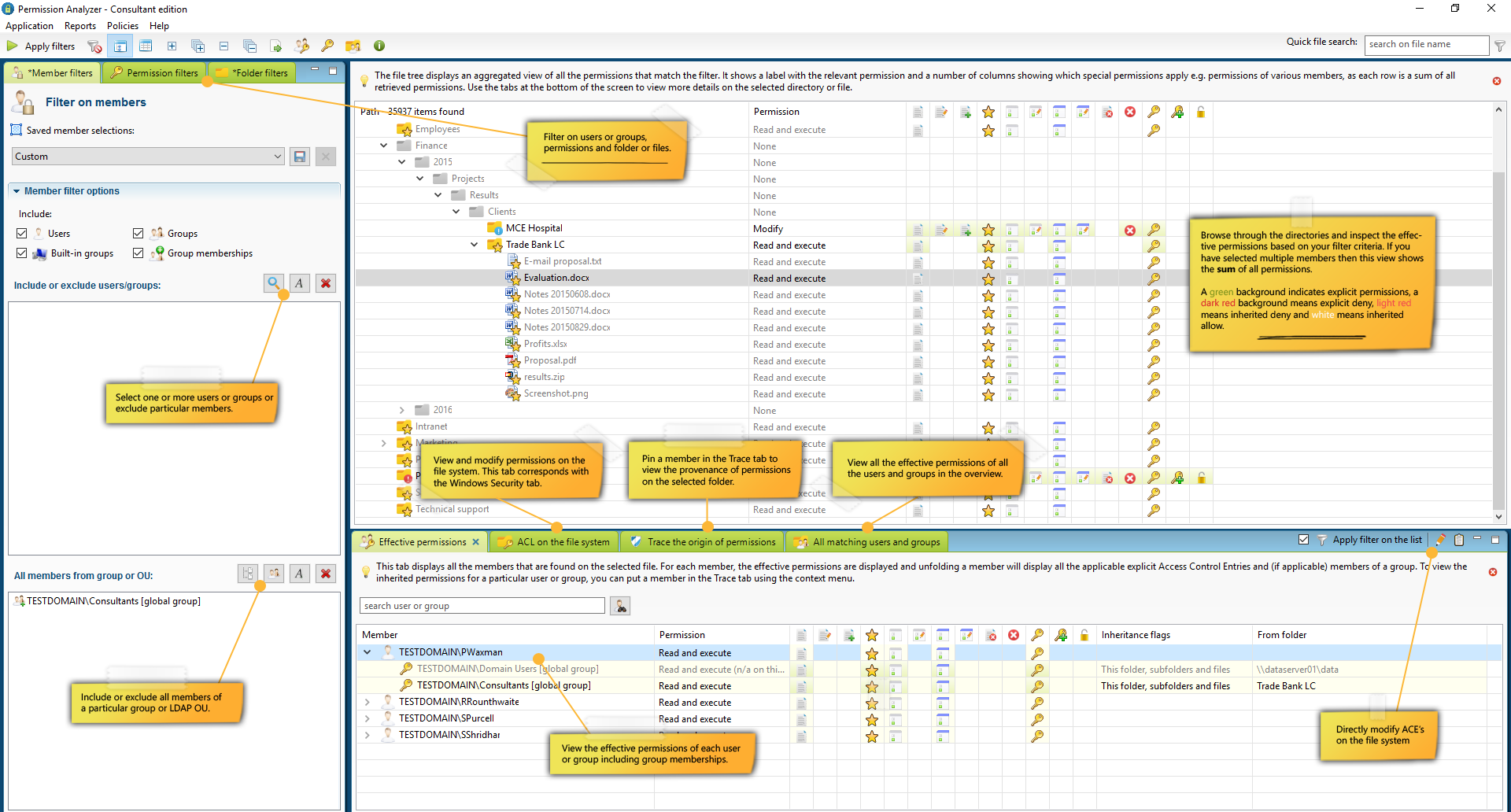

Permisos efectivos y auditoría

“Permisos efectivos” muestra de un vistazo qué tiene realmente un usuario/grupo teniendo en cuenta herencias y pertenencias. En “Auditoría”, puedes definir eventos de acceso para registrar en el Visor de eventos (requiere tener habilitadas las directivas de auditoría).

Estrategias para plantillas de proyecto y casos reales

En organizaciones con plantillas de proyectos (por ejemplo, Cliente > Proyecto > disciplinas como Contabilidad, Planificación, Diseño…), cada nueva carpeta Proyecto suele nacer de una copia. Si se usa copiar/pegar en el Explorador, las subcarpetas heredan del nuevo contenedor y se pierden matices de las subcarpetas de la plantilla.

Soluciones posibles que han funcionado en entornos reales:

- Forzar comportamiento del Explorador con GPO: desplegar

ForceCopyAclwithFile=1para que al copiar se conserve la ACL original. Es rápido de implantar y transparente para usuarios. - Script post-copia: tras crear un Proyecto, ejecutar un script (Xcopy/Robocopy o PowerShell) que aplique la matriz de permisos estándar a las subcarpetas conocidas. Funciona bien si los nombres son consistentes.

- Automatizar la creación: centralizar la creación de proyectos (por ticket o herramienta interna) que use Robocopy con /COPYALL desde una plantilla “dorada”. Evitas errores humanos y garantizas uniformidad.

Además, si quieres que la ACL original conviva con la herencia del nuevo contenedor (sumando ambos), Xcopy con /O /X añade al destino las entradas originales. Si lo que buscas es que nada cambie, Robocopy es la vía más segura.

Permisos recomendados en recursos compartidos y carpetas

Una buena práctica es separar permisos de recurso compartido (share) y NTFS (en disco). A nivel de share, ser restrictivo y dejar el control fino a NTFS. Un esquema típico en escenarios de hosting compartido:

| Ruta | Permisos | Motivo |

|---|---|---|

| \\servidor\share$ (recurso compartido) | Admins del dominio: Control total; Cuentas de sitio: acceso según necesidad | El share permite entrada a quien administra y a identidades de sitio; el detalle se define en NTFS. |

| E:\Content (ruta física) | Administradores, SYSTEM: Control total | Carpeta base del contenido; no se otorgan permisos adicionales aquí. |

| E:\Content\<sitename> (contenedor del sitio) | Admins, SYSTEM: Control total; Propietario del sitio: Listar carpeta | El propietario puede ver el contenedor, sin necesariamenta escribir aquí. |

| E:\Content\<sitename>\wwwroot | Admins, SYSTEM: Control total; Propietario del sitio: Control total; Identidad del AppPool: Lectura/Modificación | Raíz web con escritura del propietario y permisos adecuados para el proceso de IIS. |

| E:\Content\<sitename>\Logs | Admins, SYSTEM: Control total; Propietario del sitio: Lectura | Carpeta sobre la raíz web para evitar exposición; solo lectura para el propietario. |

| E:\Content\<sitename>\Logs\FailedReqLogs | Admins, SYSTEM: Control total; AppPool: Control total | La identidad del proceso de trabajo necesita escribir diagnósticos. |

| E:\Content\<sitename>\Logs\W3SVCLogFiles | Admins, SYSTEM: Control total; MachineAccount$: Control total | HTTP.SYS escribe estos registros; la cuenta de máquina debe tener acceso. |

Conceptos clave: ACL, ACE, DACL, SACL y evaluación

ACL (Access Control List) es la lista que contiene entradas de control de acceso (ACE). Cada ACE define permisos permitidos/denegados para un SID (identidad), e indica a qué objetos se aplican (objeto, hijos, herencia).

El Security Descriptor (SD) de un objeto guarda propietario, grupo primario y dos listas: DACL (quién puede acceder) y SACL (qué eventos auditar). SDDL es el lenguaje de texto para representar estos descriptores.

Orden de evaluación típico (importante para entender “por qué” algo pasa): Denegaciones explícitas > Permisos explícitos > Denegaciones heredadas > Permisos heredados. Si no hay DACL, el acceso se permite; si hay DACL vacía, se deniega todo.

Cuentas especiales y SIDs útiles

Algunas identidades del sistema aparecen a menudo en ACLs:

TrustedInstaller (S-1-5-80…): servicio que posee muchos binarios del sistema.

CREATOR OWNER (S-1-3-0): reemplazado por el SID del creador; útil para otorgar control al autor del objeto.

Owner Rights: limita lo que puede hacer el propietario aunque “implícitamente” pudiera modificar ACLs.

Authenticated Users (S-1-5-11), Anonymous Logon (S-1-5-7), IUSR (S-1-5-17), Interactive (S-1-5-4), Local Service (S-1-5-19), Network (S-1-5-2), Service (S-1-5-6), Network Service (S-1-5-20), SYSTEM (S-1-5-18), Batch (S-1-5-3), Terminal Server User (S-1-5-13), Remote Interactive Logon (S-1-5-14).

SIDs conocidos: Administrador (S-1-5-500), Invitado (S-1-5-501), y usuarios locales a partir de S-1-5-1000.

Trucos de consola: tomar posesión y ajustar ACL en masa

Para desbloquear archivos o normalizar permisos del sistema, dos comandos resultan muy prácticos (ejecuta CMD como admin):

takeown /F "%SYSTEMDRIVE%\*" /R /D S— toma posesión recursiva del contenido del sistema (útil para reparar).icacls "%SYSTEMDRIVE%\*" /grant Administradores:(D,WDAC) /T— concede permisos específicos al grupo Administradores de forma recursiva.

Permisos ICACLS útiles: F (Full), M (Modify), RX (Read+Execute), R (Read), W (Write), D (Delete). Marcadores de herencia: (OI) objeto, (CI) contenedor, (IO) sólo heredar. Así, (OI)(CI)(F) aplica a carpeta, subcarpetas y archivos con control total.

UAC y notas de interfaz

El Control de cuentas de usuario (UAC) no cambia ACLs, pero sí cuándo se piden elevaciones para acciones administrativas. Mantener UAC activo en el nivel recomendado es más seguro; desactivarlo reduce avisos, pero no sustituye la gestión de permisos NTFS.

Administración masiva y auditoría con ADManager Plus

Incluye informes listos para usar que dan visibilidad inmediata: shares en servidores, permisos de carpetas, carpetas accesibles por cuentas y carpetas no heredables. Puedes delegar tareas a técnicos y auditar todo, exportando a CSV, PDF, HTML o Excel.

Compatibilidad y pequeñas notas operativas

Muchas de las opciones de seguridad descritas aplican a Windows Server 2012/2012 R2, 2016, 2019 y 2022, así como a clientes Windows contemporáneos. Las recomendaciones son válidas tanto para servidores en rack o torre como para infraestructuras modulares. En portales y consolas web, puede que veas avisos de cookies o idioma; no afectan a la gestión NTFS, son parte del marco web y del consentimiento.

Si te quedas con una idea clave, que sea esta: al copiar o mover, decide si quieres heredar o conservar. Para conservar, usa Xcopy con /O /X o Robocopy con /COPYALL; para heredar, deja actuar al Explorador o fuerza la reherencia con Registro. Planifica herencias, documenta las excepciones y apóyate en informes y automatización para mantener la casa ordenada con el paso del tiempo.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.