- Identifica rápidamente procesos que bloquean archivos con Handle y confirma patrones con ProcMon.

- Automatiza scripts seguros: no muevas ficheros en uso y gestiona MOTW con PowerShell.

- Diferencia bloqueos de archivos y de SQL Server, y diagnostica estos últimos con DMV/XEvents.

Cuando Windows te suelta el típico mensaje de que «el proceso no puede acceder al archivo porque está siendo utilizado por otro proceso», el problema real no es el archivo, sino quién lo tiene abierto. Localizar ese culpable con rapidez marca la diferencia entre un sistema estable y una cadena de fallos en producción. Aquí es donde Handle, Process Monitor y algunos trucos con PowerShell brillan.

En esta guía unimos piezas que rara vez se explican juntas: cómo cazar bloqueos de archivos con Handle, cómo confirmarlos con Process Monitor (ProcMon), cómo evitar mover ficheros en uso desde scripts, cómo desbloquear el «Mark of the Web» con PowerShell y, además, cómo reconocer que existen bloqueos distintos a nivel de SQL Server y diagnosticar sus causas con DMV y Eventos Extendidos. Cerramos con herramientas para depurar bloqueos en apps web mediante DevTools Crash Analyzer.

Qué es un bloqueo de archivo en Windows y por qué pasa

Un bloqueo de archivo aparece cuando un proceso mantiene un handle abierto sobre un fichero, impidiendo que otro proceso lo modifique o borre. El síntoma típico es la excepción de acceso denegado, especialmente en servicios que manipulan archivos de forma rápida o concurrente.

Un ejemplo real: en un servidor Windows Server 2022, un servicio personalizado fallaba con el error «No se puede abrir el archivo XXX». Tras instrumentar la máquina con ProcMon, se observó que justo antes del crash, MsSense.exe (Microsoft Defender for Endpoint) estaba accediendo al fichero. Solicitar una exclusión a Microsoft solucionó el bloqueo. Moraleja: a veces el origen es una EDR/antivirus que inspecciona rutas críticas.

Otros casos habituales: carpetas de salida de herramientas como HandBrake, donde se desea mover archivos recién generados; si se tocan antes de tiempo, el script falla. Para estos escenarios conviene detectar si el archivo está aún en uso y esperar a que el proceso libere sus manejadores. Lo importante: no intentes actuar sobre ficheros mientras estén abiertos.

Localiza rápidamente el proceso que bloquea un archivo con Handle (Sysinternals)

Handle es una utilidad de Sysinternals que enumera los manejadores de archivos abiertos por procesos. Es ligera y directa, ideal cuando el error es intermitente y necesitas confirmar quién bloquea una ruta concreta.

Pasos recomendados con Handle (línea de comandos): descarga la suite de Sysinternals (o solo Handle), ejecuta la consola como administrador y utiliza filtros por nombre de archivo o carpeta. Si el bloqueo desaparece rápido, conviene lanzar la orden en bucle (o programarla) para no perder el instante crítico.

Órdenes útiles (sintaxis orientativa): usa «handle.exe -a ruta\al\archivo» para ver quién mantiene abierto ese recurso; si prefieres buscar por carpeta, filtra por nombre parcialmente; para identificar PID concretos, cruza con el Administrador de tareas. Con opciones de usuario y detalle puedes afinar resultados, y si localizas el proceso exacto (por ejemplo, MsSense.exe), podrás decidir si aplicar una exclusión o cambiar el flujo de trabajo.

Si no se captura el bloqueo a tiempo, combina Handle con scripts programados: ejecuta cada X segundos y vuelca la salida a un log. A veces, el bloqueo es muy breve; registrar el instante y el proceso implicado es todo lo que necesitas para escalar al equipo responsable o ajustar la configuración de un EDR.

ProcMon, Monitor de recursos y patrón real de EDR

Process Monitor ofrece una vista profunda de eventos del sistema de archivos (creación, lectura, escritura) con filtros por ruta y proceso. Configura un filtro por la carpeta sospechosa y graba hasta reproducir el problema; verás qué binario toca el archivo, en qué orden y con qué resultado.

En el caso mencionado, ProcMon mostró que MsSense.exe accedía justo antes del fallo. Aunque existía una exclusión por GPO, no cubría el flujo concreto. La solución fue solicitar una exclusión a nivel de inquilino en Defender for Endpoint. Lección: las exclusiones deben aplicarse en el punto correcto y abarcar la ruta o patrón exacto.

Como alternativa rápida, el Monitor de recursos (resmon.exe) permite buscar manejadores abiertos por nombre de archivo. Es práctico si el fichero sigue bloqueado; si desaparece rápido, ProcMon o Handle con muestreo periódico dan mejores resultados. Ten en cuenta el rendimiento: ProcMon puede generar gran volumen; usa filtros estrictos y detén la captura tras reproducir el evento.

Cuando hay servicios que se reinician por un bloqueo, automatiza la recogida de evidencia: un script que active Handle/ProcMon ante eventos del sistema (por ejemplo, detección de error en el servicio) te dará el nombre del proceso infractor sin intervención manual.

Automatiza tu flujo: mover archivos sin tocarlos cuando están en uso

Supón que tienes una carpeta de salida de HandBrake y un script que, cada minuto, mueve los ficheros a su destino final. No quieres tocar archivos aún en escritura. Hay varias estrategias seguras:

- Comprobar con Handle si existe algún proceso con el fichero abierto; si hay handles activos, se pospone el movimiento. Puedes parsear la salida de «handle.exe» y actuar en consecuencia.

- Intentar abrir el archivo con un FileStream en modo exclusivo (sin compartir); si falla, está en uso y conviene reintentar más tarde.

- Verificar que el tamaño deja de crecer durante un intervalo razonable; útil para flujos de transcodificación.

- Detectar que el proceso productor (HandBrake) ya no tiene hilos activos sobre esa ruta, combinando WMI y consultas por manejadores.

Consejos prácticos: añade un backoff exponencial en los reintentos para no saturar el disco; marca los archivos “en tránsito” (por ejemplo, renombrando con una extensión temporal) para evitar condiciones de carrera con otros servicios; y registra cada decisión (qué ficheros se saltaron por estar en uso) para diagnósticos posteriores.

Si necesitas robustez extra, usa un FileSystemWatcher que dispare comprobaciones al finalizar cambios, pero recuerda que “Changed” puede saltar muchas veces; el criterio de tamaño estable/handle liberado sigue siendo clave para acertar con el momento del movimiento.

Desbloquear el «Mark of the Web» con PowerShell

Cuando descargas ficheros de Internet, Windows puede marcar el archivo con Mark of the Web (MOTW). No es un bloqueo de proceso, pero sí puede impedir ejecutarlos o abrirlos con normalidad. PowerShell lo soluciona con un solo cmdlet.

Para un archivo concreto: ejecuta PowerShell como administrador y usa Unblock-File -Path «C:\ruta\archivo». Es inmediato y útil cuando confías en el origen. Para carpetas con muchos ficheros, aplica Get-ChildItem «C:\ruta» | Unblock-File y, si lo necesitas, filtra por extensión con -Filter.

Recomendación de seguridad: desbloquea solo aquello de lo que tengas certeza del origen. Antes, pásalo por antivirus. En entornos corporativos, conviene automatizar el “unblock” en repositorios de confianza y mantener registros de auditoría.

Bloqueos en SQL Server: conceptos, diagnóstico y resolución

Los bloqueos de base de datos no son iguales que los de archivos, pero a menudo generan síntomas parecidos: esperas que paralizan el trabajo. En SQL Server, el bloqueo es parte del motor para garantizar la coherencia bajo concurrencia. El problema llega cuando se prolonga.

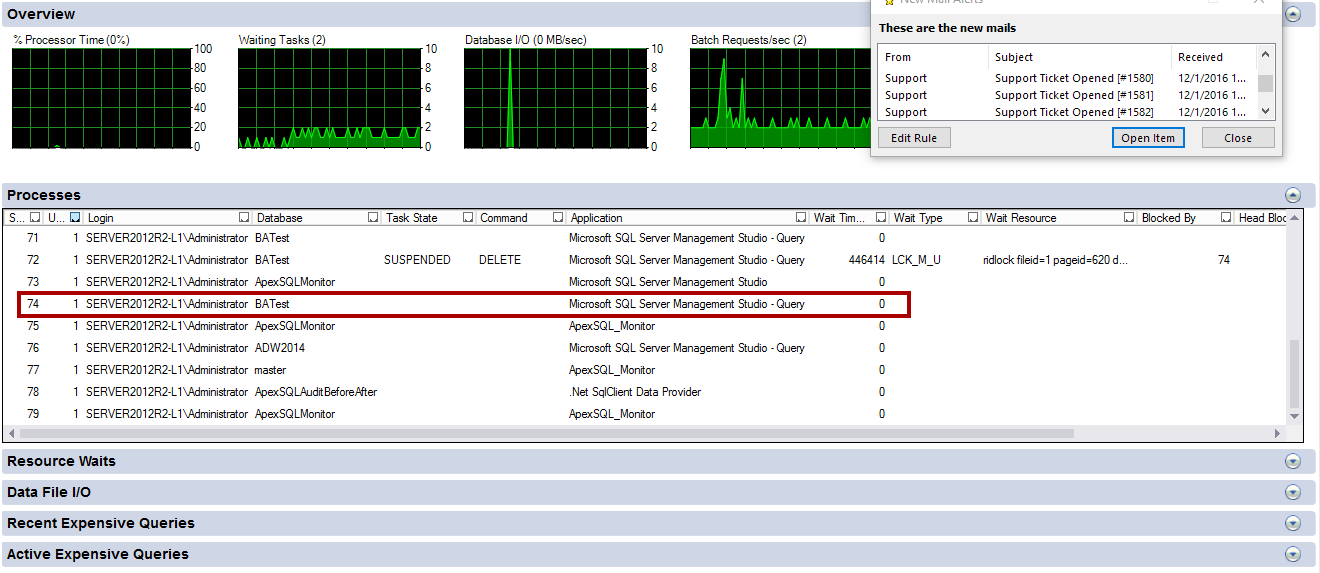

En SQL Server, cada conexión es una sesión identificada por session_id (SPID). Una misma aplicación puede abrir varias sesiones y una puede bloquear a otra. La duración del bloqueo depende de la consulta, de la transacción y del nivel de aislamiento. Las SELECT bloquean lo justo para leer salvo que se esté en transacción; las operaciones DML (INSERT/UPDATE/DELETE) retienen bloqueos mientras dura la consulta (y potencialmente la transacción).

Cuando hay impacto serio, suele ser por: 1) una sesión que retiene recursos durante mucho tiempo y finalmente los libera (degrada el rendimiento mientras dura), o 2) una sesión que no libera nunca (se queda abierta en una transacción o atrapada por lógica de aplicación). En el primer caso, la fotografía cambia rápido; en el segundo, el estado es más estable y fácil de aislar.

Método de trabajo recomendado

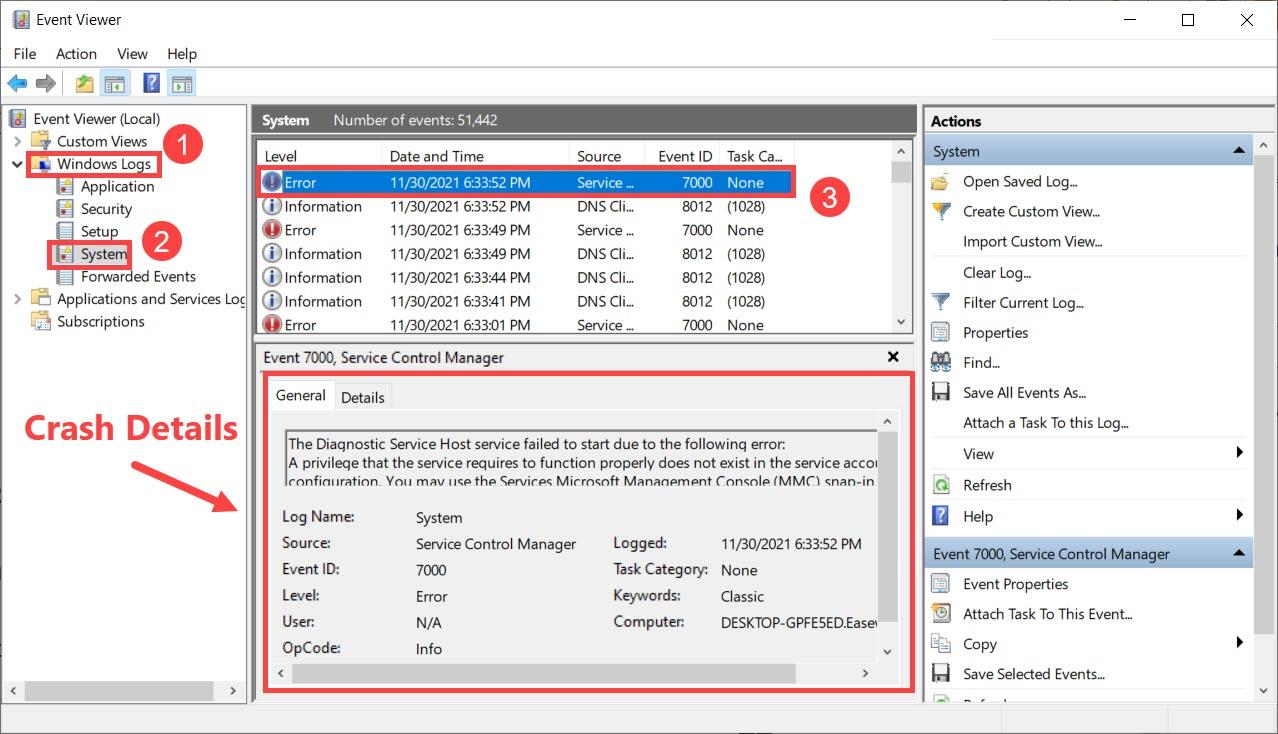

La sistemática es clara: 1) identifica el bloqueador raíz, 2) localiza la consulta/transacción causante, 3) entiende el motivo (plan/esperas/transacción abierta), y 4) rediseña consulta y transacción. Para capturar evidencia: DMV (vistas/funciones de administración dinámica) y Eventos Extendidos (XEvents) son tus aliados.

DMV esenciales para el diagnóstico

- sys.dm_exec_sessions y sys.dm_exec_requests: relaciónalas para ver quién bloquea a quién mediante la columna blocking_session_id. Observa el estado (en ejecución, ejecutable, suspendido, en espera), el tiempo de espera, y el último tipo de espera.

- sys.dm_exec_input_buffer: te muestra la última instrucción enviada por una sesión (por ejemplo, SELECT * FROM sys.dm_exec_input_buffer(66,0) para session_id 66).

- sys.dm_os_waiting_tasks: expone en qué wait_type está una solicitud activa.

- sys.dm_tran_locks: lista los bloqueos retenidos; combínala con waiting_tasks para ver solo lo que está en espera ahora.

- sys.dm_tran_active_transactions y sys.dm_tran_session_transactions: contextualizan transacciones abiertas (inicio, estado, duración), útil para cazar transacciones huérfanas.

Además de consultas ad-hoc, SSMS incorpora informes: en el servidor, Informes > Informes estándar > Actividad: todas las transacciones de bloqueo, y el Monitor de actividad con la columna «Bloqueado por». Para análisis prolongados, captura resultados periódicos de DMV (PSSDiag/DiagManager son referencia en soporte).

Interpretar la espera y el recurso

La columna wait_type indica qué está esperando la solicitud; wait_time te ayuda a ver si progresa o salta a otra espera; y wait_resource te dice el recurso concreto (tabla, página, fila, clave). Por ejemplo, TAB: dbid:object_id:index_id para bloqueos a nivel tabla o RID para fila concreta. Cruzar hobt_id con sys.partitions te ayuda a ubicar un índice o tabla.

Cuando open_transaction_count es mayor que cero en la sesión o en la solicitud, hay transacciones en juego y, por tanto, bloqueos que pueden persistir más allá de una sentencia concreta. Revisa también reads, cpu_time, memory_usage en la sesión para distinguir si una consulta larga está viva o si el SPID está a la espera de órdenes del cliente.

Eventos Extendidos y bloqueo

Para ver la secuencia exacta de comandos, crea una sesión de XEvents en SSMS. Interesan eventos de categoría de errores/avisos como blocked_process_report, «attention» y «error_reported». Ajusta el umbral de proceso bloqueado con sp_configure (en segundos) para que se emitan informes cuando una espera supera el umbral.

Escenarios típicos de bloqueo en SQL Server

- Consulta normal que tarda mucho y retiene bloqueos: optimiza el plan, usa Query Store para detectar planes subóptimos y, si es necesario, saca esa carga de OLTP a un entorno de informes o réplica solo-lectura.

- SPID suspendido con transacción sin confirmar tras un timeout o cancelación: el lote termina, pero la transacción queda abierta; revisa control de errores y usa SET XACT_ABORT ON para auto-revertir ante errores.

- Cliente que no consume todas las filas de un SELECT: hay bloqueos retenidos mientras no se lea el conjunto de resultados hasta el final; ajusta la aplicación para vaciar el cursor o pagina correctamente.

- Interbloqueo distribuido cliente/servidor: SQL Server no puede resolverlo si el bloqueo está en la capa de la aplicación (ver más abajo los ejemplos A y B).

- Sesión en estado ROLLBACK: tras cancelar/eliminar fuera de transacción del usuario o víctima de interbloqueo; hay que esperar a que termine (con ADR en SQL 2019, el impacto se reduce).

- Conexión huérfana: el cliente muere y deja transacciones abiertas; mejora el manejo de excepciones, considera XACT_ABORT y, si toca, KILL del SPID.

Interbloqueos distribuidos en la capa de aplicación

Ejemplo A (un solo hilo en el cliente con dos conexiones): el hilo procesa resultados de dbproc1 mientras SPID1 queda bloqueado en un recurso de SPID2; a su vez, dbproc2 espera al único hilo que está ocupado, y el ciclo se cierra. SQL Server no puede resolverlo porque solo uno de los recursos es suyo.

Ejemplo B (un hilo por conexión): dbproc2 (SELECT) produce filas y las pasa a dbproc1 que intenta INSERT/UPDATE/DELETE, pero ese SPID queda bloqueado por el primero. De nuevo, se forma un interbloqueo entre capa de app y base de datos. Solución: tiempos de espera razonables, consumo disciplinado de resultados y coordinación entre hilos.

Cuando el bloqueo es seguridad: MOTW, advertencias y buenas prácticas

Además del bloqueo por proceso, Windows puede frenar la apertura de ficheros descargados con el aviso de seguridad por procedencia. Identifícalo desde Propiedades del archivo (casilla «Desbloquear») o con PowerShell. Recuerda: no todo lo descargado debe desbloquearse; si tienes dudas, analiza con antivirus antes.

Para lotes grandes, automatiza con PowerShell y registra qué se desbloquea y cuándo. Si tu pipeline descarga artefactos de fuentes fiables, integra el Unblock-File en la etapa de postdescarga y aplica controles compensatorios (firmas, hashes, etc.).

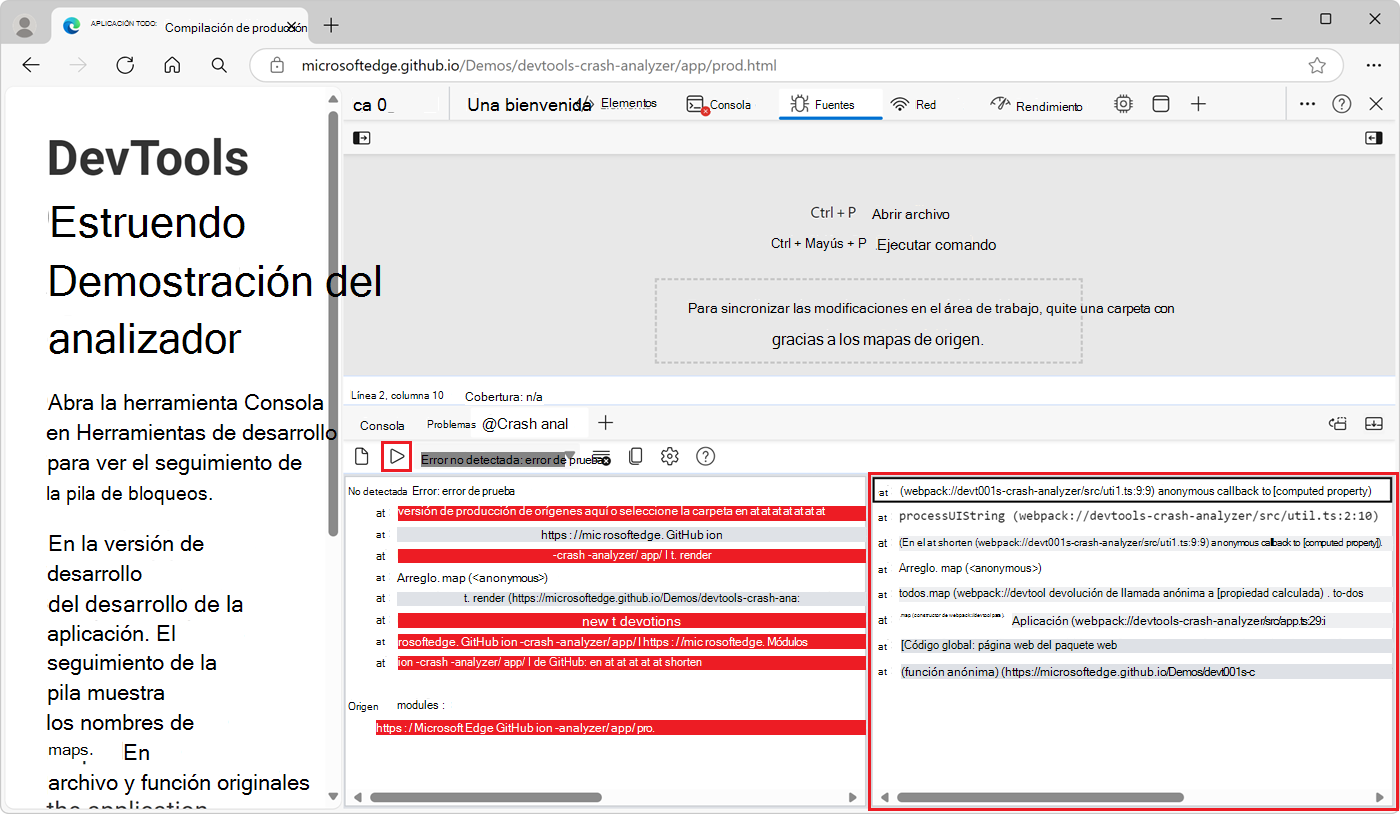

Diagnóstico de bloqueos y fallos en aplicaciones web con DevTools Crash Analyzer

En el mundo web, el «bloqueo» suele ser un crash del front-end. Microsoft Edge incluye la herramienta «Analizador de bloqueos» en DevTools para desminificar y entender trazas de pila de producción. Clave: anotar la traza con «Módulos de origen» (URL de scripts y hash SHA-256 byte a byte del contenido).

Cómo preparar tu app: instala la librería @microsoft/edge-devtools-crash-analyzer-support e invoca installErrorStackModuleAnnotations(Error) para adjuntar la sección «Source modules» en las excepciones. Así, DevTools recuperará los source maps adecuados.

Haz accesibles los mapas de origen a DevTools. Idealmente, publícalos en el servidor de símbolos de Azure Artifacts para recuperación bajo demanda. Si usas el comentario //# sourceMappingURL=, DevTools puede cachearlos para sesiones futuras. Ten en cuenta que localhost no se cachea, por lo que el flujo funciona mejor con trazas reales de producción.

Para abrir la herramienta: inicia DevTools, usa el menú de Vista rápida o el Menú de Comandos (Ctrl/Cmd+Shift+P), busca «Analizador de bloqueos» y pega la traza con «Módulos de origen». Podrás ver nombres de archivo y funciones originales, cargar el código fuente en la pestaña Orígenes y copiar la pila desminificada completa si lo necesitas.

Buenas prácticas para reducir bloqueos recurrentes

- En servidores con EDR/Defender, aplica exclusiones precisas a rutas de trabajo y valida su eficacia en el plano correcto (GPO vs. inquilino del EDR). Procura monitorizar antes y después con ProcMon para confirmar.

- En scripts de orquestación de ficheros, no fuerces la competencia: detecta handles activos o tamaño estable, usa backoff y marca de ficheros en tránsito. Evita operar en las horas punta si el volumen es alto.

- En SQL Server, acorta transacciones, baja el nivel de aislamiento cuando proceda, consume todas las filas del cliente, maneja cancelaciones/errores y activa XACT_ABORT donde haga falta. Query Store y XEvents deben ser parte del día a día.

- En aplicaciones web, instrumenta la captura de trazas con módulos de origen y publica los source maps de forma segura. Así acortarás la ventana de diagnóstico.

Con un enfoque combinado —Handle para cazar procesos con archivos abiertos, ProcMon para trazar el sistema, PowerShell para automatizar y desbloquear MOTW, y las herramientas de SQL Server y DevTools para los bloqueos de base de datos y de front-end— es posible aislar causas, reducir tiempos de caída y prevenir recurrencias en entornos Windows y mixtos.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.