- Visibilidad total de conexiones: estados, puertos y PIDs para diagnosticar y asegurar.

- Estadísticas y rutas: contadores por protocolo, interfaces y tabla de enrutamiento.

- Detección de conflictos: filtrados con findstr y casos como ArcGIS Server.

Si alguna vez te has preguntado qué conexiones abre tu PC, qué puertos están en uso o por qué tu red va a trompicones, el comando netstat es tu aliado directo desde el símbolo del sistema. Esta utilidad de línea de comandos existe desde los 90 en Unix y también en Microsoft Windows, y ofrece una instantánea muy valiosa de lo que ocurre a nivel de sockets, tablas de enrutamiento y estadísticas de red.

Aunque netstat no tiene interfaz gráfica y puede resultar denso al principio, con unas cuantas opciones bien escogidas permite detectar intrusiones, conflictos de puertos, cuellos de botella, procesos sospechosos y errores de capa de red con rapidez. Además, al estar integrado tanto en Windows como en Linux y macOS, es una herramienta universal que no requiere instalar nada.

Qué es netstat y por qué merece un sitio en tu caja de herramientas

Netstat viene de Network Statistics y, como su nombre indica, exhibe estadísticas y estados relacionados con tus conexiones y protocolos. Puedes ver puertos abiertos (en escucha), conexiones establecidas y cerradas, direcciones locales y remotas, e incluso el identificador del proceso (PID) que está detrás de cada socket en Windows.

Su utilidad práctica es enorme para administración y seguridad: descubrir servicios que no deberían estar activos, identificar malware que espere a que un puerto se abra, analizar rutas y métricas de enrutamiento, o revisar contadores de errores que delaten fallos físicos o lógicos en la red.

La herramienta está presente en Windows, Linux, Unix y macOS, y aunque en entornos modernos parte de su uso se ha desplazado hacia PowerShell o utilidades específicas, sigue siendo un comando rápido y ubicuo que resuelve dudas en segundos. Si prefieres visual, puedes apoyarte en alternativas como TCPView en Windows para representar la misma información de forma gráfica.

Consejo de partida para mediciones limpias: cierra aplicaciones que generen tráfico y, si es posible, reinicia el equipo y abre solo lo imprescindible antes de ejecutar netstat para evitar ruido en los datos y facilitar el análisis.

Impacto en el rendimiento y buenas prácticas de uso

Ejecutar netstat puntualmente no degrada el rendimiento del sistema, pero abusar de refrescos constantes y salidas muy verbosas puede elevar el uso de CPU y memoria, especialmente con miles de conexiones. El coste viene de enumerar sockets, resolver nombres y agrupar estadísticas.

Recomendaciones para minimizar impacto: limita el uso a momentos de diagnóstico, filtra con parámetros concretos (por ejemplo, -n para no resolver nombres, -p para un protocolo), evita bucles de ejecución muy rápidos y valora herramientas especializadas si necesitas monitorización continua más granular.

En entornos corporativos, conviene que la ejecución de netstat esté documentada y se realice tras evaluar la necesidad, ya que el tiempo invertido en inspecciones indiscriminadas puede traducirse en costes operativos sin retorno claro.

Cómo usar netstat en Windows (CMD y Terminal)

En Windows puedes abrir netstat desde CMD o desde la Terminal (Windows 10/11) con permisos de administrador para ver toda la información disponible, incluyendo PID y resolución de nombres completa cuando sea necesario.

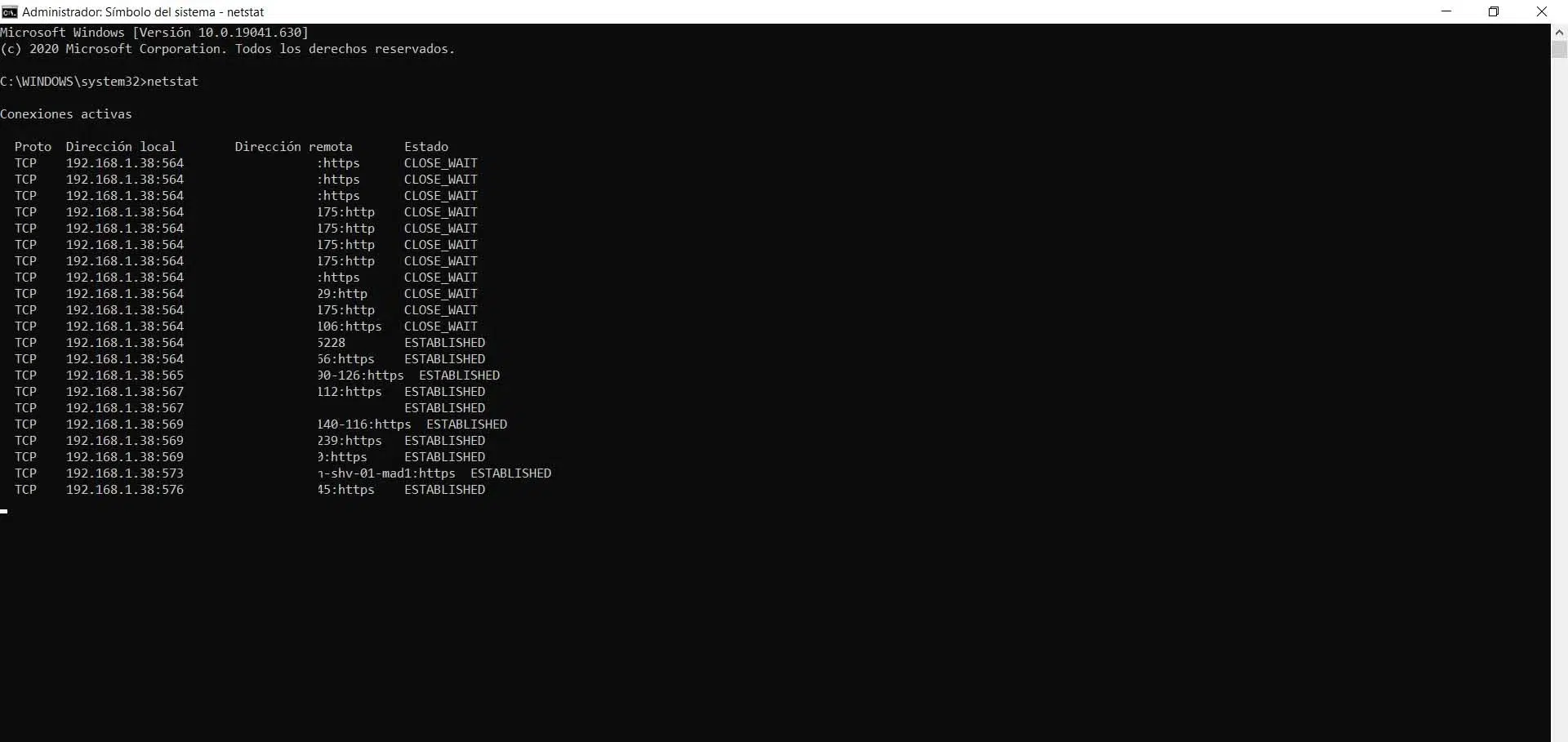

Comienza tecleando netstat y pulsa Enter para ver una instantánea de las conexiones activas, donde se listan columnas como Proto (TCP/UDP), Dirección local, Dirección remota y Estado (LISTENING, ESTABLISHED, TIME_WAIT, CLOSE_WAIT, etc.).

Sintaxis general

La forma canónica en Windows sigue este patrón: netstat . Puedes combinar parámetros; si incluyes un intervalo en segundos, la salida se refresca cada X segundos.

Notas útiles: -n muestra todo en formato numérico (más rápido al evitar DNS), -o añade el PID, -p filtra por protocolo (TCP, UDP, TCPv6 o UDPv6) y -f muestra nombres de dominio completos (FQDN) cuando es posible.

Cómo leer la salida

La columna Estado es clave: LISTENING indica puertos abiertos a la espera de conexiones; ESTABLISHED son conexiones activas; TIME_WAIT y CLOSE_WAIT reflejan fases de cierre en TCP; no hay estados en UDP porque es sin conexión.

La Dirección local muestra IP:puerto del equipo y la Dirección extranjera, el extremo remoto, que con -f puede incluir FQDN para facilitar el rastreo. Con -n verás siempre números (más rápido y menos ambiguo).

Parámetros y opciones frecuentes de netstat

-a: lista todas las conexiones y puertos en escucha, útil para descubrir servicios activos y sockets a la espera de clientes.

-e: estadísticas de interfaz (bytes, paquetes, descartes, errores). Es un vistazo rápido al tráfico y posibles anomalías de RX/TX.

-f: intenta mostrar el nombre de dominio completo (FQDN) para las direcciones remotas, muy práctico al investigar destinos desconocidos.

-n: salida numérica sin resolver DNS; acelera la ejecución y evita confusiones en diagnósticos.

-o: añade el PID del proceso asociado a cada conexión en Windows, la pieza que necesitas para cruzar con el Administrador de tareas o tasklist.

-p Protocolo: filtra por TCP, UDP, TCPv6 o UDPv6. En Windows se usa el nombre del protocolo (por ejemplo, netstat -p TCP), no «IP».

-q: muestra puertos de escucha y no escucha vinculados, útil para revisar asociaciones de sockets.

-s: estadísticas agrupadas por protocolo (IPv4, IPv6, TCP, UDP, ICMP), con contadores de paquetes, errores y retransmisiones.

-r: expone la tabla de enrutamiento y la lista de interfaces, imprescindible para validar la puerta de enlace predeterminada y rutas activas.

-t: muestra información de temporizadores/descarga en conexiones (soporte y semántica pueden variar según sistema).

-x: detalla conexiones NetworkDirect cuando están presentes, relevante en entornos específicos.

: añade refresco periódico, por ejemplo, netstat -n 7 para actualizar cada 7 segundos; úsalo con mesura para no cargar el sistema.

Ejemplos prácticos paso a paso

Lo mejor de netstat es que cada conmutador responde a una pregunta concreta del día a día en redes y seguridad. Aquí tienes usos que cubren desde lo básico a lo más detectivesco.

Puertos abiertos y procesos asociados

Para ver de un plumazo qué está en escucha, qué conexiones existen y qué proceso las sostiene, utiliza netstat -ano, que combina salida numérica y PID.

Con el PID en mano, abre el Administrador de tareas (pestaña Detalles) o usa tasklist para identificar el ejecutable, y así confirmar si se trata de un servicio legítimo o de algo sospechoso.

Filtrar por estado con findstr

Si quieres solo conexiones establecidas, puedes encadenar con findstr: netstat | findstr ESTABLISHED. Para ver sockets en escucha cambia el término a LISTENING, y para cierres, utiliza CLOSE_WAIT o TIME_WAIT.

Este filtrado rápido te permite centrarte en lo que importa sin ahogarte en líneas, especialmente útil en equipos con muchos navegadores, clientes y servicios simultáneos.

Solo un protocolo

Para listar exclusivamente TCP en Windows, ejecuta: netstat -p TCP -ano. Si te interesa UDP, sustituye el protocolo. Así reduces ruido y aceleras el análisis.

En algunas guías verás «-p IP» para IPv4, pero en Windows el parámetro espera TCP/UDP (o sus variantes v6), mientras que en Linux hay otros conmutadores para roles similares.

Estadísticas por protocolo e interfaces

Para detectar pérdidas, paquetes descartados, retransmisiones o picos extraños, ejecuta netstat -s y revisa contadores de IPv4/IPv6, TCP, UDP e ICMP.

Si quieres ver estadísticas por interfaz (bytes, paquetes, errores), netstat -e te da un sumario claro que ayuda a evaluar dirección de tráfico y calidad del enlace.

Tabla de enrutamiento y FQDN remotos

Con netstat -r verificas la ruta por defecto, rutas activas e interfaces disponibles, muy útil si fallan salidas a Internet o no llegan rutas internas.

Para investigar destinos, netstat -f intentará resolver el FQDN del host remoto; puedes afinar con ver los puertos abiertos en Windows o usar netstat -f | findstr "amazonaws.com".

Seguridad y diagnóstico: cómo detectar comportamientos sospechosos o cuellos de botella

Netstat -ano sirve para cazar conexiones extrañas y procesos que no conoces, cruzando el PID con el ejecutable en el Administrador de tareas o con herramientas como TCPView. Si descubres un destino remoto desconocido, investígalo antes de tomar acciones.

Si detectas IPs remotas dudosas, puedes ampliar con netstat -aof para ver FQDN y PID, y luego bloquear la IP sospechosa en el Firewall de Windows mientras pasas un antivirus/EDR. En casos serios, desconecta temporalmente el equipo de la red.

Para monitorizar «casi» en tiempo real sin herramientas externas, usa netstat -n 5 para refrescar cada 5 segundos; recuerda que no está pensado como monitor continuo, y si lo necesitas, considera soluciones especializadas.

Los cuellos de botella pueden asomar por acumulación de conexiones en estados de espera o por contadores de errores en -s y -e, lo que apunta a congestión, problemas de cableado o de drivers. Si ves muchos «Segmentos retransmitidos» en TCP, vigila latencia y pérdida.

Comprobar conflictos de puertos: caso ArcGIS Server

Antes de desplegar servicios que requieren puertos específicos (como ArcGIS Server), conviene validar que esos puertos estén libres y no en escucha por otros procesos.

Un comando práctico es encadenar netstat con findstr para buscar puertos concretos en LISTENING: netstat -ao | findstr "LISTENING" | findstr "4000 4001 4002 4003 6080 6443".

Si algún puerto aparece ocupado, toma nota del PID (columna derecha), ve al Administrador de tareas > Detalles y localiza el proceso; si pertenece al propio ArcGIS (por ejemplo javaw.exe con el usuario de servicio), no hay conflicto; si no, reconfigura el servicio o reasigna el puerto.

Ten en cuenta que un firewall, antivirus o seguridad perimetral puede bloquear puertos independientemente de que el sistema local los tenga libres, así que valida también las políticas de red.

Otros comandos de red útiles en Windows

Netstat no está solo: combinarlo con otros comandos del sistema multiplica su valor en diagnóstico. Aquí tienes los imprescindibles para llevar en la cabeza.

- ipconfig: muestra configuración IP, máscara, gateway y permite renovar DHCP; base para saber desde dónde sales y a dónde apuntas.

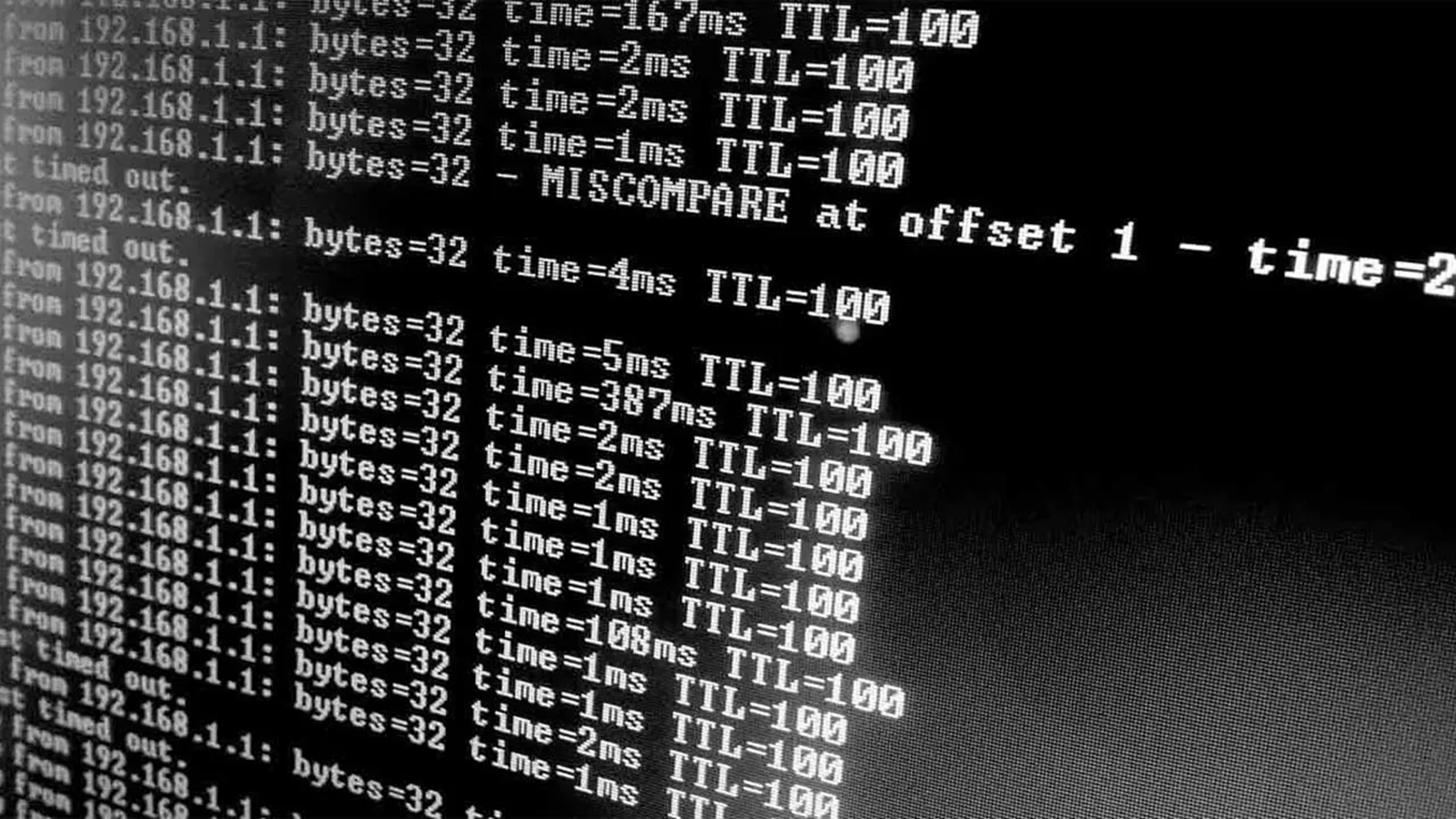

- ping: comprueba alcance y latencia hacia un host; útil para confirmar conectividad y medir tiempos de ida y vuelta.

- tracert: expone la ruta de saltos hasta un destino, clave para ubicar dónde se corta el tráfico o dónde aumentan las demoras.

- pathping: combina ping y tracert con métricas de pérdida por salto, muy útil aunque más lento en su ejecución.

- getmac: revela la dirección MAC, necesaria para controles por filtrado o inventariado de hardware.

- nslookup: verifica resoluciones DNS (dominio <-> IP), esencial si ves nombres que no resuelven o mapeos inesperados.

- netsh: la shell de red para configurar desde perfiles Wi‑Fi hasta reglas de firewall, potentísima si necesitas cambiar parámetros del stack o del cortafuegos.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.