- Usa auditpol para activar subcategorías precisas y reducir ruido en los registros.

- Con wevtutil inspecciona el esquema, exporta eventos y ajusta permisos SDDL.

- Concede lectura al canal Seguridad con Event Log Readers (S-1-5-32-573) o SDDL.

- Prioriza eventos críticos: logon/logoff, cambios en AD, acceso a objetos y WFP/IPsec.

La auditoría de seguridad en Windows es una de esas tareas que, cuando se configura bien, te ahorra horas de diagnóstico y te ayuda a entender qué pasa de verdad en tus equipos y controladores de dominio. Dos comandos clave, auditpol y wevtutil, permiten gestionar políticas de auditoría granulares y consultar el esquema de eventos del canal de Seguridad con precisión quirúrgica.

Ahora bien, conviene no pasarse: activar auditorías indiscriminadamente genera un ruido descomunal en los registros y complica encontrar lo relevante. La idea es aprovechar la granularidad de subcategorías disponible desde Windows Vista/Server 2008 para auditar lo que importa (y solo eso), manteniendo la compatibilidad con entornos antiguos cuando aplique.

Qué son auditpol y wevtutil, y por qué usarlos

En pocas palabras, auditpol.exe sirve para consultar y modificar la directiva de auditoría de Windows por categorías y subcategorías; mientras que wevtutil.exe permite consultar metadatos, esquema y permisos (SDDL) de los canales de eventos, además de exportar, consultar y gestionar registros. Ambos requieren consola elevada para la mayoría de operaciones.

Con auditpol puedes ver la configuración actual y activar auditorías granulares. Por ejemplo, para listar todas las subcategorías disponibles: auditpol /list /subcategory:*. Y con wevtutil puedes inspeccionar el detalle del proveedor de Seguridad y volcar su esquema de eventos a un archivo legible.

Un par de tareas rápidas de referencia (con privilegios):

- Listar todas las subcategorías de auditoría de seguridad:

auditpol /list /subcategory:*

- Obtener el esquema del proveedor de Seguridad (mensajes, tareas, niveles):

wevtutil gp Microsoft-Windows-Security-Auditing /ge /gm:true > C:\EventosAuditoria.txt

Consejo: este volcado de esquema te dice exactamente qué eventos existen, qué ID tienen, cómo se componen y en qué canal se publican.

Evolución de la auditoría: de Windows Server 2003 a 2008 y posteriores

En controladores de dominio con Windows Server 2003, las políticas de auditoría por GPO (Computer Configuration > Windows Settings > Local Policies > Audit Policy) solían habilitar categorías de alto nivel como Account Logon u Object Access. Era más grueso: suficiente para operar, pero sin la granularidad fina de subcategorías.

Con Windows Vista/Server 2008 llegó la granularidad real: subcategorías (p. ej., Directory Service Replication dentro de DS Access), que puedes ver con

auditpol.exe /get /Category:*

. Esta mejora te deja auditar exactamente lo que necesitas, bajando el ruido y subiendo el valor del log.

Un caso típico: si estás investigando replicación de AD, puedes activar solo la subcategoría Directory Service Replication en lugar de toda DS Access. Así verás eventos como el 4932 (inicio de sincronización) con detalles de DRA de origen/destino, NC de nombres y USN, entre otros datos útiles.

Ejemplo (parafraseado) del evento 4932: Sincronización iniciada de un contexto de nombres de Active Directory, con DRA de origen y destino, opciones, Session ID y Start USN. Estos metadatos ayudan a seguir el ciclo de replicación y a detectar anomalías.

Permisos para leer el registro de Seguridad: grupo Event Log Readers y SDDL

Para leer el canal Seguridad sin ser administrador, la vía estándar es añadir la cuenta al grupo Event Log Readers (SID: S-1-5-32-573, abreviado ER). Es la solución más sencilla y suele bastar, por ejemplo, para cuentas de conectores como OpenDNS_Connector.

En escenarios menos comunes, ese grupo no tiene los permisos por defecto en el canal Seguridad. Para comprobarlo, usa:

wevtutil gl security

y busca la línea channelAccess, que incluye la SDDL efectiva. Un ejemplo de sintaxis:

channelAccess: O:BAG:SYD:(A;;0x3;;;S-1-5-3)(A;;0x3;;;S-1-5-33)(A;;0x1;;;S-1-5-32-573)

También puedes usar accesschk para comprobar permisos.

En la SDDL, 0x1 es lectura, 0x2 escritura y 0x3 lectura/escritura. Verifica que la entrada del grupo ER tenga, al menos, 0x1. Si no, ajusta permisos.

Arreglos frecuentes cuando faltan permisos en el canal Seguridad

Si wbemtest conecta pero no muestra eventos, las causas típicas son: la directiva de auditoría no registra los eventos esperados o la cuenta (p. ej., OpenDNS_Connector) no tiene permisos para leer el log Seguridad. A partir de ahí, puedes:

Corrección 1: restaurar valores predeterminados

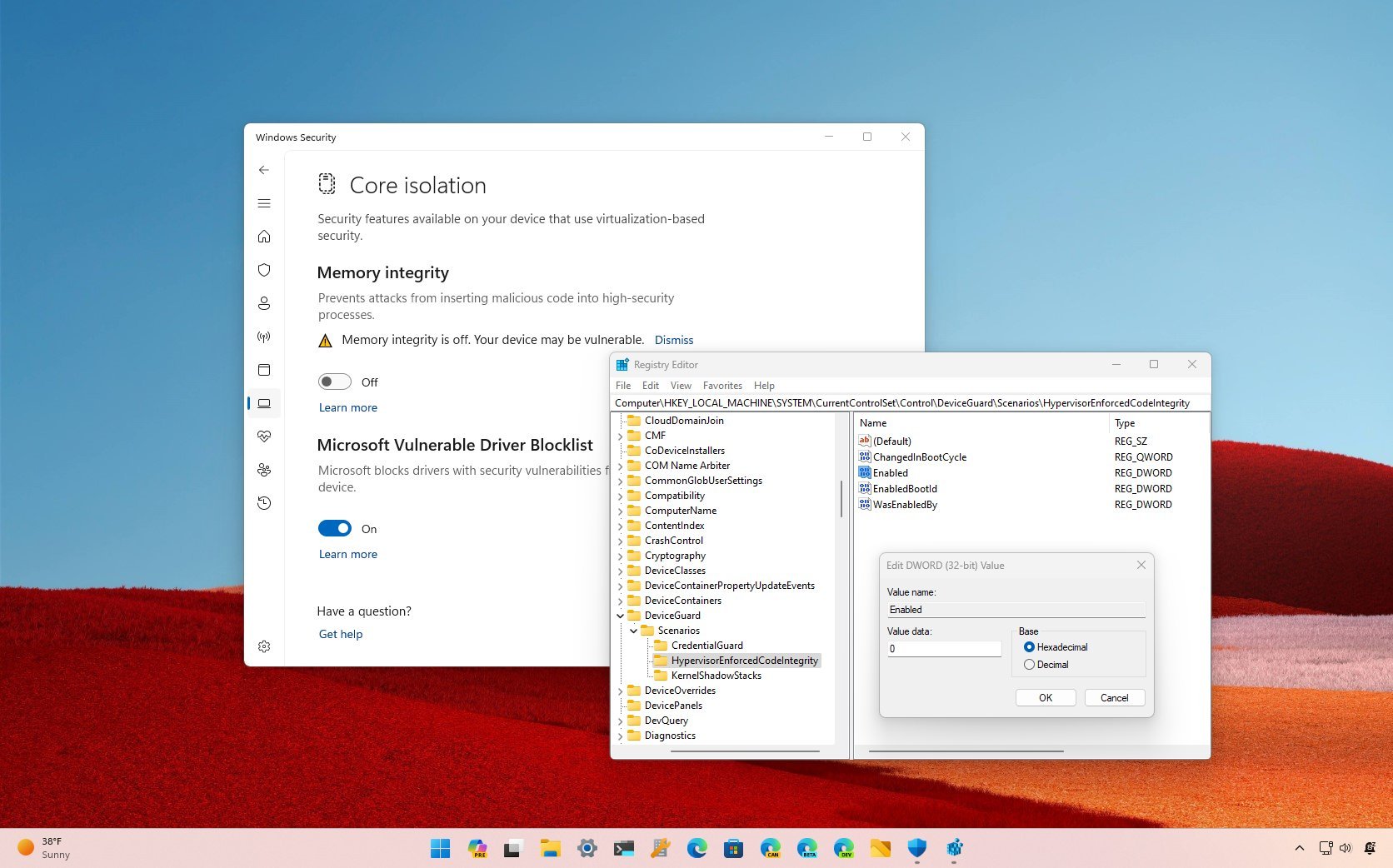

Elimina la SDDL personalizada del registro para que se restablezcan los permisos por defecto del canal: borrar el valor CustomSD de

HKLM\SYSTEM\CurrentControlSet\Services\Eventlog\Security

. Esta vía es rápida, aunque podría afectar a software que dependiera de esa SDDL personalizada.

Corrección 2: actualizar la SDDL con wevtutil

1) Obtén los permisos actuales:

wevtutil gl security

2) Toma la cadena /ca actual (ejemplo):

/ca:O:BAG:SYD:(A;;0x3;;;S-1-5-3)(A;;0x3;;;S-1-5-33)

3) Calcula el SID del usuario (sustituye por el nombre real):

wmic useraccount where name='OpenDNS_Connector' get sid

4) Concede lectura añadiendo una ACE a la cadena existente (reemplaza <SID>):

wevtutil sl security /ca:O:BAG:SYD:(A;;0x3;;;S-1-5-3)(A;;0x3;;;S-1-5-33)(A;;0x1;;;<SID>)

Con esto, esa cuenta obtiene lectura del canal Seguridad sin ampliar más permisos de la cuenta.

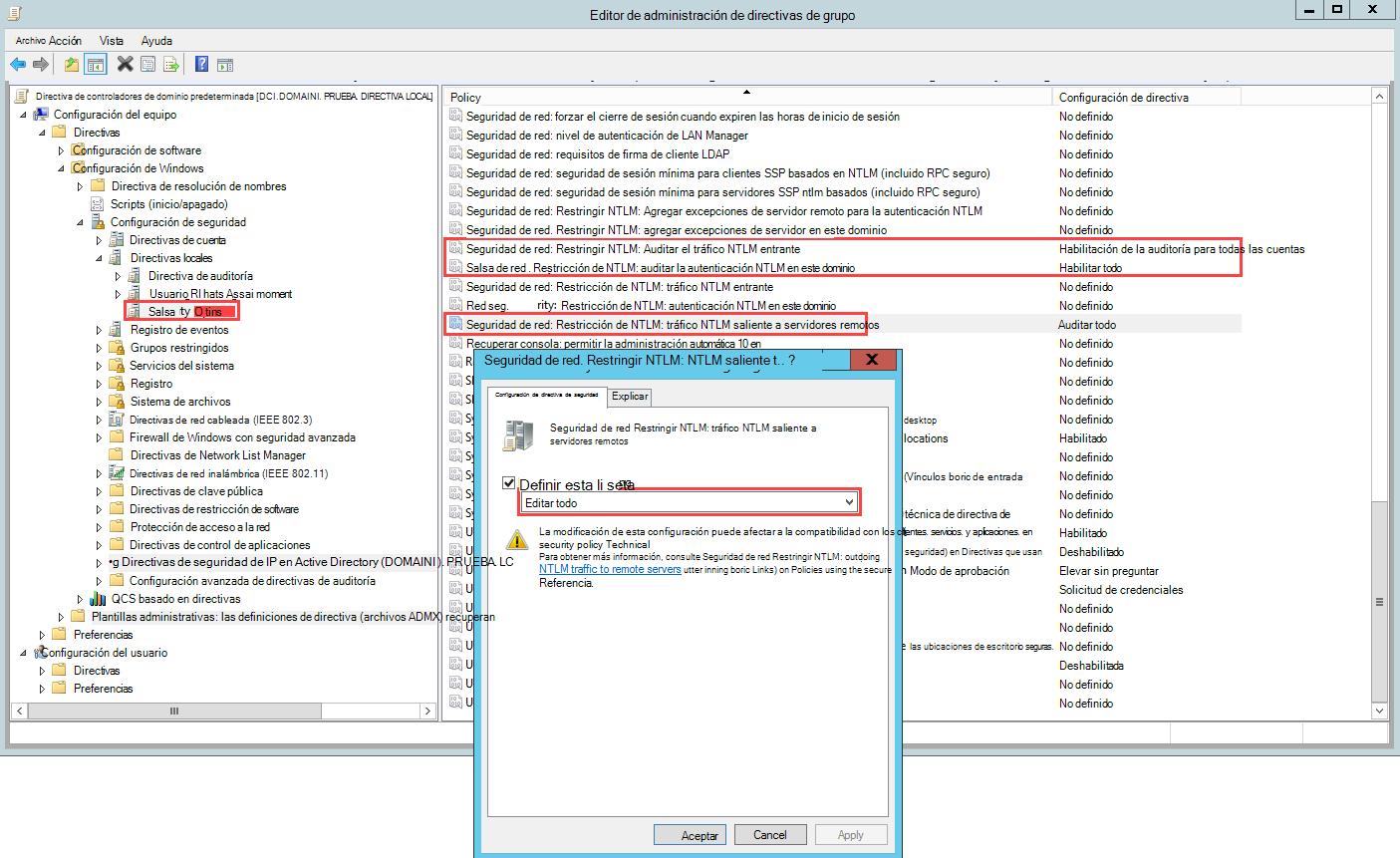

Corrección 3: mediante GPO

Vía directiva de grupo: otorga a la cuenta el derecho de Administrar registro de auditoría y seguridad (lectura y escritura) en:

Configuración del equipo \ Directivas \ Configuración de Windows \ Configuración de seguridad \ Directivas locales \ Asignación de derechos de usuario \ Administrar registro de auditoría y seguridad

Tras aplicarlo, ejecuta gpupdate /force en los DC. En entornos Windows 2003 puede que Event Log Readers no exista; esta GPO es el método principal para ese escenario.

Habilitar el acceso a objetos y aplicar políticas con auditpol

Para registrar accesos a archivos, claves de registro u otros objetos, hay que activar la auditoría correspondiente. En dominios clásicos podías hacerlo desde la GPO: Default Domain Policy > Computer Configuration > Windows Settings > Security Settings > Local Policy > Audit Policy, marcando Audit object access (éxito y error). Hoy, lo ideal es combinarlo con subcategorías de auditpol.

Una vez ajustada la política, fuerza su aplicación con:

gpupdate /force

A partir de ese momento verás eventos de acceso a objeto, quién lo intentó, si lo consiguió y cuándo ocurrió. Esta información es oro para investigar incidencias, cumplimiento y cambios delicados.

Consultas y volcado del esquema de Seguridad con wevtutil

Para revisar qué eventos existen en el proveedor de auditoría de seguridad, ejecuta:

wevtutil gp Microsoft-Windows-Security-Auditing /ge /gm:true > C:\EventosAuditoria.txt

El archivo incluye el nombre del proveedor, GUID, archivos de recursos/mensajes, canales, niveles, tareas, opcodes y la lista completa de ID de eventos con sus mensajes y campos.

Ejemplo de eventos base del sistema (parafraseados): 4608 (Windows se inicia), 4609 (Windows se apaga), 4610 (LSA cargó un paquete de autenticación). Esta taxonomía te ayuda a mapear rápidamente lo que necesitas auditar.

Diagnóstico con wbemtest: cuándo mirar permisos y cuándo mirar política

Si wbemtest (o tu conector) no logra conectar, lo normal es un problema de permisos WMI/DCOM. Si conecta pero no ve eventos, revisa dos cosas: que la política de auditoría esté registrando lo que esperas y que la cuenta usada pueda leer el canal de Seguridad (grupo Event Log Readers o SDDL adecuada).

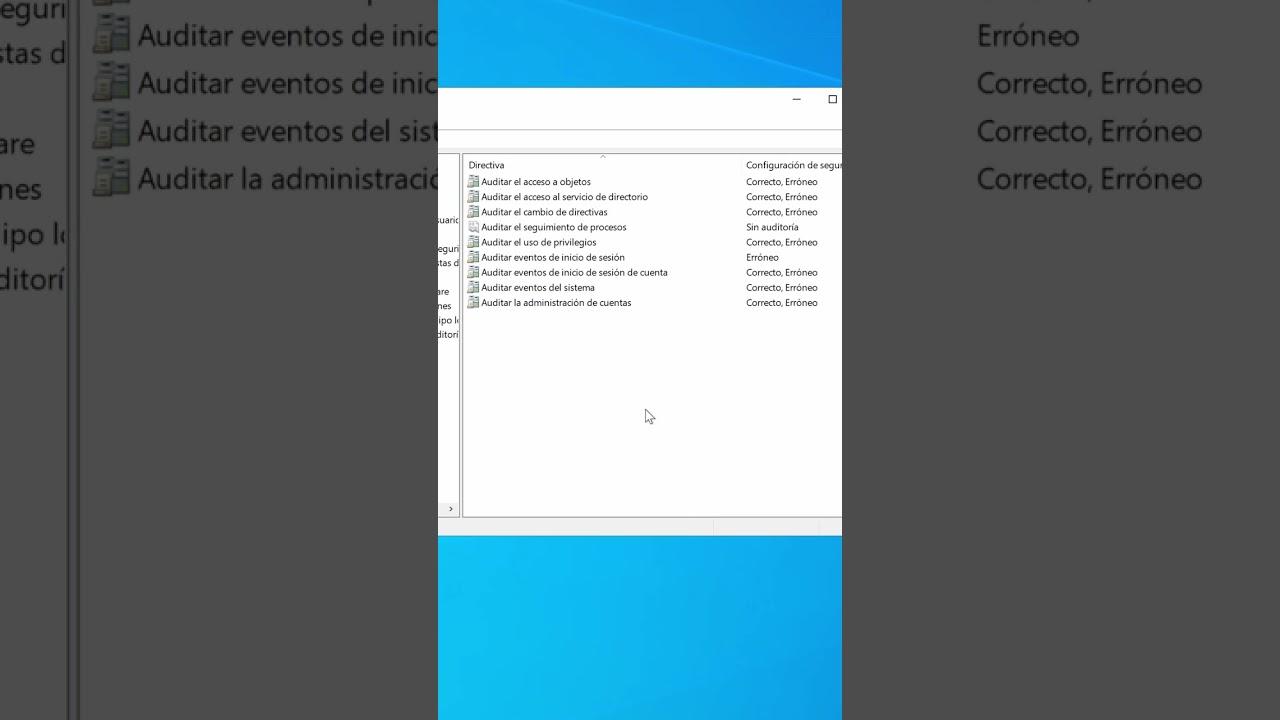

Listado de eventos habituales por categoría y subcategoría

A continuación, se recoge una referencia práctica de eventos frecuentes por subcategoría, con mensajes reformulados para facilitar la lectura. Los ID son los oficiales y sus mensajes equivalen a los del esquema de Microsoft-Windows-Security-Auditing.

Subcategoría: Validación de credenciales

| ID | Mensaje |

| 4774 | Se asignó una cuenta de inicio de sesión. |

| 4775 | No se pudo asignar la cuenta de inicio de sesión. |

| 4776 | El DC intentó validar credenciales de una cuenta. |

| 4777 | El DC no pudo validar las credenciales de una cuenta. |

Subcategoría: Servicio de autenticación Kerberos

| ID | Mensaje |

| 4768 | Se solicitó un TGT de Kerberos. |

| 4771 | Falló la autenticación previa de Kerberos. |

| 4772 | Falló la solicitud de TGT de Kerberos. |

Subcategoría: Operaciones de vale de servicio Kerberos

| ID | Mensaje |

| 4769 | Se solicitó un ticket de servicio (TGS) de Kerberos. |

| 4770 | Se renovó un ticket de servicio de Kerberos. |

| 4773 | Falló la solicitud de ticket de servicio de Kerberos. |

Categoría: Administración de cuentas

| ID | Mensaje |

| 4783 | Se creó un grupo de aplicaciones básicas. |

| 4784 | Se modificó un grupo de aplicaciones básicas. |

| 4785 | Se añadió un miembro a grupo de aplicaciones básicas. |

| 4786 | Se quitó un miembro de grupo de aplicaciones básicas. |

| 4787 | Se agregó un no miembro a grupo de aplicaciones básicas. |

| 4788 | Se eliminó un miembro de grupo de aplicaciones básicas. |

| 4789 | Se eliminó un grupo de aplicaciones básicas. |

| 4790 | Se creó un grupo de consulta LDAP. |

| 4791 | Se modificó un grupo de aplicaciones básicas. |

| 4792 | Se eliminó un grupo de consulta LDAP. |

Subcategoría: Administración de cuentas de equipo

| ID | Mensaje |

| 4741 | Se creó una cuenta de equipo. |

| 4742 | Se modificó una cuenta de equipo. |

| 4743 | Se eliminó una cuenta de equipo. |

Subcategoría: Administración de grupo de distribución

| ID | Mensaje |

| 4744 | Se creó un grupo local con seguridad deshabilitada. |

| 4745 | Se modificó un grupo local con seguridad deshabilitada. |

| 4746 | Se añadió un miembro a grupo local sin seguridad. |

| 4747 | Se quitó un miembro de grupo local sin seguridad. |

| 4748 | Se eliminó un grupo local sin seguridad. |

| 4749 | Se creó un grupo global sin seguridad. |

| 4750 | Se modificó un grupo global sin seguridad. |

| 4751 | Se añadió un miembro a grupo global sin seguridad. |

| 4752 | Se quitó un miembro de grupo global sin seguridad. |

| 4753 | Se eliminó un grupo global sin seguridad. |

| 4759 | Se creó un grupo universal sin seguridad. |

| 4760 | Se modificó un grupo universal sin seguridad. |

| 4761 | Se añadió un miembro a grupo universal sin seguridad. |

| 4762 | Se quitó un miembro de grupo universal sin seguridad. |

Subcategoría: Otros eventos de administración de cuentas

| ID | Mensaje |

| 4739 | Se modificó la directiva de dominio. |

| 4782 | Se accedió al hash de contraseña de una cuenta. |

| 4793 | Invocada la API de comprobación de directiva de contraseña. |

Subcategoría: Administración de grupo de seguridad

| ID | Mensaje |

| 4727 | Se creó un grupo global con seguridad. |

| 4728 | Se añadió un miembro a grupo global con seguridad. |

| 4729 | Se quitó un miembro de grupo global con seguridad. |

| 4730 | Se eliminó un grupo global con seguridad. |

| 4731 | Se creó un grupo local con seguridad. |

| 4732 | Se añadió un miembro a grupo local con seguridad. |

| 4733 | Se quitó un miembro de grupo local con seguridad. |

| 4734 | Se eliminó un grupo local con seguridad. |

| 4735 | Se modificó un grupo local con seguridad. |

| 4737 | Se modificó un grupo global con seguridad. |

| 4754 | Se creó un grupo universal con seguridad. |

| 4755 | Se modificó un grupo universal con seguridad. |

| 4756 | Se añadió un miembro a grupo universal con seguridad. |

| 4757 | Se quitó un miembro de grupo universal con seguridad. |

| 4758 | Se eliminó un grupo universal con seguridad. |

| 4764 | Se cambió el tipo de grupo. |

Subcategoría: Administración de cuentas de usuario

| ID | Mensaje |

| 4720 | Se creó una cuenta de usuario. |

| 4722 | Se habilitó una cuenta de usuario. |

| 4723 | Se intentó cambiar la contraseña de una cuenta. |

| 4724 | Se intentó restablecer la contraseña de una cuenta. |

| 4725 | Se deshabilitó una cuenta de usuario. |

| 4726 | Se eliminó una cuenta de usuario. |

| 4738 | Se modificó una cuenta de usuario. |

| 4740 | Se bloqueó una cuenta de usuario. |

| 4765 | Se añadió SID History a una cuenta. |

| 4766 | Falló agregar SID History a una cuenta. |

| 4767 | Se desbloqueó una cuenta de usuario. |

| 4780 | Se definió ACL para cuentas en grupos de administradores. |

| 4781 | Se renombró una cuenta. |

| 4794 | Se intentó establecer el modo DSRM. |

| 5376 | Credenciales de administrador se copiaron (Vault/CredMan). |

| 5377 | Credenciales de administrador restauradas desde copia. |

Categoría: Seguimiento detallado

| ID | Mensaje |

| 4692 | Intento de copia de seguridad de clave de sesión DPAPI. |

| 4693 | Intento de recuperación de clave de sesión DPAPI. |

| 4694 | Intento de proteger datos auditables. |

| 4695 | Intento de desproteger datos auditables. |

Subcategoría: Creación y finalización de procesos

| ID | Mensaje |

| 4688 | Se creó un nuevo proceso. |

| 4696 | Se asignó un token primario a un proceso. |

| 4689 | Un proceso finalizó. |

Subcategoría: Eventos RPC

| ID | Mensaje |

| 5712 | Se intentó una llamada RPC. |

Categoría: Acceso DS y Servicio de directorio

| ID | Mensaje |

| 4928 | Se estableció un NC de origen de réplica de AD. |

| 4929 | Se eliminó un NC de origen de réplica de AD. |

| 4930 | Se modificó un NC de origen de réplica de AD. |

| 4931 | Se modificó un NC de destino de réplica de AD. |

| 4934 | Se replicaron atributos de un objeto de AD. |

| 4935 | Se inició una replicación con errores. |

| 4936 | Finalizó una replicación con errores. |

| 4937 | Se retiró un objeto persistente en una réplica. |

| 4662 | Se realizó una operación sobre un objeto de directorio. |

| 5136 | Se modificó un objeto de directorio. |

| 5137 | Se creó un objeto de directorio. |

| 5138 | No se eliminó un objeto de directorio. |

| 5139 | Se movió un objeto de directorio. |

| 4932 | Comenzó la sincronización de un NC de AD. |

| 4933 | Finalizó la sincronización de un NC de AD. |

Categoría: Inicio/cierre de sesión e IPsec

| ID | Mensaje |

| 4978 | Modo extendido IPsec recibió un paquete de negociación no válido. |

| 4979 | Se establecieron SA de modo principal y extendido. |

| 4980 | Se establecieron SA de modo principal y extendido. |

| 4981 | Se establecieron SA de modo principal y extendido. |

| 4982 | Se establecieron SA de modo principal y extendido. |

| 4983 | Falló negociación de modo extendido; se eliminó la SA principal. |

| 4984 | Falló negociación de modo extendido; se eliminó la SA principal. |

Subcategoría: Modo principal IPsec

| ID | Mensaje |

| 4646 | Iniciado el modo de mitigación DoS de IKE. |

| 4650 | Se estableció SA de modo principal sin modo extendido; sin certificado. |

| 4651 | Se estableció SA de modo principal sin modo extendido; con certificado. |

| 4652 | Falló negociación de modo principal. |

| 4653 | Falló negociación de modo principal. |

| 4655 | Finalizó una SA de modo principal. |

| 4976 | Negociación de modo principal recibió paquete no válido. |

| 5049 | Se eliminó una SA de IPsec. |

| 5453 | Falló negociación IPsec por servicio IKEEXT no iniciado. |

Subcategoría: Modo rápido IPsec

| ID | Mensaje |

| 4654 | Falló una negociación de modo rápido IPsec. |

| 4977 | Modo rápido recibió un paquete de negociación no válido. |

| 5451 | Se estableció una SA de modo rápido. |

| 5452 | Finalizó una SA de modo rápido. |

Subcategorías: Cierre de sesión e inicio de sesión

| ID | Mensaje |

| 4634 | Una cuenta cerró sesión. |

| 4647 | Cierre de sesión iniciado por el usuario. |

| 4624 | Una cuenta inició sesión. |

| 4625 | Fallo de inicio de sesión. |

| 4648 | Intento de inicio con credenciales explícitas. |

| 4675 | Se aplicó filtrado de SID. |

Nota: Los eventos del servidor de directivas de red (NPS) están disponibles desde Windows Vista SP1 / Server 2008.

Subcategoría: Servidor de directivas de red (NPS)

| ID | Mensaje |

| 6272 | NPS concedió acceso a un usuario. |

| 6273 | NPS denegó acceso a un usuario. |

| 6274 | NPS descartó una solicitud de usuario. |

| 6275 | NPS descartó solicitud de administración de cuentas. |

| 6276 | NPS puso en cuarentena a un usuario. |

| 6277 | NPS concedió acceso con periodo de prueba por incumplir mantenimiento. |

| 6278 | NPS concedió acceso total por cumplimiento de mantenimiento. |

| 6279 | NPS bloqueó la cuenta por intentos fallidos repetidos. |

| 6280 | NPS desbloqueó la cuenta de usuario. |

Subcategoría: Otros eventos de inicio/cierre de sesión

| ID | Mensaje |

| 4649 | Detectado un ataque de reproducción. |

| 4778 | Reconexión de sesión a estación de ventana. |

| 4779 | Desconectada una sesión de estación de ventana. |

| 4800 | Se bloqueó la estación de trabajo. |

| 4801 | Se desbloqueó la estación de trabajo. |

| 4802 | Se activó el salvapantallas. |

| 4803 | Se cerró el salvapantallas. |

| 5378 | Delegación de credenciales no permitida por directiva. |

| 5632 | Solicitud de autenticación a red Wi-Fi. |

| 5633 | Solicitud de autenticación a red cableada. |

Subcategoría: Inicio de sesión especial

| ID | Mensaje |

| 4964 | Se asignaron grupos especiales a un nuevo inicio de sesión. |

Categoría: Acceso a objetos y auditoría de recursos

| ID | Mensaje |

| 4665 | Intento de crear contexto de cliente de aplicación. |

| 4666 | Una aplicación intentó una operación. |

| 4667 | Se eliminó contexto de cliente de aplicación. |

| 4668 | Una aplicación no pudo inicializarse. |

Subcategoría: Servicios de certificación y OCSP

Eventos claves del servicio de certificados (CA) y del Respondedor OCSP, relevantes para ciclo de vida de certificados, publicación de CRLs, cambios de configuración, copias de seguridad y recuperación:

| ID | Mensaje |

| 4868 | El administrador de certificados denegó una solicitud pendiente. |

| 4869 | La CA recibió una solicitud reenviada. |

| 4870 | La CA revocó un certificado. |

| 4871 | La CA recibió solicitud para publicar la CRL. |

| 4872 | La CA publicó la CRL. |

| 4873 | Se cambió una extensión de solicitud de certificado. |

| 4874 | Se cambiaron atributos de una solicitud. |

| 4875 | La CA recibió solicitud de apagado. |

| 4876 | Se inició copia de seguridad de la CA. |

| 4877 | Se completó la copia de seguridad de la CA. |

| 4878 | Se inició restauración de la CA. |

| 4879 | Completada la restauración de la CA. |

| 4880 | Se inició el servicio de la CA. |

| 4881 | Se detuvo el servicio de la CA. |

| 4882 | Se cambiaron permisos de seguridad de la CA. |

| 4883 | Se recuperó una clave archivada. |

| 4884 | Se importó un certificado en la base de datos. |

| 4885 | Se cambió el filtro de auditoría de la CA. |

| 4886 | La CA recibió una solicitud de certificado. |

| 4887 | La CA aprobó una solicitud y emitió certificado. |

| 4888 | La CA denegó una solicitud de certificado. |

| 4889 | La CA consultó el estado de una solicitud pendiente. |

| 4890 | Se cambió la configuración de administradores de certificados. |

| 4891 | Se modificó una entrada de configuración de la CA. |

| 4892 | Se cambió una propiedad de la CA. |

| 4893 | La CA archivó una clave. |

| 4894 | La CA importó y archivó una clave. |

| 4895 | La CA publicó su certificado en AD DS. |

| 4896 | Se eliminaron filas de la base de datos de certificados. |

| 4897 | Habilitada la separación de funciones. |

| 4898 | La CA cargó una plantilla. |

| 4899 | La CA actualizó una plantilla. |

| 4900 | Se actualizó la seguridad de plantillas de la CA. |

| 5120 | Se inició el servicio Respondedor OCSP. |

| 5121 | Se detuvo el servicio Respondedor OCSP. |

| 5122 | Se cambió una entrada de configuración en OCSP. |

| 5123 | Se cambió otra entrada de configuración en OCSP. |

| 5124 | Se actualizó una configuración de seguridad de OCSP. |

| 5125 | Se envió una solicitud al servicio OCSP. |

| 5126 | OCSP renovó automáticamente el certificado de firma. |

| 5127 | El proveedor de revocación actualizó correctamente la info de revocación. |

Subcategoría: Recurso compartido de archivos

| ID | Mensaje |

| 5140 | Se accedió a un objeto compartido de red. |

Subcategoría: Sistema de archivos

| ID | Mensaje |

| 4664 | Intento de crear un enlace físico. |

| 4985 | Cambió el estado de una transacción. |

| 5051 | Un archivo fue virtualizado. |

Subcategorías: Windows Filtering Platform (conexiones y paquetes)

| ID | Mensaje |

| 5031 | Firewall de Windows bloqueó una app que escucha. |

| 5154 | WFP permitió a una app escuchar en un puerto. |

| 5155 | WFP bloqueó la escucha en un puerto. |

| 5156 | WFP permitió una conexión. |

| 5157 | WFP bloqueó una conexión. |

| 5158 | WFP permitió el enlace a un puerto local. |

| 5159 | WFP bloqueó el enlace a un puerto local. |

| 5152 | WFP bloqueó un paquete. |

| 5153 | Un filtro más restrictivo bloqueó un paquete. |

Subcategorías: Manipulación de identificadores y acceso de objeto

| ID | Mensaje |

| 4656 | Se solicitó un identificador para un objeto. |

| 4658 | Se cerró un identificador de objeto. |

| 4690 | Intento de duplicar un identificador de objeto. |

| 4671 | Una app intentó acceso a ordinal bloqueado vía TBS. |

| 4691 | Se solicitó acceso indirecto a un objeto. |

| 4698 | Se creó una tarea programada. |

| 4699 | Se eliminó una tarea programada. |

| 4700 | Se habilitó una tarea programada. |

| 4701 | Se deshabilitó una tarea programada. |

| 4702 | Se actualizó una tarea programada. |

| 5888 | Se modificó un objeto en el catálogo COM+. |

| 5889 | Se eliminó un objeto del catálogo COM+. |

| 5890 | Se agregó un objeto en el catálogo COM+. |

Subcategoría: Registro (Registry)

| ID | Mensaje |

| 4657 | Se modificó un valor del registro. |

| 5039 | Una clave del registro fue virtualizada. |

Subcategoría: Especial multiuso (acceso/eliminación)

| ID | Mensaje |

| 4659 | Se solicitó identificador con intención de eliminar. |

| 4660 | Se eliminó un objeto. |

| 4661 | Se solicitó identificador para un objeto. |

| 4663 | Intento de acceso a un objeto. |

Categoría: Cambio de directiva (policy)

| ID | Mensaje |

| 4715 | Cambio de SACL en un objeto. |

| 4719 | Cambio en la directiva de auditoría del sistema. |

| 4902 | Se creó la tabla de reglas de auditoría por usuario. |

| 4904 | Intento de registrar origen de eventos de seguridad. |

| 4905 | Intento de anular registro de origen de seguridad. |

| 4906 | Cambió CrashOnAuditFail. |

| 4907 | Cambió la configuración de auditoría en un objeto. |

| 4908 | Tabla de grupos de inicio especial actualizada. |

| 4912 | Cambió la directiva de auditoría por usuario. |

Subcategoría: Cambio de directiva de autenticación

| ID | Mensaje |

| 4706 | Se creó una nueva confianza a un dominio. |

| 4707 | Se quitó una confianza a un dominio. |

| 4713 | Se cambió la directiva Kerberos. |

| 4716 | Se modificó información de dominio de confianza. |

| 4717 | Se concedió acceso al sistema de seguridad a una cuenta. |

| 4718 | Se retiró acceso al sistema de seguridad a una cuenta. |

| 4864 | Detectada colisión de namespace. |

| 4865 | Se añadió entrada de información de bosque de confianza. |

| 4866 | Se quitó entrada de información de bosque de confianza. |

| 4867 | Se modificó entrada de bosque de confianza. |

Subcategoría: Cambio de directiva de autorización

| ID | Mensaje |

| 4704 | Se asignó un derecho de usuario. |

| 4705 | Se quitó un derecho de usuario. |

| 4714 | Cambio en directiva de recuperación de datos cifrados. |

Subcategoría: Cambio de directiva de Filtering Platform

Incluye inicio/parada de IPsec, aplicación/carga de directivas desde AD o registro local, errores del motor PAStore y cambios en conjuntos criptográficos, reglas y subcapas de WFP:

| 4709 | Se iniciaron los servicios IPsec. |

| 4710 | Se deshabilitaron los servicios IPsec. |

| 4711 | PAStore aplicó o falló al aplicar directivas IPsec (AD/registro/local). |

| 4712 | IPsec detectó un error potencialmente grave. |

| 5040-5048 | Cambios en configuración IPsec: conjuntos de autenticación y cifrado, reglas de seguridad de conexión. |

| 5440-5444 | Llamadas, filtros, proveedores, contextos y subcapas presentes al iniciar WFP. |

| 5446, 5448-5450 | Cambios en llamada/proveedor/contexto/subcapa de WFP. |

| 5456-5468, 5471-5474, 5477 | Aplicación/sondeo/carga de directivas IPsec y errores asociados (AD/local). |

Subcategoría: Cambio de directiva de nivel de reglas MPSSVC

| 4944-4945 | Política y reglas activas al iniciar el Firewall de Windows. |

| 4946-4948 | Se añadió/modificó/eliminó una regla de excepciones del firewall. |

| 4949 | Restauración de configuración del firewall. |

| 4950-4953 | Cambios de configuración/ignorar reglas por versión. |

| 4954 | GPO de Firewall aplicada. |

| 4956 | Cambio de perfil activo del firewall. |

| 4957-4958 | Reglas no aplicadas por incompatibilidades/configuración. |

| 5050 | Intento de deshabilitar el firewall con API no soportada. |

Subcategoría: Otros eventos de cambio de directiva

| 4909-4910 | Cambios de política local/GPO para TBS. |

| 5063-5070 | Operaciones y cambios en proveedores/funciones criptográficas. |

| 5447 | Se cambió un filtro de WFP. |

| 6144 | Directiva de seguridad GPO aplicada correctamente. |

| 6145 | Errores al procesar la directiva de seguridad en GPO. |

Subcategoría: Especial multiuso (permisos)

| 4670 | Se cambiaron permisos en un objeto. |

Categoría: Uso de privilegios

| 4672 | Privilegios especiales asignados al nuevo inicio de sesión. |

| 4673 | Se llamó a un servicio con privilegios. |

| 4674 | Intento de operar sobre objeto con privilegios. |

Categoría: Sistema y otros eventos del sistema

| 4960-4965 | Paquetes IPsec descartados por integridad/replay/SPI incorrecto o texto sin cifrar. |

| 5478-5485 | Inicio/parada de servicios IPsec, errores críticos y PnP de interfaces. |

| 5024-5037 | Inicio/parada/errores del servicio y controlador de Firewall de Windows. |

| 5058-5059 | Operaciones de archivo de clave y migración de principales. |

Subcategoría: Cambio de estado de seguridad

| 4608 | Windows se está iniciando. |

| 4616 | Se cambió la hora del sistema. |

| 4621 | El administrador recuperó el sistema de CrashOnAuditFail. |

Subcategoría: Extensión del sistema de seguridad

| 4610 | LSA cargó un paquete de autenticación. |

| 4611 | Proceso de inicio de sesión confiable registrado con LSA. |

| 4614 | SAM cargó un paquete de notificación. |

| 4622 | LSA cargó un paquete de seguridad. |

| 4697 | Se instaló un servicio en el sistema. |

Subcategoría: Integridad del sistema

| 4612 | Recursos internos agotados: pérdida de auditorías. |

| 4615 | Uso no válido de puerto LPC. |

| 4618 | Se detectó un patrón de eventos de seguridad monitorizados. |

| 4816 | RPC detectó una infracción de integridad al descifrar. |

| 5038 | Integridad de código: hash de imagen inválido o archivo alterado. |

| 5056 | Se realizó una prueba criptográfica. |

| 5057 | Falló una operación criptográfica primitiva. |

| 5060 | Fallo en la operación de verificación. |

| 5061 | Operación criptográfica registrada. |

| 5062 | Autotest criptográfico en modo kernel realizado. |

Comandos prácticos de referencia (consola elevada)

Para listar categorías y subcategorías de auditoría:

auditpol /list /subcategory:*

Para ver la configuración efectiva de auditoría:

auditpol /get /category:*

y para exportar el esquema del proveedor de Seguridad a texto:

wevtutil gp Microsoft-Windows-Security-Auditing /ge /gm:true > C:\EventosAuditoria.txt

Si necesitas revisar el canal Seguridad vía SDDL:

wevtutil gl security

y si corresponde, ajustar la cadena de acceso:

wevtutil sl security /ca:O:BAG:SYD:(A;;0x3;;;S-1-5-3)(A;;0x3;;;S-1-5-33)(A;;0x1;;;S-1-5-32-573)

Recuerda identificar SIDs de cuentas con:

wmic useraccount where name='NombreDeCuenta' get sid

En entornos con controladores de dominio, combinar el ajuste granular con subcategorías mediante auditpol y el uso juicioso de GPO te permitirá mantener los registros limpios y significativos, reduciendo el tiempo de análisis y elevando la calidad de tus investigaciones.

La clave está en encontrar el equilibrio: auditar lo necesario (logon/logoff, cambios de grupos, acceso a objetos sensibles, DS/replicación, integridad, firewall/WFP) y asegurarte de que las cuentas de servicio que recolectan logs tienen acceso de lectura correcto (Event Log Readers o SDDL ajustada). Con auditpol y wevtutil se consigue esa administración fina sin perder compatibilidad con versiones anteriores cuando sea imprescindible.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.