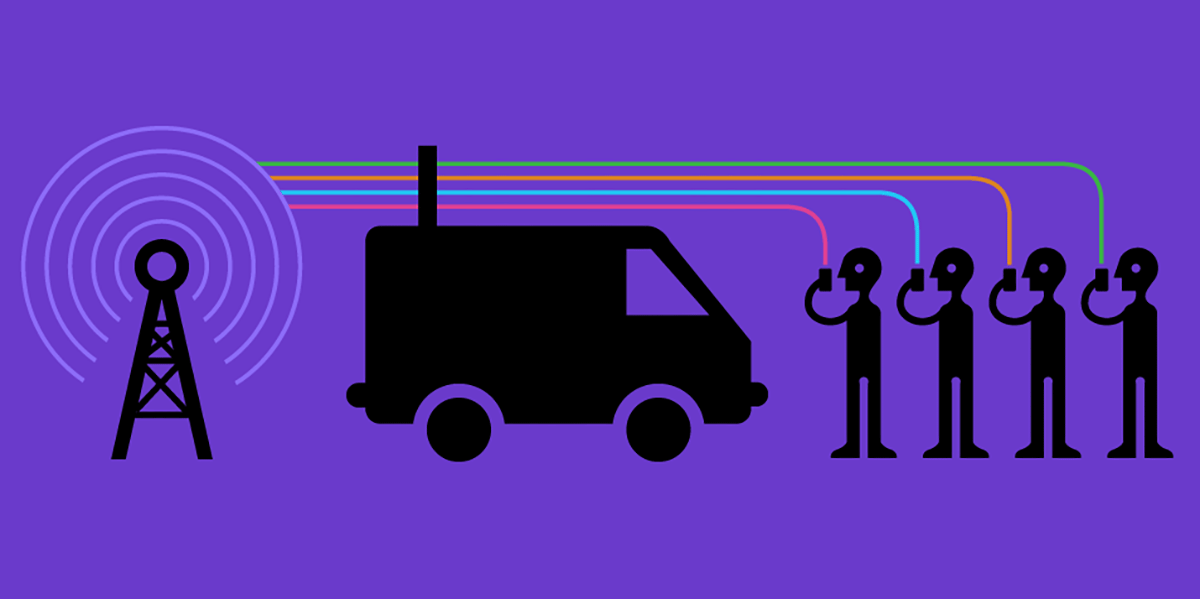

- Los IMSI‑Catchers simulan antenas móviles para engañar a los teléfonos y capturar su identidad (IMSI), localización y, en algunos casos, llamadas y SMS.

- Se usan por cuerpos policiales y agencias de inteligencia en todo el mundo, a menudo con poca transparencia, generando vigilancia masiva e indiscriminada.

- Estos dispositivos explotan debilidades de redes 2G/3G/4G/5G y pueden interrumpir comunicaciones normales y de emergencia dentro de su radio de acción.

- La mejor defensa es combinar comunicaciones cifradas, buenas prácticas de uso del móvil y exigir marcos legales claros que limiten y controlen su despliegue.

Si llevas un móvil en el bolsillo, un IMSI‑Catcher te puede afectar aunque nunca hayas oído hablar de él. Estos dispositivos se hacen pasar por antenas de telefonía legítimas y, sin que te enteres, pueden registrar tu presencia, identificar tu tarjeta SIM e incluso llegar a escuchar ciertas comunicaciones. No es ciencia ficción ni una paranoia: cuerpos policiales y agencias de seguridad de medio mundo los usan desde hace años, muchas veces envueltos en un secretismo brutal y sin herramientas fáciles para reducir la huella digital.

Imagina que estás en una manifestación y, de pronto, recibes un SMS anónimo: “Has sido registrado como participante en un altercado masivo”. No lo firma tu operadora, nadie reconoce haberlo enviado y tú notas claramente que alguien está controlando tus pasos. Esto no es una historia inventada: pasó en Kiev en 2014 y es un ejemplo perfecto de cómo se pueden utilizar los IMSI‑Catchers para vigilar y amedrentar a la ciudadanía que ejerce su derecho a protestar.

Qué es un IMSI‑Catcher y por qué importa

IMSI‑Catcher significa literalmente “receptor de identidad de suscriptor móvil internacional” (International Mobile Subscriber Identity‑Catcher). El IMSI es el código único asociado a tu tarjeta SIM, una especie de “DNI” de tu línea móvil, que permite a la red saber quién eres y a qué operador perteneces. El IMSI‑Catcher es el aparato que se encarga de ir recopilando esos códigos en masa.

A nivel práctico, un IMSI‑Catcher es un equipo que simula ser una estación base o celda de telefonía. Los móviles, que siempre buscan la señal más potente disponible, se conectan sin cuestionarlo a esa antena falsa porque “creen” que es una torre legítima. A partir de ese momento, toda la gestión de la conexión (registro, autenticación, señalización) pasa por el dispositivo del atacante o de la autoridad que lo maneja.

Estos sistemas se conocen también como “simuladores de sitios celulares”, “Stingrays” (por uno de los modelos comerciales más famosos) o “fake antennas”. Todos comparten la misma idea: situarse entre tu teléfono y la red real en un escenario típico de ataque Man‑in‑the‑Middle, con el objetivo de obtener datos de identificación, localizar terminales y, según las capacidades del equipo, espiar o manipular comunicaciones. Su evolución y capacidades están recogidas en análisis de equipos para redes.

No todos los usos de un IMSI‑Catcher son necesariamente maliciosos: existen aplicaciones comerciales para estudios de afluencia o marketing (por ejemplo, estimar cuántas personas pasan por una zona concreta a partir del número de móviles detectados). Pero el mismo mecanismo permite una vigilancia masiva, silenciosa y sin discriminación, lo que dispara las alarmas de privacidad y de derechos humanos.

Cómo funciona un IMSI‑Catcher a nivel técnico

Para entender el truco hay que recordar que las redes móviles se organizan en “células” que cubren áreas geográficas. Cada célula tiene una estación base (la antena que ves en azoteas o torres), y tu teléfono se va conectando dinámicamente a la estación con mejor señal según te mueves. Esta lógica de “siempre el mejor enlace” es justo lo que explota un IMSI‑Catcher.

Existen dos grandes familias de dispositivos de este tipo: los pasivos y los activos. Los pasivos (a los que muchas veces se llama genéricamente IMSI‑Catchers en sentido estricto) no emiten señal propia; se limitan a “escuchar” el tráfico de radio que ya existe, decodificarlo y, si pueden, desencriptarlo. Así detectan IMSI de terminales cercanos y pueden seguir su rastro sin que el móvil cambie su comportamiento.

Los simuladores activos de sitio celular, en cambio, son los más utilizados por fuerzas de seguridad y algunos servicios de inteligencia. Estos sí actúan como una antena más en la red, emitiendo señal con una potencia aparente mayor que las celdas legítimas de la zona o aprovechando debilidades de los protocolos 2G, 3G, 4G o 5G para forzar a los móviles a desconectarse de su operador y engancharse al dispositivo falso.

Una vez que tu móvil se conecta al IMSI‑Catcher, el aparato puede obligarle a revelar su IMSI, registrar su ubicación aproximada (e incluso precisa, triangulando) y, si degrada la conexión a 2G/GSM, acceder a funciones mucho más intrusivas: interceptar metadatos de llamadas (a quién llamas, cuándo y cuánto dura), contenido de voz y SMS sin cifrado, información sobre sitios web visitados e incluso redirigir, modificar o suplantar mensajes y llamadas.

La detección de estos dispositivos es muy complicada para una persona de a pie. Las apps de Android como SnoopSnitch y similares analizan señales anómalas (por ejemplo, cambios bruscos de celda, parámetros raros de red), pero su precisión no siempre es verificable, por eso conviene aprender a saber si te han hackeado el móvil. Investigadores de universidades y organizaciones como la EFF han desarrollado soluciones más avanzadas y sistemas de medición en ciudades concretas, pero hoy por hoy es prácticamente imposible para el usuario medio saber con certeza si está siendo captado por un IMSI‑Catcher pasivo, y muy difícil asegurarlo frente a uno activo.

Qué tipo de datos puede recoger un IMSI‑Catcher

El principal problema de estos aparatos es la cantidad y sensibilidad de la información que pueden recopilar en poco tiempo y sobre muchísima gente a la vez. No hace falta que seas sospechoso de nada: basta con que tu teléfono esté encendido dentro del radio de alcance (hasta varios cientos de metros) para que tus datos queden registrados.

En el nivel más básico, el IMSI‑Catcher obtiene el IMSI de tu SIM y, a partir de ahí, puede asociarlo con tu identidad preguntando a bases de datos de abonados (del Estado o de operadoras). Eso ya permite reconstruir quién estuvo en un lugar y a qué hora, algo muy jugoso para el control de manifestaciones, vigilancia política o perfilado de colectivos concretos.

Si el dispositivo consigue forzar la conexión a tecnologías menos seguras como 2G, el abanico de datos se dispara: además de la ubicación, puede acceder al contenido de llamadas de voz sin cifrado, a mensajes de texto SMS, a algunos tipos de tráfico de datos no protegido y a patrones de navegación. Algunos equipos comerciales prometen, en sus folletos de marketing, capacidades para redirigir llamadas, reenviar o editar mensajes y hacerse pasar por otros números en redes GSM.

Incluso cuando las apps usan cifrado robusto (WhatsApp, Signal, etc.), el IMSI‑Catcher no se queda totalmente ciego. Aunque no pueda leer el contenido, sí puede capturar metadatos: quién habla con quién, con qué frecuencia, desde qué ubicación aproximada o qué dirección IP se utiliza. Este tipo de información, analizada en masa, revela patrones de comportamiento y relaciones personales igual de sensibles que los mensajes en sí.

Todo esto convierte a los IMSI‑Catchers en instrumentos de vigilancia masiva: al abarcar todos los dispositivos dentro de un área, se registran comunicaciones de personas totalmente ajenas a cualquier investigación, incluyendo gente en sus casas, consultas médicas, despachos profesionales o lugares de culto, lugares tradicionalmente protegidos por un alto estándar de privacidad.

Quién utiliza IMSI‑Catchers y con qué fines

Las primeras referencias públicas a estos sistemas apuntan a su uso por parte de agencias federales estadounidenses como el FBI, la DEA, el Servicio Secreto, el ICE, la NSA y distintos cuerpos militares (Ejército, Armada, Marines, Guardia Nacional). Muchas de estas agencias han desplegado IMSI‑Catchers no solo en vehículos y unidades terrestres, sino también montados en aviones para rastrear sospechosos a gran escala, capturando de paso grandes volúmenes de datos de personas inocentes.

A nivel local, departamentos de policía en ciudades como Baltimore, San Bernardino, Miami‑Dade o Detroit han utilizado estos aparatos en investigaciones de todo tipo: desde secuestros y delitos graves hasta casos relativamente menores como robos de bajo importe, disputas domésticas en las que alguien se llevó un teléfono y luego lo devolvió, o persecución de inmigrantes en situación irregular. En algunos condados se han documentado cientos de despliegues en apenas un año.

También hay indicios de uso en protestas y movilizaciones sociales. Informes y denuncias apuntan a la presencia de IMSI‑Catchers en manifestaciones antiglobalización, marchas contra la violencia policial y concentraciones pacíficas en varias ciudades del mundo. En estos contextos, el objetivo es claro: identificar quién protesta, mapear redes de activistas y potencialmente intimidar a la población mediante el control de sus comunicaciones.

En otros países, como México o Colombia, investigaciones periodísticas y de organizaciones de derechos digitales han destapado contratos de compra de IMSI‑Catchers por parte de gobiernos y fuerzas de seguridad, a menudo amparados bajo el paraguas de la “seguridad nacional”. En muchos casos no existe una regulación específica sobre su uso, ni supervisión judicial adecuada ni transparencia sobre qué capacidades tienen y para qué se emplean realmente.

Más allá del ámbito estatal, el mercado privado de IMSI‑Catchers ha crecido. Empresas de vigilancia, firmas de inteligencia corporativa o incluso actores con fines dudosos pueden llegar a adquirir estos equipos por decenas de miles de dólares. La filtración de catálogos internos y manuales de entrenamiento, publicada por medios como The Intercept, demuestra la amplitud de la oferta comercial y la sofisticación creciente de estas tecnologías.

Principales fabricantes y mercado de IMSI‑Catchers

En el terreno comercial, Harris Corporation es uno de los nombres más conocidos. Su dispositivo Stingray se ha convertido en sinónimo de IMSI‑Catcher, aunque la empresa ha desarrollado otros modelos como Hailstorm, KingFish, AmberJack o ArrowHead. Harris dejó de vender esta tecnología a cuerpos policiales locales en Estados Unidos, pero sigue trabajando con agencias federales.

Otra marca habitual es Digital Receiver Technology, una división de Boeing, cuyos productos para seguimiento y vigilancia móvil suelen denominarse “dirtboxes” cuando se montan en aviones. Junto a estas, existe un ecosistema bastante amplio de proveedores especializados en intercepción y análisis de comunicaciones móviles.

Entre los fabricantes y vendedores de simuladores de sitio celular se encuentran empresas como Keyw, Octastic, Tactical Support Equipment, Berkeley Varitronics, Cognyte, X‑Surveillance, Atos, Rayzone, Martone Radio Technology, Septier Communication, PKI Electronic Intelligence, Datong (Seven Technologies Group), Ability, Gamma Group, Rohde & Schwarz o Meganet, entre otras. Algunos de ellos publicitan abiertamente las capacidades de sus equipos en catálogos que han salido a la luz mediante solicitudes de acceso a la información.

Algunos fabricantes, como Septier o Gamma GSM, detallan con bastante claridad qué tipo de datos puede capturar el equipo: desde identificación de abonados y localización hasta interceptación de voz y SMS, generación de mapas de movilidad o bloqueo selectivo de llamadas. Esta transparencia comercial contrasta con el secretismo de muchas administraciones a la hora de reconocer qué compran y cómo lo usan.

En paralelo al mercado profesional, el uso de radio definida por software (SDR) y herramientas de código abierto ha permitido construir IMSI‑Catchers experimentales con hardware relativamente accesible, como las plataformas USRP N210 o BladeRF x40 y software como Osmocom o YateBTS. Aunque montar una celda funcional no es trivial, proyectos de investigación han demostrado que es posible crear una falsa estación base capaz de cursar llamadas y SMS con software libre, lo que abarata la entrada a actores menos institucionales.

Riesgos, amenazas y abusos asociados a los IMSI‑Catchers

Desde el punto de vista jurídico y de derechos fundamentales, el gran problema de los IMSI‑Catchers es que generan registros masivos e indiscriminados. No apuntan a una única persona concreta, sino a todos los teléfonos presentes en un radio de acción, violando de facto el principio de que cualquier vigilancia debe ser específica y basada en una orden que detalle a quién se quiere investigar.

En países como Estados Unidos, se ha denunciado que policías y fiscales han ocultado deliberadamente el uso de estos dispositivos a jueces y defensas, solicitando autorizaciones genéricas de “pen register” o mecanismos similares sin explicar que en realidad iban a desplegar un simulador de celda que captaría datos de muchísimos terceros. En algunos casos, la fiscalía ha preferido retirar cargos antes que revelar detalles técnicos de la tecnología utilizada.

El secretismo se ha protegido incluso mediante acuerdos de confidencialidad entre departamentos policiales y fabricantes, como los firmados con Harris Corporation. Ha habido episodios en los que agencias federales han sacado expedientes físicos de una jurisdicción para evitar que se hicieran públicos, y batallas judiciales en ciudades como Sarasota, Tacoma, Baltimore o San Luis para que la ciudadanía pueda conocer cómo, cuándo y por qué se usan estos equipos.

A nivel técnico, el despliegue de un IMSI‑Catcher puede interrumpir comunicaciones legítimas en un radio de hasta 500 metros alrededor del dispositivo. Esto implica, por ejemplo, que llamadas normales, mensajes e incluso comunicaciones de emergencia (como el 112 en Europa o el 911 en Estados Unidos) pueden verse degradadas o directamente bloqueadas mientras la falsa antena está activa.

Los efectos tampoco se reparten por igual: investigaciones han mostrado que, en ciudades como Baltimore, las zonas donde más se han utilizado estos sistemas coinciden con barrios de mayoría afroamericana y comunidades de bajos ingresos. Es decir, el impacto recae de forma desproporcionada sobre grupos ya vulnerables, reforzando dinámicas de discriminación y vigilancia selectiva.

En contextos de protesta social, los IMSI‑Catchers añaden otra capa de riesgo. Además de poder identificar quién asiste a una manifestación, permiten monitorizar llamadas y SMS no cifrados entre activistas, bloquear la subida de vídeos o cortar comunicaciones en momentos clave, dificultando la denuncia de abusos policiales o la coordinación de la movilización. El caso de los SMS intimidatorios en Ucrania o las detecciones de antenas falsas cerca del Parlamento británico y de la embajada de Ecuador, investigadas por medios como VICE, son ejemplos llamativos.

Por último, estos dispositivos explotan debilidades estructurales de los protocolos de telefonía móvil (sobre todo en generaciones antiguas como 2G/3G, pero también con vectores en 4G/5G). En lugar de ayudar a corregirlas y reforzar la seguridad de toda la población, muchos gobiernos optan por aprovechar esas grietas para vigilar más, retrasando las soluciones técnicas que podrían proteger mejor a la ciudadanía.

Marco legal, transparencia y trabajo de organizaciones de defensa digital

El marco legal de los IMSI‑Catchers varía enormemente según el país. En algunos estados de EE. UU., como California, ya se exige una orden judicial basada en causa probable para desplegarlos, y se limita su uso a delitos graves o situaciones de emergencia. En otros lugares apenas hay regulación específica, y su empleo se encaja a duras penas en leyes generales de interceptación de comunicaciones.

Organizaciones como la EFF o la ACLU han litigado casos clave en tribunales estadounidenses, logrando sentencias que anulan pruebas obtenidas sin la debida autorización judicial o que obligan a desvelar información sobre el uso de estos equipos. También han impulsado leyes como la California Electronic Communications Privacy Act (CalECPA), que obliga a la policía a conseguir orden antes de usar un simulador de celda y declara inadmisibles en juicio las evidencias recogidas sin esa garantía.

En países como México o Colombia, la falta de regulación específica es todavía más preocupante. Aunque el uso de un IMSI‑Catcher podría encajar en figuras como la intervención ilegal de comunicaciones privadas, no existen normas detalladas que fijen límites claros, quién puede utilizar estos aparatos, con qué controles externos o cómo deben protegerse y gestionarse los datos obtenidos.

Colectivos de derechos digitales reclaman varias medidas básicas: transparencia sobre qué organismos poseen IMSI‑Catchers y qué capacidades tienen; exigencia de autorización judicial previa y motivada; prohibición de vigilancia masiva indiscriminada; políticas claras que delimiten los supuestos en los que pueden usarse; obligación de informar a personas afectadas una vez concluya una investigación, y reconocimiento explícito de que los datos captados están sujetos a las leyes de protección de datos personales.

Además del frente jurídico, hay un componente importante de investigación técnica y sensibilización pública. Informes especializados analizan las posibles técnicas usadas por los simuladores de sitio celular y proponen métodos para detectarlos, como proyectos de “cazadores de cocodrilos” (Crocodile Hunter) que miden anomalías en redes móviles. Todo ello ayuda a poner el tema en la agenda mediática y política, y a presionar para que se reformen tanto leyes como estándares técnicos.

IMSI‑Catchers, redes móviles y ataques Man‑in‑the‑Middle

Desde un punto de vista de ciberseguridad, los IMSI‑Catchers forman parte de la familia de ataques Man‑in‑the‑Middle (MitM): el atacante se interpone entre dos extremos que creen estar comunicándose directamente, controlando así lo que se envía y recibe. En este caso, los extremos son tu teléfono y la red de tu operadora.

Las distintas generaciones de redes móviles (2G, 3G, 4G, 5G) han ido mejorando sus mecanismos de autenticación y cifrado, pero con huecos importantes. En muchas implementaciones, el terminal está obligado a autenticarse frente a la red, pero la red no se autentica frente al terminal, lo que abre la puerta a que un IMSI‑Catcher se haga pasar por antena legítima sin que el móvil pueda comprobarlo.

En redes más antiguas como 2G, la situación es especialmente delicada: el cifrado es débil y opcional, y los atacantes pueden forzar que se desactive o que se utilicen algoritmos vulnerables. De ahí que tantos dispositivos comerciales presuman de poder degradar conexiones 3G/4G a 2G para interceptar voz y SMS con relativa facilidad. 5G introduce mecanismos de protección del IMSI (como el uso de identificadores temporales cifrados), pero todavía coexiste con generaciones anteriores y, además, su despliegue real es desigual.

Proyectos de investigación académica y profesional han reproducido de forma controlada este tipo de ataques usando SDR, estaciones base simuladas con YateBTS u Osmocom y terminales comerciales. Se han creado celdas falsas totalmente funcionales, capaces de cursar llamadas y SMS, lo que ha servido tanto para estudiar la eficacia de herramientas de detección como para demostrar que no hace falta ser un gran Estado para jugar a este juego.

Al evaluar aplicaciones de detección de IMSI‑Catchers, se observa un patrón: muchas generan numerosos falsos positivos (alertan de ataques donde no los hay), pero se prioriza evitar falsos negativos (no dejar escapar ataques reales). Una app como Cell Spy Catcher, por ejemplo, ha mostrado mejor rendimiento en pruebas de laboratorio, aunque sigue sin ser una solución perfecta ni definitiva.

Cómo protegerte frente a IMSI‑Catchers y torres falsas

No hay una defensa mágica que te inmunice por completo contra un IMSI‑Catcher, pero sí puedes reducir muchísimo el daño potencial siguiendo unas pautas básicas al comunicarte desde tu móvil, sobre todo en contextos sensibles como protestas, entornos de riesgo político o viajes a países con fuerte vigilancia.

Lo más importante es cifrar el contenido de tus comunicaciones extremo a extremo. Usa aplicaciones como Signal, guía de privacidad de WhatsApp o similares para llamadas de voz y vídeo, chats y envío de archivos. Aunque un IMSI‑Catcher logre situarse en medio de la comunicación, el contenido viajará cifrado y no podrá leerlo, limitándose a ver que existe una conexión entre tu dispositivo y un servidor concreto.

Para la navegación web y otros servicios, recurre a conexiones cifradas (HTTPS siempre que sea posible), redes privadas virtuales (VPN) fiables y, si lo consideras necesario, la red Tor. Estas herramientas no impiden que tu teléfono se conecte a una antena falsa, pero sí dificultan que el atacante pueda inspeccionar lo que haces en Internet o manipular el tráfico a su antojo.

Evita, en la medida de lo posible, las llamadas de voz tradicionales y los SMS sin cifrar para conversaciones delicadas. Son los canales preferidos de este tipo de equipos porque siguen utilizando tecnologías más antiguas y fáciles de manipular. Si tienes que hablar de algo sensible, mejor por una app de mensajería cifrada que por la llamada normal de la operadora.

En contextos de alta sospecha (por ejemplo, en una manifestación muy vigilada), puedes tomar precauciones adicionales: llevar el móvil apagado o en modo avión cuando no sea estrictamente necesario, no asociar tu línea principal a actividades que puedan exponerte, o usar dispositivos y SIM temporales con datos mínimos vinculados a tu identidad y saber cómo recuperar un móvil robado. No es infalible, pero complica bastante que te tracen y te perfilen.

Por último, mantente informado sobre la situación legal y política en tu país: qué se sabe de la compra de estos equipos, qué controles existen, qué organizaciones están presionando por regulaciones más estrictas y cómo puedes apoyar estas iniciativas. La protección real frente a la vigilancia masiva no pasa solo por la tecnología, sino también por normas claras, supervisión independiente y presión ciudadana para que la seguridad no sea la excusa perfecta para espiar sin límites.

Todo esto dibuja un escenario en el que los IMSI‑Catchers son una herramienta potente y, bien regulada y acotada, podrían tener un papel legítimo en investigaciones concretas y graves; sin embargo, la realidad actual es que se usan a menudo de forma opaca, con escaso control y un enorme impacto colateral sobre la privacidad y las libertades de miles de personas que simplemente llevan un móvil encima y confían en que su red de telefonía no se convierta en un sistema de rastreo masivo.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.