- Los ataques a la cadena de suministro apuntan a proveedores, herramientas DevOps y componentes de terceros para comprometer de golpe a miles de organizaciones.

- Casos como SolarWinds, 3CX, Stuxnet, NotPetya o Kaseya muestran el enorme impacto de manipular actualizaciones, repositorios y registros de software.

- La defensa pasa por gestionar el riesgo de proveedores, blindar el SDLC, proteger VCS y registros, y aplicar marcos como SSDF, SLSA y NIST SP 800-161.

- Una estrategia sólida de Supply Chain Risk Management, con monitorización continua y respuesta a incidentes, reduce drásticamente la superficie de ataque.

Las actualizaciones automáticas, los proveedores de confianza y los servicios en la nube se han convertido en el pan de cada día en cualquier empresa y la ausencia de una política Zero Trust agrava el riesgo. El problema es que esa misma confianza se ha vuelto un blanco perfecto para los atacantes, que ya no intentan entrar por la puerta principal, sino colarse por la de proveedores, herramientas de desarrollo o componentes de software aparentemente inofensivos.

Cada vez que instalas un parche, añades una librería de código abierto o das acceso a un proveedor gestionado, estás ampliando tu superficie de ataque. Los llamados ataques a la cadena de suministro (Supply Chain Attacks) explotan justo esos eslabones débiles, y pueden afectar de golpe a miles de organizaciones en todo el mundo con un único golpe bien dado.

Qué es un ataque a la cadena de suministro y por qué se ha disparado

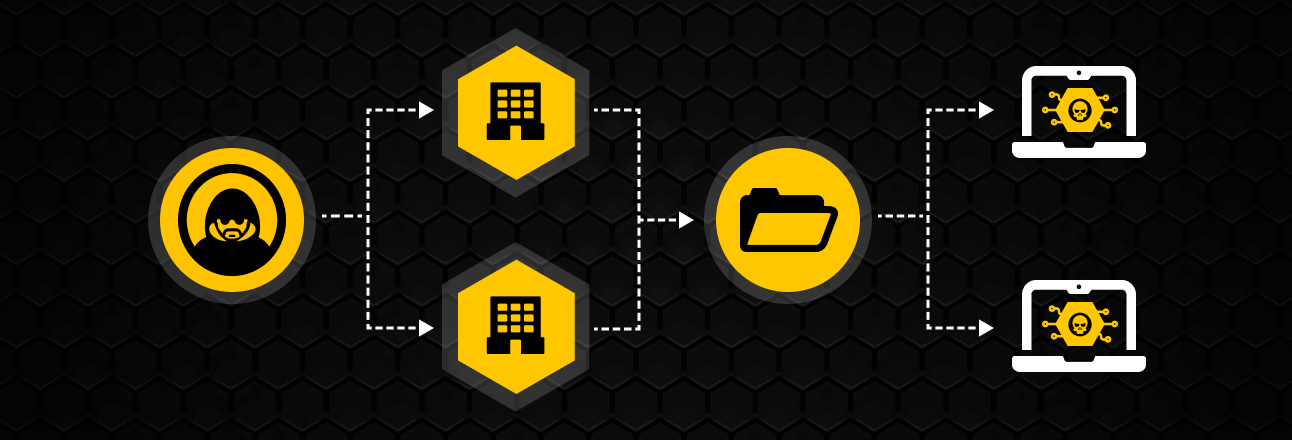

Un ataque a la cadena de suministro de software ocurre cuando los ciberdelincuentes no atacan directamente a la víctima final, sino que se infiltran en algún punto intermedio: un proveedor de software, un MSP, una herramienta de desarrollo, un registro de contenedores o incluso hardware y medios físicos.

En lugar de derribar las murallas de una gran empresa o un organismo público, los atacantes prefieren colarse en un proveedor más pequeño o con menos controles, pero que tiene acceso privilegiado a redes y datos críticos. Es el típico ataque por el “camino fácil”: menos resistencia, menos controles, más acceso.

Un escenario muy habitual es el de las actualizaciones manipuladas: el atacante compromete el entorno de compilación o distribución de un software legítimo e inserta código malicioso en un parche firmado y aparentemente normal. Cuando los clientes instalan esa actualización, abren sin saberlo una puerta trasera en su propia infraestructura.

Este enfoque resulta tan atractivo porque permite comprometer miles de sistemas de una sola tacada. En lugar de atacar empresa por empresa, basta con atacar al proveedor que da servicio a todas ellas: plataformas de monitorización, herramientas de VoIP, software de contabilidad, librerías de código abierto, etc.

A esto se suma un entorno cada vez más complejo: entornos híbridos y multicloud, cadenas de suministro digitales y un ecosistema enorme de terceros y cuartos. Los equipos de seguridad se ven sepultados por alertas y falsos positivos, y detectar la anomalía real en medio del ruido es un reto continuo.

Casos reales que cambiaron las reglas del juego

SolarWinds: el golpe que puso el tema en los titulares

El incidente de SolarWinds se ha convertido casi en el caso de libro sobre ataques a la cadena de suministro. SolarWinds es un proveedor estadounidense de herramientas de monitorización y gestión de redes, y su plataforma Orion era utilizada por más de 30.000 organizaciones públicas y privadas, incluidas agencias gubernamentales de primer nivel.

En este ataque, un grupo avanzado (atribuido a APT29, también conocido como Cozy Bear) logró infiltrarse en el entorno de compilación de SolarWinds. Desde ahí, inyectaron el malware SUNBURST en las actualizaciones oficiales de Orion, que se distribuían firmadas y completamente “legítimas” a miles de clientes.

Las actualizaciones comprometidas comenzaron a circular alrededor de marzo de 2020 y el ataque no se descubrió hasta diciembre de ese mismo año, cuando FireEye detectó comportamientos sospechosos. Durante meses, los atacantes tuvieron vía libre para robar información, moverse lateralmente e implantar más malware en organizaciones de todo el mundo.

El alcance potencial era brutal: unas 18.000 organizaciones podían haberse visto afectadas, incluidas agencias clave del gobierno de Estados Unidos y grandes multinacionales. Aunque el número de víctimas explotadas realmente fue menor, la escala del impacto generó una crisis global de confianza en las cadenas de actualización.

Las consecuencias no tardaron en llegar: nuevas directrices gubernamentales de desarrollo seguro, mayor escrutinio a proveedores críticos y una profunda revisión de procesos de actualización en todo tipo de organizaciones. SolarWinds, por su parte, se enfrentó a daños reputacionales, demandas y una larga lista de exigencias regulatorias.

3CX: comunicaciones empresariales como puerta de entrada

En 2023, el proveedor de comunicaciones 3CX sufrió un ataque a gran escala contra su cadena de suministro. Sus aplicaciones de escritorio para Windows y macOS, usadas por empresas de todo el mundo para VoIP y comunicaciones unificadas, fueron el vector.

Los atacantes consiguieron manipular el proceso de instalación del software de 3CX. El instalador cargaba de forma oculta un troyano que establecía comunicación con servidores de comando y control (C2), permitiendo a los delincuentes recolectar datos y expandir su presencia en las redes comprometidas.

Investigaciones posteriores apuntan a un escenario todavía más sofisticado: podría tratarse de un “doble ataque de cadena de suministro”, donde los atacantes habrían comprometido primero otra aplicación para llegar después a 3CX. El caso se ha asociado al grupo Lazarus, vinculado a Corea del Norte y conocido por campañas de espionaje y robo de fondos.

Dado el alcance global de 3CX, el número de sistemas potencialmente afectados se cuenta en cientos de miles o incluso millones. El objetivo principal era la obtención de información sensible, credenciales de acceso y registros de comunicaciones empresariales.

3CX tuvo que actuar con mucha rapidez: emisión de parches, avisos públicos y una gestión activa de crisis. Aun así, muchos clientes quedaron muy tocados en cuanto a confianza, ya que el ataque se produjo a través de instaladores verificados en los que se suponía que podían confiar ciegamente.

Stuxnet: la primera gran “ciberarma” industrial

Aunque es anterior, el caso Stuxnet sigue siendo un referente de ataque avanzado contra infraestructuras industriales. Este gusano se diseñó específicamente para sabotear sistemas de control Siemens usados en el programa nuclear iraní, en concreto las centrifugadoras de enriquecimiento de uranio.

La red atacada estaba aislada de Internet, así que los atacantes recurrieron a memorias USB infectadas para introducir el malware. Todo apunta a que algún técnico externo o empleado introdujo sin saberlo un dispositivo contaminado en la red interna.

Stuxnet aprovechaba varias vulnerabilidades de día cero en Windows, lo que le permitía propagarse sin ser detectado y manipular el software Siemens Step7. Una vez dentro, alteraba discretamente la velocidad de las centrifugadoras mientras mostraba lecturas normales en los paneles de control.

El resultado fue un sabotaje silencioso: las centrifugadoras se dañaban físicamente sin que los operadores sospecharan nada. Las investigaciones apuntan a un proyecto conjunto de Estados Unidos e Israel para frenar el programa nuclear iraní.

Stuxnet marcó un antes y un después: demostró que los ciberataques podían causar daños físicos muy concretos y aceleró la adopción de controles de seguridad en sistemas industriales (ICS/SCADA), que hasta entonces muchos consideraban protegidos por estar “aislados”.

Otros ataques relevantes: Target, NotPetya, CCleaner, Codecov, Kaseya

Los ataques a la cadena de suministro no se limitan a software de gestión o comunicaciones; cualquier sector con proveedores interconectados es potencialmente vulnerable. Algunos casos ilustrativos:

- Target (2013): un proveedor de HVAC vio comprometidas sus credenciales, que se usaron para entrar en los sistemas de la cadena minorista y robar unos 40 millones de registros de tarjetas de pago.

- NotPetya (2017): se distribuyó a través de una actualización adulterada del software contable ucraniano MeDoc. Aunque se presentaba como ransomware, actuaba como wiper destructivo, dejando inservibles los sistemas de compañías como Maersk o Merck.

- CCleaner (2017): los atacantes comprometieron el entorno de desarrollo de la popular herramienta de limpieza, añadiendo malware a su instalador oficial. Millones de equipos se vieron afectados y, en ciertas empresas tecnológicas, se activó una segunda fase de espionaje muy selectivo.

- Codecov (2021): mediante una credencial expuesta en una imagen Docker, un atacante modificó un script de carga para que enviara las variables de entorno de los sistemas CI a un servidor controlado por los delincuentes. Durante meses pudieron acceder potencialmente a secretos y sistemas de integración continua de numerosos clientes.

- Kaseya VSA (2021): plataforma de gestión usada por muchos MSP para desplegar parches y monitorizar clientes. Los atacantes comprometieron la infraestructura de Kaseya y empujaron actualizaciones maliciosas a servidores locales VSA, distribuyendo ransomware de forma masiva a las empresas gestionadas.

Todo esto se enmarca en una tendencia ascendente: Gartner estima que para 2025 el 45 % de las organizaciones habrá sufrido algún ataque en su cadena de suministro de software, triplicando las cifras de 2021. Y los nombres afectados incluyen gigantes como Samsung, Uber, Nissan o Nvidia.

Por qué estos ataques son tan peligrosos (y difíciles de parar)

Los ataques a la cadena de suministro destacan por su capacidad de provocar daños a gran escala con un único punto de compromiso. Infectar una actualización popular, un paquete de código abierto muy usado o la herramienta central de un MSP puede afectar a miles de clientes y millones de usuarios finales de golpe.

Además, su éxito se basa en algo muy humano: la confianza. Las organizaciones confían en sus proveedores de seguridad, en las actualizaciones firmadas y en las herramientas que usan a diario. Si una actualización llega firmada y por canal oficial, prácticamente nadie sospecha que pueda contener una puerta trasera.

Esto hace que la detección sea extremadamente complicada. Las puertas traseras llegan a través de canales certificados, se integran en procesos normales de despliegue o compilación y pueden permanecer meses o años sin levantar sospechas, sobre todo en entornos con alta carga de alertas.

En muchos casos, cuando el ataque se descubre ya es tarde: la información sensible se ha exfiltrado, las credenciales se han robado o el malware ha permitido un movimiento lateral profundo. Si el compromiso afecta a firmware o hardware, la solución puede requerir reemplazos físicos, y a veces ni reinstalar el sistema operativo sirve para limpiar completamente el entorno.

Todo esto se agrava por la complejidad actual de las cadenas de suministro. Globalización, outsourcing y el uso masivo de terceros y código abierto aumentan la superficie de ataque. Un fallo o una mala práctica en cualquier eslabón puede convertirse en el punto de entrada que los atacantes necesitan.

Por qué la infraestructura de desarrollo y DevOps es el nuevo objetivo estrella

Durante años, la seguridad se centró casi en exclusiva en las aplicaciones en producción: WAF, análisis de vulnerabilidades, escáneres de aplicaciones (AST), SCA, etc.. Pero los atacantes han entendido que la infraestructura de desarrollo es un objetivo igual o más jugoso, y mucho menos protegido.

Todo el ecosistema DevOps —repositorios, sistemas de control de versiones, servidores CI/CD, herramientas de compilación, scripts, plantillas de IaC, contenedores— forma una superficie de ataque enorme que a menudo escapa al control directo de los equipos de seguridad. Suelen gestionarlo equipos de desarrollo y operaciones, más centrados en la velocidad que en el hardening.

En este contexto, se repiten errores de libro: credenciales y claves API hardcodeadas en el código fuente para hacer pruebas rápidas, secretos almacenados en texto plano, historiales de Git con información sensible que nunca se limpia del todo… Aunque esos archivos se borren, los atacantes pueden recuperarlos del historial.

Con unas pocas credenciales válidas, los ciberdelincuentes pueden ir moviéndose lateralmente por todo el SDLC: desde el repositorio al servidor CI, de ahí al registro de contenedores y, finalmente, a los entornos de producción. En el camino, les resulta sencillo insertar código malicioso o realizar hijacking de DLLs, extraer datos o instalar puertas traseras persistentes.

A esto se suman los repositorios y herramientas mal configurados o directamente expuestos a Internet. Un VCS abierto, una instancia CI sin autenticación fuerte o un bucket mal protegido bastan para poner en riesgo no solo el código, sino los sistemas que luego desplegarán ese código.

El riesgo de los paquetes de código abierto y componentes de terceros

El código abierto es una maravilla para acelerar el desarrollo y compartir soluciones, pero también es una vía estupenda para que los atacantes se cuelen sin hacer ruido. Hay dos grandes escenarios de riesgo:

Por un lado, las vulnerabilidades conocidas en librerías muy populares, como el caso de Log4j, pueden explotarse de forma masiva si las organizaciones tardan en parchear. Aunque esto no es exactamente un ataque a la cadena de suministro, demuestra cómo un único componente común puede comprometer a medio planeta.

Por otro lado, en los ataques de supply chain más puros, los atacantes se las ingenian para inyectar código malicioso en paquetes de código abierto muy utilizados. Si consiguen publicar versiones troyanizadas, o hacerse con el control de una cuenta de mantenedor, el malware se propagará de forma automática a todas las organizaciones que actualicen esas dependencias.

Como la mayoría de estos proyectos son públicos, un fallo de seguridad puede ser descubierto antes por un atacante que por la propia comunidad o los mantenedores. A partir de ahí, basta con crear exploits y esperar a que las empresas afectadas desplieguen el componente vulnerable en producción.

Todo esto convierte la gestión de dependencias y componentes de terceros en una tarea crítica: no basta con “confiar” en que el ecosistema open source se vigila a sí mismo, hay que inventariar, vigilar y controlar de forma constante qué entra en nuestra base de código.

Objetivos especialmente atractivos: proveedores de seguridad, MSP y estructuras visibles

No todos los objetivos tienen el mismo valor. Los proveedores de seguridad son, paradójicamente, una diana muy jugosa: si un atacante consigue introducir código malicioso en su infraestructura o en sus actualizaciones, podrá desviar datos confidenciales de clientes que precisamente confiaban en ellos para protegerse.

Los proveedores de servicios gestionados (MSP) también están en el punto de mira. Un solo MSP comprometido equivale a entrar por la puerta trasera de decenas o cientos de clientes. Mediante el código adecuado, un atacante podría robar las credenciales del MSP, moverlas a los sistemas de sus clientes, cifrar datos, desviar pagos o manipular paneles de soporte.

Otro vector cada vez más explotado es el BEC (Business Email Compromise) asociado a la cadena de suministro. Cualquier organización con organigramas públicos en redes sociales o en su web corporativa sirve de base para campañas de ingeniería social.

El atacante puede recopilar una lista de directivos y empleados con privilegios altos y suplantar identidades para forzar pagos fraudulentos o cambios de cuenta bancaria. Si, además, comprometiera el correo electrónico de un proveedor real, tendría una vía directa para engañar a empleados internos con facturas o órdenes de pago alteradas.

El resultado común a todos estos escenarios es el mismo: cuando se ataca la cadena de suministro, el impacto rara vez se limita a una sola empresa. Suele haber un efecto dominó que golpea a muchas organizaciones conectadas entre sí.

Buenas prácticas clave para frenar los ataques a la cadena de suministro

Reducir el riesgo no es imposible, pero sí exige un enfoque más amplio que el de “poner un firewall y un antivirus”. Hace falta una estrategia integral de Supply Chain Risk Management (SCRM) que abarque tanto la parte técnica como la relación con proveedores.

1. Descubrir y controlar la TI en la sombra

En muchas empresas conviven sistemas oficiales con herramientas y servicios no aprobados que los equipos han ido adoptando por su cuenta. Auditar y localizar esta TI en la sombra es el primer paso para entender realmente qué se está usando y qué posibles puntos de entrada existen.

Es imprescindible mantener un inventario actualizado de activos de software y servicios, incluyendo herramientas de desarrollo, SaaS contratados por áreas de negocio y pequeños scripts que han ido creciendo con el tiempo. Todo lo que no esté bajo radar es un posible agujero.

2. Evaluar y monitorizar a los proveedores de forma continua

No basta con pedir un cuestionario de seguridad al principio del contrato y olvidarse. La postura de seguridad de un proveedor debe revisarse de manera recurrente, especialmente en proveedores críticos (MSP, seguridad, comunicaciones, monitorización, contabilidad, etc.).

Conviene tratar la validación del riesgo del proveedor como un proceso vivo: revisiones periódicas, exigencia de estándares (ISO/IEC 27036, NIST SP 800-161), cláusulas específicas para notificación de incidentes y transparencia en su propia cadena de suministro.

3. Fortalecer la cadena de suministro de software y el SDLC

El desarrollo y la entrega de software deben estar blindados desde la primera línea de código. Algunas prácticas fundamentales son:

- Implantar políticas estrictas de integridad de código y listas de permitidos, de forma que solo puedan ejecutarse aplicaciones y binarios autorizados.

- Proteger al máximo la infraestructura de compilación y actualización, con controles de acceso granulares, autenticación fuerte, segregación de entornos y monitorización continua.

- Integrar la seguridad en todo el ciclo de vida del desarrollo (SSDF del NIST, recomendaciones OWASP), incluyendo revisiones de código, pruebas de penetración y automatización de controles en las pipelines de CI/CD.

- Crear y mantener una SBOM (Software Bill of Materials) que detalle librerías, versiones y componentes, para responder con rapidez ante nuevas vulnerabilidades.

Todo cambio en el código o en la configuración debe dejar rastro: registro, firma y trazabilidad de quién hizo qué y cuándo. Esto ayuda tanto a prevenir manipulaciones como a investigarlas si algo falla.

4. Proteger repositorios, registros y entornos de cliente

Los sistemas de control de versiones (GitHub, GitLab, Bitbucket) concentran una enorme cantidad de código sensible. Es esencial reforzar la seguridad de estas plataformas con medidas como SSO, autenticación de dos factores y restricciones de acceso por rol.

Además, conviene aplicar reglas estrictas de protección de ramas (branch protection): revisiones obligatorias de pull requests, prohibición de commits directos en ramas principales, firmas de commits y controles automatizados que impidan fusionar código sin revisar.

Los registros de imágenes de contenedor (Docker Hub, registries privados, etc.) tampoco pueden descuidarse. Hay que analizarlos de forma continua para evitar el “envenenamiento” de imágenes y bloquear las que presenten vulnerabilidades graves o no cumplan las políticas internas.

En entornos de cliente, herramientas como EDR (Endpoint Detection and Response) y protección del lado del navegador pueden ayudar a detectar comportamientos anómalos originados por código troyanizado, scripts maliciosos o librerías comprometidas.

5. Implantar monitorización y respuesta a incidentes orientadas a la cadena de suministro

La vigilancia continua es clave, pero hay que orientarla a los riesgos específicos de la cadena de suministro. Resulta crítico supervisar accesos anómalos a herramientas de desarrollo, cambios sospechosos en pipelines, modificaciones en registros de contenedores y comportamientos extraños en actualizaciones.

Todo esto debe integrarse en un proceso formal de respuesta a incidentes, que contemple escenarios de compromiso de proveedor, de paquete de software o de infraestructura CI/CD. Cuanto más claro sea el plan (qué hacer, quién decide, cómo aislar, cómo comunicar), menos caótica será la reacción.

Muchas organizaciones complementan este enfoque con seguros de ciber-riesgo, pero esto nunca debe sustituir a las medidas preventivas y de detección temprana.

El enfoque de SCRM y la importancia de la mejora continua

Una estrategia sólida de Supply Chain Risk Management (SCRM) abarca desde la selección inicial de componentes y proveedores hasta la entrega final al usuario. No se trata de una auditoría puntual, sino de un ciclo constante de evaluación, mitigación y mejora.

Los marcos de referencia del NIST (como SP 800-161 para la gestión de riesgos en la cadena de suministro) y normas como ISO/IEC 27036 para relaciones seguras con proveedores ofrecen guías claras para estructurar este enfoque. Aplicarlos no garantiza la inmunidad, pero aumenta mucho el listón que un atacante debe superar.

Dentro de este modelo, es muy útil apoyarse en auditorías y certificaciones periódicas de productos y procesos, tanto internas como externas. Certificaciones independientes, pruebas de laboratorio y evaluaciones continuas ayudan a detectar desviaciones de seguridad antes de que se conviertan en brechas.

La inteligencia artificial y el aprendizaje automático también juegan un papel cada vez más relevante: modelos específicos permiten identificar comportamientos anómalos y ataques de día cero con tasas de detección altas y menos falsos positivos. Combinados con capas adicionales como herramientas anti-espía o soluciones avanzadas de borrado seguro de datos, construyen un esquema de defensa en profundidad.

En última instancia, el objetivo es crear una cadena de seguridad que vaya desde la primera línea de código hasta la descarga o actualización final. Si en cada eslabón hay visibilidad, controles y mecanismos de respuesta, cualquier intento de manipulación tendrá menos margen de maniobra.

El panorama actual obliga a cambiar el chip: ya no es suficiente proteger tu propio castillo, hay que vigilar también los puentes, las carreteras y las puertas traseras que conectan con terceros. Quien asuma la seguridad de su cadena de suministro como una responsabilidad estratégica —y no como un trámite— tendrá muchas más posibilidades de esquivar los golpes. Y cuando alguno llegue, porque llegarán, lo importante será que el daño quede acotado y no se convierta en una reacción en cadena capaz de paralizar toda la organización.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.