- Preparación específica de Azure con roles, contactos 24/7, simulaciones y preservación de evidencias.

- Detección e investigación con Defender XDR, Defender for Cloud y Sentinel para incidentes unificados.

- Automatización de contención y notificaciones con Logic Apps y playbooks, priorización por impacto.

- Lecciones aprendidas y retención inmutable; apoyo de CWPP, ASR y Backup para continuidad.

La seguridad en la nube no va solo de apagar fuegos cuando suena una alerta, va de tener una coreografía clara para cada fase del incidente. Un plan de respuesta a incidentes específico para Azure y Microsoft 365 protege la continuidad del negocio, reduce el impacto y preserva la evidencia forense, alineando personas, procesos y tecnología bajo un marco probado.

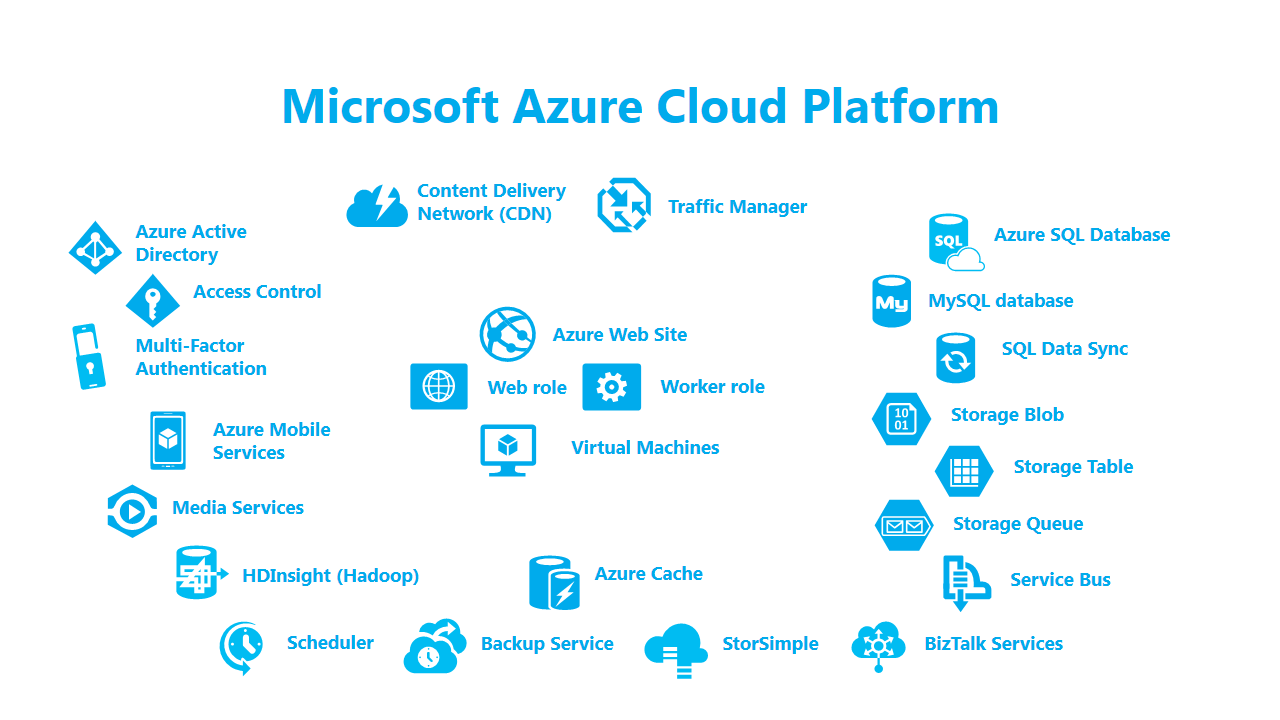

Para que nada te pille a contrapié, conviene encajar la operativa con el ciclo del NIST SP 800-61: preparación; detección y análisis; contención, erradicación y recuperación; y actividades posteriores. En Azure esto se traduce en aprovechar servicios nativos (Microsoft Defender XDR, Defender for Cloud, Microsoft Sentinel, Azure Monitor, Logic Apps), automatizar lo repetitivo, y documentar y probar el plan con simulaciones y ejercicios de mesa.

Marco operativo y pilares de la respuesta en la nube

La piedra angular es una estrategia que evite tiempos de permanencia largos y ataques repetidos. Tres pilares sostienen la disciplina y un centro de operaciones de seguridad: 1) preparación (planes, roles, herramientas y contactos), 2) detección, análisis e investigación (alertas de calidad, incidentes unificados y forense), y 3) contención, recuperación y aprendizaje (automatización, restauración y mejora continua).

Para dotar de músculo a esos pilares en Azure, necesitas planes adaptados al modelo de responsabilidad compartida, telemetría unificada de identidad, red y cargas, y procedimientos de preservación de evidencias que funcionen “as a service” (instantáneas de VM, copias inmutables de registros, retenciones legales en almacenamiento).

PIR-1 Preparación: plan y proceso específicos de Azure

Sin un plan ajustado a la nube, la respuesta se vuelve caótica y lenta. El principio es claro: documenta un plan de IR diseñado para Azure y Microsoft 365, prueba su eficacia con ejercicios periódicos y contempla cómo escalar a Microsoft (soporte, MSRC) cuando la plataforma esté en juego.

Riesgos a neutralizar: confusión por roles imprecisos, fallos por aplicar recetas de datacenter, coordinación deficiente con partes interesadas, herramientas y habilidades sin testar, incumplimientos regulatorios por notificar tarde y pérdida de evidencias por procesos débiles de colección y custodia.

Asignación ATT&CK relevante: los adversarios prolongan su estancia cuando se erosionan defensas (TA0005/T1562), maximizan daño con destrucción de datos (TA0040/T1485) y orquestan exfiltración aprovechando respuestas tardías (TA0009/T1074).

IR-1.1 Plan de IR específico de Azure

Tu guía debe detallar la frontera del modelo compartido (IaaS, PaaS, SaaS), el uso de Azure Monitor, Entra ID (auditoría e inicios), NSG Flow Logs, Defender for Cloud, y cómo realizar instantáneas de VM, volcados de memoria o capturas de red sin “tirar del cable”.

Incluye la coordinación con Microsoft: cuándo abrir casos, cómo involucrar a MSRC y qué rutas de escalado seguir cuando el incidente afecte a la capa de plataforma. Integra Defender for Cloud con contactos 24/7, severidades alineadas a tu clasificación, Logic Apps para automatizar notificaciones y exportación continua de hallazgos para la bitácora del incidente.

Capacidades mínimas del plan: delimitación de responsabilidades por servicio, procedimientos de aislamiento de recursos (VM, contenedores, almacenamiento) con automatización, y métodos de colección de evidencias con retención y etiquetado.

IR-1.2 Equipo y entrenamiento

Define una estructura con analistas cloud, arquitectos de Azure, legal y cumplimiento, continuidad de negocio y contactos externos críticos (Soporte Microsoft, asesores y reguladores). Forma al equipo con Microsoft Security Academy y los materiales de Defender/Sentinel para dominar herramientas y flujos nativos de nube.

Ejemplo realista: un proveedor sanitario prepara un plan compatible con HIPAA, establece contactos 24/7 en Defender for Cloud con escalado automático a legal, ejecuta simulacros trimestrales contra ransomware y exfiltración, y automatiza instantáneas de VM y exportación de logs de Azure para conservar evidencia seis años.

Mapeos de control clave: NIST SP 800-53 (IR-1, IR-2, CP-2), CIS Controls v8 (17.1–17.3), NIST CSF (PR.IP-9/10, RS.CO-1), ISO 27001 (A.5.24–A.5.27), PCI-DSS (12.10), SOC 2 (CC9.1). Nivel: imprescindible.

IR-2 Notificación de incidentes y comunicación automatizada

Cuando los avisos dependen de tareas manuales, la coordinación llega tarde y el atacante gana terreno. Principio: orquesta notificaciones con desencadenadores automáticos, listas de contactos al día e integración con servicios de seguridad de Microsoft para cumplir plazos regulatorios y movilizar a quien toca.

Riesgos a evitar: reconocimiento tardío por parte de ejecutivos/legales/forenses, multas por plazos incumplidos (RGPD 72h, HIPAA 60 días, PCI con tiempos ajustados), falta de colaboración con el proveedor, pérdida de confianza del cliente y esfuerzos descoordinados que elevan el impacto.

ATT&CK asociado: canales C2 persisten con notificaciones lentas (TA0011/T1071), exfiltración vía C2 (TA0010/T1041) y despliegue de ransomware a ritmo de vértigo (TA0040/T1486) si la escalada se retrasa.

IR-2.1 Contactos de seguridad en Defender for Cloud

Configura contactos principal y secundario con cobertura global, verifícalos periódicamente y habilita correo, SMS y llamada con rutas de escalado. Asigna contactos según tipo de incidente (brecha de datos, vulnerabilidad de plataforma, interrupción de servicio) y usa plantillas personalizadas por gravedad.

A nivel de ámbito, define contactos por grupo de administración, suscripción o grupo de recursos. Integra con tu ITSM (Azure DevOps, ServiceNow) para crear tickets automáticamente y seguir el ciclo de vida del incidente desde el primer minuto.

IR-2.2 Flujos de notificación con Logic Apps y Sentinel

Crea playbooks en Microsoft Sentinel y flujos de Logic Apps para notificar por gravedad, tipo de recurso e impacto en negocio; añade matrices de partes interesadas por rol, aprobaciones, disparadores de cumplimiento (RGPD/HIPAA/PCI) y escalado por tiempo si nadie reconoce.

Usa Azure Monitor con reglas y Event Hubs para streaming en tiempo real hacia plataformas de terceros, y canales de Teams y correo y archivos para llegar al público adecuado con mensajes consistentes y aprobados.

Ejemplo: una firma financiera automatiza informes a reguladores (SEC/FINRA) y avisos internos y a clientes, reduce netamente los tiempos de notificación y elimina errores humanos en comunicaciones críticas gracias a plantillas y flujos aprobados.

Mapeos: NIST SP 800-53 (IR-2, IR-6), CIS (17.4, 17.5), NIST CSF (RS.CO-1/2/3/4), ISO 27001 (A.5.24/26/28), SOC 2 (CC9.1). Nivel: imprescindible.

IR-3 Detección de alta calidad y creación de incidentes

Si todo es ruido, se pierden señales críticas y sube el MTTD/MTTR. Objetivo: minimizar falsos positivos y consolidar señales en incidentes accionables con inteligencia de amenazas y enriquecimiento automático.

Riesgos típicos: fatiga del analista, amenazas enterradas en ruido, recursos mal asignados, respuesta tardía, pobre integración de inteligencia y procesos inconstantes de creación de incidentes.

ATT&CK: enmascaramiento (TA0005/T1036), uso de cuentas válidas (TA0003/T1078) y recopilación automatizada prolongada (TA0009/T1119) florecen si la detección no está afinada.

IR-3.1 Microsoft Defender XDR para señales unificadas

Además, sincroniza con Sentinel para tener una bandeja de incidentes unificada, correlación con infraestructura (Azure, on-prem y otras nubes) y análisis multiplataforma sin perder el contexto de negocio.

IR-3.2 Alertas avanzadas en Defender for Cloud

Activa planes de Defender (servidores, App Service, Storage, contenedores, Key Vault), habilita ML para patrones anómalos, refuerza con inteligencia de amenazas y suprime falsos positivos conocidos con revisiones periódicas.

Enlaza con XDR y con Sentinel mediante conectores para enriquecer con UEBA, reglas KQL y correlación entre cargas y servicios, y así detectar campañas complejas antes de que escalen.

IR-3.3 Incidentes automáticos en Microsoft Sentinel

Convierte alertas en casos con reglas analíticas, agrupa señales relacionadas, extrae entidades (usuarios, hosts, IP, archivos) y aplica priorización por gravedad según criticidad del activo, riesgo del usuario y técnica de ataque.

Apóyate en la línea temporal, el gráfico de investigación, los cuadernos de estrategias para recopilar evidencias y notificar, y el seguimiento de SLAs de respuesta con escalado si hay retrasos.

Resultado típico al madurar esta fase: reducción drástica de falsos positivos, incidentes más compactos y investigaciones más rápidas gracias al enriquecimiento de entidades y la agrupación inteligente.

Controles: NIST SP 800-53 (SI-4, IR-4/5), PCI-DSS (10.6, 11.5.1), CIS (8.11, 13.x, 17.4), NIST CSF (DE.CM/AE), ISO 27001 (A.8.16, A.5.24).

IR-4 Investigación y forense en Azure

Investigar sin telemetría completa lleva a subestimar el alcance y a dejar puertas traseras vivas. Meta: capturar registros clave, centralizarlos y conservar evidencias con cadena de custodia íntegra.

Riesgos: visibilidad incompleta del ataque, exposición de datos no identificada, persistencias ocultas, destrucción o manipulación de evidencias, incremento del dwell time y reincidencia por remediaciones incompletas.

ATT&CK aplicable: eliminación de indicadores (TA0005/T1070 y T1070.004), ocultación de artefactos (TA0003/T1564.001) y reconocimiento de capacidades de investigación (TA0007/T1082).

IR-4.1 Colección y análisis de registros

Centraliza con Azure Monitor, Log Analytics y Sentinel: auditoría e inicios de Entra ID, Registro de actividad (plano de control), NSG Flow Logs, agentes en VMs y registros de aplicaciones bien estructurados.

En Sentinel, explota UEBA, el gráfico de investigación, libros de caza y el mapeo a ATT&CK para reconstruir la historia del ataque y apuntar a la causa raíz con precisión.

IR-4.2 Capacidades forenses y preservación de evidencia

Automatiza instantáneas de VM, Azure Disk Backup durante el incidente, volcados de memoria, exportación de logs a Azure Storage inmutable y capturas de paquetes con Network Watcher.

Documenta la cadena de custodia con hash y firmas digitales, controla accesos, integra herramientas forenses de terceros y replica entre regiones si los requisitos legales lo demandan.

En sectores regulados (por ejemplo, financiero) esto acelera investigaciones, cumple con plazos de autoridades y aporta trazabilidad para litigios o auditorías.

NIST CSF: NIST CSF (RS.AN). Controles: NIST SP 800-53 (IR-4, AU-6/7), PCI-DSS (10.6.x, 12.10.x), CIS (8.x, 13.2, 17.4), ISO 27001 (A.5.24/25/28, A.8.16).

IR-5 Priorización por impacto y criticidad

Sin contexto de negocio, todo parece urgente y se malgastan recursos. Clave: etiquetar activos por importancia, comprender el alcance regulatorio y automatizar la gravedad y la escalada.

Riesgos: atención tardía a incidentes críticos, agotamiento del equipo con casos menores, impacto operativo o financiero amplificado, fallos de cumplimiento y progresión lateral mientras miramos a otro lado.

IR-5.1 Criticidad de activos y análisis de impacto

Etiqueta recursos de Azure (Crítico/Alto/Medio/Bajo), integra la clasificación de datos con Microsoft Purview, marca recursos regulados (PCI, HIPAA, SOX) y añade propietarios y contactos para agilizar decisiones.

En Defender for Cloud, usa el inventario y postura de seguridad para correlacionar alertas con importancia del activo y exposición pública, priorizando lo que de verdad mueve la aguja del negocio.

IR-5.2 Puntuación y escalado automatizados

En Sentinel, calcula una puntuación multifactor (criticidad, confidencialidad, confianza en IoC, alcance normativo, usuarios afectados) y desencadena escalados por tiempo si no hay reconocimiento en X minutos.

Activa disparadores específicos: avisos ejecutivos para sistemas críticos o posibles brechas de datos personales, y participación automática de legal y privacidad cuando proceda.

Resultado: recursos asignados con criterio, tiempos de respuesta coherentes con el riesgo y menos escalados innecesarios para incidentes menores.

Controles: NIST SP 800-53 (IR-5, RA-2/3), PCI-DSS (12.10.5), CIS (1.1/1.2, 17.4/17.5), NIST CSF (DE.AE-1, RS.AN), ISO 27001 (A.5.24, A.5.27, A.8.8).

IR-6 Automatización de contención, erradicación y recuperación

Los ataques son automáticos; la respuesta también debe serlo. El objetivo es recortar minutos decisivos, eliminar errores humanos y mantener consistencia entre incidentes.

Crea playbooks de Sentinel con Logic Apps para suspender cuentas y sesiones, aislar VMs (NSG, segmentación de vNet, Azure Firewall, exclusión de balanceadores), bloquear hashes/IoC, revocar privilegios en Entra, rotar claves y activar backups.

Automatiza cambios de red (NSG, Firewall, enrutamiento ExpressRoute/VPN), aplica acceso condicional para bloquear accesos de riesgo y usa PIM para revocar JIT y privilegios en caliente, con aprobaciones humanas para acciones de alto impacto.

Ejemplo: aislamiento automático de VMs comprometidas preservando evidencia, suspensión de cuentas con alta confianza en la alerta, notificaciones a partes interesadas y creación/escala de tickets con trazabilidad completa.

NIST SP 800-53 (IR-4/5/6/8), CIS (17.4/17.6/17.7), NIST CSF (RS.RP/MI), ISO 27001 (A.5.24–A.5.26), SOC 2 (CC7.3/7.4/9.1).

IR-7 Post-incidente: lecciones y retención de evidencias

Una buena respuesta no termina al cerrar el caso. Hay que aprender, ajustar y conservar pruebas para cumplir obligaciones y evitar reincidencias.

Organiza una revisión a 48–72 horas con técnicos, negocio, legal y privacidad; aplica técnicas de causa raíz (Five Whys, Ishikawa), crea elementos en Azure DevOps con responsables y fechas y actualiza reglas y playbooks. Alimenta ejercicios de mesa con escenarios reales.

Para evidencia, usa Azure Blob con políticas inmutables (retención por tiempo y suspensión legal), clasifica tipos de prueba y periodos (p. ej., HIPAA 6 años, SOX a menudo 7, PCI-DSS mínimo 1 año con 3 meses accesibles; el RGPD exige minimización y justificación sin periodo fijo multianual), custodia con hash y firmas y, si procede, replica entre regiones.

Controles: NIST SP 800-53 (IR-4(4/5/10), CP-9(8), AU-11), CIS (17.8/17.9), RS.IM-1/2, ISO 27001 (A.5.24, A.5.28, A.8.13), SOC 2 (A1.2/1.3).

Checklist operativo y gobierno que no puede faltar

- Institucionaliza actividades que convierten el plan en disciplina diaria: ejercicios de mesa frecuentes con decisiones basadas en riesgo para elevar la conversación a negocio.

- Define decisiones previas y responsables: cuándo implicar a fuerzas del orden, activar respondedores externos, valorar pago de rescate, avisar a auditores o autoridades, escalar a la junta o apagar cargas críticas.

- Preserva el privilegio legal separando asesoramiento, hechos y opiniones; unifica canales de comunicación (centros de reunión de Microsoft) y coordina con terceros para reducir exposición.

- Prepara comunicaciones sobre información privilegiada a la junta para mitigar riesgos de mercado en periodos de vulnerabilidad y evita operaciones cuestionables.

- Establece roles en incidentes: responsable técnico (sintetiza y decide), enlace de comunicaciones (gestiona ejecutivos y reguladores), registrador (trazabilidad), organizador a futuro (continuidad a 24/48/72/96h) y relaciones públicas para escenarios de alta visibilidad.

- Construye un playbook de privacidad entre SecOps y la oficina de privacidad con criterios de evaluación rápida y plazos (por ejemplo, 72 h del RGPD) sin fricción.

- Programa pruebas de penetración y campañas de equipos rojo/azul/púrpura/verde, apalancando simulaciones de Defender para Office 365 y Endpoint; el equipo verde aterriza mejoras.

- Planifica continuidad y recuperación ante desastres (activo/pasivo y activo/semipasivo) con RPO/RTO realistas, contempla tiempos de almacenamiento provisional y riesgos de hardware no compatible.

- Prepara comunicaciones alternativas para pérdida de correo/colaboración o repositorios y distribuye fuera de línea números críticos, topologías y procedimientos de restauración.

- Refuerza higiene y ciclo de vida (CIS Top 20): copias y registros inmutables, parcheo continuo y configuración segura, poniendo foco en ransomware operado por humanos.

- Define el planeamiento de respuesta (parámetros organizativos, turnos 24×7 o en horario, sostenibilidad de personal), y acuerda un formato para informar: qué hicimos/resultados, qué hacemos/para cuándo, qué haremos después/cuándo.

Controles CIS 10.x en Azure: guías prácticas

- 10.1 Guía de IR: redacta planes con roles y fases desde la detección hasta la revisión, alineados a CIS 19.1–19.3 y ejecutables por tu equipo.

- 10.2 Priorización y puntuación: usa la severidad de Defender, etiqueta suscripciones (prod/no prod) y nombra recursos con criterio para priorizar por importancia y entorno.

- 10.3 Pruebas de respuesta: programa ejercicios regulares para detectar huecos y actualizar el plan con lo aprendido.

- 10.4 Contacto con MSRC: mantén al día los contactos para que Microsoft te avise de accesos no autorizados y revisa los casos cerrados.

- 10.5 Integración de alertas: exporta alertas y recomendaciones (Exportación continua) e ingéstalas en Sentinel para correlación avanzada.

- 10.6 Automatización de respuesta: acciona Logic Apps desde Security Center/Defender for Cloud para responder en tiempo real a alertas y recomendaciones.

CWPP de Azure como base de protección continua

Una plataforma de protección de cargas (CWPP) madura complementa la respuesta con visibilidad y postura. Defender for Cloud y Sentinel ofrecen SIEM/SOAR, postura y cumplimiento para Azure, Microsoft 365, on‑prem y otras nubes.

Arquitectura: conectores para ingestión y normalización, análisis con ML, APIs REST para integraciones y almacenamiento en Log Analytics. Se integra con Azure Firewall, protección DDoS y Key Vault, y centraliza políticas con Azure Policy.

Escalabilidad y rendimiento: elasticidad por diseño, despliegue global con consideraciones de residencia de datos, almacenamiento por niveles y balanceo de carga para distribuir esfuerzos de análisis y respuesta.

Azure Sentinel: SIEM y SOAR de nueva generación

Estrategias de ingestión y normalización: conectores para servicios de Azure, Microsoft 365, soluciones de terceros y apps personalizadas, con datos normalizados listos para correlación.

Búsqueda de amenazas con KQL: consultas potentes para detectar patrones anómalos y descubrir vulnerabilidades explotables en tu entorno.

Gestión e investigación: cronologías, gráfico de relaciones entre entidades y correlación con inteligencia de Microsoft para entender el caso de ataque completo.

Respuesta orquestada: playbooks sobre Logic Apps, desde enviar un correo o crear un ticket hasta desactivar cuentas o restaurar sistemas a estados conocidos como buenos.

Protección de redes y datos con CWPP

Seguridad de red: mapeo dinámico de topología, acceso JIT a VMs, endurecimiento adaptativo con sugerencias para NSG basadas en ML y defensa DDoS sobre la red global de Microsoft.

Protección de datos: detección y prevención de inyección SQL en servicios gestionados, buenas prácticas de almacenamiento (cifrado, transferencia segura, aislamiento), TLS actualizado en tránsito y gestión de claves en Key Vault con rotación y auditoría.

Contenedores y Kubernetes: seguridad end‑to‑end

Escaneo de imágenes en ACR: análisis automático de vulnerabilidades al subir imágenes con informes de gravedad y recomendaciones de remediación antes del despliegue.

Protección en tiempo de ejecución: monitorización de comportamiento, segmentación de red, privilegios mínimos y respuesta inmediata (aislar contenedores, alertar al SOC) ante actividad sospechosa.

Mejoras específicas de K8s: detecciones de API anómalas o pods en namespaces sensibles, gestión de postura, controladores de admisión para evitar despliegues no conformes y políticas de red finas.

Buenas prácticas: imágenes base mínimas, actualización y parcheo continuo, segmentación por defecto, monitorización permanente y gestión de secretos con Key Vault.

Continuidad con Azure Site Recovery y Azure Backup

ASR garantiza continuidad con pruebas periódicas de recuperación sin impacto y RPO/RTO ajustados a tu apetito de riesgo, ideal para mantener operaciones ante fallos.

Azure Backup aporta resiliencia frente a ransomware y errores, con restauración granular, controles de integridad y crecimiento bajo demanda. Lo sensato es combinarlos: ASR para seguir operando y Backup para recuperar lo perdido.

Release y Response en el SDL de Microsoft

Antes del lanzamiento, valida rendimiento con Azure Load Testing, despliega un WAF (Application Gateway o Front Door) con reglas OWASP y cierra la Revisión Final de Seguridad (modelos de amenaza, resultados de herramientas y puertas de calidad).

Tras lanzar, ejecuta el plan cuando haga falta, monitoriza con Application Insights (APM y anomalías) y Defender for Cloud para prevención y detección extendida. La buena respuesta empieza preparando el terreno en Release.

Planes de respuesta del Agente SRE de Azure

Los planes del Agente SRE de Azure modelan cómo se detectan, revisan y mitigan incidentes, con modos semiautónomos o autónomos según tus necesidades y filtros para seleccionar qué procesa cada plan.

Configuración por defecto: conectado a Azure Monitor, procesa incidentes de baja prioridad y opera en modo revisión. Todo es personalizable: sistemas de gestión (PagerDuty, ServiceNow), filtros por tipo/servicio/prioridad/título y nivel de autonomía.

Autonomía: modo Revisión (el agente propone y tú apruebas) o modo Autónomo (toma medidas con permisos adecuados). Si faltan permisos, se solicita elevación temporal con control.

Instrucciones personalizadas: el agente aprende de incidentes previos, genera un contexto detallado y propone herramientas a usar; puedes editar instrucciones y volver a generar la lista de herramientas asociadas.

Pruebas con histórico: ejecuta el plan en modo solo lectura sobre incidentes pasados para comprobar comportamiento y cobertura antes de activarlo en producción.

Con este engranaje —plan adaptado a Azure y Microsoft 365, notificaciones automáticas, incidentes bien construidos, investigación forense con evidencia inmutable, priorización por impacto y orquestación de contención— se minimiza el tiempo de exposición y el coste. Si además lo sostienes con CWPP, ASR/Backup, ejercicios de mesa, roles claros, métricas y, cuando proceda, la autonomía del Agente SRE, tendrás una respuesta que aguanta la presión y mejora con cada caso.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.