- Activa la protección de vínculos y combina Safe Links y ZAP para cortar URLs maliciosas en Teams.

- Endurece invitados, federación y acceso entre tenants en Entra ID aplicando mínimo privilegio.

- Implanta MFA resistente al phishing y forma a los usuarios para detectar engaños en chats y reuniones.

Microsoft Teams es ya una de las principales herramientas de colaboración y, como tal, también un foco de interés para los delincuentes. Los enlaces maliciosos y archivos en chats, canales y reuniones se han convertido en vectores habituales para robar credenciales, propagar malware y comprometer organizaciones.

En este artículo encontrarás una guía completa para entender los ataques más comunes dentro de Teams, cómo configurarlo de forma segura, qué protecciones nativas y avanzadas existen y qué prácticas debes adoptar. Integramos recomendaciones oficiales, medidas técnicas y pautas de concienciación para que reduzcas al mínimo los riesgos sin frenar la colaboración.

El auge de los ataques en Teams y por qué funcionan

Investigaciones recientes han observado campañas a gran escala que insertan documentos y enlaces maliciosos directamente en conversaciones de Teams. Al abrirlos, se ejecutan troyanos y DLL capaces de tomar control del equipo, moverse lateralmente y espiar comunicaciones entre empresas y con terceros.

Estos ataques despegan por dos motivos principales: por un lado, el atacante suele conseguir primero acceso a Microsoft 365 (por phishing de credenciales o compromiso de correo) y desde ahí entra en Teams; por otro, el modelo de colaboración abierto por defecto facilita el intercambio de archivos, enlaces y la incorporación de invitados, lo que incrementa la superficie de ataque.

Más allá de los adjuntos, los ciberdelincuentes explotan el propio chat para ganarse la confianza del usuario. Mediante ingeniería social, suplantan a compañeros o a IT, piden códigos MFA, invitan a ejecutar herramientas o a “validar” contraseñas en webs falsas. También se han visto casos de vishing aprovechando la telefonía integrada.

Otro patrón real observado es el “mail bombing”: saturan el correo con miles de newsletters y, acto seguido, contactan por Teams haciéndose pasar por soporte para que el usuario ejecute un fichero “de limpieza”. Esa “solución” instala el malware. La confianza implícita que muchos usuarios depositan en Teams juega a favor del atacante.

Por si fuera poco, cuando una cuenta legítima queda comprometida, el atacante puede explorar grabaciones, archivos, historiales y comunicarse con otros empleados desde una fuente aparentemente fiable. Teams se percibe como entorno de confianza y por ello suele haber datos sensibles accesibles.

Configurar Teams y Entra para minimizar riesgos

Lo primero es revisar la configuración global y abandonar algunos valores por defecto. Restringe el intercambio de archivos si no es imprescindible o ajústalo por políticas; cuando solo se necesita mostrar contenido, la compartición de pantalla es más segura que enviar ficheros.

En el Centro de administración de Teams, examina Configuración y políticas, especialmente el acceso de invitados. Puedes desactivarlo por completo para bloquear comunicaciones de phishing desde fuera, o mantenerlo activo y granular (mensajería, reuniones y llamadas) si es necesario para el negocio. Valora el impacto operativo antes de endurecer.

Revisa también la colaboración B2B (Business-to-Business) en Microsoft Entra ID: Identidades externas → Acceso entre tenants. Define reglas de entrada y salida para tenants conocidos, bloquea por defecto a desconocidos y aplica principio de mínimo privilegio a grupos concretos que sí necesitan colaborar.

La conexión directa B2B para canales compartidos en Teams exige configurar una relación de confianza bilateral entre administradores. El riesgo es menor porque requiere coordinación previa, pero conviene mantener controles y auditoría. Recuerda que estas políticas limitan actores desconocidos; no protegen por sí solas si la cuenta externa (o interna) ya está comprometida.

Ten presente que, desde julio de 2024, Microsoft ha endurecido la comunicación desde tenants de prueba para reducir abusos, aunque algunos atacantes siguen usándolos por su reputación. Controlar la federación y el acceso entre tenants reduce superficie ante enlaces maliciosos que se intentan colar por confianza entre organizaciones.

Para reuniones, decide qué tipos de participantes externos pueden unirse (anónimos, externos autenticados, invitados), quién pasa directamente a la reunión y quién espera en la sala, y qué roles de reunión asignas. Gestionar lobby y privilegios de moderación frena abusos como el envío de enlaces maliciosos en tiempo real.

En el perímetro, garantiza la conectividad necesaria para el servicio (UDP 3478-3481 y TCP 443) y aplica controles de red y de acceso condicional. Intune (MDM/MAM), dispositivos conformes y MFA ayudan a cerrar el paso a sesiones riesgosas.

Tecnologías de protección integradas y avanzadas

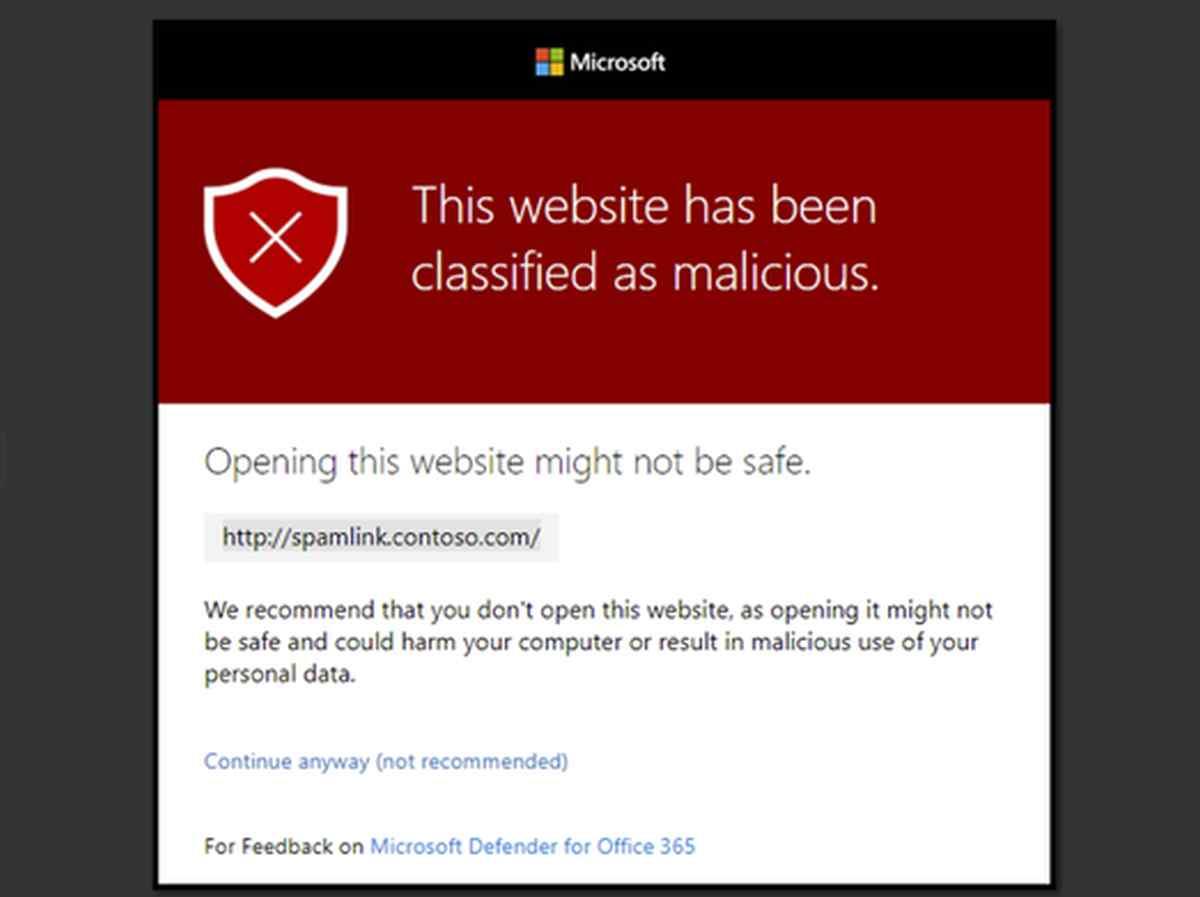

Teams incorpora una capacidad de Protección de vínculos que analiza URLs compartidas en chats, canales y reuniones, comparándolas con inteligencia de amenazas. Si detecta un enlace peligroso, muestra advertencias claras al remitente y a los destinatarios.

La experiencia del remitente incluye una alerta indicando que el enlace se ha marcado como dañino y, según la versión del cliente, detalles del motivo (más informativos en R3, genéricos en R4). El usuario puede editar o eliminar el mensaje para retirar el vínculo. El receptor verá una advertencia antes de interactuar, con el nivel de detalle según su cliente.

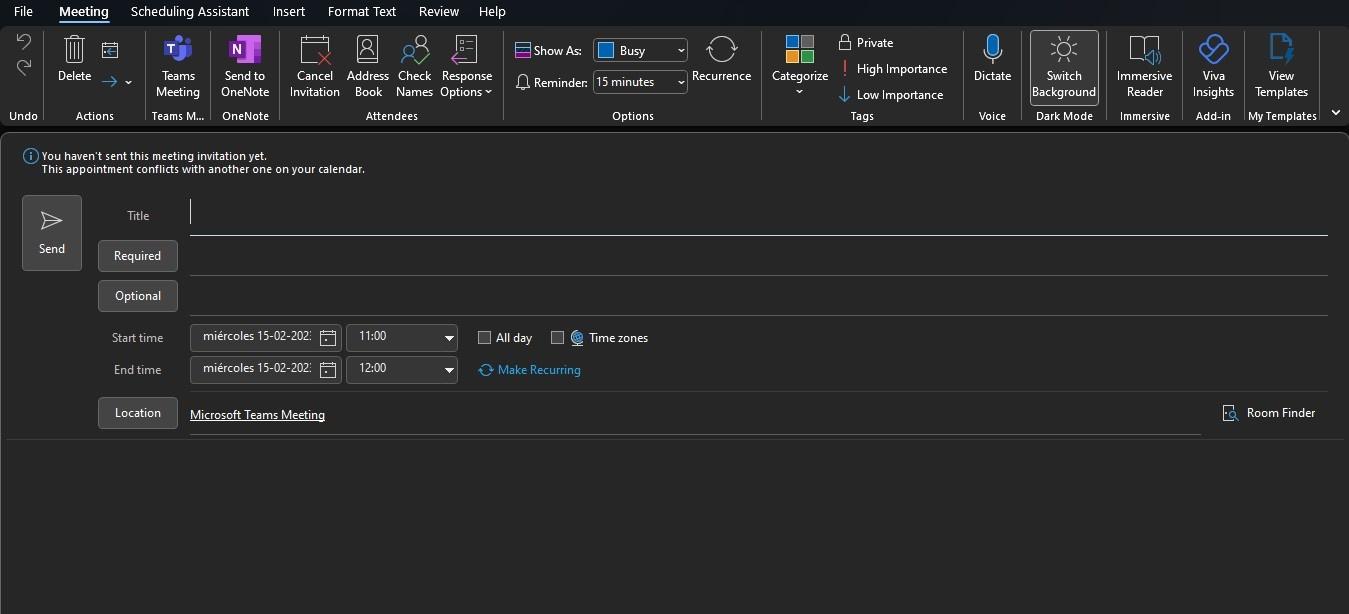

Para activar esta protección desde el Centro de administración de Teams, accede a https://admin.teams.microsoft.com → Configuración de mensajes → Configuración de seguridad de mensajes y habilita Examinar mensajes en busca de direcciones URL no seguras. Después, guarda los cambios para que se apliquen al inquilino.

Si prefieres automatizarlo vía PowerShell, puedes usar el módulo de Teams con este comando:

Set-CsTeamsMessagingConfiguration -UrlReputationCheck "Enabled" -Identity GlobalImportante: esta función forma parte de la protección básica de Teams y no bloquea el contenido; muestra avisos. Para protección en clic, Microsoft Defender para Office 365 aporta Safe Links y Safe Attachments, así como ZAP (Zero-hour Auto Purge) para Teams en Plan 2.

¿Diferencias clave? Safe Links actúa en el momento del clic y bloquea la URL según la configuración del portal de Defender. ZAP va más allá: retira contenido y direcciones URL de forma automática según la política, algo que la protección de base no hace. Combinar aviso preventivo (base) con bloqueo en clic y purga es lo ideal.

Activa también “Archivos adjuntos seguros” para SharePoint, OneDrive y Teams. Cuando un archivo se clasifica como malicioso, queda bloqueado en su biblioteca: sigue visible pero no puede abrirse, copiarse ni compartirse (solo borrarse). Verás estos casos en los informes de Defender, Explorer y cuarentena (para administradores).

Por debajo, Teams se ha diseñado siguiendo el Security Development Lifecycle de Microsoft, con modelado de amenazas, pruebas y herramientas de compilación que mitigan fallos comunes. Las comunicaciones se cifran por defecto usando TLS y SRTP, con MTLS y OAuth para tráfico entre servicios, y SRTP/DTLS para medios y E2EE en llamadas uno a uno.

Frente a interceptación, suplantación o ataques de intermediario, el uso de TLS, validación de certificados (con CRL y EKU adecuados) y cifrado de medios SRTP dificulta enormemente la lectura del tráfico. En llamadas E2EE, DTLS deriva una clave basada en certificados de cliente, opaca incluso para Microsoft.

Para multimedia se usa TURN y protocolos estándar; las claves se negocian a través de canales seguros. En cuanto a disponibilidad, la protección Azure DDoS y limitación de solicitudes mitigan ataques de denegación. También se usan algoritmos compatibles con FIPS para el intercambio de claves.

El acceso de usuario se autentica mediante Entra ID y OAuth (“Autenticación moderna”), con soporte de MFA y Acceso condicional. Los administradores pueden operar vía portal o PowerShell y aplicar políticas granulares por equipos, apps y mensajería.

Detección, respuesta y formación: qué hacer ante phishing por Teams

El phishing no llega solo por email: también se disfraza de notificación de Teams (“tienes un mensaje sin leer”) para llevar a páginas de login falsas. Si introduces credenciales, cedes tu cuenta; y, si descargas adjuntos, puedes instalar troyanos o ransomware.

Señales clásicas que debes vigilar: llamadas a la urgencia (“haz clic ya o perderás…”) y mensajes de externos o “primera vez” marcados por Teams/Outlook. Errores de gramática, saludos genéricos y dominios que no cuadran (microsof-t.com, micros0ft.com) son otro indicador evidente.

Outlook muestra banners cuando no puede verificar remitentes. Si detectas un enlace sospechoso, no lo abras; pasa el ratón por encima y fíjate en la URL real. Si ves una IP o dominio raro, no cliques. Si te presionan por teléfono o chat, corta, verifica por canal oficial y vuelve a contactar tú.

Además de señales, refuerza el ecosistema: activa MFA para todo acceso a Microsoft 365, priorizando métodos resistentes al phishing como Windows Hello para Empresas, claves FIDO2 (YubiKey) o Passkeys. Revisa periódicamente permisos en equipos de Teams (internos e invitados) y aplica Zero Trust.

La formación marca la diferencia. Implanta programas de concienciación con simulaciones y píldoras breves para que el usuario detecte engaños no solo en el correo, sino también en Teams, llamadas de voz y redes profesionales. Convertir al empleado en “cortafuegos humano” reduce drásticamente clics peligrosos.

Ante la sospecha de infección, ejecuta un análisis con una solución antimalware de confianza y aplica tus procedimientos de respuesta. Algunas guías recomiendan herramientas comerciales específicas; valora su uso dentro de la política corporativa y, si procede, realiza escaneos completos. En entornos avanzados, puedes identificar procesos extraños con Autoruns, eliminar persistencias y operar en Modo seguro, siempre siguiendo tus runbooks de IR.

Para reforzar la visibilidad y el control de accesos, soluciones como 365 Permission Manager ayudan a auditar permisos internos y externos en Teams y SharePoint. Extiende la protección del correo a Teams con capacidades de ATP específicas: bloqueo de enlaces y archivos en la plataforma, y supervisión con informes y cuarentena centralizados.

En organizaciones que buscan un enfoque integral, plataformas como 365 Total Protection combinan seguridad del correo (IA contra robo de credenciales y malware) con defensas para mensajes y adjuntos en Teams, así como archivado y cumplimiento para conversaciones y archivos. Los objetivos: reducir superficie, cortar campañas de phishing y facilitar auditoría y normativa.

Las funcionalidades de cumplimiento de Microsoft Purview (conservación, eDiscovery, búsquedas de contenido, retenciones legales, auditoría) y controles como Acceso condicional completan el enfoque por capas. Centraliza registros y políticas para poder investigar, responder y demostrar cumplimiento cuando haga falta.

Diseñar tu estrategia contra enlaces maliciosos en Teams pasa por combinar configuración prudente, protección de base con avisos, bloqueo en clic y purga, más formación y disciplina operativa. Con políticas bien afinadas, MFA robusto y supervisión continua, Teams puede ser un entorno seguro para colaborar incluso con terceros.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.