- MDM combina software, procesos y políticas para proteger, actualizar y controlar dispositivos corporativos y BYOD.

- Windows permite gestionar actualizaciones vía OMA‑DM y sincronización S2S con aprobaciones, anillos y EULA.

- Apple ofrece un marco MDM nativo con inscripción (ASM/ABM), perfiles .mobileconfig y requisitos APNs.

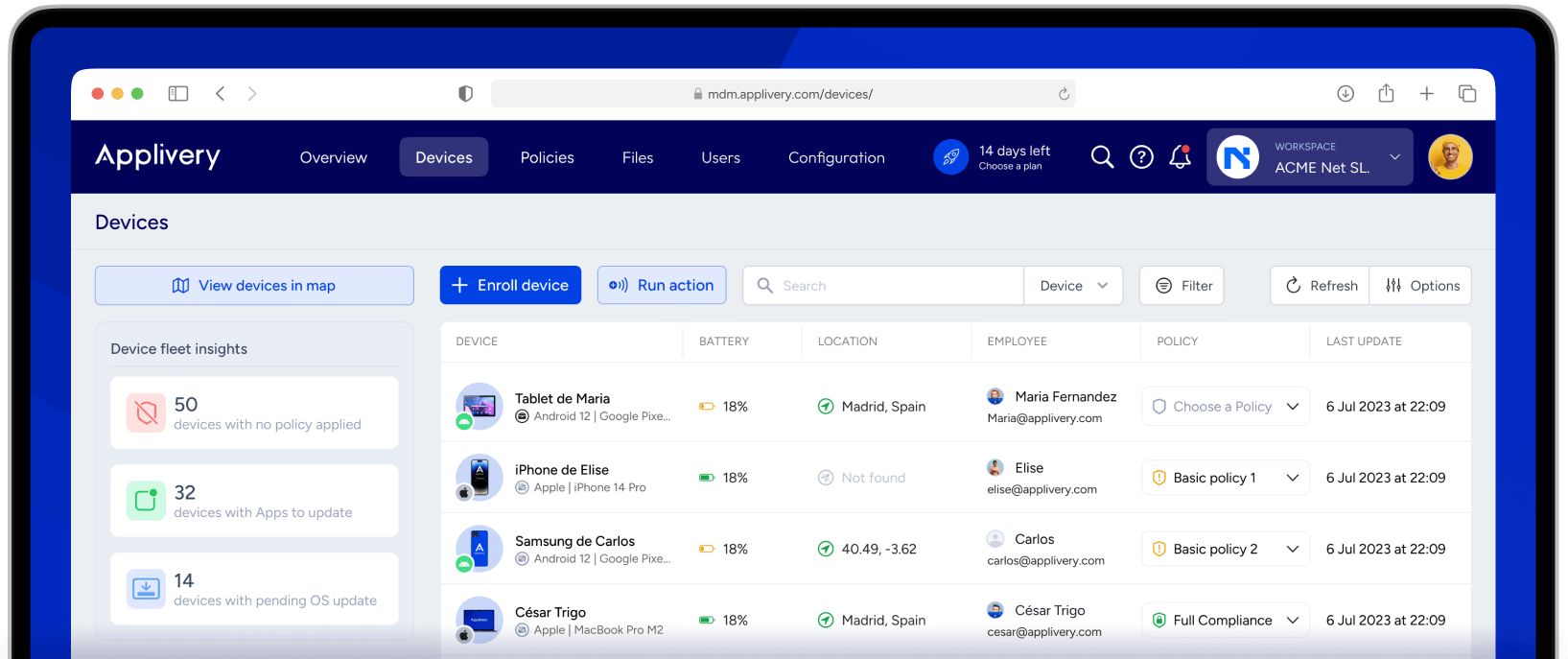

La gestión de dispositivos móviles con MDM se ha convertido en una pieza clave para las empresas que trabajan en remoto, con políticas BYOD o con flotas mixtas de smartphones, tabletas, portátiles e incluso IoT. En un escenario en el que los endpoints están repartidos por todo el mapa, MDM aporta control, seguridad y cumplimiento normativo sin que los equipos de TI tengan que volverse locos con tareas manuales.

Este artículo recopila y reordena, con un lenguaje claro y cercano, todo lo que necesitas saber para administrar dispositivos con MDM: desde conceptos, políticas y BYOD hasta la administración de actualizaciones en Windows mediante OMA-DM y sincronización servidor-servidor, además del ecosistema Apple y sus perfiles de configuración. También verás buenas prácticas, componentes esenciales, opciones de acceso remoto y cómo encaja todo en el ciclo de vida del dispositivo.

Qué es la gestión de dispositivos móviles (MDM) hoy

MDM es una solución de seguridad y administración que combina software, procesos y políticas para controlar cómo se usan y protegen los dispositivos móviles en la empresa. Aunque implica software, no es solo software: también abarca aprovisionamiento, cumplimiento y gobierno del uso en el día a día.

La MDM clásica pone el foco en el dispositivo, mientras que la seguridad móvil y la gestión unificada de endpoints (UEM) han girado hacia el usuario y su contexto. En la práctica se complementan: MDM gestiona inventario y configuración, y la capa de seguridad y UEM orquesta identidades, apps y datos a mayor escala.

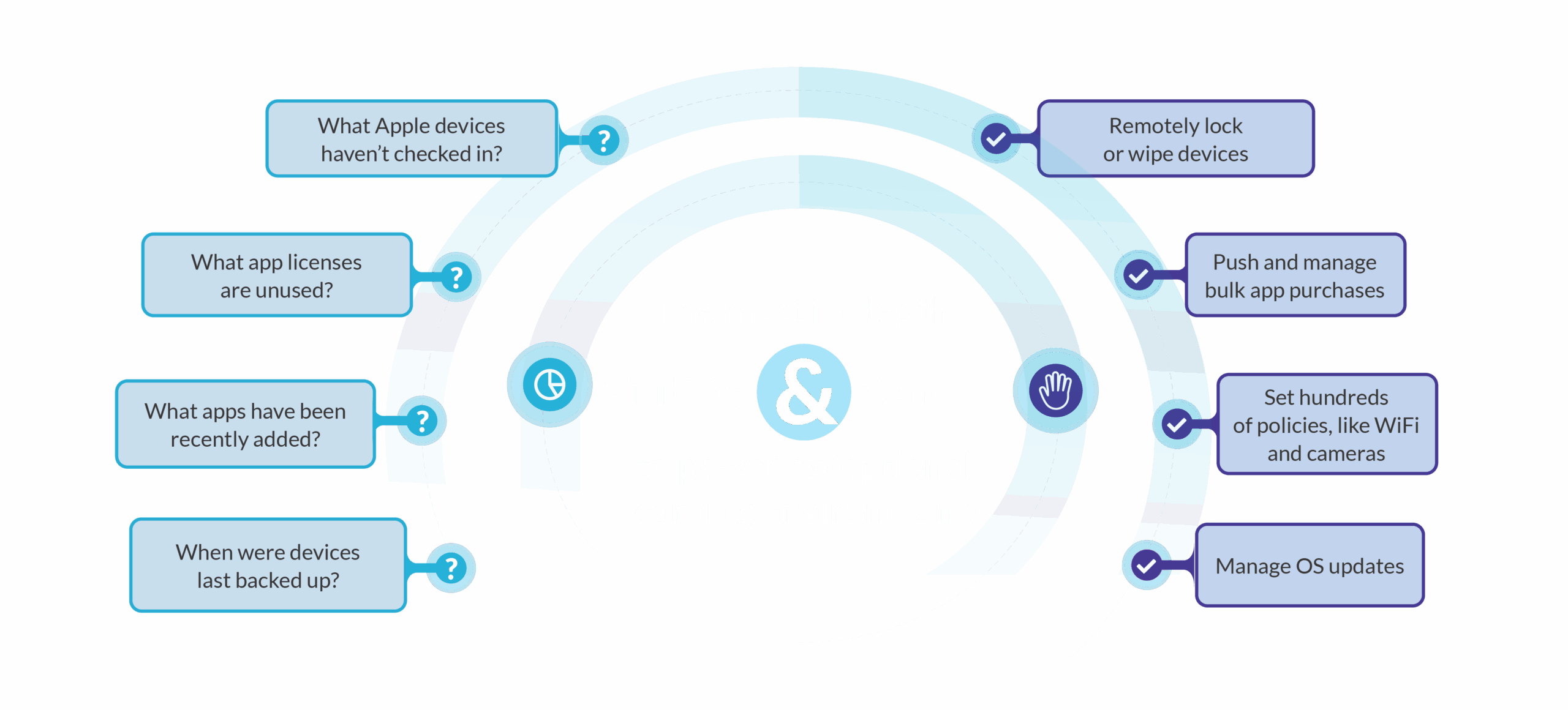

Más allá de inventariar, una buena MDM protege aplicaciones, datos y contenidos, aplica políticas de acceso y facilita el soporte remoto y el borrado selectivo o total ante pérdida o robo. En entornos BYOD, esta protección convive con la privacidad del usuario mediante contenedores que separan vida personal y laboral.

El auge del trabajo híbrido y la transformación digital han disparado el uso de móviles en negocio, lo que obliga a gestionar puntos finales heterogéneos con la misma disciplina que antes se aplicaba a los PCs. Al fin y al cabo, un smartphone extraviado puede abrir la puerta a fugas de información críticas.

Cómo funciona un programa MDM en la práctica

Los empleados pueden recibir dispositivos corporativos ya configurados o inscribir los suyos propios de forma remota para obtener acceso seguro a recursos de la empresa. En ambos casos, TI controla el cumplimiento y define qué se puede hacer en el dispositivo.

En dispositivos personales, MDM aplica el principio de mínimo privilegio y concede acceso en función del puesto: correo corporativo, VPN segura, apps protegidas por contraseña, certificados, GPS si procede y otras políticas orientadas a proteger los datos. La contenerización permite que el área de trabajo corporativa no interfiera con los datos personales.

El software MDM supervisa señales de seguridad y uso; las soluciones más avanzadas incorporan machine learning e IA para detectar anomalías y amenazas de forma proactiva. Si se detecta incumplimiento, el acceso puede bloquearse de manera automática.

Con las herramientas adecuadas, TI puede rastrear, monitorizar, solucionar incidencias e incluso borrar el dispositivo o el contenedor corporativo en caso de robo, pérdida o infracción de políticas. Este control reduce riesgos y acelera el soporte a la plantilla.

La gestión de endpoints también se extiende a sesiones y cuentas en Windows, ChromeOS, Linux y macOS, con bloqueos, contraseñas seguras y borrado remoto selectivo para minimizar el impacto de incidentes. Es especialmente útil cuando varias plataformas conviven en el mismo parque.

Políticas MDM y preguntas que toda organización debe responder

Una política MDM bien definida despeja dudas operativas y legales desde el minuto uno. Para diseñarla, conviene responder a cuestiones recurrentes y aterrizarlas en reglas técnicas y procedimientos.

- ¿Se requiere código de acceso o PIN y con qué complejidad? Define longitud, caducidad, biometría y reintentos permitidos.

- ¿Las cámaras deben estar deshabilitadas por defecto en ciertos perfiles o ubicaciones? Útil en entornos sensibles o líneas de producción.

- ¿Es crítica la conectividad Wi‑Fi corporativa? Considera certificados, SSID ocultos, EAP‑TLS y redes invitadas.

- ¿Qué nivel de personalización se permite en dispositivos corporativos? Fondos, ajustes, apps de ocio, etc.

- ¿Se aplicarán restricciones geográficas o geovallas? Alertas y acciones cuando un equipo aparezca en zonas no autorizadas.

Estas decisiones se traducen en perfiles y directivas que la MDM publica a los dispositivos, incluyendo contraseñas, cifrado, listas blancas/negra de apps y acceso condicional. La clave es que política y técnica vayan de la mano.

Si tu estrategia incluye Android, conviene revisar la gestión específica de esa plataforma, sus amenazas y vulnerabilidades habituales para ajustar el endurecimiento del dispositivo. Cada sistema operativo tiene su propia casuística de seguridad.

Para BYOD, incentiva la inscripción ofreciendo ventajas tangibles: por ejemplo, credenciales Wi‑Fi y acceso a apps corporativas solo disponibles al estar gestionado. Reducir la fricción aumenta la adopción y, con ello, la postura de seguridad.

MDM y actualizaciones en Windows: OMA‑DM y sincronización servidor‑servidor

Windows expone API y CSP de actualización para que las MDM mantengan los equipos al día mediante directivas de actualización automática, anillos de prueba, aprobaciones y control de EULA. Esto permite pilotar parches en un grupo reducido y desplegarlos a toda la empresa cuando estén validados.

- Establece directivas de actualización automática para que los dispositivos no se queden atrás.

- Configura listas de aprobaciones por dispositivo para instalar solo actualizaciones probadas.

- Obtén el estado de cumplimiento y la lista de actualizaciones requeridas no instaladas.

- Aprueba EULA por adelantado y automatiza la implementación incluso si requieren aceptación.

Arquitectura conceptual: el servicio MDM sincroniza metadatos con Microsoft Update vía protocolo servidor‑servidor, empuja directivas y aprobaciones mediante OMA‑DM y el dispositivo descarga las actualizaciones aplicables desde Microsoft Update. Solo se instala lo aprobado y compatible con el equipo.

Como el catálogo contiene mucho legado y controladores irrelevantes, se recomienda sincronizar metadatos solo de lo que reportan los clientes y filtrar por aplicabilidad. Así reduces ruido y aceleras el ciclo de aprobación.

Sincronización servidor‑servidor: se basa en SOAP, con WSDL disponible para generar proxies; la URL de enlace correcta es https://fe2.update.microsoft.com/v6/ServerSyncWebService/serversyncwebservice.asmx. La fase de autorización (GetAuthConfig, GetAuthorizationCookie, GetCookie) es abierta y sirve para obtener la cookie; puedes cachearla y renovarla al expirar.

Para obtener metadatos concretos usa GetUpdateData y maneja errores SOAP (no todo está disponible por S2S). En móviles, puedes optar por WSUS on‑prem e importar actualizaciones desde el catálogo si tu escenario lo requiere.

LocURI de interés en el cliente: <LocURI>./Vendor/MSFT/Update/InstallableUpdates?list=StructData</LocURI> devuelve las actualizaciones aplicables con sus números de revisión. Controla revisiones: si llega una nueva con mismo UpdateID y RevisionNumber superior, sustituye metadatos.

Metadatos de actualización (XML): elementos clave como UpdateID, RevisionNumber, CreationDate y UpdateType (detectoid, categoría de producto y clasificación, software o controlador); LocalizedProperties con idioma (LCID), título y descripción; y KBArticleID con referencia pública, por ejemplo https://support.microsoft.com/kb/2902892.

Flujo recomendado de sincronización: mantén una lista de identificadores de actualizaciones requeridas que hayan provocado fallos de instalación; sincroniza cada 2 horas (no más de una por hora), autorízate para obtener cookie, pide metadatos de las pendientes y actualiza revisiones más recientes; limpia la lista al incluirlas.

Administrar actualizaciones con OMA‑DM: configura directivas para que los dispositivos se mantengan al día, controla cumplimiento, aplica listas de aprobaciones por equipo y aprueba EULA automáticamente. Un modelo práctico: un grupo de prueba donde fluye todo y un grupo general con 7 días de aplazamiento para calidad; transcurrido ese tiempo, se aprueban salvo incidencia. Ajusta Update/DeferQualityUpdatesPeriodInDays a 7.

Ejemplo de configuración (resumen SyncML): comandos de reemplazo que establecen ./Vendor/MSFT/Policy/Config/Update/AllowUpdateService, .../RequireDeferUpgrade y .../RequireUpdateApproval con valores enteros según tu estrategia (p. ej., 0 para desactivar/permitir según el caso). Estos nodos ilustran cómo una MDM escribe políticas de actualización en el dispositivo.

El ecosistema Apple y perfiles de configuración

Apple integra un marco MDM nativo en iPhone (iOS), iPad (iOS/iPadOS), Mac (macOS), Apple TV (tvOS), Apple Watch (watchOS) y Apple Vision Pro (visionOS) con versiones mínimas específicas. Esto permite gestionar un parque muy variado bajo las mismas políticas corporativas.

Inscripción de dispositivos: se apoya en certificados cliente mediante ACME o SCEP, generando identidades únicas para autenticación. Si no es automática, el usuario decide inscribirse y puede anularla; para evitarlo, conviene aportar valor (por ejemplo, Wi‑Fi corporativo solo si el equipo está gestionado).

Inscripción automatizada: Apple School Manager o Apple Business Manager permiten inscripción y supervisión inalámbricas durante el asistente inicial, vinculando el dispositivo a la MDM desde el primer arranque.

Protección en caso de robo: si el usuario está en una ubicación no reconocida, Apple retrasa una hora acciones como inscribir manualmente en MDM, instalar perfiles o configurar cuentas Exchange, elevando la seguridad frente a sustracciones.

Perfiles de inscripción y de configuración: un perfil de inscripción otorga a la MDM la capacidad de enviar comandos y otros perfiles; al eliminarlo, se quitan sus perfiles asociados, ajustes y apps gestionadas. Los perfiles de configuración (.mobileconfig) definen cargas útiles (cuentas, restricciones, credenciales), pueden cifrarse, firmarse y marcarse como bloqueados para evitar su retirada no autorizada.

Distribución de perfiles: vía MDM, Apple Configurator o enlaces/adjuntos; en macOS los perfiles pueden ser de dispositivo o de usuario (con canales diferenciados) y se integran con cuentas administradas o con Active Directory según el despliegue.

Eliminación de perfiles: depende del origen: un borrado total los elimina todos; si llegaron por ASM/ABM, el admin decide si el usuario puede retirarlos; si fueron empujados por MDM, el propio servidor o el usuario (anulando inscripción) pueden hacerlo; perfiles instalados con contraseña de eliminación requieren ese dato; Exchange ActiveSync puede eliminarse desde el servidor con borrado remoto solo de cuentas.

Requisitos de comunicación (terceros): MDM correctamente configurada, certificado APNs válido, dispositivo encendido y con internet, y acceso de la red a los servidores Apple relevantes. Conviene revisar las guías de Apple para redes empresariales y el modo de aislamiento.

BYOD, ventajas, componentes, mejores prácticas y ecosistema

El BYOD aporta flexibilidad, pero también riesgos: privacidad, cumplimiento, apps no autorizadas y redes poco seguras. La buena noticia es que MDM equilibra libertad y control con contenedores, acceso condicional y borrado selectivo de datos corporativos.

Ventajas clave de una MDM bien implantada

- Seguridad reforzada: cifrado, bloqueo/borrado remoto, MFA y cumplimiento reducen el riesgo de fugas y malware.

- Gestión simplificada: visibilidad en tiempo real, parches automáticos y soporte remoto minimizan el tiempo de inactividad.

- Cumplimiento normativo: controles de acceso, auditoría y políticas alineadas con RGPD, HIPAA o SOC 2.

- Productividad: autoservicio, actualizaciones sin fricción y menos incidencias mejoran la experiencia del usuario.

- Ahorro de costes: gestión centralizada, menos visitas in situ y menos sustituciones por pérdida/robo.

Componentes esenciales de una solución MDM

- Seguridad y cumplimiento del dispositivo: contraseñas, cifrado, borrado/bloqueo remoto y alineación con normativas.

- Gestión de aplicaciones: listas blancas/negras, permisos, despliegues remotos y bloqueo de software malicioso.

- Protección de datos: contenedores, DLP, copias de seguridad y cifrado en reposo y tránsito.

- Acceso e identidad: MFA, SSO, RBAC y acceso condicional por cumplimiento o ubicación.

- Monitorización y analítica: seguimiento en tiempo real, alertas de no conformidad, informes y asistencia remota.

- Integración de endpoints: soporte multiplataforma (incluido IoT), automatización de políticas y escalabilidad.

Buenas prácticas para una MDM efectiva

- Define una política clara: dispositivos permitidos, requisitos de seguridad, uso aceptable y consecuencias del incumplimiento.

- Apuesta por una inscripción segura: incorporación automatizada, autenticación previa y despliegue sin intervención.

- Automatiza tareas rutinarias: parches, configuración remota y copias de seguridad programadas.

- Control por roles: permisos por función, restricciones de alto riesgo y MFA para datos sensibles.

- Supervisión continua: ubicación y patrones de uso, alertas y revisión periódica de registros.

- BYOD con contenedor: separación de datos, acceso solo en dispositivos gestionados y borrado selectivo.

- Forma a la plantilla: concienciación, contraseñas seguras y prevención del phishing.

- Audita y actualiza: controles periódicos y ajuste de políticas ante nuevas amenazas.

Diferencias entre MDM, EMM, UEM y MAM

- MDM: gestión centrada en dispositivos móviles (a menudo también portátiles).

- EMM: añade gestión de apps y contenidos además del dispositivo.

- UEM: unifica la gestión de todos los endpoints (móviles, PCs, IoT, servidores).

- MAM: se centra en gobernar las aplicaciones móviles tanto en equipos corporativos como personales.

MDM según el tamaño de la empresa

- Pequeña empresa: foco en coste/valor con funciones clave: rastreo, borrado remoto y distribución de apps seguras.

- Gran empresa: escalabilidad, integración, analítica avanzada y soporte multiplataforma para miles de dispositivos.

Ciclo de vida del dispositivo

Aprovisionamiento: instalación de la MDM, políticas de seguridad y parámetros de acceso por usuario o grupo; idealmente automatizado para reducir errores y tiempos.

Mantenimiento y operación: monitorización continua, parches, actualización de apps, sincronización y protección constante de datos; el equipo de TI necesita herramientas y capacitación.

Desaprovisionamiento: retirada del inventario y borrado seguro de datos y apps corporativas para evitar exposiciones al final de la vida útil.

Ecosistema y compatibilidad

Las soluciones MDM serias se integran con múltiples herramientas y han probado su compatibilidad con suites de terceros. Algunas plataformas que suelen aparecer en validaciones del mercado incluyen SOTI MobiControl, AirWatch, SureLock, SAP Afaria MDM, MobileIron o Citrix XenMobile.

| SOTI MobiControl | AirWatch | SureLock |

| SAP Afaria | MobileIron | Citrix XenMobile |

Acceso remoto y soporte

Integrar capacidades de acceso remoto potencia la MDM al permitir soporte desatendido para mantenimiento y atendido bajo demanda para incidencias. Plataformas como Splashtop facilitan sesiones directas desde la consola MDM, recortan tiempos de respuesta y ahorran costes operativos.

Mirando al futuro

- IA aplicada a MDM: detección de amenazas en tiempo real y analítica predictiva.

- IoT a gran escala: la gestión se extiende a una constelación creciente de dispositivos conectados.

Fabricantes y proveedores como Prey están evolucionando su oferta para cubrir estas tendencias con soluciones preparadas para el mañana. La clave será mantener un enfoque centrado en riesgo y experiencia de usuario.

Adoptar MDM permite saber qué dispositivos tienes, dónde están, si cumplen políticas, qué actualizaciones necesitan y si debes intervenir por robo, pérdida o incumplimiento, todo con la seguridad y el control que exige el negocio moderno. Con políticas claras, automatización y las integraciones adecuadas, la gestión deja de ser un dolor de cabeza y se convierte en una ventaja competitiva.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.