- MVT verifica IoCs de spyware avanzado; no es un antivirus generalista.

- Instalación sencilla en Linux y viable en Windows con WSL y usbipd.

- Interpretación por colores y avisos: requieren contexto, no son veredictos.

- Si persiste la sospecha, recurre a forense avanzado (UFED, JTAG, bases de datos).

Android, como cualquier sistema operativo popular, convive con amenazas que van desde malware común hasta spyware de alto nivel. Sin necesidad de ser un objetivo de película, basta con abrir el adjunto equivocado o pulsar en un enlace malicioso para meterse en un lío. Lo verdaderamente inquietante llega con el software espía profesional: programas silenciosos que recopilan datos sin permiso y que, en ocasiones, han afectado incluso a figuras de alto perfil. Ante esa duda razonable —‘¿y si me están espiando?’— existe una herramienta pública y gratuita que nos acerca a un análisis forense real sin ser expertos: MVT.

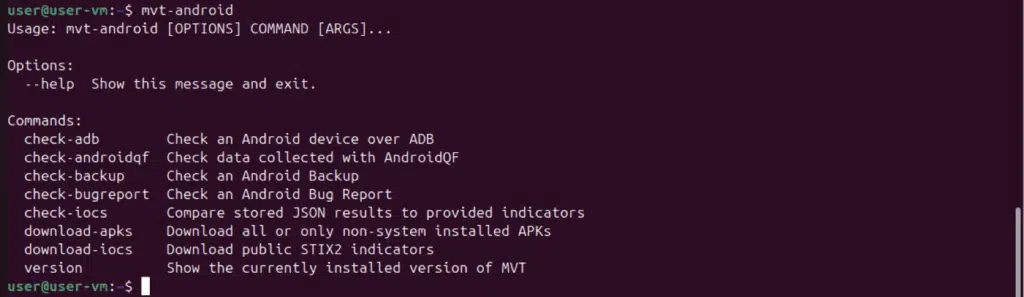

Qué es MVT y por qué importa

MVT no limpia ni desinfecta tu teléfono: su misión es verificar si hay señales técnicas de spyware sofisticado. Hablamos de pistas como dominios, URLs, patrones de procesos o eventos del sistema documentados en investigaciones públicas. Esa base de IOC se actualiza y puede descargarse para que el análisis sea lo más completo posible.

A diferencia de un antivirus, MVT está enfocado en amenazas específicas y de alto perfil: no te va a detectar un troyano bancario corriente ni te va a alertar de un adware pesado. Su valor es otro: aporta metodología forense accesible para revisar SMS, historiales, registros del sistema y otros artefactos clave donde suelen quedar migas de pan de campañas de espionaje.

Lo que MVT puede y no puede detectar

MVT es idóneo para comprobar indicadores de spyware avanzado como Pegasus, pero no para cazar el ‘malware de batalla’ del día a día. No esperes que identifique virus genéricos, phishing, troyanos bancarios o apps tramposas de la tienda; para eso sigue siendo clave la higiene digital, revisiones con soluciones de seguridad y el sentido común.

Un resultado ‘limpio’ en MVT significa que no se hallaron IoCs conocidos en tu dispositivo, no que el teléfono esté impecable frente a cualquier amenaza. Al revés, un ‘warning’ requiere interpretación: puede ser desde un enlace sospechoso recibido por SMS hasta un proceso que merece una segunda mirada, sin que por sí solo sea una confirmación de compromiso.

Cómo interpretar los resultados de MVT

La salida de MVT es técnica, pero su sistema de colores ayuda: verás eventos en verde cuando todo va bien, avisos en amarillo cuando detecta algo anómalo y rojo para errores de proceso (por ejemplo, si no pudo leer un fichero de respaldo).

- Verde: progreso normal de las comprobaciones y operaciones exitosas.

- Amarillo (Warning): posible indicador a revisar. No es confirmación de infección y debe analizarse en contexto.

- Rojo: fallo técnico del proceso de análisis, habitualmente no vinculado a infección.

En un ejemplo real de ejecución, MVT cargó más de 10.700 IoCs, revisó cientos de procesos y más de un millar de propiedades del sistema, identificó el modelo y operador del terminal, y arrojó ‘produced no detections’ al no encontrar coincidencias relevantes. También reportó errores con datos de Chrome o WhatsApp en profundidad por no tener root, lo cual es un aviso técnico y no un síntoma de infección.

Requisitos previos

Para Android necesitarás el teléfono, un cable USB de datos y un ordenador con Linux (recomendado) o Windows 10/11 con WSL. El proceso se realiza desde la terminal, requiere paciencia y aceptar solicitudes de depuración o copia de seguridad en el propio móvil.

- Teléfono Android con cable USB de datos.

- PC con Linux (Ubuntu) o Windows con WSL. En Linux es más directo; en Windows hay que ‘puentear’ el USB hacia WSL.

Instalación y preparación en Linux (Ubuntu)

La ruta más sencilla es Linux, donde todo se resuelve sin capas intermedias. Empieza por actualizar el sistema y preparar Python con un entorno virtual para aislar dependencias.

sudo apt update && sudo apt upgrade -y

sudo apt install python3 python3-pip python3-venv -y

mkdir mvt-project && cd mvt-project

python3 -m venv mvt-env

source mvt-env/bin/activate

pip install mvt

mvt-android download-iocs

Este último comando descarga los indicadores de compromiso que usará MVT durante el análisis. Mantenerlos actualizados es clave para no perder cobertura frente a campañas recientes.

Preparar el móvil Android

Activa las opciones de desarrollador y la depuración USB para que el ordenador pueda comunicarse con el teléfono. El recorrido estándar es sencillo y reversible.

- Entra en ‘Ajustes’ > ‘Acerca del teléfono’ > ‘Información de software’ y pulsa 7 veces sobre ‘Número de compilación’.

- Vuelve a ‘Ajustes’ y en ‘Opciones de desarrollador’ activa ‘Depuración por USB’.

Cuando conectes el móvil al PC, autoriza la huella digital de la computadora en el aviso de la pantalla y marca ‘Permitir siempre’ para no repetir la confirmación.

Análisis directo por ADB en Linux

Con el entorno listo, instala ADB, conecta el móvil y verifica que el equipo lo reconoce. A partir de ahí, ejecuta MVT con salida organizada.

sudo apt install android-tools-adb -y

adb devices

mvt-android check-adb -o ./resultados_analisis/

El proceso puede pedirte aceptar una solicitud de copia de seguridad en el teléfono para analizar SMS u otros artefactos. No desconectes el cable y mantén la pantalla activa mientras dure la extracción.

Windows con WSL: puente USB y ejecución

En Windows se recomienda usar WSL (Ubuntu) y el proyecto usbipd-win para ‘pasar’ el puerto USB al entorno Linux. Es un poco más técnico, pero viable con estos pasos.

- En la terminal de Ubuntu en WSL: sudo apt install android-tools-adb -y

- En PowerShell con permisos de administrador: winget install –interactive –exact dorssel.usbipd-win

Instala herramientas adicionales en Ubuntu y configura la alternativa para usbip (necesario para trabajar con el bus USB desde WSL).

sudo apt install linux-tools-generic hwdata -y

sudo update-alternatives –install /usr/local/bin/usbip usbip /usr/lib/linux-tools/*-generic/usbip 20

Vincula el dispositivo desde PowerShell y asígnalo a WSL sustituyendo el identificador del bus por el tuyo (primero lista, luego ‘bind’ y finalmente ‘attach’).

usbipd list

usbipd bind –busid <BUSID> –force

usbipd attach –wsl –busid <BUSID>

De vuelta en Ubuntu, verifica el dispositivo y lanza MVT con la misma sintaxis que en Linux nativo.

adb devices

mvt-android check-adb -o ./resultados_analisis/

Si todo está bien, verás el estado ‘device’ en ADB y MVT comenzará a procesar artefactos del teléfono, generando ficheros JSON con hallazgos y registros en la carpeta de salida.

Método con copia de seguridad de Android

Existe la vía de analizar una copia de seguridad, útil cuando no es posible un check directo por ADB, aunque ten en cuenta que el comando ‘adb backup’ está en desuso.

Genera el backup y luego pásalo a MVT para una revisión offline de lo que pueda extraer.

~/Downloads/platform-tools/adb backup -all

Confirma la operación en el móvil, guarda el archivo ‘backup.ab’ y ejecútalo con MVT para su escaneo.

mvt-android check-backup -o ./resultados_analisis/ <ruta_al_backup.ab>

Recuerda: por la propia deprecación de ‘adb backup’, no siempre obtendrás la profundidad deseada. Cuando sea posible, prioriza el análisis directo por ADB.

iOS: notas y opción con Docker (contexto)

Aunque aquí nos centramos en Android, MVT también soporta iOS y existen guías para hacerlo con Docker en Linux cuando se requiere una versión concreta de libimobiledevice. Es útil si quieres revisar un iPhone dentro del mismo flujo forense.

Un itinerario típico incluye preparar directorios, descargar los IoCs, construir la imagen Docker, respaldar y descifrar la copia, y ejecutar el chequeo. Esquema abreviado:

mkdir Pegasus && cd Pegasus

mkdir ioc backup decrypted checked

wget https://raw.githubusercontent.com/AmnestyTech/investigations/master/2021-07-18_nso/pegasus.stix2 -O ioc/pegasus.stix2

wget https://raw.githubusercontent.com/mvt-project/mvt/main/Dockerfile -O Dockerfile

docker build -t mvt .

systemctl stop usbmuxd

docker run -it –privileged –rm -v /dev/bus/usb:/dev/bus/usb –net=host -v $PWD/ioc:/home/cases/ioc -v $PWD/decrypted:/home/cases/decrypted -v $PWD/checked:/home/cases/checked -v $PWD/backup:/home/cases/backup mvt

usbmuxd

ideviceinfo

idevicebackup2 backup encryption on -i

idevicebackup2 backup –full backup/

mvt-ios decrypt-backup -p <contraseña> -d decrypted backup/<nombre_copia>

mvt-ios check-backup -o checked –iocs ioc/pegasus.stix2 decrypted

El análisis en iOS también genera JSON con detecciones y trazas temporales basadas en IoCs públicos asociados a Pegasus.

Pegasus: contexto y casos que explican la utilidad de MVT

Pegasus es un spyware comercial de NSO Group, vendido a gobiernos y agencias para operaciones legítimas que, según distintas investigaciones, se habría empleado también contra periodistas, activistas y figuras públicas. Se le atribuyen capacidades de alto impacto: acceso a mensajes, ubicación, micrófono, cámara e incluso infecciones de ‘clic cero’ aprovechando vulnerabilidades de día cero.

Casos notorios han puesto el foco en este tipo de herramientas: desde el análisis del teléfono de Jeff Bezos tras recibir un vídeo por mensajería hasta investigaciones en las que se identificaron miles de posibles objetivos y episodios de espionaje a responsables políticos en varios países. La propia ONU llegó a recomendar no usar ciertas aplicaciones en entornos sensibles, precisamente por su valor para atacantes.

También trascendió el coste estimado de este tipo de servicios y su escalado por número de objetivos, lo que refuerza la idea de que los ataques con spyware de esta liga suelen estar dirigidos y no masivos. Para la ciudadanía de a pie, el riesgo es mucho menor; para perfiles expuestos, MVT es una verificación prudente.

Metodologías forenses cuando MVT no basta

Si sospechas seriamente de compromiso y MVT no arroja evidencias, el siguiente paso es el forense clásico: adquisición y análisis en profundidad. Aquí ya entran peritos y laboratorios con hardware y software específicos.

La adquisición forense puede ser física (ideal) o lógica (limitada). Con soluciones como Cellebrite UFED se extrae una imagen completa cuando es viable; si no, hay técnicas avanzadas como JTAG o chip-off para recuperar datos directamente de la memoria cuando el equipo está bloqueado o dañado.

JTAG

JTAG permite dialogar con los puertos de test del dispositivo para volcar memoria en crudo. Requiere identificar los TAPs en la placa, cableado o plantillas, un emulador compatible y configurar parámetros de procesador/memoria antes de leer la flash.

- Identificación de TAPs: por documentación o inspección de PCB.

- Conexión: soldadura fina o plantilla sin soldar.

- Herramental: emulador JTAG con soporte del modelo.

- Lectura: volcado de memoria flash y posterior análisis.

Chip-off

Chip-off consiste en desoldar el chip de memoria y leerlo en un zócalo. Es drástico pero efectivo cuando el terminal no arranca. Su viabilidad depende del modelo y del cifrado por hardware o de sistema.

- Desmontaje y localización del chip.

- Desoldado controlado y limpieza del encapsulado.

- Lectura en lector dedicado y análisis de la imagen.

Análisis de la evidencia

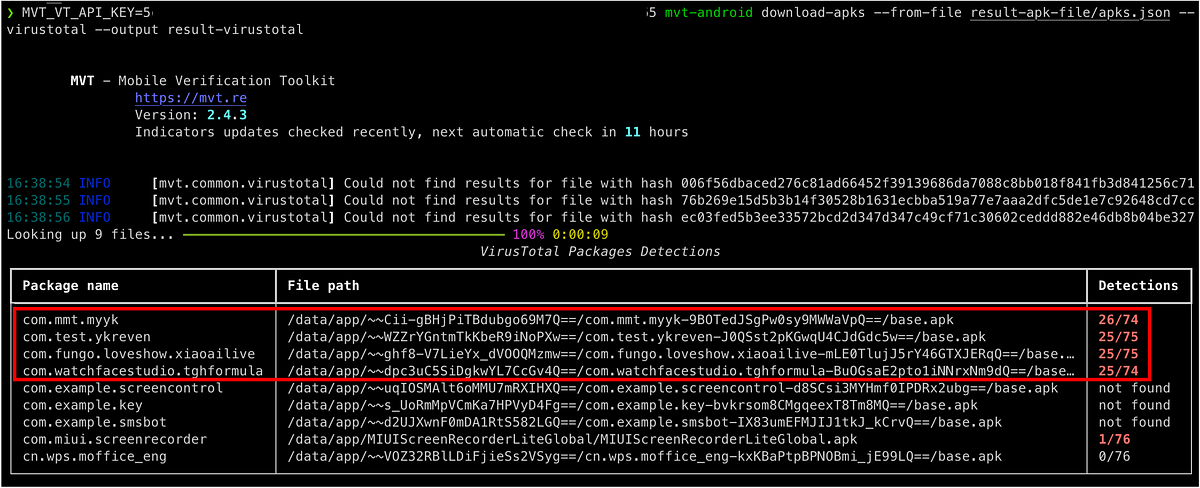

Con la imagen en mano, lo ortodoxo es calcular huellas (SHA-256, SHA-1/MD5 utilizados en combinaciones) para preservar la integridad y trabajar con copias verificadas. Herramientas como Autopsy, X-Ways u OsForensics ayudan a escanear y correlacionar artefactos.

En Android se prioriza localizar APKs, archivos borrados y desajustes de tipos usando módulos como ‘PhotoRec Carver’, ‘Hash Lookup’, ‘File Type Identification’ y ‘Extension Mismatch Detector’, así como revisar que no haya ejecutables ‘camuflados’ bajo extensiones inocuas.

Los APKs sospechosos se exportan y se comparan con reputación y firmas conocidas en motores como VirusTotal. Conviene recordar que un único motor detectando algo no basta: hay falsos positivos y PUPs que no son spyware.

Las bases de datos (SQLite principalmente) guardan gran parte de la verdad: mensajes, historiales, registros de uso de red. Revisar ficheros de ‘journal’, tablas y relaciones temporales ayuda a reconstruir actividad. El indexado y búsqueda por palabras clave, correos, teléfonos o IPs agiliza correlaciones entre fuentes.

Si se confirma un programa espía o exfiltración, el informe pericial debe documentar adquisición, hashes, metodología y destino de los datos (dominios, IPs, cuentas), incluyendo capturas y cadenas de custodia si tiene vocación probatoria.

Consejos prácticos y límites del análisis

Evita rootear el dispositivo antes del análisis salvo que lo recomiende el procedimiento forense. El root puede alterar artefactos o abrir puertas adicionales que distorsionen evidencias y, además, MVT no lo requiere.

Mantén el sistema y las apps al día. Muchas infecciones de alto nivel explotan fallos recién descubiertos; actualizar reduce la superficie de ataque y cierra vectores conocidos.

Desconfía de enlaces y adjuntos inesperados, aunque parezcan venir de contactos reales. Las campañas actuales abusan de ingeniería social, encadenan fallos y minimizan señales visibles para el usuario.

Recuerda: MVT te dice si hay rastro de IoCs conocidos, no es un detector universal. Si eres periodista, activista o figuras con exposición, añade capas: comunicación segura, compartimentación de dispositivos y, llegado el caso, auditorías profesionales.

Para quienes prefieren ‘cero superficie’, hay quien opta por teléfonos básicos sin Internet en contextos sensibles. Es una solución extrema y poco práctica para el día a día, pero ilustra el nivel de riesgo en ciertos escenarios.

Con MVT tienes una ‘radiografía’ razonable de tu móvil frente a spyware documentado, con pasos claros en Linux y también en Windows mediante WSL. Si te tomas el tiempo de ejecutarlo y lees sus avisos con calma, puedes ganar mucha tranquilidad o detectar a tiempo señales de alerta que justifiquen un análisis pericial de mayor calado.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.