- PatchGuard protege el núcleo de Windows x64 contra modificaciones no autorizadas

- Impide ataques avanzados como rootkits y estabiliza el sistema operativo

- La protección está en constante evolución para dificultar intentos de evasión

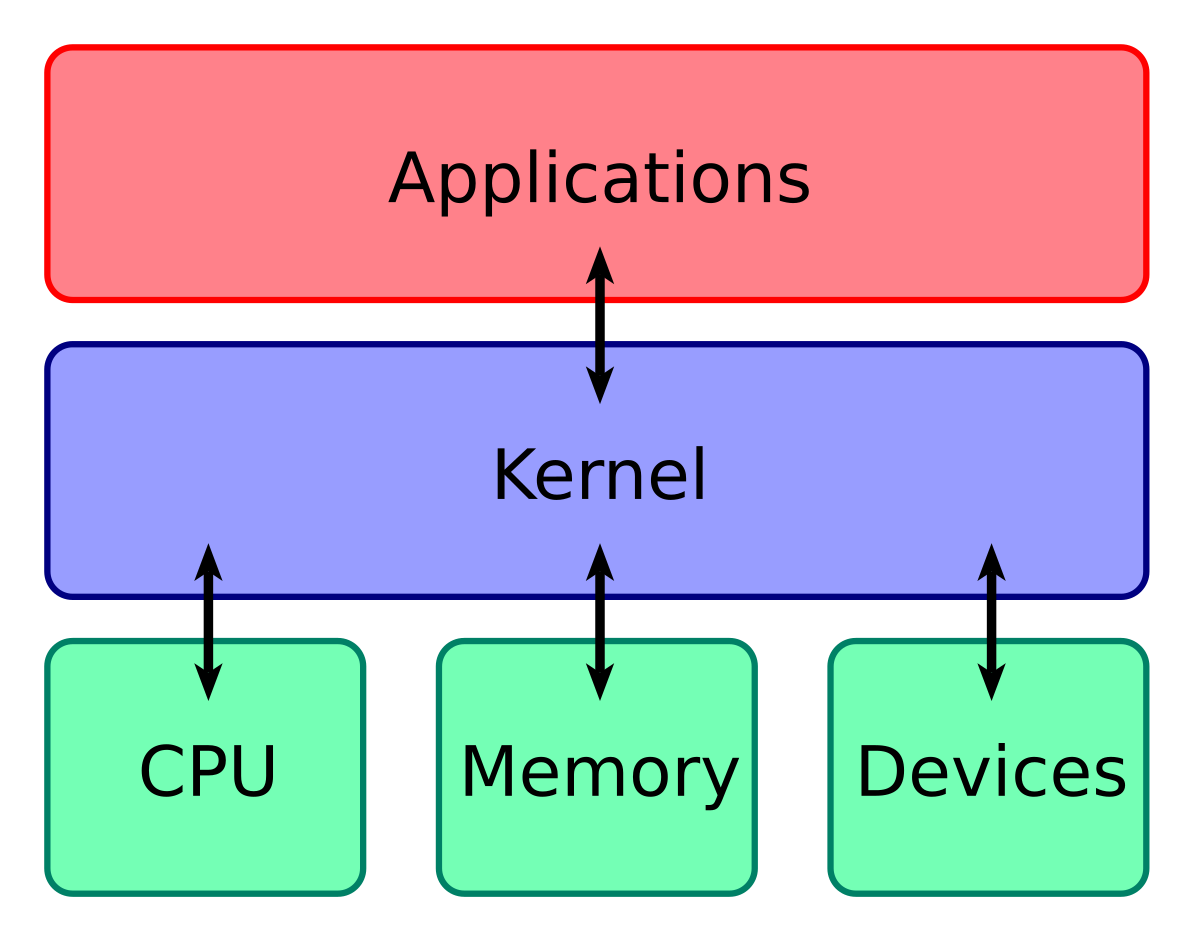

En el mundo de la seguridad informática, uno de los puntos más delicados y a la vez cruciales para la integridad de los sistemas operativos es el núcleo o kernel. Microsoft, consciente de los riesgos y ataques dirigidos contra esta pieza fundamental, desarrolló una tecnología específica para protegerlo en sus sistemas operativos de 64 bits: PatchGuard, también conocido como Kernel Patch Protection. Este sistema ha sido el centro de numerosos debates, investigaciones y hasta polémicas entre los expertos en ciberseguridad, por lo que entender su funcionamiento, sus límites y sus implicaciones resulta imprescindible para cualquier persona interesada en la protección de sistemas Windows.

Si alguna vez te has preguntado cómo evita Windows que los programas modifiquen a su antojo las partes internas más sensibles del sistema, PatchGuard es una respuesta clave. Desde su aparición en 2005 ha sido, al mismo tiempo, una barrera para los ataques más sofisticados y un quebradero de cabeza para quienes desarrollan herramientas de seguridad avanzadas. Vamos a adentrarnos en profundidad en todo lo que rodea a PatchGuard, cómo funciona, por qué es crucial, las controversias que ha provocado y los métodos que se han ideado para intentar saltárselo.

¿Qué es PatchGuard (Kernel Patch Protection)?

PatchGuard es una funcionalidad de seguridad exclusiva de las versiones de Windows para arquitecturas x64 (64 bits), cuyo fin es impedir la modificación o parcheo del núcleo del sistema operativo. Es decir, evita que tanto programas maliciosos como aplicaciones de terceros puedan manipular áreas críticas del kernel, el «cerebro» de Windows, donde residen las instrucciones más básicas y potentes del sistema.

Desde su introducción en 2005 con Windows XP x64 y Windows Server 2003 Service Pack 1, PatchGuard ha sido la línea de defensa que busca garantizar la integridad estructural y operativa del kernel frente a modificaciones directas. En las versiones anteriores de Windows basadas en la arquitectura x86, no existía una barrera de este tipo. Por ello, muchas aplicaciones, especialmente algunos antivirus y herramientas de seguridad, aprovechaban ese margen para inyectar código o modificar tablas internas. Todo esto, aunque podía dar más flexibilidad y capacidad a algunos programas, también abría una puerta peligrosa a ataques sofisticados y rootkits, que podían camuflarse de forma casi indetectable.

El objetivo esencial de PatchGuard es detectar y bloquear cualquier intento de manipulación de zonas protegidas del kernel, ya sea por parte de malware o incluso de software legítimo pero potencialmente peligroso. Es una medida de seguridad que refuerza la estabilidad y la confianza en el sistema operativo, aunque no está exenta de limitaciones y críticas, como veremos más adelante.

¿Cómo funciona PatchGuard?

La protección que brinda PatchGuard descansa en una serie de comprobaciones periódicas y complejas sobre áreas sensibles de la memoria y sobre las estructuras internas del kernel. PatchGuard monitoriza constantemente que el código y los datos protegidos no hayan sido alterados desde el arranque. Para ello, calcula sumas de comprobación (checksums) de estos elementos críticos al inicio del sistema, y las compara periódicamente a lo largo de la ejecución.

Entre las áreas que PatchGuard observa con lupa, se encuentran:

- Las tablas descriptoras de servicios del sistema (SSDT)

- La tabla de descriptores de interrupciones (IDT) y la global (GDT)

- Las rutinas de depuración y las listas de módulos cargados

- Archivos y librerías críticas como el Hardware Abstraction Layer (HAL) y NDIS

En caso de que el sistema detecte una discrepancia, Windows lanza una comprobación crítica denominada bug check, que se traduce en una temida pantalla azul (BSOD) y el reinicio inmediato del sistema. El código de error asociado a estas infracciones es el 0x109, conocido como CRITICAL_STRUCTURE_CORRUPTION. Esto quiere decir que, si algún intento de parcheo del kernel tiene éxito, el sistema se apaga y no continúa funcionando bajo ese estado alterado, minimizando así el impacto de un posible ataque o error catastrófico.

Un dato interesante es que Microsoft nunca ha publicado detalles precisos sobre la frecuencia ni los mecanismos internos exactos con los que PatchGuard realiza estas comprobaciones. Los expertos presuponen que la planificación de los chequeos puede estar aleatorizada y variar entre pocos segundos y varios minutos, un sistema que dificulta todavía más cualquier intento de burlar la protección.

¿Qué tipo de modificaciones evita PatchGuard?

PatchGuard impide modificaciones sobre una variedad de elementos esenciales del kernel. Entre los métodos y estructuras que busca proteger destacan:

- Alteración de las tablas de servicios del sistema, responsables de las llamadas API entre el usuario y el núcleo

- Cambios en las tablas de interrupciones que gestionan la respuesta del sistema a eventos hardware y software

- Modificaciones al código propio del kernel, así como a bibliotecas fundamentales como HAL y NDIS

- Uso de pilas (stacks) de kernel no gestionadas por el propio sistema

Sin esta protección, cualquier driver podría manipular el núcleo para, por ejemplo, interceptar llamadas, ocultarse del sistema o introducir funcionalidades secretas. PatchGuard solo se orienta a impedir que los controladores de dispositivo modifiquen el kernel. No puede evitar, sin embargo, que un driver que ya tenga privilegios de nivel kernel modifique a otro controlador, por lo que su defensa está centrada exclusivamente en el núcleo del sistema operativo.

Ventajas de usar PatchGuard en Windows

La existencia de PatchGuard responde a la necesidad de proteger la integridad del sistema operativo y evitar que código no autorizado —ya sea legítimo o malicioso— altere componentes básicos. Los riesgos que se buscan mitigar son numerosos, pero algunos de los más relevantes incluyen:

- Errores críticos en el kernel derivados de código desconocido o insuficientemente probado

- Conflictos y problemas de fiabilidad cuando múltiples programas intentan modificar las mismas zonas protegidas

- Confianza total en la seguridad del sistema, facilitando la instalación de rootkits y malware indetectable

- Estabilidad general del sistema operativo: PatchGuard reduce significativamente los cuelgues y las pantallas azules causadas por drivers ‘creativos’

Microsoft justificó la introducción de PatchGuard tras analizar extensos datos de fallos de sistemas donde la modificación del núcleo era la causa más frecuente de bloqueos y problemas graves. Al impedir el parcheo indiscriminado por parte de programas de terceros, se logra un entorno mucho más predecible y estable, crucial para usuarios profesionales y domésticos.

Limitaciones y controversias: ¿por qué genera debate PatchGuard?

Como suele ocurrir en cuestiones de seguridad, ningún sistema es infalible ni perfecto. PatchGuard no puede evitar todos los ataques ni es capaz de proteger el sistema ante drivers maliciosos que operen a nivel de privilegio kernel. De hecho, algunos expertos consideran que, aunque representa una barrera extra, aquellos atacantes lo suficientemente hábiles pueden encontrar formas de evadirlo.

El hecho de que los drivers tengan el mismo nivel de privilegio que el propio kernel implica que un atacante con acceso suficiente puede, teóricamente, deshabilitar o esquivar las restricciones de PatchGuard. Como respuesta, Microsoft ha ido actualizando periódicamente la tecnología, dificultando los métodos de evasión conocidos y haciendo del Kernel Patch Protection «un blanco en constante movimiento» para los ciberdelincuentes. Desde su lanzamiento, se han implementado al menos dos grandes actualizaciones para corregir vulnerabilidades y técnicas de bypass ya descubiertas.

Uno de los puntos más polémicos es que PatchGuard ha puesto trabas al funcionamiento de ciertos antivirus y programas de seguridad que, tradicionalmente, realizaban modificaciones profundas en el kernel para ofrecer protecciones avanzadas como el bloqueo de procesos o la eliminación de rootkits. Herramientas clásicas de McAfee, Symantec o Kaspersky dependían del parcheo del núcleo en sistemas x86, lo que les otorgaba más margen de acción pero, a cambio, también ponía en riesgo la estabilidad. En plataformas x64, estas mismas aplicaciones vieron drásticamente reducido su alcance, y hubo voces dentro del sector que exigieron a Microsoft la creación de excepciones para empresas «de confianza». Microsoft, sin embargo, optó por no debilitar PatchGuard mediante excepciones privadas. Como alternativa, colaboró con los fabricantes para desarrollar nuevas APIs y mecanismos oficiales, permitiendo que el software de seguridad cumpliera sus objetivos sin interferir en el núcleo.

Ejemplos de bypass y ataques a PatchGuard

Desde su creación, la comunidad de ciberseguridad ha tratado de analizar, someter a prueba y, en ocasiones, vulnerar las defensas de PatchGuard. No han faltado ejemplos de técnicas teóricas y prácticas para saltarse sus protecciones. Entre los métodos o conceptos de ataque más conocidos destacan:

- GhostHook: un ataque descubierto por investigadores de CyberArk Labs que permite instalar rootkits indetectables incluso en sistemas Windows 10 completamente actualizados. Se basa en el uso de características de hardware como Intel PT, mediante la manipulación del handler PMI, logrando el control del kernel.

- InfinityHook y ByePg: otras técnicas que han demostrado vulnerabilidades en la implementación de PatchGuard en diferentes escenarios.

- Empleo de vulnerabilidades en drivers legítimos, como en el caso del rootkit Uroburos, que aprovechaba fallos en drivers firmados para desactivar tanto la Protección de Firma de Controladores como el propio PatchGuard.

En todos estos casos, el denominador común es el altísimo nivel de privilegio necesario para ejecutar los ataques, lo que reduce sensiblemente el riesgo para el usuario medio, pero sigue suponiendo una preocupación para entornos empresariales y críticos.

Por ejemplo, Microsoft consideró que el ataque GhostHook no requería un parche inmediato, ya que para explotarlo era necesario que el atacante ya tuviera acceso a nivel de kernel, una condición que, en teoría, no debería darse fácilmente. Sin embargo, los expertos de CyberArk Labs defendieron que sí debía corregirse, dado que PatchGuard es una línea de defensa clave que nunca debería ser vulnerable.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.