- La firma digitale di autisti en Windows garantisce l'integrità del controllore e funge da barriera contro il malware di basso livello, come i rootkit.

- È possibile convalidare la firma Microsoft in un invio controllando l'EKU del certificato nel file .cat e utilizzando SignTool per controllare le firme incorporate in .sys.

- Windows consente di rilassare o disabilitare la verifica della firma tramite Boot temporanei, criteri di gruppo, modalità di test o bcdedit, sempre con rischi per la sicurezza.

- Strumenti come il Amministratore del dispositivo DriverView aiuta a individuare i driver difettosi o sospetti e a decidere se aggiornarli o rimuoverli.

I driver di dispositivo sono un componente chiave in modo che Windows possa comprendere il hardwareScheda grafica, stampante, adattatore Wi-Fi, scheda audio, ecc. Quando qualcosa non va con un driver, compaiono strani errori, i dispositivi smettono di funzionare o si verificano arresti anomali difficili da spiegare. E, a complicare ulteriormente le cose, da anni Microsoft richiede che molti di questi driver siano firmato digitalmente per poter caricare normalmente.

Verifica della firma del driver in Windows È una potente misura di sicurezza, ma può anche trasformarsi in un vero grattacapo quando si deve installare un driver obsoleto, un driver di prova o uno di un produttore non approvato da Microsoft. In questo articolo, spiegheremo in dettaglio cos'è la firma dei driver, come verificarla, cosa fare quando si verifica il famigerato errore "Windows non può verificare la firma digitale… (codice 52)" e quali metodi esistono per disattivare (temporaneamente o permanentemente) questa verifica, con tutti i rischi associati.

Cos'è esattamente la firma del driver in Windows?

La firma digitale di un controllore funziona come un certificato di autenticitàÈ molto simile alla firma utilizzata nelle applicazioni firmate. In sostanza, indica che il file del driver non è stato modificato da quando lo sviluppatore lo ha firmato e che è stato sottoposto a un processo di convalida che Microsoft considera affidabile.

Quando un produttore invia i suoi driver a MicrosoftQuesti driver possono essere testati (ad esempio, con HLK/HCK) o firmati tramite attestazione. In entrambi i casi, il risultato è un pacchetto firmato con un certificato rilasciato da Microsoft. Questa firma garantisce che il driver è destinato a un sistema operativo e a un caso d'uso specifici e che non è stato danneggiato o alterato tra la sorgente e il PC.

Per l'utente medio, questa firma funge da filtro di sicurezza.Per impostazione predefinita, Windows carica solo i driver che hanno superato il processo di approvazione. Se si tenta di installare un driver non firmato o con una firma non valida, il sistema potrebbe bloccarlo, visualizzare avvisi o semplicemente non caricare il dispositivo, soprattutto nelle versioni a 64 bit di Windows Vista e versioni successive.

In secondo piano, la firma del controller serve anche a contrastare minacce molto gravi. come i rootkit, che si mascherano da driver di sistema per ottenere i permessi SISTEMAUna volta installato come controller, un malware di questo tipo può monitorare il traffico, intercettare le connessioni con certificati falsi, disattivare il software antivirus e nascondersi a un livello molto basso, rendendolo quasi impossibile da rilevare senza [non chiaro - probabilmente "antivirus" o "antivirus"]. formatear.

Pertanto la regola generale è chiara.Se possibile, utilizzare driver firmati dal produttore o da [non chiaro/non chiaro]. Windows UpdateDovresti saltare la firma solo se hai una ragione valida e sai esattamente cosa stai installando.

Caso di studio: Codice di errore 52 "Windows non riesce a verificare la firma digitale..."

A partire da Windows Vista x64 e Windows Server 2008 e versioni successiveÈ abbastanza comune imbattersi nel messaggio di errore: "Windows non può verificare la firma digitale dei driver richiesti per questo dispositivo. Una recente modifica hardware o software potrebbe aver installato un file non firmato correttamente, danneggiato o contenente software dannoso proveniente da una fonte sconosciuta. (Codice 52)".

Questo messaggio significa, molto semplicemente, che la firma del controllore non è valida. Dipende dalle policy attualmente in vigore sul sistema. Potrebbe essere che il driver non sia firmato, che l'autorità emittente non sia attendibile, che il certificato sia scaduto o che l'integrità del file sia compromessa.

In pratica, il risultato è che Windows impedisce al dispositivo di funzionareAd esempio, è tipico di alcuni adattatori Wi-Fi USB come alcuni modelli TP-Link TL-WN722N: Gestione dispositivi li riconosce, ma visualizza il codice 52 e il dispositivo non funziona, a meno che non si avvii il sistema disabilitando temporaneamente l'applicazione obbligatoria delle firme dei driver (utilizzando F8 o le opzioni di avvio avanzate).

Se devi premere F8 o utilizzare le opzioni di avvio avanzate ogni volta che avvii il computer Se il driver non funziona, è segno che il problema risiede nella firma. Il driver è obsoleto, è stato modificato o utilizza un certificato non attendibile per la versione di Windows in uso.

La soluzione ideale, ove possibile, è quella di ottenere una versione correttamente firmata del driver.dal sito web ufficiale del produttore o tramite Windows Update. Se ciò non fosse possibile, esistono metodi per allentare o disabilitare la verifica della firma, ma è necessario applicarli con estrema cautela.

Come convalidare la firma Microsoft in un invio di driver

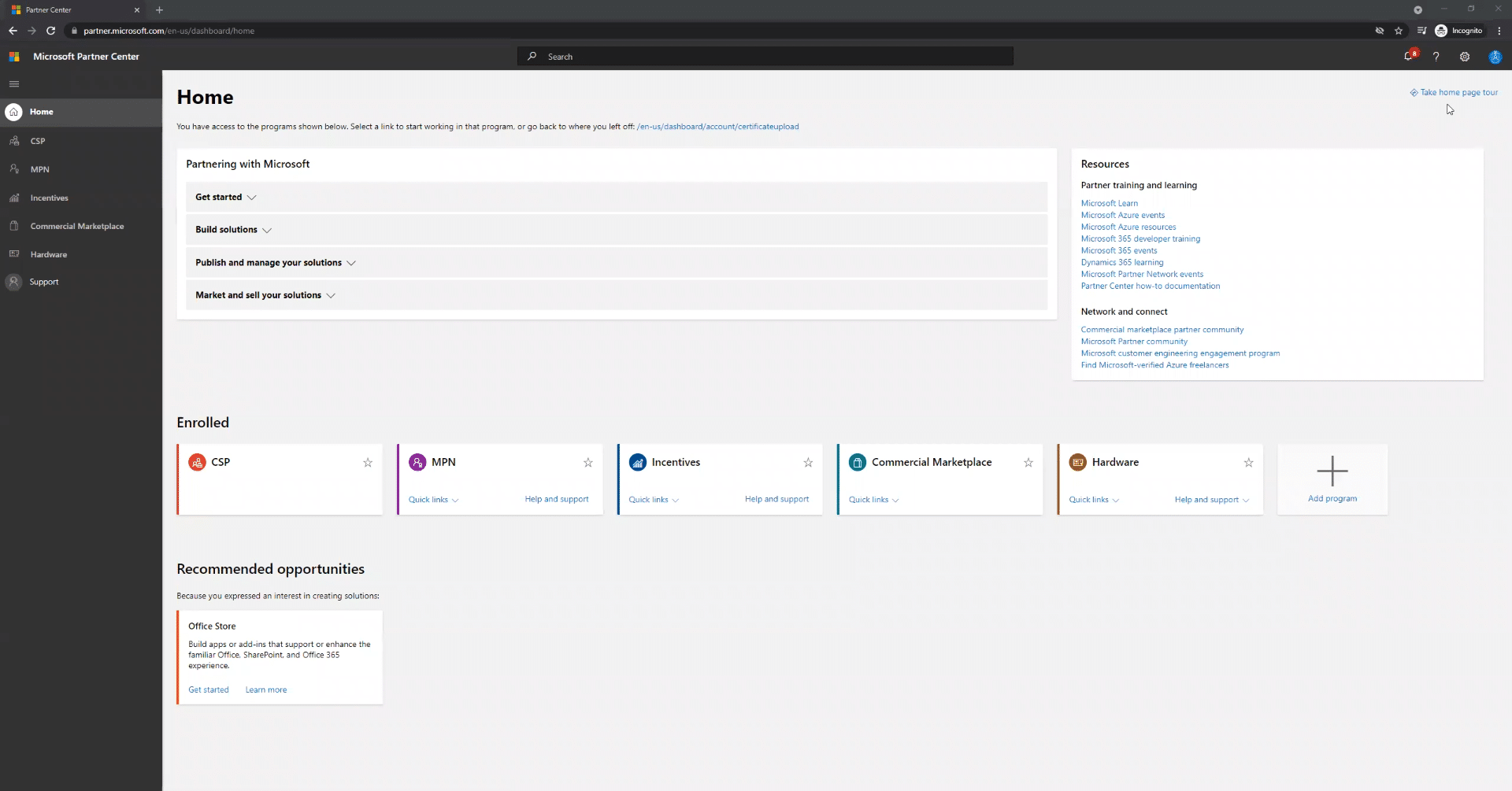

Negli ambienti di sviluppo, test o distribuzione hardwareÈ comune dover verificare se un set di driver è effettivamente firmato da Microsofte se è certificato tramite attestazione o dopo aver superato i test HLK/HCK. Per fare ciò, il primo passo è scaricare il pacchetto firmato dal pannello hardware Microsoft corrispondente.

I passaggi generali per scaricare i file dei driver firmati da una spedizione Ecco come fare: individuare la spedizione sul portale hardware, selezionare l'identificativo privato del prodotto, inserire i dati del conducente e, nella sezione "Proprietà pacchetti e firma", utilizzare l'opzione "Altro" e quindi "Scarica file firmati".

Una volta ottenuto il pacchetto, l'elemento chiave è solitamente il file .cat. associato al controller. Questo catalogo contiene le informazioni sulla firma e sulla certificazione. Da lì è possibile visualizzare il certificato utilizzato per la firma e i suoi usi consentiti.

Per verificare la firma Microsoft utilizzando l'interfaccia graficaÈ possibile fare clic con il pulsante destro del mouse sul file .cat del driver, aprire "Proprietà" e quindi la scheda "Firme digitali". Lì verrà visualizzato il nome del certificato utilizzato per la firma. Facendo clic su "Dettagli" per quella firma e accedendo alla scheda "Dettagli" del certificato, è possibile visualizzare il campo "Enhanced Key Usage" (EKU).

L'EKU indica a cosa può essere utilizzato quel certificato di firma.Nel caso dei driver hardware Windows, vengono utilizzati identificatori di oggetto (OID) specifici. Un OID che termina con 5 corrisponde in genere a un tipo di firma non di attestazione, mentre un OID che termina con 1 indica che il driver è firmato tramite attestazione. Questa distinzione è importante quando si hanno due versioni dello stesso driver e si ha bisogno di sapere quale sia l'una e l'altra.

Verifica le firme con SignTool (firma incorporata nei file .sys)

Oltre alla firma nel catalogo .catMolti driver del kernel hanno una firma incorporata direttamente nel file .sys. Per verificare questo tipo di firma, lo strumento standard è SignTool, incluso in Windows SDK e negli strumenti di sviluppo Microsoft.

Il comando tipico per convalidare una firma incorporata in un driver Sarebbe qualcosa del genere:

SignTool — verifica la firma: SignTool verify /v /pa DriverFileName.sys

In questo comando, l'opzione verificare Indica a SignTool di verificare la firma. del file driver specificato. Il modificatore /v Attiva un output dettagliato, visualizzando messaggi di avanzamento e potenziali avvisi, mentre /pa Richiede che la verifica venga eseguita in base ai requisiti di firma per l'installazione del dispositivo PnP.

Si prega di notare che SignTool non richiede di specificare il certificato specifico. Il sistema utilizza il certificato utilizzato per firmare il file; effettua una ricerca negli archivi certificati del sistema per verificare se la catena di attendibilità conduce a un'autorità di certificazione radice attendibile. Pertanto, se si utilizzano certificati di prova, è obbligatorio installare prima tale certificato nell'archivio "Autorità di certificazione radice attendibili" del computer utilizzato per la verifica.

SignTool — esempio pratico: SignTool verify /v /pa amd64\toaster.sys

Se la verifica fallisce, SignTool visualizzerà dei messaggi di errore. indicando se il problema è dovuto al fatto che il certificato non può essere trovato, la catena non raggiunge una radice attendibile, l'utilizzo della chiave non è appropriato o la firma non corrisponde al contenuto effettivo del file (file manipolato o danneggiato).

Driver Windows firmati, non firmati e generici

Nella vita quotidiana di un utente Windows, esistono fondamentalmente tre tipi di driver.: driver generici forniti dal sistema stesso, driver ufficiali del produttore e, in misura minore, driver di terze parti meno noti o versioni di prova.

Driver generici Microsoft Vengono installati automaticamente, consentendo di utilizzare la maggior parte dell'hardware fin dal primo avvio. Di solito offrono un set di funzionalità di base: ad esempio, con una stampante multifunzione potresti essere in grado solo di stampare, ma non di scansionare o utilizzare le funzioni avanzate del pannello.

I driver forniti dal produttore dell'hardware Spesso aggiungono funzionalità extra, migliorano le prestazioni e abilitano strumenti specifici: pannelli di controllo, utilità di calibrazione, profili colore, funzioni audio speciali, ecc. Se è necessario disinstallare completamente la GPU, utilizzare DDU.

È molto comune che, quando si cercano driver su Google, vengano visualizzati prima i siti Web di terze parti. che promettono di "scaricare qualsiasi driver" o di installare tutto automaticamente. Questi tipi di siti sono una fonte classica di malware e driver modificati, quindi è meglio evitarli. Se il sistema ha la verifica della firma abilitata, molti di questi driver verranno bloccati perché rilevati come non validi. Se preferisci uno strumento per identificare i driver, puoi usare Driver Easy.

Infine, ci sono i driver di prova o i driver di sviluppatori più piccoli.Questi certificati potrebbero essere firmati con certificati autofirmati o da entità non riconosciute da Windows per impostazione predefinita. In questi casi, iniziano a comparire avvisi ed errori come il codice 52.

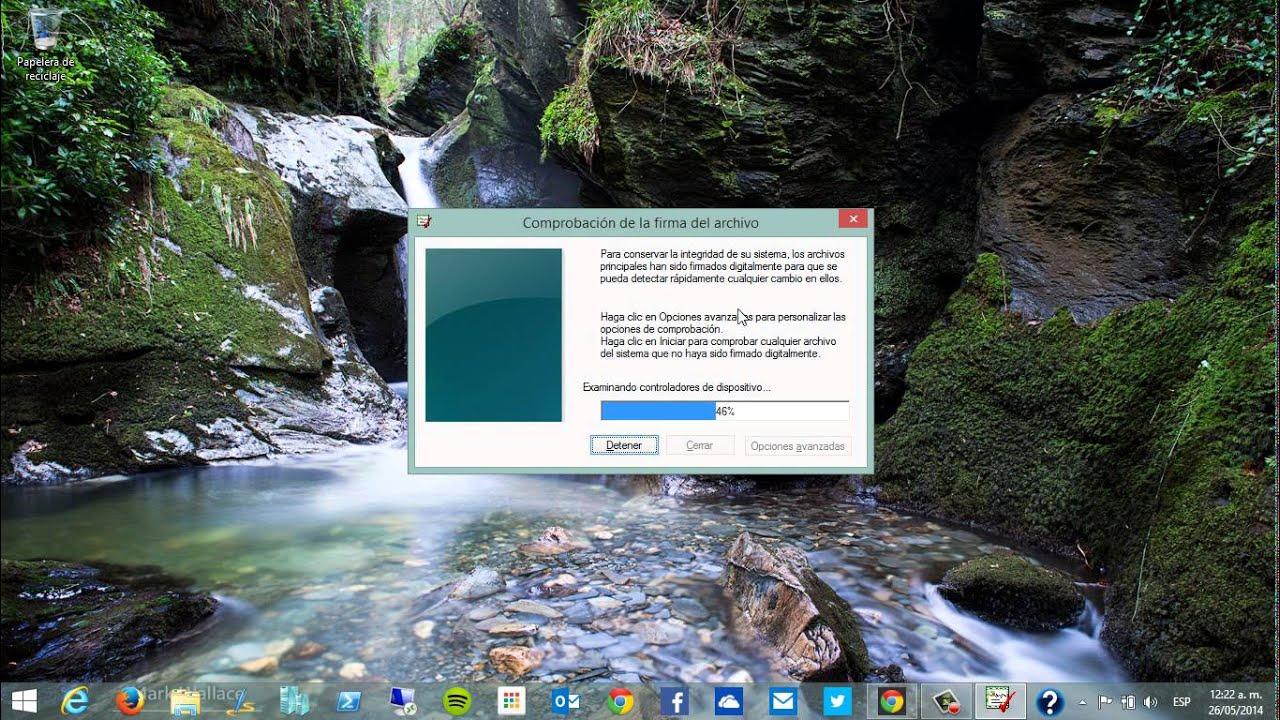

Metodo 1: avvio disabilitando temporaneamente la firma del driver

Il modo più semplice e meno aggressivo per aggirare la restrizione Ciò comporta l'utilizzo dell'opzione di avvio "Disattiva imposizione della firma del driver". Questa modalità ha effetto solo su quella sessione; al riavvio successivo, Windows tornerà al suo comportamento standard.

L'idea è semplice: si avvia il sistema con questa opzioneSi installa il driver problematico e, una volta fatto, si riavvia normalmente. Questo ha il vantaggio di ridurre il tempo in cui il sistema non è protetto, anche se non sempre garantisce che il driver continuerà a funzionare nei futuri avvii senza essere correttamente firmato.

In Windows 8, Windows 10 e Windows 11Il classico tasto F8 è nascosto per impostazione predefinitaPertanto, il modo più comune è accedere alle opzioni di avvio avanzate dall'interno del sistema stesso. È possibile tenere premuto il tasto Shift (Maiusc) mentre si fa clic su "Riavvia" dal menu Start, oppure eseguirlo in una finestra di CMD oppure Esegui:

Accesso avanzato: shutdown.exe /r /o

Dopo il riavvio, Windows visualizzerà il menu delle opzioni di diagnostica.Da lì, vai su "Risoluzione dei problemi" > "Opzioni avanzate" > "Impostazioni di avvio". Facendo clic su OK, il sistema si riavvierà e vedrai un elenco di opzioni. Tra queste, "Disattiva imposizione firma driver", che di solito si seleziona premendo F7.

En Windows 7Windows Vista e versioni equivalenti di Windows ServerSì, F8 è solitamente disponibile all'avvio. Basta premerlo ripetutamente all'accensione del computer, accedere alle opzioni avanzate e selezionare direttamente "Disabilita l'uso obbligatorio dei driver firmati".

Metodo 2: modificare in modo permanente il processo di avvio utilizzando bcdedit

Se è necessario disattivare definitivamente la verifica della firma (ad esempio, in un ambiente di prova o di laboratorio), è possibile utilizzare bcdedit, uno strumento di linea di comandi che consente di modificare le impostazioni del boot manager di Windows.

A differenza del precedente metodo temporaneo, le modifiche apportate con bcdedit sono permanenti. dopo ogni riavvio, finché non vengono ripristinati. Per lo stesso motivo, è necessario utilizzarli con grande attenzione, perché si lascerà la porta aperta al caricamento di driver senza una firma valida.

Per disabilitare il controllo tramite bcdedit, apre una finestra di Simbolo del sistema con privilegi di amministratore (cliccare con il tasto destro del mouse su "Esegui come amministratore") ed eseguire, ad esempio:

bcdedit — abilita la modalità test e disabilita l'integrità: bcdedit /set testsigning on

bcdedit /set nointegritychecks on

Parametro test di firma attivo attiva la modalità testProgettato per consentire agli sviluppatori di caricare driver di test firmati con certificati di test. Il valore controlli di integrità su Disattiva i controlli di integrità della firma, consentendo a Windows di caricare i driver anche se la loro firma non supera le consuete convalide.

Quando si desidera ripristinare il normale comportamento di WindowsÈ necessario rimuovere tali valori dalla configurazione del bootloader con:

bcdedit — ripristina testsigning/nointegritychecks: bcdedit /deletevalue testsigning

bcdedit /deletevalue nointegritychecks

Se hai domande su quali valori sono attualmente attiviPuoi controllare le impostazioni con:

Controllare lo stato del caricabatterie: bcdedit /v

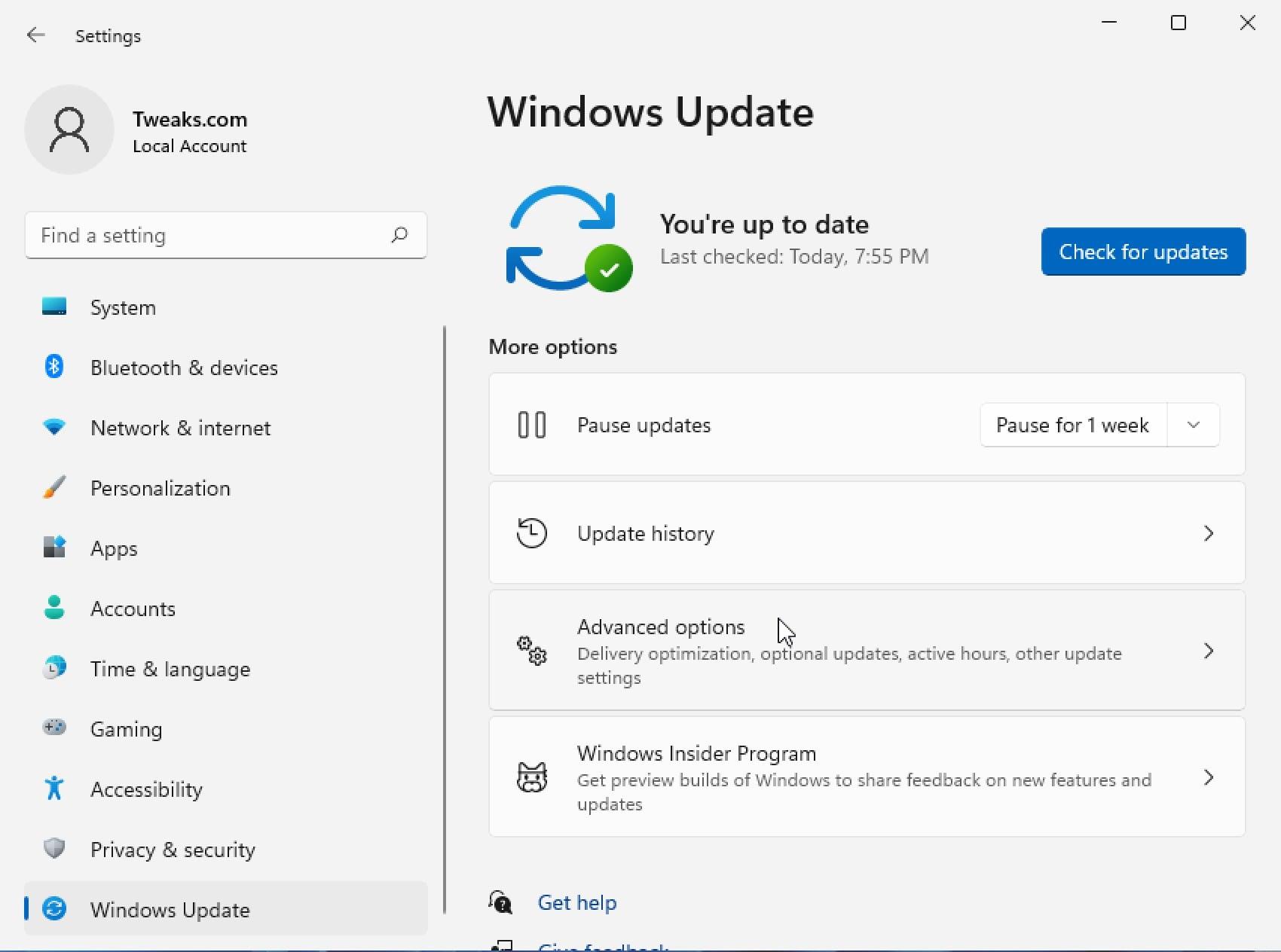

Prima di attuare questo tipo di modifiche permanenti, è opportuno considerare due punti importanti.Se BitLocker è abilitato, disabilitalo temporaneamente e, se è abilitato nel BIOS/UEFI, Secure BootSarà necessario disattivarlo, poiché questo meccanismo impedisce specificamente il caricamento di sistemi o configurazioni non verificati.

Disabilitare la firma del driver dai criteri di gruppo

Utenti di Windows 10/11 Pro ed edizioni equivalenti È possibile modificare il comportamento della firma del driver tramite l'Editor Criteri di gruppo locali (gpedit.msc). Questo metodo non è disponibile nelle edizioni Home.

Per utilizzarlo, apri la finestra di dialogo Esegui con Win + R, Scrivi gpedit.msc e premi Invio. Nell'editor che si apre, vai su "Configurazione utente" > "Modelli amministrativi" > "Sistema" > "Installazione driver".

All'interno di quel percorso troverai l'opzione "Firma del codice per i driver di dispositivo"Fai doppio clic per aprire le impostazioni. Qui puoi scegliere tra diverse policy: avvisa, blocca o consenti.

Se selezioni "Disabilita" o modifichi il criterio in modo che non richieda una firmaWindows sarà meno rigoroso nell'installazione dei driver, anche se è bene tenere presente che ciò si applica al contesto utente e potrebbe non coprire tutti i casi in cui il kernel o i driver vengono caricati nelle primissime fasi dell'avvio.

Dopo aver modificato questa policy, si consiglia di riavviare il computer. per garantire che le nuove regole vengano applicate pienamente. E, una volta installato il driver problematico, valuta la possibilità di tornare a una configurazione più restrittiva per evitare di lasciare quella vulnerabilità aperta a tempo indeterminato.

Modalità di test in Windows

Windows include una "Modalità di test" ben congegnata Per scenari in cui è necessario eseguire driver o applicazioni non firmati con certificati standard. In questa modalità, i driver di prova possono essere caricati senza dover essere firmati con un'autorità di certificazione riconosciuta da Microsoft.

bcdedit viene utilizzato anche per attivare o disattivare questa modalità.Da una console con privilegi di amministratore, è possibile controllare il parametro FIRMA DI TESTSebbene molte guide mostrino il contrario, il funzionamento tipico è il seguente:

TESTSIGNING — comando di attivazione: bcdedit /set TESTSIGNING ON

Impostando TESTSIGNING su ON il sistema viene avviato in modalità test Sul desktop vedrai una filigrana che indica qualcosa come "Modalità test Windows...". Mentre questa modalità è attiva, potrai installare e caricare driver firmati con certificati di prova.

Una volta terminata l'installazione o il test dei driver necessariSi consiglia di tornare alla modalità normale eseguendo il comando inverso:

TESTSIGNING — comando di disattivazione: bcdedit /set TESTSIGNING OFF

Questo approccio è una sorta di via di mezzo tra il metodo temporaneo al 100% di avvio con F7 e la disattivazione completa dei controlli di integrità. È particolarmente rivolto a sviluppatori e tester che lavorano con driver ancora in fase di sviluppo.

Disattivare completamente la verifica della firma del driver

Esiste un metodo più radicale che lo disabilita permanentemente Una delle funzioni di sicurezza più importanti relative ai controller è il controllo dell'integrità della firma. Si tratta di una soluzione estrema e dovrebbe essere utilizzata solo come ultima risorsa.

L'idea è semplice: dire a Windows, usando bcdedit, di non eseguire controlli di integrità durante il caricamento dei driver. Per farlo, in genere si utilizza un comando come il seguente nella console di amministrazione:

NoIntegrityChecks — disabilita i controlli: bcdedit.exe /set nointegritychecks on

Con questa modifica, Windows consentirà l'installazione e il caricamento di driver che non superano i controlli della firma.In altre parole, praticamente qualsiasi driver può essere eseguito, indipendentemente dalla sua origine, purché altri meccanismi (come Secure Boot) non lo impediscano.

Una volta installati tutti i driver necessariSi consiglia vivamente di annullare questa modifica e tornare al valore predefinito per ripristinare la protezione. Per farlo, è possibile eseguire:

NoIntegrityChecks — ripristina i controlli: bcdedit.exe /set nointegritychecks off

La disattivazione permanente di questi controlli aumenta notevolmente la superficie di attaccoUn driver dannoso può entrare attraverso questa via con autorizzazioni complete e senza che Windows lo blocchi. Pertanto, negli ambienti personali, è solitamente più sensato utilizzare metodi temporanei o cercare driver alternativi firmati piuttosto che lasciare il sistema costantemente non protetto.

Pericoli reali nell'installazione di driver non firmati

La firma del conducente può sembrare una seccatura Potresti voler far funzionare solo il tuo adattatore Wi-Fi o la tua vecchia stampante, ma vale la pena ricordare perché esiste questa restrizione. Le minacce basate sui driver (rootkit, bootkit, ecc.) sono tra le più pericolose in circolazione.

Un driver dannoso viene eseguito con privilegi di SISTEMAsopra gli utenti e numerose difese. Da lì, può intercettare tutto il traffico di rete, manipolare i certificati per reindirizzare le connessioni a siti web falsi, registrare le sequenze di tasti premuti, spiare le password e molto altro.

Inoltre, questo tipo di malware è solitamente praticamente invisibile. Questo perché gli antivirus e gli strumenti di sicurezza in esecuzione sul sistema operativo stesso vengono caricati a un livello inferiore. In molti casi, l'unico modo affidabile per sbarazzarsi di un rootkit di questo tipo è formattare completamente e reinstallare Windows.

Pertanto, non dovresti mai disabilitare la firma del driver alla leggera. Non fidarti dei programmi che ti chiedono di disattivarli per installare presunti "driver magici" o "ottimizzatori". Prima di sperimentare queste opzioni, vale la pena cercare alternative da fonti affidabili o valutare se hai davvero bisogno di quel driver specifico.

La regola d'oro è semplice: installare solo driver da fonti attendibiliSoprattutto quando si decide di rilassare o disattivare la verifica della firma. Una piccola scorciatoia oggi può trasformarsi in un grosso problema domani, se un driver infetto prende il controllo del computer.

Scrittore appassionato del mondo dei byte e della tecnologia in generale. Adoro condividere le mie conoscenze attraverso la scrittura, ed è quello che farò in questo blog, mostrarti tutte le cose più interessanti su gadget, software, hardware, tendenze tecnologiche e altro ancora. Il mio obiettivo è aiutarti a navigare nel mondo digitale in modo semplice e divertente.