- A segurança sem clock está relacionada a projetos de CPU assíncronos, onde a dependência de um clock global é reduzida ou eliminada.

- Os processadores modernos combinam caches, MMUs (Unidades de Medição de Memória), paralelismo e múltiplas threads, o que complica tanto o desempenho quanto a segurança.

- Projetos sem relógio podem mitigar ataques de temporização, mas exigem novas formas de monitoramento e auditoria. Hardwares.

- A virtualização, as vCPUs e os aceleradores especializados expandem a superfície de ataque, tornando essencial a integração da segurança desde o nível do silício.

Expressão Segurança sem relógio de ponto parece um conceito futurista.Mas, na verdade, está intimamente ligado à forma como os processadores e sistemas atuais são projetados e protegidos. Para entendê-lo adequadamente, precisamos analisar como uma CPU funciona internamente, como a execução de instruções é organizada e qual o papel que o famoso sinal de clock desempenha na definição do ritmo de todo o sistema.

Nas últimas décadas, os processadores têm estado numa corrida para aumentar a sua velocidade. frequência do clock, integrar mais transistores e multiplicar seu paralelismoAo mesmo tempo, surgiram projetos que tentam se libertar da dependência do relógio global, seja em todo o chip ou em partes específicas. Essa área, a de projetos assíncronos ou sem relógio, abre oportunidades muito interessantes em termos de consumo de energia e dissipação de calor… e também desafios de segurança específicos que são frequentemente agrupados sob o conceito de segurança sem relógio.

A CPU como centro do sistema e sua relação com o relógio.

Quando falamos sobre segurança relacionada a relógios, a primeira coisa a lembrar é exatamente o que é uma CPU. Essencialmente, a A unidade central de processamento é o cérebro do computador.: o componente que interpreta e executa as instruções do programa, coordena a memória, a entrada/saída e coprocessadores especializados, como as GPUs.

Dentro de uma CPU moderna, encontramos vários blocos distintos. Por um lado, há o unidade lógica aritmética (ULA)A unidade lógica aritmética (ULA) é responsável pelas operações matemáticas e lógicas com números inteiros. Em seguida, temos os registradores, que são pequenas memórias ultrarrápidas onde os dados com os quais o processador está trabalhando são armazenados. E, acima de tudo isso, há uma unidade de controle que decide, ciclo a ciclo, o que fazer, o que ler da memória e o que escrever.

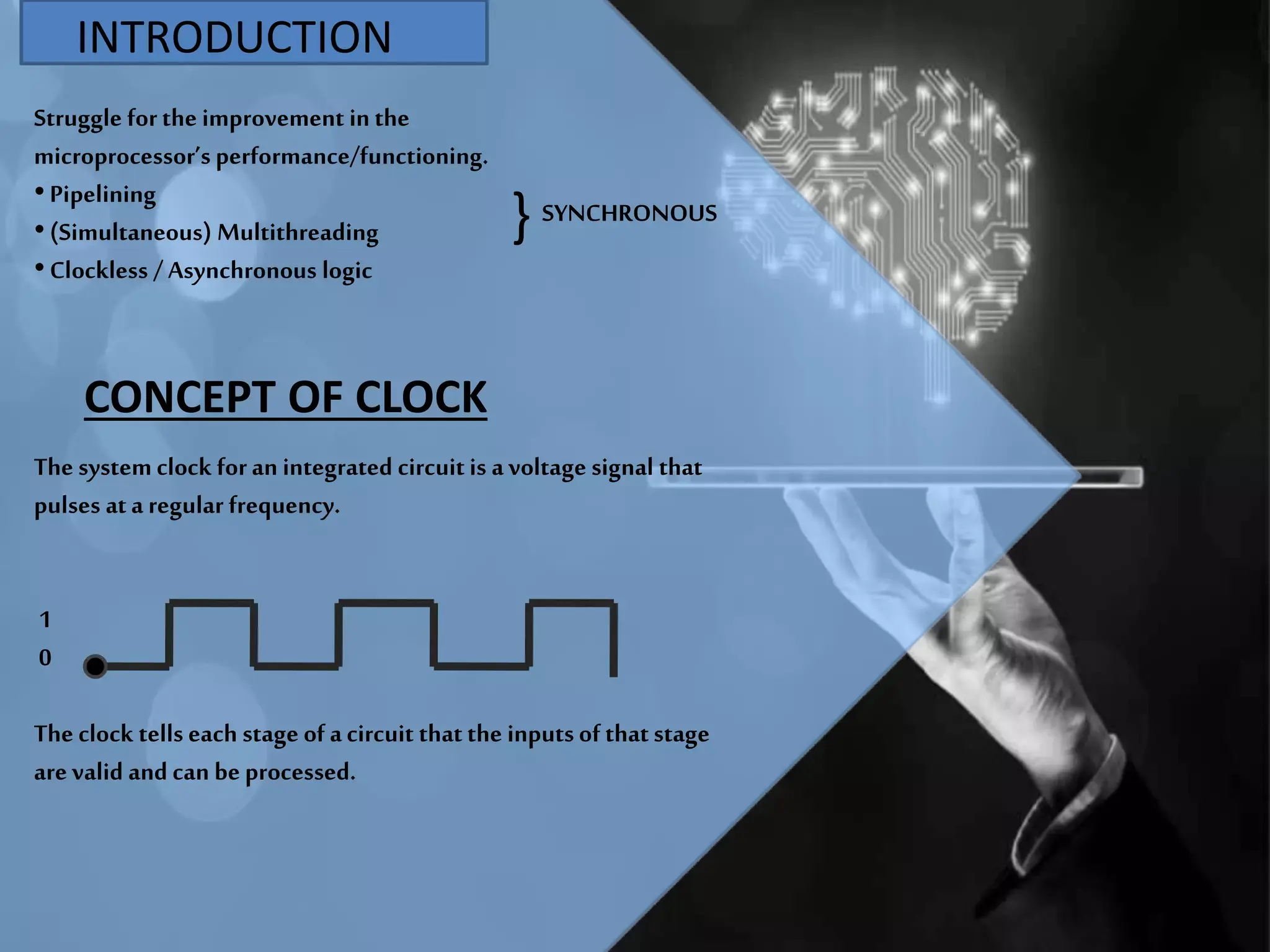

A maioria dos processadores modernos são projetos síncronos. Isso significa que todos os blocos internos são coordenados usando um... sinal de relógio periódicoUma espécie de metrônomo eletrônico que define o ritmo de execução. Cada pulso desse relógio avança uma etapa do chamado ciclo de instrução: a instrução é buscada, decodificada, executada, os resultados são armazenados e o ciclo recomeça.

Em um processador tradicional, o sinal de clock é gerado por um oscilador externo que envia milhões ou bilhões de pulsos por segundo. A frequência desses pulsos, medida em hertz, megahertz ou gigahertz, indica quantos "ticks" a CPU tem disponíveis a cada segundo para processar dados e realizar operações. Quanto maior a frequência do relógio, maior o potencial de trabalho por segundo.contanto que o restante da arquitetura a complemente.

Assim, o desempenho depende não apenas do relógio, mas também de quantos instruções por ciclo (IPC) Ele é capaz de completar o processador. O produto frequência-IPC nos dá uma ideia dos milhões de instruções por segundo que ele pode executar, embora os valores teóricos sejam geralmente muito mais otimistas do que o que se observa na prática com programas reais.

Da fiação fixa aos microprocessadores integrados

Para contextualizar os projetos sem clock, é útil revisar como a CPU evoluiu. Os primeiros computadores eletrônicos, como o ENIAC, eram máquinas com fio de programa fixoPara alterar as tarefas, o sistema precisava ser fisicamente reconfigurado. A ideia revolucionária foi o computador de programa armazenado, no qual as instruções residem na memória; o processador simplesmente as lê e as executa.

Essa arquitetura de programa armazenado associada a John von Neumann acabou prevalecendo. Nela, Instruções e dados compartilham o mesmo espaço de memória.Ao contrário da arquitetura Harvard, que separa fisicamente os dois tipos de informação, hoje em dia quase todas as CPUs de uso geral seguem uma arquitetura de von Neumann, embora muitos processadores Harvard puros ou híbridos ainda existam no mundo dos sistemas embarcados.

Os primeiros processadores foram construídos com relés ou válvulas eletrônicas. Eram volumosos, lentos e tinham um confiança muito limitado. O salto para o transistor de estado sólido nas décadas de 50 e 60 permitiu Aumentar radicalmente a velocidade e reduzir o consumo e o tamanho.A partir daí, ocorreu a transição de circuitos discretos para circuitos integrados (CIs), colocando cada vez mais transistores em um único chip.

Com o advento do circuito integrado, primeiro em pequena escala (SSI), depois em média escala (MSI), em grande escala (LSI) e, finalmente, em escala muito grande (VLSI), a CPU foi compactada até caber em tudo em um ou poucos chipsEssa integração culminou no microprocessador, no qual toda a unidade de processamento é fabricada em um único chip de silício.

El Intel 4004O Intel 8080, lançado em 1971, foi um dos primeiros microprocessadores comerciais. Projetos mais poderosos surgiram logo em seguida, como o Intel 8080, que se tornou a base dos computadores pessoais. A partir desse momento, o termo CPU passou a ser quase sempre usado para se referir a esses microprocessadores.

Componentes internos essenciais de uma CPU moderna

As CPUs modernas dedicam uma grande parte de sua superfície de silício a elementos auxiliares projetados para para aproveitar ao máximo cada ciclo de clockPor exemplo, quase todos os processadores incorporam vários níveis de cache: memórias pequenas, mas muito rápidas, localizadas perto dos núcleos, que armazenam cópias dos dados mais usados para que não precisem acessar constantemente a RAM.

Além dos caches L1, L2 e, frequentemente, L3, uma CPU complexa inclui um Unidade de gerenciamento de memória (MMU) que traduz endereços virtuais (aqueles gerenciados pelo sistema operacional) em endereços físicos na RAM, gerenciando o memória virtual e proporciona isolamento entre os processos.

No plano computacional, temos diversas unidades de execução especializadas: a ULA para inteiros, a unidade de ponto flutuante (FPU) Para operações decimais, unidades de geração de endereços (AGUs) são usadas para calcular rapidamente endereços de memória e, em muitas arquiteturas, unidades vetoriais ou SIMDs são usadas para operar em vários pontos de dados simultaneamente.

Existe também uma unidade de controle, que pode ser baseada em lógica fixa ou em microcódigo, ou seja, uma programa interno que traduz cada instrução de alto nível em uma sequência de sinais de controle internos. Em muitos processadores, esse microcódigo pode ser atualizado, permitindo a correção de erros de projeto ou o ajuste do comportamento posteriormente.

Finalmente, há uma série de registradores internos: registradores de uso geral, acumuladores, contadores de programa, registradores de status com flags que indicam coisas como se o resultado de uma operação é zero, negativo ou se ocorreu um estouro de capacidade, etc. Tudo isso é coordenado seguindo o loop clássico. captura, decodificação e execução de instruções.

Como executar um programa passo a passo

O funcionamento básico de qualquer CPU se resume a buscar instruções na memória e processá-las uma após a outra. Isso acontece em três fases principais. Primeiro, a fase de capturar (buscar), na qual a instrução cujo endereçamento é dado pelo contador de programa é lida da memória.

Em seguida, vem a fase de decodificação. A instrução recém-capturada passa por um decodificador binário que examina seu código de operação (opcode) e traduz esse padrão de bits em sinais concretos. que habilitam ou desabilitam partes do processador. É aí que se decide se é uma adição, um salto, um carregamento da memória, etc., e quais registradores ou endereços estão envolvidos.

Finalmente, a operação é executada. A ULA (Unidade Lógica e Aritmética) ou a unidade correspondente realiza o cálculo ou a movimentação de dados, e o resultado geralmente é armazenado em um registrador ou na memória. Se o fluxo do programa precisar ser alterado, por exemplo, com um salto condicional, o contador de programa é atualizado com um novo endereço. Esse conjunto de instruções, dados e saltos É ela que acaba formando loops, funções, condicionais e toda a lógica dos nossos programas.

Em processadores simples, tudo acontece de forma linear e sequencial. Mas nas CPUs modernas Muitas dessas etapas se sobrepõem usando técnicas de paralelismo.O objetivo é que cada ciclo de clock execute o máximo de trabalho possível e que o hardware não fique ocioso.

Paralelismo, canalização e execução fora de ordem.

Para evitar o desperdício do relógio, os designers introduziram o pipeline de instruçõesO fluxo de dados é dividido em vários estágios, semelhante a uma linha de montagem. Enquanto uma instrução está sendo decodificada, a próxima já está sendo buscada na memória, e outra ainda pode estar sendo executada na ULA (Unidade Lógica e Aritmética).

O problema é que, às vezes, uma instrução precisa do resultado de outra que ainda não foi concluída. Isso cria dependências de dados e força a introdução de "bolhas" ou esperas no pipeline. Para minimizar esses atrasos, técnicas como encaminhamento de operandos, previsão de desvios e, posteriormente, o execução fora de ordem, em que o processador reordena internamente as instruções, desde que o resultado final do programa seja respeitado.

O próximo passo foi o projeto superescalar: equipar o processador com várias unidades de execução do mesmo tipo para poder... emitir múltiplas instruções por ciclo de clockdesde que não haja conflitos entre elas. Um despachante interno analisa o fluxo de instruções, detecta o que pode ser executado em paralelo e distribui as instruções entre as diferentes unidades.

Estes Truques Eles estão incluídos no chamado paralelismo instrucional (ILP)As limitações práticas dessas técnicas e a crescente dificuldade de aumentar ainda mais as velocidades de clock sem aumentar significativamente o consumo de energia e o calor fizeram com que, em determinado momento, os fabricantes também começassem a investir em... paralelismo em nível de tarefa: múltiplos threads e múltiplos núcleos por chip (e mecanismos como o estacionamento para núcleos).

É assim que eles nascem. processadores multi-core e arquiteturas com multithreading por hardware, onde cada núcleo pode manter o estado de várias threads de execução e alternar rapidamente entre elas para melhor utilizar os recursos internos enquanto algumas threads aguardam dados da memória.

O papel da frequência do relógio e seus limites físicos

Voltando ao relógio, é importante notar que o sinal que sincroniza o processador é, em última análise, um sinal elétrico que se propaga através do chipCom o aumento das frequências e do número de transistores, manter o sinal perfeitamente alinhado torna-se muito difícil. Surgem problemas de distribuição de clock, defasagens e integridade do sinal.

Por outro lado, cada transição de clock faz com que inúmeros transistores mudem de estado, mesmo que uma determinada área do processador não esteja realizando nenhuma tarefa útil naquele momento. Isso se traduz em consumo de energia e dissipação de calor simplesmente para manter o metrônomo funcionando. Para atenuar isso, foram introduzidas técnicas como o clock gating, que desliga seletivamente o sinal de clock em blocos não utilizados, reduzindo o consumo de energia.

No entanto, além de um certo limite, aumentar a frequência deixa de ser razoável: os problemas com consumo, temperatura e distribuição do clock aumentam drasticamente. Esse gargalo Essa é uma das razões pelas quais a ideia de dispensar, total ou parcialmente, um relógio global tem sido explorada: é aí que entram em cena os projetos assíncronos ou "sem relógio".

Em um projeto assíncrono, em vez de ter um único relógio que marca o tempo para todo o chip, São os próprios dados e sinais de controle que sincronizam as operações.Os blocos se comunicam usando protocolos de solicitação e confirmação (aperto de mãos): quando os dados estão prontos, o produtor notifica o consumidor, e o consumidor reage sem esperar por uma borda de clock fixa.

Eles foram construídos processadores totalmente assíncronos Compatível com conjuntos de instruções conhecidos, como a família AMULET baseada em ARM ou projetos derivados de MIPS. Existem também projetos híbridos, onde apenas certas unidades (por exemplo, uma ULA específica) operam sem um clock global, enquanto o restante do processador permanece síncrono.

O que entendemos por segurança sem relógio de ponto?

Ao falar sobre segurança sem relógio, duas ideias se misturam: por um lado, o design assíncrono como técnica para reduzir o consumo e o calorPor outro lado, existe a implicação de dispensar o relógio ao analisar, monitorar e proteger o comportamento do sistema contra ataques ou falhas.

Em sistemas síncronos, muitas ferramentas de segurança e monitoramento dependem da existência de um ritmo temporal estável e previsívelÉ relativamente fácil contar ciclos, medir quanto tempo leva uma determinada operação ou tentar detectar comportamentos anômalos medindo variações em tempos que deveriam ser constantes.

Em um sistema assíncrono ou parcialmente sem relógio, essas referências de tempo rígidas tornam-se diluídas. O tempo de execução de uma operação pode depender da disponibilidade real de dados, da congestão em certas rotas internas ou de pequenas variações físicas. Da perspectiva de um atacante, isso pode tornar mais difícil de executar ataques de canal lateral baseados em temporizaçãoPorque o relógio global que serve como referência comum desaparece.

No entanto, essa mesma natureza dinâmica também complica as coisas para quem deseja observar e auditar o sistema internamente. Muitas sondas e contadores de hardware são projetados para operar com base em ciclos de clock; sem um clock global claro, Medir o desempenho e detectar atividades suspeitas Isso exige, então, outras métricas e mecanismos.

Além disso, o design assíncrono, ao ser liberado do clock, permite que os caminhos de dados sejam ativados em momentos ligeiramente diferentes em cada execução, o que potencialmente vazamentos temporários aleatórios Mas também pode abrir outras portas, por exemplo, na forma de padrões de consumo de energia diferentes e mais complexos que poderiam ser explorados por ataques de análise de energia.

Representação de dados, tamanho da palavra e segurança

Outro fator importante relacionado à arquitetura da CPU é como ela representa e manipula os dados. Quase todos os processadores modernos utilizam representação binária, com valores de tensão correspondentes a 0 e 1. O tamanho da palavra (8, 16, 32, 64 bits…) determina o intervalo de números inteiros que podem ser manipulados diretamente e a quantidade de memória endereçável.

Do ponto de vista da segurança, o tamanho da palavra afeta o espaço de endereçamento e a probabilidade de colisões, estouros de buffer e erros de ponteiroUm sistema de 32 bits com 2^32 endereços possíveis apresenta limitações muito claras em comparação com um sistema de 64 bits. Além disso, muitos mecanismos de proteção modernos, como certas extensões de memória protegidas, dependem de um amplo espaço de endereçamento.

O uso da MMU e da tradução de endereços também introduz uma camada extra entre o programa e a memória física, algo crucial para processos de isolamentoImplemente memória virtual e proteja o kernel. Em contextos assíncronos, a coordenação entre essas traduções e os sinais entre blocos sem clock deve ser muito bem projetada para evitar a criação de brechas de segurança ou condições de corrida.

Por sua vez, as extensões vetoriais (SIMD) e as unidades de ponto flutuante permitem trabalhar com grandes volumes de dados em paralelo. Isso é uma faca de dois gumes: por um lado, Isso acelera os algoritmos criptográficos e as tarefas de análise.Por outro lado, se explorado maliciosamente, proporciona uma grande capacidade computacional para quebrar cifras fracas ou lançar ataques de força bruta.

Em um cenário sem relógio ou parcialmente assíncrono, a forma como essas unidades de computação paralela são programadas e protegidas deve levar em consideração que Os padrões de execução e consumo não seguem mais um ritmo fixo ditado pelo relógio.mas responderá à dinâmica real dos dados, o que também influencia a concepção de contramedidas contra canais laterais.

Paralelismo massivo, multithreading e vetores: impacto na segurança sem clock.

Os processadores modernos visam aumentar o desempenho não apenas elevando a velocidade do clock, mas também executando mais tarefas em paralelo. Isso envolve múltiplos núcleos, multithreading por hardware e Unidades vetoriais capazes de processar múltiplos pontos de dados por instrução.A tudo isso se soma o surgimento de aceleradores específicos, como GPUs, DSPs ou TPUs.

Do ponto de vista da segurança, cada novo bloco de execução e cada novo nível de paralelismo representam uma superfície adicional a ser protegida. A coordenação é essencial. consistência de cache, gerenciamento de memória compartilhada, mecanismos de exclusão mútua e evitar condições de corrida e vazamentos de informações entre threads ou processos concorrentes.

Em ambientes híbridos ou sem clock, essa coordenação depende mais de protocolos de comunicação entre blocos do que de ciclos de clock globais. Por exemplo, um kernel pode usar sinais de solicitação e reconhecimento Para acessar a memória ou um recurso compartilhado, o atraso efetivo dependerá do tráfego real naquele momento, e não de um número fixo de ciclos.

Visto de fora, esse comportamento dificulta certos ataques que dependem de medições de tempo muito precisas, baseadas no número de ciclos de clock. Mas, ao mesmo tempo, os projetistas de segurança precisam ir além da contagem de ciclos e se basear em... contadores de eventos, medição de tráfego, consumo de energia e outros sinais para detectar comportamentos suspeitos.

É por isso que muitos fabricantes integram contadores de desempenho de hardware, que permitem o monitoramento em tempo real de itens como falhas de cache, previsões de desvio com falha, acessos específicos à memória, etc. Quando usados corretamente, esses contadores são uma ferramenta poderosa tanto para otimizar o desempenho quanto... identificar padrões anômalos característica de malwares ou explorações avançadas, mesmo em arquiteturas parcialmente assíncronas.

Virtualização, vCPU e isolamento em ambientes modernos

Outro ingrediente fundamental no cenário atual é a virtualização. Na nuvem, trabalhamos constantemente com CPUs virtuais (vCPU), que são fragmentos lógicos de capacidade de processamento alocados a Máquinas virtuais ou contêineres em cima de hardware físico compartilhado.

Cada vCPU é essencialmente um conjunto de threads ou tempos de execução que o hipervisor agenda nos núcleos físicos. Para que isso funcione bem, a CPU física oferece modos privilegiados especiais que permitem aos hipervisores criar e isolar Máquinas virtuais, interceptar certas instruções sensíveis e gerenciar a memória de cada convidado sem que eles possam interferir ou espionar uns aos outros.

Neste contexto, a segurança sem relógio implica que a alocação de tempo de CPU entre máquinas virtuais depende não apenas de um relógio uniforme, mas também de mecanismos de planejamento mais dinâmicos suportado pelo hardware. O hipervisor ainda vê ciclos de clock, mas a forma como esses ciclos são convertidos em trabalho efetivo em cada núcleo pode ser alterada por blocos assíncronos internos.

Do ponto de vista da segurança, isso exige o desenvolvimento de ferramentas de monitoramento que não se limitem a contar ciclos de dados, mas que também possam interpretar contadores de desempenho, estatísticas de uso e eventos de baixo nível. detectar abuso de recursos, escapes de máquinas virtuais ou padrões irregulares que apontam para uma intrusão.

Além disso, em ambientes com uso intensivo de computação, onde unidades vetoriais, GPUs e outros aceleradores são totalmente utilizados, os gestores de segurança devem considerar que esses blocos, sejam síncronos ou assíncronos, podem se tornar ferramentas para acelerar ataques criptográficos, mineração de criptomoedas sem o conhecimento do usuário ou realizar análises de grandes volumes de dados roubados.

Desempenho, consumo de energia e overclocking em comparação com um design sem clock.

Por fim, devemos considerar a relação entre desempenho e consumo de energia. Aumentar a frequência do clock por meio de overclocking (por exemplo, realizando um overclocking) Teste de estabilidade com OCCT) permite uma CPU realizar mais operações por segundoNo entanto, isso aumenta significativamente o consumo de energia e a temperatura. De fato, muitos processadores atuais já ajustam dinamicamente sua frequência e voltagem com base na carga de trabalho e na temperatura interna.

Os projetos assíncronos oferecem uma alternativa: em vez de usar um clock muito rápido e tentar manter tudo em fase, Eles permitem que cada bloco funcione no ritmo ditado pelos dados.Durante períodos de baixa carga, as partes inativas praticamente não mudam de estado, reduzindo o consumo sem a necessidade de mecanismos complexos de gerenciamento de energia baseados em clock.

Do ponto de vista da segurança, menor consumo e menos calor não são apenas uma questão ambiental ou de contas de luz. Também significam menos estresse nos componentes, menor probabilidade de falhas induzidas por eletromigração ou fuga de corrente e, potencialmente, menor exposição a ataques que tentam explorar o comportamento do sistema sob condições extremas de temperatura ou tensão.

No entanto, projetar um sistema totalmente assíncrono e seguro não é trivial. Requer uma verificação muito rigorosa dos protocolos de comunicação entre blocos, condições de corrida e estados intermediários para evitar erros. comportamentos não determinísticos que podem ser explorados por um atacanteA complexidade do projeto, a escassez de ferramentas maduras e a necessidade de retrocompatibilidade com o software existente fizeram com que, por enquanto, a maioria dos processadores comerciais permaneça predominantemente síncrona, com pequenas ilhas assíncronas.

A combinação de todos esses fatores — arquitetura interna, gerenciamento de clock, paralelismo, virtualização e consumo de energia — torna a segurança em ambientes sem um clock global um equilíbrio delicado. Projetos assíncronos mitigam certos ataques baseados em temporização e facilitam estratégias de economia de energia altamente refinadas, mas também apresentam novos desafios para monitoramento, auditoria e verificação do comportamento do hardware; portanto, a chave está na integração. mecanismos robustos de observabilidade e isolamento Desde o próprio silício até o software de mais alto nível.

Escritor apaixonado pelo mundo dos bytes e da tecnologia em geral. Adoro compartilhar meu conhecimento por meio da escrita, e é isso que farei neste blog, mostrar a vocês tudo o que há de mais interessante sobre gadgets, software, hardware, tendências tecnológicas e muito mais. Meu objetivo é ajudá-lo a navegar no mundo digital de uma forma simples e divertida.