- Grayware nimmt eine Zwischenstellung zwischen legitimer Software und ein. Malware, mit störenden oder aufdringlichen Verhaltensweisen, die die Privatsphäre und die Leistung beeinträchtigen.

- Malware wird mit der ausdrücklichen Absicht erstellt, Schaden anzurichten. Dazu gehören Viren, Würmer, Trojaner, Ransomware, reine Spyware und andere zerstörerische Bedrohungen.

- Adware, Madware, Spyware und potenziell unerwünschte Programme (PUPs) sind die häufigsten Formen von Grauware und tarnen sich oft als Installationsprogramme für kostenlose Programme, Erweiterungen und Apps mobile.

- Die Behandlung von Grayware als reale Bedrohung, die Kombination verschiedener Schutzarten und die Anwendung guter Installationspraktiken verringern das Risiko von Infektionen sowohl durch Grayware als auch durch klassische Malware erheblich.

Wenn von Cyberbedrohungen die Rede ist, denken fast alle an Viren, Trojaner oder Ransomware.Es gibt jedoch eine viel diskretere Art von Software, die unbemerkt bleibt und dennoch schwerwiegende Probleme verursachen kann: Grayware. Diese Programme bewegen sich in einer Grauzone zwischen legitimer und schädlicher Software; sie verursachen nicht immer direkt Schäden, beeinträchtigen aber Ihre Privatsphäre, die Leistung Ihrer Geräte und sogar die Sicherheit Ihres Netzwerks, ohne dass Sie es merken.

Das Verständnis der Unterschiede zwischen Grayware und herkömmlicher Malware ist entscheidend. Um zu verstehen, was Ihnen in jedem Moment begegnet, welche realen Risiken damit verbunden sind und wie Sie sowohl Ihre privaten Computer als auch die Geräte Ihres Unternehmens schützen können. Darüber hinaus hilft Ihnen die Unterscheidung zwischen den verschiedenen Bedrohungen, Antivirenwarnungen besser zu interpretieren, zu entscheiden, welche Software Sie zulassen und welche Sie blockieren sollten, und den häufigen Fehler zu vermeiden, zu denken: „Das ist nur Werbung, da muss man sich keine Sorgen machen.“

Was ist Grayware und warum wird sie als graue Software bezeichnet?

Grayware ist die Bezeichnung für Software, die weder eindeutig harmlos noch offenkundig bösartig ist.Stattdessen nimmt es eine Zwischenstellung zwischen legitimer Software und klassischer Malware ein. Sein Verhalten führt häufig zu unbeabsichtigten Folgen: Es blendet aufdringliche Werbung ein, verfolgt Ihre Aktivitäten, sammelt Daten ohne Ihre Einwilligung oder ändert Systemeinstellungen zu seinem eigenen Vorteil.

In vielen Fällen ist Grayware legal oder durch sehr vage Nutzungsbedingungen geschützt.Es ist üblicherweise in kostenlosen Anwendungen enthalten. SymbolleistenBrowsererweiterungen, Komplettinstallationsprogramme oder auch Drittanbieterbibliotheken, die von seriösen Entwicklern verwendet werden, können zu diesem Problem beitragen. Für den Nutzer bedeutet dies eine frustrierende Benutzererfahrung, Leistungseinbußen und einen Verlust der Kontrolle über seine Privatsphäre.

Hersteller von Sicherheitslösungen bezeichnen Grauware oft als potenziell unerwünschte Programme (PUPs).Das liegt genau daran, dass sie nicht immer eindeutig als Schadsoftware eingestuft werden können. Dennoch kennzeichnen viele Antivirenprogramme sie in ihren Berichten als riskante oder potenziell gefährliche Software und empfehlen deren Entfernung, um zukünftige Probleme zu vermeiden.

Die Gefahr von Grausoftware besteht darin, dass sie Vertrauen und lasche Sicherheitsrichtlinien ausnutzt.Es wird von scheinbar vertrauenswürdigen Websites heruntergeladen, als „Extra“ neben legitimen Tools installiert oder als nützliches Add-on präsentiert, und in vielen Fällen Sie beeinträchtigen die Leistung Ihrer Geräte.All dies führt dazu, dass es von vielen Nutzern und oft auch von Sicherheitslösungen, die sich nur auf eindeutig bösartiges Verhalten konzentrieren, nicht bemerkt wird.

Wesentliche Unterschiede zwischen Grayware und Malware

Auf technischer Ebene hat die Unterscheidung zwischen Grayware und Malware viel mit der Absicht und dem direkten Schaden zu tun.Malware (bösartige Software) ist speziell darauf ausgelegt, Schaden anzurichten: Informationen zu stehlen, Ihre Dateien zu verschlüsseln, Daten zu zerstören, die Kontrolle über Computer zu übernehmen oder Hintertüren für zukünftige Angriffe zu öffnen.

Grayware verfolgt hingegen in der Regel eher „kommerzielle“ oder auf Datenverwertung ausgerichtete Ziele. Anstatt Ihr System zu zerstören, dient es typischerweise dazu, Werbung einzublenden, Informationen über Ihr Surfverhalten zu sammeln, Symbolleisten einzuschleusen, Weiterleitungen zu erzwingen oder störende Benutzeroberflächenelemente einzufügen. Es verdient Geld mit Ihrer Aufmerksamkeit und Ihren Daten, anstatt Ihren Computer direkt zu sabotieren.

Ein weiterer wichtiger Unterschied liegt im Grad der Transparenz (wie gering diese auch sein mag) des Entwicklers.Viele unseriöse Programme erwähnen – versteckt im Kleingedruckten – die Installation einer Toolbar, die Erfassung von Telemetriedaten oder die Anzeige personalisierter Werbung. Rechtlich sichern sich die Entwickler mit dieser vermeintlichen Nutzereinwilligung ab, obwohl in der Praxis fast niemand diese Texte liest.

Die Grenze zwischen Grayware und Malware ist jedoch sehr verschwommen.Spyware, die lediglich das Surfverhalten aufzeichnet, mag als risikoarm gelten, doch wenn dieselbe Software beginnt, Bankdaten oder Finanzdaten zu erfassen, wird sie zweifellos zu einem Risiko... Arten von Malware Laut gängigen Klassifizierungen gilt sie als gefährlich. Daher empfehlen viele Experten, jegliche Grayware wie Schadsoftware mit niedrigem Gefahrenpotenzial zu behandeln und sie nach ihrer Entdeckung umgehend zu entfernen.

In Unternehmen und regulierten Umgebungen (DSGVO, CCPA, HIPAA usw.) kann Grayware auf Rechtsverstöße hindeuten.Auch ohne Datenvernichtung oder Dateiverschlüsselung stellt das bloße Sammeln von Informationen ohne solide Rechtsgrundlage oder das Aussetzen von Mitarbeitern dem Risiko der Datenverfolgung und des Datenlecks ein ernstes Sicherheits- und Compliance-Problem dar.

Die gebräuchlichsten Arten von Graukeramik

Der Oberbegriff Grayware umfasst mehrere Kategorien potenziell unerwünschter Programme.Einige davon sind Nutzern wohlbekannt, andere bleiben weitgehend unbemerkt. Dies sind die häufigsten, denen Sie im Alltag begegnen könnten.

Adware: aufdringliche Werbung auf dem Computer

Adware ist wahrscheinlich die sichtbarste Ausprägung von Grauware.Hierbei handelt es sich um Software, die unerwünschte Werbung anzeigt: aggressive Pop-ups, in Webseiten eingebettete Banner, Weiterleitungen zu Werbeseiten oder Änderungen an der Browser-Startseite, um Sie zu „gesponserten“ Suchmaschinen zu führen.

Theoretisch dient Adware dazu, kostenlose Anwendungen durch das Einblenden von Werbung zu finanzieren.In der Praxis gehen viele dieser Programme jedoch zu weit: Sie öffnen Ihren Browser ohne Ihre Zustimmung, überfluten Ihren Bildschirm mit Pop-ups, leiten fast jede Suchanfrage auf werbeintensive Webseiten um und verhindern sogar, dass Sie Ihre Browsereinstellungen ändern können. Konkrete Beispiele und Anleitungen zur Entfernung dieser Programme finden Sie hier. Taboola-Werbung entfernen en Windows.

Manche Adware nutzt auch Ihre IP-Adresse oder Ihren Browserverlauf, um ein Profil von Ihnen zu erstellen.Sie passen die Werbung Ihren tatsächlichen oder vermeintlichen Interessen an. Manchmal schalten sie aber auch einfach willkürliche, unkontrollierte Werbung, die unter Umständen zu wirklich gefährlichen Webseiten führt, auf denen klassische Schadsoftware wie Trojaner oder Ransomware heruntergeladen werden kann.

Adware schleicht sich oft beim Installieren von Programmen aus inoffiziellen Quellen oder über gebündelte Installationsprogramme ein.: Manager von DescargasFragwürdige Mediaplayer, „kostenlose“ Konverter und generell jede Software, die versucht, den Endnutzer um jeden Preis auszubeuten, sind Paradebeispiele dafür. Wenn Sie beim Öffnen Ihres Browsers eine ungewöhnliche Suchmaschine oder eine Flut von Werbung sehen, befindet sich höchstwahrscheinlich Adware auf Ihrem System.

Madware: lästige Werbung auf Mobiltelefonen und Tablets

Wenn dasselbe Konzept von Adware auf den mobilen Bereich übertragen wird, sprechen wir von Madware.Im Grunde handelt es sich um Adware, die auf Smartphones und Tablets abzielt und insbesondere auf Geräten wie Smartphones und Tablets weit verbreitet ist. Androidwo die Installation von Apps aus inoffiziellen Stores oder von Drittanbieter-APKs recht verbreitet ist.

Madware kann noch lästiger sein als Desktop-Adware.: ständige Benachrichtigungen, die vor einer Infektion Ihres Mobilgeräts warnen, Vollbildbanner, automatische Weiterleitungen im mobilen Browser oder Nachrichten, die Sie dazu bewegen wollen, ein "Wunder-Antivirus" oder vermeintliche Akku-Optimierer zu installieren, bei denen es sich in Wirklichkeit um Banking-Trojaner oder getarnte Spyware handeln kann.

Obwohl es weniger üblich ist, Madware zu sehen in iOSEs ist auch nicht unmöglichBrowsererweiterungen, bösartige Profile oder Apps mit aggressiven Werbe-SDKs können unerwartete Werbeanzeigen auslösen oder Nutzungsdaten an externe Server senden, ohne dass der Benutzer wirklich merkt, was passiert.

Wenn Ihnen ständig Werbung auf Ihrem Mobilgerät angezeigt wird, auch außerhalb Ihres BrowsersWenn Sie ungewöhnliche Benachrichtigungen von Webseiten erhalten, die Sie selten besuchen, ist es sehr wahrscheinlich, dass eine App Schadsoftware enthält oder Sie Benachrichtigungen von potenziell schädlichen Seiten aktiviert haben. In diesem Fall empfiehlt es sich, die installierten Apps und Berechtigungen zu überprüfen und bei anhaltendem Problem einen Systemreset in Betracht zu ziehen.

Spyware: Spyware, die als legitime Anwendung getarnt ist

Spyware ist eine Art Software, die dazu dient, Ihre Aktivitäten auf Ihrem Gerät auszuspionieren.Es kann Ihre Browseraktivitäten aufzeichnen, welche Programme Sie verwenden, welche Tasten Sie drücken, welche Dokumente Sie öffnen und sogar Ihre Kamera und Ihr Mikrofon ohne Ihr Wissen aktivieren. All diese Informationen werden an einen entfernten Server gesendet, wo sie zur Erpressung, zum Verkauf im Darknet oder zur Verbreitung von Schadsoftware missbraucht werden können. Datenbanken Handel.

Diese Art von Grauware wird üblicherweise zusammen mit Anwendungen angeboten, die legitim erscheinen.: kostenlose Programme, die durch Werbung finanziert werden, Installationsprogramme für sehr beliebte Software, die von inoffiziellen Websites heruntergeladen werden, auffällige Browsererweiterungen oder sogar Cracks und Keygens zur "Aktivierung" kostenpflichtiger Software ohne Lizenz.

Viele Installationsassistenten weisen darauf hin, dass Informationen zu statistischen Zwecken oder zur Verbesserung des Dienstes gesammelt werden.Da Nutzer es gewohnt sind, gedankenlos auf „Weiter“ zu klicken, erteilen sie oft weitreichende Berechtigungen, ohne sich deren Tragweite bewusst zu sein. Einmal im System, kann Spyware lange unentdeckt bleiben, wenn keine wirksamen Anti-Spyware- oder Anti-Malware-Lösungen eingesetzt werden.

Es gibt besonders gefährliche Varianten von Spyware, wie zum Beispiel Keylogger.Diese Programme zeichnen jeden Tastendruck auf, um Passwörter, Bankdaten und andere wichtige Informationen zu stehlen. Es gibt auch Fernzugriffsprogramme, die es Angreifern ermöglichen, den Computer fernzusteuern, den Bildschirm in Echtzeit einzusehen oder Dateien aus der Ferne zu kopieren.

Wenn Sie eine Webcam besitzen, ist es ratsam, diese physisch zu schützen oder mit zuverlässigen Nutzungsindikatoren auszustatten.Denn manche dieser Spionagegeräte können Videos aufzeichnen, ohne dass die Kontrollleuchte aufleuchtet. Wenn Sie vermuten, ein solches Gerät installiert zu haben, ist es ratsam, Ihre Daten zu sichern, mehrere Bereinigungstools auszuführen und, falls weiterhin Verdacht besteht, … formatear und das System von Grund auf neu installieren.

Potenziell unerwünschte Programme (PUPs) und Symbolleisten

PUPs (Potenziell unerwünschte Programme) ist ein Oberbegriff, der viele Formen von Grauware umfasst.: Browser-Toolbars, „magische“ Launcher, fragwürdige Cleaner, kleine Hilfsprogramme, die eine Leistungsverbesserung versprechen, alte Dialer oder Mini-Anwendungen für den Fernzugriff, die ohne wirklichen Bedarf installiert wurden.

Die bekannten Browser-Symbolleisten sind ein klassisches Beispiel.Diese Programme werden zusammen mit anderer kostenloser Software installiert, ändern Ihre Startseite, fügen eigene Schaltflächen und Suchmaschinen hinzu, blenden Werbung ein und verfolgen Ihr Surfverhalten. Während der Installation erscheint üblicherweise ein Kontrollkästchen (manchmal standardmäßig aktiviert), das darauf hinweist, dass diese Symbolleiste hinzugefügt wird. Der Text ist jedoch so verwirrend formuliert, dass er vom durchschnittlichen Benutzer kaum wahrgenommen wird.

Viele Entwickler dieser Art von Software betrachten sich selbst als „seriös“. Und sie setzen Antivirenhersteller unter Druck, ihre Produkte nicht als Schadsoftware zu kennzeichnen. Sie argumentieren, dass alles mit Zustimmung des Nutzers installiert werde, obwohl diese Zustimmung, ehrlich gesagt, häufiger durch mangelnde Klarheit und die bewusste Gestaltung der Installationsprogramme erzwungen wird.

In der Praxis verlangsamen diese Programme den Computer und verändern Einstellungen ohne Erlaubnis.Sie ermöglichen die Verfolgung von Online-Aktivitäten, blenden aufdringliche Werbung ein und beeinträchtigen das Surfverhalten. Aus diesem Grund stufen viele Sicherheitslösungen sie als Grauware oder potenziell unerwünschte Programme (PUPs) ein und bieten die Möglichkeit, sie nach ihrer Erkennung zu entfernen.

Tracking-Cookies und aufdringliche Tracking-Skripte

Obwohl sie nicht immer in einen Topf geworfen werden, betrachten einige Lösungen bestimmte Arten des Web-Crawlings als Grauware.Wir beziehen uns auf Cookies und Skripte, die über einfache Analysen hinaus detaillierte Verhaltensprofile erstellen, den Benutzer über verschiedene Websites hinweg verfolgen oder in Anwendungen integriert werden, um sehr präzise Nutzungsdaten zu erfassen.

Diese Mechanismen sind sowohl in Websites als auch in „kostenlose“ Desktop- oder Mobilprogramme integriert.Dies geschieht durch die Nutzung von Werbe- oder Analyse-SDKs von Drittanbietern. Der Nutzer akzeptiert das Tracking fast unbewusst, da es üblicherweise hinter einem allgemeinen Einwilligungsformular oder einer übermäßig umfassenden und komplizierten Datenschutzerklärung verborgen ist.

Für Unternehmen, die Datenschutzbestimmungen unterliegen, stellt diese Art von Grauzone-Software ein zusätzliches Problem dar.Es kann Fälle geben, in denen eine Drittanbieteranwendung Informationen von Benutzern oder Mitarbeitern sammelt und an Server außerhalb der Organisation sendet, ohne dass eine wirkliche Kontrolle oder Garantien für die Einhaltung der Vorschriften vorliegen. Dies öffnet die Tür für Strafen und Reputationsschäden.

Malware: Was sie ist und wie sie sich von grauer Software unterscheidet

Malware, kurz für bösartige Software, ist jede Art von Programm, das mit der Absicht entwickelt wurde, Schaden anzurichten. Um in ein System einzudringen, Daten zu stehlen, den Betrieb zu stören oder Benutzer und Organisationen zu erpressen, gibt es hier – anders als bei Grayware – keine Unklarheiten: Das Ziel ist es, das Opfer direkt und auf eindeutig bösartige Weise zu schädigen oder auszunutzen.

Malware umfasst mehrere Bedrohungskategorien.Viren, Würmer, Trojaner, Ransomware, reine Spyware, Keylogger, Botnetze, Rootkits, Logikbomben, dateilose Malware und viele Hybride, die Merkmale verschiedener Arten kombinieren. Einige dieser Bedrohungen zielen auf maximalen Schaden ab; andere, wie beispielsweise Finanz-Spyware, arbeiten unbemerkt und über längere Zeiträume, um Informationen zu exfiltrieren. Eine detailliertere Klassifizierung finden Sie unter [Link einfügen]. Arten von Malware.

Ein Computervirus ist beispielsweise ein Codeabschnitt, der sich in ein anderes Programm einbettet. Es wird beim Öffnen des Browsers ausgeführt. Einmal aktiv, kann es sich replizieren und im Netzwerk verbreiten, Daten stehlen, Dateien löschen, DDoS-Angriffe starten oder als Einschleuser für andere Schadsoftware dienen. Es gelangt typischerweise über infizierte Websites, E-Mail-Anhänge, schädliche Downloads oder Wechseldatenträger auf den Computer.

Würmer sind Programme, die sich selbstständig im Netzwerk replizieren können.Sie nutzen Schwachstellen im Betriebssystem oder falsch konfigurierte Dienste aus. Sie können sich schnell verbreiten und enthalten oft Schadsoftware: Datenverschlüsselung, Dateilöschung, Informationsdiebstahl oder das Hinzufügen von Computern zu einem Botnetz.

Trojaner geben sich als legitime Software aus, um den Benutzer zu täuschen.Nach der Installation öffnen sie Hintertüren, ermöglichen die Fernsteuerung des Computers, stehlen Zugangsdaten oder dienen als Downloader für weitere Schadsoftware. Viele Banking-Trojaner, wie beispielsweise Qakbot oder TrickBot, konzentrieren sich auf den Diebstahl von Finanzdaten und haben sich zu hochentwickelten Angriffsplattformen entwickelt.

Ransomware hingegen blockiert den Zugriff auf Systeme oder verschlüsselt Dateien. und fordert ein Lösegeld, das üblicherweise in criptomonedasim Austausch für die vermeintliche Wiederherstellung der Daten. Fälle wie CryptoLocker oder Phobos haben die enormen Auswirkungen dieser Art von Angriffen auf Unternehmen und öffentliche Verwaltungen verdeutlicht.

Es gibt auch potenziell unerwünschte Programme (PUPs), die als Malware eingestuft werden, wenn ihr Verhalten besonders aggressiv ist.Wenn ein als potenziell unerwünscht gekennzeichnetes Programm damit beginnt, anderen Schadcode herunterzuladen, Informationen zu verschlüsseln oder sich an Botnetzen zu beteiligen, wird es sofort in die Kategorie vollwertiger Schadsoftware eingestuft und lässt die Grauzone hinter sich.

Wie sich Grayware und Malware verbreiten

Die Vertriebsmechanismen für Grauware ähneln sehr denen für legitime Software.Sie schleichen sich in kostenlose Anwendungsinstallationsprogramme, Softwarepakete, die "Hilfswerkzeuge" enthalten, auffällige Browsererweiterungen, Werbe-SDKs in mobilen Apps und sogar in Open-Source-Repositories ein, wenn die Abhängigkeiten nicht ordnungsgemäß geprüft werden.

In Entwicklungs- und DevSecOps-Umgebungen steigt das Risiko von Grayware in der Software-Lieferkette.Eine scheinbar harmlose Abhängigkeit kann Telemetriebibliotheken oder aufdringliche Werbung integrieren, wodurch Daten letztendlich außerhalb des Unternehmens gesendet oder Sicherheitslücken geöffnet werden können. Die Automatisierung von Abhängigkeiten in CI/CD-Pipelines führt dazu, dass sich solche Software im Graubereich unbemerkt über mehrere Projekte ausbreiten kann, wenn sie nicht kontrolliert wird.

Malware hingegen nutzt alle klassischen Vektoren und einige recht kreative.Phishing-E-Mails mit schädlichen Anhängen, Links zu betrügerischen Seiten, versteckten Downloads beim Besuch kompromittierter Websites, Geräte USB infizierte Systeme, Ausnutzung ungepatchter Sicherheitslücken, gefälschte Pop-up-Warnungen, die Benutzer zur Installation betrügerischer „Antiviren“-Software verleiten, oder sogar gezielte Angriffe auf ungeschützte Unternehmensserver.

In beiden Fällen sind fehlende Software-Updates und übermäßiges Selbstvertrauen seitens des Nutzers Schlüsselfaktoren.Ein ungepatchtes Betriebssystem, ein veralteter Browser oder eine zu liberale Installationsrichtlinie für Programme aus beliebigen Quellen begünstigen das Eindringen von Grayware und herkömmlicher Malware. Wenn Sie ein Wechseldatenträger verdächtigen, erfahren Sie, wie Sie vorgehen. einen USB-Stick desinfizieren bevor Sie es verwenden.

Verhalten und Auswirkungen auf Sicherheit und Leistung

Grayware operiert typischerweise unterhalb der Schwelle kritischer Bedrohungen.Es sperrt zwar nicht das System, löscht nicht Ihre Dokumente und verschlüsselt auch nicht die Festplatte, aber es mindert nach und nach das Benutzererlebnis und öffnet kleine Sicherheitslücken, die sich summieren und zu einem ernsthaften Problem werden können.

Zu den typischen Verhaltensmustern grauer Software gehören: Persistente Hintergrundprozesse, die CPU und Arbeitsspeicher verbrauchen, stille Datenübertragungen an entfernte Server, Einfügung unerwünschter Elemente in die Benutzeroberfläche (Leisten, Schaltflächen, Banner), Modifikationen der Startseite oder der Suchmaschine sowie Änderungen an den Browsereinstellungen ohne Zustimmung.

Im Falle von Spyware und Keyloggern sind die Auswirkungen unmittelbar auf die Privatsphäre und die Vertraulichkeit.Diebstahl von Passwörtern, Bankdaten, privaten Nachrichten, Browserverläufen und praktisch allen Daten, die sich monetarisieren oder für kriminelle Zwecke nutzen lassen. Obwohl einige dieser Programme als Kindersicherungs- oder Mitarbeiterüberwachungstools verkauft werden, kann ihre Verwendung ohne Einwilligung der Nutzer illegal sein.

Malware geht ihrerseits noch einen (oder mehrere) Schritte weiter.Es kann ein System unbrauchbar machen, Dateien zerstören, kritische Informationen verschlüsseln, Ihr Team in ein Botnetz einbinden, um DDoS-Angriffe auf Dritte zu starten, Rootkits installieren, die ihre Anwesenheit verbergen, oder Logikbomben ausführen, die unter bestimmten Bedingungen aktiviert werden, wie z. B. einem bestimmten Datum oder einer bestimmten Anzahl von Anmeldungen.

Für Organisationen stellen sowohl Grayware als auch Malware rechtliche, betriebliche und Reputationsrisiken dar.Einfache Adware oder ein aufdringliches SDK in einer Unternehmensanwendung können gegen interne Richtlinien und Datenschutzbestimmungen verstoßen; Ransomware oder ein Trojaner, der sich ins Netzwerk einschleicht, können den Betrieb lahmlegen und die Geschäftskontinuität gefährden.

Grayware-Erkennung und -Entfernung

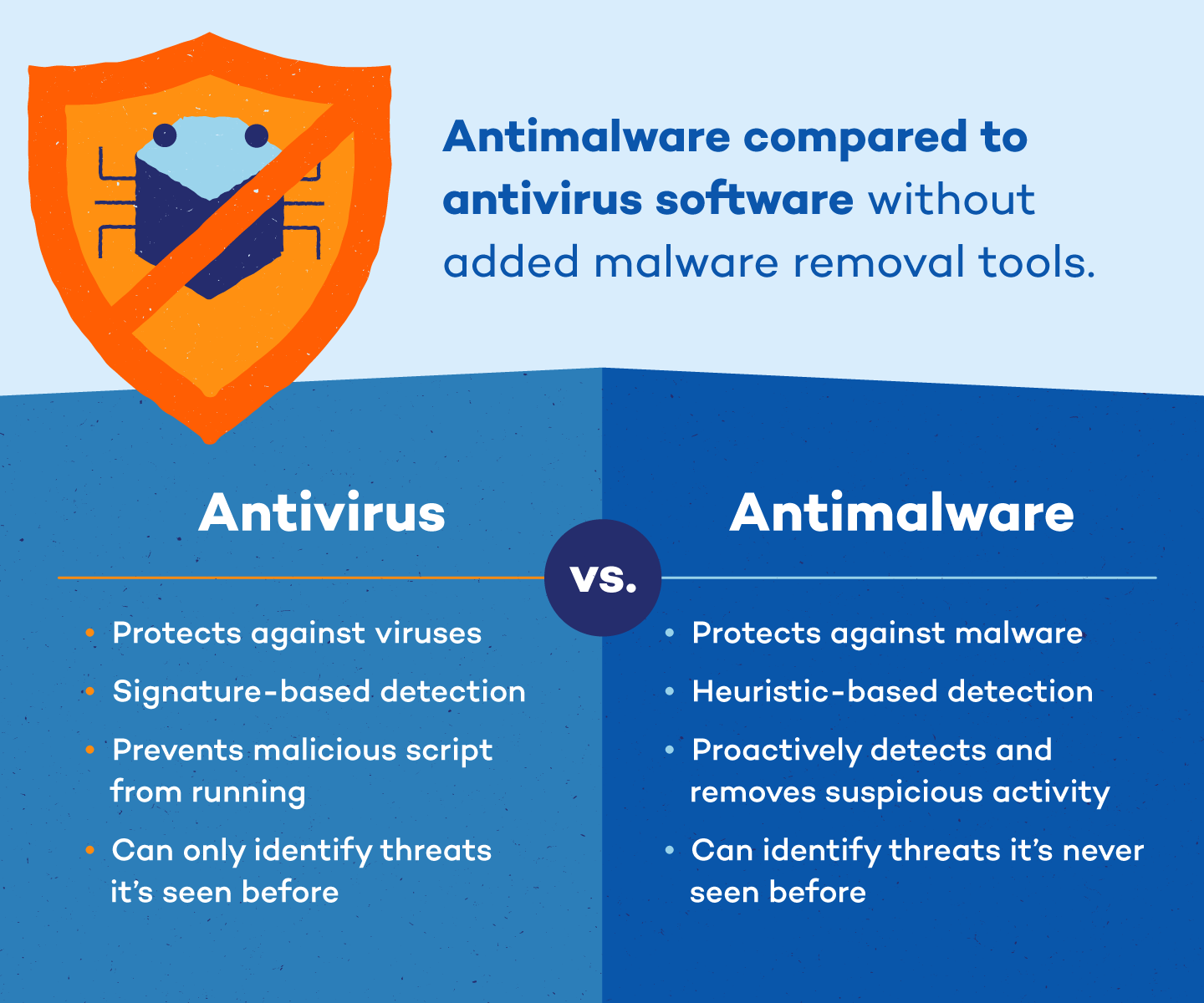

Herkömmliche Antivirenlösungen, die ausschließlich auf Signaturen basieren, können manche Grauware übersehen.Da viele dieser Programme keine Sicherheitslücken ausnutzen oder eindeutig destruktive Nutzlasten ausführen, erfordert die Erkennung von Grausoftware die Kombination mehrerer Strategien und Werkzeuge.

Zu Hause sollte man als erstes einen vollständigen Scan mit der gewohnten Antivirensoftware durchführen.. In Windows 10 und Windows 11Die eigenen Windows Defender Es hat sich stark verbessert und ist in der Lage, eine ganze Reihe potenziell unerwünschter Programme (PUPs) und Anwendungen zu kennzeichnen und zu melden, dass diese ein Risiko für die Privatsphäre oder die Leistung darstellen könnten.

Darüber hinaus wird dringend empfohlen, spezialisierte On-Demand-Antimalware- und Antispyware-Tools zu verwenden.Als Malwarebytes Anti-MalwareDiese Programme erkennen viele Arten von Adware, Spyware, potenziell unerwünschten Programmen (PUPs) und Browsermodifikationen. Weitere Programme wie SUPERAntiSpyware, Adaware oder kostenlose Versionen bekannter Antivirensoftware können als zusätzliche Sicherheit dienen, um sicherzustellen, dass keine Spuren zurückbleiben.

Sollten nach den Scans weiterhin Pop-ups, ungewöhnliche Weiterleitungen oder verdächtiges Verhalten auftreten,Es empfiehlt sich, Browsererweiterungen, kürzlich installierte Programme und Autostart-Dienste manuell zu überprüfen. In besonders schwerwiegenden Fällen oder bei Verdacht auf fortgeschrittene Spyware ist die effektivste Lösung in der Regel die Sicherung wichtiger Daten und die Formatierung des Computers, um eine Neuinstallation in einer sauberen Umgebung durchzuführen.

In Geschäftsumgebungen kommen EDR-Lösungen (Endpoint Detection and Response) zum Einsatz. diese überwachen das Prozessverhalten, analysieren ungewöhnliche Datenflüsse und erkennen Muster verdächtiger Aktivitäten. Zusammen mit Tools zur Software-Kompositionsanalyse (SCA) und der Abhängigkeitsvalidierung in CI/CD helfen sie dabei, Bibliotheken oder Komponenten zu identifizieren, die Grausoftware in die Lieferkette einschleusen; darüber hinaus tragen Richtlinien wie … intelligente Anwendungssteuerung das Risiko deutlich verringern.

Wie man Grayware- und Malware-Infektionen verhindert

Der beste Schutz vor Grayware besteht darin, sie mit der gleichen Ernsthaftigkeit zu behandeln wie herkömmliche Malware.Auch wenn viele dieser Programme einen „nur“ mit Werbung oder Tracking belästigen, ist das Risiko, dass sie als Einfallstor für ernstere Bedrohungen dienen, real, und es lohnt sich nicht, damit zu leben.

Einige grundlegende Maßnahmen zur Minimierung des Risikos der Installation von Grauware sind: Laden Sie Software immer von der offiziellen Website des Herstellers herunter, vermeiden Sie Cracks, Keygens und „kostenlose“ Versionen von kostenpflichtigen Programmen um jeden Preis und überprüfen Sie jeden Schritt der Installationsassistenten sorgfältig. Deaktivieren Sie alle Kontrollkästchen, die die Installation zusätzlicher Add-ons anbieten.

Es ist ebenso wichtig, Ihr Betriebssystem und Ihre Anwendungen auf dem neuesten Stand zu halten.Viele Malware-Angriffe nutzen Sicherheitslücken aus, die zwar bereits behoben wurden, aber auf Systemen ohne die neuesten Patches weiterhin bestehen. Dasselbe gilt für Browser, Plugins und jegliche Software, die eine Internetverbindung herstellt.

Im Alltag ist es ratsam, gegenüber verdächtigen E-Mails und Websites ein gesundes Maß an Skepsis zu bewahren.Klicken Sie nicht auf Links aus zweifelhaften Quellen, öffnen Sie keine unerwarteten Anhänge, seien Sie vorsichtig bei Pop-up-Warnungen, die auf den Download von „Sicherheitslösungen“ bestehen, und beschränken Sie die Installation von Browsererweiterungen oder mobilen Apps so weit wie möglich, die mehr Berechtigungen anfordern, als sie tatsächlich benötigen.

In Unternehmen und Organisationen ist das Bewusstsein der Nutzer und Entwickler eine grundlegende Säule.Die Schulung von Teams in bewährten Sicherheitspraktiken, die Durchsetzung von Softwarebeschränkungsrichtlinien, die Kontrolle der Installationsberechtigungen und die Stärkung der Abhängigkeitsprüfung in DevSecOps-Pipelines reduzieren die Wahrscheinlichkeit des Eindringens von Grayware und Malware in Systeme drastisch. Die Umsetzung von Maßnahmen zur Grundlegende Sicherheitsvorkehrungen für Windows 11 Es verbessert auch die Sicherheitshaltung.

Das Verständnis der Unterschiede zwischen Grayware und herkömmlicher Malware hilft dabei, diese „Grauzonensoftware“ nicht zu unterschätzen. Diese Schadsoftware schleicht sich so oft zwischen Installationsprogrammen und kostenlosen Apps ein: Obwohl sie Ihren PC nicht sperrt oder Millionen-Dollar-Lösegelder fordert, kann sie Ihre Aktivitäten ausspionieren, Ihre Sicherheit schwächen und den Weg für schwerwiegendere Angriffe ebnen. Daher ist es ratsam, sie frühzeitig zu erkennen, unverzüglich zu entfernen und deutlich vorsichtigere Installations- und Surfgewohnheiten anzunehmen.

Leidenschaftlicher Autor über die Welt der Bytes und der Technologie im Allgemeinen. Ich liebe es, mein Wissen durch Schreiben zu teilen, und genau das werde ich in diesem Blog tun und Ihnen die interessantesten Dinge über Gadgets, Software, Hardware, technologische Trends und mehr zeigen. Mein Ziel ist es, Ihnen dabei zu helfen, sich auf einfache und unterhaltsame Weise in der digitalen Welt zurechtzufinden.