- Les passkeys substitueixen les contrasenyes usant criptografia de clau pública i autenticació biomètrica o PIN.

- Google, Apple, Microsoft y gestores FIDO2 sincronizan passkeys cifradas entre dispositivos del mismo ecosistema.

- Perdre un dispositiu no implica perdre accés si el compte al núvol i el 2FA estan ben configurats i protegits.

- Configurar passkeys en diversos equips i revisar mètodes de recuperació és clau per a un ús segur i sense bloquejos.

Les passkeys o claus d'accés estan canviant per complet la forma en què iniciem sessió a webs i aplicacions. Ja no cal memoritzar contrasenyes rares ni caminar amb codis SMS cada dos per tres: només cal desbloquejar el mòbil, fer servir l'empremta, el rostre o un PIN i llest. I el més interessant per al dia a dia és que aquestes credencials es poden sincronitzar entre dispositius de forma segura.

Si et preguntes com sincronitzar passkeys entre dispositius, quin paper juguen Google, Apple, Microsoft o els gestors de contrasenyes, què passa si perds el mòbil o com es comporten navegadors com Chrome o serveis com Amazon, HubSpot o Microsoft Authenticator, aquí tens una guia extensa on s'ajunta tota aquesta informació, explicada amb paraules senzilles i pensant en l'ús real que li donaràs.

Què són exactament les passkeys i per què reemplacen les contrasenyes

Les passkeys són credencials criptogràfiques de clau pública i privada que substitueixen les contrasenyes tradicionals. En lloc d'escriure un text que algú pot robar o endevinar, el vostre dispositiu genera un parell de claus: una clau pública que es desa al servidor del servei (Google, Amazon, la vostra universitat, etc.) i una clau privada que es queda protegida al vostre mòbil, ordinador o clauer digital.

Quan inicies sessió amb passkeys, el servei et llança un desafiament i el teu dispositiu signa aquest desafiament amb la clau privada emmagatzemada de forma segura. Aquesta clau mai no surt del dispositiu; lúnic que veu el servidor és la signatura i la clau pública ja registrada. Per això són tan difícils de robar, reutilitzar o explotar en atacs massius.

A diferència de les contrasenyes clàssiques, les passkeys estan pensades per ser multidispositiu i multiplataforma. Es recolzen als ecosistemes d'Apple, Google, Microsoft ia gestors de contrasenyes compatibles amb FIDO2 (1Password, Dashlane, Bitwarden, etc.) per poder sincronitzar de manera xifrada d'extrem a extrem entre els teus equips.

A més, les passkeys actuen com una autenticació multifactor “tot en un”: combinen alguna cosa que tens (el dispositiu o el gestor) amb alguna cosa que ets o saps (biometria o PIN de desbloqueig). Per això, en molts casos, ja no cal afegir SMS, codis TOTP o aplicacions extra de segon factor, reduint friccions i punts febles.

Avantatges de seguretat i experiència en fer servir passkeys

Les passkeys arriben per tapar gairebé totes les esquerdes que tenen les contrasenyes. Des del punt de vista de seguretat, la diferència és abismal: amb contrasenyes, un robatori de base de dades pot deixar milers de comptes exposats; amb passkeys, al servidor només hi ha claus públiques sense valor per si mateixes.

Un altre aspecte clau és la resistència al phishing. Com que la passkey està vinculada criptogràficament a un domini concret, només funciona al lloc legítim per al qual va ser creada. No hi ha un camp de text on puguis posar la teva contrasenya a una web falsa; el navegador i el sistema operatiu comproven el domini abans de fer servir la credencial.

També desapareix el problema de la reutilització de contrasenyes en diversos serveis. Cada passkey és única per a un lloc o aplicació; no hi ha possibilitat de “copiar-la” i fer-la servir en una altra part. Això talla darrel molts atacs en cadena que saprofiten que fem servir la mateixa contrasenya en tot.

Pel que fa a l'experiència d'usuari, el que notes a la pràctica és que els inicis de sessió es tornen més ràpids i menys pesats. En comptes de recordar i teclejar un text llarg, simplement tries “Iniciar sessió amb passkey” i aproves amb petjada, cara o PIN. Tampoc no has d'estar canviant contrasenyes periòdicament ni fent malabars perquè siguin “segures”.

Finalment, l'autenticació amb passkeys sol funcionar fins i tot sense connexió a Internet a nivell local: el procés criptogràfic es fa al dispositiu. Només necessites connexió per parlar amb el servidor del servei, crear noves passkeys o sincronitzar-les entre diferents dispositius mitjançant el núvol.

Com sincronitza Google les passkeys entre Android, Chrome i altres sistemes

A l'ecosistema de Google, les passkeys es recolzen sobretot al Administrador de contrasenyes de Google (Google Password Manager, GPM). A Android, Chrome i cada vegada més en altres sistemes, aquest gestor és l'encarregat d'emmagatzemar i sincronitzar les claus d'accés de forma xifrada d'extrem a extrem amb el vostre compte de Google.

Fins fa relativament poc, les coses estaven més fragmentades: a Chrome per a macOS, les passkeys es guardaven per defecte al Clauer d'iCloud i, opcionalment, de manera local al perfil de Chrome; a Android, a l'Administrador de contrasenyes de Google i només entre dispositius Android; ia Windows, solien acabar a Windows Hello oa emmagatzematge local.

Amb els darrers canvis, Chrome amb un perfil d'accés a macOS, Windows, Linux o ChromeOS (en fase beta) pot crear passkeys directament a l'administrador de contrasenyes de Google, guardar-les i utilitzar-les per autenticar-se. Qualsevol Chrome que utilitzi aquest mateix perfil de Google en una altra màquina podrà sincronitzar aquestes passkeys i utilitzar-les com si estiguessin creades localment.

Per protegir l'accés entre dispositius, Google introdueix un PIN específic de l'administrador de contrasenyes de Google. Aquest PIN, o el teu mètode de desbloqueig d'Android, actua com a factor de recuperació: quan comences a fer servir passkeys en un nou equip, hauràs d'introduir aquest PIN o utilitzar el desbloqueig biomètric del teu mòbil per poder descarregar i utilitzar les claus guardades al teu compte.

A la pràctica, això significa que, si tens passkeys configurades en Android, podràs utilitzar-les al vostre ordinador amb Chrome (Windows, macOS, Linux, ChromeOS) sempre que inicieu sessió amb el mateix Compte de Google i confirmeu amb el vostre PIN o desbloqueig del mòbil. Tot això sense que Google pugui llegir els teus passkeys, ja que estan xifrades d'extrem a extrem.

Sincronització de passkeys a Apple, Microsoft i gestors de contrasenyes

A Apple, les passkeys s'emmagatzemen i sincronitzen mitjançant el Clauer d'iCloud. Si tens un iPhone, un iPad i un Mac sota el mateix Apple ID, les passkeys que creïs en qualsevol d'ells apareixeran automàticament en els altres, sempre que la sincronització de clauer estigui activa.

Aquesta sincronització permet que, per exemple, en crear una passkey des de Safari al teu Mac, després puguis iniciar sessió des de l'app mòbil del servei al teu iPhone usant Face ID o Touch ID. A més, Apple utilitza maquinari segur (com el Secure Enclave) per mantenir les claus privades protegides a cada dispositiu.

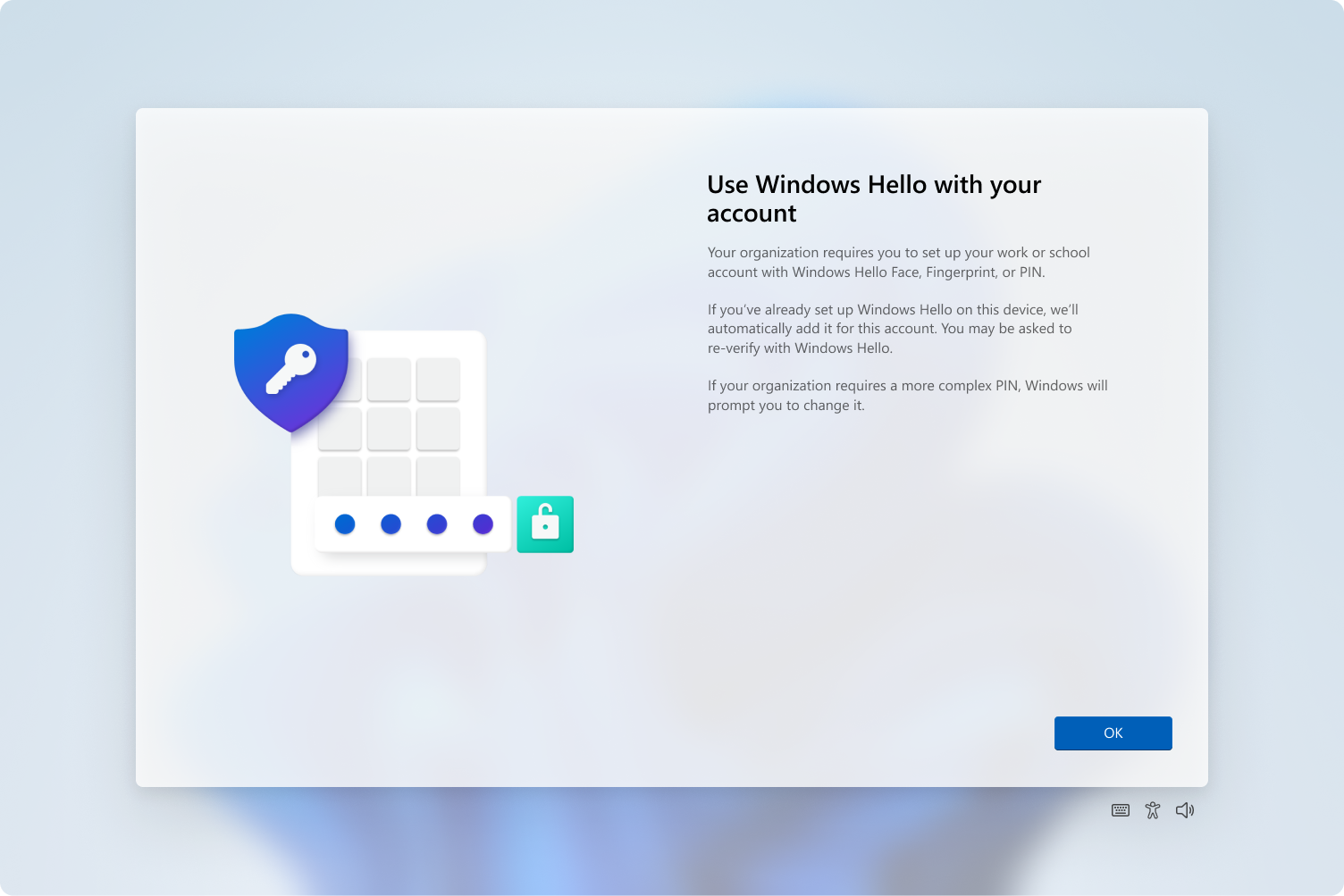

Per part de Microsoft, l'ecosistema gira al voltant de Windows hola i Microsoft Authenticator. Windows 10 i Windows 11 integren passkeys a Edge, Chrome i altres navegadors compatibles, usant reconeixement facial, empremta o PIN. Aquestes credencials poden sincronitzar-se a través del vostre compte Microsoft o quedar vinculades de forma estricta al dispositiu, segons el cas.

Un cas particular és el de les “claus de pas vinculades al dispositiu" a Microsoft Authenticator, com les que està usant la UCLM: aquestes passkeys no se sincronitzen al núvol i es mantenen únicament al mòbil on es van crear. Això afegeix seguretat (no hi ha còpia al núvol), però obliga a tenir sempre mètodes de recuperació alternatius (per exemple, Cl@veu o codis temporals) en cas de perdre el dispositiu.

A més dels grans ecosistemes, molts gestors de contrasenyes de tercers com 1Password, Dashlane o Bitwarden ja suporten passkeys. En aquests casos, actuen com un clauer sincronitzable independent: crees una passkey una sola vegada al gestor i la pots utilitzar en qualsevol dispositiu on tinguis accés a aquest gestor, independentment que sigui Android, iOS, Windows, Linux o macOS.

Com configurar passkeys per sistema operatiu i navegador

Perquè la sincronització funcioni bé, el primer és tenir l'entorn llest a cada plataforma. En dispositius Apple (iOS, iPadOS, macOS) necessites versions recents del sistema, normalment iOS 16 o iPadOS 16 en endavant, i tenir activat el Clauer d'iCloud. També convé revisar que Safari i la resta de aplicacions usin l'autocompletat de contrasenyes i passkeys del sistema.

A Android, el requisit bàsic és comptar amb Android 9 o superior amb Google Play Services actualitzat, encara que moltes implementacions més avançades (com algunes d'Authenticator) exigeixen Android 14. Has de tenir configurat un bloqueig de pantalla segur (PIN, patró, contrasenya o biometria) i habilitat “Autocompletar amb Google”, que és on viu l'Administrador de contrasenyes de Google.

Al Windows, necessites Windows 10 (versió 1903 o posterior) o Windows 11, juntament amb un navegador compatible (Chrome, Edge, Firefox en versions modernes). Aquí es recolza tot a Windows Hello com a autenticador local: un cop configurat, el navegador pot registrar i utilitzar passkeys associades al teu compte Microsoft o, segons el servei, emmagatzemar-les també al gestor preferit.

Un cop llest el sistema, el procés sol repetir-se a gairebé tot arreu: visites un lloc compatible (Google, Amazon, GitHub, HubSpot, Soyio, serveis de la teva universitat, etc.), vas a la secció de seguretat o registre, tries Crear passkey o Afegeix mètode d'autenticació i segueixes les instruccions. El dispositiu us demanarà Face ID, Touch ID, Windows Hello, PIN o el que correspongui, i llest, la passkey queda registrada.

A partir d'aquell moment, cada cop que tornis al lloc veuràs una opció del tipus “Iniciar sessió amb passkey” o “Usar clau d'accés.” Introdueixes el teu correu o usuari (si t'ho demana), el navegador consulta al teu sistema o al teu gestor de contrasenyes i només heu d'aprovar amb el vostre mètode biomètric o PIN.

Casos reals: Google, Amazon, HubSpot, Soyio i entorns universitaris

Google està empenyent molt fort les passkeys als seus propis serveis. Des de la configuració de seguretat del teu compte pots crear passkeys associades a diferents dispositius (mòbil Android, portàtil, etc.) i veure la llista de dispositius on estan actives, amb informació del darrer ús. Tot això se sincronitza mitjançant el vostre Compte de Google i l'Administrador de contrasenyes.

Amazon també ha incorporat passkeys per accedir als comptes dusuari. Des de l'apartat “Inici de sessió i seguretat” pots entrar a la secció de passkeys, prémer “Configurar” i, a partir d'aquí, crear una o diverses passkeys als teus dispositius de confiança. El login posterior consisteix a triar “Iniciar sessió amb una Passkey” i autenticar-te amb biometria o PIN, podent mantenir la verificació en dos passos com a capa addicional.

En l'àmbit empresarial, plataformes com HubSpot han integrat les passkeys per facilitar-ne un inici de sessió sense contrasenyes tant en escriptori com a les seves apps mòbils. Des de la configuració de seguretat del vostre compte podeu generar una clau d'accés personal que, en funció del vostre dispositiu, es desarà al clauer del sistema o al vostre gestor de contrasenyes compatible.

Serveis d'identitat com Soyio han anat un pas més enllà i integren les passkeys dins de fluxos de verificació d'identitat, consentiment i signatura documental. Durant el procés d'alta, l'usuari pot registrar una passkey vinculada a una identitat verificada, per després fer-la servir en autenticar operacions sensibles, signar documents o gestionar consentiments.

A l'entorn universitari, com a la UCLM, Microsoft Authenticator s'utilitza per configurar “claus de pas” associades al compte institucional. Aquestes passkeys s'emmagatzemen localment al mòbil i no se sincronitzen al núvol, de manera que cada dispositiu té la seva pròpia clau. Si perds un telèfon, et pots donar suport al sistema Cl@veu o en altres mètodes per generar codis temporals i tornar a configurar una nova clau de pas en un altre dispositiu.

Què passa si perds un dispositiu amb passkeys

Perdre el mòbil o el portàtil sempre espanta, però la manera com estan dissenyades les passkeys fa que la situació sigui menys dramàtica del que sembla. A la majoria d'ecosistemes moderns, les passkeys es sincronitzen al núvol de la plataforma (Clauer d'iCloud, Compte de Google, compte Microsoft o gestor de contrasenyes de tercers), de manera que les mateixes claus segueixen disponibles als altres dispositius.

Per exemple, si perds un iPhone però tens un iPad o un Mac amb el mateix Apple ID, els teus passkeys hi continuaran; el mateix si tenies passkeys sincronitzades amb el teu compte de Google i encara conserves un altre Android o un ordinador amb Chrome on segueixes connectat a aquest compte. En aquests casos, perdre un dispositiu no significa perdre accés als teus comptes.

Això sí, és fonamental que el compte al núvol o el gestor on se sincronitzen les passkeys estigui protegida amb una contrasenya forta i autenticació de dos factors (2FA). En cas contrari, si un atacant aconsegueix entrar en aquest compte mestra, podria intentar fer servir els teus passkeys des d'altres dispositius.

Si et trobes al pitjor escenari i perds tots els teus dispositius, cada ecosistema ofereix les seves pròpies opcions de recuperació: claus de recuperació, processos de verificació reforçada, suport tècnic especialitzat, etc. Convé conèixer per endavant què procediments de recuperació ofereix cada proveïdor (Apple, Google, Microsoft, el teu gestor de contrasenyes) i tenir actualitzats els mètodes de contacte i recuperació.

En entorns on les passkeys no se sincronitzen (com les claus de pas lligades al dispositiu a Microsoft Authenticator), cal ser més preventiu: configura la clau en diversos dispositius quan sigui possible i mantingues mètodes alternatius d'accés (codis temporals, sistemes com Cl@veu, correu de recuperació) actualitzats i disponibles.

Bones pràctiques per sincronitzar i protegir els teus passkeys

Perquè la sincronització entre dispositius funcioni bé i no es converteixi en un punt feble, és important tenir cura d'uns quants aspectes bàsics. El primer és assegurar-te que tots els teus equips i apps estiguin actualitzats: moltes millores de seguretat i compatibilitat amb passkeys arriben via actualització de sistema operatiu, navegador o gestor de contrasenyes.

També val la pena configurar passkeys a més d'un dispositiu de confiança. Per exemple, al mòbil d'ús diari i al portàtil, o al mòbil i la tauleta. D'aquesta manera, si un falla o es trenca, encara tindràs una altra via directa per entrar i crear noves passkeys o revocar les antigues.

Un altre bon costum és revisar de tant en tant la secció de seguretat dels comptes importants (Google, Apple, Amazon, Microsoft, HubSpot, etc.) per a eliminar passkeys associades a dispositius que ja no uses. Això redueix la superfície datac i et permet portar un control més clar de quines credencials segueixen actives.

Si depens de gestors de contrasenyes de tercers per als teus passkeys, revisa que tinguis ben configurada la sincronització segura entre dispositius, incloent 2FA, claus mestres robustes i, quan sigui possible, opcions de recuperació que no debilitin la protecció (evita, per exemple, recuperar un compte crític només amb un simple SMS).

Finalment, no oblidis mantenir al dia els teus mètodes de recuperació clàssics: correus alternatius, números de telèfon de recuperació, codis de seguretat i qualsevol altra via que el proveïdor ofereixi. Encara que les passkeys siguin molt segures, la recuperació de compte continua sent un punt crític i mereix una mica periòdic.

Amb tot aquest engranatge ben muntat —ecosistemes actualitzats, passkeys sincronitzades de manera segura, diversos dispositius de confiança i mètodes de recuperació sòlids— aprofitaràs el millor de les claus d'accés: inicis de sessió molt més ràpids i còmodes, una enorme millora en seguretat davant del phishing i la tranquil·litat de saber que, encara que un dispositiu es perdi. la teva identitat digital no queda a l'aire.

Redactor apassionat del món dels bytes i la tecnologia en general. M'encanta compartir els meus coneixements a través de l'escriptura, i això és el que faré en aquest bloc, mostrar tot el més interessant sobre gadgets, programari, maquinari, tendències tecnològiques, i més. El meu objectiu és ajudar-te a navegar pel món digital de forma senzilla i entretinguda.