- 隱寫術可以將資訊隱藏在圖像、音訊、視訊或文字中而不引起懷疑,並與密碼學結合以提高安全性。

- Steghide、OpenStego、OpenPuff 和 Digimarc 等工具可以輕鬆地在圖像中嵌入和提取訊息,每個工具的複雜性和穩健性都各不相同。

- 隱寫分析依賴於元資料、統計分析以及 StegDetect、StegExpose、Forensically 或十六進位編輯器等工具來發現隱藏的資料。

- 隱寫術有合法的用途(浮水印、數位簽章、取證),也被用於進階網路攻擊,因此了解它是保護系統的關鍵。

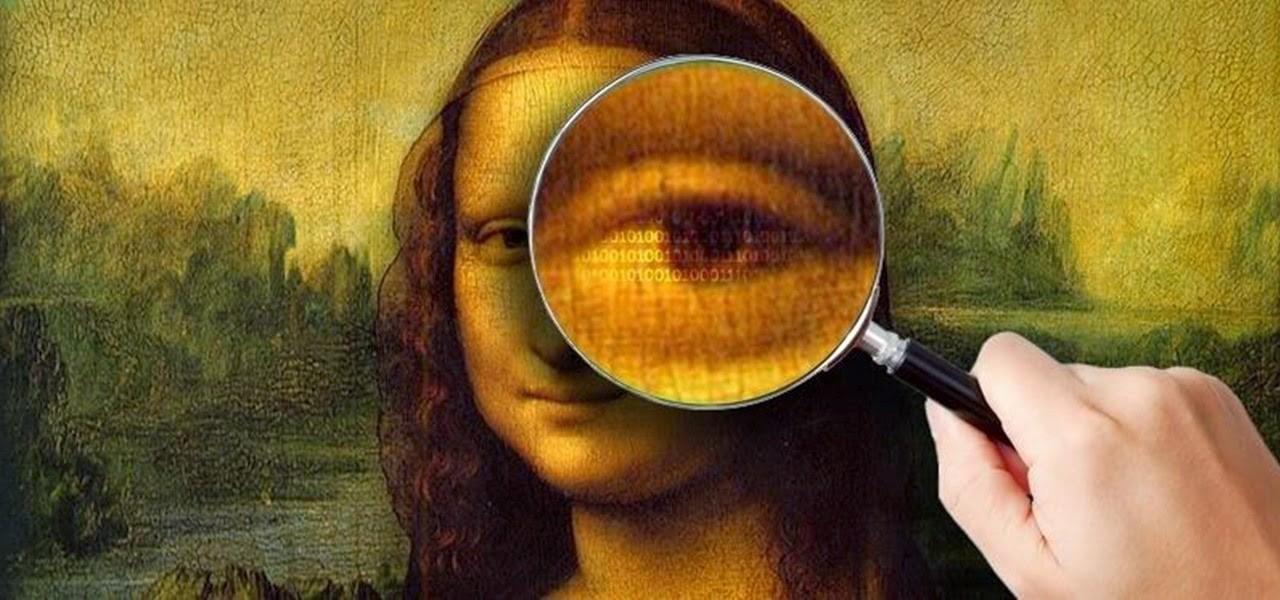

對駭客來說,隱寫術聽起來就像魔法一樣。但實際上,這是一門相當合乎邏輯的學科:它的基礎是將資訊隱藏在其他數據中,這樣就不會有人懷疑有什麼被隱瞞了。如果您對此感興趣 網絡安全無論你是熱衷於法醫分析,還是僅僅出於對科技的好奇,學習使用圖像隱寫工具幾乎都是必須的。

本文將逐步介紹影像隱寫術的工作原理。你將學習它與密碼學的區別,可以使用哪些免費和付費工具(例如 Steghide、OpenStego、OpenPuff 或 Digimarc),如何隱藏和提取訊息,以及如何檢測看似無害的照片是否隱藏了資訊。你將看到受 CTF 挑戰和真實世界用例(包括法律和惡意用例)啟發而編寫的實用範例。

隱寫術究竟是什麼?它與密碼學有何不同?

隱寫術是將訊息或物體隱藏在他人或他人物品中的藝術。 這樣一來,普通觀察者就不會注意到任何異常。訣竅不僅在於保護內容,更在於掩蓋正在進行秘密通訊的事實。在數位世界中,這種「掩護」通常是圖像、音訊、視頻,甚至是文字。

密碼學和隱寫術經常被混淆,但它們是不同的概念。密碼學將可讀訊息轉換為不可讀(加密)訊息,從而揭示其中包含的受保護訊息;而隱寫術則旨在使訊息完全不可見。最合理的安全方法是將兩者結合:首先加密內容,然後將其隱藏在圖像中。

從歷史角度來看,這個想法絕非新穎。古希臘時期,人們將訊息刻在木板上,然後用蠟封住,或使用隱形墨水;到了羅馬時代,人們已經開始嘗試使用只有在加熱或光照下才能顯現的物質。如今,概念依然相同,只是「紙張」變成了數位檔案。

在現代網路安全領域,隱寫術已成為一把雙面刃。它既可用於保護合法資訊(浮水印、數位簽章、私人通訊),也可用於惡意活動,例如隱藏資訊。 惡意軟件提取竊取的資料或向命令與控制伺服器發送隱藏指令。

數位隱寫術的類型及最常見的應用案例

數位隱寫術可以根據我們用作「載體」的介質類型進行分類。雖然我們在這裡主要關注圖像,但對這項技術的真正範圍有一個整體的了解是有幫助的。

文字隱寫術: 它能在文字檔中隱藏訊息。這可以透過更改格式、調整間距、使用不可見字元或在看似正常的文字中以特定間隔插入單字來實現。雖然實現起來很簡單,但如果過度使用,閱讀時可能會顯得很奇怪。

影像隱寫術: 可能是最受歡迎的。 該圖像充當容器的角色。 資訊就嵌入在其內部結構(像素、變換係數、元資料等)中。這非常有效,因為數位影像包含大量元素,可以在這些元素上進行位元操作,而人眼卻無法察覺任何異常。

音頻隱寫術: 這裡,資料被嵌入到音訊訊號中,對二進位序列進行輕微修改。這種方法更為精細,因為人耳對某些類型的噪音非常敏感,但有一些先進的技術可以使這些變化幾乎無法被人耳察覺。

影片隱寫術: 它結合了圖像和音頻,而且 它可以讓你隱藏大量資訊。 分佈在影格和音軌之間。它可以插入到視訊壓縮之前,也可以直接插入壓縮流中,這大大增加了分析的複雜性。

網路(或協定)隱寫術: 它涉及將資料嵌入到 TCP、UDP、ICMP 等協定的頭部欄位中。它不會改變文件,而是改變傳輸中的流量,用於網路層的隱藏通訊。

影像隱寫術的工作原理:最常用的技術

當我們談到在照片中隱藏資訊時,最常用的技術是 LSB(邊數較少的遮擋)。 (最低有效位)。其想法是修改代表影像中每個像素值的最低有效位元。

在典型的數位影像中,每個像素都用若干位元組進行編碼。通常情況下,影像包含三個通道:紅色、綠色和藍色(RGB)。有些格式也會添加第四個通道用於透明度(Alpha)。 LSB 方法只改變每個位元組的最後一位;由於數值變化極小,人眼無法察覺差異。

舉個例子,如果你想用純LSB隱藏1MB的數據,你需要大約 8 MB 的封面圖。實際容量取決於格式和演算法,但基本原理是:資訊位元分佈在大量的像素上。

除了LSB之外,還有其他更穩健的方法。最常用的方法之一是在頻域中進行處理,例如,處理JPEG影像的DCT係數。這種方法是對係數進行細微的修改,而不是對像素本身進行修改,從而使嵌入的圖像更能抵抗壓縮和某些統計分析。

另一種方法是過度使用影像自身的元資料。例如EXIF欄位或嵌入式註解。雖然這種隱寫術不如其他隱寫術“精細”,因為元數據更容易檢查,但對於簡單的訊息或CTF挑戰中的線索來說,它已經綽綽有餘了。

用於在影像中隱藏資訊的主要工具

有很多應用程式可以讓你相對輕鬆地進行隱寫術。從網路實用程式到線上工具 命令 以及專業軟體的插件。讓我們來看看其中最突出的幾款影像處理外掛程式。

史蒂格海德: 這是一個經典的命令列工具,可在以下位置取得: Linux y Windows這使得資訊可以隱藏在圖像(BMP、JPG)和音訊(WAV、AU)中。它使用自己的嵌入演算法,並對嵌入的資料進行壓縮和加密,通常使用 AES-128 加密演算法。

OpenStego: 一款免費且跨平台的 PNG 圖片處理解決方案(Java 平台)。

也適用於數位浮水印它具有非常簡單的圖形介面,非常適合初學者,但它也有一些限制:它主要產生 PNG 圖片,如果你在編輯器中對圖片進行大幅編輯,它的品牌或資訊可能會丟失。

OpenPuff: 一款功能強大的工具,支援多種格式:影像(BMP、JPG、PCX、PNG、TGA)、音訊(AIFF、 MP3音訊檔案(WAV 等)、視訊檔案(3GP、MP4、MPG、VOB)甚至文檔,例如 PDFFLV 或 SWF 格式。它專注於難以被隱寫分析偵測到,並提供複雜的配置選項。

HStego、F5、JSteg、JPHS 與 OutGuess 這些實用程式更著重於處理JPEG影像,有些是用Java編寫的,有些是為Linux編寫的,它們採用不同的插入演算法(例如DCT域中的LSB、自訂方法、STC+UNIWARD等)。它們通常用於學術實驗和與檢測工具配合使用進行測試。

諸如 StegoApp 或 CryptoStego 之類的網路工具 它們允許您直接在瀏覽器中進行實驗,主要處理 PNG 和 JPG 格式的圖片。例如,CryptoStego 使用 LSB 替換技術,其程式碼採用 MIT 授權。

如何一步一步使用 Steghide 隱藏和提取訊息

Steghide之所以聲名鵲起,是因為它將隱寫術和加密技術結合在一個實用程式中。它對影像和某些音訊格式同樣適用。讓我們來看一個在 Kali Linux 環境下的典型工作流程。

1. Steghide 安裝

在 Kali 等發行版中,它並非總是預先安裝的,因此首先要做的就是從軟體倉庫安裝它:

apt-get install steghide -y

2. 準備要隱藏的訊息或文件

你可以從簡單的東西開始,例如一個包含秘密的文字檔案:

touch secret.txt && echo "這是一個秘密" > secret.txt && cat secret.txt

如果文件較大或包含多個文件,建議事先對其進行壓縮。例如,用自封袋包裝,既節省空間又能將所有東西打包好:

壓縮 secret.zip secret.txt

3. 選擇並下載封面圖片

現在你需要一張「封面」圖片。你可以從網路下載一張,例如:

wget https://upload.wikimedia.org/wikipedia/commons/2/2f/Pied-winged_swallow_%28Hirundo_leucosoma%29.jpg

mv Pied-winged_swallow_\(Hirundo_leucosoma\).jpg pied.jpg

4. 將文件嵌入圖像中

要將 ZIP 檔案隱藏在封面圖像中並產生新的「隱寫」圖像,關鍵命令如下:

steghide embed -ef secret.zip -cf pied.jpg -sf HbStego.jpg

在此命令中:

-ef / –embedfile 表示要隱藏的檔案(secret.zip)。

-cf / –封面文件 這是將用作封面的原始圖像(pied.jpg)。

-sf / –stegofile 定義已包含嵌入資料的新映像的名稱(HbStego.jpg)。

在此過程中,Steghide會要求您輸入密碼短語。 (密碼)。此字串不僅用於加密內容,還用於產生資料插入的像素位置。如果您未輸入密碼,則會以偽隨機方式放置資料位。

5. 調整細節程度與行為

如果您想控制 Steghide 在執行命令時顯示的資訊量,您可以使用以下選項:

steghide embed -ef secret.zip -cf pied.jpg -sf HbStego.jpg -v

steghide embed -ef secret.zip -cf pied.jpg -sf HbStego.jpg -q -f

這裡涉及到幾個有趣的因素。:

-v / –詳細 它顯示了有關該過程的詳細資訊。

-q / –quiet 最小化螢幕輸出。

-f / –force 它允許在未經詢問的情況下覆蓋現有文件。

您也可以直接在命令列中傳遞密碼短語。未經我允許,就 -p。 例如:

steghide embed -ef secret.zip -cf pied.jpg -sf HbStego.jpg -p Hbs -q -f

在這種情況下,-p 表示密碼短語。這將強制覆蓋現有數據並抑制幾乎所有輸出。適用於腳本或自動化操作。

6. 查看隱寫文件中嵌入的信息

如果您想在不提取隱寫圖像的情況下檢查其內容,可以使用以下方法:

steghide 資訊 HbStego.jpg

此命令會顯示是否存在嵌入資料。例如,使用了什麼加密演算法(例如,CBC 模式下的 Rijndael-128)、內容大小等等。顯然,要查看具體細節,它會要求輸入正確的密碼。

7. 進階壓縮和完整性選項

Steghide 允許您使用一系列額外的參數來微調其行為:

- -z / –壓縮等級: 設定壓縮等級(1 到 9)。

- -Z / –dontcompress: 禁用內容預壓縮。

- -K / –nochecksum: 避免嵌入 CRC32 校驗和。

- -N / –dontembedname: 它不會保存秘密文件的原始名稱。

8. 提取隱藏內容

若要恢復已隱藏的內容,請使用 extract 子命令。例如:

steghide 萃取物 -sf HbStego.jpg -p Hbs -f

這裡 -sf 指向隱寫文件 其中包含數據,而密碼短語必須與您用於嵌入代碼的密碼短語相符。如果您還想定義特定的輸出名稱,可以使用:

steghide extract -sf HbStego.jpg -xf extracted.zip -p Hbs

-xf / –extractfile 參數會建立輸出文件 使用您指定的檔案名,並將復原的資料轉儲到該檔案名稱中。使用十六進位編輯器(例如 xxd),可以輕鬆驗證擷取的內容是否與原始內容逐位元組相符。

OpenStego 和 Digimarc:從簡單的工具到專業的解決方案

如果你不想費力使用控制台,OpenStego 是一個非常用戶友好的選擇。 想要開始使用影像隱寫術?這是一款免費的跨平台軟體,主要支援PNG格式,但也存在一些重要的限制。

OpenStego 的介面非常簡單明了。您選擇一張封面圖片(封面檔案),選擇要隱藏的檔案(訊息檔案),設定密碼,然後執行程式。程式會將訊息加密並嵌入圖片中,產生一個包含隱藏訊息的新檔案。

同一個視窗包含一個提取選項卡您只需指定產生的隱寫影像,輸入密碼,然後選擇輸出檔案即可。如果一切順利,您將在影像外觀不變的情況下恢復隱藏內容。

OpenStego 非常適合理解這個過程,但它也有明顯的限制。它只能很好地處理PNG格式的圖像,如果你之後在Photoshop中對圖像進行修改, GIMP 或使用其他編輯器(硬重構、壓縮、格式變更),您可能會遺失簽署或嵌入的訊息,因為這些轉換會破壞程式使用的結構。

在專業領域,尤其是對於攝影師和代理商而言,Digimarc 是支付的基準。該系統以插件的形式整合到 Photoshop 和其他影像檢視器中,並在影像中插入不可見的浮水印。

Digimarc 的主要優勢在於其品牌能夠經得起變革的考驗。 據製造商稱,其典型功能包括調整圖片大小、適度裁剪、特定顏色調整,甚至還包括列印和後續掃描。這使其成為保護版權和追蹤線上圖片使用情況的實用工具。

一些流行的程式(例如 Photoshop、ACDSee、Picasa 等)都具備讀取這些標籤的功能。這樣一來,專家或編輯就能快速檢查照片是否具有與特定作者關聯的 Digimarc 識別碼。缺點一如既往,就是成本:它並非免費解決方案。

圖像、音訊、視訊和文字隱寫工具列表

如果您想建立自己的隱寫術和隱寫分析測試實驗室了解現有工具的生態系統很有幫助。有些項目專注於單一格式,而有些項目則是多用途的。

圖片方面,一些最傑出的作品包括:

- StegoApp: 用於處理 PNG 和 JPG 的網頁工具,擁有其自身強大的方法。

- 加密隱寫術: 此外,在瀏覽器中,它使用了 LSB 替換和對 JPG 的自訂支援。

- F5: 面向 Java 實用程式 JPEG 影像 採用特定演算法。

- HStego: 它支援 PNG 和 JPG,並採用 STC + S-UNIWARD 和 J-UNIWARD 方法使檢測更加困難。

- JPHS(JP捉迷藏): 專注於JPEG格式,採用DCT LSB替換技術。

- JSteg: 與 JPHS 類似,DCT 中的 LSB 忽略值 0 和 1。

- 猜對了: 另一款經典的JPEG處理工具,它擁有自己的演算法。

- OpenPuff、SilentEye、SSuite Picsel、QuickStego 與 OpenStego: 對 BMP、GIF、PNG 和 JPG 格式的支援程度各不相同。

- 史蒂格海德: 如前所述,它支援 BMP 和 JPG 影像。

在音訊方面,也有一些有趣的替代方案。:

- 深海之聲: Windows 系統支援 FLAC、MP3、WAV 和 APE 格式。

- HiddenWave: 寫在 蟒蛇專注於採用 LSB 替換的 WAV。

- MP3Stego: WAV 轉 MP3 過程中訊息會被隱藏。

- SilentEye: 它支援 BMP 和 WAV 格式,可將影像和音訊結合。

- 史蒂格海德: 它還支援 WAV 和 AU 作為容器格式。

在影片方面,OpenPuff再次脫穎而出。 它支援MP4、MPG、VOB和3GP等格式,以及FLV和SWF等其他多種格式。其主要功能著重於高階隱蔽拍攝場景。

在純文字中,像 Steg 這樣的工具允許你處理空格。 用不同的編碼方式來表示位元。雖然容量有限,但這很好地說明了即使是像空格這樣簡單的元素也能隱藏資訊。

進階實戰範例:包含元資料、Steghide 和 OpenSSL 的 CTF 類型挑戰

除了實驗室範例之外,許多CTF挑戰賽還結合了多種技術。 隱寫術和密碼學旨在迫使你像分析師一樣思考。一個典型的例子是將元資料、Steghide 和 OpenSSL 加密結合起來。

第一步通常是下載一張可疑圖片。 這是來自一個挑戰平台。打開後,你會看到一條可見訊息,例如“如果你是朋友,說出密碼,門就會打開”,這已經清楚地提示你有一個重要的口令(在本例中是“Mellon”,指的是《指環王》)。

在隨意測試指令之前,最好先檢查一下元資料。 使用像 exiftool 這樣的工具:

apt-get install exiftool -y

exiftool doors_of_durin-f686f3e1aa18d5e3f4261bea89a24c17.jpg

此分析可能會揭示可疑區域例如,“Artist: 68913499125FAA”,這看起來不像是一個真實的名字,很可能是一個你以後會用到的密鑰字串。

如果你懷疑影像本身使用了隱寫術,那麼 Steghide 又是一個顯而易見的候選者。您可以透過以下步驟檢查嵌入資料:

steghide info doors_of_durin-f686f3e1aa18d5e3f4261bea89a24c17.jpg

如果偵測到訊息,下一步合乎邏輯的做法就是提取資訊。 使用正確的密碼短語(例如,“Mellon”):

steghide extract -sf doors_of_durin-f686f3e1aa18d5e3f4261bea89a24c17.jpg

提取後,您可能會找到類似 url.txt 的檔案。如果你使用 `cat` 命令並將結果傳遞給瀏覽器,你會得到一個鏈接,例如指向 pastebin 的鏈接,其中包含一個 Base64 編碼的字串:

cat url.txt | xargs firefox

你複製 base64 內容,然後將其貼到一個檔案(例如 SgaSizcn.txt)中。 並將其解碼到另一個文件中:

base64 -d SgaSizcn.txt > 已解碼

使用 file 指令可以識別檔案的類型。這可能是使用 OpenSSL 對稱模式加密的檔案。如果您嘗試使用「Mellon」作為密碼,可能無法成功,但如果您記得 Artist 欄位中的奇怪字串 68913499125FAA,請嘗試使用該字串:

openssl enc -aes-256-cbc -d -md MD5 -in decoded -out decoded2 -k 68913499125FAA

你再次在 decoded2 上使用該文件,發現它是一個 MP4 文件。剩下的就是播放視頻,獲取最終密碼或挑戰標誌。這是隱寫術、元資料和加密技術完美結合的典範。

如何偵測影像中的隱寫術:隱寫分析與工具

在影像中隱藏資訊只是成功的一半;另一半在於學習如何偵測它們。這就是所謂的隱寫分析。在網路安全和取證分析領域,這是一項非常有價值的技能。

直接目視分析通常不足以得出結論。除非隱寫術做得非常糟糕,否則將可疑影像與原始影像(如果有的話)進行比較,可以發現雜訊或異常模式的細微差異。

統計技術要強大得多。透過分析像素值分佈、雜訊結構和成分相關性,可以偵測出隱寫演算法留下的細微變化。像 StegExpose 這樣的工具可以自動對大量影像進行此類分析。

元資料分析是一個永不過時的經典領域。使用 exiftool,您可以檢查圖像中的 EXIF 欄位、註釋和其他嵌入數據,這些數據通常會洩露圖像資訊。 技巧 粗略或提供線索,例如內部檔案名稱、類似雜湊的字串、奇怪的識別碼等。

特別是對於JPEG格式,像StegDetect這樣的工具可以幫助你辨識痕跡。 Steghide、OutGuess、JSteg 或 F5 等工具作為命令列工具運行,可以提供關於是否存在隱藏資料的置信度。

此外,十六進位編輯器(例如 HxD、xxd 或類似工具)可以讓你查看文件的原始內容。此工具可協助您定位異常區域、可讀文字片段、其他嵌入式格式的標題或可疑的重複模式。雖然操作起來比較費力,但對於深入調查非常有用。

像 Forensically 這樣的網路平台完善了這些工具。提供雜訊分析、克隆區域偵測、誤差圖和其他有用的過濾器,以查找照片中隱藏的修改。

真實網路攻擊中的隱寫術及其相關風險

在現實世界中,攻擊者已經採用隱寫術來使他們的攻擊活動更加隱密。他們不會直接發送可疑的可執行文件,而是將惡意負載嵌入看似無害的圖像、音訊或文件文件中。

典型用途是將有效載荷隱藏在廣告橫幅中。 (惡意廣告)。惡意程式碼嵌入在廣告圖片中,當圖片在瀏覽器中載入時,惡意程式碼會被提取並執行,從而將受害者重定向到漏洞利用工具包或其他惡意網站。

在電子商務詐欺活動中也發現了隱寫術的痕跡。例如,攻擊者可以將竊取惡意軟體隱藏在付款頁面用作徽標的 SVG 圖像中。由於 SVG 是一種結構化格式,惡意程式碼會被偽裝成合法語法的一部分,從而躲過一些表面掃描器的偵測。

在像 SolarWinds 案例這樣的高階攻擊中類似於隱寫術的技術已被用於將竊取的資料隱藏在看似正常的HTTP回應中,方法是使用包含編碼文字字串的XML檔案。其原理相同:將惡意資訊與合法流量混合以進行偽裝。

在工業環境中也記錄了類似的運動。 這些攻擊會從託管在 Imgur 等可信圖片託管服務上的隱寫圖像下載惡意軟體(例如 Mimikatz)。初始文件(例如惡意 Excel 檔案)包含用於下載和提取隱藏在影像中的有效載荷的程式碼。

在勒索軟體的背景下,隱寫術既用於引入工具,也用於引入工具。 在網路內部提取加密後的敏感數據,並將竊取的資訊隱藏在多媒體檔案中,從而繞過傳統控制措施的偵測。

使用隱寫術時的最佳實踐和建議

如果您打算將隱寫術用於合法目的(培訓、內部測試、研究)請記住一些指導原則,以免情緒失控,同時也能避免留下任何安全隱患。

首先,練習使用不同的圖像格式。JPEG、PNG 和 BMP 格式的處理方式各不相同。某些演算法對特定格式的處理效果較佳,如果選擇不當,壓縮可能會破壞隱藏的資料。

其次,它將隱寫術與密碼學結合。永遠不要以為「只要隱藏了就安全了」。即使工具本身提供內建加密功能,嵌入內容之前也務必對其進行加密,並使用強密碼。

第三,要隨時了解最新的隱寫分析技術和工具。專業部落格、論壇、學術論文和技術社群(例如 Reddit)經常發布插入方法和檢測演算法的最新進展。

第四,如果你在企業環境中工作,要加強偵測措施。網路流量監控(包括加密)、網頁過濾、基於行為的高階終端保護,以及處理來自不受信任來源的多媒體檔案的明確策略。

最後,務必記錄你的證據。你使用了什麼工具?有哪些選項?文件大小是多少?使用 StegDetect、Forensically 或十六進位編輯器時觀察到了哪些異常?每個實驗寫一份三、四句話的簡短報告,有助於你鞏固知識,並在必要時重複實驗。

將隱寫術應用於影像是一種非常有趣的創造力、數學和安全性的結合。它能讓你完成各種操作,從使用 OpenStego 或 Digimarc 等解決方案對照片進行簽名以保護版權,到使用 Steghide、OpenPuff 或 CTF 挑戰設置複雜的訓練場景。無論是在防禦系統、分析安全事件,還是僅僅為了探索網路安全領域最引人入勝的分支之一,了解數據的隱藏方式和檢測方式都能為你帶來明顯的優勢。

對字節世界和一般技術充滿熱情的作家。我喜歡透過寫作分享我的知識,這就是我在這個部落格中要做的,向您展示有關小工具、軟體、硬體、技術趨勢等的所有最有趣的事情。我的目標是幫助您以簡單有趣的方式暢遊數位世界。