- Credential Guard ізолює хеші NTLM, Kerberos TGT та облікові дані домену за допомогою віртуалізації, щоб зменшити кількість атак на крадіжку облікових даних.

- Його активацію можна виконати через Intune/MDM, групову політику або реєстр, завжди підтримується VBS, UEFI із безпечним завантаженням та віртуалізацією. апаратні засоби і, бажано, TPM 2.0.

- Ця функціональність запроваджує вимоги та блокує застарілі протоколи та методи (DES, NTLMv1, необмежене делегування), тому критично важливо перевірити сумісність програм перед розгортанням.

- Захист облікових даних має чіткі обмеження (він не захищає всі типи облікових даних або фізичних атак), тому його необхідно поєднувати з іншими заходами, такими як Захист пристроїв, сегментація та належні практики управління.

Захист посвідчень став ключовим елементом посилити безпеку облікових даних у середовищах Windows Сучасні системи особливо важливі в організаціях, де атака з метою крадіжки облікових даних може створити серйозну проблему. Замість того, щоб залишати секрети автентифікації відкритими в системній пам'яті, ця функція ізолює їх за допомогою віртуалізації безпеки, значно зменшуючи поверхню атаки.

У наступних рядках ви побачите, як налаштувати Credential Guard Використовуючи різні методи (Intune/MDM, групова політика та реєстр), ми розглянемо вимоги, яким має відповідати ваш пристрій, обмеження, які він запроваджує, як перевірити його справжню активність та як вимкнути його в необхідних сценаріях, зокрема для віртуальних машин та пристроїв із блокуванням UEFI. Все пояснюється детально, але зрозумілою та зручною мовою, щоб ви могли легко це застосувати.

Що таке Credential Guard і як він захищає облікові дані?

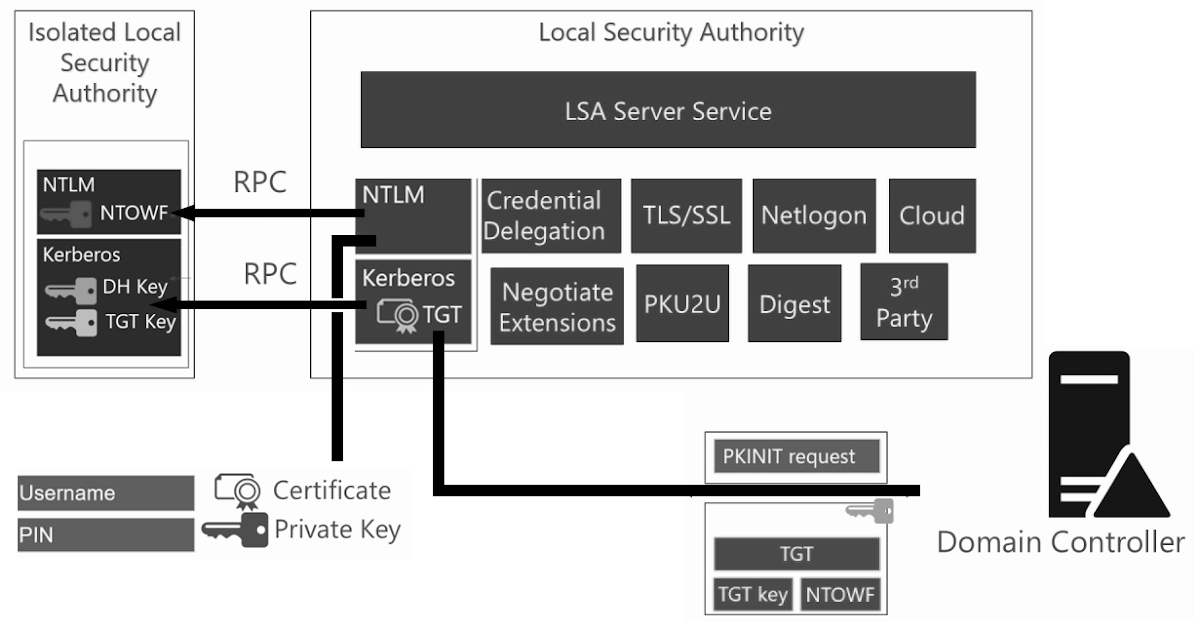

Credential Guard – це функція безпеки Windows який використовує безпеку на основі віртуалізації (VBS) для ізоляції облікових даних та інших секретів, пов'язаних з автентифікацією. Замість того, щоб усе зберігалося безпосередньо в процесі локального центру управління безпекою (lsass.exe), конфіденційні дані зберігаються в ізольованому компоненті під назвою ЛСА ізольована o ізольований LSA.

Цей ізольований LSA працює в захищеному середовищі., відокремлений від основної операційної системи за допомогою гіпервізора (безпечний режим віртуальний або VSM). У це середовище можна завантажити лише дуже невеликий набір бінарних файлів, підписаних довіреними сертифікатами. Зв'язок з рештою системи здійснюється через RPC, що запобігає шкідливих програм що працює в системі, якими б привілеями він не був, може безпосередньо зчитувати захищені секрети.

Credential Guard спеціально захищає три типи облікових данихХеші паролів NTLM, записи Kerberos Ticket Granting (TGT) та облікові дані, що зберігаються програмами як облікові дані домену, – все це скомпрометовано. Це пом’якшує класичні атаки, такі як pass-the-hash o передати квиток, дуже поширений у горизонтальних рухах у корпоративних мережах.

Важливо розуміти, що Credential Guard не захищає все.Це не поширюється, наприклад, на облікові дані, що обробляються стороннім програмним забезпеченням поза стандартними механізмами Windows, локальними обліковими записами та обліковими записами Microsoft, а також не захищає від фізичних атак або кейлогерів. Навіть попри це, це значно знижує ризик, пов’язаний з обліковими даними домену.

Захист облікових даних увімкнено за замовчуванням

від Windows 11 22H2 та Windows Server 2025Безпека на основі віртуалізації (VBS) та Credential Guard увімкнено за замовчуванням на пристроях, які відповідають вимогам Microsoft до апаратного, мікропрограмного та програмного забезпечення. Це означає, що на багатьох сучасних комп’ютерах вони попередньо налаштовані та активні без будь-якого втручання адміністратора.

Режим увімкнення за замовчуванням — «UEFI розблоковано»Іншими словами, без блокування, яке запобігає віддаленій деактивації. Такий підхід спрощує для адміністраторів вимкнення Credential Guard за допомогою політик або віддаленого налаштування, якщо критично важлива програма несумісна або виявлено проблеми з продуктивністю.

Коли захист облікових даних увімкнено за замовчуваннямСама VBS також вмикається автоматично. Для функціонування Credential Guard не потрібна окрема конфігурація VBS, хоча є додаткові параметри для посилення рівня захисту платформи (наприклад, вимога захисту DMA на додаток до стандартного). завантаження звісно).

В оновленому обладнанні є важливий нюансЯкщо на пристрої Credential Guard було явно вимкнено перед оновленням до версії Windows, де він увімкнено за замовчуванням, він залишиться вимкненим після оновлення. Іншими словами, явні налаштування адміністратора мають пріоритет над поведінкою за замовчуванням.

Вимоги до системи, обладнання, прошивки та ліцензування

Щоб Credential Guard забезпечував реальний захистПристрій повинен відповідати низці мінімальних вимог до апаратного, прошивкового та програмного забезпечення. Пристрої, які перевищують ці мінімуми та мають додаткові функції, такі як IOMMU або TPM 2.0, можуть скористатися перевагами вищого рівня захисту від атак DMA та складних загроз.

Вимоги до апаратного та прошивного обладнання

Основні вимоги до обладнання для Credential Guard Вони включають 64-бітний процесор з розширеннями віртуалізації (Intel VT-x або AMD-V) та підтримка трансляції адрес другого рівня (SLAT, також відомої як розширені таблиці сторінок). Без цих можливостей віртуалізації VBS та віртуальний безпечний режим не зможуть належним чином ізолювати пам'ять.

На рівні прошивки обов'язково мати UEFI Версія 2.3.1 або вище з підтримкою Secure Boot та безпечним процесом оновлення прошивки. Крім того, рекомендуються такі функції, як безпечно реалізований запит на перезапис пам'яті (MOR), захист конфігурації завантаження та можливість оновлення прошивки через [незрозуміло - можливо, "оновлення програмного забезпечення" або "оновлення програмного забезпечення"]. Служба Microsoft Windows.

Використання блоку керування пам'яттю вводу/виводу (IOMMU)Наполегливо рекомендується використовувати віртуальну машину, таку як Intel VT-d або AMD-Vi, оскільки вона дозволяє ввімкнути захист DMA разом з VBS. Цей захист запобігає безпосередньому доступу шкідливих пристроїв, підключених до шини, до пам'яті та вилученню секретів.

Модуль довіреної платформи (TPM) – ще один ключовий компонентбажано у версії ТРМ 2.0хоча також підтримується TPM 1.2. TPM забезпечує апаратний захист для захисту головного ключа VSM та гарантує, що дані, захищені Credential Guard, доступні лише в надійному середовищі.

Захист VSM та роль TPM

Секрети, захищені Credential Guard, ізольовані в пам'яті через віртуальний безпечний режим (VSM). На новітньому обладнанні з TPM 2.0 постійні дані в середовищі VSM шифруються за допомогою Головний ключ VSM захищений самим TPM та механізмами безпечного завантаження пристрою.

Хоча NTLM та Kerberos TGT перегенеруються під час кожного входу в систему і оскільки вони зазвичай не зберігаються між перезавантаженнями, існування головного ключа VSM дозволяє захистити дані, які можна зберігати. el tiempoTPM гарантує, що ключ не можна витягти з пристрою, а захищені секретні дані не можна отримати за межами перевіреного середовища.

Вимоги та ліцензії до версії Windows

Credential Guard доступний не у всіх випусках Windows.У клієнтських системах це підтримується в Windows Enterprise і в Windows Education, але не в Windows Pro або Windows Pro Education/SE. Іншими словами, комп’ютер із Windows Pro потребуватиме оновлення до Enterprise, щоб використовувати цю функціональність.

Права використання Credential Guard надаються через ліцензії, такі як Windows Enterprise E3 та E5, або освітні ліцензії A3 та A5. У бізнес-середовищі це зазвичай здійснюється за угодами про корпоративне ліцензування, тоді як виробники оригінального обладнання (OEM) зазвичай постачають Windows Pro, а потім клієнт оновлює його до Enterprise.

Credential Guard на віртуальних машинах Hyper-V

Credential Guard також може захищати секрети у віртуальних машинах виконується в Hyper-V, подібно до того, як це працює на фізичних машинах. Основні вимоги полягають у тому, щоб хост Hyper-V мав IOMMU, а віртуальні машини були покоління 2.

Важливо розуміти межі захисту в цих сценаріяхCredential Guard захищає від атак, що виникають у самій віртуальній машині, але не від загроз з боку хоста з підвищеними привілеями. Якщо хост скомпрометовано, він все ще може отримати доступ до гостьових машин.

Вимоги до застосування та сумісність

Активація Credential Guard блокує певні функції автентифікаціїТому деякі програми можуть перестати працювати, якщо вони використовують застарілі або небезпечні методи. Перед масовим розгортанням рекомендується протестувати критично важливі програми, щоб переконатися, що вони залишаються працездатними.

Програми, що потребують шифрування DES для KerberosНеобмежене делегування Kerberos, вилучення TGT та використання NTLMv1 будуть перервані, оскільки ці опції безпосередньо вимикаються, коли активна функція Credential Guard. Це суворий захід безпеки, але необхідний для запобігання серйозним вразливостям.

Інші функції, такі як неявна автентифікаціяДелегування облікових даних, MS-CHAPv2 або CredSSP наражають облікові дані на додаткові ризики, навіть коли Credential Guard активний. Програми, які наполягають на їх використанні, можуть продовжувати функціонувати, але вони роблять облікові дані більш вразливими, тому також рекомендується їх переглядати.

Також може бути вплив на продуктивність якщо певні програми намагаються безпосередньо взаємодіяти з ізольованим процесом LsaIso.exeЗагалом, служби, які використовують Kerberos стандартним чином (наприклад, спільні файлові ресурси або Віддалений робочий стіл) продовжують функціонувати нормально, не помічаючи жодних змін.

Як правильно ввімкнути Credential Guard

Загальна рекомендація Microsoft — увімкнути Credential Guard Це потрібно зробити до того, як пристрій приєднається до домену або до того, як користувач домену вперше ввійде в систему. Якщо активувати пізніше, секретні дані користувача або комп’ютера вже можуть бути розкриті в незахищеній пам’яті.

Існує три основні методи налаштування цієї функції.Це можна зробити через Microsoft Intune/MDM, за допомогою групової політики або через реєстр Windows. Вибір залежить від типу середовища, доступних інструментів керування та бажаного рівня автоматизації.

Увімкнення Credential Guard за допомогою Microsoft Intune / MDM

У середовищах, керованих за допомогою Intune або інших рішень MDMФункцію Credential Guard можна ввімкнути, створивши політику конфігурації пристрою, яка спочатку активує безпеку на основі віртуалізації, а потім визначає конкретну поведінку Credential Guard.

Власні політики можна створювати за допомогою постачальника служб криптографії DeviceGuard. з такими ключовими параметрами OMA-URI:

- Активувати VBS: OMA-URI

./Device/Vendor/MSFT/Policy/Config/DeviceGuard/EnableVirtualizationBasedSecurityтип данихint, значення1щоб забезпечити безпеку на основі віртуалізації. - Налаштування захисту облікових даних: OMA-URI

./Device/Vendor/MSFT/Policy/Config/DeviceGuard/LsaCfgFlagsтипint, значення1щоб увімкнути блокування UEFI або2увімкнути без блокування.

Після створення політики її призначають пристрою або групі користувачів. які ви хочете захистити. Після застосування політики вам потрібно перезавантажити пристрій, щоб Credential Guard набув чинності.

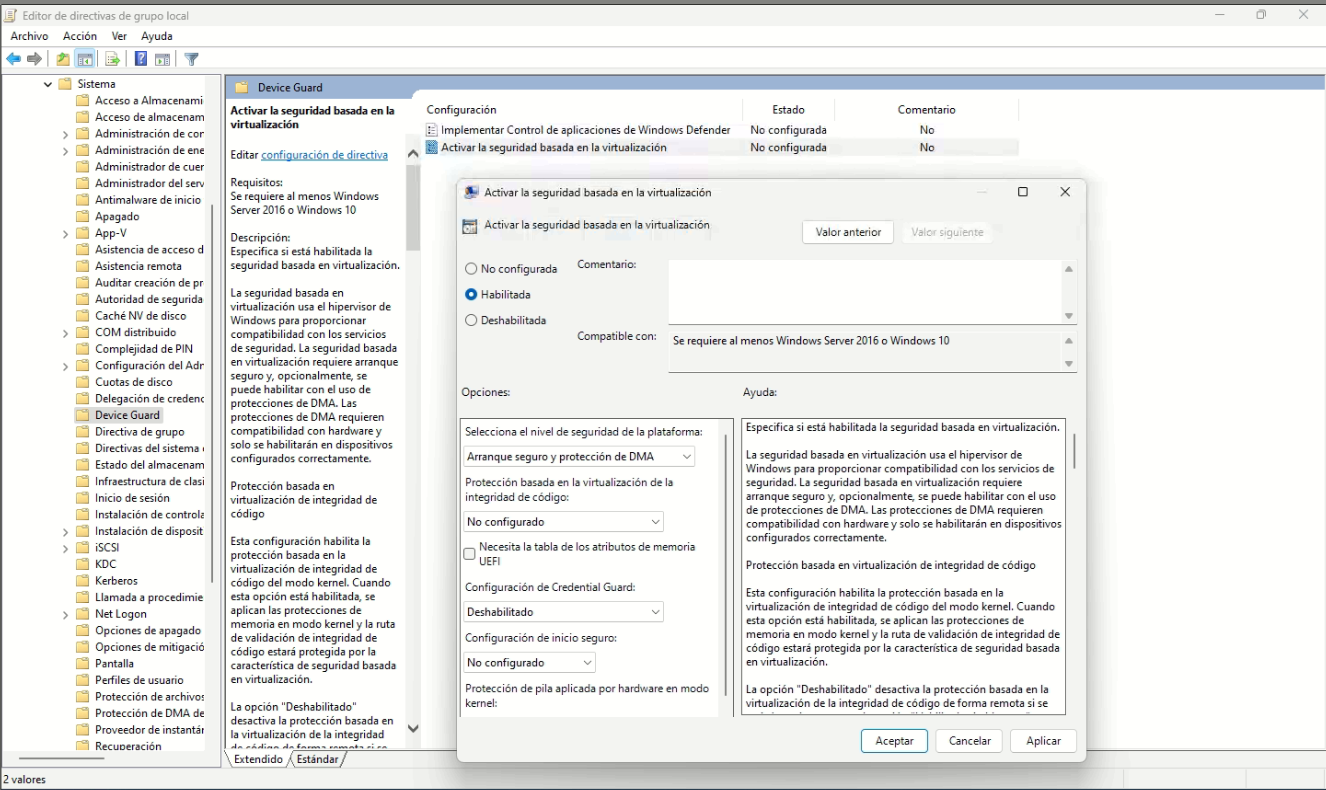

Налаштування Credential Guard за допомогою групової політики (GPO)

У доменах Active Directory найзручнішим методом зазвичай є об'єкт групової політики.Ви можете використовувати редактор локальної групової політики для одного комп’ютера або створити об’єкт групової політики, пов’язаний з доменами чи організаційними одиницями, щоб охопити багато пристроїв.

Конкретний шлях політики групи такий:Конфігурація пристрою → Адміністративні шаблони → Система → Захист пристрою. У цьому розділі є параметр під назвою «Увімкнути безпеку на основі віртуалізації».

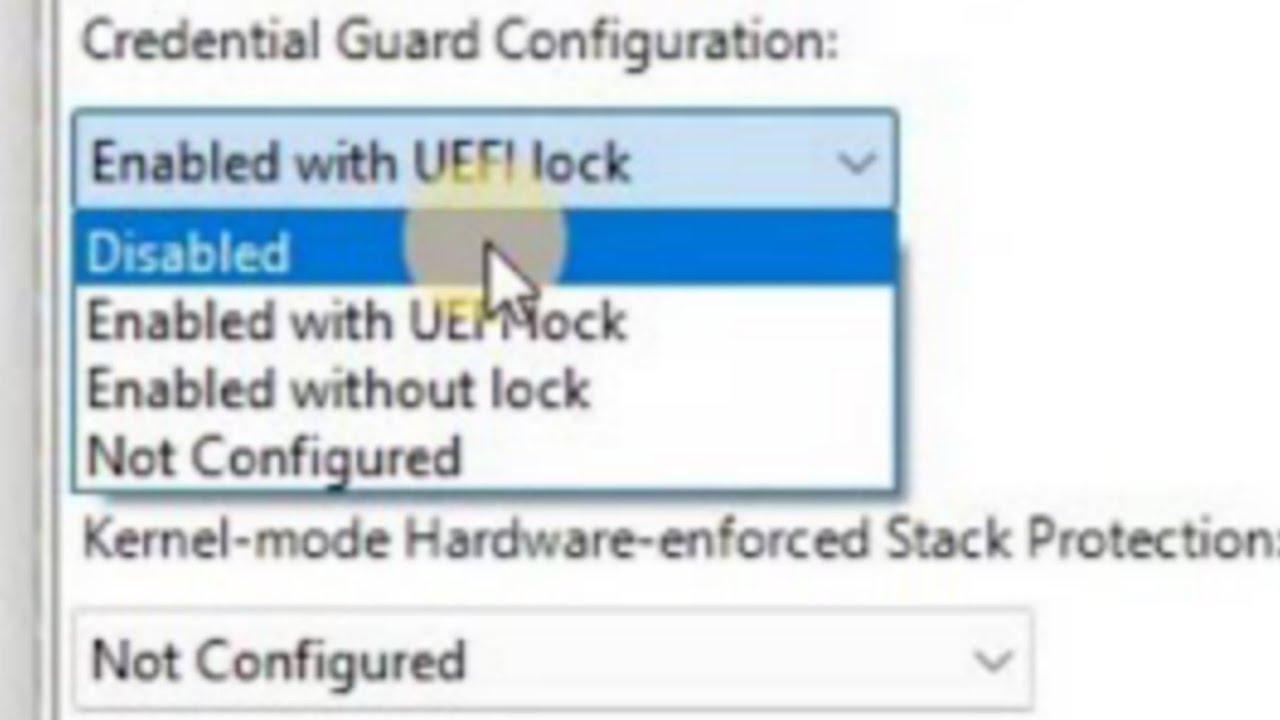

Під час увімкнення цієї політики необхідно вибрати опцію «Захист облікових даних». у розкривному списку «Налаштування захисту облікових даних»:

- Увімкнено з блокуванням UEFI: запобігає віддаленому вимкненню Credential Guard; його можна змінити лише через фізичний доступ до прошивки/BIOS.

- Увімкнено без блокування: дозволяє вимкнути Credential Guard пізніше за допомогою групової політики або віддаленого налаштування.

Об'єкти групової політики можна фільтрувати за допомогою груп безпеки або фільтрів WMIЦе дозволяє застосовувати цей захист лише до певних типів пристроїв або профілів користувачів. Після застосування політики також потрібен перезапуск, щоб зміни набули чинності.

Налаштування Credential Guard за допомогою реєстру Windows

Коли потрібен більш детальний контроль або сценарій звичайCredential Guard можна ввімкнути безпосередньо через реєстр. Цей метод зазвичай використовується в розширених сценаріях або автоматизаціях, де GPO або MDM недоступні.

Активація безпеки на основі віртуалізації (VBS)Потрібно налаштувати такі клавіші:

- Ключовий шлях:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DeviceGuard

Ім'я:EnableVirtualizationBasedSecurityтипREG_DWORD, значення1. - Ключовий шлях:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DeviceGuard

Ім'я:RequirePlatformSecurityFeaturesтипREG_DWORD, значення1для безпечного запуску або3для безпечного завантаження із захистом DMA.

Для конкретної конфігурації Credential Guard Ключ використовується:

- Ключовий шлях:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

Ім'я:LsaCfgFlagsтипREG_DWORDМожливі значення:

0щоб вимкнути функцію захисту облікових даних,

1щоб увімкнути його за допомогою блокування UEFI,

2щоб увімкнути його без блокування.

Після налаштування цих ключів у реєстріВам потрібно перезавантажити комп'ютер, щоб VBS та Credential Guard правильно ініціалізувалися та почали захищати облікові дані.

Перевірте, чи увімкнено Credential Guard

Хоча може здатися спокусливим подивитися, чи цей процес LsaIso.exe Це триває від Диспетчер завданьMicrosoft не рекомендує цей метод як надійну перевірку. Натомість пропонується три основні механізми: Інформація про систему, PowerShell та Переглядач подій.

Перевірка за допомогою системної інформації (msinfo32)

Найпростіший спосіб для багатьох адміністраторів Це передбачає використання інструмента «Відомості про систему» у Windows:

- Виберіть Пуск і введіть msinfo32.exeПотім відкрийте програму «Інформація про систему».

- На лівій панелі перейдіть до Огляд системи.

- На правій панелі знайдіть розділ "Сервіси безпеки на основі віртуалізації в експлуатації" і перевірте, чи серед перелічених служб є «Credential Guard».

Якщо Credential Guard позначено як запущену службу У цьому розділі це означає, що він правильно ввімкнений та активний на комп’ютері.

Перевірка за допомогою PowerShell

У керованих середовищах використання PowerShell дуже практичне. Щоб виконати масову перевірку стану Credential Guard, можна виконати таку команду з консолі PowerShell з підвищеними правами:

(Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard).SecurityServicesRunning

Ця команда повертає набір числових значень які вказують на активність служб безпеки на основі віртуалізації. У конкретному випадку Credential Guard вони інтерпретуються наступним чином:

- 0: Credential Guard вимкнено (не працює).

- 1Захист облікових даних увімкнено (працює).

На додаток до цього загального запитуMicrosoft пропонує скрипт DG_Readiness_Tool (наприклад DG_Readiness_Tool_v2.0.ps1), що дозволяє перевірити, чи здатна система запускати Credential Guard, увімкнути його, вимкнути та перевірити його стан за допомогою таких параметрів, як -Capable, -Enable, -Disable y -Ready.

Використання засобу перегляду подій

Ще один метод перевірки, більш орієнтований на аудит Це для використання засобу перегляду подій. З eventvwr.exe Ви можете отримати доступ до "Журнали Windows" → "Система" та фільтрувати події походження якого — «WinInit».

Серед цих подій є записи, пов'язані зі стартапом служби безпеки на основі віртуалізації, включаючи ті, що вказують на успішну ініціалізацію Credential Guard під час процесу запуску.

Вимкнути Credential Guard та керування блокуванням UEFI

Хоча зазвичай ви хочете залишити Credential Guard увімкненимІснують сценарії, коли може знадобитися його вимкнення: несумісність програм, лабораторні випробування, зміни архітектури безпеки тощо. Процедура вимкнення залежатиме від того, як його було ввімкнено та чи використовувалося блокування UEFI.

Загалом, вимкнення Credential Guard Це передбачає скасування налаштувань, застосованих через Intune/MDM, групову політику або реєстр, а потім перезавантаження комп’ютера. Однак, якщо ввімкнено блокування UEFI, є додаткові кроки, оскільки деякі налаштування зберігаються в Змінні EFI прошивки.

Вимкнення Credential Guard за допомогою блокування UEFI

Якщо Credential Guard було ввімкнено з блокуванням UEFIНедостатньо змінити об'єкт групової політики або реєстр. Вам також потрібно видалити змінні EFI, пов'язані з ізольованою конфігурацією LSA, за допомогою bcdedit і невеликий спеціальний процес запуску.

З командний рядок з підвищеними привілеями виконується послідовність Команди для:

- Встановіть тимчасовий блок EFI з

mountvolі копіюватиSecConfig.efiдо шляху завантаження Microsoft. - Створіть запис системного зарядного пристрою за допомогою

bcdedit /createвказуючи на те, щоSecConfig.efi. - Налаштуйте бутсеквенс менеджера завантаження, щоб він завантажився один раз із цим спеціальним завантажувачем.

- Додайте опцію заряджання

DISABLE-LSA-ISOщоб вимкнути ізольовану конфігурацію LSA, що зберігається в UEFI. - Знову зніміть тимчасовий блок EFI.

Після виконання цих кроків пристрій перезавантажиться.Перед запуском операційної системи з’явиться повідомлення про зміну налаштувань UEFI із запитом на підтвердження. Обов’язково прийміть це повідомлення, щоб зміни деактивації набули чинності.

Вимкнення Credential Guard на віртуальних машинах

У випадку віртуальних машин, підключених до хоста Hyper-VМожна заборонити віртуальній машині використовувати VBS та Credential Guard, навіть якщо гостьова операційна система буде до цього готова.

З хоста, за допомогою PowerShell, можна запустити Наступна команда виключить віртуальну машину з безпеки на основі віртуалізації:

Set-VMSecurity -VMName <VMName> -VirtualizationBasedSecurityOptOut $true

Активуючи цю опцію виключенняВіртуальна машина працюватиме без захисту VBS і, як наслідок, без Credential Guard, що може бути корисним у тестових середовищах або під час запуску застарілих систем у віртуальних машинах.

Інтеграція Credential Guard в AWS Nitro та інші сценарії

Credential Guard також доступний у хмарних середовищах. такі як Amazon EC2, використовуючи безпечну архітектуру системи AWS Nitro. У цьому контексті VBS та Credential Guard покладаються на Nitro, щоб запобігти вилученню облікових даних для входу в Windows з пам'яті гостьової операційної системи.

Використання Credential Guard на екземплярі Windows в EC2Щоб запустити сумісний екземпляр, потрібно вибрати підтримуваний тип екземпляра та попередньо налаштований Windows AMI, який включає підтримку віртуального TPM та VBS. Це можна зробити з консолі Amazon EC2 або з AWS CLI за допомогою run-instances або за допомогою PowerShell New-EC2Instanceвказуючи, наприклад, зображення стилю TPM-Windows_Server-2022-English-Full-Base.

У деяких випадках потрібно буде вимкнути цілісність пам'яті (HVCI) перед увімкненням Credential Guard, шляхом налаштування групових політик, пов’язаних із «Захистом цілісності коду на основі віртуалізації». Після внесення цих налаштувань та перезапуску екземпляра Credential Guard можна ввімкнути та перевірити, як і на будь-якому іншому комп’ютері з Windows, за допомогою msinfo32.exe.

Межі захисту та аспекти, які не покриває Credential Guard

Хоча Credential Guard являє собою величезний крок вперед у захисті облікових данихЦе не чарівна куля, яка вирішує всі проблеми. Є конкретні випадки, які не підпадають під його дію, і важливо знати про них, щоб уникнути хибного відчуття безпеки.

Деякі приклади того, що він не захищає::

- Стороннє програмне забезпечення який керує обліковими даними поза межами стандартних механізмів Windows.

- Локальні рахунки та облікові записи Microsoft, налаштовані на самому комп’ютері.

- База даних Active Directory на контролерах домену Windows Server.

- Вхідні канали облікових даних такі як сервери шлюзу віддаленого робочого столу.

- Рекордери натискань клавіш та прямі фізичні напади на команду.

Це також не заважає зловмиснику зі шкідливим програмним забезпеченням на комп’ютері Він використовує привілеї, вже надані активним обліковим даним. Тобто, якщо користувач із підвищеними правами доступу підключається до скомпрометованої системи, зловмисник може використовувати ці права протягом сеансу, навіть якщо він не може викрасти хеш із захищеної пам'яті.

У середовищах із цінними користувачами або обліковими записами (адміністратори домену, ІТ-персонал з доступом до критично важливих ресурсів тощо), все ж таки доцільно використовувати спеціалізоване обладнання та інші додаткові рівні безпеки, такі як багатофакторна автентифікація, сегментація мережі та заходи захисту від кейлогерів.

Device Guard, VBS та зв'язок із Credential Guard

Device Guard та Credential Guard часто згадуються разом. оскільки обидва використовують переваги віртуалізації для посилення захисту системи, хоча й вирішують різні проблеми.

Credential Guard зосереджується на захисті облікових даних (NTLM, Kerberos, Credential Manager) ізолюючи їх у захищеному LSA. Це не залежить від Device Guard, хоча обидва використовують гіпервізор та апаратні функції, такі як TPM, безпечне завантаження та IOMMU.

Device Guard, зі свого боку, являє собою набір функцій Апаратні та програмні рішення дозволяють блокувати пристрій, щоб на ньому могли запускатися лише довірені програми, визначені в політиках цілісності коду. Це змінює традиційну модель (де все працює, якщо не блокується антивірусним програмним забезпеченням) на таку, де виконуються лише явно авторизовані програми.

Обидві функції входять до арсеналу Windows Enterprise. Для захисту від складних загроз Device Guard використовує VBS та вимагає, щоб драйвери були сумісними з HVCI, тоді як Credential Guard використовує VBS для ізоляції секретів автентифікації. Разом вони пропонують потужне поєднання: надійніший код та краще захищені облікові дані.

Правильно налаштуйте Credential Guard Це передбачає захист одного з найчутливіших аспектів будь-якого середовища Windows: облікових даних користувача та комп’ютера. Розуміння його вимог, знання того, як активувати його за допомогою Intune, об’єкта групової політики або реєстру, знання його обмежень та наявність чітких процедур перевірки його стану та вимкнення у виняткових випадках дозволяє вам повною мірою скористатися перевагами цієї технології, не стикаючись із несподіванками у виробництві.

Пристрасний письменник про світ байтів і технологій загалом. Я люблю ділитися своїми знаннями, пишучи, і саме це я буду робити в цьому блозі, показуватиму вам все найцікавіше про гаджети, програмне забезпечення, апаратне забезпечення, технологічні тренди тощо. Моя мета — допомогти вам орієнтуватися в цифровому світі в простий і цікавий спосіб.