- Klocklös säkerhet avser asynkrona CPU-designer, där beroendet av en global klocka minskas eller elimineras.

- Moderna processorer kombinerar cachar, MMU:er, parallellitet och flera trådar, vilket komplicerar både prestanda och säkerhet.

- Klocklösa designer kan mildra tidsattacker, men de kräver nya former av övervakning och granskning. hårdvara.

- Virtualisering, virtuella processorer och specialiserade acceleratorer utökar attackytan, vilket gör det viktigt att integrera säkerhet från kiselnivå.

Uttryck Klocklös säkerhet låter som ett futuristiskt koncept.Men det är faktiskt nära kopplat till hur nuvarande processorer och system är designade och skyddade. För att förstå det ordentligt måste vi fördjupa oss i hur en processor fungerar internt, hur instruktionernas exekvering är organiserad och vilken roll den berömda klocksignalen spelar för att sätta takten för hela systemet.

Under de senaste decennierna har processorer tävlat om att öka sin hastighet. klockfrekvens, integrera fler transistorer och multiplicera deras parallellitetSamtidigt har det framkommit designer som försöker bryta sig loss från beroendet av den globala klockan, antingen över hela chipet eller i specifika delar. Detta område, det som rör asynkrona eller klocklösa designer, öppnar upp mycket intressanta möjligheter när det gäller strömförbrukning och värmeavledning ... och även specifika säkerhetsutmaningar som ofta grupperas under begreppet klocklös säkerhet.

CPU:n som systemets centrum och dess relation till klockan

När vi pratar om klockrelaterad säkerhet är det första man bör komma ihåg exakt vad en processor är. I grund och botten Den centrala processorenheten är datorns hjärna.: den komponent som tolkar och exekverar programinstruktioner, koordinerar minne, indata/utdata och specialiserade samprocessorer som GPU:er.

Inom en modern processor hittar vi flera distinkta block. Å ena sidan finns det aritmetisk logisk enhet (ALU)Den aritmetiska logikenheten (ALU) ansvarar för matematiska och logiska operationer med heltal. Sedan finns det registren, som är små, ultrasnabba minnen där den data som processorn för närvarande arbetar med lagras. Och utöver allt detta finns det en styrenhet som cykel för cykel bestämmer vad som ska göras, vad som ska läsas från minnet och vad som ska skrivas.

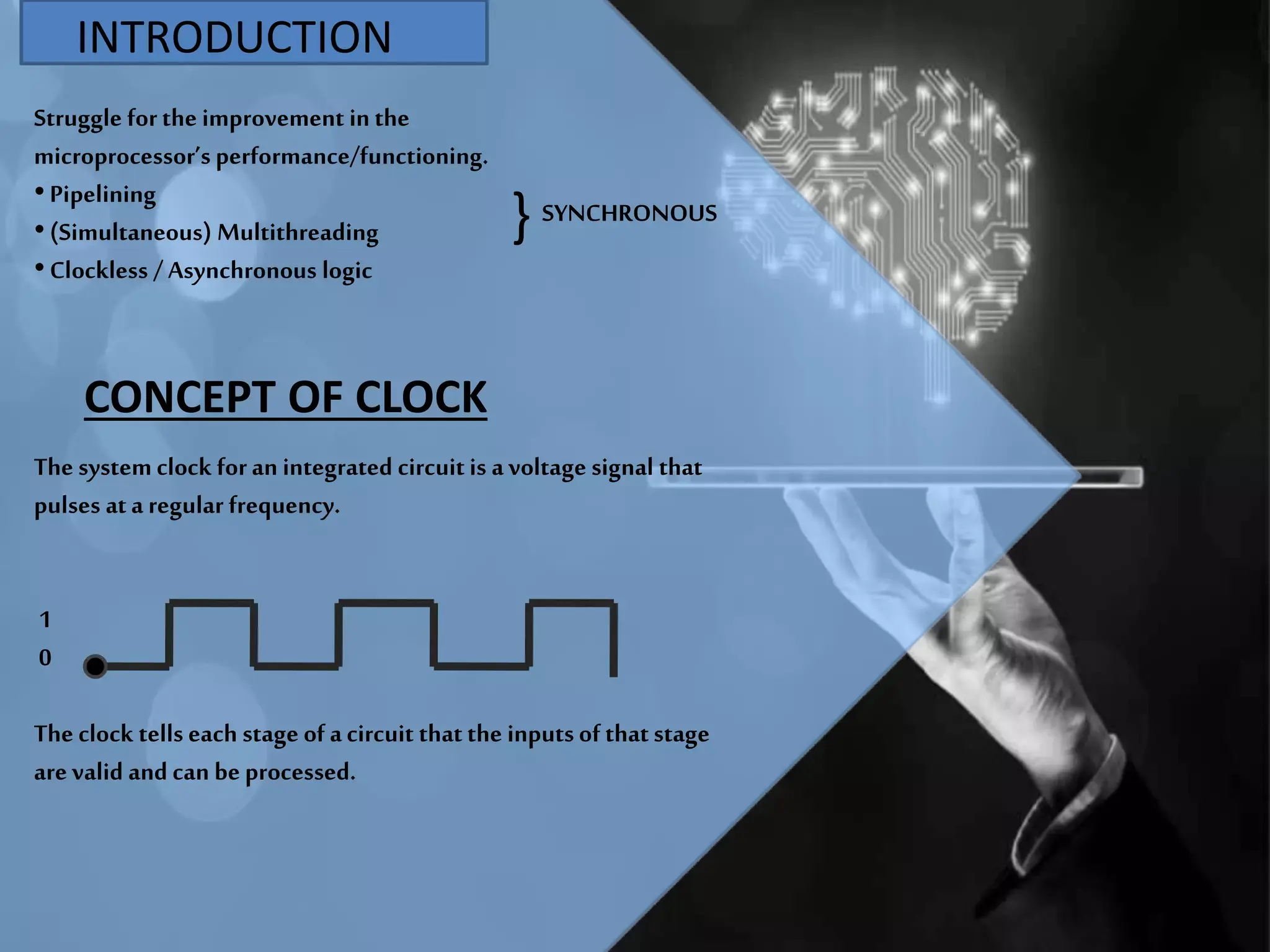

De flesta moderna processorer är synkrona. Det betyder att alla dessa interna block är koordinerade med hjälp av en periodisk klocksignalen sorts elektronisk metronom som anger exekveringstakten. Varje tickning på denna klocka förflyttar sig ett steg i den så kallade instruktionscykeln: instruktionen hämtas, avkodas, exekveras, resultaten lagras och cykeln börjar om.

I en traditionell processor genereras klockan av en extern oscillator som skickar miljontals eller miljarder pulser per sekund. Frekvensen för dessa pulser, mätt i hertz, megahertz eller gigahertz, berättar hur många "tick" processorn har tillgängliga varje sekund för att flytta data och utföra operationer. Ju högre klockfrekvens, desto mer potentiellt arbete per sekund.förutsatt att resten av arkitekturen kompletterar den.

Således beror prestandan inte bara på klockan, utan också på hur många instruktioner per cykel (IPC) Den kan komplettera processorn. Frekvens-till-IPC-produkten ger oss en uppfattning om de miljontals instruktioner per sekund den kan utföra, även om teoretiska siffror vanligtvis är mycket mer optimistiska än vad som faktiskt ses med riktiga program.

Från fast ledningsdragning till integrerade mikroprocessorer

För att sätta klocklösa designer i sitt sammanhang är det bra att granska hur processorn har utvecklats. Tidiga elektroniska datorer, som ENIAC, var trådbundna maskiner med fast programFör att ändra uppgifter var systemet tvunget att fysiskt kopplas om. Den revolutionerande idén var den programlagrade datorn, där instruktionerna finns i minnet; processorn läser och exekverar dem helt enkelt.

Den lagrade programarkitekturen som förknippades med John von Neumann segrade så småningom. I den, Instruktioner och data delar samma minnesutrymmeTill skillnad från Harvard-arkitekturen, som fysiskt separerar båda typerna av information, följer idag nästan alla allmänna processorer en von Neumann-arkitektur, även om många rena eller hybrida Harvard-processorer fortfarande finns i den inbyggda världen.

De första processorerna byggdes med reläer eller vakuumrör. De var skrymmande, långsamma och hade en tillförlitlighet mycket begränsad. Språnget till solid state-transistorn på 50- och 60-talen möjliggjorde öka hastigheten radikalt och minska förbrukning och storlekDärifrån gjordes övergången från diskreta kretsar till integrerade kretsar (IC), vilket satte fler och fler transistorer på ett enda chip.

Med tillkomsten av den integrerade kretsen, först liten skala (SSI), sedan medelstor skala (MSI), stor skala (LSI) och slutligen mycket stor skala (VLSI), komprimerades processorn tills den fick plats allt på en eller några få markerDenna integration kulminerade i mikroprocessorn, där hela processorenheten tillverkas på ett enda kiselchip.

El Intel 4004Intel 8080, som släpptes 1971, var en av de första kommersiella mikroprocessorerna. Kraftfullare konstruktioner följde snart, såsom Intel 8080, som blev grunden för persondatorer. Från och med den tidpunkten användes termen CPU nästan alltid för att referera till dessa mikroprocessorer.

Viktiga interna komponenter i en modern processor

Moderna processorer avsätter en stor del av sin kiselyta till hjälpelement designade för för att få ut det mesta av varje klockcykelTill exempel har nästan varje processor flera nivåer av cache: små men mycket snabba minnen placerade nära kärnorna som lagrar kopior av den mest använda informationen så att de inte ständigt behöver komma åt RAM-minnet.

Förutom L1-, L2- och ofta L3-cacheminnen innehåller en komplex CPU en minneshanteringsenhet (MMU) som översätter virtuella adresser (de som hanteras av operativsystemet) till fysiska adresser i RAM-minnet, hanterar virtuellt minne och ger isolering mellan processer.

I beräkningsplanet har vi flera specialiserade exekveringsenheter: ALU för heltal, flyttalsenhet (FPU) För decimaloperationer används adressgenereringsenheter (AGU) för att snabbt beräkna minnesplatser, och i många arkitekturer används vektorenheter eller SIMD:er för att arbeta med flera datapunkter samtidigt.

Det finns också en styrenhet, som kan vara hårdkodad logik eller mikrokodbaserad, det vill säga en internt program som översätter varje instruktion på hög nivå i en sekvens av interna styrsignaler. I många processorer kan denna mikrokod uppdateras, vilket möjliggör korrigering av designfel eller justering av beteendet i efterhand.

Slutligen finns det ett batteri av interna register: generella register, ackumulatorer, programräknare, statusregister med flaggor som indikerar saker som om resultatet av en operation är noll, negativt eller har producerat ett överflöde, etc. Allt detta koordineras enligt den klassiska loopen. insamling, avkodning och exekvering av instruktioner.

Hur man kör ett program steg för steg

Den grundläggande funktionen hos vilken processor som helst går ut på att hämta instruktioner från minnet och bearbeta dem en efter en. Detta sker i tre huvudfaser. Först, steget av fånga (hämta), där instruktionen vars adressering ges av programräknaren läses från minnet.

Nästa steg är avkodningsfasen. Den nyligen infångade instruktionen passerar genom en binär avkodare som undersöker dess operationskod (opcode) och översätter det bitmönstret till konkreta signaler som aktiverar eller inaktiverar delar av processorn. Det är där det avgörs om det är ett tillägg, ett hopp, en laddning från minnet etc., och vilka register eller adresser som är inblandade.

Slutligen utförs operationen. ALU:n eller motsvarande enhet utför beräkningen eller dataflytten, och resultatet lagras vanligtvis i ett register eller i minnet. Om programflödet behöver ändras, till exempel med ett villkorligt hopp, uppdateras programräknaren med en ny adress. Den uppsättningen av instruktioner, data och hopp Det är den som slutar med att bilda loopar, funktioner, villkor och all logik i våra program.

I enkla processorer sker allt linjärt och sekventiellt. Men i moderna processorer Många av dessa steg överlappar varandra med hjälp av parallellismteknikerMålet är att varje klockcykel ska göra så mycket arbete som möjligt, och att hårdvaran inte ska vara inaktiv.

Parallellism, kanalisering och exekvering i fel ordning

För att undvika att slösa klockan introducerade designerna instruktionsrörledningDatavägen är uppdelad i flera steg, ungefär som ett monteringsband. Medan en instruktion avkodas hämtas nästa redan från minnet, och ytterligare en annan kan exekveras i ALU:n.

Problemet är att ibland behöver en instruktion resultatet av en annan som inte är klar än. Detta skapar databeroenden och tvingar fram införandet av bubblor eller väntetider i pipelinen. För att minimera dessa fördröjningar används tekniker som operandvidarebefordran, branch prediction och senare, felaktig utförande, där processorn internt omordnar instruktionerna så länge programmets slutresultat respekteras.

Nästa steg var superskalär design: att utrusta processorn med flera exekveringsenheter av samma typ för att kunna utfärda flera instruktioner per klockcykelförutsatt att det inte finns några konflikter mellan dem. En intern dispatcher analyserar instruktionernas flöde, upptäcker vad som kan exekveras parallellt och distribuerar dem mellan de olika enheterna.

Alla dessa Tricks De ingår i den s.k. instruktionsparallellism (ILP)De praktiska begränsningarna med dessa tekniker och den ökande svårigheten att ytterligare öka klockhastigheterna utan att avsevärt öka strömförbrukningen och värmen innebar att tillverkarna vid en viss tidpunkt också började investera i... parallellism på uppgiftsnivåflera trådar och flera kärnor per chip (och mekanismer som t.ex. parkering för kärnor).

Så här föds de flerkärniga processorer och arkitekturer med hårdvarumultitrådning, där varje kärna kan bibehålla tillståndet för flera exekveringstrådar och snabbt växla mellan dem för att bättre utnyttja interna resurser medan vissa trådar väntar på data från minnet.

Klockfrekvensens roll och dess fysiska begränsningar

Åter till klockan är det viktigt att notera att signalen som synkroniserar processorn i slutändan är en elektrisk signal som fortplantar sig genom chipetAllt eftersom frekvenserna ökar och antalet transistorer växer blir det mycket svårt att bibehålla en perfekt justerad signal. Problem med klockfördelning, fasförskjutningar och signalintegritet uppstår.

Å andra sidan orsakar varje klockövergång att ett flertal transistorer ändrar tillstånd, även om ett visst område av processorn inte gör något användbart just då. Detta innebär energiförbrukning och värmeavledning helt enkelt för att hålla metronomen igång. För att lindra detta introducerades tekniker som klockstyrning, vilket selektivt stänger av klocksignalen i oanvända block, vilket minskar energiförbrukningen.

Men bortom en viss tröskel upphör det att vara rimligt att öka frekvensen: problem med förbrukning, temperatur och klockfördelning skjuter i höjden. Den flaskhalsen Detta är en av anledningarna till att idén att helt eller delvis avstå från en global klocka har utforskats: det är här asynkrona eller "klocklösa" designer kommer in i bilden.

I en asynkron design, istället för att ha en enda klocka som markerar el tiempo för hela chipet, Det är själva data- och styrsignalerna som synkroniserar operationernaBlocken kommunicerar med hjälp av förfrågnings- och bekräftelseprotokoll (handskakning): när data är redo meddelar producenten konsumenten, och konsumenten reagerar utan att vänta på en fast klockflank.

De har byggts helt asynkrona processorer Kompatibel med kända instruktionsuppsättningar, såsom den ARM-baserade AMULET-familjen eller MIPS-härledda projekt. Det finns också hybridkonstruktioner, där endast vissa enheter (till exempel en specifik ALU) fungerar utan en global klocka, medan resten av processorn förblir synkron.

Vad menar vi med klocklös säkerhet?

När man talar om klocklös säkerhet blandas två idéer: å ena sidan asynkron design som teknik för att minska förbrukning och värmeÅ andra sidan finns det innebörden av att avstå från klockan när man analyserar, övervakar och skyddar systemets beteende mot attacker eller fel.

I synkrona system är många säkerhets- och övervakningsverktyg beroende av att det finns en stabil och förutsägbar tidsrytmDet är relativt enkelt att räkna cykler, mäta hur lång tid en viss operation tar eller försöka upptäcka avvikande beteenden genom att mäta variationer i tider som borde vara konstanta.

I ett asynkront eller delvis klocklöst system blir dessa rigida tidsreferenser utspädda. Exekveringstiden för en operation kan bero på den faktiska tillgängligheten av data, överbelastning på vissa interna rutter eller mindre fysiska variationer. Ur en angripares perspektiv kan detta göra svårare att montera tidsbaserade sidokanalattackereftersom den globala klockan som fungerar som en gemensam referens försvinner.

Men samma dynamiska natur komplicerar också saker och ting för alla som vill observera och granska systemet internt. Många sonder och hårdvaruräknare är utformade för att fungera baserat på klockcykler; utan en tydlig global klocka, mäta prestanda och upptäcka misstänkta aktiviteter Det kräver sedan andra mätvärden och mekanismer.

Dessutom tillåter den asynkrona designen, genom att vara fri från klockan, att datavägar aktiveras vid något olika tidpunkter i varje exekvering, vilket potentiellt slumpmässigt fördelar tillfälliga läckor Men det skulle också kunna öppna andra dörrar, till exempel i form av olika och mer komplexa energiförbrukningsmönster som skulle kunna utnyttjas av effektanalysattacker.

Datarepresentation, ordstorlek och säkerhet

En annan viktig faktor relaterad till CPU-arkitektur är hur den representerar och hanterar data. Nästan alla moderna processorer använder binär representation, med spänningsvärden motsvarande 0 och 1. Ordstorleken (8, 16, 32, 64 bitar…) bestämmer intervallet av heltal som kan hanteras direkt och mängden adresserbart minne.

Ur säkerhetssynpunkt påverkar ordstorleken adressutrymmet och sannolikheten för kollisioner, överflöden och pekarfelEtt 32-bitarssystem med 2^32 möjliga adresser har mycket tydliga begränsningar jämfört med ett 64-bitarssystem. Dessutom är många moderna skyddsmekanismer, såsom vissa skyddade minnesutökningar, beroende av att ha ett stort adressutrymme.

Användningen av MMU och adressöversättning introducerar också ett extra lager mellan programmet och det fysiska minnet, något avgörande för isolera processerImplementera virtuellt minne och skydda kärnan. I asynkrona sammanhang måste samordningen mellan dessa översättningar och handsignaler mellan klocklösa block vara mycket väl utformad för att undvika att skapa säkerhetshål eller kappvillkor.

Vektorutvidgningar (SIMD) och flyttal möjliggör i sin tur att arbeta med stora datamängder parallellt. Detta är ett tveeggat svärd: å ena sidan, Det accelererar kryptografiska algoritmer och analysuppgifter.Å andra sidan, om den utnyttjas på ett skadligt sätt, ger den en stor beräkningskapacitet för att knäcka svaga chiffer eller starta brute-force-attacker.

I ett klocklöst eller delvis asynkront scenario måste sättet som dessa parallella beräkningsenheter programmeras och skyddas ta hänsyn till att Utförande- och konsumtionsmönster följer inte längre en fast rytm som dikteras av klockan.men kommer att reagera på datas verkliga dynamik, vilket också påverkar utformningen av motåtgärder mot sidokanaler.

Massiv parallellism, multitrådning och vektorer: påverkan på klocklös säkerhet

Moderna processorer strävar efter att öka prestandan inte bara genom att höja klockhastigheten, utan också genom att köra mer arbete parallellt. Detta innebär flera kärnor, multitrådning av hårdvara och vektorenheter som kan bearbeta flera datapunkter per instruktionTill allt detta kommer ökningen av specifika acceleratorer som GPU:er, DSP:er eller TPU:er.

Ur ett säkerhetsperspektiv är varje nytt exekveringsblock och varje ny nivå av parallellitet en ytterligare yta att skydda. Samordning är nödvändig. cachekonsistens, hantering av delat minne, ömsesidiga uteslutningsmekanismer och undvika kapplöpningsförhållanden och informationsläckor mellan trådar eller samtidiga processer.

I klocklösa eller hybridmiljöer förlitar sig denna samordning mer på kommunikationsprotokoll mellan block än på globala klockcykler. Till exempel kan en kärna använda signaler för begäran och igenkänning för att komma åt minne eller en delad resurs, och den effektiva fördröjningen beror på den faktiska trafiken vid den tidpunkten, inte på ett fast antal cykler.

Detta beteende, sett utifrån, försvårar vissa attacker som förlitar sig på mycket exakta tidsmätningar baserade på antalet klockcykler. Men samtidigt måste säkerhetsdesigners gå bortom cykelräkning och förlita sig på... händelseräknare, trafikmätning, energiförbrukning och andra tecken för att upptäcka misstänkt beteende.

Det är därför många tillverkare integrerar prestandaräknare för hårdvara, vilket möjliggör realtidsövervakning av saker som cachemissar, misslyckade grenförutsägelser, specifika minnesåtkomster etc. När de används korrekt är dessa räknare ett kraftfullt verktyg för att både optimera prestanda och... hitta avvikande mönster kännetecknande för malware eller avancerade exploateringar, även i delvis asynkrona arkitekturer.

Virtualisering, vCPU och isolering i moderna miljöer

En annan viktig ingrediens i dagens landskap är virtualisering. I molnet arbetar vi ständigt med Virtuella processorer (vCPU), vilka är logiska fragment av bearbetningskapacitet allokerad till virtuella maskiner eller containrar ovanpå delad fysisk hårdvara.

Varje vCPU är i huvudsak en uppsättning trådar eller exekveringstider som hypervisorn schemalägger på de fysiska kärnorna. För att detta ska fungera bra erbjuder den fysiska processorn speciella privilegierade lägen som gör det möjligt för hypervisorer att skapa och isolera virtuella maskiner, avlyssna vissa känsliga instruktioner och hantera varje gästs minne utan att de kan störa eller spionera på varandra.

I detta sammanhang innebär klocklös säkerhet att fördelningen av CPU-tid mellan virtuella maskiner inte bara beror på en enhetlig klocka, utan också på mer dynamiska planeringsmekanismer stöds av hårdvaran. Hypervisorn ser fortfarande klockcykler, men hur dessa cykler omvandlas till effektivt arbete på varje kärna kan ändras av interna asynkrona block.

Ur säkerhetssynpunkt kräver detta utformning av övervakningsverktyg som inte bara räknar tick, utan också kan tolka prestandaräknare, användningsstatistik och händelser på låg nivå. upptäcka resursmissbruk, virtuella maskinutsläpp eller oregelbundna mönster som tyder på ett intrång.

Dessutom, i beräkningsintensiva miljöer, där vektorenheter, GPU:er och andra acceleratorer utnyttjas fullt ut, måste säkerhetsansvariga beakta att dessa block, oavsett om de är synkrona eller asynkrona, kan bli verktyg för accelerera kryptoattacker, utvinning av kryptovalutor bakom användarens rygg eller utföra analyser av stora mängder stulen data.

Prestanda, strömförbrukning och överklockning jämfört med en design utan klocka

Slutligen måste vi beakta sambandet mellan prestanda och strömförbrukning. Öka klockfrekvensen genom överklockning (till exempel genom att utföra en Stabilitetstest med OCCT) tillåter en CPU utföra fler operationer per sekundDetta ökar dock strömförbrukningen och temperaturen avsevärt. Faktum är att många nuvarande processorer redan dynamiskt justerar sin frekvens och spänning baserat på arbetsbelastning och intern temperatur.

Asynkrona designer erbjuder ett alternativ: istället för att använda en mycket snabb klocka och försöka hålla allt i fas, De låter varje block fungera i den takt som dikteras av data.Under perioder med låg belastning ändrar inaktiva delar knappt tillstånd, vilket minskar förbrukningen utan behov av komplexa klockbaserade energihanteringsmekanismer.

Ur ett säkerhetsperspektiv är mindre förbrukning och mindre värme inte bara en miljöfråga eller en fråga om elräkningar. Det betyder också mindre belastning på komponenterna, mindre sannolikhet för fel orsakade av elektromigration eller strömläckage, och potentiellt mindre exponering för attacker som försöker utnyttja systemets beteende under extrema temperatur- eller spänningsförhållanden.

Att designa ett helt asynkront och säkert system är dock inte trivialt. Det kräver mycket rigorös verifiering av kommunikationsprotokoll mellan block, kappförhållanden och mellanliggande tillstånd för att förhindra fel. icke-deterministiska beteenden som kan utnyttjas av en angripareDesignens komplexitet, bristen på mogna verktyg och behovet av bakåtkompatibilitet med befintlig programvara har inneburit att de flesta kommersiella processorer för närvarande förblir mestadels synkrona med små asynkrona öar.

Kombinationen av alla dessa faktorer – intern arkitektur, klockhantering, parallellism, virtualisering och strömförsörjning – gör säkerhet i miljöer utan global klocka till en känslig balansgång. Asynkrona designer mildrar vissa tidsbaserade attacker och underlättar mycket förfinade energisparstrategier, men de presenterar också nya utmaningar för övervakning, granskning och verifiering av hårdvarubeteende, så nyckeln ligger i integration. robusta observerbarhets- och isoleringsmekanismer från själva kiseln till programvara på högsta nivå.

Passionerad författare om bytesvärlden och tekniken i allmänhet. Jag älskar att dela med mig av min kunskap genom att skriva, och det är vad jag kommer att göra i den här bloggen, visa dig alla de mest intressanta sakerna om prylar, mjukvara, hårdvara, tekniska trender och mer. Mitt mål är att hjälpa dig att navigera i den digitala världen på ett enkelt och underhållande sätt.