- ISO-verifiering baseras på att jämföra hashvärden (SHA-1, SHA-256, etc.) med officiella värden för att säkerställa integritet och autenticitet.

- I Windows kan du använda PowerShell (Get-FileHash), 7-Zip eller verktyg som Check-ISO och genuina ISO-verifierare.

- I Linux räcker det med kommandon som md5sum, sha1sum eller sha256sum och de .sum-filer som publiceras av varje distribution.

- Att alltid kontrollera med officiella källor eller pålitliga databaser förhindrar skadade installationer och minskar risken för skadlig kod.

Om du installerar om Windows, driftsätter en ny server eller testar en Linux-distribution är det sista du vill att ISO-bilden är skadad eller manipuleradEtt enkelt nedladdningsfel kan förstöra installationen, och en skadad ISO från en tredje part kan öppna dörren för skadlig kod från början. Därför, innan du bränner något till en USB-enhet eller monterar det i en virtuell maskin, är det värt att ta några sekunder för att kontrollera att allt är i sin ordning.

I verkliga världen gör nästan ingen det, men i professionella IT-miljöer och även hemma, att kontrollera ISO-avbildningarnas integritet och autenticitet Detta borde vara ett rutinmässigt steg. Processen är mycket enklare än den verkar: beräkna helt enkelt en kontrollsumma-hash för ISO och jämför den med det officiella värdet som publiceras av tillverkaren eller med en pålitlig databas.

Varför är det så viktigt att verifiera en ISO-kods integritet?

En av de grundläggande principerna för cybersäkerhet är bevarandet av källornas integritetSe till att programvaran du använder är exakt den som tillverkaren har släppt, utan modifieringar eller korruption. Detta gäller både företags- och hemanvändning, särskilt när det gäller operativsystem och kontorspaket.

Det är mycket vanligt att hitta ISO-avbildningar av [programvarunamn] på delade enheter, gamla NAS-enheter eller bortglömda USB-enheter. Windows, SQL Server, Office eller andra verktyg vars exakta ursprung ingen minns. Många av dem laddades ner för flera år sedan, den ursprungliga hashen sparades inte, och det är inte ens klart vilken version det är. I dessa fall är verifiering av ISO-filen det enda tillförlitliga sättet att veta vad du har.

Utöver oavsiktlig skada under nedladdning eller kopiering uppstår den allvarliga risken när ISO-filen har modifierad av tredje partBilder som ändrats för att inkludera sprickor, aktivatorer eller "extra" programvara kan medföra spionprogram, trojaner eller bakdörrar som kringgår säkerhetskontroller och gör din dator helt sårbar.

Huvudtanken är att en äkta ISO alltid genererar samma kryptografisk hash (till exempel SHA-256 eller SHA-1). Om någon ändrar en enda byte i filen ändras hashen helt. Detta gör att kontrollsumman kan användas som ett slags unikt fingeravtryck som bekräftar att filen är exakt vad den ska vara.

Vad är en hash eller checksumma och hur används den för att verifiera ISO:er?

När du på en ISO-nedladdningssida ser en lång rad bokstäver och siffror märkta som MD5, SHA-1, SHA-256, SHA-512 Eller liknande, du ser dess kontrollsumma, det vill säga verifieringssumman som genereras av en hashfunktion. Den strängen är unik för den specifika filen.

En hashfunktion är en algoritm som, givet en indata (till exempel en ISO-bild), genererar en alfanumerisk kod med fast längdDenna utdata fungerar som en unik identifierare: om filen ändras, även om den är minimal, kommer hashfunktionens resultat inte längre att matcha. Det är därför den används flitigt inom cybersäkerhet för att verifiera integriteten hos data, nedladdade filer och till och med lösenord (lagrade som hashkoder, inte i klartext).

De vanligaste algoritmerna i samband med ISO:er är SHA-1 och SHA-256Även om MD5, SHA-384, SHA-512 eller andra också kan användas, rekommenderas SHA-256 eller mer robusta versioner för närvarande för integritetsverifiering när det är möjligt, eftersom MD5 och SHA-1 har kryptografiska svagheter och anses vara föråldrade för kritiska säkerhetsfunktioner.

Den praktiska åtgärden är mycket enkel: du laddar ner ISO-filen från en pålitlig källa, beräknar hashen på din dator och jämför resultatet med referensvärde publicerat av tillverkaren eller med en erkänd databas. Om båda matchar är ISO-filen komplett och autentisk. Om de skiljer sig åt har filen blivit skadad eller ändrad och du bör inte använda den.

Officiella källor och pålitliga databaser för Microsoft ISO:er

Det första steget för att undvika problem är Skaffa ISO-certifiering från lämplig webbplats.När det gäller Microsoft finns det flera officiella kanaler för både hemanvändare och företagsmiljöer, och det finns även communityprojekt som samlar in hashkoder av legitima distributioner.

För privatpersoner och många yrkesverksamma utan en specifik prenumeration erbjuder Microsoft direkta nedladdningar via sin Nedladdningscenter på den officiella adressen: https://www.microsoft.com/es-es/download. Därifrån kan du hämta avbildningar av produkter som Windows, SQL Server, Windows Server eller Office, även om det i allmänhet bara är aktuella eller fortfarande stödda versioner som är tillgängliga.

När det gäller företag som arbetar med volymlicenser erhålls bilderna via volymlicensportal eller administrationscenter Principen är densamma: du laddar ner från en källa som kontrolleras av Microsoft och, tillsammans med ISO-filen, har du den officiella hashtabellen för varje språk och utgåva.

Problemet uppstår när man behöver äldre eller utgående versioner: dessa har ofta försvunnit från officiella webbplatser, och folk tar till "ärvda" kopior eller nedladdningar från tredje part. Det är i dessa scenarier som användningen av [programvarunamn] kommer in i bilden. community hash-databaser som samlar in digitala fingeravtryck från legitima ISO:er under årens lopp.

En av de mest kända är filer.rg-adguard.net (https://files.rg-adguard.net/), ett projekt som drivs av Microsofts personal och MVP:er, integrerar hashkoder från praktiskt taget alla officiella Microsoft-distributioner. Det har en mycket omfattande databas (hundratals terabyte information och ISO:er associerade med Microsoft) och är en ofta citerad referens i tekniska forum, specialiserade bloggar och till och med svar från Microsofts community.

Hur man beräknar hashen för en ISO-bild i Windows med PowerShell

Windows har ett mycket kraftfullt och flexibelt sätt att hämta filhash: PowerShell och cmdlet:en Get-FileHashIngen ytterligare installation krävs på moderna system; öppna bara konsolen och kör rätt kommando.

För att börja, öppna PowerShell (du kan söka efter "PowerShell" i Start-menyn) och kör ett kommando som följande, och anpassa sökvägen till ISO-filen du vill kontrollera:

Get-FileHash C:\ruta\al\archivo.iso

Om du inte anger något annat returnerar Get-FileHash ett standardvärde SHA-256-hascharvilket är ett starkt rekommenderat alternativ nuförtiden. Beroende på ISO-filens storlek, algoritmtyp och hastigheten på disken där den lagras kan beräkningen ta från några sekunder till flera minuter.

Om du vill använda en specifik algoritm kan du ange den med parametern -AlgorithmWindows stöder flera alternativ, till exempel:

Get-FileHash C:\ruta\al\archivo.iso -Algorithm MD5

Get-FileHash C:\ruta\al\archivo.iso -Algorithm SHA1

Get-FileHash C:\ruta\al\archivo.iso -Algorithm SHA256

Get-FileHash C:\ruta\al\archivo.iso -Algorithm SHA384

Get-FileHash C:\ruta\al\archivo.iso -Algorithm SHA512

Get-FileHash C:\ruta\al\archivo.iso -Algorithm MACTripleDES

Get-FileHash C:\ruta\al\archivo.iso -Algorithm RIPEMD160

I praktiken, med kraften att generera SHA-1 och särskilt SHA-256 Du har mer än tillräckligt för den stora majoriteten av Windows- och GNU/Linux-distributionsavbildningar, eftersom det är dessa format som utvecklare vanligtvis publicerar på sina officiella webbplatser.

När du väl fått hashen på skärmen är det sista steget att jämföra den med det officiella värdet som erbjuds på nedladdningssidan eller, om det är en Microsoft ISO som inte längre är tillgänglig på portalerna, klistra in den resulterande strängen i sökfältet. filer.rg-adguard.netI fliken "Sök" trycker du på Enter. Om hashen matchar en registrerad, vet du vilken ISO det är och att kopian är legitim.

Verifiera Microsoft ISO:er med specifika verktyg som Check-ISO

När du bara har en eller två avbildningar att kontrollera är det mycket lätt att hantera PowerShell och onlinedatabaser. Men om du arbetar med support, systemdistribution eller serveradministration kan du samla på dig Dussintals ISO-filer av Windows, Office eller SQL Server som du vill granska allt på en gång, och den manuella processen blir besvärlig och repetitiv.

För att just möta det behovet uppstod projektet ISO-kontrollDet är ett verktyg med öppen källkod som är utformat för att automatisera verifieringen av ISO-avbildningar av Microsoft-produkter. Målet är att spara tid, förenkla processen och minska mänskliga fel vid kopiering och inklistring av hashkoder.

Med Check-ISO kan du välja en eller flera ISO-bilder, beräkna deras hash med valfri algoritm och kontrollera den direkt mot en databas med officiella referenserApplikationen finns i flera format (körbar fil, PS1 PowerShell-skript och en version publicerad i Microsoft Store) och är särskilt användbar för tekniker, systemadministratörer och informationssäkerhetsansvariga.

Det är ganska enkelt att använda: du startar verktyget, väljer ISO-filen från gränssnittet, väljer den hashalgoritm du vill arbeta med (vanligtvis SHA-1 eller SHA-256) och klickar på verifieringsknappen. Bearbetningstiden beror på bildstorleken och den valda algoritmen, men tanken är att du kan Upprepa detta flöde snabbt för många ISO-filer utan att behöva röra kommandoraden eller bläddra igenom olika webbplatser.

När analysen är klar, om ISO-bilden matchar en registrerad officiell bild, visar verktyget källnamnet i grönt, vilket indikerar dess äkthet. Om inga matchningar hittas visas ett rött meddelande som varnar för att verifiering inte var möjlig, vilket innebär att bilden antingen är misstänkt eller helt enkelt inte finns i databasen, och du bör vidta försiktighetsåtgärder.

Ladda ner och använd Check-ISO på Windows

Check-ISO-verktyget kan erhållas på två huvudsakliga sätt, beroende på om du föredrar bekvämligheten med Microsoft Store eller kontroll över källkoden från GitHub. Båda metoderna leder till samma nytta, men erbjuder olika fördelar.

Det enklaste alternativet för de flesta användare är att installera Check-ISO från Microsoft Store integrerat i WindowsÖppna bara Microsoft Store, skriv "Kontrollera ISO" i sökrutan och installera den officiella appen. Den här metoden har flera fördelar: den kräver inte administratörsbehörighet, versionen har granskats av Microsoft-teamet och uppdateringar hanteras automatiskt.

Om du föredrar att arbeta direkt med skript eller vill granska koden kan du också gå till projektets officiella arkiv på GitHub, tillgängligt på: https://github.com/dakhama-mehdi/Check-ISO-AuthenticityDärifrån kan du se PowerShell-skriptet, ladda ner källkoden eller få den portabla versionen i .exe-format, som levereras signerad för att förstärka dess tillförlitlighet.

När det gäller PS1-skriptet kopierar du helt enkelt innehållet till din PowerShell ISE-redigerare, sparar det på din dator och kör det enligt instruktionerna i arkivet. På så sätt kan du integrera Check-ISO i dina egna arbetsflöden eller automatiseringar och kombinera det med andra distributions- eller underhållsuppgifter.

Oavsett vilken väg man väljer är det slutgiltiga målet alltid detsamma: för att säkerställa att dina ISO-filer för Windows, Office och andra Microsoft-produkter är äktaOavsett om de kommer från nuvarande officiella portaler, äldre versioner eller äldre samlingar som du behöver granska innan du återanvänder dem.

Alternativ för att beräkna hashfiler i Windows: 7-Zip och tredjepartsverktyg

Även om PowerShell är det inbyggda Windows-alternativet för att beräkna hashkoder, är det inte alla som är bekväma med att använda kommandoraden. I så fall kan du använda tredjepartsverktyg som 7-Zip eller specifika kontrollsummeverktyg som lägger till den här funktionen i webbläsarens snabbmeny.

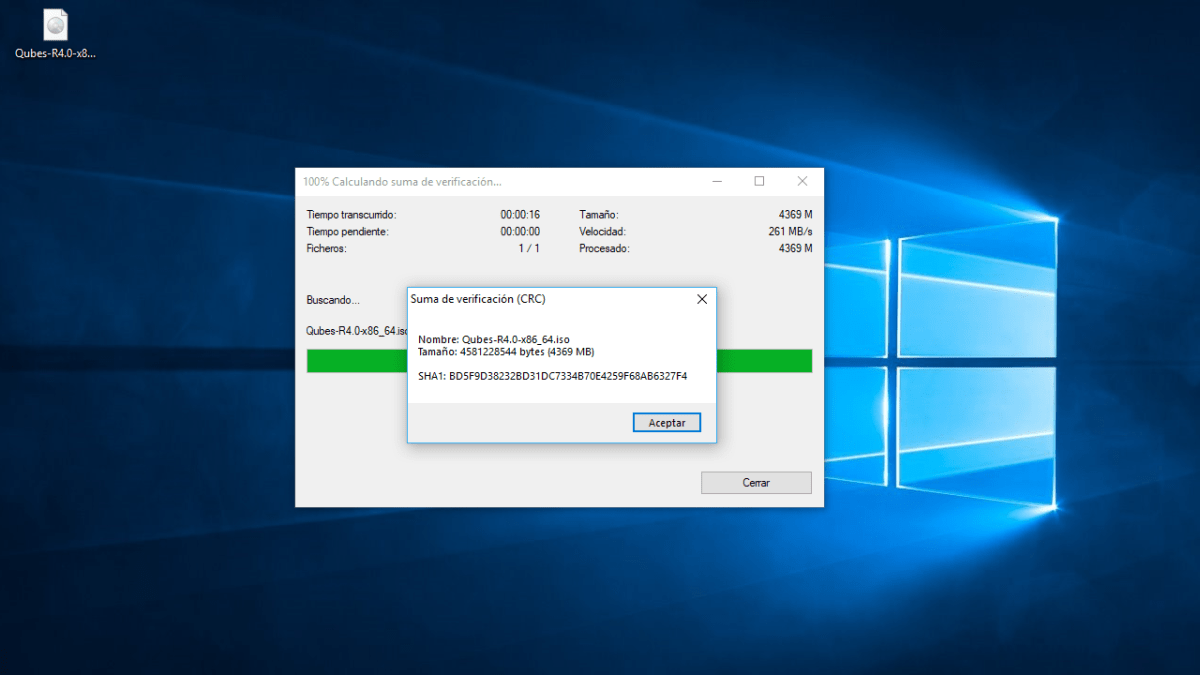

7-Zip är främst känt som en filkomprimerare och dekomprimerare, men det har en mycket praktisk funktion för att generera kontrollsummor. När det är installerat från den officiella webbplatsen högerklickar du bara på ISO-filen, går till undermenyn 7-Zip och väljer alternativet. CRC SHADärifrån kan du enkelt hämta CRC-32, CRC-64, SHA-1 och SHA-256 hashkoder.

Med förmågan att beräkna SHA-1 eller SHA-256 från själva webbläsarenDu har mer än tillräckligt med data för att jämföra resultatet med den mängd som publicerats av bildtillverkaren, oavsett om det är en GNU/Linux-distribution eller en ISO-fil från annan programvara. Beräkningstiden beror på processorn och filstorleken, men på moderna datorer handlar det vanligtvis bara om några sekunder.

Om du behöver något ännu mer fokuserat på integritetskontroll finns det dedikerade verktyg som Snabb hash och andra kontrollsummeapplikationer, som låter dig generera SHA-1, SHA-256 och andra algoritmer från ett ganska enkelt grafiskt gränssnitt. Vissa låter dig till och med bearbeta flera filer i batcher och exportera resultaten.

I alla dessa fall förblir processen densamma: du genererar hashen på din dator, jämför den med det officiella värdet som publiceras på webbplatsen från vilken du laddade ner ISO-filen eller i motsvarande checklista, och om de matchar kan du andas ut. fortsätt med att spela in eller montera bilden med tillit.

Verifiera integriteten hos ISO-avbildningar i Linux

På GNU/Linux-system är proceduren ännu enklare eftersom de flesta distributioner har förinstallerade kommandoradsverktyg för att generera de vanligaste hasherna. Du behöver inte installera något för att beräkna dem. MD5, SHA-1 eller SHA-256 från en fil.

Vanligtvis innehåller Linuxdistributionens nedladdningssida en fil med referenssummorna, vanligtvis med tillägget . .sha1sum eller .sha256sumvars namn matchar den ISO-standard den refererar till. Till exempel, för en bild som heter manjaro-xfce-0.8.1-x86_64.isoDu hittar filer som manjaro-xfce-0.8.1-x86_64-sha1.sum o manjaro-xfce-0.8.1-x86_64-sha256.sum.

Dessa filer är helt enkelt vanliga textfiler som innehåller korrekt ISO-hashDu kan öppna dem med valfri editor (Gedit, Kate, etc.) för att se referensvärdet. När du har det synligt behöver du bara beräkna hashvärdet för din nedladdade kopia från terminalen och jämföra båda koderna.

För att göra detta, öppna en terminal och navigera till katalogen där du sparade ISO-filen med kommandot cdOm den till exempel finns i mappen Nedladdningar skulle du använda något i stil med:

cd Descargas

Kör sedan ett av följande kommandon, beroende på vilken typ av summa du vill jämföra:

md5sum nombre-archivo.iso

sha1sum nombre-archivo.iso

sha256sum nombre-archivo.iso

Systemet genererar en alfanumerisk sträng och visar den bredvid ISO-namnet. Den strängen matchar exakt den i .sum-filen Eller, om du kontrollerar den officiella webbplatsens checklista, kan du bekräfta att nedladdningen är lyckad och fortsätta med installationen, antingen genom att bränna ISO-filen till en startbar DVD eller USB-enhet, eller genom att ladda den i en virtuell maskin.

Om värdena inte stämmer överens betyder det att ISO-filen har ändrats: den kan ha blivit skadad under nedladdning, kopiering eller lagring, eller så kan någon ha manipulerat den. I så fall är det bästa tillvägagångssättet att ta bort den och ladda ner den igen från den officiella källan innan du använder den till något allvarligt.

Verifiera äktheten hos Windows- och Office-ISO:er med hjälp av databaser och verifierare

Förutom att beräkna och jämföra hash manuellt finns det verktyg som är specifikt utformade för Verifiera Windows- och Office-ISO:er mot förkompilerade databaserTillvägagångssättet liknar Check-ISOs, men fokuserat på dessa specifika produkter och med sin egen samling av lagrade hashvärden.

Ett klassiskt exempel är Äkta ISO-verifierare för Windows och OfficeDet är en portabel applikation som inte kräver någon installation (extrahera bara den nedladdade filen) och kräver bara att .NET Framework 4 är installerat på ditt system. Den är väldigt enkel att använda: välj ISO-filen från gränssnittet, klicka på Verifiera och vänta på att hashen beräknas.

På mindre än ett par minuter genererar verktyget motsvarande summa (vanligtvis SHA-1) och jämför den med dina poster. intern databas med äkta ISO:erOm den upptäcker att bilden överensstämmer med en giltig ISO-standard visas meddelandet "Äkta" i grönt. Om det däremot finns skillnader eller om den inte hittar någon matchning visas "Inte äkta" i rött för din information.

Den här typen av verktyg är särskilt användbara när du vill säkerställa att en gammal Windows- eller Office-ISO som du har sparat i åratal fortfarande är äkta. Tänk dock på att om du avsiktligt har anpassat ISO-filen (till exempel genom att lägga till drivrutiner eller ta bort förinstallerad programvara) kommer verifieraren att indikera att den inte är äkta eftersom Du har ändrat innehållet jämfört med originalet, och därför matchar inte hashen längre.

En annan viktig försiktighetsåtgärd är att hålla dessa applikationer uppdaterade, eftersom deras effektivitet beror på hur komplett och aktuell deras databas är. Om du laddar ner en helt ny ISO som ännu inte är inkluderad kommer den förmodligen inte att kunna identifieras, även om den är helt legitim, så det är en bra idé att kontrollera datumet för den senaste uppdateringen.

Parallellt rekommenderas det starkt att använda resurser som filer.rg-adguard.net eller Microsofts egen nedladdningsportal för att jämföra hashvärden, särskilt när du behöver täcka ett brett spektrum av versioner eller utgåvor som kan gå utöver vad ett enda verktyg har indexerat.

I slutändan är det bara ytterligare en del av digital hygien att lägga några minuter på att beräkna och jämföra hashvärden innan man installerar ett operativsystem, ett kontorspaket eller någon annan kritisk programvara: Du undviker instabila installationer på grund av korrupta ISO-filer Och, ännu viktigare, minskar du sannolikheten för att introducera skadlig kod i din dator eller en hel infrastruktur via en till synes oskyldig källa.

Genom att integrera PowerShell eller 7-Zip i Windows, kontrollsummeverktyg i Linux och, vid behov, verktyg som Check-ISO eller äkta ISO-verifierare i din rutin, får du gedigen kontroll över dina bilders äkthet, kan upptäcka problem innan de exploderar och får sinnesro varje gång du förbereder ett installations-USB-minne eller en ny testmiljö.

Passionerad författare om bytesvärlden och tekniken i allmänhet. Jag älskar att dela med mig av min kunskap genom att skriva, och det är vad jag kommer att göra i den här bloggen, visa dig alla de mest intressanta sakerna om prylar, mjukvara, hårdvara, tekniska trender och mer. Mitt mål är att hjälpa dig att navigera i den digitala världen på ett enkelt och underhållande sätt.