- Bootkitty wuxuu u jabaa sidii UEFI bootkit PoC ee loogu talagalay Linux, oo leh qabsatooyin ku yaal GRUB iyo kernel-ka.

- BlackLotus waxay ka faa'iidaysatay CVE-2022-21894 si ay uga gudubto Boot Sugan oo ay ku adkaysato.

- CVE-2024-7344 waa la oggolaaday in lagu shubo faylalka UEFI ee aan saxeexin iyada oo loo sii marayo reloader.efi; hadda waa laga noqday.

- Yaraynta wax ku oolka ah: ka noqoshada UEFI, xakamaynta ESP iyo caddaynta TPM.

ka UEFI bootkits Dhawr sano gudahood, waxay ka noqdeen fikradda shaybaadhka oo waxay noqdeen madax-xanuun dhab ah difaacayaasha iyo soosaarayaasha. Aaggan, khadka u dhexeeya caddaynta fikradda iyo khatarta hawlgelinta waa mugdi, iyo kiisas la mid ah lotus madow ama daahfurka dhawaan Bootkitty ee Linux Waxay caddeeyeen si waafi ah.

Maqaalkani waxa uu isu keenayaa oo sharaxayaa, oo leh luqad cad iyo faahfaahin farsamo marka ay ku daraan qiimaha, tan ugu khuseysa ayaa daabacday cilmi-baarayaasha iyo shirkadaha qaybta: laga bilaabo PoC-gii ugu horreeyay ee 2012 ilaa ololeyaal casri ah, oo ay ku jiraan dayacanka sida CVE-2024-7344 kaas oo kuu ogolaanaya inaad dhaafto Boot sugan, farsamooyinka baxsadka, IoCs, iyo ogaanshaha iyo tallaabooyinka yaraynta ee dhab ahaantii ka shaqeeya adduunka dhabta ah.

Waa maxay bootkit-ka UEFI maxayse dhib u tahay?

Bootkit UEFI waa maqaar-gale shaqaynaya ka hor nidaamka qalliinka, oo awood u leh inuu xakameeyo socodka kabaha, dami jeegaga, oo rar qaybaha leh mudnaanta sare. Markaad ku shaqeyso heerkan hooseeya, waad ka baxsan kartaa Antivirus dhaqameed oo xataa la hubo "tallaabooyin bilow badbaado leh" haddii ay ka faa'iidaysato cilladaha ama habaynta oggolaanshaha.

Dunida dhabta ah, dhejisyada UEFI iyo farsamooyinka joogtada ah ayaa horay loo arkay, sida LoJax, MosaicRegressor o MoonBounce, marxalado muhiim ah oo muujinaya sida jilaagu awoodo qabso firmware-ka oo si fiican u maareeyaan wejiyada muhiimka ah ee kabaha, adkeynaya falanqaynta dambiyada iyo dib u sixid.

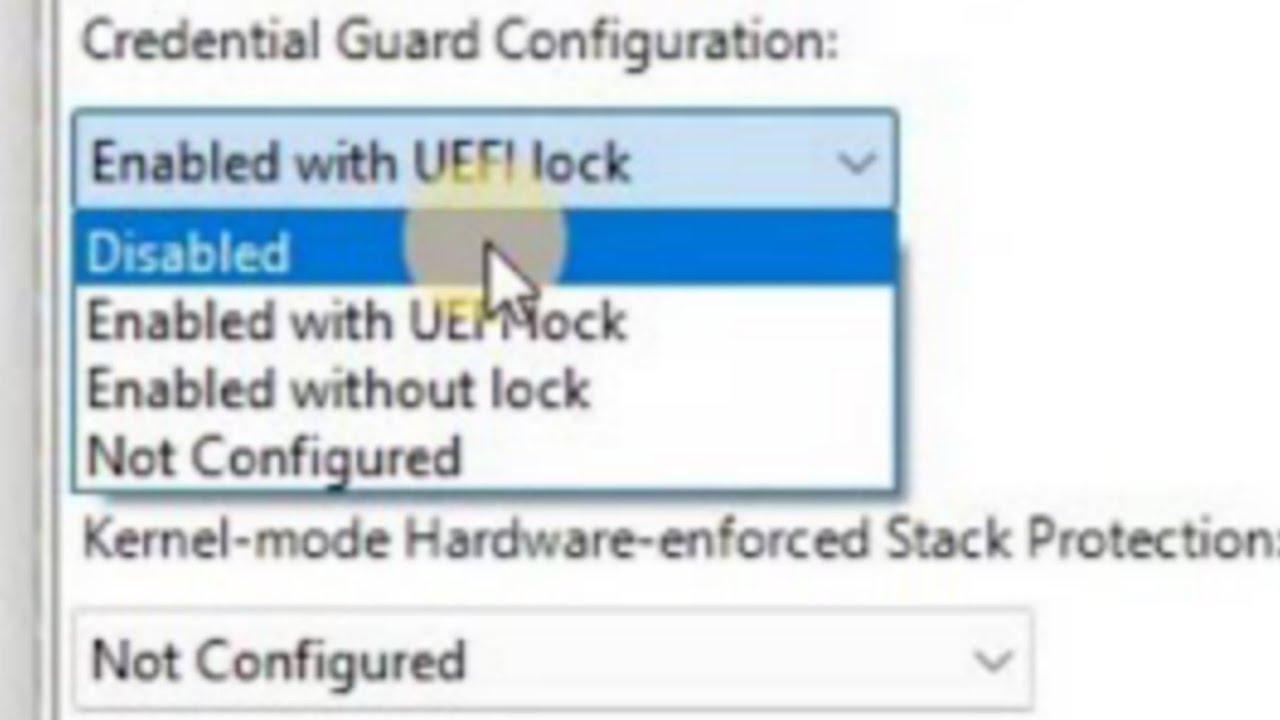

In la difaaco Windows, Microsoft silsilado dhowr lakab: Bootiga Ku Xiran (UEFI waxay ku ansaxisay rareeyaha shahaadooyin la aamini karo), Bootiga la isku halleyn karo (kernel-ku waxa uu ansaxiyaa qaybaha intiisa kale), ELAM (Early Launch Antimalware, kaas oo baaraya darawalada boot) iyo Boot la qiyaasay (cabbirrada TPM iyo caddaynta fog). Kuwani waa caqabado faa'iido leh, laakiin aan la khaldin karin baylahda deegaanka laftiisa UEFI ama dejimaha kalsoonida oo aad u ballaadhan. Intaa waxaa dheer, waa suurtagal gaashaanka Daaqadaha oo leh Ilaalada Aqoonsiga, BitLocker, iyo WDAC si loo yareeyo khatarta sii jirista muddada-dheer.

Laga soo bilaabo PoCs ilaa Nolosha Dhabta ah: Jadwalka iyo Ciyaartoyda Muhiimka ah

Socdaalku wuxuu bilaabmayaa 2012 iyadoo la raacayo PoC ee Andrea Allievi loogu talagalay Windows-ka UEFI, oo ay ku xigto mashaariicda sida EfiGuard, Boot Backdoor ama UEFI-bootkit. Waxay qaadatay sanado ilaa kiisaska duurjoogta ah la diiwaangeliyay sida ESPecter (ESET, 2021) ama Bootkit FinSpy (Kaspersky, 2021), iyo 2023 waxay ku qaraxday goobta lotus madow, Bootkit-kii ugu horreeyay ee UEFI awood u leh Ka gudub Secure Boot ee nidaamyada si buuxda loo cusboonaysiiyay. Deegaannada shaybaadhka waa wax caadi ah ku tijaabinta malware-ka mashiinka farsamada si loo qiimeeyo PoC-yada iyo ogaanshaha iyada oo aan khatar la gelin kaabayaasha wax soo saarka.

Wax ayaa ahaa mid joogto ah ilaa hadda: bartilmaameedku wuxuu ahaa Kombiyuutarrada Windows-ka oo keliyaMalahaas ayaa burburay markii barnaamijka UEFI ee loo yaqaan VirusTotal uu ka soo muuqday VirusTotal bishii Noofambar 2024. bootkit.efiFalanqaynta ayaa shaaca ka qaaday bootkit, oo ay qorayaashu ugu magac dareen sida Bootkitty, loogu talagalay Linux (Bilaash)Marka loo eego telemetry, ma jirto hawlgelin dhab ah oo la xaqiijiyay; iyo qorayaasha laftooda, oo ku xidhan barnaamijka tababarka Kuuriya Kuwa ugu Wanaagsan (BoB), waxay cadeeyeen in ay ahayd a caddaynta fikradda iyadoo ujeedadu tahay wacyigelin.

Binary-ga Bootkitty waxa lagu saxeexay a shahaado iskiis u saxeexay. Tani waxay ka dhigan tahay in aysan ku socon doonin Secure Boot karti leh ilaa ku rakib shahaadooyinka weerarka. Si kastaba ha ahaatee, caqli-galkeedu waxa uu muujinayaa sida jilaagu u balamin karo, xusuusta, qaybaha xamuulka (GRUB) iyo ka kernel linux in la dhaafo jeegaga

Bootkitty si faahfaahsan: artifacts, waafaqid, iyo waxa ay wax ka beddesho

Bootkit-ku waxa uu ka kooban yahay hawlo aan la isticmaalin oo daabaca ASCII farshaxanka magaca Bootkitty iyo liiska qorayaasha suurtagalka ah. Waxa kale oo ay muujinaysaa xargaha qoraalka ee bilawga kasta iyo tixraacyada BlackCat wax soo saarkeeda iyo qaybta kernel-ka ee la xidhiidha, oo aan xidhiidh la lahayn ALPHV/BlackCat ransomware; qayb ahaan sababtoo ah Bootkitty waxa lagu qoray C, halka ALPHV uu ka soo baxo miridhku.

La jaanqaadkeeda ayaa xaddidan. Si aad u heshid shaqooyinka la taabto, isticmaal qaab-dhismeed byte ah (farsamo bootkit caadi ah), laakiin qaababka la doortay si fiican uma daboolaan noocyo badan oo kernel ama GRUB ah. Natiijadu waxay tahay in maqaar-galiyuhu uu ku shaqaynayo oo keliya habayn aad u xaddidan, iyo weliba, balastar go'an Ka dib kala-baxa kernel-ka: haddii ay ka-soo-baxyadu ku habboonayn nooca, waxay dib u qori kartaa xogta aan tooska ahayn oo ay sababi karto iska dhig meeshii ballanta.

Bootku wuxuu ku bilaabmayaa Shim socodsiinta Bootkitty, oo marka hore waydiisa heerka SecureBoot oo meeleeyay laba borotokoollada xaqiijinta UEFI: EFI_SECURITY2_ARCH_PROTOCOL. Xaqiijinta Faylka y EFI_SECURITY_ARCH_PROTOCOL.Faylka Xaqiijinta Gobolka. Labada xaaladood, deji wax soo saarka inuu soo noqdo EFI_GUUL, si wax ku ool ah u diidaya hubinta hufnaanta sawirka PE inta lagu jiro kahor-OS.

Bootkitty ka dib waxay GRUB sharci ah ka soo rartay dariiq adag oo ESP ah (/EFI/ubuntu/grubx64-real.efi), waxa uu ku dhejiyaa xusuusta iyo qabsatooyinka muhiimka ah ka hor inta aan la fulin.

Ku xirida GRUB oo ka furdaaminaya kernel Linux

Maqaar-galku wuxuu beddelaa shaqada bilowga_sawir ee moduleka muuqaalka kore ee GRUB, oo mas'uul ka ah soo saarista binaries PE-da oo horay loo raray (sida EFI kernel stub, vmlinuz.efi/vmlinuz). Ka faa'iidayso xaqiiqda ah in kernelku uu horeyba ugu jiray xusuusta oo dhig jillaab joogta ah kaas oo hoos u dhigaya sawirka dhabta ah ee kernel (malaha zstd_decompress_dctx iyadoo ku xiran dhismaha), markaa marka la furo, waad awoodaa kuleyl ku dheji.

Waxa kale oo ay wax ka beddelaysaa shaqada grub_verifiers_furan, kaas oo go'aaminaya in la xaqiijiyo daacadnimada fayl kasta oo la raro (modules, kernel, config, iwm.). Jillaabtu isla markiiba way soo noqotaa, oo sidaas, ka fogaato xaqiijinta saxeex kasta. Dhankeeda, hagaajinta ee shim_lock_verifier_init Waa jahawareer: waxay xoogaysaa calan xaqiijin adag (GRUB_VERIFY_FLAGS_SINGLE_CHUNK), laakiin shaqadan xataa laguma yeedho jillaab kale, ka tago aan khusaynin.

Marka kernel-ka la demiyo, koodka Bootkitty wuxuu quseeyaa saddex beddelka xusuusta: wuxuu dib u qoraa version/xarigga banner laga soo bilaabo kernel oo leh qoraalka "BoB13"; ku qasbo module_sig_check() u celi 0 si uu kernelku u shubo modules aan saxeexin; oo beddelaya doorsoomayaasha deegaanka ee ugu horreeya ee habka init in lagu duro LD_PRELOAD=/opt/injector.so/init bilowga booska isticmaalaha.

Duritaan by LD_PRELOAD Tani waa xeelad caadi ah oo lagu kala hormarinayo shay la wadaago ELF oo meesha laga saarayo hawlaha. Halkan silsiladdu waxay leedahay sifooyin gaar ah (waxaa ku jira "/init" ee ku xiga LD_PRELOAD), faahfaahin xoojinaysa dabeecadda PoC aan dhammayn halkii uu ka ahaan lahaa qalliin la sifeeyay. Binaariyada loo malaynayo in la duray lama arag, in kasta oo qoraal qolo saddexaad oo xigtay ay muujisay in loo isticmaalo oo keliya ku shub marxalad dheeraad ah.

Tilmaamayaasha, calaamadaha iyo daawaynta fudud

Haddii Bootkitty uu joogo, waa suurtogal in la arko tilmaamo muuqda. Taliska aan la magacaabin -v wuxuu soo bandhigi doonaa nooca kernel-ka iyadoo qoraalka la bedelay oo gudaha ku jira dmesg Calanku waxa kale oo laga yaabaa inuu u muuqdo mid wax laga beddelay. Intaa waxaa dheer, waxaa suurtagal ah in la ogaado in habka PID 1 (init) ayaa la sii daayay LD_PRELOAD kormeerid /proc/1/deegaan, calaamad aan caadi ahayn oo ku jirta nidaamyada sharciga ah.

Baaritaannada shaybaadhka, kernelku wuu soo muuqdaa wasakhaysan Ka dib markii lagu rakibo Bootkitty, iyo hubin kale oo la taaban karo oo ku saabsan kombiyuutarada leh Secure Boot karti u leh waa in la isku dayo in lagu shubo a module aan saxiixin: Haddii la ogol yahay loading kulul, waxa ay soo jeedinaysaa in module_sig_check ayaa la dhajiyay.

Haddii bootkit-ka lagu rakibay iyada oo lagu beddelayo binary GRUB dhexdhexaad ah (dhaqan la arkay), habka tooska ah ee lagu soo kabsado waa in la dhaqaajiyo GRUB sharci ah ka /EFI/ubuntu/grubx64-real.efi jidkeedii asalka ahaa /EFI/ubuntu/grubx64.efi maxaa loogu Shim orod oo silsiladda bootku way sii socotaa iyada oo aan lahayn beerid.

BCDropper iyo BCObserver: Qaybo isku xidhan mise waa shil?

Module kernel ah oo aan saxeexin oo lagu naaneeso Bootkitty ayaa la helay iyada oo la socota Bootkitty BCDropper, kaas oo la wadaaga tilmaanta bootkit: xargaha BlackCat/cat ee metadata iyo dariiqyada qaladka, iyo shaqada qarinta faylka Horgalayaasha kuwaas oo ay ku jiraan "injector" (oo waafaqsan doorsoomiyaha LD_PRELOAD isagoo tilmaamaya /opt/injector.so).

BCDropper waxay ku baxdaa /opt/observer ELF-ku-xidhan (loo yaqaan BCObserver) oo uu ku soo bandhigo / bin / bashQaybtan fudud ee fudud ayaa sugaysa gdm3 wuu firfircoon yahay ka dibna wuxuu ka soo shubayaa cutubka kernel-ka /opt/rootkit_loader.ko isticmaalka finit_module, hubinta in la sameeyo ka dib marka nidaamku si buuxda u rakibo.

Inkasta oo ay jiraan calaamado xidhiidh ah, haddana suurtogal maaha in la dammaanad qaado in labada shayba ay ka yimaaddeen hal qoraa ama in loo qaabeeyey inay wada shaqeeyaan. Si ay arrintu uga sii xumaato, nooca kernel-ka lagu sheegay xog-ururintiisa (6.8.0-48-guud) xataa laguma qorin kuwa ay taageeraan koodhka.

IoC-yada ku xidhan

Waxyaabaha soo socda ayaa lala xiriiriyay natiijooyinkii laga wada hadlay. Qiimahoodu waa inta badan tixraac iyo shaybaadhka:

| SHA-1 | Diiwaanka | Ogaanshaha | description |

| 35ADF3AED60440DA7B80F3C452047079E54364C1 | bootkit.efi | EFI/Wakiilka.A | Bootkitty, bootkit UEFI ku jihaysan Linux. |

| BDDF2A7B3152942D3A829E63C03C7427F038B86D | dropper.ko | Linux/Rootkit.Agent.FM | BCDropper, module kernel. |

| E8AF4ED17F293665136E17612D856FA62F96702D | observer | Linux/Rootkit.Agent.FM | BCObserver, isticmaale la fulin karo. |

BlackLotus iyo CVE-2022-21894: Horumarkii furay albaabbada daadku

BlackLotus waxa uu suuqa ku jiray ilaa 2022 isaga oo qiimihiisu dhan yahay 5.000 USD (oo lagu daray waxyaabo dheeraad ah halkii casriyeyn) oo ay ku jiraan farsamooyinka loogu talagalay ka-hortagga VM/ka-hortagga cillad-bixinta, geofencing si looga fogaado wadamada qaarkood (Armenia, Belarus, Kazakhstan, Moldova, Romania, Russia iyo Ukraine) iyo, ugu muhiimsan, ka faa'iidaysiga CVE-2022-21894 (Baton Drop) loogu talagalay dhaaf Secure Boot oo ku guulaysta adkaysi adag oo si buuxda loo dhajiyay Windows 10/11 mishiinnada.

Qulqulka ay ku tilmaameen bulshada amnigu waxaa ka mid ah wejiga koowaad oo leh deminta ilaalinta ee nidaamka qalliinka, ka faa'iidaysiga dayacanka dhaxalka ee Secure Boot iyo diiwaangelinta furaha milkiilaha uu gacanta ku hayo qofka weerarka geystay. Kadib reboots dheeraad ah, maqaar-galaha waxa uu geynayaa a darawalka kernel iyo nooca qaybta isticmaale-hab downloader si loo maareeyo amarka iyo xakamaynta isgaarsiinta iyo kharash dheeraad ah.

Difaaca firfircoon, bulshadu waxay daabacday xeerarka hawlgalka. Tusaale ahaan, SOC Prime waxay bixisaa ogaanshaha Sigma ee raadinaya abuurista shakiga leh ee faylasha firmware gudaha System32 ee hababka aan nidaamka ahayn ama Deminta HVCI iyada oo loo marayo gooynta. Calaamadaha noocaan ah, ee loo habeeyey MITER ATT&CK (tusaale, T0857, T1562, T1112), waxay caawiyaan ugaarsi hawl aan caadi ahayn kuwaas oo inta badan la socda bootkits; Waxa kale oo jira hageyaal wax ku ool ah oo loogu talagalay Ku soo ogow hababka xaasidnimada leh Process Explorer ee xaafadaha Windows.

CVE-2024-7344: Ku soo dejinta UEFI binaries aan la aamini karin iyada oo loo marayo "reloader.efi"

Nuglaan gaar ah oo xasaasi ah ayaa la helay 2024, CVE-2024-7344, kaas oo saameeya qaybo badan oo soo kabasho ah oo ay saxeexday shahaado Shirkadda Microsoft UEFI CA 2011Asalka dhibku waa isticmaalka a xamuulka PE ee caadiga ah ee codsiga UEFI dib-u-dejiyaha.efi, halkii ay ka ahaan lahaayeen API-yada sugan LoadImage/StartImage. Binary-gu wuxuu furfuraa oo fuliya waxa ku jira faylka marada.dat iyada oo aan la xaqiijin saxeexyada si waafaqsan siyaasadda Bootiga Ku Xiran.

Ficilku kuma koobna kombiyuutarada ku rakiban software-ka, maadaama weeraryahan leh mudnaanta sare uu keeni karo binary nugul gudaha ESP (qaybta EFI) ee nidaam kasta oo aamina Microsoft dhinac saddexaad ee UEFI CA oo sababa fulinta UEFI lama saxiixin inta lagu guda jiro bilowga. Alaabooyinka ay saameysay waxaa ka mid ahaa suuitooyin ka yimid Howyar, Greenware, Radix, SANFONG, Wasay, CES, iyo Kumbuyuutarka Signal, iyo sidoo kale la saxay oo laga noqday 14-kii Janawari 2025.

Si loo xaqiijiyo ilaalinta en PowerShell oo leh mudnaan sare iyo Linux (LVFS/dbxtool):

# ¿El sistema confía en la UEFI CA 2011 de Microsoft? (posible exposición)

::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Microsoft Corporation UEFI CA 2011'

# Revocación instalada (64 bits)

::ToString((Get-SecureBootUEFI dbx).bytes) -replace '-' -match 'cdb7c90d3ab8833d5324f5d8516d41fa990b9ca721fe643fffaef9057d9f9e48'

# Revocación instalada (32 bits)

::ToString((Get-SecureBootUEFI dbx).bytes) -replace '-' -match 'e9e4b5a51f6a5575b9f5bfab1852b0cb2795c66ff4b28135097cba671a5491b9'

# Linux (dbxtool)

dbxtool --list | grep 'cdb7c90d3ab8833d5324f5d8516d41fa990b9ca721fe643fffaef9057d9f9e48'

dbxtool --list | grep 'e9e4b5a51f6a5575b9f5bfab1852b0cb2795c66ff4b28135097cba671a5491b9'

Kiiskan ayaa dib u furaya doodda ku saabsan silsilad kalsooniMicrosoft waxay haysaa laba shahaado oo si weyn loogu hayo macaamiisha iyo kombuyuutarrada UEFI ee ganacsiga (Wax soo saarka Windows CA 2011 y UEFI CA 2011 qolo saddexaad). Qorshaha jira waa in loo haajiro shahaadooyinka 2023, daba gal shilalka sida BlackLotus iyo kororka bootloaders nugul oo la saxiixay sanado ka hor. Kumbuyuutarrada Secured-core, qolo saddexaad UEFI CA caadi ahaan way timaadaa naafo ahaan.

Ilaalinta wax ku oolka ah iyo habeynta Boot Sugan

Wixii ka dambeeya codsiga Burburinta UEFI oo ku sii wad firmware/OS ilaa taariikhda (Cusbooneysiin Windows iyo LVFS), waxaa jira tillaabooyin yareynaya oogada weerarka: xakameynta helitaanka ESP oo leh xeerar ammaan, habayn Bootiga Ku Xiran in la xaddido aaminaadda waxa lagama maarmaanka ah ( raacaya tilmaamaha sida tan NSA) oo la geeyo caddaynta TPM si fog loo ansixiyo heerka boot ka dhanka ah qiyamka tixraaca.

In Windows, isku dhafka ah Boot sugan + Kabaha La Aaminsanyahay + ELAM + Kabaha La Qiyaasay Waxay bixisaa caqabado lakabyo ah: ansaxinta xamuulka, kontaroolayaasha boot-ka ee la baaro inta kale ka hor, iyo rikoor uu saxiixay TPM kaas oo u ogolaanaya dab-damiska inuu kala saaro kombiyuutarada "nadiif ah" iyo kuwa leexsan. Deegaannada la maamulo, tani way yaraynaysaa el tiempo de ogaanshaha iyo xakamaynta.

Linux, marka lagu daro ka noqoshada iyo xakamaynta ESP, waxaa habboon in la daawado calaamadaha sida LD_PRELOAD en el proceso init, gobolka wasakhaysan ee kernel-ka, iyo dhacdooyinka raritaanka moduleka (tusaale,, finit_module) oo leh waddooyin aan caadi ahayn (/opt/*.ko) in la ogaado isku dayga joogto ah hore.

Qalabka, Daboolista, iyo MITER ATT&CK

Marka loo eego ESET, waa iibiyaha kaliya ee ku jira 20-ka dhibcood ee ugu sarreeya dakhliga soo gala UEFI firmware scanner xalalka ilaalinta qalabkooda. In kasta oo soo-saareyaasha kale ay bixiyaan tignoolajiyada laxiriirta UEFI, ujeedadoodu mar walba kuma beegna kuwa kormeerka firmware toos ah. Tan iyo weerarada UEFI, in kastoo teel-teel ah, deeq xakamaynta guud iyo adkaysiga ku dhawaad gabi ahaanba, maalgelinta lakabkan ayaa samayn kara farqiga oo dhan.

Marka la eego MITER ATT&CK, dhaqamada la arkay waxay ku habboon yihiin farsamooyin dhowr ah: Kabaha hore ee OS: Bootkit (T1542.003), Modules la wadaago/LD_PRELOAD (T1129), horumarinta furin (T1587.001) iyo isticmaalka shahaadooyinka (T1587.002)marka lagu daro Rootkit (T1014), Difaaca daciifka ah (T1562) y Qari Farshaxanka (T1564) in ay dhacdo modules kernel in way qariyaan naftooda.

- T1542.003Qalabka Bootka ee ESP-ga ee ku adkeysiga kahor-OS.

- T1129: Ku sii shuba LD_PRELOAD inta lagu jiro hawsha bilawga ah.

- T1014: Qaybaha Kernel oo leh shaqeyn rootkit.

- SHARCI / DHAMMAJooji hubinta oo ka qari nidaamka.

Linux ma aha mid nugul: kiiska Bootkitty iyo magacyo cusub oo radar ah

Muddo sanado ah, sheekada caanka ah waxay isbarbardhigtay kororka soo-gaadhista Windows ee ka soo horjeeda wixii loo maleeyay "aan la aqbali karin" ee macOS ama Linux. Xaqiiqadu aad bay u nuuxnuuxsan tahay: qaabkooda iyo saamigoodu waxay ka dhigaan bartilmaameedyo kala duwan, laakiin aan difaac lahayn. Soo ifbaxa Bootkitty Linux waxay muujinaysaa in aqoonta lagu abuurayo bootkits ay sidoo kale u jirto nidaamka deegaankan, inkasta oo kiiskan gaarka ah aan ka hadlayno a PoC-da tacliinta oo leh taageero xaddidan.

Xitaa waxaa la sheegay kala duwanaanshiyaha ransomware, HybridPetya, kaas oo isku dari doona awoodaha bootkit UEFI. Muunadaha la soo geliyay VirusTotal 2025 ka Poland waxay soo jeedinayaan horumarkii dhawaa, in kasta oo ay tahay in si taxadar leh loola dhaqmo. taxaddar ilaa la helo falanqayn madax banaan iyo sifo adag.

Waxa muhiimka ah ayaa ah in gudaha laga dhigo in difaacu ay tahay inuu daboolo silsiladda kabaha oo dhamaystiran, la yareeyo kalsoonida caadiga ah saxiixyada dhinac saddexaad kuwa aan la isticmaalin, la soco qaybta EFI oo isku xidh telemetry faa'iido leh (Kernel wasakhaysan, dhacdooyinka moduleka, isbeddelada hubinta GRUB ama doorsoomayaasha UEFI ee xasaasiga ah) si loo ogaado waqtiga.

Sawirka hadda jira ee khatarta UEFI ayaa isku dhafan PoCs ee ujeeddooyin waxbarasho, bootkits oo loo suuqgeyn adeeg ahaan iyo baylahda qaybaha saxeexan oo, haddii aan la burin wakhtiga, albaabka u furaya aan la aamini karin kahor-OS fulintaJoogteynta liisaska firmware-ka casriga ah iyo dib-u-noqoshada, yaraynta goobada kalsoonida, iyo la socodka ESP waa tillaabooyin, si wada jir ah, u dhigaya difaacyada meel aad uga adag oo ka dhan ah qoyskan hanjabaadaha ah.

Qora xamaasad leh oo ku saabsan adduunka bytes iyo farsamada guud ahaan. Waxaan jeclahay inaan aqoontayda ku wadaago qoraal, taasina waa waxa aan ku samayn doono blog-gan, ku tusi doona dhammaan waxyaabaha ugu xiisaha badan ee ku saabsan qalabka, software-ka, qalabka, isbeddellada tignoolajiyada, iyo in ka badan. Hadafkaygu waa inaan kaa caawiyo inaad u dhex marato adduunka dhijitaalka ah si fudud oo madadaalo leh.