- Проверьте политики (GPO), службы и прослушиватель RDP перед тем, как прикасаться к брандмауэру, чтобы изолировать источник блокировки.

- Проверьте порт 3389, активные правила и сертификаты; конфликтующий или поврежденный сертификат не позволяет прослушивателю прослушивать данные.

- Ошибки аутентификации (CredSSP, NLA, разрешения) встречаются так же часто, как и сетевые ошибки; совместите их с обновлениями и группами.

- Если вы не можете открыть порты, используйте шлюз RDP с MFA или защищенный брокер, который не раскрывает порт 3389.

Если подключение к удалённому рабочему столу внезапно перестало работать, вы можете подумать, что проблема в брандмауэре или что компьютер выключен. Но с RDP настоящая проблема часто... сетевые политики, объекты групповой политики или службы, которые блокируют порт 3389 Без предупреждения. Хорошая новость: благодаря упорядоченной последовательности проверок вы сможете локализовать неисправность за считанные минуты.

В этом руководстве вы найдете практические и проверенные процедуры диагностики и исправления политики, правила и конфигурации, которые запрещают RDP в Windows, как на локальном, так и на удаленном оборудовании, в корпоративной сети, VPN и даже в облаках, как Google Облако. Вы также узнаете, как справляться с ошибками аутентификации (CredSSP), сертификатами, конфликтами портов, DNS и производительностью, а также об альтернативных решениях, когда вам нужно что-то, работающее без открытия портов.

Как определить, блокирует ли политика или сеть RDP

Прежде чем прикасаться к реестру или брандмауэру, неплохо было бы убедиться, что проблема связана с охват сети, фильтрация или насыщениеПолезный способ проверить доступ к порту с другого компьютера — использовать такие утилиты, как psping: psping -accepteula <IP-equipo>:3389. Если ты видишь Подключение к… с попытками, которые не увенчались успехом, или Удаленный компьютер отказался от сетевого соединения., указывает на промежуточную блокировку или сбой в обслуживании.

Проверьте из нескольких источников (другая подсеть, другой VPN, домашняя сеть или 4G), чтобы увидеть, есть ли блокировка селективный по сегменту или по происхождениюЕсли соединение не работает со всех сторон, вероятно, оно заблокировано брандмауэром периметра или самой Windows. Если соединение не работает только с одной стороны, проверьте разрешённые списки. Списки контроля доступа и правила брандмауэра средний.

Быстрая проверка статуса RDP и его служб

Начните с проверки того, что удаленная система допускает подключения к удаленному рабочему столу и что службы запущены; это исключает основные проблемы с два или три команды.

На локальном компьютере включить RDP так же просто, как открыть «Настройки» и активировать его. Удаленный рабочий стол (видеть использование удаленного рабочего стола Windows 11Для более точного управления (или если пользовательский интерфейс не отвечает) проверьте журнал по адресу: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server y HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services, Значение fDenyTSConnections должен быть 0 (значение 1 означает, что RDP отключен).

Подключитесь к сетевому реестру удаленно из редактора реестра (Файл > Подключиться к сетевому реестру), перейдите по тем же путям и убедитесь, что нет политики, принудительно блокирующей доступ. Если она отображается fDenyTSConnections=1, измените его на 0 и обратите внимание на то, Через несколько минут возвращается к 1. (признак распространенного ГПО).

Также проверьте, что необходимые службы запущены на обоих концах: Службы удаленных рабочих столов (TermService) y Перенаправитель портов пользовательского режима служб удаленных рабочих столов (UmRdpService)Вы можете сделать это в services.msc или с помощью PowerShellЕсли вам нужны руководства по редактированию услуг, обратитесь Изменение служб в Windows 11Если кто-то задержан, Запустите и попробуйте еще раз..

Объект групповой политики (GPO): как заблокировать и как разблокировать

Если RDP невозможно активировать через интерфейс или значение реестра отменяется, это почти наверняка вызвано какой-либо политикой. Чтобы определить эту политику на затронутом компьютере, выполните следующую команду на CMD высокая gpresult /H c:\gpresult.html и открывает отчет; под Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удаленных рабочих столов > Узел сеансов удаленных рабочих столов > Подключения директива ищет Разрешить пользователям удаленное подключение с помощью служб удаленных рабочих столов.

Если вы видите это как инвалидОбратитесь к отчету, чтобы узнать, что GPO, которое преобладает и в какой области это применяется (сайт, домен или подразделение). Также проверьте, как Присоединение к домену в Windows Если вы подозреваете проблемы с доменом, в редакторе объектов групповой политики (GPE) на соответствующем уровне измените эту политику на Включено или не настроенои в командах, участвующих в этом, он заставляет применять gpupdate /force.

Если вы управляете через GPMC, вы также можете удалить ссылку из этого GPO в организационная единица Если это относится к затронутому оборудованию. Помните, что если блокировка произошла из ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ\ПолитикиGPO будет перезаписывать реестр до тех пор, пока вы не удалите или не отредактируете политику.

Для удаленной машины сгенерируйте отчет так же, как и на локальной машине, добавив параметр компьютера: gpresult /S <nombre-equipo> /H c:\gpresult-<nombre-equipo>.htmlчто даст вам ту же структуру данных для исследования причинного объекта групповой политики.

Прослушиватель, порт и конфликты на 3389

Даже если директива верна, если прослушиватель RDP не прослушивает, сеанс не будет установлен. В PowerShell с повышенными привилегиями (локальном или удалённом с Enter-PSSession -ComputerName <equipo>), выполняет qwinsta и проверьте, что запись существует rdp-tcp с государством СлушатьЕсли он не появляется, прослушиватель может быть поврежден.

Надежный метод предполагает экспорт ключа прослушивателя с исправного компьютера с той же версией Windows: HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TcpНа затронутом компьютере сохраните копию текущего состояния с помощью reg export "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-tcp" C:\Rdp-tcp-backup.reg, удаляет ключ (Remove-Item -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-tcp' -Recurse -Force), хороший .reg-файл имеет значение и перезапускает TermService.

После этого проверьте порт. RDP должен прослушиваться. 3389. Проверить HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\<listener> и значения PortNumberЕсли это не 3389 и у вас нет причин для его изменения по соображениям безопасности, вернитесь к 3389 и перезапустите службу.

Чтобы обнаружить конфликты, запустите cmd /c 'netstat -ano | find "3389"' и обратите внимание на PID, который находится в состоянии СЛУШАТЬЗатем, с cmd /c 'tasklist /svc | find "<PID>"' Определите процесс. Если это не так, TermServiceПеренастройте эту службу на другой порт, удалите ее, если она не нужна, или, в крайнем случае, изменить порт RDP и подключиться, указав IP:порт (не идеально для стандартного администрирования).

Сертификаты RDP и разрешения MachineKeys

Другая распространенная причина неполных соединений — это поврежденный или несозданный сертификат RDPОткройте сертификат MMC для учетной записи команды, перейдите в Удаленный рабочий стол > Сертификаты и удалите самоподписанный RDP-сертификат. Перезапустите службу удалённого рабочего стола и обновите страницу: новый сертификат должен быть создан автоматически.

Если он не отображается, проверьте разрешения C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys. Убедись в том, что ВСТРОЕННЫЙ \ Администраторы иметь полный контроль и Каждый рассчитывать на Чтение и письмоБез этих списков ACL Windows не сможет сгенерировать ключ и сертификат, необходимые для RDP.

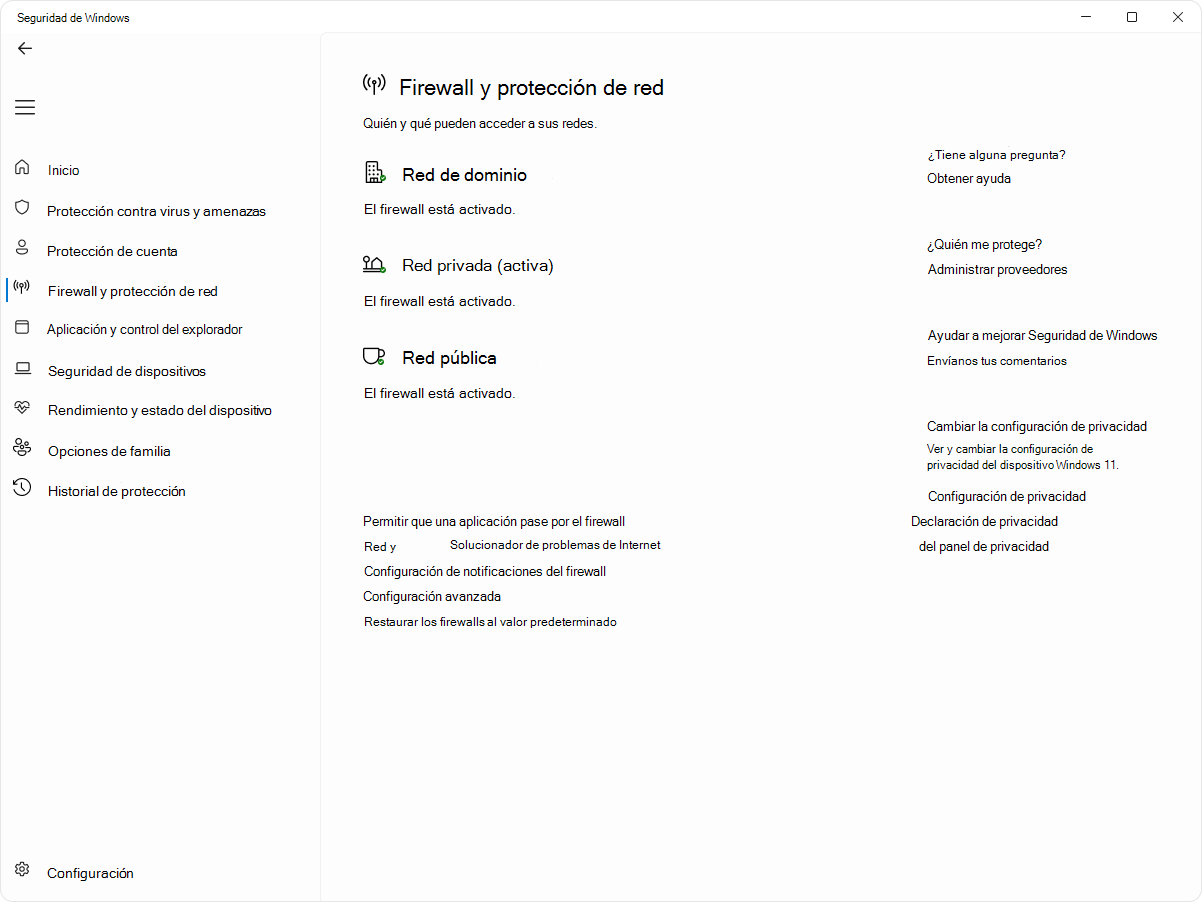

Брандмауэр Windows и тестирование диапазона

В клиентских и серверных системах Defender для Windows В брандмауэре должны быть открыты правила входящего трафика для RDP. Проверьте встроенное правило:Удаленный рабочий стол — пользовательский режим (TCP-вход)«с netsh advfirewall firewall show rule name="Remote Desktop - User Mode (TCP-In)"; необходимо включить, применить к соответствующим профилям, протоколу TCP и локальному порту 3389.

Если вы управляете через интерфейс, перейдите в Брандмауэр Защитника Windows > Разрешить приложение или функцию и выберите «Удаленный рабочий стол» в частный (и только в публичных сетях при наличии веских оснований). В разделе «Дополнительные настройки» убедитесь, что правило для входящих подключений TCP 3389 активно. В качестве меры по устранению неполадок (кроме публичных сетей) можно временно отключить брандмауэр, чтобы проверить, проходит ли соединение, а затем немедленно включить его снова.

Самый простой способ проверить прибытие в порт снаружи — воспользоваться psping: psping -accepteula <IP>:3389Если вы получите Потеря 0%Сетевой стек и брандмауэр разрешают подключение. Если всё в порядке, Потеря 100% o отказаласьПришло время перейти на промежуточную сеть/брандмауэр или пересмотреть NAT, VPN и т.д. фильтры между сегментами.

Аутентификация: учетные данные, CredSSP и разрешения

Ошибки типаВаши учетные данные не сработали"Или"Учетная запись не авторизована для удаленного входа.«Обычно их легко исправить: проверьте, правильно ли отформатированы имя пользователя и пароль (например, DOMINIO\usuario), удаляет все устаревшие учетные данные в Менеджер учетных данных и подтвердите, что аккаунт не заблокирован.

Если оборудование CredSSP не обновлено, возникнет трудно интерпретируемая ошибка аутентификации. Убедитесь, что у вас есть Windows обновлена Как на клиенте, так и на хосте. В качестве сокращения в старых средах можно включить в GPO «Разрешить делегирование сохранённых учётных данных с проверкой подлинности сервера только NTLM» или через реестр. AllowEncryptionOracle a 2 en HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System.

Не забудьте о членстве в группе: в командах, не относящихся к домену, добавьте учетную запись в Пользователи удаленного рабочего стола В разделе «Управление компьютером» > «Локальные пользователи и группы». В домене проверьте, что членство соответствует требованиям. Политика Active Directory в действии, прежде чем прикасаться к чему-либо.

DNS, VPN и другие сетевые переменные

Если вы подключаетесь по имени, а IP-адрес хоста изменился, клиент может всё ещё указывать на старый адрес из-за кэширования. Очистите его с помощью ipconfig /flushdns и, если это не помогает, используйте Прямой IP Чтобы исключить проблему с разрешением, проверьте, что адаптер использует правильный DNS-сервер в Панель управления > Сетевой центр > Изменение параметров адаптера.

При использовании VPN некоторые провайдеры блокируют или перенаправляют порт 3389, либо инкапсулируют его таким образом, что это конфликтует с шифрованием RDP. Отключите VPN и проверьте, работает ли он, или измените политику, чтобы разрешить RDP. Сплит-туннель или «разрешить приложения». Если вы обнаружите прерывания связи или чёрные экраны, уменьшите MTU на один пункт: netsh interface ipv4 show subinterfaces чтобы увидеть это и netsh interface ipv4 set subinterface "Ethernet" mtu=1458 store=persistent чтобы настроить его.

Если клиент не отвечает, но сеанс все еще существует, это может быть связано с разрешение или размер окнаВ клиенте подключения к удаленному рабочему столу (mstsc) нажмите «Показать параметры» и на вкладке «Экран» переместите ползунок разрешения или включите полноэкранный режим; многие «неработающие подключения» исправлены. регулировка окна.

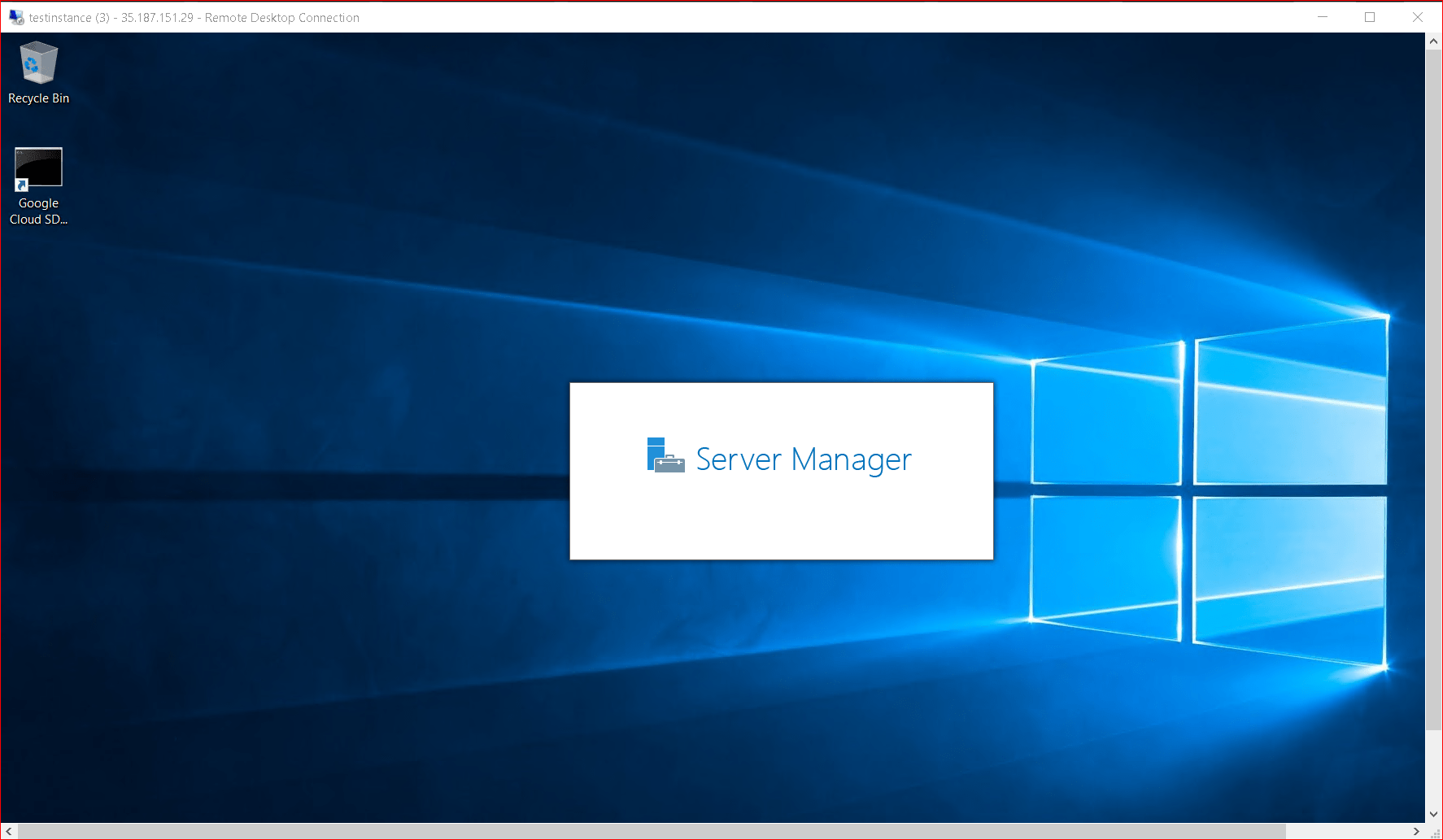

Известные проблемы и облачные сервисы: Windows 11 24H2 и Google Cloud

Были зарегистрированы случаи, когда подключение через RDP к Windows 11 24H2 Сеанс зависает при запуске, особенно в виртуальные машины Что касается гипервизора. Некоторые промежуточные патчи не решили эту проблему; поддерживайте систему в актуальном состоянии и проверяйте драйверы видео/vGPU гипервизора, так как иногда проблема кроется в гипервизоре. Диаграмма или стек RDPПерезапуск хоста временно восстанавливает подключение, но решение включает в себя накопительное обновление и драйверы/прошивки.

В Google Compute Engine, помимо локального пароля Windows (сбросьте его с gcloud или консоль), проверьте правило default-allow-rdpСписок правил с gcloud compute firewall-rules list и, если он отсутствует, создайте его с помощью gcloud compute firewall-rules create allow-rdp --allow tcp:3389. Убедитесь, что вы используете Правильный внешний IP-адрес con gcloud compute instances listЕсли ОС неправильно настроена, доступ к ней осуществляется через интерактивная последовательная консоль и выполните:

• Услуги: net start | find "Remote Desktop Services" (если его там нет, net start "Remote Desktop Services")

• Включить RDP: reg query "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections (0 — нормально; если 1: reg add ... /d 0)

• межсетевой экран: netsh advfirewall firewall show rule name="Remote Desktop - User Mode (TCP-In)" (но, netsh firewall set service remotedesktop enable)

• Уровень безопасности: reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v SecurityLayer /t REG_DWORD /d 1 /f

• NLA по умолчанию: reg add ... /v UserAuthentication /t REG_DWORD /d 0 /f

Расширенная диагностика: события, сеть и инструменты

Если вышеперечисленное не решает проблему, пора искать события и следыОткройте «Просмотр событий» и проверьте журналы Windows > «Приложения и система», а также источники. TerminalServices-RemoteConnectionManager y Microsoft-Windows-RemoteDesktopServices-RdpCoreTS за явные ошибки в каждой попытке.

В сети выполните захват с помощью Wireshark и фильтрацию по tcp.port==3389 Проверьте наличие сигналов SYN/SYN-ACK, сбросов или обрывов соединения. Если трафика нет, блок находится в пути; если трафик есть и он обрывается во время согласования безопасности, возможно... несоответствие шифрования/NLAВ качестве быстрого теста открытости порта, telnet <IP> 3389 (Если он подключится, порт будет доступен.) Вы также можете использовать другие утилиты, такие как использование ntttcp в Windows для тестирования производительности и насыщенности.

Microsoft предлагает монитор/анализатор протокола RDP, а в Windows Server 2012/2012 R2 Средство диагностики служб удаленных рабочих столов Чтобы выявить узкие места. Если вы не можете выделить время на каждую повторяющуюся проблему, подготовьте сценарии: netsh int ip reset && netsh winsock reset для сети и taskkill /F /IM mstsc.exe && net stop termservice && net start termservice для очистки сеансов RDP и перезапуска служб (предупреждение: сократить активные сеансы).

Печально известная ошибка «RDP — Произошла внутренняя ошибка»

Это общее сообщение часто скрывает несоосность безопасности между клиентом и сервером. Проверьте соответствие уровня шифрования и уровня безопасности (в GPO: Session Host Security > «Требовать использование определённого уровня безопасности» и выберите RDP (если TLS не работает). Если сервер требует NLA, а клиент не может, временно снимите флажок NLA в разделе «Свойства системы» > «Удалённо», чтобы проверить, является ли это причиной.

Другие факторы: устаревшие клиенты RDP против новых серверов, проблемы с доверием домена (Иногда повторное присоединение к домену решает эту проблему) или профили безопасности, обеспечивающие шифрование, которое не поддерживается на другой стороне. В разделе «Взаимодействие с клиентами» включите автоматическое переподключение и постоянный кэш битовой карты для более устойчивых сеансов.

Если ошибка появилась после обновления Windows и ни один из вышеперечисленных вариантов не имеет смысла, рассмотрите возможность отмены конкретного исправления (Панель > Центр обновления Windows > История > Удаление обновлений), после консультации с техническими форумами (например, темы Патч вторник) на случай, если это известная проблема.

Производительность, емкость и мультимедиа

Если жалоба не в том, что «не подключается», а в том, что «соединение прерывистое», начните с уменьшения нагрузки от RDP-клиента: разрешение и глубина цветаОтключите фон, визуальные стили и сглаживание шрифтов на вкладке «Взаимодействие». Эти меры снижают потребление полосы пропускания и уменьшают задержку.

На сервере проверьте CPU/RAM/Disk в Менеджер задачЕсли он достигнет своего предела, любой сеанс RDP будет прерван. Помните, что Windows Desktop допускает только одновременный сеансWindows Server имеет две административные лицензии по умолчанию и требует дополнительных лицензий RDS CAL.

Для звука настройте RDP-клиент > Локальные ресурсы > Удаленное аудио на «Воспроизведение на этом компьютере» и убедитесь, что службы Windows Аудио и «Windows Audio Endpoint Generator» запущены. Для тяжёлого видео RDP не всегда идеален; в некоторых старых средах используется RemoteFX, но сегодня лучше выбрать Адаптивный кодек и современное ускорение или оценить инструменты, предназначенные для потоковый график.

Быстрые случаи и экспресс-решения

Если Защитник Windows блокирует соединение в Windows 10/11, перейдите в раздел «Брандмауэр Защитника Windows» > Разрешить приложение и активируйте «Удаленный рабочий стол», установив флажки «Частный» (и «Публичный», если применимо), нажмите Принять и тест. Во многих реальных случаях эти три клика Они стали гранью между разочарованием и успехом.

Если вам нужно изменить порт, поскольку другая служба использует порт 3389, отредактируйте HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp > Номер портаНапример, введите 3390, перезапустите службу и подключитесь как IP:3390Не забудьте отрегулировать брандмауэр и NAT в этот новый порт.

Альтернативы и шлюзы, когда невозможно открыть порты

В сетях, где открытие 3389 нецелесообразно (или вы не хотите его раскрывать), рассмотрите решения с облачный посредник которые позволяют избежать ручных правил и проблем с DNS: RealVNC Connect предлагает единый вход и централизованное управление; Удаленный рабочий стол Chrome Это бесплатно и просто, если вы уже используете Chrome, TeamViewer и AnyDesk Они отдают приоритет простоте использования и кроссплатформенной скорости. Также существуют такие пакеты, как ТСплюс, направленный на усиление безопасности и упрощение удаленного доступа в больших масштабах.

Если вы собираетесь остаться в RDP, безопасным вариантом будет создать Шлюз удаленных рабочих столов (RD Gateway)Требуйте NLA и MFA, а также ограничивайте доступ через VPN или IPSec. Это стандартный способ предоставления доступа без открытия порта 3389 для внешнего мира.

Надлежащие методы обеспечения безопасности и соблюдения требований

Укрепите RDP, активировав NLAИспользование современных протоколов шифрования и, если того требует ваша инфраструктура (GDPR/HIPAA), применение строгих политик криптографии (например, FIPS) и действительных сертификатов, выданных доверенным центром сертификации. Блокировка публичного доступа, ограничение использования частных сетей/VPN и обеспечение безопасности. МИД на шлюзе или брокере.

Наконец, следите за бревнаРегулярно устанавливайте исправления и проводите периодические проверки. Большинство проблем RDP можно избежать, сочетая эти меры. хорошая политикачеткие правила брандмауэра и мониторинга.

Страстный писатель о мире байтов и технологий в целом. Мне нравится делиться своими знаниями в письменной форме, и именно этим я и займусь в этом блоге: покажу вам все самое интересное о гаджетах, программном обеспечении, оборудовании, технологических тенденциях и многом другом. Моя цель — помочь вам ориентироваться в цифровом мире простым и интересным способом.