- Цифровая подпись контроллеров в Windows гарантирует целостность, надежное происхождение и защищает от драйверы вредоносный.

- Требования к подписи различаются в зависимости от версии Windows, использования Secure Boot и типа драйвера (ядро, пользовательский, ELAM, защищенное мультимедиа).

- Такие инструменты, как SignTool, HLK/HCK, MakeCab и аттестационная подпись, позволяют профессионально создавать, подписывать и проверять драйверы.

- Отключение подписи драйверов увеличивает риск заражения руткитами и должно выполняться только контролируемым образом, всегда отдавая приоритет проверенным драйверам и установщикам.

В Windows, контроллеры и их цифровые подписи Они стали ключевым компонентом безопасности системы. Помимо обеспечения работы принтера, видеокарты или смарт-карты, сегодня важно, чтобы система могла проверить подлинность программного обеспечения, его целостность и поставку от надёжного поставщика.

Если вы когда-либо сталкивались с сообщениями типа «Windows не может проверить издателя этого драйвера» Или ошибки, связанные с сертификатами при установке драйвера — вы знаете, как это может раздражать. В этой статье мы подробно разберём, как работает подпись драйверов в Windows (как в режиме ядра, так и в пользовательском режиме), какие требования меняются в зависимости от версии Windows, как подписывать собственные драйверы и какие есть варианты безопасного отключения проверки подписи, когда нет другого выбора.

Что такое подписывание драйверов в Windows и почему это так важно?

Вызов подпись водителя Это просто подразумевает привязку цифровой подписи (основанной на сертификатах) к пакету драйвера. Эта подпись обычно применяется к файлу каталога пакета (.CAT) или непосредственно к исполняемым файлам драйвера (.SYS, .DLL и т. д.) с использованием встроенных методов подписи.

Во время установки устройства Windows использует эти цифровые подписи для двух ключевых вещейСистема проверяет, не был ли пакет изменён с момента подписания (целостность), и подтверждает подлинность поставщика программного обеспечения (издателя драйвера). В случае обнаружения каких-либо проблем выводится предупреждение, а в более строгих случаях установка или загрузка драйвера блокируется.

В 64-битных версиях Windows Vista и более поздних версиях Microsoft ввела довольно четкую политику: Все драйверы режима ядра должны быть подписаны загрузка, за очень редкими исключениями. Это помещает драйверы в ту же категорию безопасности, что и остальные системные исполняемые файлы, поскольку сбой на уровне ядра может полностью вывести систему из строя.

Правила становятся все строже с El TiempoНачиная с Windows 10 версии 1507, все драйверы подписаны через Центр развития аппаратные средства Microsoft Они обязаны подписывать данные с помощью SHA-2. Старый SHA-1 устарел по соображениям криптографической безопасности, и Microsoft постепенно удаляет его из всей экосистемы.

Есть важная деталь: двоичные файлы драйвера режима ядра, подписанные двойными сертификатами (SHA-1 + SHA-2), выпущенными не-Microsoft организациями, могут иметь проблемы в системы до Windows 10...или даже вызывать сбои в Windows 10 и более поздних версиях. Чтобы предотвратить это, Microsoft выпустила обновление KB3081436, которое включает правильные хэши файлов и исправляет поведение загрузки в подобных случаях.

Обзор подписывания драйверов в Windows

Чтобы полностью понять, как всё это работает, полезно разделить понятия. С одной стороны, есть подпись кода драйвера (режим ядра или пользовательский режим) и, с другой стороны, требования к подписи для установки устройств Plug and Play (PnP). Хотя они идут рука об руку, они не совсем одинаковы: у вас может быть драйвер, правильно подписанный на двоичном уровне, но не отвечающий каким-либо дополнительным требованиям к установке.

У Microsoft есть специальная документация по цифровые подписи для модулей ядра в Windows Vista и более поздних системахВ этом документе подробно описывается, какие сертификаты являются действительными, как должны строиться цепочки доверия и какие алгоритмы хеширования поддерживаются (в настоящее время SHA-2). Для драйверов, передающих защищённый контент (аудио и видео с DRM, PUMA, PAP, PVP-OPM и т. д.), также действуют особые требования к подписи кода, ориентированные на защиту мультимедийного контента.

Что касается издательского потока, то сегодня существует несколько способов Отправьте драйверы на портал оборудования MicrosoftДля производственных драйверов стандартный подход заключается в запуске тестов с использованием HLK или более старой версии HCK и загрузке как двоичных файлов, так и журналов тестирования. Для клиентских сценариев в Windows 10 можно использовать аттестационную подпись, что снижает потребность в автоматизированном тестировании, сохраняя при этом валидацию и подпись Microsoft.

Вариант тестовая подпись Разработаны для внутренней разработки и тестирования с использованием непубличных сертификатов или сертификатов, выданных закрытой инфраструктурой открытых ключей (PKI). Эти драйверы будут загружаться только в том случае, если система настроена в тестовом режиме или с использованием специальных политик, разрешающих использование тестовых драйверов.

Исключения и перекрестно подписанные контроллеры

В промежуточных версиях Windows 10 так называемые «контроллеры с перекрестной подписью» Использование драйверов с кросс-подписью по-прежнему разрешено при определённых условиях. Это драйверы, подписанные поставщиком с помощью сертификата Authenticode, связанного с промежуточным сертификатом, подписанным Microsoft, что позволяет обойти весь процесс аппаратного портала.

Microsoft поддерживает несколько исключений для предотвращения сбоев загрузки уже развёрнутых систем. Драйверы с кросс-подписью разрешены в следующих ситуациях: Компьютер был обновлен с предыдущей версии Windows до Windows 10 версии 1607.; Загрузка Безопасная загрузка отключена в BIOS/UEFI; или драйвер подписан сертификатом, выпущенным до 29 июля 2015 г., который связан с поддерживаемым перекрестно подписанным центром сертификации.

Чтобы снизить риск выхода системы из строя, контроллеры загрузки Они не блокируются, даже если не соответствуют новым политикам, но Помощник по совместимости программ может пометить их и предложить удалить или заменить. Идея заключается в том, чтобы не нарушать процесс загрузки, а постепенно удалять несовместимые драйверы.

Требования к подписи версии Windows

Требования к подписи различаются в зависимости от конкретная версия операционной системы и использует ли система безопасную загрузку. В общих чертах таблицу политик подписи для клиентских редакций можно представить следующим образом:

- Windows Vista и Windows 7а также Windows 8+ с отключенной безопасной загрузкойВ 64-битных сертификатах подпись обязательна, тогда как в 32-битных сертификатах она необязательна. Подпись может быть встроена в файл или связанный каталог, а требуемый алгоритм — SHA-2. Цепочка сертификатов должна завершаться стандартными доверенными корневыми сертификатами для обеспечения целостности кода.

- Windows 8 и 8.1, а также Windows 10 версий 1507 и 1511 с включенной функцией безопасной загрузкиПодписанные драйверы требуются как для 32-битных, так и для 64-битных драйверов. Подпись встроенных драйверов или драйверов каталогов по-прежнему разрешена с использованием SHA-2, гарантируя целостность кода с помощью стандартных корневых ключей.

- Windows 10 версий 1607, 1703 и 1709 с безопасной загрузкойТребование ужесточается, и подписи должны быть привязаны к определенным корневым сертификатам Microsoft (Microsoft Корень Authority 2010, Корневой центр сертификации Microsoft и Корневой центр сертификации Microsoft).

- Windows 10 версии 1803 и более поздние версии с безопасной загрузкой: те же требования к подписи, привязанные к вышеупомянутым корневым центрам Microsoft, сохраняются как для 32-разрядных, так и для 64-разрядных систем.

Наряду с подписью кода драйвера пакет также должен соответствовать требования к подписи для установки устройств PnPЭто означает, что файлы .INF, каталоги и двоичные файлы должны быть правильно связаны и отражены в подписи для установщика устройства (и Диспетчер устройств) считают их действительными.

Существуют также специальные типы водителей, такие как ELAM (ранний запуск защиты от вредоносных программ)которые загружаются очень рано в процессе загрузки, чтобы защитить систему от вредоносных программ низкоуровневые. К этим драйверам предъявляются дополнительные требования по подписи и сертификации, описанные в руководстве по защите от вредоносных программ при ранней загрузке.

Подписание драйвера для Windows 10, Windows 8.x и Windows 7

Если вы являетесь разработчиком драйверов или работаете в среде, где распространяются пользовательские драйверы, вам необходимо соблюдать Программа совместимости оборудования Windows (WHCP) используя соответствующие инструменты для каждой версии: HLK для Windows 10 и HCK для более ранних версий.

В случае Windows 10 типичный процесс будет таким: загрузка Лабораторный комплект оборудования (HLK) Для каждой версии Windows 10, которую вы хотите поддерживать, установите тестовую среду и выполните полный цикл сертификации на клиентском компьютере с этой версией. При каждом запуске будет создан журнал тестирования.

Если вы тестировали драйвер в нескольких версиях, у вас будет несколько журналов. Это типично. объединить все бревна В одном отчёте с использованием последней версии HLK. Такое сочетание упрощает отправку данных на портал оборудования и позволяет одной компании охватывать несколько версий системы.

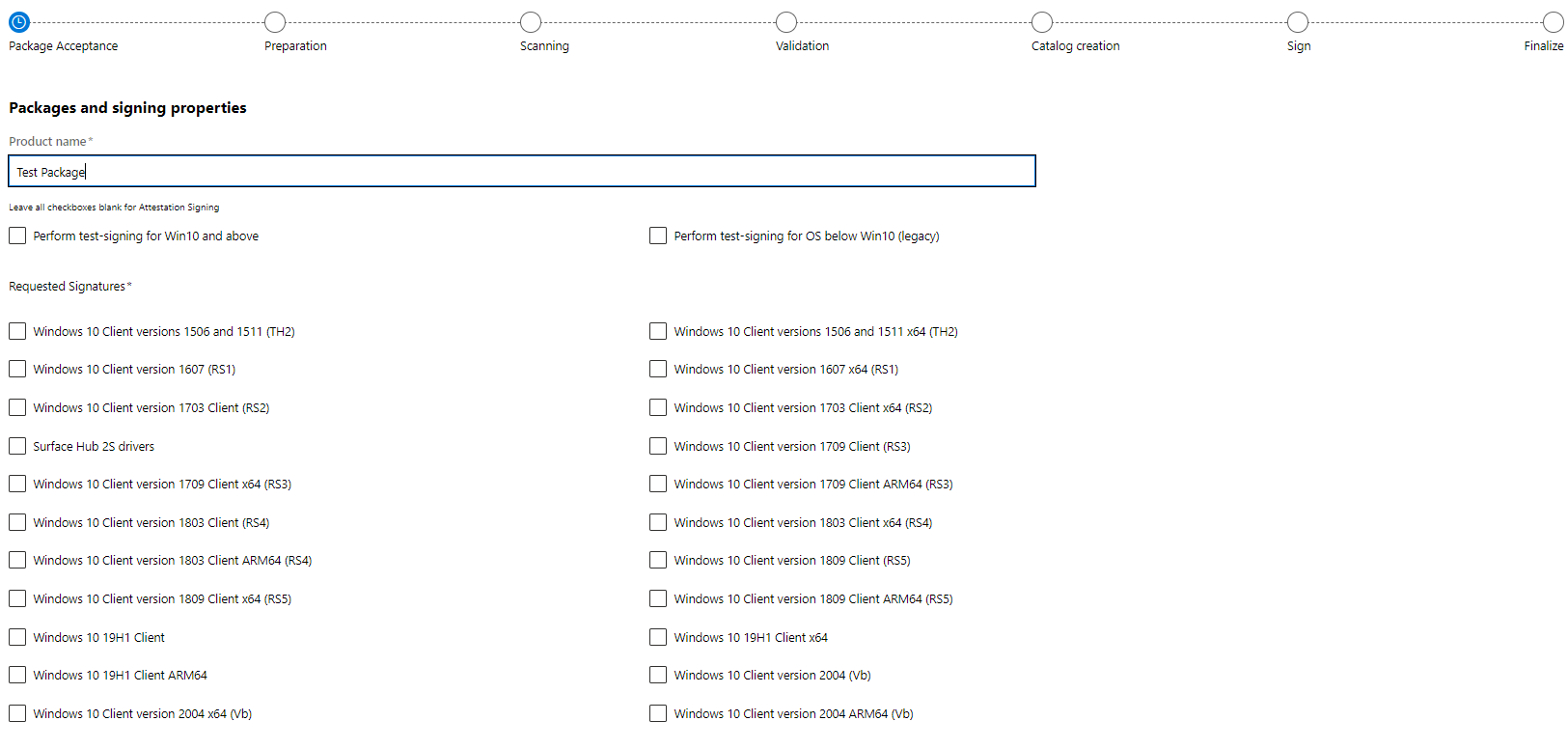

После того, как у вас есть регистры, вы отправляете двоичный файл контроллера и объединенные результаты HLK в Панель Центра разработчиков оборудования для WindowsТам вы выбираете нужный вам тип подписи (например, производственная, аттестационная и т. д.), настраиваете свойства отправления и ждете, пока автоматический процесс Microsoft сгенерирует подписанные каталоги и вернет вам уже сертифицированную посылку.

Аналогичный подход применяется для Windows 7, Windows 8 и Windows 8.1, но с использованием Комплект сертификации оборудования (HCK) Подходит для каждой версии. Microsoft предлагает руководство пользователя для этого комплекта, в котором объясняется процесс тестирования, проверки и поставки.

Подписание драйверов для версий до Windows 10 версии 1607

До появления Windows 10 версии 1607 многим типам драйверов требовался Подлинный сертификат В сочетании с кросс-сертификацией Microsoft. Эта технология, известная как кросс-подпись, позволяла производителям подписывать свои драйверы, а Windows принимала их, как будто они были «благословлены» инфраструктурой Microsoft.

Среди контроллеров, которым требовалась эта модель подписи, были драйверы устройств режима ядраК ним относятся драйверы пользовательского режима, тесно взаимодействующие с ядром, и драйверы, используемые для воспроизведения или обработки защищённого контента (аудио и видео с защитой DRM). К последним относятся аудиодрайверы на базе PUMA или PAP, а также видеодрайверы, управляющие защитой вывода (PVP-OPM).

Подписание кода для защищенных компонентов мультимедиа имеет свои собственные правила, поскольку цепочка доверия и расширения сертификатов должны гарантировать, что защищенный контент нельзя будет легко перехватить или подделать.

Практическое использование SignTool для подписи драйверов в режиме ядра (Windows 7 и 8)

На практике ведущим инструментом для подписи двоичных файлов в Windows является ЗнакИнструмент, входящий в состав Windows SDK. Для драйверов режима ядра в Windows 7 и 8 существует ряд опций, особенно полезных при подписывании и проверке.

К наиболее важным параметрам SignTool относятся: /ac для добавления дополнительного сертификата (например, перекрестного сертификата Microsoft)/f — для указания файла, содержащего сертификат подписи (например, .pfx), /p — для пароля этого PFX, /fd — для указания алгоритма хеширования (например, /fd sha256 — для принудительного использования SHA-256, поскольку SHA-1 исторически является значением по умолчанию).

Параметр также является фундаментальным /n «Общее имя сертификата»Это позволяет выбрать нужный сертификат из хранилища сертификатов Windows, используя его общее имя. Для добавления временных меток можно использовать параметр /t с классическим сервером Authenticode или /tr с сервером, совместимым с RFC 3161, что является наиболее современным и рекомендуемым вариантом.

Один из возможных вариантов рабочего процесса — собрать двоичные файлы драйвера в рабочем каталоге или даже скопировать всё в папку bin пакета Windows SDK. Затем приобретается сертификат подписи кода и, при необходимости, Кросс-сертификация Microsoft (например, CrossCert, соответствующий центру сертификации, выдавшему ваш сертификат). Оба находятся в одном каталоге, из которого вы будете запускать SignTool.

Если все готово, пример команды может быть таким: signtool sign /ac CrossCert.crt /f CodeSign.pfx /p password1234 /fd sha256 /tr http://timestamp.globalsign.com/tsa/r6advanced1 filter.sysЭто создает современную подпись с использованием SHA-256, включает перекрестную сертификацию и добавляет временную метку RFC 3161, которая необходима для того, чтобы подпись оставалась действительной даже после истечения срока действия сертификата.

После подписания рекомендуется выполнить проверку с помощью команды типа signtool verify -v -kp filter.sysФлаг -v выводит подробную информацию, а -kp проверяет подпись на соответствие критериям драйвера режима ядра. Если вывод показывает, что подпись действительна и цепочка доверия заканчивается принятым корневым сертификатом, драйвер готов к развертыванию.

Важно помнить, что во многих случаях файл каталога (.CAT) также подписывается. Процесс повторяется: файл .CAT подписывается, проверяется, и, если всё в порядке, драйвер устанавливается в систему обычным образом.

Подпись для заверения и создания CAB-пакетов

Microsoft предлагает подпись в качестве подтверждения как относительно простой способ распространения драйверов, особенно на клиентских системах Windows 10. Поставщик отвечает за обеспечение соответствия драйвера требованиям, а Microsoft ограничивается проверкой и подписанием, избегая в некоторых сценариях полного комплекса тестов HLK.

Для отправки контролера по аттестации необходимо CAB-файл который группирует основные компоненты пакета. Типичный CAB-файл включает в себя сам двоичный драйвер (.SYS), INF-файл (.INF), который Windows будет использовать во время установки, отладочные символы (.PDB) для анализа ошибок и иногда каталоги .CAT, которые Microsoft будет использовать в качестве справочного материала для проверки структуры (хотя затем она создаёт собственные каталоги для финального дистрибутива).

Создать его просто: все файлы, которые нужно подписать, собраны в одном каталоге, например, C:\Echo. В окне команды С правами администратора выполняется обращение к справке MakeCab для просмотра его параметров и подготовка файла DDF с необходимыми директивами, указывающими, какие файлы будут сжаты, какой CAB-файл будет создан и в каких подпапках они должны быть организованы в CAB-файле.

В примере с контроллером Echo в DDF-файле можно задать выходное имя Echo.cab, включить сжатие MSZIP и указать целевой каталог (DestinationDir=Echo), чтобы в корневом каталоге CAB-файла не было свободных файлов. Затем необходимо указать полные пути к Echo.inf и Echo.sys, чтобы MakeCab их включил.

Когда DDF готов, вы запускаете что-то вроде этого: MakeCab /f Echo.ddfИнструмент покажет количество включённых файлов, достигнутую степень сжатия и папку, в которую (обычно Disk1) помещен полученный CAB-файл. Просто откройте файл Echo.cab в Проводнике, чтобы убедиться, что он содержит всё необходимое.

Подпишите CAB с сертификатом EV и отправьте его в Центр партнеров.

Перед загрузкой пакета на портал оборудования Microsoft обычно подписать CAB с сертификатом EV (расширенной проверки)Эти сертификаты, которые являются более строгими при проверке субъекта, обеспечивают дополнительную уверенность и часто являются обязательным требованием для определенных типов подписей.

Процесс немного различается в зависимости от поставщика EV-сертификата, но общая идея заключается в повторном использовании SignTool, на этот раз для CAB-сервера. Типичная команда может быть такой: SignTool sign /s MY /n «Название компании» /fd sha256 /tr http://sha256timestamp.ws.symantec.com/sha256/timestamp /td sha256 /v C:\Echo\Disk1\Echo.cab, который добавляет подпись SHA-256 с временной меткой SHA-256 в кабину.

После подписания вы получаете доступ к Центр партнеров MicrosoftВ частности, перейдите на панель оборудования и войдите в систему, используя учётные данные вашей организации. Выберите опцию «Отправить новое оборудование», загрузите подписанный CAB-файл и заполните параметры отправки: название продукта, тип требуемой подписи, нужна ли тестовая подпись или только производственная и т. д.

Важно Не активируйте опции тестовой подписи. Если вы ищете производственный драйвер, в разделе требуемых сигнатур вы выбираете варианты, которые хотите включить в пакет (например, сигнатуры для разных версий Windows или архитектур).

После заполнения формы нажмите «Отправить» и позвольте порталу обработать пакет. Когда Microsoft завершит подписание драйвера, на панели появится сообщение об обработке отправки, и вы сможете Загрузите уже подписанный драйвер, обычно сопровождаемый каталогами и метаданными, необходимыми для его распространения.

Убедитесь, что контроллер правильно подписан.

После загрузки пакета пора проверить, всё ли в порядке. Первым шагом будет извлечение файлов из пакета во временную папку и открытие окна командной строки с помощью права администратораПосле этого вы сможете использовать SignTool для проверки подписей, примененных к ключевым двоичным файлам.

Базовая команда будет такой: SignTool проверяет Echo.sysкоторый быстро проверяет действительность подписи. Для более тщательной проверки вы можете использовать SignTool проверяет /pa /ph /v /d Echo.sysгде /pa указывает, что следует использовать политику Authenticode, /ph добавляет проверку хеша, а /v генерирует подробный вывод со всей информацией о цепочке сертификатов.

Чтобы просмотреть расширенные возможности использования ключа (EKU) сертификата, используемого для подписи, можно воспользоваться проводником Windows: щёлкните правой кнопкой мыши по исполняемому файлу, выберите «Свойства», перейдите на вкладку «Цифровые подписи», выберите соответствующую запись и нажмите «Подробнее». В разделе «Просмотр сертификата» и на вкладке «Подробнее» можно проверить поле «Расширенные возможности использования ключа», чтобы убедиться, что оно включает соответствующие расширения для подписи кода или драйвера.

Внутренний процесс некоторых процессов подписания подразумевает, что Microsoft повторно вставьте свою собственную подпись SHA-2 В двоичном файле все подписи, применённые клиентом, удаляются, если они не соответствуют текущим политикам. Также создаётся новый файл каталога, подписанный Microsoft, который заменяет все предыдущие CAT-файлы, отправленные поставщиком.

Тестирование и установка драйвера в Windows

После подписания драйвера остаётся проверить его корректную установку и работу в целевой системе. Из консоли администратора можно использовать такие инструменты, как [вставьте названия инструментов]. разработчик Для автоматизации установки. Например, если пакет содержит файл echo.inf, определяющий устройство root\ECHO, достаточно запустить devcon install echo.inf root\ECHO в соответствующей папке.

В ходе этого процесса, если все подписано правильно, Реклама не должна появляться Могут появляться сообщения типа «Windows не может проверить издателя этого драйвера». Это указывает на наличие ошибок в цепочке доверия или каталогах. Рекомендуется проверить как подписи, так и корневые сертификаты, установленные в системе.

В более сложных сценариях можно создать поставки с несколькими контроллерамиДля этого обычно создают отдельные подпапки в файловой структуре, по одной для каждого пакета драйверов (DriverPackage1, DriverPackage2 и т. д.), и настраивают DDF-файл так, чтобы каждый набор файлов .SYS и .INF находился в своей подпапке в CAB-файле. Затем MakeCab собирает всё в единый CAB-файл, готовый к отправке на портал.

Подписи водителей с точки зрения пользователя

С точки зрения конечного пользователя, подписание водителем воспринимается как фильтр безопасности, встроенный в WindowsКак и в случае с подписанными приложениями, идея заключается в том, чтобы пользователь был уверен, что программное обеспечение получено из легального источника и не подвергалось изменениям. Однако в случае с драйверами требования выше, поскольку они работают с очень высоким уровнем привилегий.

Когда драйвер должным образом подписан и опубликован через официальные каналы, Центр обновления Windows Сама операционная система распространяет её совершенно прозрачно. Это позволяет пользователям легко получать обновлённые и исправленные версии без необходимости вручную искать что-либо, будучи уверенными в том, что они прошли фильтры Microsoft.

Проблема возникает, когда вам нужно установить драйверы, не имеющие цифровой подписи или чья подпись больше не принимается текущими политиками (например, при попытке использовать старое оборудование в новых системах). В таких ситуациях Windows блокирует установку или выводит повторяющиеся предупреждения, вынуждая использовать более современные решения.

Способы установки неподписанных драйверов (и связанные с ними риски)

Существует несколько способов установки драйверов, не соответствующих политикам подписи, но важно помнить, что Каждый метод предполагает разный уровень риска.Временная настройка, которая отменяется при перезапуске, не то же самое, что полное отключение проверок целостности.

Распространенный метод — Загрузите Windows, временно отключив обязательное использование подписанных драйверов.Для этого перезагрузите компьютер, открыв дополнительные параметры (например, из меню «Пуск», удерживая клавишу Shift и нажав «Перезагрузить»), выберите «Устранение неполадок» > «Дополнительные параметры» > «Параметры загрузки» и выберите параметр «Отключить обязательную проверку подписи драйверов». Система загрузится без запроса подписей, что позволит вам установить драйвер. После перезагрузки защита автоматически включится снова.

Другой вариант, доступный только в Windows 10/11 Pro и более поздние версииДля этого воспользуйтесь редактором групповой политики (gpedit.msc). В разделе «Конфигурация пользователя» > «Административные шаблоны» > «Система» > «Установка драйверов» можно изменить политику «Подписание кода драйверов устройств» и установить её в состояние «Отключено». После перезагрузки Windows будет гораздо более лояльно относиться к неподписанным драйверам или драйверам с сомнительными подписями.

Для сценариев тестирования и разработки существует так называемый Пробный режим Тестовый режим Windows активируется из консоли администратора командой bcdedit и позволяет загружать драйверы, подписанные тестовыми сертификатами, без необходимости их передачи через общедоступную инфраструктуру. В этом режиме на рабочем столе обычно появляется водяной знак, указывающий на то, что система находится в тестовом режиме.

Наконец, самый крайний вариант: полностью отключить проверку целостности драйверов с помощью bcdedit.exe (параметр nointegritychecks). Это делает систему полностью уязвимой для установки любого драйвера, как легального, так и нелегального, и должно использоваться только в особых случаях и с полным пониманием того, что происходит.

Реальные опасности отключения подписи водителя

Отключение этой защиты не просто создает незначительное неудобство, но и открывает дверь Одна из самых труднообнаружимых угроз: руткиты на уровне драйверовОни устанавливаются так, как если бы это были легитимные драйверы, но после загрузки они получают разрешения SYSTEM и возможность контролировать систему или управлять ею на очень низком уровне.

Руткит такого типа может перехватывать интернет-трафик, внедрять поддельные сертификаты, перенаправлять соединения на сайты, контролируемые злоумышленниками, блокировать установку антивирусов и способствовать проникновению других вредоносных программ. Всё это может происходить практически бесследно для пользователя и даже для многих традиционных защитных решений.

Работая с наивысшими привилегиями, эти вредоносные драйверы практически невидимый и трудноустранимыйВо многих случаях единственное реалистичное решение включает в себя формат весь ПК и начинать с нуля, что влечет за собой значительную потерю времени и данных, если отсутствуют актуальные резервные копии.

Поэтому, когда приложение просит отключить проверку подписи драйверов, чтобы установить «что-то волшебное», разумно отнестись к этому с подозрением. По возможности, лучше... искать альтернативы или подписанные версиидаже если это означает отказ от некоторого устаревшего оборудования или некоторых конкретных функций.

Драйверы Windows и драйверы производителя

При установке периферийных устройств и компонентов Windows обычно предлагает универсальные драйверы Они позволяют использовать оборудование в базовом режиме. Например, многофункциональный принтер может печатать без проблем с помощью стандартного драйвера, но для сканирования, использования устройства автоматической подачи документов или доступа к расширенным функциям вам почти наверняка понадобится официальный пакет драйверов производителя.

То же самое относится к звуковым картам, видеокартам и другим сложным устройствам: с общими драйверами компьютер будет работать, но вы потеряете некоторые функции, возможности оптимизации производительности или расширенные инструменты настройки. Во многих случаях официальные драйверы также предлагают эти функции. конкретные исправления ошибок которые никогда не попадают в общие драйверы Microsoft.

Подходящим местом для загрузки этих драйверов всегда является официальный сайт производителя оборудованияПри поиске в Google вы часто первым делом видите сторонние страницы, полные подозрительных «загрузчиков драйверов» или установщиков. Если ссылка не с домена производителя, лучше её игнорировать.

Если подпись драйверов останется включённой, многие из этих сомнительных пакетов будут блокироваться Windows при обнаружении недействительного программного обеспечения или некорректной подписи. Это служит дополнительным уровнем защиты от неуклюжих или откровенно вредоносных установщиков.

Практический пример: ошибка подписи сертификата с драйверами графического процессора в Windows 7

На компьютерах со старыми системами, такими как Windows 7 64-битнаяПроблемы при установке современных драйверов для видеокарт или другого современного оборудования возникают довольно часто. Типичный пример — ошибка «Сертификаты подписи не установлены. Установите требуемые сертификаты» при попытке установить драйверы для Nvidia для графических процессоров типа GTX 1060 или GTX 950.

Во многих случаях, даже если пользователь отключает подписывание драйверов при запуске, драйвер перестаёт работать после перезапуска, поскольку политика подписывания снова включается. Такие решения, как установка всех предыдущих версий драйвера, использование альтернативных установщиков (например, Snappy Driver Installer), применение обновлений поддержки SHA-2 (например, KB3033929) или переустановка через диспетчер устройств, не увенчались успехом.

Одно из практичных решений, которое сработало, — это ручное извлечение содержимого версии установщика. 474.11 (последний драйвер WHQL для Windows 7) в папку и в диспетчере устройств обновите драйвер видеокарты, выбрав опцию поиска драйвера на компьютере и указав нужную папку. Этот же метод может не сработать в более поздних версиях, например, 474.14, если мастер не распознает INF-файлы как подходящие для этой системы.

Этот тип случаев иллюстрирует, насколько хрупким является баланс между последние драйверы, сертификаты SHA-2 и Операционная система больше не поддерживаетсяСтановится все труднее устанавливать (и обеспечивать безопасность) современные драйверы на старых платформах, которые не получают обновлений или исправлений безопасности.

Как обнаружить и устранить проблемы с неисправными драйверами

Даже если драйверы правильно подписаны, они могут стать поврежденным или стать непоследовательным Это может произойти по многим причинам: конфликты с другими программами, вредоносное ПО, прерванные установки, обновления Windows, которые не были успешно завершены и т. д. Когда это происходит, затронутое устройство обычно перестает работать или работает нестабильно.

Первый диагностический инструмент – это Диспетчер устройствЩелкнув правой кнопкой мыши по кнопке «Пуск» и выбрав соответствующий пункт, вы откроете полный список обнаруженного оборудования. Если у устройства есть проблемы с драйвером, оно будет отмечено жёлтым значком предупреждения.

В таких случаях первой попыткой решения проблемы будет щелкнуть правой кнопкой мыши по устройству, выбрать «Обновить драйвер» и позволить Windows найти более подходящий драйвер локально или через Центр обновления Windows. Если это не поможет, можно удалить устройство (с сохранением драйвера или без него) и перезапустить его, чтобы Windows попыталась переустановить его с нуля.

Кроме того, Windows включает в себя средство устранения неполадок оборудования и устройств На панели настроек, а именно в разделе «Обновление и безопасность» > «Устранение неполадок», этот мастер сканирует систему на наличие неполадок и предлагает автоматизированные действия по восстановлению функциональности определенных драйверов.

Если проблема вызвана определенным обновлением драйвера, может быть полезно использовать опцию «Вернуться к предыдущему контроллеру» На вкладке «Драйвер» в свойствах устройства, если Windows сохранила предыдущую версию. Это отменяет проблемную установку и может восстановить стабильность системы.

Просмотр и анализ сторонних драйверов, установленных в Windows

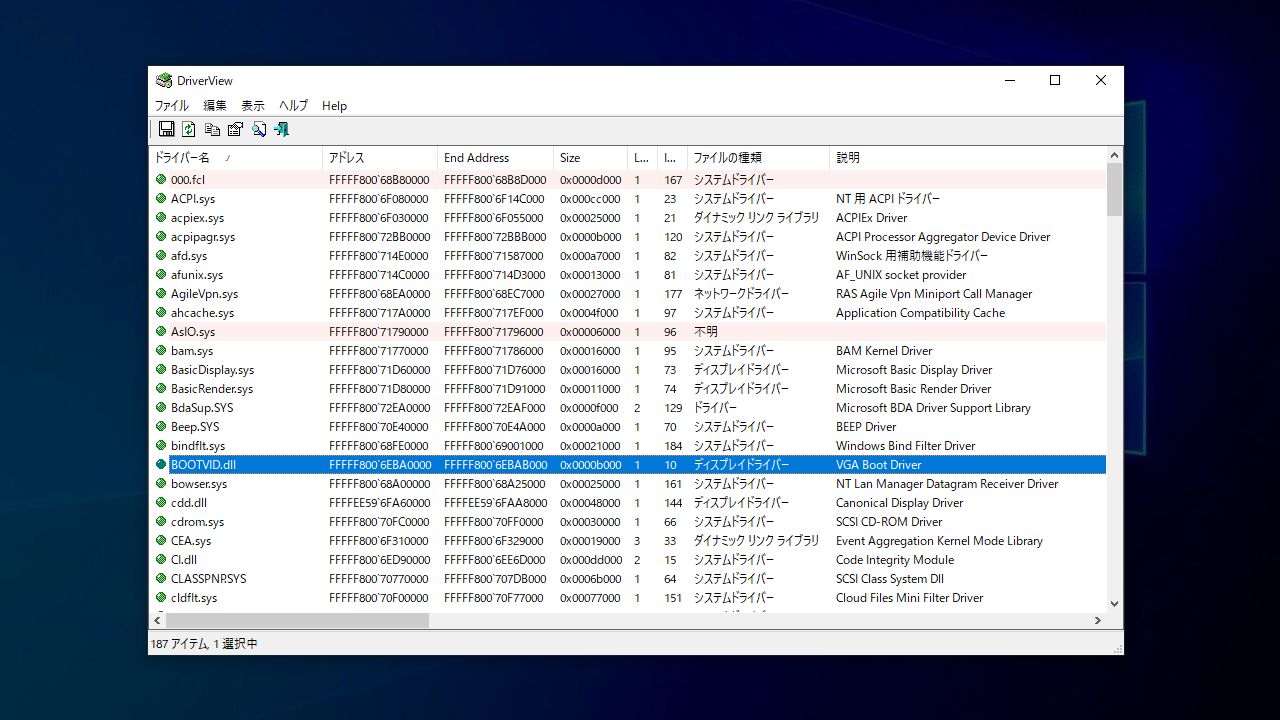

Чтобы иметь больший контроль над тем, что установлено в системе, можно использовать сторонние инструменты, такие как DriverView Инструмент Nirsoft отображает подробный список всех драйверов, установленных на вашем компьютере. Это бесплатная портативная утилита, которая значительно упрощает проверку драйверов.

DriverView использует очень простой цветовой код: Драйверы Microsoft с действительной цифровой подписью отображаются на белом фоне.Драйверы сторонних производителей (от производителей или дополнительного ПО) выделены красным цветом. Это помогает быстро определить, какие компоненты системы не зависят напрямую от операционной системы.

Список можно сортировать по столбцам, например, по «Компании», чтобы сгруппировать все драйверы одной компании. Кроме того, в меню «Вид» обычно есть возможность скрыть все драйверы Microsoft и отобразить только сторонние драйверы, что позволяет сосредоточиться на тех, которые с наибольшей вероятностью могут вызывать конфликты.

Двойной щелчок по любой записи открывает окно с подробная информация о водителеВерсия, полный путь, описание, производитель, дата загрузки и т. д. В случае неизвестных или подозрительных драйверов эти данные помогают определить, являются ли они частью программы, которую мы действительно используем, или же целесообразно провести дальнейшее исследование и даже удалить их.

Учитывая всю эту картину, становится ясно, что подписи драйверов и сертификаты в Windows Это не просто формальность, а основополагающий компонент поддержания стабильности и безопасности системы. Понимание того, как подписываются драйверы, какие требования меняются в зависимости от версии Windows, какие существуют инструменты для проверки и как действовать в случае отсутствия подписи или сбоя драйвера, позволяет нам максимально эффективно использовать наше оборудование, сохраняя при этом бдительность в отношении даже самых незначительных угроз.

Страстный писатель о мире байтов и технологий в целом. Мне нравится делиться своими знаниями в письменной форме, и именно этим я и займусь в этом блоге: покажу вам все самое интересное о гаджетах, программном обеспечении, оборудовании, технологических тенденциях и многом другом. Моя цель — помочь вам ориентироваться в цифровом мире простым и интересным способом.