- Webhook-urile primite în Teams și Slack vă permit să primiți alerte de la scripturi și servicii externe folosind solicitări HTTP POST cu JSON.

- Conectorii mai vechi, precum cei din Office 365, sunt eliminați treptat, așa că Power Automate și alte straturi intermediare ocupă un loc central.

- Servicii precum Azure Monitor sau Amazon SNS generează sarcini utile complexe care necesită adesea transformare folosind funcții, scripturi sau fluxuri Lambda.

- Securitatea Webhook-urilor (token-uri, autentificarea chiriașilor și politicile DLP) este esențială pentru prevenirea utilizării necorespunzătoare și menținerea conformității.

Dacă lucrați cu infrastructură cloud, CI/CD, monitorizare sau managementul incidentelor, probabil veți dori să Toate alertele importante ajung direct pe canalele tale. Echipele Microsoft sau SlackCea mai flexibilă și simplă modalitate de a realiza acest lucru din scripturi, automatizări sau servicii externe este să utilizați webhook-uri... atâta timp cât le protejați bine.

În ultimii ani situația s-a schimbat: Conectorii mai vechi, precum cei din Office 365 în Teams, vor fi retrași.Politicile DLP devin din ce în ce mai stricte, iar multe servicii comunică doar cu JSON în formate foarte specifice (cum ar fi Amazon SNS, Azure Monitor sau ClickUp). Toate acestea înseamnă că integrarea alertelor cu Teams și Slack nu este pur și simplu o chestiune de „lipire a unei adrese URL” și încheiere a activității; necesită o analiză atentă a securității, a formatelor de încărcare utilă și a arhitecturii.

Ce este mai exact un webhook și de ce este atât de util pentru alerte?

Un webhook nu este nimic mai mult decât un URL HTTP sau HTTPS care acceptă solicitări POST dintr-un alt sistem. De fiecare dată când este declanșat un eveniment (o eroare de producție, o implementare eșuată, o schimbare de stare a unei resurse etc.), scenariu Serviciul trimite un fișier JSON către adresa URL respectivă, iar mesajul apare în canalul Teams sau Slack pe care l-ați ales.

În această schemă, Teams și Slack acționează ca receptori pasiviEi așteaptă doar ca cineva să le trimită o solicitare în formatul corect. Avantajul este că, din partea ta, poți folosi practic orice limbă sau mediu. PowerShellBash PitonAWS Lambda, Azure Functions, conducte CI, aplicații locale, orice doriți.

Este important să fie clar că Fiecare platformă așteaptă o structură JSON specifică.De exemplu, un webhook Slack sau Microsoft Teams necesită de obicei cel puțin un câmp cu textul mesajului (în mod normal "text"), în timp ce alte servicii precum Amazon Chime așteaptă chei diferite (de exemplu "Conţinut").

Un alt punct cheie este faptul că multe servicii cloud (Azure, AWS, ClickUp etc.) Nu trimit exact formatul așteptat de Teams sau Slack.ci mai degrabă propria schemă de sarcină utilă pentru evenimente și alerte. De aceea, adesea aveți nevoie de o „piesă intermediară” pentru a adapta informațiile respective la formatul corect.

Tipuri de integrări: webhook-uri, conectori, boți și API-uri

În lumea Microsoft Teams există mai multe modalități de a primește notificări automate de la scripturi sau servicii externeși este important să se facă distincția între ele pentru a alege arhitectura potrivită:

Pe de o parte sunt webhook-uri primiteAcestea sunt cele mai directe metode de a trimite mesaje către un canal Teams. Activarea acestei funcții într-un canal generează o adresă URL HTTPS care acceptă JSON și inserează conținutul în conversație. Nu necesită instalarea unei aplicații complexe sau a unor resurse Azure suplimentare; este o funcție nativă a canalului.

La celălalt capăt aveți API-ul de notificare și roboții de notificareAcestea se numără printre cele mai avansate capabilități ale Teams. Vorbim despre aplicații Teams complete, care pot trimite notificări complexe utilizatorilor, chat-urilor sau canalelor, pot valorifica Microsoft Graph, pot recupera contextul utilizatorului, pot afișa conținut în tablouri de bord și multe altele. Este ideal dacă sunteți în căutarea unor experiențe personalizate, carduri adaptive dinamice și reguli de business sofisticate.

De asemenea, sunt implicați conectori pentru grupuri de Microsoft 365Acestea vă permit să împachetați un webhook cu propria pagină de setări ca parte a unei aplicații Teams. De obicei, acestea utilizează carduri conector cu un set limitat de acțiuni, perfecte pentru integrări de „produs”, cum ar fi vremea, incidentele și alți conectori.

În cele din urmă, există API de notificare bazată pe graficeFuncționează ca un endpoint RESTful pentru a declanșa notificări în fluxul de activități Teams. Este foarte puternic atunci când doriți ca aplicația web sau backend-ul dvs. să trimită alerte urgente, cu sunet și notificări ale sistemului de operare, despre informații critice direcționate către anumiți utilizatori sau grupuri.

Adio conectorilor Office 365: de ce este timpul să trecem la Power Automate

Dacă ați trimis mesaje către Teams ani de zile folosind Webhook-uri pentru conectorii Office 365Probabil ați văzut notificări conform cărora această funcționalitate este retrasă. Microsoft aliniază ecosistemul cu strategia sa „de siguranță pentru viitor”, ceea ce, în practică, înseamnă a se îndrepta către soluții mai moderne și controlate, cum ar fi Power Automate și API-urile actuale.

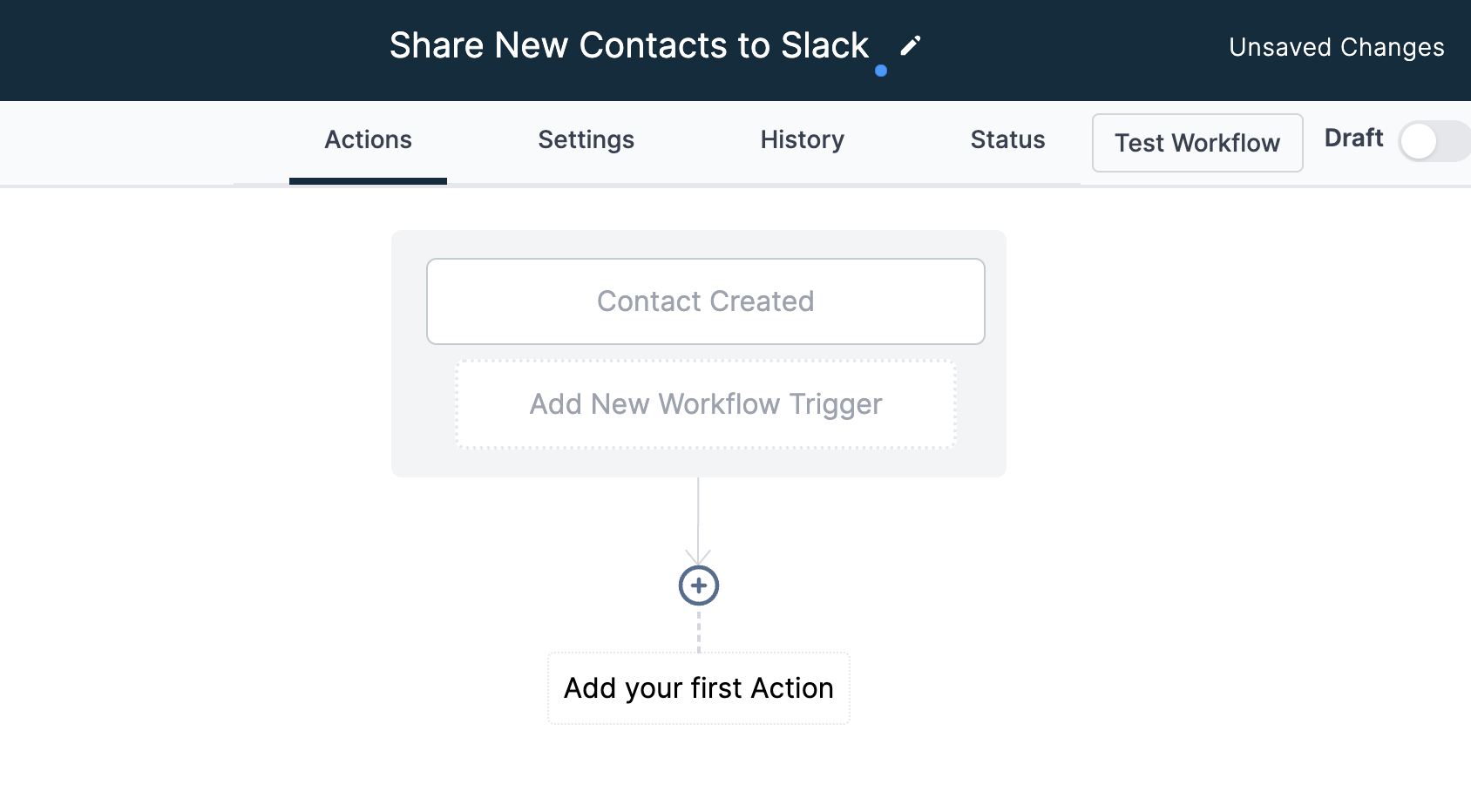

Modul recomandat de a continua trimiterea de alerte din scripturi este orchestrați livrarea către Teams folosind un flux Power AutomateÎn loc să apeleze direct un webhook Office 365, scripturile declanșează un declanșator HTTP Power Automate, iar acest flux gestionează construirea și trimiterea mesajului către canalul Teams utilizând conectori acceptați.

Într-un scenariu tipic, creați un flux în cloud cu un declanșator precum „Când se primește o solicitare HTTP”Din scriptul tău PowerShell, Bash sau Python, faci o cerere POST către acel endpoint, transmițând datele relevante (gravitate, sursă, descrierea incidentului etc.). Fluxul de lucru procesează fișierul JSON, îl transformă într-un card sau mesaj adaptat pentru Teams și îl publică pe canalul ales de tine.

Această abordare are mai multe avantaje: Te face să te abții de la viitoarele modificări ale conectorilor.Vă permite să centralizați logica pentru formatarea și rutarea alertelor și facilitează îndeplinirea cerințelor de securitate și conformitate, deoarece Power Automate poate fi integrat cu Microsoft 365 DLP și guvernanță.

Protejarea webhook-urilor: token-uri, entități găzduite și DLP

Una dintre marile întrebări legate de expunerea unui URL webhook este cum Împiedicați pe oricine să trimită mesaje pe canalul dvs. Dacă descoperiți adresa respectivă. Deși webhook-urile sunt foarte convenabile, acestea trebuie tratate ca acreditări sensibile.

Un model frecvent utilizat constă în adăugați un token de autorizare ca parametru în URLDe exemplu, un punct final ar putea arăta astfel: https://miservicio/webcallback?tokenid=sometokenid&someparameter=somevalueServiciul care primește apelul verifică dacă tokenul este valid înainte de a procesa solicitarea. În acest fel, chiar dacă cineva vede adresa URL fără tokenul corect, nu o va putea utiliza.

În mediile Azure și Microsoft 365, este obișnuit să mergem cu un pas mai departe și Înregistrați o aplicație pe Microsoft Enter ID (fostul Azure AD) pentru a proteja endpoint-ul HTTP. Fluxul Power Automate poate fi publicat în spatele unei funcții API Management sau protejate prin Entra, astfel încât numai scripturile autentificate care aparțin entității găzduite să poată declanșa webhook-ul.

În plus, multe organizații aplică politici de prevenire a pierderii de date (DLP) în medii precum Power Automate sau Power AppsAceste politici pot bloca sau restricționa utilizarea anumitor conectori (de exemplu, trimiterea de date dintr-un mediu „confidențial” către conectori considerați „neîncredere”, cum ar fi un webhook Teams). Dacă întâmpinați erori la salvarea sau rularea unui flux, cauza principală poate fi DLP.

În acest caz, este necesar să se analizeze împreună cu echipa IT sau de guvernanță. Cum este configurată segmentarea conectorilor? și faceți ajustări pentru a permite webhook-ului Teams sau Slack să facă parte din conectorii permiși în mediul în care rulează fluxul sau aplicația dvs.

Format de încărcare JSON: din Azure Monitor în Teams și Slack

Servicii precum Azure Monitor, jurnalul de activitate Azure sau sistemele de securitate generează evenimente de alertă cu scheme JSON foarte bogate și detaliateCând aceste evenimente sunt trimise către un webhook ca parte a unui grup de acțiuni, sarcina utilă pe care o primește endpoint-ul include o mulțime de informații, nu doar textul mesajului.

Aspectul tipic al unei notificări de alertă Jurnal de activitate Azure include un câmp schemaId și un obiect data care conține starea alertei, contextul și proprietățile. În cadrul data.context.activityLog Apar date precum tipul de canal, correlationId, marcajul temporal al evenimentului, nivelul (Critic, Eroare, Avertisment, Informativ), operationName, identificatorul resursei afectate și multe altele.

În funcție de valoarea eventSource În acea încărcătură, structura specifică variază: există evenimente de tip Administrativ, Securitate, Recomandare, ServiceHealth o ResourceHealthfiecare cu propriile proprietăți specifice. De exemplu, un eveniment de securitate ar putea detalia încercări de forță brută SSH, IP-ul atacatorilor, utilizatorii utilizați, numărul de încercări eșuate și pașii de remediere sugerați.

Alte elemente ale încărcăturii includ câmpuri precum autorizare (acțiunea și domeniul de aplicare al controlului accesului bazat pe roluri), apelantului (adresa de e-mail sau UPN-ul utilizatorului care a efectuat operațiunea), ID-ul evenimentului (identificator unic), subStatus (frecvent cu coduri HTTP precum 200, 400, 404, 500 etc.) și un dicționar de properties cu perechi cheie-valoare care adaugă mai mult context evenimentului.

Pentru a face toate acestea utile în Teams sau Slack, nu are sens să copiezi întregul fișier JSON așa cum este. Abordarea practică este să folosești scriptul sau funcția ta. extrageți câmpurile relevante (resursa afectată, severitatea, descrierea, marcajele temporale critice, corelația) și să construiască un mesaj mai lizibil, indicând clar ce s-a întâmplat, unde și ce trebuie făcut în continuare.

De la Amazon SNS la Slack, Teams și Chime cu Lambda

Amazon Simple Notification Service (SNS) este un alt element cheie atunci când doriți reacționează la evenimentele AWS și trimite-le către canalele de chatSNS poate publica mesaje către endpoint-uri HTTP/HTTPS, dar nu întotdeauna în formatul așteptat de webhook-urile Slack, Microsoft Teams sau Amazon Chime.

De exemplu, atunci când configurați un subiect SNS pentru a fi postat pe un webhook, sarcina JSON a notificării are propriile chei (Mesaj, Subiect, Marcaj temporal etc.). Cu toate acestea, Slack și Teams se așteaptă ca corpul cererii să includă o cheie „text”. cu mesajul care va fi afișat pe canal, în timp ce Amazon Chime caută o cheie "Conţinut"SNS nu acceptă direct transformarea acelui format în momentul publicării.

Soluția recomandată în AWS este utilizarea unui Funcția Lambda ca strat intermediarÎn loc să abonați webhook-ul direct la subiectul SNS, creați un subiect SNS, configurați o funcție Lambda care se abonează la acel subiect și, din Lambda, trimiteți comanda POST către webhook cu JSON-ul transformat în structura corectă.

Fluxul ar arăta cam așa: SNS publică evenimentul în funcția Lambda; funcția citește eveniment[«Înregistrări»][0][«Sns»][«Mesaj»]Construiți un dicționar cu cheia corespunzătoare („Content” pentru Chime, „text” pentru Slack sau Teams, adăugând opțional canal, nume de utilizator o icon_emoji (în cazul Slack), serializează în JSON și face cererea POST folosind o bibliotecă HTTP, cum ar fi urllib3.

În codul Python, scheletul de bază este foarte simplu: creezi un PoolManagerDefiniți adresa URL a webhook-ului, construiți mesajul cu câmpurile așteptate, îl convertiți în JSON codificat UTF-8 și trimiteți solicitarea. Apoi, puteți înregistra cod_de_status și corpul răspunsului pentru depanare, verificând dacă webhook-ul acceptă corect mesajul (cod 200) sau identificând erorile 4xx dacă există parametri nevalidi sau adresa URL este incorectă.

După ce comportamentul Lambda a fost validat cu un eveniment de test în consolă (folosind șablonul „Notificare subiect SNS”), următorul pas este adăugați tema SNS ca declanșator a funcției. Astfel, de fiecare dată când un serviciu publică în subiect (de exemplu, alarme CloudWatch, evenimente de stare a instanței etc.), alerta va ajunge în Slack, Teams sau Chime în formatul ideal.

Webhook-uri în Microsoft Teams: intrări, ieșiri și conectori

În cadrul echipelor există diverse tipuri de conectivitate care depășesc webhook-ul tipic de intrare și merită să le cunoașteți pentru a vă proiecta mai bine soluția de alertă.

L webhook-uri de ieșire Acestea vă permit să „apelați” un serviciu extern dintr-un canal folosind simbolul @. Configurați webhook-ul de ieșire cu adresa URL a serviciului dvs., iar când un utilizator îl invocă cu un mesaj, Teams trimite textul către endpoint-ul dvs. și așteaptă un răspuns rapid (de obicei în 10 secunde) cu conținut care poate fi text simplu sau un card. Acest lucru este util pentru comenzi sau interogări la cerere, nu atât pentru alerte automate.

L webhook-uri primiteDupă cum am menționat anterior, sunt perfecte pentru primiți alerte și notificări periodice Din aplicații externe. Creați un webhook într-un canal (de exemplu, un canal DevOps) și configurați conductele, scripturile de implementare, instrumentele de monitorizare sau sistemele de securitate pentru a trimite evenimentele către adresa URL respectivă folosind HTTP POST.

Apoi există Conectori pentru grupuri Microsoft 365Acestea funcționează ca o modalitate de a împacheta un webhook de intrare cu o interfață de configurare în cadrul Teams. De obicei, trimit mesaje sub formă de carduri conector și permit o experiență mai „asemănătoare produsului”, cum ar fi selectarea unei locații într-un conector meteo, programarea orelor de notificare și așa mai departe.

Din punct de vedere arhitectural, dacă principala ta nevoie este aceea Scripturile și instrumentele tale trimit mesaje către un canal Fără prea multe elemente vizuale, un simplu webhook de intrare este de obicei mai mult decât suficient. Dacă sunteți în căutarea unei logici complexe, a unei personalizări avansate și acțiuni interactive, atunci un bot de notificări sau o aplicație Teams cu o API de notificări este mai potrivită.

Cum se creează un webhook de intrare în Teams și cum se utilizează dintr-un serviciu extern

Procesul de activare a unui webhook de intrare într-un canal Teams este destul de mecanic, dar merită. înțelege pe deplin fiecare pas pentru a-l integra apoi cu scripturile sau aplicațiile tale.

Mai întâi, în interfața Teams alegeți echipa și canal standard unde doriți să apară alertele. Acesta poate fi un canal existent (de exemplu, „Incidente”) sau unul nou creat doar pentru integrări.

Apoi faceți clic pe cele trei puncte de lângă numele canalului și selectați opțiunea de a ConectoresÎn lista de conectori disponibili, găsiți „Incoming Webhook” și faceți clic pe „Configurare”. Apoi, atribuiți un nume care identifică scopul său (de exemplu, „Alerte CertSecure”, „Alerte CI/CD” sau „Monitorizare Azure”) și, opțional, încărcați o pictogramă pentru a facilita recunoașterea sursei mesajului.

Când confirmați crearea, Teams generează o Adresă URL unică pentru webhookAceasta este adresa pe care o veți copia și lipi în setările instrumentului sau serviciului extern. Este important să o păstrați în siguranță, deoarece oricine obține acces la ea ar putea trimite mesaje către canal în numele dumneavoastră.

Unele produse, cum ar fi soluțiile de gestionare a certificatelor (de exemplu, CertSecure), au o secțiune specifică în propriul portal de administrare pentru integrează TeamsAcolo, de obicei, vi se cere să lipiți adresa URL a webhook-ului; după salvarea acesteia, sistemul trimite un mesaj de test către canalul echipei, indicând faptul că integrarea a fost finalizată cu succes.

De acolo, puteți activa sau dezactiva diferite evenimente de notificare (emiterea de noi certificate, revocări, reînnoiri, expirari sau alerte pre-expirare) astfel încât fiecare modificare relevantă să genereze un mesaj automat în canal, menținând echipa la curent fără a fi nevoie să acceseze în mod continuu panoul instrumentului.

Probleme frecvente cu ClickUp, Slack și alte servicii

Nu toate platformele sunt compatibile imediat cu webhook-urile Slack sau Teams, chiar și atunci când pare că tot ce trebuie să faci este să lipești o adresă URL. Un exemplu tipic este... ClickUp și Slack când vrei să notifici canalul de fiecare dată când se modifică starea unui folder sau a unei liste.

ClickUp vă permite să configurați automatizări în care, la o schimbare de stare, se declanșează o acțiune care trimite o cerere către un URL webhook (de exemplu, URL-ul Slack care generează un webhook primit). Problema este că ClickUp trimite propria sarcină JSON cu o schemă care nu corespunde cu ceea ce așteaptă Slack, deci notificarea s-ar putea să nu apară în canal.

În Slack, webhook-ul primit așteaptă de obicei ceva la fel de simplu ca { "text": "Mensaje a mostrar" }cu unele câmpuri opționale, cum ar fi canalul, numele de utilizator sau pictograma. Dacă, în schimb, primiți un fișier JSON imbricat cu câmpuri specifice ClickUp, poți ignora cererea sau o interpretează greșit, rezultând o alertă care nu este niciodată văzută.

Cea mai bună modalitate de a rezolva aceste tipuri de incompatibilități este introducerea unui stratul intermediar care acționează ca un traducătorLa fel ca în cazul SNS și Lambda, în loc să direcționezi webhook-ul ClickUp direct către Slack, îl direcționezi către propriul endpoint (o funcție cloud, o mică API în backend). Acel endpoint primește JSON-ul ClickUp, selectează informațiile relevante (de exemplu, numele sarcinii, starea anterioară și nouă, persoana desemnată) și construiește JSON-ul minim de care Slack are nevoie, apoi redirecționează solicitarea către webhook-ul primit al Slack.

Acest model poate fi generalizat la multe alte instrumente care „trimit JSON”, dar nu în formatul cerut de Slack sau Teams. Având propriul strat de integrare, aveți control complet asupra formatarea, filtrarea, securitatea și îmbogățirea mesajelorȘi poți gestiona modificările API fără a fi nevoie să atingi configurația tuturor scripturilor tale.

Utilizarea webhook-urilor securizate pentru a trimite alerte din scripturi către Teams și Slack implică mai mult decât simpla copiere și lipire a URL-urilor: necesită înțelegerea diferitelor tipuri de integrări Teams, a schemelor JSON ale serviciilor precum Azure Monitor și Amazon SNS, a rolului straturilor middleware precum Power Automate sau AWS Lambda și a măsurilor de securitate și DLP care înconjoară toate acestea. Dacă proiectați bine această arhitectură, echipele dvs. se vor bucura de alerte bogate, fiabile și în timp real, fără șocul modificărilor de conectori învechiți sau al formatelor incompatibile care vă vor acapara în tăcere notificările.

Scriitor pasionat despre lumea octeților și a tehnologiei în general. Îmi place să îmi împărtășesc cunoștințele prin scriere și asta voi face în acest blog, să vă arăt toate cele mai interesante lucruri despre gadgeturi, software, hardware, tendințe tehnologice și multe altele. Scopul meu este să vă ajut să navigați în lumea digitală într-un mod simplu și distractiv.