- lsass.exe aplică politici de securitate și gestionează autentificarea în ferestre din și Active Directory.

- Probleme frecvente: NTLM moștenit, mai multe domenii de încredere și utilizare ridicată a CPU pe controlerele de domeniu.

- Atenuări: NeverPing, pachete service/remedieri rapide, colectoare de date AD și optimizarea MaxConcurrentApi.

Dacă utilizați Windows, numele lsass.exe Nu este o sarcină ușoară: este o parte esențială a sistemului care asigură securitatea și autentificarea locală. Pe scurt, este tutorele care vă validează acreditările atunci când vă conectați și aplică politicile de securitate ale computerului și domeniului.

Datorită importanței sale, lsass.exe Este, de asemenea, o țintă comună a malware și scenarii cu probleme de performanță ale controlerului de domeniu. Aici, am compilat tot ce trebuie să știți într-un mod practic și detaliat: ce face, cum să identificați un fișier legitim, ce simptome indică o eroare și soluții documentate de Microsoft pentru scenarii precum blocajele de autentificare NTLM sau utilizarea ridicată a CPU în Active Directory.

Ce este lsass.exe?

Procesul de Serviciul de subsistem al autorității locale de securitate (LSASS), vizibil ca lsass.exe, este responsabil pentru aplicarea politicii de securitate locale și de domeniu în Windows. Acesta gestionează autentificarea utilizatorilor, validează parolele, controlează permisiunile și scrie modificările în baza de date locală de securitate, inclusiv politici, conturi și parole.

Pe controlerele de domeniu Active Directory, lsass.exe acționează și ca serviciu central pentru căutări, autentificare și replicare din director. Dezactivarea sau eliminarea acestui proces nu este o opțiune: ați încălca securitatea de bază a sistemului și autentificarea.

Datorită rolului său, lsass.exe funcționează mână în mână cu alte componente ale sistemului pentru a aplica politici de complexitate a parolelor, gestionarea cheilor și autentificarea în rețea, în special atunci când există relații de încredere între domenii și clienții legacy care utilizează NTLM.

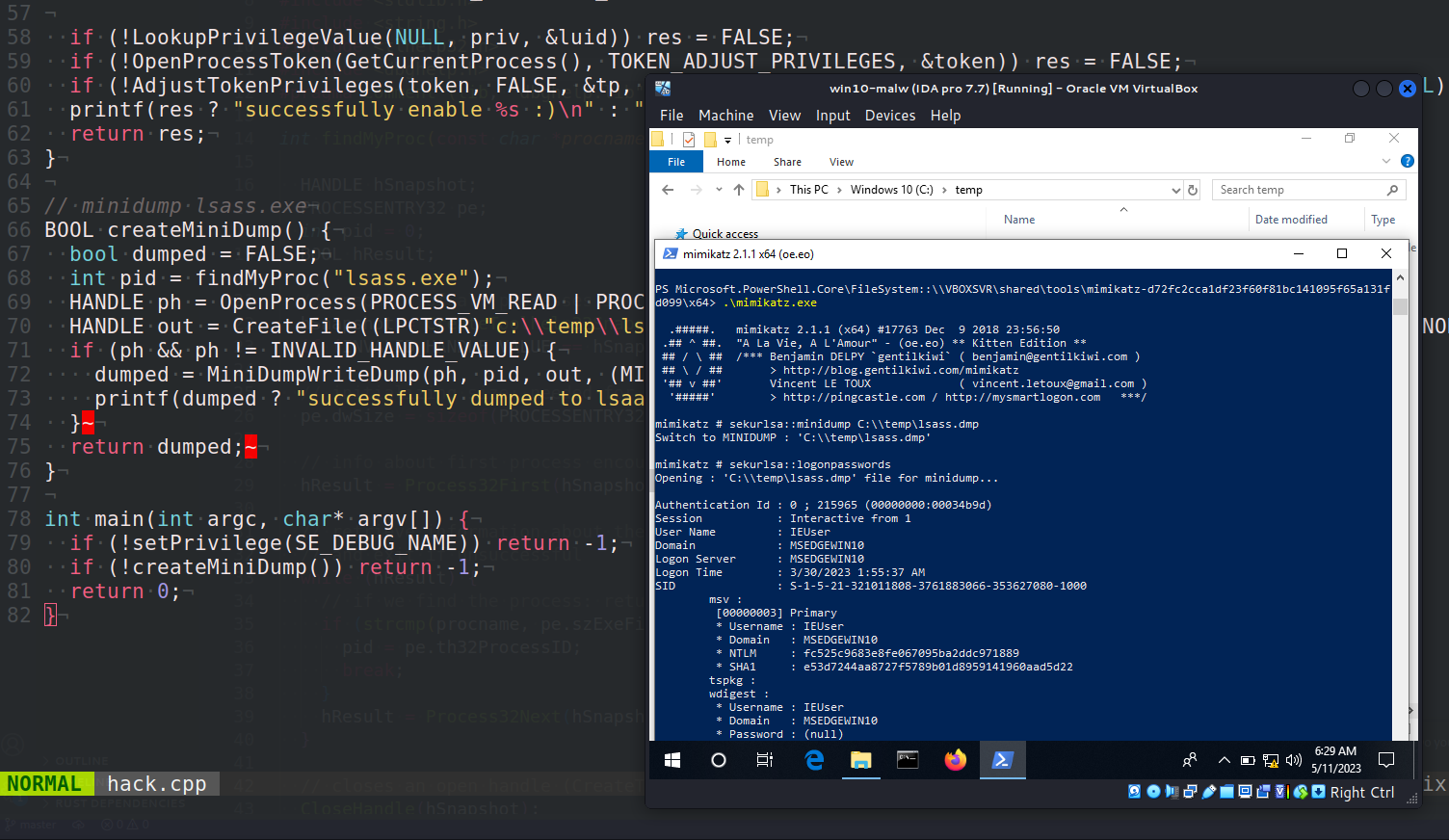

Merită să ne amintim că, deși fișierul lsass.exe legitim este sigur și esențial, atacatorii încearcă să te imite cu executabile cu nume similare pentru a fura acreditări și a persista în sistem, de exemplu folosind variante precum „lass.exe” sau locații altele decât calea oficială.

Arhitectură de securitate și autentificare (LSA)

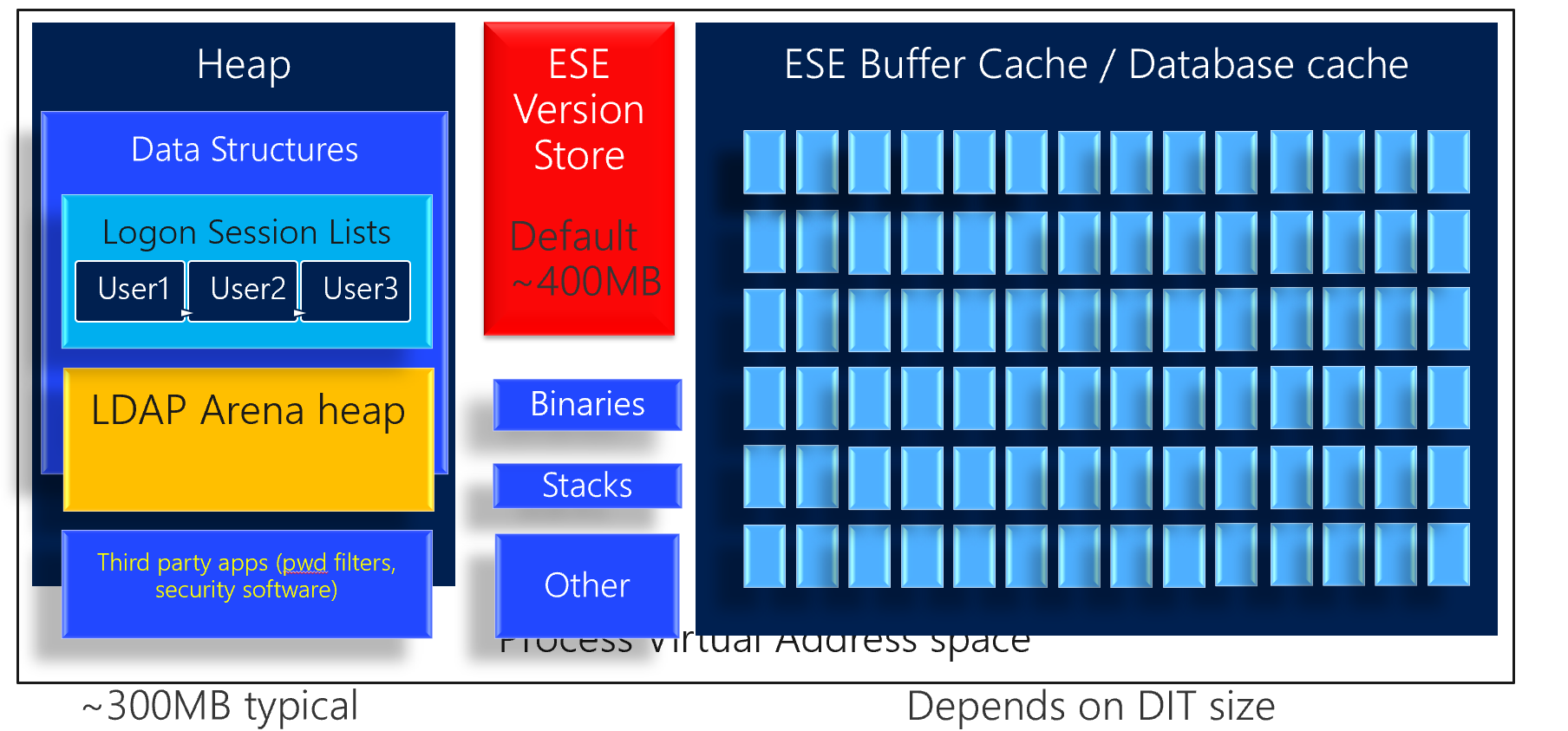

LSASS face parte din Arhitectura subsistemului de securitate Windows: Un set de servicii și API-uri care impun politica de securitate și orchestrează autentificarea. Este nucleul care coordonează autorizarea și protejează secretele sensibile ale sistemului.

În cadrul LSA, Autentificare LSA Integrează pachete de autentificare (de exemplu, NTLM sau Kerberos) și gestionează schimbul de acreditări între clienți și controlerele de domeniu. Aceasta definește modul în care este verificată autentificarea. utilizatori și servicii în timpul autentificării.

În mediile corporative, LSASS se intersectează cu MS Identity Management, adică stiva de identități Microsoft care controlează directoarele, încrederea între domenii, autentificarea unică și politicile centralizate, cu Active Directory ca coloană vertebrală.

Roluri și responsabilități cheie

Printre cele mai notabile funcții, LSASS execută sarcini care afectează direct securitatea sistemului și a domeniuluiMai jos este un rezumat structurat:

| Element | descriere |

|---|---|

| Numele complet | Serviciul de subsistem al autorității de securitate locale (lsass.exe) |

| Funcția principală | Implementează politica de securitate și gestionează autentificare în Windows și Active Directory. |

| Responsabilități |

|

| importanță | Critică: Funcționarea defectuoasă afectează securitate și acces a sistemului. |

| riscuri | Țintă frecventă a malware și tehnici de furt acreditări. |

În producție, stabilitatea și performanța LSASS au un impact direct asupra experiența utilizatorului (latența de conectare, accesul la resurse) și capacitatea domeniului de a procesa vârfurile de autentificare.

Locația fișierului, instanțele și cum să distingi programele malware

Verificați întotdeauna dacă executabilul legitim se află în C:\Windows\System32Dacă găsiți o copie într-un alt folder sau cu un nume aproape identic (de exemplu, „lass.exe” fără inițială), suspectați o falsificare.

Sunt vizibile mai multe instanțe? Ocazional, sistemul poate afișa procese auxiliare sau servicii asociate care par a fi duplicate, dar instanțe multiple pot indica, de asemenea, o infecție sau o injectare. Mențineți antivirusul actualizat și rulați o scanare. complet și în cizmă.

Există familii cunoscute care abuzează de nume sau de proces, cum ar fi Trojan.W32.Webus, Trojan.W32.Satiloler, Trojan.W32.KELVIR, Trojan.W32.Windang, Trojan.W32.Spybot, ușă din spate.W32.ratsou, Trojan.W32.Downloader o Trojan.W32.RontokbrModusul lor de operare variază, dar modelul comun este ascunde-te în spatele fișierului lsass.exe a trece neobservat.

În contexte reale, unele programe antivirus raportează că au blocat încercările de lsass.exe (de exemplu, detectări precum Win32:HarHarMiner-P). Dacă observați și degradarea performanței sau vârfuri anormale de rețea, este recomandabil să escaladați diagnosticul cât mai curând posibil.

Semne și simptome ale problemelor

Pe stațiile de lucru și servere, problemele proceselor de sistem, cum ar fi lsass.exe, apar adesea din cauza conflicte de aplicații sau componente care concurează pentru resurse. Încercarea dezinstalării software-ului neutilizat și a repornirii poate ameliora unele probleme.

Pe controlerele de domeniu, simptomele pot include autentificări lente, timp de răspuns slab în căutările în directoare sau clienți care migrează către un alt controler de domeniu la detectarea saturării. Manager de activități sau Performmon poate afișa utilizarea CPU persistent ridicat de lsass.exe.

În Windows Server 2003, în anumite condiții, procesul LSASS poate rămâne fără resurse și devin inactivi. Acest lucru se poate manifesta prin blocări, întârzieri vizibile în autentificarea NTLM tradițională și contoare Netlogon care indică așteptări lungi.

În jurnalele de depanare Netlogon, când clienții nu includ domeniu Intrări SamLogon cu modele precum „SamLogon” pot apărea lângă utilizator atunci când se utilizează NTLM. <null>\username, care indică căutări secvențiale prin domenii de încredere.

Cauze cunoscute pe Windows Server 2003 și optimizarea NeverPing

Microsoft a documentat un scenariu în care LSASS expiră dacă numărul de autentificări simultane înmulțită cu numărul de relații de încredere depășește aproximativ 1.000. Acest lucru declanșează căutări costisitoare pe domenii, în special în cazul clienților care utilizează NTLM vechi fără a specifica domeniul.

Pentru a atenua acest comportament, puteți activa setarea de înregistrare în jurnal NeverPing, care modifică modul în care controlerul de domeniu localizează domeniile la distanță atunci când rezolvă acreditările incomplete. Notă: Această opțiune poate avea efecte secundare Dacă aveți clienți mai vechi (de exemplu, Windows 98 sau Outlook Web Access) care nu indică un domeniu, este posibil ca acești clienți să funcționeze numai dacă contul se află pe același domeniu. domeniu local sau în catalogul global.

Avertisment important: Modificarea Registrului Windows este riscantă. Faceți o copie de rezervă a registrului. record și asigurați-vă că știți cum să îl restaurați dacă ceva nu merge bine. Pentru referință, consultați documentația oficială despre registrul Windows (de exemplu, articolul 256986 din baza de cunoștințe Microsoft care definește Registrul Windows).

Înainte de a reda discul, aplicați service Pack cea mai recentă versiune de Windows Server 2003 sau remedierea rapidă specifică lansată de Microsoft pentru această problemă. Dacă remediere rapidă este disponibil pentru descărcare, acesta va fi afișat ca „Descărcare remediere rapidă disponibilă” în articolul corespunzător; dacă nu, trebuie să contactați Suport Microsoft.

Cum să activezi NeverPing

Dacă decideți să continuați (și după crearea unei copii de rezervă a registrului), aceștia sunt pașii de urmat activează NeverPing pe controlerul de domeniu:

- Deschideți Start > Executare, tastați regedit și apăsați OK pentru a deschide Editorul de Registry.

- Navigheaza catre

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters. - În acea subcheie, creați o valoare DWORD denumit NeverPing.

- Faceți dublu clic pe valoare și setați 1 în „Date valori”. Apăsați OK.

- Închideți Registry Editor și reporniri echipa care să implementeze schimbarea.

Note Microsoft privind această remediere rapidă: niciuna cerințele anterioare, este necesar repornire după aplicarea acesteia și corecția nu înlocuiește la alte revizii. Microsoft a confirmat această problemă și a remediat-o mai întâi în Windows Server 2003 Service Pack 2.

Informații despre fișierul de revizie (Netlogon.dll)

Atributele de fișier documentate de Microsoft pentru remedierea rapidă includ următoarele versiuni: Netlogon.dll:

| Numele fișierului | versiune | Dimensiune | data | Timp | platformă | Tip |

|---|---|---|---|---|---|---|

| Netlogon.dll | 5.2.3790.573 | 419.328 | 08-Aug-2006 | 13:01 | x86 | - |

| Netlogon.dll | 5.2.3790.573 | 959.488 | 07-Aug-2006 | 21:58 | AI-64 | RTMQFE |

| Wnetlogon.dll | 5.2.3790.573 | 419.328 | 07-Aug-2006 | 22:01 | x86 | WOW |

Pentru mai multe detalii despre pachetele service pack, consultați ghidul Microsoft pentru obținerea Cel mai recent pachet de servicii Windows Server 2003. Dacă nu vedeți limba dorită în formularul de descărcare a remedierii rapide, este posibil să nu existe. recenzie pentru limba respectivă.

Utilizare ridicată a CPU pe controlerele de domeniu (Windows Server 2008 și versiuni ulterioare)

Pe Windows Server 2008 și versiunile mai noi, Microsoft recomandă rularea Set de colectori de date Active Directory Monitorizare performanță atunci când LSASS consumă prea mult CPU. Acest instrument combină contoare și urme și generează un raport cu posibilele cauze.

Pași de bază: deschideți Administrator de server sau executa perfmon.msc; extindeți Sistem > Seturi colectoare de date > Fiabilitate și performanță > Diagnosticare; faceți clic dreapta Diagnosticare Active Directory și selectați Start pentru a începe capturarea.

Setarea implicită colectează date în timpul 300 secunde (5 minute). Sistemul compilează apoi raportul; timpul compilarea depinde de cantitatea de date înregistrate în timpul capturii.

Când ați terminat, accesați Fiabilitate și performanță > Rapoarte de sistem > Diagnosticare Active Directory să o deschidă. În secțiunea de Rezultate de diagnostic Veți vedea indicii de performanță: categorii generale, detalii despre AD și adesea clienți la distanță care generează cel mai mult trafic.

Uneori, problema este cauzată de interogări LDAP costisitoare de la computere la distanță sau de la un volum mare de solicitări. Secțiunea de rețea a raportului ajută la localizarea surselor zgomotoase pentru a le filtra, optimiza sau redistribuirea sarcinii între controlori.

Securitate practică: caz de alertă antivirus

Un scenariu ilustrativ: un utilizator raportează că antivirusul său (de exemplu, Avast Gratuit) a indicat „Amenințare rezolvată” după protejarea lsass.exe împotriva Win32:HarHarMiner-P în calea System32, cu scăderi de performanță și ping ridicat în jocuri. Deși nu implică întotdeauna compromiterea fișierului binar legitim, necesită Pentru a investiga amănunțit.

În aceste cazuri, pe lângă analiza completă, este recomandabil să se verifice dacă lsass.exe autenticul este în C:\Windows\System32, verificați semnătura digitală și verificați dacă nu există sarcini programate sau servicii suspecte care operează sub identitatea dvs. Dacă atenuarea automată nu este suficientă, luați în considerare scanarea nici o conexiune și consultați asistență sau instrumente precum Reparare Reimage.

Scriitor pasionat despre lumea octeților și a tehnologiei în general. Îmi place să îmi împărtășesc cunoștințele prin scriere și asta voi face în acest blog, să vă arăt toate cele mai interesante lucruri despre gadgeturi, software, hardware, tendințe tehnologice și multe altele. Scopul meu este să vă ajut să navigați în lumea digitală într-un mod simplu și distractiv.