- Las VLAN permiten segmentar lógicamente la red sobre la misma infraestructura física usando 802.1Q.

- El NIC Teaming y el bonding agregan varias interfaces para ganar redundancia y ancho de banda.

- Switches y servidores deben coincidir en modos de agregación, VLANs permitidas y configuración de troncales.

- VTP y EtherChannel facilitan la gestión centralizada y la agregación de enlaces en redes medianas y grandes.

Se você trabalha com servidores físicos y switches gestionables o entornos de virtualización, tarde o temprano te toca pelearte con VLAN, agregación de enlaces y NIC Teaming. Y sí, al principio suena a chino, pero en cuanto entiendes cómo encajan las piezas, se convierte en una herramienta brutal para ganar rendimiento, alta disponibilidad y orden en la red.

En esta guía vamos a hilar toda la teoría y la práctica en torno a configurar VLAN y teaming en Windows, Hyper-V e VMware e Linux, enlazándolo con conceptos de diseño de red (troncales, VTP, 802.1Q, EtherChannel, etc.). La idea es que tengas una visión completa: desde qué es una VLAN hasta cómo crear equipos de NIC por interfaz gráfica o PowerShell, cómo se hace algo equivalente en VMware y cómo se configura el bonding en Linux a bajo nivel.

Qué son las VLAN y por qué se combinan con NIC Teaming

Una VLAN (Virtual LAN) es, básicamente, una forma de crear varias redes lógicas sobre la misma infraestructura física, por exemplo para configurar uma DMZ. Así puedes tener equipos en salas distintas, e incluso en switches diferentes, como si estuvieran todos en la misma red local, sin necesidad de tirar cable nuevo para cada segmento.

En redes algo serias se suele usar una arquitectura de tres capas: acceso, distribución y núcleo. Los switches de acceso conectan a PCs, impresoras y demás; los de distribución agregan el tráfico de varios switches de acceso; y los de núcleo interconectan esos switches de distribución y se sitúan cerca del router o firewall de salida.

Las VLAN se definen en los switches, que deben soportar IEEE 802.1Q como estándar de etiquetado. Cada puerto de switch puede quedar como puerto de acceso (pertenece a una única VLAN) o puerto troncal, que transporta tráfico de varias VLAN a la vez entre switches o hacia hosts que entienden VLAN (servidores, routers, hipervisores, etc.).

Cuando combinamos VLAN con NIC Teaming, conseguimos que un servidor tenga varios enlaces físicos agregados (más ancho de banda y redundancia) y, al mismo tiempo, podamos separar el tráfico por VLAN (gestión, almacenamiento, producción, backup, etc.) usando IDs de VLAN etiquetados sobre ese equipo de NIC.

NIC Teaming, Link Aggregation, EtherChannel y modos de equipo

NIC Teaming, también llamado link aggregation, bonding o EtherChannel según la plataforma, es la técnica de agrupar varias interfaces de red en una sola interfaz lógica. Esto se hace para aumentar el rendimiento efectivo o proporcionar tolerancia a fallos (o ambas cosas a la vez).

Un escenario típico sería un servidor con dos o más tarjetas de red físicas, donde se quiere que, si una se estropea o alguien desconecta un cable, el tráfico continúe fluyendo sin que el usuario se entere. También se aprovecha para sumar el ancho de banda: por ejemplo, tres enlaces de 100 Mbit/s agregados pueden ofrecer hasta 300 Mbit/s totales a nivel lógico, aunque el reparto se hace por flujo.

Los principales tipos o modos de equipos de red suelen ser muy parecidos entre fabricantes. Por ejemplo, en muchos adaptadores Broadcom encontramos modos como Balanceamento de carga inteligente (SLB) com failover, donde todo el tráfico se reparte entre varios adaptadores primarios y, si uno cae, otro toma el relevo sin corte aparente.

Existe también SLB con deshabilitación de retorno, en el que el tráfico no vuelve automáticamente al adaptador original cuando este se recupera, algo útil para evitar cambios constantes en las rutas. Otros modos se basan en estándares como IEEE 802.3ad / 802.1ax (LACP), que generan un enlace lógico entre varios puertos físicos del switch y del servidor, siempre que el switch esté correctamente configurado para este fin.

Finalmente, tenemos el modo de agregación estática o “trunk genérico”, que funciona de forma muy similar a LACP, pero sin negociación automática. En este caso, tanto el switch como el servidor deben configurarse manualmente para que los puertos formen parte del mismo grupo de agregación.

Configurar NIC Teaming con VLAN en Windows Server (GUI)

En Windows Server (2012 y versiones posteriores) puedes usar la función integrada de Microsoft NIC Teaming, sin depender de software del fabricante de la tarjeta. Esto simplifica bastante el despliegue, sobre todo en entornos con Hyper-V.

Imagina el caso de dos servidores con varias NICs: un par de puertos de 1 GbE para gestión y un par de puertos de 10 GbE para almacenamiento iSCSI y tráfico de máquinas virtuales. Es muy frecuente querer usar los de 1 GbE para gestión y clúster y dejar los 10 GbE para almacenamiento e interconexión de VMs con alta disponibilidad.

Antes de tocar nada en Windows, es imprescindible que el switch esté configurado para soportar VLANs y, si procede, agregación (estática o LACP), asignando correctamente los puertos que van al servidor. Si no, el equipo de NIC podrá levantarse, pero el tráfico no circulará como es debido.

Para configurar NIC Teaming y una VLAN etiquetada en Windows Server mediante el Administrador del servidor, el flujo típico es el siguiente:

- Abra o administrador do servidor. Normalmente aparece anclado en el escritorio o en la barra de tareas; si no, puedes pulsar Win + X y elegir “Administrador de servidores”.

- No painel esquerdo, insira a seção “Servidor local”, donde se muestran las propiedades principales del equipo.

- Localiza el apartado “Agrupación de NIC” o “NIC Teaming”. Si figura como “Deshabilitado”, pulsa sobre ese texto para lanzar el asistente. Si no ves el bloque, puede que falte algún rol como Hyper-V o que estés en una edición que no lo soporta.

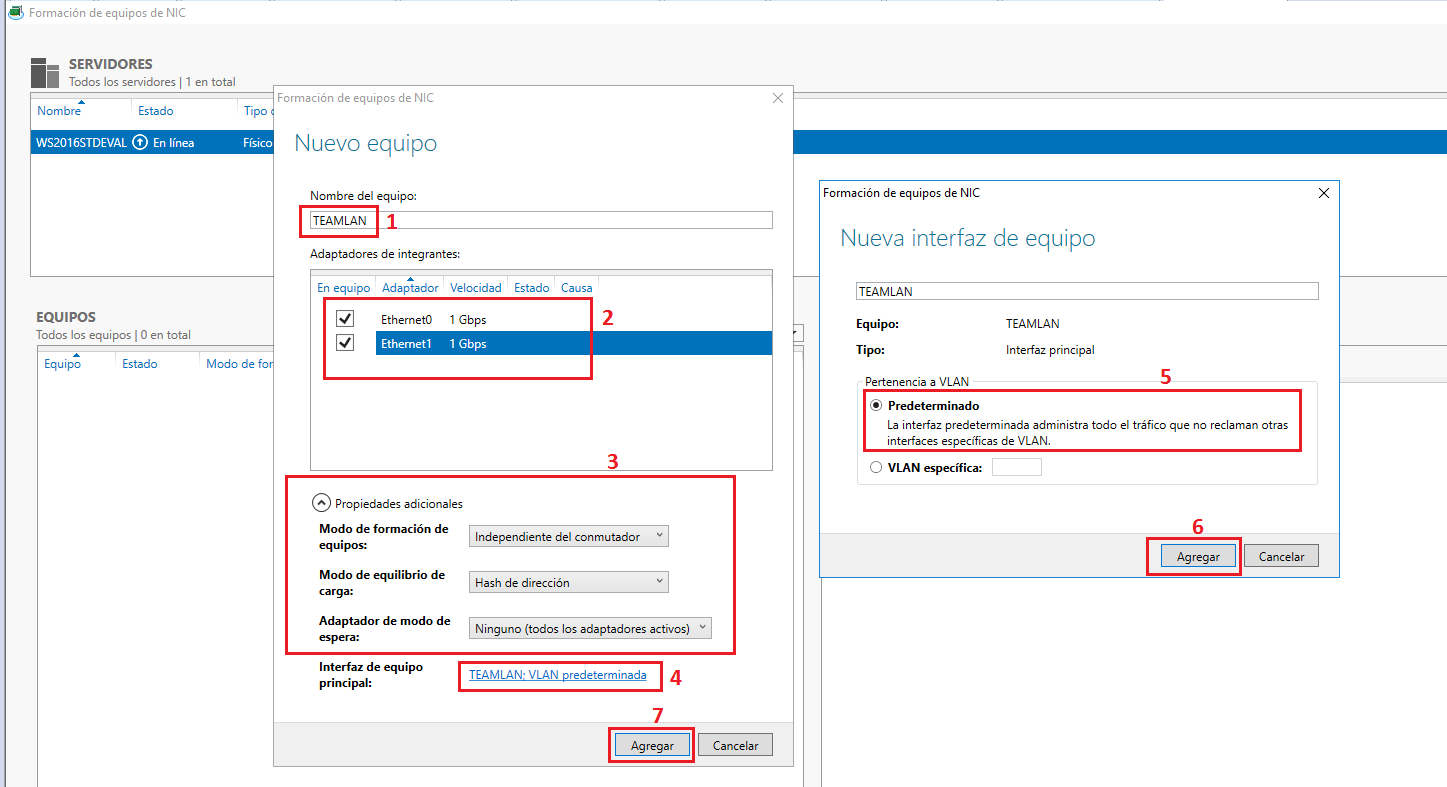

En la ventana de formación de equipos de NIC tendrás una lista con los adaptadores físicos disponibles. Desde ahí puedes crear un nuevo equipo siguiendo estos pasos:

- Selecciona las NIC que quieras agregar en el panel de “Adaptadores e interfaces”.

- Haz clic en “TAREAS” y luego en “Agregar a nuevo equipo”. Se abrirá el diálogo de creación de equipo.

- Asigna un nombre representativo al equipo, por ejemplo, “TEAM_10G” o “TEAMLAN”, para identificar fácilmente su función.

- Si lo necesitas, despliega las “Propiedades adicionales” para escoger el modo de equipe, el modo de balanceo de carga y si habrá adaptadores en reserva. En entornos modernos suele ser recomendable el modo de balanceo “Dinámico”.

En este mismo cuadro de diálogo puedes configurar la pertenencia a VLAN. Al lado de la interfaz del equipo principal verás un enlace que te permite crear una nueva interfaz lógica asociada a una VLAN concreta.

Para definir una VLAN etiquetada:

- Abre el cuadro de “Nueva interfaz de equipo”.

- Selecciona “VLAN específica” e introduce el ID da VLAN que corresponda (el mismo que tengas configurado en el switch).

- Confirma con Aceptar para que se genere la interfaz virtual asociada a esa VLAN.

Una vez creada la interfaz de equipo y la VLAN, debes ir a la parte de Conexiones de red del servidor (Panel de control > Red e Internet > Conexiones de red, o desde Ajustes > Cambiar opciones del adaptador) y verás el nuevo adaptador lógico correspondiente al equipo (y, si procede, a la VLAN).

Sobre ese adaptador VLAN (no sobre las NIC físicas) es donde tienes que configurar la dirección IP, máscara, gateway y DNS. Haz clic con el botón derecho, entra en Propiedades, localiza “Protocolo de Internet versión 4 (TCP/IPv4)” y define los parámetros adecuados para esa red virtual. Repite el proceso en el segundo servidor si estás montando un entorno redundante.

Como verificación básica, comprueba que los servidores se pueden hacer ping entre sí a través de la VLAN. Si no hay conectividad, revisa la configuración de la VLAN y del teaming tanto en el servidor como en el switch.

NIC Teaming en Windows Server por PowerShell

Además de la interfaz gráfica, Windows ofrece un cmdlet muy cómodo para crear equipos de NIC: el comando New-NetLbfoTeam. Esto es especialmente útil cuando quieres automatizar despliegues o documentar la configuración en scripts.

Para usarlo, primero abre una sesión de PowerShell com privilégios de administrador. Puedes buscar “PowerShell” desde el menú Inicio, hacer clic derecho en Windows PowerShell y seleccionar “Ejecutar como administrador”. Si el Control de cuentas de usuario te pide confirmación, acepta.

El comando básico para crear un equipo de red tiene esta forma:

New-NetLbfoTeam NOMBRE_DEL_EQUIPO "NIC1" , "NIC2"

Donde especificas el nombre del nuevo equipo lógico y las interfaces físicas que serán miembros del mismo. Por ejemplo:

New-NetLbfoTeam NIC-Team "NIC1" , "NIC2"

Una vez creado, encontrarás la nueva interfaz de equipo en las conexiones de red, igual que si lo hubieses hecho desde el Administrador de servidores. Desde ahí puedes crear VLAN adicionales si el driver y la versión de Windows lo permiten, o bien dejar que Hyper-V gestione las VLAN a través del switch virtual.

NIC Teaming y Hyper-V: redes de gestión, almacenamiento y VMs

En hosts que ejecutan Hyper-V es habitual separar el tráfico en varias redes: gestión del host, clúster de alta disponibilidad, almacenamiento iSCSI y redes de producción de las VMs. Aquí las VLAN y el teaming juegan un papel clave.

Uma configuração típica seria:

- NICs de 1 GbE sin etiquetar o con una VLAN dedicada para gestión del host y dominio.

- NICs de 10 GbE agregadas en un equipo, con varias VLAN para almacenamiento iSCSI, tráfico de Live Migration y redes de VMs.

- Uso de SET (Switch Embedded Teaming) en versiones modernas de Windows Server para agrupar NICs a nivel del switch virtual de Hyper-V, en lugar de usar únicamente NIC Teaming clásico.

Es importante que el diseño en el host coincida con la configuración del switch físico: si en el host marcas una interfaz como troncal con varias VLAN, el puerto de switch correspondiente debe estar en modo trunk 802.1Q y permitir esas mismas VLANs. Cualquier discrepancia en la lista de VLANs autorizadas entre ambos lados provocará cortes de conectividad aparentemente aleatorios.

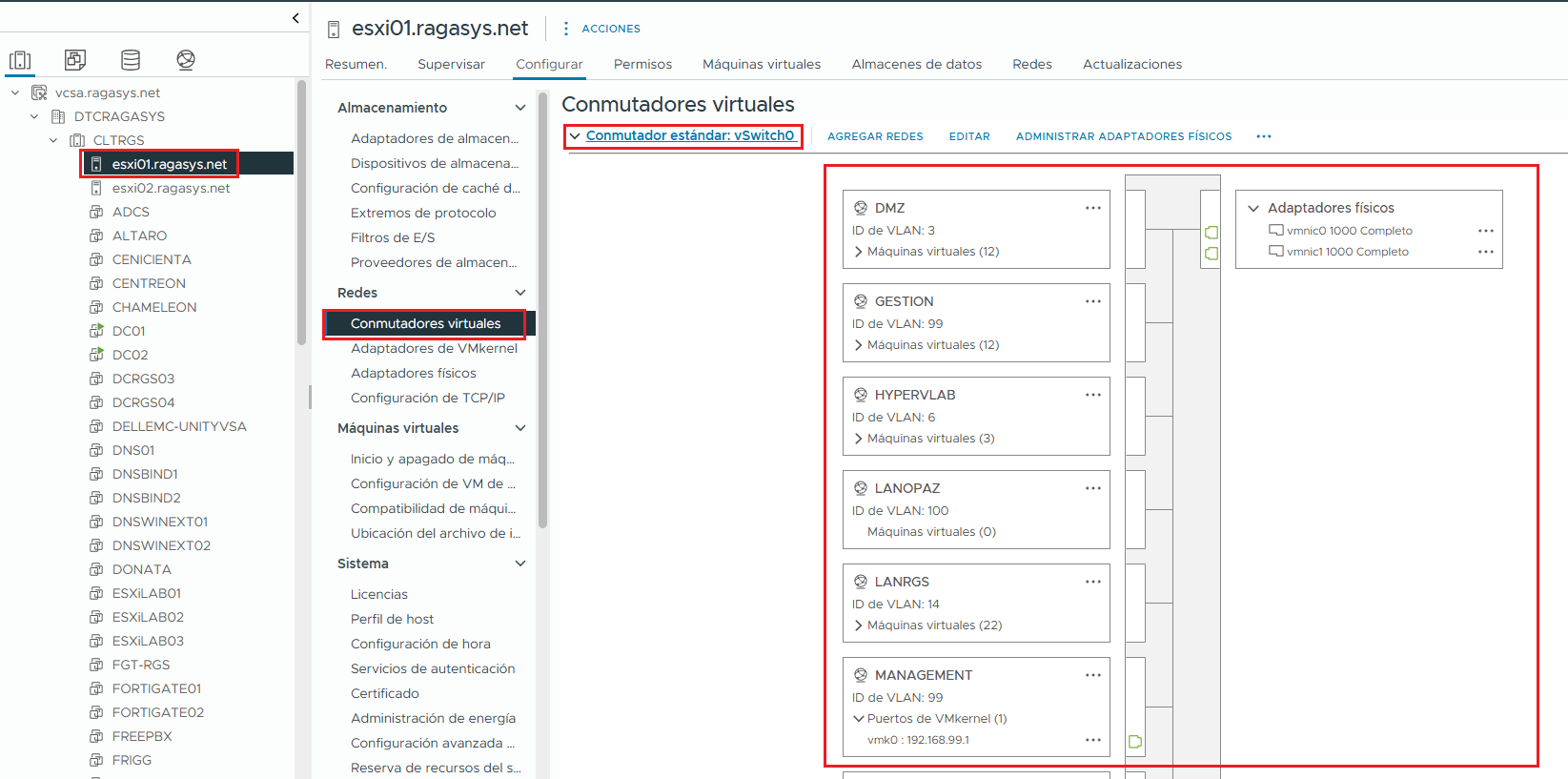

NIC Teaming en VMware vSphere

En entornos VMware vSphere (ESXi) el concepto es parecido, pero la terminología cambia ligeramente. Allí se trabaja con vSwitches estándar o distribuidos, grupos de puertos y políticas de balanceo y failover.

Un equipo de NIC en ESXi permite distribuir la carga de tráfico entre varios adaptadores físicos del host y, a la vez, establecer un orden de conmutación por error. El comportamiento se configura a nivel de switch virtual o de grupo de puertos, donde se define qué NIC están activas, cuáles quedan en espera y qué algoritmo de balanceo se aplica.

Entre las políticas de balanceo de carga típicas tenemos:

- “Route based on originating virtual port” (por puerto virtual de origen).

- “Route based on IP hash” (hash de IP, que requiere configuración de agregación en el switch físico).

- “Route based on source MAC hash”.

VMware documenta paso a paso cómo configurar equipos de NIC, conmutación por error y balanceo tanto en switches estándar como en distribuidos. La referencia clásica es el artículo de base de conocimiento sobre “NIC Teaming en ESXi y ESX”, donde además se indican las particularidades según la versión de ESXi.

Bonding y agregación en Linux (channel bonding)

En sistemas Linux la funcionalidad equivalente al NIC Teaming se llama normalmente bonding o “channel bonding”. Se implementa mediante un módulo del kernel que permite que dos o más interfaces físicas se comporten como una sola interfaz lógica (bond0, bond1, etc.).

El bonding ofrece tanto mayor ancho de banda como redundancia, pero hay matices importantes: algunos modos no requieren configuración en el switch, mientras que otros sí necesitan que el switch se configure con funciones como EtherChannel, LACP u otro tipo de agregación de enlaces.

Entre los modos más comunes tenemos:

- Backup activo (active-backup): un enlace activo y el resto en espera, sin cambios necesarios en el switch.

- Balance-TLB (Transmit Load Balancing) y balance-ALB (Adaptive Load Balancing): reparten tráfico sin requerir configuración especial en el switch.

- Modos basados en agregación (por ejemplo, modo 0, 2, 3 y 4), que sí requieren EtherChannel y, en algunos casos, LACP en el switch (según sea Cisco u otro fabricante).

Para usar bonding en distribuciones como Red Hat Enterprise Linux 6, primero hay que cargar el módulo de kernel:

modprobe --first-time bonding

Si el módulo no estaba cargado, el comando lo activará sin mostrar mucho por pantalla. Puedes comprobar su presencia y parámetros con modinfo bonding. Normalmente, la carga se hace de forma automática cuando se detectan los ficheros de configuración ifcfg-bondN con la directiva adecuada.

La configuración clásica se hace en /etc/sysconfig/network-scripts/. Para crear, por ejemplo, bond0, generas un fichero ifcfg-bond0 con contenido similar a:

DEVICE=bond0

IPADDR=192.168.1.1

NETMASK=255.255.255.0

ONBOOT=yes

BOOTPROTO=none

USERCTL=no

NM_CONTROLLED=no

BONDING_OPTS="parámetros de bonding separados por espacios"

Las interfaces físicas que se van a añadir al bond (por ejemplo eth0 y eth1) tendrán cada una su fichero ifcfg-ethX donde se añaden las directivas MESTRE=ligação0 e ESCRAVO=sim. Esto indica que dichas interfaces no tienen IP propia, sino que pasan a formar parte del enlace lógico.

Una vez creados los ficheros, puedes reiniciar el servicio de red con service network restart y comprobar el estado del enlace con:

cat /proc/net/bonding/bond0

En ese archivo se muestra el modo de bonding, el estado MII, los tiempos de sondeo y qué interfaces están activas. Si necesitas varios enlaces (bond0, bond1, etc.), repites el proceso creando ifcfg-bondN adicionales y asignando diferentes grupos de interfaces físicas a cada bond mediante MASTER=bondN.

Conceptos clave de VLAN: puertos de acceso, troncales y 802.1Q

Una vez controlado el mundo del teaming, toca entender bien la parte lógica de las VLAN. Lo primero es disponer de switches que soporten VLAN estándar 802.1Q. Sin eso, no hay nada que hacer. En Cisco, por ejemplo, se pueden definir VLANs del 1 al 4094; del 1 al 1005 se consideran de rango normal, y del 1006 al 4094 de rango extendido.

Las VLAN de rango normal se guardan en la memoria flash del switch en un archivo vlan.dat. Las VLAN 1 y 1002-1005 se crean por defecto y no se pueden borrar, ya que están reservadas para funciones heredadas (como Token Ring y FDDI). Las VLAN de rango extendido se almacenan en la configuración en ejecución y requieren que el switch esté en modo VTP transparente si quieres gestionarlas con VTP.

Un puerto configurado como “access” pertenece a una sola VLAN. Es el caso típico de un PC, impresora o servidor sin soporte de VLAN. Por otro lado, un puerto troncal (“trunk”) transporta tramas de múltiples VLAN etiquetadas mediante 802.1Q. En este tipo de enlaces es donde viaja el tráfico entre switches, hacia routers con subinterfaces o hacia servidores que soportan VLAN etiquetadas.

En 802.1Q se modifica mínimamente la trama Ethernet para añadir un campo con el ID de VLAN en la cabecera. El orden pasa a ser: MAC destino, MAC origen, etiqueta VLAN (que incluye el identificador) y, a continuación, el resto de campos. Es este identificador el que permite al switch saber a qué VLAN pertenece la trama cuando llega por un troncal.

Configurar VLAN y puertos en switches Cisco

En Cisco IOS, crear una VLAN es bastante directo. En modo de configuración global, basta con indicar el número de VLAN y un nombre descriptivo que te ayude a no perderte en redes grandes.

Os passos básicos seriam:

- Entrar en modo de configuración global con configurar terminal.

- Crear la VLAN con vlan <vlan-id>.

- Asignarle un nombre con name <nombre-vlan>.

- Salir al modo EXEC privilegiado con final.

Por ejemplo, para crear la VLAN 20 y llamarla “student”:

S1(config)# vlan 20

S1(config-vlan)# name student

S1(config-vlan)# end

Después, hay que asociar puertos a esa VLAN. Para eso pasas al modo de configuración de interfaz y fijas el puerto en modo acceso, asignándolo a la VLAN deseada:

Switch(config)# interface fa0/6

Switch(config-if)# switchport mode access

Switch(config-if)# switchport access vlan 20

Switch(config-if)# end

Es buena práctica usar acesso ao modo switchport para bloquear el puerto como acceso fijo y evitar que negocie como troncal con otro dispositivo de forma inesperada. Con mostrar resumo da VLAN puedes ver un resumen de las VLAN creadas y los puertos asociados a cada una.

VLAN de voz y datos en el mismo puerto

Aunque un puerto de acceso solo puede pertenecer a una VLAN de datos, muchos switches permiten además asignar una VLAN adicional de voz, muy útil cuando conectas un teléfono IP y detrás de él un PC.

En Cisco, la configuración típica para un puerto que lleva datos de usuario y voz IP sería algo así:

interface fa0/18

switchport mode access

switchport access vlan 20

mls qos trust cos

switchport voice vlan 150

Con esto, los datos del PC irán por la VLAN 20 y el tráfico de voz por la VLAN 150. El comando mls qos trust cos indica al switch que confíe en el valor de Clase de Servicio (CoS) que marca el teléfono, de forma que se puedan aplicar políticas de Calidad de Servicio adecuadas para priorizar la voz.

El resultado puede comprobarse con mostrar resumo da VLAN ou com show interfaces fa0/18 switchport, donde se verá la VLAN de acceso, la VLAN nativa del troncal (si aplica) y la VLAN de voz configurada.

Modificar o eliminar VLAN y pertenencia de puertos

Si un puerto se ha asignado a la VLAN incorrecta, basta con volver a aplicar el comando switchport access vlan con el ID correcto. Si quieres que el puerto vuelva a la VLAN por defecto (la 1), puedes usar:

interface fa0/18

no switchport access vlan

Este comando quita la asignación específica, de manera que el puerto vuelve a estar en la VLAN 1 (como suele verificarse con mostrar resumo da VLAN). Observa que la VLAN en sí (por ejemplo, VLAN 20) seguirá existiendo aunque se quede sin puertos asociados.

Para eliminar por completo una VLAN del switch, se usa el comando en modo de configuración global:

no vlan <vlan-id>

Y si lo que quieres es limpiar toda la base de datos de VLAN (por ejemplo, para dejar el switch como recién sacado de la caja en ese aspecto), puedes borrar el archivo vlan.dat de la flash con:

delete flash:vlan.dat

Tras reiniciar el switch, las VLAN definidas desaparecerán y volverás al estado de fábrica en cuanto a configuración de VLAN se refiere. Obviamente, hay que usar este comando con mucho cuidado, porque arrasas con todas las VLAN configuradas.

VTP y administración centralizada de VLAN

En redes grandes se vuelve un infierno tener que crear o renombrar VLAN en cada switch a mano. Para eso existe el Protocolo de entroncamento VLAN (VTP), que permite distribuir información de VLAN entre switches que pertenezcan al mismo dominio VTP.

VTP trabaja con tres modos principales:

- Servidor: puede crear, modificar y eliminar VLAN, y envía anuncios al resto.

- Cliente: recibe la base de datos de VLAN desde servidores, pero no puede editarla.

- Transparente: no participa en la base de datos global, pero reenvía los anuncios VTP; mantiene sus VLAN de forma local.

La configuración base en modo global incluye:

- Definir el dominio con

vtp domain <nombre-dominio>. - Establecer la contraseña con

vtp password <clave>. - Fijar el modo con

vtp mode serverovtp mode clientsegún toque. - Certifique-se de que o enlaces troncales entre switches están activos para que la información VTP circule.

Errores frecuentes con VTP incluyen contraseñas mal sincronizadas, dominios distintos por descuido o un switch en modo transparente que se convierte en único camino entre áreas de la red, haciendo que ciertos nombres de VLAN no lleguen al resto de dispositivos.

EtherChannel, VLAN y agregación de puertos en switches

EtherChannel es la implementación de Cisco para agrupar varios puertos físicos en un único enlace lógico, algo muy parecido al teaming de NIC en servidores, pero del lado del switch. Es compatible con VLANs y puede trabajar en modo acceso o troncal, sumando el ancho de banda de los enlaces integrantes.

La idea es que varios puertos (por ejemplo, Fa0/2, Fa0/3 y Fa0/4) se comporten como si fueran uno solo a ojos de las tablas de enrutamiento y de Spanning Tree, evitando bucles a la vez que aumentas el rendimiento. El grupo se identifica por un número (port-channel 1, port-channel 2, etc.).

Para configurar EtherChannel, sueles entrar en cada interfaz física y usar algo como:

interface range fa0/2 - 4

channel-group 1 mode active

Esto creará una interfaz lógica Port-channel1, sobre la que luego puedes aplicar configuración normal de switch (modo acceso, modo troncal, VLANs permitidas, etc.). Si el enlace debe transportar varias VLAN, lo habitual es poner el port-channel en modo troncal y listar qué VLANs están autorizadas.

Por ejemplo, si quieres que el EtherChannel transporte solo la VLAN 100 y la 200, entrarías en la interfaz port-channel correspondiente y ejecutarías algo como:

interface port-channel1

switchport mode trunk

switchport trunk allowed vlan 100,200

Es importante ser meticuloso al seleccionar las interfaces que forman el EtherChannel; una de las causas más comunes de problemas es incluir el puerto equivocado. A menudo, el LED de ese puerto se verá en ámbar o con comportamiento extraño, porque no cumple los requisitos para estar en el grupo.

Diagnóstico de problemas en VLAN y equipos de red

Cuando algo falla en una red con VLAN, troncales, VTP, EtherChannel y teaming, lo normal es que la causa sea una tontería difícil de ver a primera vista. Conviene seguir una lista de comprobaciones ordenadas para no volverse loco.

Algunos pasos prácticos para diagnosticar incidencias son:

- Verificar que nadie ha desenchufado cables y los ha vuelto a poner en otro puerto del switch; si los cables no están etiquetados, es fácil que un PC acabe fuera de su VLAN.

- Verifique se o IDs de VLAN coinciden en todos los dispositivos implicados (switches, routers, servidores) y que los puertos troncales permiten exactamente las VLAN necesarias.

- Revisar que VTP tenga el mismo dominio y contraseña en todos los switches, y que no haya un equipo en modo transparente en el único camino de salida sin que lo tengamos controlado.

- Asegurarse de que el EtherChannel está correctamente definido en ambos extremos, con el mismo número de grupo y el mismo modo (LACP activo/pasivo, on, etc.).

- Confirmar que, si conectas dispositivos de marcas distintas, estás usando encapsulación 802.1Q estándar y no modos propietarios incompatibles.

Dominar la combinación de VLAN, NIC Teaming, EtherChannel y protocolos como VTP y 802.1Q te permite diseñar redes mucho más robustas, escalables y organizadas, tanto en entornos físicos como virtualizados. Una vez interiorizados estos conceptos, configurar redes de gestión, almacenamiento, producción y backup sobre la misma infraestructura se vuelve una tarea mucho más predecible y menos propensa a sustos.

Escritor apaixonado pelo mundo dos bytes e da tecnologia em geral. Adoro compartilhar meu conhecimento por meio da escrita, e é isso que farei neste blog, mostrar a vocês tudo o que há de mais interessante sobre gadgets, software, hardware, tendências tecnológicas e muito mais. Meu objetivo é ajudá-lo a navegar no mundo digital de uma forma simples e divertida.