- Artefakty kryminalistyczne w Windows Umożliwiają one przypisanie aktywności i dokładną rekonstrukcję chronologii.

- wydarzenie Dzienniki, Wstępne pobieranie, LNK, Rejestr, NTFS i SRUM stanowią podstawę analizy praktycznej.

- Niezbędna jest korelacja źródeł i zabezpieczenie dowodów (skróty, łańcuch dostaw).

- Narzędzia takie jak pakiet Zimmerman, Autopsy/FTK i Volatility przyspieszają i weryfikują wyniki badań.

La informatyka kryminalistyczna W środowiskach Windows wymaga to zrozumienia, w jaki sposób system pozostawia ślady wszystkiego, co się dzieje: aktywności użytkownika, wykonywania programów, połączeń sieciowych i zmian konfiguracji. Te ślady, zwane artefaktami, stanowią surowiec do rekonstrukcji incydentów bez naruszania integralności dowodów.

W rzeczywistych incydentach, artefakty kryminalistyczne Umożliwiają one tworzenie osi czasu, identyfikację używanych kont, wykrywanie uporczywości i dostarczanie dowodów dopuszczalnych w sądzie. Chociaż dane są rozproszone i niektóre zmienne, w systemie Windows istnieją źródła, które są łatwe do zebrania i niezwykle pouczające.

Czym są artefakty kryminalistyczne w systemie Windows i dlaczego są ważne?

Artefaktem kryminalistycznym jest każdy rekord, plik lub metadane , które system automatycznie tworzy podczas użytkowania. W systemie Windows obejmują one dzienniki zdarzeń i pobieranie wstępne, rejestr, LNK, ShellBags, SRUM oraz dane telemetryczne systemu plików (NTFS). Każdy z nich wnosi elementy układanki, odpowiadając na pytania: co, kto, kiedy, skąd i z jakim skutkiem.

Dzięki jego analizie jest to możliwe rekonstruować chronologie (tworzenie/modyfikacja/usuwanie plików, uruchamianie aplikacji), kojarzenie aktywności z użytkownikami lub komputerami, wykrywanie technik trwałości i ruchu bocznego oraz wspieranie raportów ekspertów solidnymi dowodami.

Rejestry zdarzeń: identyfikatory kluczy i ścieżki

- Logowania: 4624 (pomyślne), 4625 (nieudane), 4634/4647 (zamknięcie), 4648 (logowanie z jawnymi danymi uwierzytelniającymi), 4672 (logowanie z podwyższonymi uprawnieniami).

- Zmiany wrażliwe:4719 raportuje zmiany w zasadach audytu, przydatne przy identyfikowaniu prób manipulacji.

- usługi: 7034 (awaria), 7035 (rozruch/zatrzymanie), 7036 (uruchomienie/zatrzymanie), 7040 (zmiana typu uruchomienia), 7045 i 4697 (zainstalowana usługa).

- PROW: 4778 (sesja połączona/ponownie połączona) i 4779 (rozłączona), idealne do śledzenia wykorzystania pulpitu zdalnego.

Aby odfiltrować nieudane startupy PowerShellmożesz rzucić bezpośrednia konsultacja w stosunku do dziennika bezpieczeństwa:

Get-WinEvent -LogName Security | Where-Object { $_.Id -eq 4625 } | Select-Object TimeCreated, MessageNatywny przeglądarka (eventvwr.msc) i narzędzia takie jak Pełny widok dziennika zdarzeń ułatwić przeglądanie tych danych w czytelnej i eksportowalnej formie, co jest kluczowe dla Profile DFIR które budują osie czasu.

Pobieranie wstępne: wykonywanie programu i kontekst czasowy

Mechanizm Prefetch rejestruje wykonanie binarne aby przyspieszyć boot aplikacje. Dla eksperta kryminalistycznego to czyste złoto, ponieważ zachowuje ślady nawet w przypadku zniknięcia pliku wykonywalnego. Pliki .pf znajdują się w C:\\Windows\\Prefetch\\ a jego nazwa zawiera nazwę pliku wykonywalnego i skrót ścieżki, co pomaga odróżnić wystąpienia tej samej aplikacji uruchomione w różnych lokalizacjach.

- Windows XP–7: tworzy jeden plik .pf na przebieg, z limitem bliskim 128 wpisów.

- Windows 8+: integruje się z SysMain (dawniej Superfetch) i podnosi limit do ~1024, zapewniając bogatsze ślady.

- Okna 10 / 11:Utrzymuje integrację z SysMain i zapewnia szczegółowość ostatniego uruchomienia.

- Windows Server:W niektórych edycjach ta opcja może być domyślnie wyłączona.

Typowe przypadki użycia: zidentyfikuj uruchomione złośliwe oprogramowanie, demonstrują możliwości zdalnego administrowania ruchami poziomymi lub potwierdzają działania użytkownika w czasie. Aby to przeanalizować: PECmd (Eric Zimmerman), WinPrefetchView i szybkie spojrzenie za pomocą PowerShell na ostatni zapis pliku .pf:

Get-ChildItem -Path C:\Windows\Prefetch -Filter *.pf | Select-Object Name, LastWriteTimePliki LNK: Skróty z metadanymi kryminalistycznymi

Skróty .lnk ujawniają co zostało otwarte, skąd i kiedyi nawet szczegóły urządzenia (seria USB), co jest kluczem do podejrzenia eksfiltracji. Plik LNK znajdziesz na pulpicie użytkownika i w folderze Ostatnie:

- Biurko: C:\\Użytkownicy\\ \\Pulpit\\

- Ostatnie: C:\\Użytkownicy\\ \\AppData\\Roaming\\Microsoft\\Windows\\Ostatnie\\

- Inne skróty:Menu Start i Szybkie uruchamianie w profilu użytkownika.

Użyteczne narzędzia: LECmd aby wyodrębnić kompletne metadane (trasy sieciowe, numery seryjne, znaczniki czasu) i ShellBagsExplorer Aby uzupełnić kontekst nawigacji Eksploratora. Za pomocą programu PowerShell możesz wyświetlić listę ostatnich elementów i ich ostatniej modyfikacji:

Get-ChildItem -Path "C:\Users\<usuario>\AppData\Roaming\Microsoft\Windows\Recent" -Filter *.lnk | Select-Object Name, LastWriteTimeTe artefakty pomagają atrybut aktywności do kont i sesji, nawet jeśli oryginalny plik został przeniesiony lub usunięty.

Rejestr systemu Windows: trwałość, USB i aktywność użytkownika

Rejestr jest magazyn hierarchiczny Konfiguracja systemu i aplikacji. Z niej uzyskujemy m.in. automatyczne uruchamianie (trwałość), podłączone urządzenia i listy ostatnio używanych plików.

- Automatyczny start (trwałość): HKLM:\\Software\\Microsoft\\Windows\\CurrentVersion\\Run

Get-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Run" | Select-Object *- Zespoły jednostek: HKLM:\\SYSTEM\\Zamontowane urządzenia

Get-ItemProperty -Path "HKLM:\SYSTEM\MountedDevices" | Select-Object *Ważny:MountedDevices mapuje litery dysków; aby śledzić konkretne urządzenia USB i ich historię, najlepiej zapoznać się z USBSTOR (np. SYSTEM\\CurrentControlSet\\Enum\\USBSTOR).

Dwa podstawowe artefakty dotyczące wykonywania programu to: Shimcache (AppCompatCache) y Amcache:

- Shimcache: Wskazuje, które pliki binarne były obecne/wykonane, ale nie dokładny czas. Klucz: HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\AppCompatCache

- Amcache:Szczegółowy spis z haszami SHA1, ścieżkami i znacznikami czasu, idealny do określania kiedy i jak Plik został wykonany. Klucz: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\AppCompatFlags\Amcache

Get-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\AppCompatCache" | Select-Object *

Get-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\AppCompatFlags\Amcache" | Select-Object *Do nawigacji po folderach ShellBags To klasyka. Pozwalają odtworzyć, które katalogi zostały przeszukane, nawet jeśli już nie istnieją. Znajdują się w HKU\\ \\Oprogramowanie\\Microsoft\\Windows\\Shell\\BagMRU i HKU\\ \\Oprogramowanie\\Microsoft\\Windows\\Powłoka\\Torby.

Get-ItemProperty -Path "HKU:\<SID>\Software\Microsoft\Windows\Shell\BagMRU" | Select-Object *Więcej kluczowych artefaktów w systemie Windows: od pulpitu do NTFS

Oprócz powyższych istnieją: źródła uzupełniające które wzbogacają analizę i wypełniają luki w chronologii.

- Hibernacja i stronicowanie:hiberfil.sys i pagefile.sys mogą zawierać dane uwierzytelniające, pozostałości sesji i struktury pamięci.

- UserAssist/MRU:Klucze w pliku NTUSER.DAT, które pokazują ostatnio używane programy i ostatnio otwierane/zapisywane dokumenty.

- BAM/DAM:Moderatorzy tła i aktywności pulpitu, przydatni do zrozumienia faktyczne użycie procesów na użytkownika.

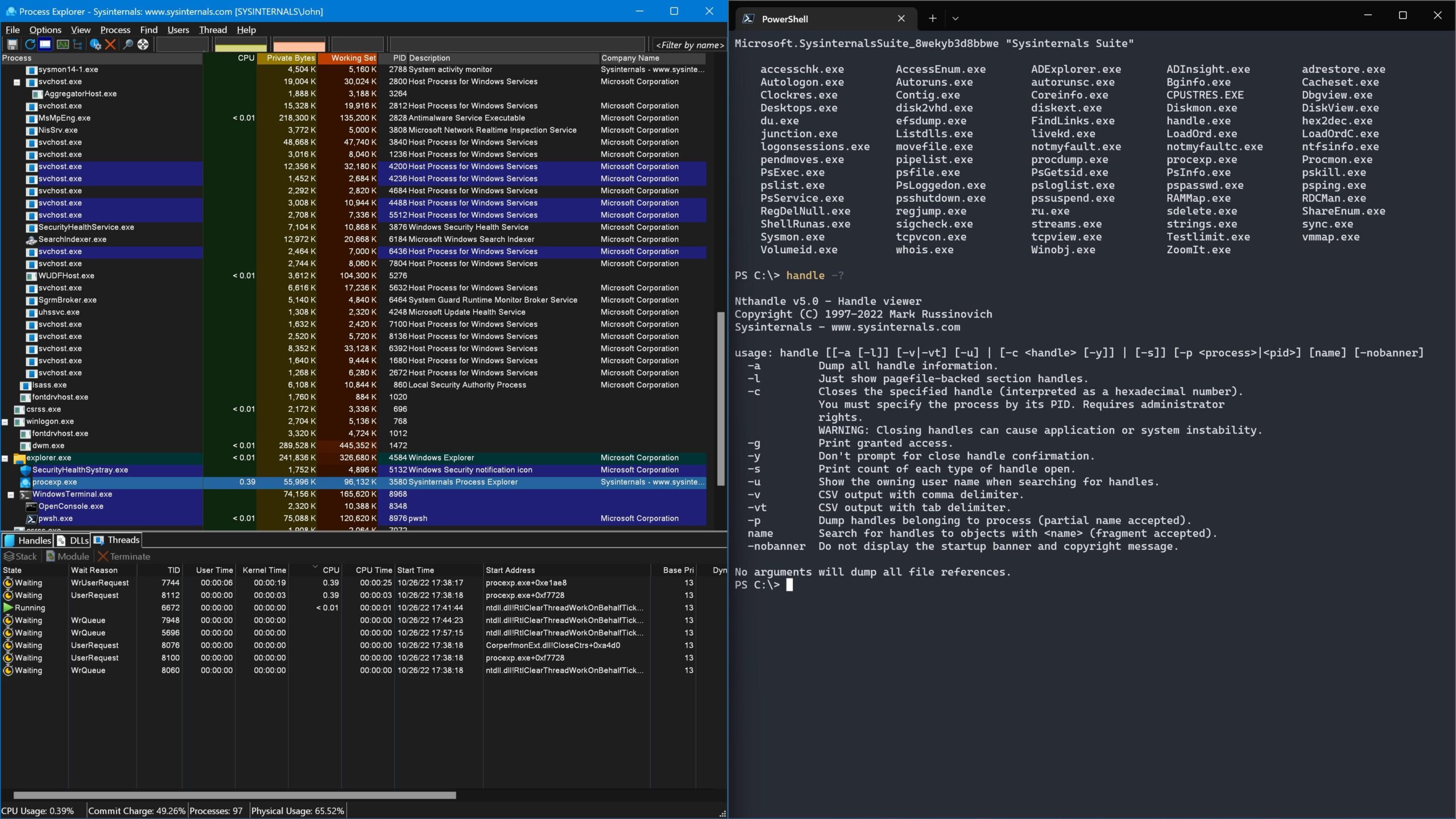

- Autoruns: Punkty autostartu widoczne w Sysinternals Autoruns lub możliwe do zebrania w triażach (KAPE/IR-Rescue).

- Jump Lists: listy skoków, które odzwierciedlają często używane pliki/aplikacje, kolejny wektor dla atrybucja.

Przeglądarki: historia, pamięć podręczna, pliki cookie i przywracanie

Przeglądarki koncentrują się intencja i działanieW przeglądarkach IE/Edge/Chromium/Firefox możemy wyodrębnić historię przeglądania, wyszukiwania, pamięć podręczną, sesje i pliki cookie, co pozwala na kontekstualizację descargas, transfery lub dostęp do zasobów wewnętrznych.

- IE/Edge (starsza wersja): WebCacheV*.dat, Treść.IE5, Historia.IE5

- Firefox: places.sqlite (historia), downloads.sqlite (pobieranie), sessionstore.js (przywracanie)

- Chromium / Chrome: Domyślne\Historia, Domyślne\Pamięć podręczna

- Cookies: w profilach użytkowników IE/Edge/Firefox/Chrome

Aby przejrzeć te źródła: PrzeglądanieHistoriaWidok przyspiesza zarządzanie zapasami między magazynami; ponadto repozytoria pamięci podręcznej i plików cookie pomagają potwierdzić eksfiltracje za pośrednictwem sieci WWW lub korzystając z aplikacji SaaS.

NTFS i artefakty systemu plików

System plików NTFS deja szczegółowa telemetria co jest kluczowe dla zrozumienia, co stało się z plikami.

- $MFT: Główna tabela plików z metadanymi (datami, rozmiarami, listami kontroli dostępu). Można ją analizować za pomocą programu Mft2Csv i przeglądać w Eksploratorze rejestru.

- $UsnJrnl: dziennik zmian objętości (tworzenie/modyfikacja/usuwanie), bardzo przydatny do wykrywania muestry z malware lub wymuszonych usunięć.

- Plik dziennika:Wewnętrzne transakcje NTFS są kluczowe dla odbudowy operacji i rozwiązywania awarii.

Narzędzia takie jak Przeglądarka dziennika NTFS o Śledzenie dziennika NTFS zezwala na przetwarzanie $UsnJrnl i $LogFile, podczas gdy X-WaysAutopsy lub FTK zapewniają wydajne przeglądarki i filtry kryminalistyczne.

USB i urządzenia zewnętrzne: możliwość śledzenia i użytkownicy

W przypadku USB system Windows przechowuje informacje o dostawca, produkt i seria w SYSTEM\CurrentControlSet\Enum\USB i USBSTOR. Właściwości rejestrują kamienie milowe, takie jak pierwsza instalacja (0064), ostatnie połączenie (0066) i ostatnie usunięcie (0067) w systemach Windows 8–10.

- Powiązany użytkownik: NTUSER.DAT\\Software\\Microsoft\\Windows\\CurrentVersion\\Explorer\\MountPoints2

- Wolumeny: SYSTEM\\Zamontowane urządzenia i oprogramowanie\\Microsoft\\Urządzenia przenośne systemu Windows\\Urządzenia

- Wydarzenia PnP:System.evtx może odzwierciedlać instalację sterowniki (np. 20001)

Dzięki tym źródłom jest to możliwe podłącz USB z działaniami w systemie (manipulowanie plikami, dostęp do ścieżek) i ze szczególnym kontem.

Konta, uwierzytelnianie i RDP

Baza danych SAM przechowuje dane kont lokalnych i ułatwia ich identyfikację ostatnie logowania i zmiany hasła. W przypadku aktywności logowania, Security.evtx jest punktem odniesienia dla zdarzeń 4624/4625, 4634/4647, 4648, 4672 i 4720 (utworzenie konta).

W scenariuszach pulpitu zdalnego kontroluj wydarzenia 4778/4779 Pomaga w datowaniu połączeń/rozłączeń, wiązaniu ich z adresami źródłowymi i odsyłaniu do innych artefaktów, takich jak LNK, Prefetch lub SRUM.

Zarządzanie dziennikami systemowymi i śladami

Oprócz ogólnych dzienników zdarzeń system Windows przechowuje konkretne rekordy do instalacji, aktualizacji i konserwacji.

- plik setupact.log: %WINDIR%\\setupact.log

- log setuperr.log: %WINDIR%\\setuperr.log

- Dziennik WindowsUpdate.log: %WINDIR%\\WindowsUpdate.log

- ReportingEvents.log: %WINDIR%\\SoftwareDistribution\\ReportingEvents.log

- MRT: %WINDIR%\\Debug\\mrt.log (uruchomienie narzędzia antymalware)

- cbs.log: %WINDIR%\\Logs\\CBS\\CBS.log (Integralność komponentów)

- Pantera: %SYSTEMROOT%\\$Windows.~BT\\Źródła\\Panther\\*.log.xml i %WINDIR%\\PANTHER\\*.log.xml

- Konfiguracja API: %WINDIR%\\INF\\setupapi.dev i %WINDIR%\\INF\\setupapi.setup

- WinSAT: %WINDIR%\\Wydajność\\Winsat\\winsat.log

- Zrzut pamięci: %WINDIR%\\Memory.dmp

Pliki te są bardzo przydatne dla potwierdzić zmiany w systemie, instalacja sterowników i statusy po aktualizacji, które wyjaśniają przedziały czasowe występowania luk w zabezpieczeniach lub kluczowe ponowne uruchomienia.

SRUM (Monitor wykorzystania zasobów systemowych): wykorzystanie procesora, sieci i energii

SRUM to baza danych ESE, którą system Windows okresowo aktualizuje w celu monitorowania zasoby na aplikację/proces/usługęJego głównym plikiem jest SRUDB.dat, znajdujący się w C:\\Windows\\System32\\sru\\SRUDB.dat w systemie Windows 8 i nowszych.

Rozszerzenia SRUM są widoczne w rejestrze (np. HKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\SRUM\\Extensions), wskazujący zestawy danych dostępne w systemie. Narzędzia takie jak SrumECmd (Eric Zimmerman) wyodrębnij tabele w formacie CSV: AppUsage, NetworkUsages, Energy i inne.

W odpowiedzi na incydenty tabela NetworkUsages Kluczowe jest zademonstrowanie eksfiltracji. Typowy przypadek: aby zobaczyć, że ssh.exe wysłał dużą liczbę bajtów w przedziale czasowym związanym z podejrzaną sesją RDP. Sortując wychodzące bajty według daty, transfer masy i powiązać go z użytkownikiem (kolumna konta) i konkretnym procesem.

Oko z El Tiempo w SRUM: znak czasu Odzwierciedla czas, w którym dane zostały zapisane w bazie danych, a niekoniecznie dokładny czas ich wykonania. Najlepiej skorelować SRUM z artefaktami Prefetch, LNK, dziennikami zdarzeń i rejestrem, aby ujednolicić chronologię.

Zalecane narzędzia

Dobrze skomponowany zestaw narzędzi stanowi różnicę hipoteza i testSą one szczególnie przydatne w systemie Windows:

- Apartament Erica Zimmermana: PECmd/WinPrefetchView (pobieranie wstępne), LECmd (LNK), ShellBagsExplorer (ShellBags), Registry Explorer i RECmd (rejestr), SrumECmd (SRUM), Timeline Explorer (chronologie).

- Zestaw do autopsji i detektywa:Analiza kryminalistyczna dysków metodą open source.

- FTK / EnCase / X-Ways: profesjonalne rozwiązania dla dużych wolumenów i skomplikowanych przypadków.

- Zmienność:Analiza pamięci RAM (w razie potrzeby ze zrzutami hiberfil/pagefile).

- RegRipper:Automatyczne wyodrębnianie krytycznych kluczy rejestru.

- Pełny widok dziennika zdarzeń y PrzeglądanieHistoriaWidok:Szybki przegląd wydarzeń i historii przeglądania.

Kluczowe artefakty kryminalistyczne w systemie Linux (przegląd porównawczy)

Chociaż nacisk położony jest na system Windows, wygodnie jest mieć mapa myśli de Linux dla mieszanych środowisk w organizacjach.

- Dzienniki systemowe: /var/log/ (syslog, auth.log, secure) do audytu dostępu, sudo, awarii i usług.

- Użytkownicy i grupy: /etc/passwd, /etc/shadow, /etc/group aby przejrzeć konta i uprawnienia.

- Metadane FS:czasy i atrybuty (inody) służące do tworzenia chronologii tworzenia/modyfikacji/usuwania.

- Sieć i procesy: ss/netstat, lsof, ps/top do śledzenia połączeń i aktywności w czasie rzeczywistym.

- Historia powłoki: .bash_history i warianty, biorąc pod uwagę ustawienia HISTCONTROL/HISTTIMEFORMAT.

- pamięć:zrzuty z LiME i analiza z Volatility dla dowodów niestabilnych.

- Pliki konfiguracyjne:usługi, cron i logi pakietów jako dodatkowe źródła.

To porównanie pomaga utrzymać wątek incydentu, który przemieszcza się między systemami, unikając luk w narracji technicznej.

Krajobraz artefaktów w systemie Windows pokazuje, że każda akcja pozostawia ślady: od kodu 4625 w pliku Security.evtx do pliku .pf w pliku Prefetch, przechodząc przez klucze LNK z numerami seryjnymi USB, klucze trwałości w rejestrze lub zużycie sieci w SRUM. poprawne nabycie, korelacji między źródłami i walidacji krzyżowej narzędzi, możliwe jest odtworzenie Historia z wystarczającą precyzją, aby móc podejmować decyzje natury technicznej i prawnej, nawet w obliczu atakujących, którzy agresywnie zacierają ślady.

Pisarz z pasją zajmujący się światem bajtów i technologii w ogóle. Uwielbiam dzielić się swoją wiedzą poprzez pisanie i właśnie to będę robić na tym blogu, pokazywać Ci wszystkie najciekawsze rzeczy o gadżetach, oprogramowaniu, sprzęcie, trendach technologicznych i nie tylko. Moim celem jest pomóc Ci poruszać się po cyfrowym świecie w prosty i zabawny sposób.