- WDAC membenarkan kawalan berbutir ke atas pelaksanaan aplikasi dan kod masuk Windows, memastikan bahawa hanya perisian yang dibenarkan boleh dijalankan dan menyekat potensi ancaman.

- Proses menjana, menguji dan menggunakan dasar WDAC boleh dilakukan menggunakan alat rasmi, ahli sihir grafik, PowerShell dan penjana dalam talian menyesuaikan tahap kawalan dengan keperluan setiap organisasi.

- Untuk memastikan penggunaan yang selamat dan lancar, adalah disyorkan untuk memulakan dalam mod audit, memantau balak dan buat pelarasan sebelum mengaktifkan mod penguatkuasaan mandatori.

Windows Defender Kawalan Aplikasi (WDAC) Ia telah menjadi bahagian penting untuk meningkatkan keselamatan mana-mana komputer atau infrastruktur dalam persekitaran Windows moden. Semakin banyak organisasi dan pengguna lanjutan sedang mencari cara untuk menjana dasar WDAC disesuaikan dengan keperluan anda, sama ada untuk menyekat aplikasi yang tidak dibenarkan, melindungi titik akhir kritikal atau meminimumkan risiko daripada ancaman seperti malware, skrip berniat jahat dan jenis serangan hidup-luar-daratWalau bagaimanapun, proses mencipta dan mengurus dasar ini mungkin kelihatan rumit pada pandangan pertama, jadi mempunyai panduan yang jelas dan terkini membuat semua perbezaan.

Dalam artikel ini, kami akan memecahkan secara terperinci semua pilihan, cadangan, alat dan langkah praktikal untuk mencipta dan melaksanakan dasar WDAC dalam mana-mana persekitaran, daripada perniagaan kecil kepada persekitaran perusahaan yang kompleks. Kami akan memanfaatkan maklumat teknikal daripada sumber terkemuka dan memberikan petua untuk mengelakkan masalah biasa, mengoptimumkan pengurusan dan memanfaatkan sepenuhnya ciri keselamatan Windows lanjutan ini.

Apakah Windows Defender Application Control (WDAC) dan untuk apa ia digunakan?

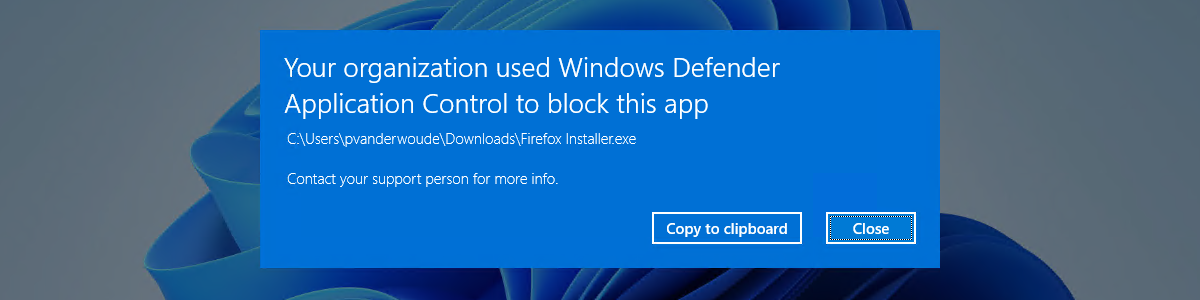

WDAC ialah penyelesaian keselamatan lanjutan untuk mengawal kod yang boleh dijalankan pada sistem Windows.Berbanding dengan antivirus tradisional atau model berasaskan tembok api, WDAC mengambil pendekatan proaktif: hanya perisian yang dibenarkan secara eksplisit mengikut dasar yang dikonfigurasikan dilaksanakan, menghapuskan pelaksanaan lalai perduaan yang tidak diketahui, perisian hasad dan skrip yang tidak ditandatangani.

Ini menjadikannya alat yang ideal untuk melindungi stesen kerja, pelayan dan titik akhir kritikal dengan data sensitif atau pengguna yang sangat istimewa. WDAC lebih berkuasa daripada penyelesaian lain seperti AppLocker, kerana ia bertindak pada peringkat kernel dan menyokong kaedah pengesahan yang berbeza: tandatangan digital, cincang, laluan, nama penerbit, dsb. Selain itu, ia membolehkan anda mengawal bukan sahaja aplikasi, tetapi juga pemacu, DLL, modul, skrip dan sambungan, memastikan bahawa hanya komponen yang dipercayai dijalankan.

Kelebihan melaksanakan dasar WDAC

Terdapat banyak sebab untuk melaksanakan WDAC dalam infrastruktur anda, terutamanya jika keselamatan adalah keutamaan:

- Menyekat lengkap binari yang tidak dibenarkan, termasuk perisian hasad, perisian tidak ditandatangani atau alat serangan.

- Pengurangan ancaman berterusan, seperti serangan dengan LOLBins, skrip dari lokasi tidak selamat atau pelaksanaan sisi yang tidak dibenarkan.

- Kawalan berbutir yang lebih besar tentang fail yang boleh dilaksanakan, siapa yang boleh berbuat demikian dan dari mana, membenarkan dasar ditakrifkan pada tahap yang berbeza: asas dan pelengkap mengikut kumpulan atau pengguna.

- Audit lanjutan: WDAC boleh diaktifkan dalam mod audit untuk merekodkan aktiviti yang berpotensi disekat sebelum mengaktifkan mod penguatkuasaan yang ketat, meminimumkan risiko gangguan.

- Integrasi dengan alat pengurusan moden seperti Intune, Pusat Pentadbiran Windows, Dasar Kumpulan dan penyelesaian MDM, memudahkan pentadbiran berpusat dan pelaksanaan dasar.

- Perlindungan dipertingkatkan untuk skrip dan pemasang (PowerShell, fail MSI, DLL, dll.), menyekat pelaksanaan atau pelaksanaan yang tidak ditandatangani di luar piawaian keselamatan yang ditetapkan.

Senario dan fleksibiliti penggunaan WDAC

WDAC amat sesuai untuk persekitaran perniagaan di mana keselamatan, pengurusan risiko dan pematuhan peraturan adalah keutamaan. Beberapa contoh di mana WDAC membuat perbezaan:

- Pasukan pengguna dengan keistimewaan tinggi atau akses kepada data sensitif

- Pelayan yang terdedah kepada Internet atau dengan fungsi kritikal

- Titik akhir dalam persekitaran industri, stesen kerja atau pusat panggilan

- Pasukan yang menjalankan apl lama atau UWP yang memerlukan kawalan terperinci

- Senario BYOD di mana ia adalah kunci untuk memisahkan permohonan yang dibenarkan daripada aplikasi peribadi

Terima kasih kepada anda mod operasi yang fleksibelAnda boleh mula dengan menetapkan WDAC kepada mod audit untuk memantau tanpa menyekat, melaraskan dasar anda berdasarkan maklum balas dan apabila anda sudah bersedia, beralih kepada mod penguatkuasaan untuk menggunakan sekatan dalam pengeluaran dengan selamat.

Komponen dan seni bina dasar WDAC

Teras WDAC ialah dasar (atau set dasar) yang anda tentukan. Dasar ini boleh mempunyai pelbagai elemen boleh dikonfigurasikan:

- Peraturan editor atau penerbit: Benarkan atau sekat aplikasi berdasarkan penerbit tandatangan digital

- Peraturan hash: mengawal pelaksanaan fail tertentu (walaupun mereka menukar lokasi)

- Peraturan jalan raya: tentukan folder atau laluan di mana pelaksanaan kod dibenarkan

- Peraturan pakej: berguna terutamanya untuk aplikasi UWP atau dipasang dari Kedai

- Peraturan untuk skrip, DLL dan pemacu: mengawal pelaksanaan komponen boleh laku bukan langsung

- Pengecualian dan peraturan adat untuk liputan khusus (contohnya, membenarkan komponen perisian Citrix dengan tandatangan tertentu atau binari khusus dalam senario kemas kini)

Di samping itu, WDAC menyokong gabungan dasar asas dan beberapa dasar pelengkap, yang membenarkan kawalan pusat, tetapi disesuaikan dengan keperluan khusus setiap jabatan, kumpulan atau pengguna. Dasar tambahan hanya boleh mengembangkan kebenaran asas, tidak sekali-kali menyekatnya, jadi penting untuk mereka bentuknya dengan teliti.

Cara Membuat dan Menguatkuasakan Dasar WDAC: Alat dan Prosedur

Mencipta dasar WDAC boleh didekati dari sudut yang berbeza dan dengan pelbagai alat, bergantung pada tahap penyesuaian dan persekitaran pengurusan. Kami meringkaskan kaedah utama dan langkah yang disyorkan.

Wizard Dasar WDAC

Bagi mereka yang mencari automasi dan kemudahan, cara yang paling mudah diakses ialah menggunakan Wizard Dasar Kawalan Aplikasi Windows Defender, tersedia dalam Windows 10/11 dan dalam Alat Wizard Dasar WDAC daripada Microsoft. Utiliti ini panduan langkah demi langkah dengan mentakrifkan peraturan utama, memilih templat, termasuk peraturan tersuai dan menjana fail dasar (.xml y .cip).

Beberapa sorotan proses:

- Pilih templat "Mod Ditandatangani dan Dipercayai" untuk memastikan keserasian dengan komponen Windows yang ditandatangani, komponen Kedai dan pemacu.

- Dayakan dahulu mod audit untuk menguji dasar dan menganalisis kesan sebelum menggunakannya pada pengeluaran

- Tambahkan peraturan tersuai (mengikut cincangan, laluan, penerbit, dll.) berdasarkan perisian khusus organisasi anda

Setelah peraturan dibuat, anda boleh mengedit fail secara manual .xml untuk pelarasan halus, dan kemudian tukarkannya kepada format binari (.cip, .p7b) sesuai untuk aplikasi dengan menyalin ke laluan C:\Windows\System32\CodeIntegrity\CiPolicies\Active dan but semula sistem.

Mencipta Dasar Menggunakan PowerShell

Bagi pentadbir lanjutan, PowerShell ialah kaedah pilihan untuk fleksibiliti dan automasinya:

- Hasilkan dasar asas:

New-CIPolicy -Level Publisher -Fallback Hash -FilePath "C:\WDAC\AuditPolicy.xml" -UserPEs -AllowFramework -AllowCatalogs - Tukar dasar kepada binari:

ConvertFrom-CIPolicy -XmlFilePath "C:\WDAC\AuditPolicy.xml" -BinaryFilePath "C:\WDAC\AuditPolicy.bin" - Laksanakan dalam sistem:

Copy-Item "C:\WDAC\AuditPolicy.bin" "C:\Windows\System32\CodeIntegrity\SIPolicy.p7b"

Dalam mod audit, semuanya dibenarkan tetapi sebarang percubaan yang disekat dilog, membolehkan anda memperhalusi dasar sebelum mengaktifkan mod penguatkuasaan sebenar.

Menggunakan penjana dasar WDAC dalam talian

Bagi mereka yang mencari kelajuan dan tidak mahu memasang alat, terdapat perkhidmatan seperti Penjana Dasar WDAC bahawa membolehkan anda membuat fail .xml y .cip diperibadikan melalui borang dalam talianHanya pilih versi Windows anda, mod audit, peraturan laluan, cincang, editor, muat naik fail rujukan dan muat turun dasar yang dijana sedia untuk digunakan.

Amalan terbaik dan pengesyoran khusus

Adalah disyorkan untuk mengikuti beberapa amalan yang baik untuk memastikan penggunaan yang betul:

- Sentiasa mulakan dalam mod audit untuk mengelakkan ranap tidak sengaja perisian kritikal atau perniagaan. Pantau log (

Event Viewer > Microsoft-Windows-CodeIntegrity/Operational, peristiwa 3033) sebelum mengetatkan dasar. - Kemas kini peraturan selepas setiap penggunaan, terutamanya selepas memasang atau mengemas kini perisian yang berkaitan (aplikasi Citrix, pemandu, alatan sendiri).

- Termasuk peraturan khusus untuk binari vendor yang tidak mengemas kini fail mereka dengan kerap atau yang mengedarkan boleh laku yang tidak ditandatangani (contohnya, perduaan pihak ketiga pada VDA Citrix yang lebih lama).

- Gunakan dasar asas kecil digabungkan dengan dasar pelengkap khusus untuk menskalakan kebenaran berdasarkan kumpulan, jabatan atau keperluan sementara.

- Dalam persekitaran di mana perisian pengurusan seperti Pusat Pentadbiran Windows, adalah penting untuk menambah sijil dan peraturan yang diperlukan untuk mengelak daripada menyekat fungsi pentadbiran atau ketersambungan (sijil Microsoft Code Signing PCA 2011, peraturan untuk WiX, dsb.).

- Kawal akses SMB Dalam pentadbiran jauh, memastikan port yang diperlukan (445 TCP) dibuka dan kebenaran UNC diurus dengan betul.

Menyelesaikan masalah dan had biasa

Apabila menggunakan dasar WDAC, beberapa ralat mungkin muncul. masalah yang kerap:

- Menyekat perduaan yang sah selepas kemas kini perisian separa (cth., kemas kini Citrix VDA yang tidak mengemas kini perduaan pihak ketiga).

- Ralat "Modul tidak ditemui" atau kegagalan sambungan dalam Pusat Pentadbiran Windows kerana kehilangan kebenaran atau peraturan yang diperlukan.

- Penyahsegerakan dasar antara dasar asas dan dasar tambahan, menyebabkan beberapa aplikasi disekat walaupun ia sepatutnya dibenarkan.

Untuk menanganinya, adalah berguna untuk:

- Semak log dan acara dalam Pemapar Acara selepas perubahan dasar.

- Mohon semula dan laraskan peraturan selepas memasang perisian atau kemas kini baharu.

- Berbalik kepada mod audit sekiranya berlaku insiden, semak dasar dan gunakan semula peraturan yang betul.

Pengurusan lanjutan: kes khas dan kawalan aplikasi tertentu

WDAC boleh mengurus apl, sambungan, modul, skrip dan pengawal UWP, walaupun pada peranti seperti HoloLens. Untuk apl UWP, adalah penting untuk mengetahui anda PackageFamilyName, diperoleh melalui PowerShell atau Portal Peranti, untuk mentakrifkan peraturan perlindungan atau penyekatan khusus.

Anda juga boleh menentukan peraturan tersuai untuk menyekat versi penyemak imbas tertentu seperti Microsoft Edge, menggunakan peraturan terperinci yang menentukan nama fail dan versi:

<Deny FriendlyName="C:\Data\Programs FileRule" PackageVersion="65535.65535.65535.65535" FileName="msedge.exe" />Dalam persekitaran dengan berbilang peranan atau pentadbiran jauh menggunakan alatan seperti Intune atau MDM, adalah penting untuk menyelaraskan kemas kini dasar merentas semua nod untuk mengekalkan konsistensi dan keselamatan.

Bagaimana untuk mengesahkan pelaksanaan dasar WDAC dan memantau kesannya

Untuk memastikan dasar WDAC anda berfungsi dengan betul, semak acara dalam Penonton acara di laluan Log Aplikasi dan Perkhidmatan → Microsoft → Windows → CodeIntegrity → Operasi. Peristiwa 3033 menunjukkan bahawa dasar telah dicetuskan dan penyekatan atau entri audit menunjukkan tindakan yang diambil.

Anda juga boleh menggunakan PowerShell untuk menapis acara berkaitan ranap sistem:

Get-WinEvent -LogName "Microsoft-Windows-CodeIntegrity/Operational" | Where-Object { $_.Message -like "*would have been blocked*" }

Adalah penting untuk mengesahkan bahawa fail yang disekat ialah ancaman atau komponen yang tidak dibenarkan dan melaraskan dasar jika positif palsu dikesan yang boleh menjejaskan operasi biasa.

Melaksana dan mengekalkan dasar WDAC tersuai Ia merupakan strategi yang cekap untuk meningkatkan keselamatan, mengurangkan pendedahan kepada ancaman dan memastikan bahawa hanya perisian yang dibenarkan berjalan pada infrastruktur anda, walaupun ia memerlukan perancangan khusus dan penalaan berterusan.

Penulis yang bersemangat tentang dunia bait dan teknologi secara umum. Saya suka berkongsi pengetahuan saya melalui penulisan, dan itulah yang akan saya lakukan dalam blog ini, menunjukkan kepada anda semua perkara yang paling menarik tentang alat, perisian, perkakasan, trend teknologi dan banyak lagi. Matlamat saya adalah untuk membantu anda mengemudi dunia digital dengan cara yang mudah dan menghiburkan.