- La firma digitale dei controllori in Windows garantisce l'integrità, l'origine affidabile e protegge da autisti dannoso.

- I requisiti di firma variano a seconda della versione di Windows, dell'uso di Secure Boot e del tipo di driver (kernel, utente, ELAM, multimediale protetto).

- Strumenti come SignTool, HLK/HCK, MakeCab e la firma di attestazione consentono di creare, firmare e convalidare i conducenti in modo professionale.

- La disabilitazione della firma dei driver aumenta il rischio di rootkit e dovrebbe essere eseguita solo in modo controllato, dando sempre priorità ai driver e ai programmi di installazione affidabili.

In Windows, il controllori e le loro firme digitali Sono diventati una componente chiave della sicurezza del sistema. Oltre a consentire il funzionamento di una stampante, di una scheda grafica o di una smart card, oggi è importante che il sistema possa verificare che il software sia autentico, integro e provenga da un fornitore affidabile.

Se ti sei mai imbattuto in messaggi come "Windows non può verificare l'editore di questo software driver" Oppure errori relativi ai certificati durante l'installazione di un driver: sapete quanto può essere frustrante. In questo articolo, spiegheremo con calma come funziona la firma dei driver in Windows (sia in modalità kernel che utente), quali requisiti cambiano a seconda della versione di Windows, come firmare i propri driver e quali opzioni sono disponibili per disattivare in modo sicuro la verifica della firma quando non si hanno altre scelte.

Che cos'è la firma dei driver in Windows e perché è così importante?

La chiamata firma del conducente Ciò comporta semplicemente l'associazione di una firma digitale (basata su certificati) a un pacchetto driver. Questa firma viene solitamente applicata al file catalogo del pacchetto (.CAT) o direttamente ai file binari del driver (.SYS, .DLL, ecc.) utilizzando tecniche di firma integrate.

Durante l'installazione del dispositivo, Windows utilizza questi firme digitali per due cose fondamentaliIl sistema verifica che il pacchetto non sia stato modificato dopo la firma (integrità) e conferma l'identità del fornitore del software (editore del driver). In caso di anomalie, viene visualizzato un avviso o, nei casi più gravi, l'installazione o il caricamento del driver vengono bloccati.

Nelle versioni a 64 bit di Windows Vista e successive, Microsoft ha introdotto una politica piuttosto chiara: Tutti i driver in modalità kernel devono essere firmati per poter essere caricati, con pochissime eccezioni. Questo colloca i driver nella stessa categoria di sicurezza del resto dei binari di sistema, perché un errore a livello di kernel può compromettere completamente il sistema.

Le regole sono diventate più severe con il tempoA partire da Windows 10 versione 1507, tutti i driver firmati tramite Centro di sviluppo di hardware Microsoft È obbligatorio firmare con SHA-2. Il vecchio SHA-1 è diventato obsoleto per motivi di sicurezza crittografica e Microsoft lo ha progressivamente rimosso dall'intero ecosistema.

C'è un dettaglio importante: i binari dei driver in modalità kernel firmati con certificati doppi (SHA-1 + SHA-2) emessi da entità non Microsoft potrebbero presentare problemi in sistemi precedenti a Windows 10...o addirittura causare arresti anomali in Windows 10 e versioni successive. Per evitare ciò, Microsoft ha rilasciato l'aggiornamento KB3081436, che include gli hash dei file corretti e corregge il comportamento di caricamento in questi casi.

Panoramica della firma dei driver in Windows

Per comprendere appieno come funziona tutto questo, è utile separare i concetti. Da un lato, c'è il firma del codice del driver (modalità kernel o modalità utente) e, dall'altro, i requisiti di firma per l'installazione di dispositivi Plug and Play (PnP). Sebbene vadano di pari passo, non sono esattamente la stessa cosa: è possibile avere un driver correttamente firmato a livello binario, ma che non soddisfa alcuni requisiti di installazione aggiuntivi.

Microsoft ha una documentazione specifica su firme digitali per i moduli del kernel in Windows Vista e sistemi successiviQuesto documento descrive in dettaglio quali certificati sono validi, come devono essere costruite le catene di trust e quali algoritmi di hash sono supportati (attualmente SHA-2). Per i driver che trasmettono contenuti protetti (audio e video con DRM, PUMA, PAP, PVP-OPM, ecc.), sono previsti anche requisiti di firma del codice specifici per la protezione dei contenuti multimediali.

Per quanto riguarda il flusso editoriale, oggi ci sono diversi modi per Invia i driver al portale hardware MicrosoftPer i driver di produzione, l'approccio standard consiste nell'eseguire i test utilizzando HLK o il precedente HCK e caricare sia il file binario che i log dei test. Per gli scenari client-only su Windows 10, è possibile utilizzare la firma di attestazione, che riduce la necessità di test automatizzati, mantenendo al contempo la convalida e la firma da parte di Microsoft.

L'opzione di firma di prova Progettati per lo sviluppo e il test interni, in cui vengono utilizzati certificati non pubblici o certificati emessi da una PKI privata. Questi driver verranno caricati solo se il sistema è configurato in modalità test o con policy specifiche che consentono l'utilizzo di driver di test.

Eccezioni e controller con firma incrociata

Nelle versioni intermedie di Windows 10, il cosiddetto “controllori con firma incrociata” I driver con firma incrociata sono ancora consentiti a determinate condizioni. Si tratta di driver firmati dal fornitore con un certificato Authenticode collegato a un certificato intermedio firmato da Microsoft, bypassando l'intero flusso di lavoro del portale hardware.

Microsoft prevede diverse eccezioni per impedire che i sistemi già distribuiti non si avviino correttamente. I driver con firma incrociata sono consentiti nelle seguenti situazioni: Il computer è stato aggiornato da una versione precedente di Windows a Windows 10 versione 1607; il Boot L'avvio protetto è disabilitato nel BIOS/UEFI oppure il driver è firmato con un certificato rilasciato prima del 29 luglio 2015 che si collega a una CA con firma incrociata supportata.

Per ridurre il rischio di rendere inutilizzabile il sistema, il controller di avvio Non vengono bloccati anche se non sono conformi alle nuove policy, ma l'Assistente Compatibilità Programmi può segnalarli e suggerirne la rimozione o la sostituzione. L'idea è quella di evitare di interrompere la sequenza di avvio, ma di rimuovere gradualmente i driver non conformi.

Requisiti per la firma della versione di Windows

I requisiti della firma variano a seconda del versione specifica del sistema operativo e se il sistema utilizza Secure Boot. In termini generali, la tabella dei criteri di firma per le edizioni client può essere riassunta come segue:

- Windows Vista e Windows 7e anche Windows 8+ con avvio protetto disabilitatoNei certificati a 64 bit è richiesta una firma, mentre nei certificati a 32 bit non è obbligatoria. La firma può essere incorporata nel file o in un catalogo associato e l'algoritmo richiesto è SHA-2. La catena di certificati deve terminare in radici attendibili standard per garantire l'integrità del codice.

- Windows 8 e 8.1 e Windows 10 versioni 1507 e 1511 con avvio protetto abilitatoSia i driver a 32 bit che quelli a 64 bit richiedono driver firmati. La firma incorporata o di catalogo è ancora consentita, utilizzando SHA-2, basandosi sulle radici standard per l'integrità del codice.

- Windows 10 versioni 1607, 1703 e 1709 con avvio protettoIl requisito è più severo e le firme devono essere ancorate a specifici certificati radice Microsoft (Microsoft Radice Autorità 2010, Microsoft Root Certificate Authority e Microsoft Root Authority).

- Windows 10 versione 1803 e successive con avvio protetto: vengono mantenuti gli stessi requisiti di firma ancorati alle suddette autorità radice Microsoft, sia per i sistemi a 32 bit che a 64 bit.

Insieme alla firma del codice del driver, il pacchetto deve anche essere conforme a i requisiti di firma per l'installazione di dispositivi PnPCiò significa che i file .INF, i cataloghi e i binari devono essere collegati correttamente e riflessi nella firma per l'installatore del dispositivo (e il Amministratore del dispositivo) li considerano validi.

Esistono anche tipi speciali di driver come ELAM (Anti-Malware a lancio anticipato)che vengono caricati molto presto nel processo di avvio per proteggere il sistema da il malware di basso livello. Questi driver hanno requisiti di firma e certificazione aggiuntivi documentati nella guida antimalware di avvio anticipato.

Firma di un driver per Windows 10, Windows 8.x e Windows 7

Se sei uno sviluppatore di driver o lavori in un ambiente in cui vengono distribuiti driver personalizzati, devi rispettare le Programma di compatibilità hardware di Windows (WHCP) utilizzando gli strumenti appropriati per ogni versione: HLK per Windows 10 e HCK per le versioni precedenti.

Nel caso di Windows 10, il flusso tipico sarebbe: scaricare il Kit di laboratorio hardware (HLK) Per ogni versione di Windows 10 che desideri supportare, installa l'ambiente di test ed esegui un test di certificazione completo su un client che esegue quella versione. Ogni esecuzione genererà un registro di test.

Se hai testato il driver in diverse versioni, avrai più log. Questo è tipico. combinare tutti i i registri in un unico report utilizzando l'ultima versione di HLK. Questa combinazione semplifica l'invio al portale hardware e consente a un singolo studio di coprire più versioni di sistema.

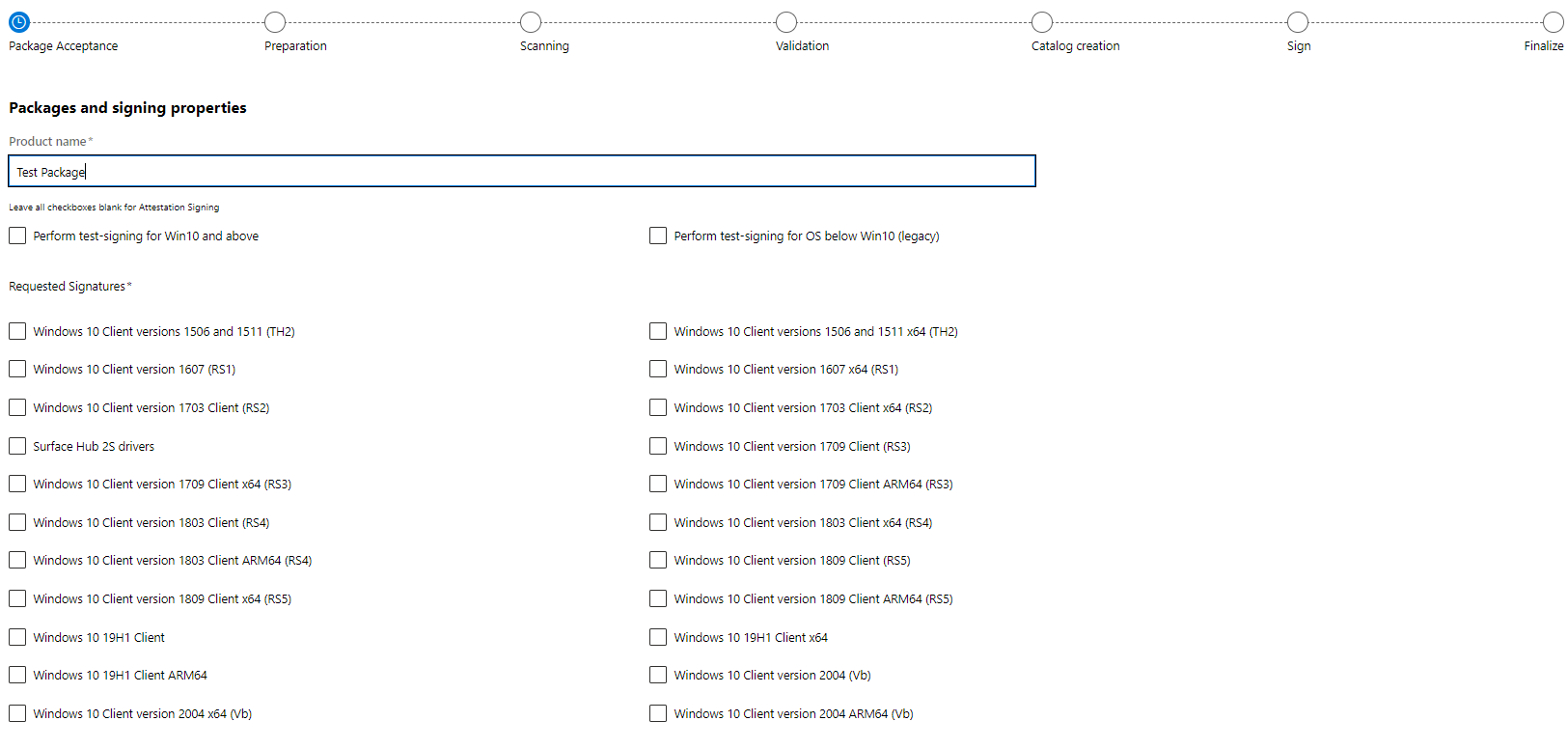

Una volta ottenuti i registri, si invia il binario del controller e i risultati HLK combinati a Pannello Centro sviluppatori hardware WindowsQui puoi scegliere il tipo di firma che desideri (ad esempio, produzione, attestazione, ecc.), configurare le proprietà della spedizione e attendere che il processo automatico di Microsoft generi i cataloghi firmati e ti restituisca il pacco già certificato.

Un approccio simile viene seguito per Windows 7, Windows 8 e Windows 8.1, ma utilizzando Kit di certificazione hardware (HCK) appropriato per ogni versione. Microsoft gestisce una guida utente per questo kit che spiega il flusso di lavoro di test, convalida e distribuzione.

Firma del driver per versioni precedenti a Windows 10 versione 1607

Prima dell'arrivo di Windows 10 versione 1607, molti tipi di driver necessitavano di un Certificato autentico In combinazione con una certificazione incrociata Microsoft. Questa tecnica, nota come cross-signing, consentiva ai produttori di firmare i propri driver e di farli accettare da Windows come se fossero stati "benedetti" dall'infrastruttura Microsoft.

Tra i controllori che hanno richiesto questo modello di firma c'erano i driver di dispositivo in modalità kernelTra questi rientrano i driver in modalità utente che interagiscono strettamente con il kernel e i driver utilizzati per riprodurre o elaborare contenuti protetti (audio e video protetti da DRM). Questi ultimi includono driver audio basati su PUMA o PAP, nonché driver video che gestiscono la protezione dell'output (PVP-OPM).

La firma del codice per i componenti multimediali protetti ha le sue linee guida, poiché la catena di fiducia e le estensioni del certificato devono garantire che i contenuti protetti non possano essere facilmente intercettati o manipolati.

Utilizzo pratico di SignTool per firmare i driver in modalità kernel (Windows 7 e 8)

In termini pratici, lo strumento principale per la firma dei binari in Windows è SignTool, incluso nel Windows SDK. Per i driver in modalità kernel in Windows 7 e 8, sono disponibili diverse opzioni particolarmente utili per la firma e la verifica.

Tra i parametri più importanti di SignTool ci sono: /ac per aggiungere un certificato aggiuntivo (ad esempio il certificato incrociato Microsoft)/f per indicare il file contenente il certificato di firma (ad esempio, un .pfx), /p per la password di quel PFX, /fd per specificare l'algoritmo hash (ad esempio, /fd sha256 per forzare SHA-256, poiché SHA-1 è l'impostazione predefinita storica).

Il parametro è anche fondamentale /n «Nome comune del certificato»Ciò consente di selezionare il certificato corretto dall'archivio certificati di Windows utilizzando il suo nome comune. Per aggiungere timestamp, è possibile utilizzare /t con un server Authenticode classico o /tr con un server conforme a RFC 3161, che è l'opzione più moderna e consigliata.

Un possibile flusso di lavoro potrebbe essere quello di raccogliere i file binari del driver in una directory di lavoro o addirittura di copiare tutto nella cartella bin dell'SDK di Windows. Quindi, viene acquisito il certificato di firma del codice e, se necessario, il Certificazione incrociata Microsoft (ad esempio, il CrossCert corrispondente alla CA che ha emesso il certificato). Entrambi vengono salvati nella stessa directory da cui verrà eseguito SignTool.

Con tutto pronto, il comando di esempio potrebbe essere qualcosa del tipo: signtool sign /ac CrossCert.crt /f CodeSign.pfx /p password1234 /fd sha256 /tr http://timestamp.globalsign.com/tsa/r6advanced1 filter.sysCiò genera una firma moderna con SHA-256, include la certificazione incrociata e aggiunge un timestamp RFC 3161, essenziale affinché la firma rimanga valida anche dopo la scadenza del certificato.

Una volta firmato, si consiglia di verificare con un comando come signtool verify -v -kp filter.sysIl flag -v visualizza informazioni dettagliate, mentre -kp verifica la firma in base ai criteri del driver in modalità kernel. Se l'output indica che la firma è valida e la catena di attendibilità termina con una radice accettata, il driver è pronto per la distribuzione.

È importante ricordare che, in molti casi, anche il file catalogo (.CAT) è firmato. Il processo viene ripetuto: il file .CAT viene firmato, verificato e, una volta che tutto è in ordine, il driver viene installato normalmente sul sistema.

Firma per attestazione e creazione di pacchetti CAB

Microsoft offre il firma come attestazione come metodo relativamente leggero per distribuire i driver, soprattutto sui sistemi client Windows 10. Il fornitore è responsabile di garantire che il driver soddisfi i requisiti e Microsoft si limita a convalidare e firmare, evitando l'intera serie di test HLK in alcuni scenari.

Per inviare un controllore tramite attestazione, un file CAB che raggruppa i componenti essenziali del pacchetto. Un tipico file CAB include il driver binario stesso (.SYS), il file INF (.INF) che Windows utilizzerà durante l'installazione, i simboli di debug (.PDB) per l'analisi degli errori e, a volte, i cataloghi .CAT che Microsoft utilizzerà come riferimento per verificare la struttura (sebbene generi poi i propri cataloghi per la distribuzione finale).

Crearlo è semplice: tutti i file da firmare vengono raccolti in un'unica directory, ad esempio C:\Echo. Da una finestra di comandi Con i privilegi di amministratore, si consulta la guida di MakeCab per vedere le sue opzioni e si prepara un file DDF con le direttive necessarie che indicano quali file verranno compressi, quale cabinet verrà generato e in quali sottocartelle dovranno essere organizzati all'interno del CAB.

Nell'esempio del controller Echo, il file DDF potrebbe impostare il nome di output su Echo.cab, abilitare la compressione MSZIP e definire una directory di destinazione (DestinationDir=Echo) in modo che non vi siano file sciolti nella directory principale del file CAB. Quindi, vengono elencati i percorsi completi di Echo.inf ed Echo.sys in modo che MakeCab li includa.

Con il DDF pronto, esegui qualcosa del genere MakeCab /f Echo.ddfLo strumento mostrerà quanti file ha incluso, il livello di compressione raggiunto e in quale cartella (solitamente Disk1) ha posizionato il file CAB risultante. Basta aprire il file Echo.cab con Esplora file per verificare che contenga tutto il contenuto previsto.

Firmare il CAB con un certificato EV e inviarlo al Partners Center

Prima di caricare il pacchetto sul portale hardware Microsoft, è normale firmare il CAB con un certificato EV (Extended Validation)Questi certificati, che sono più rigorosi nella convalida dell'entità, garantiscono maggiore sicurezza e sono spesso un requisito per determinati tipi di firme.

Il processo varia leggermente a seconda del fornitore del certificato EV, ma l'idea generale è di utilizzare nuovamente SignTool, questa volta indirizzandolo al CAB. Un comando tipico potrebbe essere: SignTool firma /s MY /n “Nome azienda” /fd sha256 /tr http://sha256timestamp.ws.symantec.com/sha256/timestamp /td sha256 /v C:\Echo\Disk1\Echo.cab, che aggiunge una firma SHA-256 con timestamp SHA-256 alla cabina di pilotaggio.

Dopo la firma, avrai accesso a Centro partner MicrosoftNello specifico, accedi al pannello hardware e accedi con le credenziali della tua organizzazione. Da lì, seleziona l'opzione "Invia nuovo hardware", carica il file CAB firmato e compila le proprietà di invio: nome del prodotto, tipo di firma richiesta, se desideri una firma di prova o solo una firma di produzione, ecc.

È importante Non attivare le opzioni di firma di prova Se stai cercando un driver di produzione, nella sezione firme richieste puoi scegliere le varianti che vuoi includere nel pacchetto (ad esempio, firme per diverse versioni di Windows o architetture).

Una volta compilato il modulo, fare clic su Invia e lasciare che il portale elabori il pacchetto. Quando Microsoft avrà completato la firma del driver, il pannello indicherà che l'invio è stato elaborato e consentirà Scarica il driver già firmato, solitamente accompagnato dai cataloghi e dai metadati necessari alla sua distribuzione.

Verificare che il controller sia firmato correttamente

Una volta scaricato il pacchetto, è il momento di verificare che tutto sia in ordine. Il primo passo è estrarre i file dal pacchetto in una cartella temporanea e aprire una finestra del prompt dei comandi con Privilegi di amministratoreDa lì, puoi utilizzare SignTool per verificare le firme applicate ai file binari delle chiavi.

Un comando di base sarebbe SignTool verifica Echo.sysche verifica rapidamente la validità della firma. Per una verifica più approfondita, è possibile utilizzare Verifica SignTool /pa /ph /v /d Echo.sysdove /pa indica che deve essere utilizzata la policy Authenticode, /ph aggiunge il controllo hash e /v genera un output dettagliato con tutte le informazioni sulla catena dei certificati.

Per esaminare gli utilizzi chiave avanzati (EKU) del certificato utilizzato per la firma, è possibile utilizzare Esplora risorse di Windows: fare clic con il pulsante destro del mouse sul file binario, selezionare Proprietà, andare alla scheda "Firme digitali", selezionare la voce pertinente e fare clic su "Dettagli". Da "Visualizza certificato" e dalla scheda "Dettagli", è possibile esaminare il campo "Utilizzi chiave avanzati" per confermare che includa le estensioni appropriate per la firma del codice o la firma del driver.

Il processo interno di alcuni flussi di lavoro di firma implica che Microsoft reinserisci la tua firma SHA-2 Nel binario, tutte le firme applicate dal client vengono rimosse se non conformi alle policy correnti. Viene inoltre generato un nuovo file catalogo firmato da Microsoft, che sostituisce eventuali file .CAT precedenti inviati dal fornitore.

Test e installazione del driver su Windows

Una volta firmato il driver, resta da verificare che venga installato e funzioni correttamente sul sistema di destinazione. Da una console di amministrazione, è possibile utilizzare strumenti come [inserire qui i nomi degli strumenti]. devcon per automatizzare l'installazione. Ad esempio, se il pacchetto contiene un file echo.inf che definisce un dispositivo root\ECHO, sarebbe sufficiente eseguire devcon install echo.inf root\ECHO nella cartella appropriata.

Durante questo processo, se tutto è firmato correttamente, Gli annunci non dovrebbero apparire Potrebbero comparire messaggi come "Windows non può verificare l'autore di questo driver". In tal caso, significa che qualcosa nella catena di attendibilità o nei cataloghi non è allineato ed è consigliabile controllare sia le firme che i certificati radice installati sul sistema.

In scenari più complessi è possibile creare spedizioni con più controlloriPer fare ciò, l'approccio più comune consiste nel creare sottocartelle separate all'interno della struttura dei file, una per ogni pacchetto driver (DriverPackage1, DriverPackage2, ecc.), e modificare il file DDF in modo che ogni set di file .SYS e .INF venga inserito in una propria sottocartella all'interno del CAB. MakeCab assembla quindi il tutto in un unico cabinet pronto per essere inviato al portale.

Firme dei driver dal punto di vista dell'utente

Dal punto di vista dell'utente finale, la firma del driver è percepita come un filtro di sicurezza integrato in WindowsCome per le applicazioni firmate, l'idea è che l'utente sappia che il software proviene da una fonte legittima e non è stato alterato. Tuttavia, nel caso dei driver, il requisito è maggiore perché operano con un livello di privilegi molto elevato.

Quando un driver è correttamente firmato e pubblicato attraverso i canali ufficiali, Windows Update Il sistema operativo stesso lo distribuisce in modo piuttosto trasparente. Questo rende facile per gli utenti ricevere versioni aggiornate e corrette senza dover cercare manualmente nulla, con la certezza di aver superato i filtri di Microsoft.

Il problema sorge quando è necessario installare driver che non sono firmati digitalmente o la cui firma non è più accettata dalle policy attuali (ad esempio, quando si tenta di utilizzare hardware obsoleto su sistemi più recenti). In queste situazioni, Windows blocca l'installazione o visualizza ripetuti avvisi, costringendo a utilizzare soluzioni più avanzate per procedere.

Metodi per installare driver non firmati (e relativi rischi)

Esistono diversi modi per installare driver che non rispettano le policy di firma, ma è fondamentale tenere presente che Ogni metodo comporta un diverso livello di rischioUna regolazione temporanea che viene annullata al riavvio non equivale alla disattivazione completa dei controlli di integrità.

Un metodo comunemente utilizzato è Avviare Windows disabilitando temporaneamente l'uso obbligatorio dei driver firmatiPer farlo, riavvia il computer accedendo alle opzioni avanzate (ad esempio, dal menu Start, premendo Maiusc mentre fai clic su Riavvia), vai a Risoluzione dei problemi > Opzioni avanzate > Impostazioni di avvio e seleziona l'opzione "Disattiva imposizione firma driver". Il sistema si avvierà quindi senza richiedere firme, consentendoti di installare il driver. Al successivo riavvio, la protezione verrà automaticamente riapplicata.

Un'altra opzione, disponibile solo in Windows 10/11 Pro e versioni successivePer farlo, utilizza l'Editor Criteri di Gruppo (gpedit.msc). In Configurazione utente > Modelli amministrativi > Sistema > Installazione driver, puoi modificare il criterio "Firma codice per i driver di dispositivo" e impostarlo su Disabilitato. Dopo il riavvio, Windows sarà molto più indulgente con i driver non firmati o con firme sospette.

Per gli scenari di test e sviluppo esiste il cosiddetto Modalità di prova La modalità test di Windows viene attivata da una console di amministrazione eseguendo il comando bcdedit e consente di caricare driver firmati con certificati di test senza doverli passare attraverso l'infrastruttura pubblica. In questa modalità, solitamente sul desktop viene visualizzata una filigrana che indica che il sistema è in modalità test.

Infine, c'è l'opzione più estrema: disabilitare completamente il controllo di integrità del driver utilizzando bcdedit.exe (parametro nointegritychecks). Questo rende il sistema completamente vulnerabile all'installazione di qualsiasi driver, legittimo o meno, e dovrebbe essere utilizzato solo in casi molto specifici e con la piena consapevolezza di ciò che si sta facendo.

Pericoli reali della disabilitazione della firma del conducente

Disattivare questa protezione non è solo un piccolo inconveniente, ma apre la porta a Una delle minacce più difficili da rilevare: i rootkit a livello di driverVengono installati come se fossero driver legittimi, ma una volta caricati hanno autorizzazioni di SISTEMA e la capacità di monitorare o manipolare il sistema a un livello molto basso.

Un rootkit di questo tipo può intercettare il traffico internet, inserire certificati falsi, reindirizzare le connessioni a siti controllati dagli aggressori, bloccare l'installazione di antivirus e facilitare l'ingresso di altri malware. Tutto ciò può essere fatto praticamente senza lasciare tracce visibili all'utente, anche per molte soluzioni di sicurezza tradizionali.

Operando con i privilegi più elevati, questi driver dannosi sono praticamente invisibile e difficile da eliminareIn molti casi, l'unica soluzione realistica prevede formatear l'intero PC e ripartire da zero, il che rappresenta una notevole perdita di tempo e dati se non si dispone di backup aggiornati.

Pertanto, quando un'applicazione chiede di disattivare l'applicazione della firma del driver per installare "qualcosa di magico", è saggio essere sospettosi. Quando possibile, è preferibile... cercare alternative o versioni firmateanche se ciò significa rinunciare a un hardware obsoleto o a qualche funzionalità specifica.

Driver Windows rispetto ai driver del produttore

Quando si installano periferiche e componenti, Windows solitamente offre driver generici Questi consentono di utilizzare l'hardware in modo basilare. Ad esempio, una stampante multifunzione può stampare senza problemi utilizzando il driver generico, ma se si desidera eseguire scansioni, utilizzare l'alimentatore automatico di documenti o accedere a opzioni avanzate, sarà quasi certamente necessario il pacchetto driver ufficiale del produttore.

Lo stesso vale per schede audio, schede grafiche e altri dispositivi complessi: con driver generici, il computer funzionerà, ma si perderanno funzionalità, ottimizzazioni delle prestazioni o strumenti di configurazione avanzati. In molti casi, anche i driver ufficiali offrono queste funzionalità. correzioni di bug specifici che non raggiungono mai i driver generici di Microsoft.

Il posto appropriato per scaricare questi driver è sempre il sito web ufficiale del produttore dell'hardwareQuando si effettua una ricerca su Google, spesso si vedono pagine di terze parti piene di "driver downloader" o programmi di installazione sospetti. Se il link non proviene dal dominio del produttore, è meglio ignorarlo.

Se la firma dei driver rimane abilitata, molti di questi pacchetti sospetti verranno bloccati da Windows non appena rileverà che si tratta di software non valido o che le firme non sono corrette. Questo costituisce un ulteriore livello di sicurezza contro programmi di installazione maldestri o addirittura dannosi.

Caso pratico: Errore di firma del certificato con i driver GPU in Windows 7

Sui computer con sistemi più vecchi come Windows 7 de 64 bitÈ relativamente comune riscontrare problemi durante l'installazione di driver moderni per schede grafiche o altri componenti hardware recenti. Un esempio tipico è l'errore "I certificati di firma non sono installati. Installare i certificati richiesti" quando si tenta di installare i driver per Nvidia per GPU come la GTX 1060 o la GTX 950.

In molti casi, anche se l'utente disabilita la firma del driver all'avvio, il driver non funziona dopo il riavvio perché il criterio di firma viene riattivato. Soluzioni come l'installazione di tutte le versioni precedenti del driver, l'utilizzo di programmi di installazione alternativi (come Snappy Driver Installer), l'applicazione di aggiornamenti di supporto SHA-2 (come KB3033929) o la reinstallazione da Gestione dispositivi sono state tentate senza successo.

Una soluzione pratica che ha funzionato è quella di estrarre manualmente il contenuto della versione di installazione 474.11 (ultimo driver WHQL per Windows 7) in una cartella e, da Gestione dispositivi, aggiornare il driver GPU scegliendo l'opzione per cercare il driver nel computer e specificando la cartella. Lo stesso metodo potrebbe non funzionare con versioni successive, come la 474.14, se la procedura guidata non riconosce i file INF come validi per quel sistema.

Questo tipo di caso illustra quanto sia delicato l'equilibrio tra driver recenti, certificati SHA-2 e OS non più supportatoSta diventando sempre più difficile installare e mantenere sicuri i driver moderni su piattaforme più vecchie che non ricevono aggiornamenti o patch di sicurezza.

Come rilevare e risolvere i problemi con i driver difettosi

Anche se i driver sono correttamente firmati, potrebbero danneggiarsi o diventare incoerente Ciò può accadere per diversi motivi: conflitti con altri programmi, malware, installazioni interrotte, aggiornamenti di Windows che non vengono completati correttamente, ecc. Quando ciò accade, il dispositivo interessato solitamente smette di funzionare o funziona in modo irregolare.

Il primo strumento diagnostico è il Amministratore del dispositivoFacendo clic con il pulsante destro del mouse sul pulsante Start e selezionando l'opzione corrispondente, si apre un elenco completo di tutto l'hardware rilevato. Se un dispositivo presenta problemi con i driver, verrà contrassegnato con un'icona di avviso gialla.

In questi casi, un primo tentativo di soluzione è fare clic con il pulsante destro del mouse sul dispositivo, selezionare "Aggiorna driver" e lasciare che Windows cerchi un driver più adatto, localmente o tramite Windows Update. Se questo non funziona, è possibile disinstallare il dispositivo (mantenendo o meno il software del driver) e riavviarlo in modo che Windows tenti di reinstallarlo da zero.

Inoltre, Windows include un risoluzione dei problemi hardware e del dispositivo Nel pannello Impostazioni, in particolare nella sezione "Aggiornamento e sicurezza" > "Risoluzione dei problemi", questa procedura guidata analizza il sistema alla ricerca di irregolarità e suggerisce azioni automatiche per ripristinare la funzionalità di determinati driver.

Se un aggiornamento specifico del driver ha causato il problema, potrebbe essere utile utilizzare l'opzione di “Torna al controller precedente” Nella scheda "Driver" delle proprietà del dispositivo, a condizione che Windows mantenga la versione precedente. Questo ripristina l'installazione problematica e potrebbe ripristinare la stabilità del sistema.

Visualizza e analizza i driver di terze parti installati su Windows

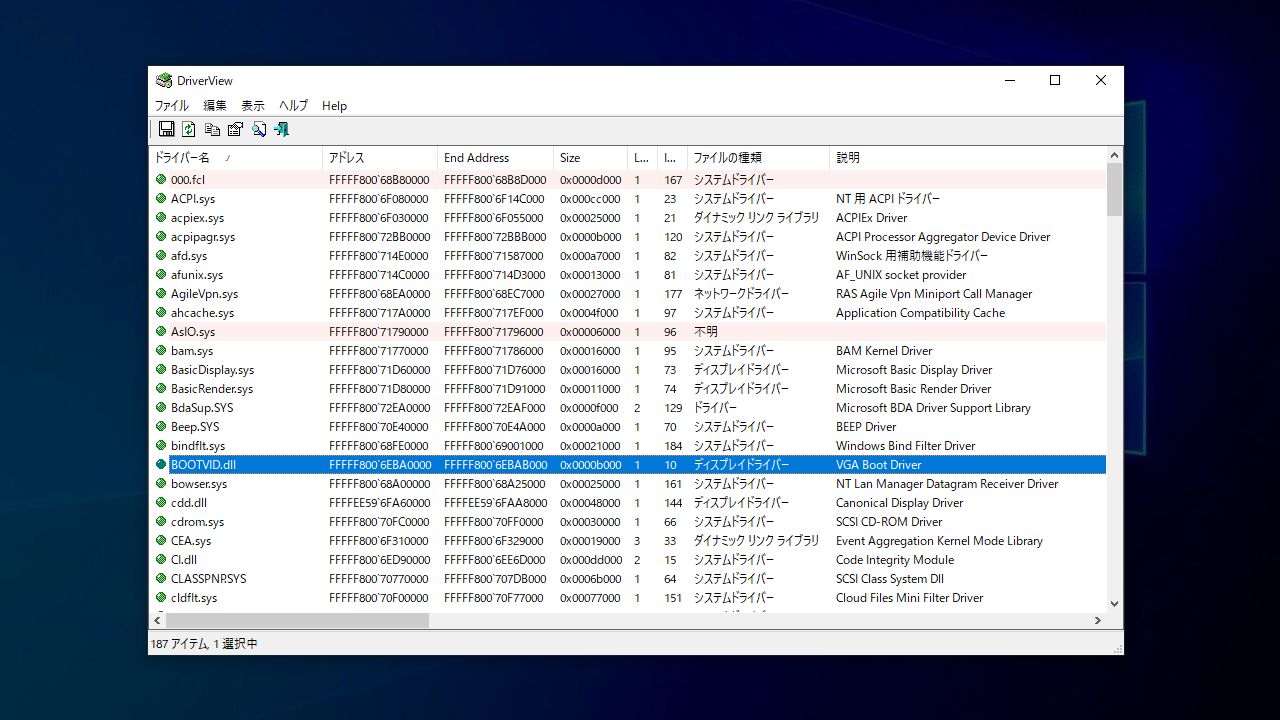

Per avere un maggiore controllo su ciò che è installato sul sistema, strumenti di terze parti come DriverView Lo strumento di Nirsoft visualizza un elenco dettagliato di tutti i driver installati sul computer. È un'utilità gratuita e portatile che semplifica notevolmente il controllo dei driver.

DriverView utilizza un codice colore molto semplice: I driver Microsoft con una firma digitale valida vengono visualizzati con uno sfondo bianco.I driver di terze parti (di produttori o software aggiuntivi) sono evidenziati in rosso. Questo aiuta a identificare rapidamente quali pezzi del puzzle non dipendono direttamente dal sistema operativo.

L'elenco può essere ordinato per colonne, ad esempio per "Azienda" per raggruppare tutti i driver della stessa azienda. Inoltre, il menu Visualizza solitamente include un'opzione per nascondere tutti i driver Microsoft e mostrare solo quelli di terze parti, consentendo di concentrarsi su quelli che hanno maggiori probabilità di causare conflitti.

Facendo doppio clic su una voce qualsiasi si apre una finestra con informazioni dettagliate sul conducenteVersione, percorso completo, descrizione, produttore, data di caricamento, ecc. Nel caso di driver sconosciuti o sospetti, questi dati aiutano a stabilire se fanno parte di un programma che utilizziamo effettivamente o se è consigliabile indagare ulteriormente e persino disinstallarli.

Considerato il quadro generale, è chiaro che firme e certificati dei driver in Windows Non sono una mera formalità, ma una componente fondamentale per il mantenimento della stabilità e della sicurezza del sistema. Capire come vengono firmati i driver, quali requisiti cambiano tra le versioni di Windows, quali strumenti esistono per la convalida e come agire quando un driver non è firmato o non funziona ci consente di sfruttare al meglio il nostro hardware, rimanendo vigili contro minacce di livello molto basso.

Scrittore appassionato del mondo dei byte e della tecnologia in generale. Adoro condividere le mie conoscenze attraverso la scrittura, ed è quello che farò in questo blog, mostrarti tutte le cose più interessanti su gadget, software, hardware, tendenze tecnologiche e altro ancora. Il mio obiettivo è aiutarti a navigare nel mondo digitale in modo semplice e divertente.