- Akses terkontrol ke folder membatasi aplikasi mana yang dapat memodifikasi file di lokasi yang dilindungi, sehingga mengurangi dampak ransomware.

- Bekerja Windows 10, Windows 11 dan berbagai edisi Windows Server selama Microsoft Defender menjadi antivirus aktif.

- Ini memungkinkan Anda untuk menambahkan folder dan aplikasi tepercaya, mengelolanya dari Windows Security atau secara terpusat dengan Intune, GPO, Configuration Manager, dan PowerShell.

- Fitur ini mencakup mode audit dan menghasilkan peristiwa terperinci untuk meninjau penguncian dan menyesuaikan pengaturan tanpa mengganggu pekerjaan.

Jika Anda khawatir tentang Ransomware dan keamanan file Anda di Windows 11Ada fitur bawaan yang mungkin telah Anda nonaktifkan yang dapat membuat perbedaan besar: Akses Folder Terkendali. Ini bukan sihir, dan tidak menggantikan pencadangan, tetapi menambahkan lapisan perlindungan ekstra, dan jika Anda perlu menyesuaikan izin, Anda dapat... memberikan izin akses pada folder dan fileyang membuat hidup jauh lebih rumit bagi malware yang mencoba mengenkripsi atau menghapus dokumen terpenting Anda.

Fitur ini termasuk dalam Windows 11, Windows 10, dan berbagai versi Windows Server dan terintegrasi dengan Microsoft Defender. Secara default, biasanya dinonaktifkan karena terkadang agak ketat dan dapat memblokir program yang sah, tetapi Anda dapat menyesuaikannya sesuai keinginan. ubah lokasi default, menambahkan folder tambahan, mengizinkan aplikasi tertentu, dan bahkan mengelolanya melalui kebijakan grup, Intune, Configuration Manager, atau PowerShell, baik di komputer rumahan maupun di lingkungan perusahaan.

Apa sebenarnya yang dimaksud dengan akses folder terkontrol?

Akses folder terkontrol adalah fitur dari Microsoft Defender Antivirus dirancang untuk menghentikan ransomware. dan jenis malware lainnya yang mencoba memodifikasi atau menghapus file di lokasi-lokasi yang dilindungi. Alih-alih memblokir semua yang berjalan, sistem ini hanya mengizinkan aplikasi yang dianggap tepercaya untuk membuat perubahan pada folder-folder tersebut.

Dalam praktiknya, perlindungan ini didasarkan pada daftar aplikasi tepercaya dan daftar folder yang dilindungi lainnya. itu apps Aplikasi dengan reputasi baik dan prevalensi tinggi dalam ekosistem Windows akan diizinkan secara otomatis, sementara aplikasi yang tidak dikenal atau mencurigakan tidak akan dapat memodifikasi atau menghapus file di jalur yang terkontrol, meskipun mereka dapat membacanya.

Penting untuk memahami fungsi ini. Hal ini tidak mencegah malware untuk menyalin atau membaca data.Yang diblokir adalah tindakan untuk memodifikasi, mengenkripsi, atau menghapus file yang dilindungi. Jika penyerang berhasil menyusup ke sistem Anda, mereka masih dapat mengambil informasi, tetapi akan jauh lebih sulit bagi mereka untuk membahayakan dokumen-dokumen penting Anda.

Akses Folder Terkontrol dirancang untuk bekerja berdampingan dengan Microsoft Defender untuk Endpoint dan Portal Microsoft DefenderDi mana Anda dapat melihat laporan terperinci tentang apa yang telah diblokir atau diaudit, sangat berguna terutama di perusahaan untuk menyelidiki insiden keamanan.

Sistem operasi yang kompatibel dan prasyarat

Sebelum Anda mempertimbangkan untuk mengaktifkannya, ada baiknya mengetahui platform mana yang kompatibel. Akses folder terkontrol tersedia di Windows 11, Windows 10, dan berbagai edisi Windows Server, selain beberapa sistem Microsoft tertentu seperti Azure Stack HCI.

Lebih spesifiknya, fungsi tersebut didukung di Windows 10 dan Windows 11 beserta edisinya dengan Microsoft Defender. Sebagai perangkat lunak antivirus, dan di sisi server, perangkat lunak ini didukung di Windows Server 2016 dan versi yang lebih baru, Windows Server 2012 R2, Windows Server 2019 dan penerusnya, serta di sistem operasi Azure Stack HCI mulai dari versi 23H2.

Detail pentingnya adalah akses terkontrol ke folder. Ini hanya berfungsi jika antivirus yang aktif adalah Microsoft Defender.Jika Anda menggunakan antivirus pihak ketiga yang menonaktifkan Defender, pengaturan untuk fitur ini akan hilang dari aplikasi Keamanan Windows atau menjadi tidak berfungsi, dan Anda harus mengandalkan perlindungan anti-ransomware dari produk yang telah Anda instal.

Di lingkungan terkelola, selain Defender, berikut ini yang dibutuhkan. alat-alat seperti Microsoft Intune, Configuration Manager, atau solusi MDM yang kompatibel. untuk dapat menerapkan dan mengelola kebijakan akses folder terkontrol secara terpusat di berbagai perangkat.

Bagaimana cara kerja akses folder terkontrol secara internal

Perilaku fungsi ini didasarkan pada dua pilar: di satu sisi, folder yang dianggap terlindungi dan di sisi lain aplikasi yang dianggap tepercayaSetiap upaya aplikasi yang tidak tepercaya untuk menulis, memodifikasi, atau menghapus file di folder tersebut akan diblokir atau diaudit, tergantung pada mode yang dikonfigurasi.

Saat fitur ini diaktifkan, Windows menandai sejumlah hal sebagai terlindungi. folder pengguna yang sangat umumIni termasuk file seperti Dokumen, Gambar, Video, Musik, dan Favorit, baik dari akun aktif maupun folder publik. Selain itu, jalur profil sistem tertentu (misalnya, folder Dokumen di profil sistem) dan area penting sistem juga disertakan. boot.

Daftar aplikasi yang diizinkan dihasilkan dari Reputasi dan prevalensi perangkat lunak dalam ekosistem MicrosoftProgram-program yang banyak digunakan dan belum pernah menunjukkan perilaku berbahaya dianggap tepercaya dan diotorisasi secara otomatis. Aplikasi lain yang kurang dikenal, alat buatan sendiri (homebrew), atau file executable portabel mungkin diblokir sampai Anda menyetujuinya secara manual.

Dalam organisasi bisnis, selain daftar otomatis, administrator dapat menambahkan atau mengizinkan perangkat lunak tertentu Melalui Microsoft Intune, Configuration Manager, kebijakan grup, atau konfigurasi MDM, melakukan penyesuaian detail tentang apa yang diblokir dan apa yang tidak diblokir dalam lingkungan perusahaan.

Untuk menilai dampaknya sebelum menerapkan blokir keras, ada sebuah modus audit Hal ini memungkinkan aplikasi berfungsi normal tetapi mencatat peristiwa yang seharusnya diblokir. Ini memungkinkan tinjauan terperinci tentang apakah beralih ke mode pemblokiran ketat akan mengganggu proses bisnis atau aplikasi penting.

Mengapa hal ini sangat penting untuk melawan ransomware?

Serangan ransomware ditujukan kepada Enkripsikan dokumen Anda dan minta tebusan. untuk memulihkan akses Anda. Akses folder terkontrol berfokus secara tepat pada pencegahan aplikasi yang tidak berwenang untuk memodifikasi file yang paling penting bagi Anda, yang biasanya terletak di Dokumen, Gambar, Video, atau folder lain tempat Anda menyimpan proyek dan data pribadi Anda.

Ketika aplikasi yang tidak dikenal mencoba mengakses file di folder yang dilindungi, Windows akan menghasilkan sebuah pesan kesalahan. pemberitahuan pada perangkat yang memperingatkan tentang pemblokiranPeringatan ini dapat disesuaikan di lingkungan bisnis dengan informasi kontak internal sehingga pengguna tahu siapa yang harus dihubungi jika mereka membutuhkan bantuan atau jika mereka yakin itu adalah kesalahan deteksi.

Selain folder pengguna biasa, sistem ini juga melindungi folder sistem dan sektor bootMengurangi potensi serangan malware yang mencoba memanipulasi proses startup sistem atau komponen penting Windows.

Keuntungan lainnya adalah mampu mengaktifkan yang pertama mode audit untuk menganalisis dampaknyaDengan cara ini, Anda dapat melihat program mana yang akan diblokir, meninjau log, dan menyesuaikan daftar folder dan aplikasi yang diizinkan sebelum mengambil langkah pemblokiran ketat, sehingga menghindari kejutan di lingkungan produksi.

Folder yang dilindungi secara default di Windows

Secara default, Windows menandai sejumlah lokasi file umum sebagai terlindungi. Ini termasuk keduanya folder profil pengguna sebagai folder publiksehingga sebagian besar dokumen, foto, musik, dan video Anda terlindungi tanpa Anda perlu mengkonfigurasi apa pun tambahan.

Di antara rute-rute lainnya, seperti c:\Pengguna\ \Dokumen dan c:\Users\Public\Dokumenjalur yang setara untuk Gambar, Video, Musik, dan Favorit, serta jalur yang setara untuk akun sistem seperti LocalService, NetworkService, atau systemprofile, asalkan folder tersebut ada di sistem.

Lokasi-lokasi ini ditampilkan secara jelas pada profil pengguna, di dalam “PC Ini” di File ExplorerOleh karena itu, ini biasanya adalah folder-folder yang Anda gunakan setiap hari tanpa terlalu memikirkan struktur folder internal Windows.

Penting untuk diperhatikan Folder yang dilindungi secara default tidak dapat dihapus dari daftar.Anda dapat menambahkan lebih banyak folder Anda sendiri di lokasi lain, tetapi folder yang berasal dari pabrik akan selalu tetap terlindungi untuk meminimalkan risiko menonaktifkan pertahanan secara tidak sengaja di area-area penting.

Cara mengaktifkan Akses Folder Terkendali dari Keamanan Windows

Bagi sebagian besar pengguna rumahan dan banyak usaha kecil, cara termudah untuk mengaktifkan fitur ini adalah dengan... Aplikasi Keamanan Windows disertakan dalam sistem.Tidak perlu menginstal apa pun tambahan, cukup ubah beberapa opsi.

Pertama, buka menu Mulai, ketik “Keamanan Windows” atau “Keamanan Windows” lalu buka aplikasinya. Pada panel utama, masuk ke bagian "Perlindungan virus & ancaman", di situlah opsi terkait malware Defender berada.

Di layar tersebut, gulir ke bawah hingga Anda menemukan bagian untuk “Perlindungan terhadap ransomware” lalu klik “Kelola perlindungan ransomware”. Jika Anda menggunakan antivirus pihak ketiga, Anda mungkin melihat referensi ke produk tersebut di sini dan Anda tidak akan dapat menggunakan fitur ini. selama antivirus tersebut aktif.

Pada layar perlindungan ransomware, Anda akan melihat tombol pengaktifan/penonaktifan yang disebut... “Akses terkontrol ke folder”Aktifkan fitur tersebut dan, jika sistem menampilkan peringatan Kontrol Akun Pengguna (UAC), terima peringatan tersebut untuk menerapkan perubahan dengan hak akses administrator.

Setelah diaktifkan, beberapa opsi tambahan akan ditampilkan: Blokir riwayat, Folder yang dilindungi dan kemampuan untuk mengizinkan aplikasi melalui akses folder terkontrol. Dari sini Anda dapat menyesuaikan pengaturan sesuai kebutuhan.

Konfigurasi dan sesuaikan akses folder terkontrol.

Setelah fungsi berjalan, biasanya sebagian besar waktu Anda tidak memperhatikan hal yang tidak biasa dalam kehidupan sehari-hari Anda.Namun, Anda mungkin sesekali menerima peringatan jika aplikasi yang Anda gunakan mencoba menulis ke folder yang dilindungi dan tidak ada dalam daftar tepercaya.

Jika Anda menerima notifikasi, Anda dapat kembali ke Keamanan Windows kapan saja dan masuk. Antivirus dan perlindungan ancaman > Kelola perlindungan ransomwareDari situ Anda akan memiliki akses langsung ke pengaturan pemblokiran, folder, dan aplikasi yang diizinkan.

Bagian dari “Riwayat blokir” menampilkan daftar semua blokir. Laporan tersebut merinci insiden: file atau program yang dihentikan, kapan, folder terlindungi mana yang coba diakses, dan tingkat keparahannya (rendah, sedang, tinggi, atau parah). Jika Anda yakin itu adalah program tepercaya, Anda dapat memilihnya dan memilih "Izinkan di perangkat" untuk membuka blokirnya.

Di bagian "Folder Terlindungi", aplikasi menampilkan semua jalur yang saat ini berada di bawah perlindungan Akses Folder Terkendali. Dari sana Anda dapat Tambahkan folder baru atau hapus folder yang sudah Anda tambahkan.Namun, folder Windows bawaan, seperti Dokumen atau Gambar, tidak dapat dihapus dari daftar.

Jika sewaktu-waktu Anda merasa fitur ini terlalu mengganggu, Anda selalu dapat nonaktifkan kembali saklar akses folder terkontrol. Dari layar yang sama. Perubahannya langsung terjadi dan semuanya kembali seperti semula sebelum diaktifkan, meskipun Anda jelas akan kehilangan perlindungan tambahan terhadap ransomware.

Tambahkan atau hapus folder terlindungi tambahan

Tidak semua orang menyimpan dokumen mereka di pustaka standar Windows. Jika Anda biasanya bekerja dari drive lain, folder proyek, atau jalur khususAnda tertarik untuk memasukkannya ke dalam cakupan perlindungan untuk akses terkontrol ke folder.

Dengan menggunakan aplikasi Keamanan Windows, prosesnya sangat sederhana: di bagian perlindungan ransomware, buka Buka “Folder yang dilindungi” dan setujui pemberitahuan UAC. Jika muncul, Anda akan melihat daftar folder yang saat ini dilindungi dan tombol "Tambahkan folder yang dilindungi".

Menekan tombol itu akan membuka jendela browser sehingga Pilih folder yang ingin Anda tambahkanPilih jalur (misalnya, folder di drive lain, direktori kerja untuk proyek Anda, atau bahkan drive jaringan yang dipetakan) dan konfirmasikan. Mulai saat itu, setiap upaya untuk memodifikasi folder dari aplikasi yang tidak tepercaya akan diblokir atau diaudit.

Jika nanti Anda memutuskan bahwa Anda tidak lagi ingin folder tertentu dilindungi, Anda dapat Pilih dari daftar dan tekan “Hapus”Anda hanya dapat menghapus folder tambahan yang telah Anda tambahkan; folder yang secara default ditandai oleh Windows sebagai folder yang dilindungi tidak dapat dihapus untuk menghindari area penting tidak terlindungi tanpa Anda sadari.

Selain satuan lokal, Anda dapat menentukan berbagi jaringan dan drive yang dipetakanDimungkinkan untuk menggunakan variabel lingkungan dalam jalur, meskipun karakter wildcard tidak didukung. Hal ini memberikan fleksibilitas yang cukup besar untuk mengamankan lokasi di lingkungan yang lebih kompleks atau dengan skrip konfigurasi otomatis.

Izinkan aplikasi tepercaya yang sebelumnya diblokir.

Sangat umum terjadi bahwa setelah mengaktifkan fitur tersebut, beberapa aplikasi yang sah akan terpengaruh, terutama jika Data tersebut tersimpan di Dokumen, Gambar, atau di folder yang dilindungi.Gim PC, perangkat lunak perkantoran yang kurang terkenal, atau program lama mungkin mengalami pembekuan saat mencoba mengetik.

Untuk kasus-kasus ini, Windows Security sendiri menawarkan opsi tersebut. “Izinkan aplikasi melalui akses folder terkontrol”Dari panel perlindungan ransomware, buka bagian ini dan klik “Tambahkan aplikasi yang diizinkan”.

Anda dapat memilih untuk menambahkan aplikasi dari daftar tersebut. “Aplikasi yang baru saja diblokir” (sangat praktis jika sesuatu sudah diblokir dan Anda hanya ingin mengizinkannya) atau telusuri semua aplikasi untuk mengantisipasi dan menandai sebagai tepercaya program-program tertentu yang Anda ketahui perlu menulis ke folder yang dilindungi.

Saat menambahkan aplikasi, penting untuk memperhatikan hal-hal berikut: tentukan jalur pasti ke file yang dapat dieksekusiHanya lokasi spesifik tersebut yang akan diizinkan; jika program tersebut ada di jalur lain dengan nama yang sama, program tersebut tidak akan secara otomatis ditambahkan ke daftar yang diizinkan dan mungkin masih diblokir oleh akses folder terkontrol.

Penting untuk diingat bahwa, bahkan setelah mengizinkan aplikasi atau layanan, Proses yang sedang berlangsung dapat terus menghasilkan peristiwa. sampai mereka berhenti dan memulai ulang. Dengan kata lain, Anda mungkin perlu memulai ulang aplikasi (atau layanan itu sendiri) agar pengecualian baru tersebut berlaku sepenuhnya.

Manajemen perusahaan tingkat lanjut: Intune, Configuration Manager, dan kebijakan grup.

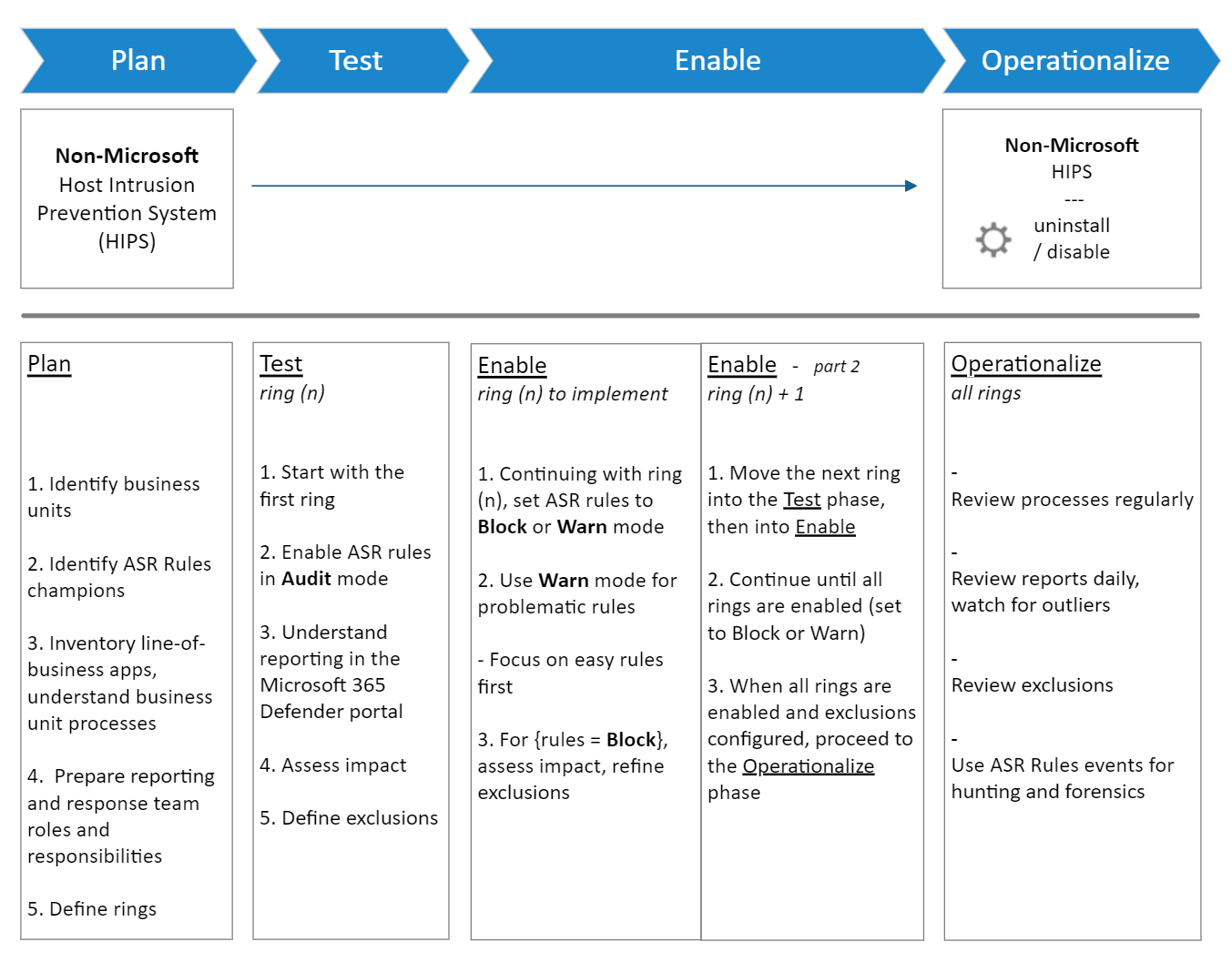

Di lingkungan perusahaan, mengubah pengaturan satu per satu tim secara manual bukanlah praktik umum, tetapi mendefinisikan kebijakan terpusat yang diterapkan secara terkontrol. Akses folder terkontrol terintegrasi dengan berbagai alat manajemen perangkat Microsoft.

Dengan Microsoft Intune, misalnya, Anda dapat membuat sebuah Arahan Pengurangan Permukaan Serangan Untuk Windows 10, Windows 11, dan Windows Server. Di dalam profil, terdapat opsi khusus untuk mengaktifkan akses terkontrol ke folder, memungkinkan Anda untuk memilih di antara mode seperti "Diaktifkan," "Dinonaktifkan," "Mode audit," "Blokir modifikasi disk saja," atau "Audit modifikasi disk saja."

Dari arahan yang sama di Intune, hal itu dimungkinkan. tambahkan folder terlindungi tambahan (yang disinkronkan dengan aplikasi Keamanan Windows di perangkat) dan juga menentukan aplikasi tepercaya yang akan selalu memiliki izin untuk menulis ke folder tersebut. Ini melengkapi deteksi berbasis reputasi otomatis Defender.

Jika organisasi Anda menggunakan Microsoft Configuration Manager, Anda juga dapat menerapkan kebijakan untuk Windows Defender Penjaga EksploitasiDari “Aset dan Kepatuhan > Perlindungan Titik Akhir > Windows Defender Exploit Guard”, kebijakan perlindungan kerentanan dibuat, opsi akses folder terkontrol dipilih, dan Anda memilih apakah akan memblokir perubahan, hanya melakukan audit, mengizinkan aplikasi lain, atau menambahkan folder lain.

Di sisi lain, fungsi ini dapat dikelola dengan sangat detail menggunakan Group Policy Objects (GPO). Editor Manajemen Kebijakan GrupDi dalam Konfigurasi Komputer > Templat Administratif, Anda dapat mengakses komponen Windows yang sesuai dengan Microsoft Defender Antivirus dan bagian Exploit Guard-nya, di mana terdapat beberapa kebijakan terkait akses terkontrol ke folder.

Kebijakan-kebijakan ini mencakup hal-hal berikut: “Konfigurasikan akses terkontrol ke folder”, yang memungkinkan Anda untuk mengatur mode (Diaktifkan, Dinonaktifkan, Mode audit, Hanya blokir modifikasi disk, Hanya audit modifikasi disk), serta entri untuk "Folder terlindungi yang dikonfigurasi" atau "Konfigurasi aplikasi yang diizinkan", di mana jalur folder dan file yang dapat dieksekusi dimasukkan bersama dengan nilai yang ditunjukkan untuk menandainya sebagai diizinkan.

Menggunakan PowerShell dan MDM CSP untuk mengotomatisasi konfigurasi

Bagi administrator dan pengguna tingkat lanjut, PowerShell menawarkan cara yang sangat mudah untuk mengaktifkan, menonaktifkan, atau menyesuaikan akses terkontrol ke folder menggunakan cmdlet Microsoft Defender. Ini sangat berguna untuk skrip penyebaran, otomatisasi, atau menerapkan perubahan secara massal.

Untuk memulai, buka jendela PowerShell dengan hak akses administrator: cari Cari “PowerShell” di menu Mulai, klik kanan, lalu pilih “Jalankan sebagai administrator”.Setelah masuk ke dalam, Anda bisa aktifkan fungsi menggunakan cmdlet:

Contoh: Set-MpPreference -EnableControlledFolderAccess Enabled

Jika Anda ingin mengevaluasi perilaku tanpa benar-benar memblokir apa pun, Anda dapat menggunakan modus audit Dengan mengganti Enabled dengan AuditMode, dan jika sewaktu-waktu Anda ingin menonaktifkannya sepenuhnya, cukup tentukan Disabled pada parameter yang sama. Ini memungkinkan Anda untuk beralih dengan cepat dari satu mode ke mode lain sesuai kebutuhan.

Untuk melindungi folder tambahan dari PowerShell, tersedia cmdlet berikut. Add-MpPreference -ControlledFolderAccessProtectedFolders, yang kemudian Anda masukkan jalur folder yang ingin Anda lindungi, misalnya:

Contoh: Add-MpPreference -ControlledFolderAccessProtectedFolders "c:\apps/"

Demikian pula, Anda dapat mengizinkan aplikasi tertentu dengan cmdlet tersebut. Add-MpPreference -ControlledFolderAccessAllowedApplicationsMenentukan jalur lengkap ke file yang dapat dieksekusi. Misalnya, jika Anda ingin mengotorisasi program bernama test.exe di c:\apps, Anda akan menggunakan:

Contoh: Add-MpPreference -ControlledFolderAccessAllowedApplications "c:\apps\test.exe"

Dalam skenario manajemen mobil (MDM), konfigurasi tersebut diekspos melalui cara yang berbeda. Penyedia layanan konfigurasi (CSP), seperti Defender/GuardedFoldersList untuk folder yang dilindungi atau Defender/ControlledFolderAccessAllowedApplications untuk aplikasi yang diizinkan, yang memungkinkan kebijakan ini diintegrasikan ke dalam solusi MDM yang kompatibel secara terpusat.

Pencatatan peristiwa dan pemantauan insiden

Untuk memahami sepenuhnya apa yang terjadi dengan tim Anda, penting untuk meninjau hal-hal berikut. peristiwa yang dihasilkan oleh akses terkontrol ke folder saat memblokir atau mengaudit tindakan. Ini dapat dilakukan baik dari portal Microsoft Defender maupun langsung di Windows Event Viewer.

Di perusahaan yang menggunakan Microsoft Defender untuk endpoint, portal Microsoft Defender menawarkan laporan terperinci tentang peristiwa dan penyumbatan Berkaitan dengan Akses Folder Terkontrol, terintegrasi dalam skenario investigasi peringatan biasa. Di sana, Anda bahkan dapat meluncurkan pencarian lanjutan (Advanced Hunting) untuk menganalisis pola di semua perangkat.

Misalnya, a Kueri Peristiwa Perangkat Contoh tipikalnya mungkin adalah:

Contoh: DeviceEvents | where ActionType in ('ControlledFolderAccessViolationAudited','ControlledFolderAccessViolationBlocked')

Dalam tim-tim individual, Anda dapat mengandalkan hal-hal berikut: Penampil Peristiwa WindowsMicrosoft menyediakan tampilan khusus (file cfa-events.xml) yang dapat diimpor untuk melihat hanya peristiwa akses folder terkontrol secara terpusat. Tampilan ini mengumpulkan entri seperti peristiwa 5007 (perubahan konfigurasi), 1123 dan 1124 (pemblokiran atau audit akses folder terkontrol), dan 1127/1128 (pemblokiran atau audit penulisan sektor disk yang dilindungi).

Ketika terjadi pemblokiran, pengguna biasanya juga melihat Notifikasi dalam sistem yang menunjukkan bahwa perubahan yang tidak sah telah diblokir.Sebagai contoh, dengan pesan seperti “Akses folder terkontrol memblokir C:\…\ApplicationName… agar tidak melakukan perubahan pada memori”, dan riwayat perlindungan mencerminkan peristiwa seperti “Akses memori yang dilindungi diblokir” dengan tanggal dan waktu.

Akses folder terkontrol menjadi alat yang sangat ampuh untuk untuk secara serius menghambat ransomware dan ancaman lainnya. yang berupaya menghancurkan file Anda, namun tetap fleksibel berkat mode audit, daftar folder dan aplikasi yang diizinkan, serta integrasi dengan alat administratif. Jika dikonfigurasi dengan benar dan dikombinasikan dengan pencadangan rutin dan perangkat lunak antivirus yang mutakhir, ini adalah salah satu fitur terbaik yang ditawarkan Windows 11 untuk menjaga keamanan dokumen terpenting Anda.

Penulis yang bersemangat tentang dunia byte dan teknologi secara umum. Saya suka berbagi ilmu melalui tulisan, dan itulah yang akan saya lakukan di blog ini, menunjukkan kepada Anda semua hal paling menarik tentang gadget, perangkat lunak, perangkat keras, tren teknologi, dan banyak lagi. Tujuan saya adalah membantu Anda menavigasi dunia digital dengan cara yang sederhana dan menghibur.