- ফরেনসিক নিদর্শন উইন্ডোজ এগুলো কার্যকলাপকে আরোপিত করার এবং কালক্রমকে সঠিকভাবে পুনর্গঠনের সুযোগ দেয়।

- ঘটনা লগ, প্রিফেচ, এলএনকে, রেজিস্ট্রি, এনটিএফএস এবং SRUM ব্যবহারিক বিশ্লেষণের মূল গঠন করে।

- উৎসের সম্পর্ক এবং ফরেনসিক সংরক্ষণ (হ্যাশ, চেইন অফ হেফাজত) অপরিহার্য।

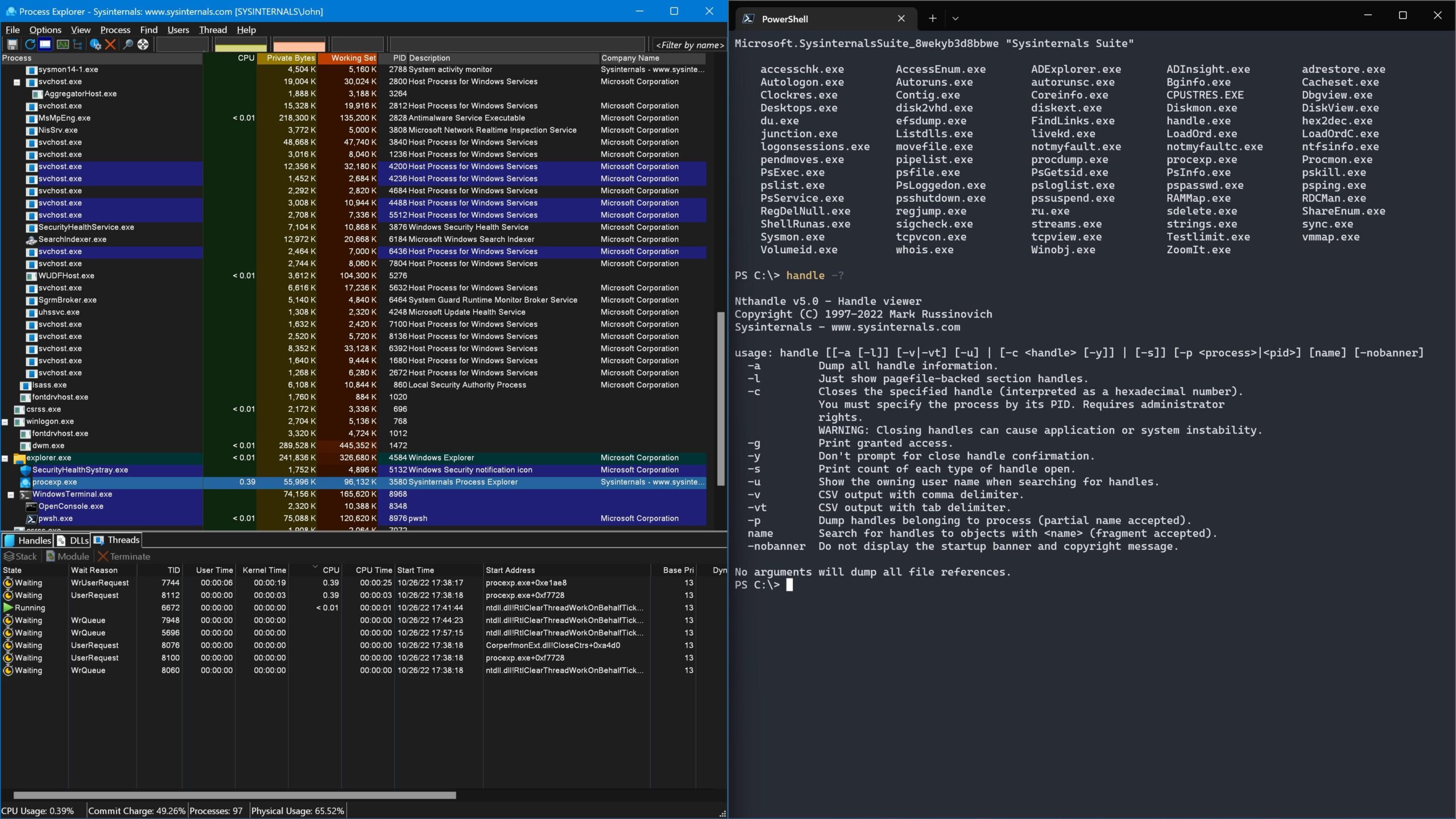

- জিমারম্যান স্যুট, অটোপসি/এফটিকে এবং ভোলাটিলিটির মতো সরঞ্জামগুলি অনুসন্ধানগুলিকে ত্বরান্বিত করে এবং যাচাই করে।

La ফরেনসিক তথ্য উইন্ডোজ পরিবেশে, সিস্টেম কীভাবে ঘটে যাওয়া সবকিছুর চিহ্ন রেখে যায় তা বোঝার প্রয়োজন: ব্যবহারকারীর কার্যকলাপ, প্রোগ্রাম সম্পাদন, নেটওয়ার্ক সংযোগ এবং কনফিগারেশন পরিবর্তন। এই চিহ্নগুলি, যাকে আর্টিফ্যাক্ট বলা হয়, প্রমাণের অখণ্ডতার সাথে আপস না করে ঘটনা পুনর্গঠনের কাঁচামাল।

বাস্তব ঘটনাগুলিতে, ফরেনসিক নিদর্শন এগুলো আপনাকে টাইমলাইন তৈরি করতে, ব্যবহৃত অ্যাকাউন্টগুলি সনাক্ত করতে, স্থায়িত্ব সনাক্ত করতে এবং আদালতে গ্রহণযোগ্য প্রমাণ সরবরাহ করতে দেয়। যদিও তথ্য ছড়িয়ে ছিটিয়ে থাকে এবং কিছু অস্থির থাকে, উইন্ডোজে এমন কিছু উৎস রয়েছে যা সংগ্রহ করা সহজ এবং অত্যন্ত তথ্যবহুল।

উইন্ডোজে ফরেনসিক আর্টিফ্যাক্টগুলি কী কী এবং কেন সেগুলি গুরুত্বপূর্ণ?

একটি ফরেনসিক আর্টিফ্যাক্ট হল যেকোনো রেকর্ড, ফাইল, অথবা মেটাডেটা যা সিস্টেম ব্যবহারের সময় স্বয়ংক্রিয়ভাবে তৈরি করে। উইন্ডোজে, এগুলি ইভেন্ট লগ এবং প্রিফেচ থেকে শুরু করে রেজিস্ট্রি, LNK, ShellBags, SRUM এবং ফাইল সিস্টেমের নিজস্ব টেলিমেট্রি (NTFS) পর্যন্ত বিস্তৃত। প্রতিটি ধাঁধার টুকরো অবদান রাখে কী, কে, কখন, কোথা থেকে এবং কী প্রভাব ফেলবে তার উত্তর দিতে।

এর বিশ্লেষণের জন্য ধন্যবাদ, এটি সম্ভব কালানুক্রম পুনর্গঠন করা (ফাইল তৈরি/পরিবর্তন/মুছে ফেলা, অ্যাপ্লিকেশন সম্পাদন), ব্যবহারকারী বা কম্পিউটারের সাথে কার্যকলাপ সংযুক্ত করা, স্থায়িত্ব এবং পার্শ্বীয় নড়াচড়ার কৌশল সনাক্ত করা এবং দৃঢ় প্রমাণ সহ বিশেষজ্ঞ প্রতিবেদনগুলিকে সমর্থন করা।

ইভেন্ট লগ: কী আইডি এবং পাথ

- লগইন: ৪৬২৪ (সফল), ৪৬২৫ (ব্যর্থ), ৪৬৩৪/৪৬৪৭ (বন্ধ), ৪৬৪৮ (স্পষ্ট শংসাপত্র সহ লগইন), ৪৬৭২ (উন্নত সুবিধা সহ লগইন)।

- সংবেদনশীল পরিবর্তন: 4719 অডিট নীতিতে পরিবর্তনের রিপোর্ট করে, যা টেম্পারিং প্রচেষ্টা সনাক্তকরণের জন্য কার্যকর।

- আমাদের সম্পর্কে: ৭০৩৪ (ক্র্যাশ), ৭০৩৫ (স্টার্ট/স্টপ), ৭০৩৬ (স্টার্ট/স্টপ), ৭০৪০ (স্টার্টআপের ধরণ পরিবর্তন করা হয়েছে), ৭০৪৫ এবং ৪৬৯৭ (পরিষেবা ইনস্টল করা হয়েছে)।

- RDP: 4778 (সেশন সংযুক্ত/পুনরায় সংযুক্ত) এবং 4779 (সংযোগ বিচ্ছিন্ন), রিমোট ডেস্কটপ ব্যবহার ট্র্যাক করার জন্য আদর্শ।

ব্যর্থ স্টার্টআপগুলিকে ফিল্টার করার জন্য শক্তির উৎস, তুমি ছুঁড়ে ফেলতে পারো সরাসরি পরামর্শ নিরাপত্তা লগের বিপরীতে:

Get-WinEvent -LogName Security | Where-Object { $_.Id -eq 4625 } | Select-Object TimeCreated, Messageনেটিভ ভিউয়ার (eventvwr.msc) এবং ইউটিলিটি যেমন ফুল ইভেন্টলগভিউ এই তথ্যটি পঠনযোগ্য এবং রপ্তানিযোগ্য আকারে পর্যালোচনা করা সহজ করে তুলুন, যা গুরুত্বপূর্ণ কিছু ডিএফআইআর প্রোফাইল যা সময়রেখা তৈরি করে।

প্রিফেচ: প্রোগ্রাম এক্সিকিউশন এবং সময় প্রেক্ষাপট

প্রিফেচ প্রক্রিয়া রেকর্ড করে বাইনারি এক্সিকিউশন গতি বাড়াতে বুট অ্যাপ্লিকেশন। ফরেনসিক বিশেষজ্ঞের জন্য, এটি খাঁটি সোনা কারণ এটি এক্সিকিউটেবল অদৃশ্য হয়ে গেলেও চিহ্ন সংরক্ষণ করে। .pf ফাইলগুলি থাকে সি:\\উইন্ডোজ\\প্রিফেচ\\ এবং এর নামটিতে এক্সিকিউটেবল এবং একটি পাথ হ্যাশ অন্তর্ভুক্ত রয়েছে, যা বিভিন্ন অবস্থান থেকে একই অ্যাপ চালানোর উদাহরণগুলিকে আলাদা করতে সাহায্য করে।

- উইন্ডোজ এক্সপি-৭: প্রতি রানে একটি .pf তৈরি করে, যার সীমা ১২৮টি এন্ট্রির কাছাকাছি।

- উইন্ডোজ এক্সএনএমএক্স +: SysMain (পূর্বে Superfetch) এর সাথে একীভূত হয় এবং আরও সমৃদ্ধ ট্রেস সহ সীমা ~1024 এ বৃদ্ধি করে।

- উইন্ডোজ 10 / 11: SysMain এর সাথে ইন্টিগ্রেশন বজায় রাখে এবং শেষ-রান গ্র্যানুলারিটি প্রদান করে।

- উইন্ডোজ সার্ভার: কিছু সংস্করণে এটি ডিফল্টরূপে নিষ্ক্রিয় করা হতে পারে।

সাধারণ ব্যবহারের ক্ষেত্রে: কার্যকর করা ম্যালওয়্যার শনাক্ত করা, পার্শ্বীয় নড়াচড়ায় দূরবর্তী প্রশাসনের ক্ষমতা প্রদর্শন করা, অথবা সময়ের সাথে সাথে ব্যবহারকারীর ক্রিয়াকে সমর্থন করা। এটি বিশ্লেষণ করতে: PECmd সম্পর্কে (এরিক জিমারম্যান), উইনপ্রিফেচভিউ এবং PowerShell এর সাথে .pf এর শেষ লেখাটি এক ঝলক দেখুন:

Get-ChildItem -Path C:\Windows\Prefetch -Filter *.pf | Select-Object Name, LastWriteTimeLNK ফাইল: ফরেনসিক মেটাডেটা সহ শর্টকাট

.lnk শর্টকাটগুলি প্রকাশ করে কী খোলা হয়েছিল, কোথা থেকে এবং কখন, এবং এমনকি ডিভাইসের বিবরণ (সিরিজ ইউএসবি), যা সন্দেহজনক বহিষ্কারের মূল চাবিকাঠি। আপনি ব্যবহারকারীর ডেস্কটপে এবং সাম্প্রতিক ফোল্ডারে LNK পাবেন:

- ডেস্ক: সি:\\ব্যবহারকারী\\ \\ডেস্কটপ\\

- সাম্প্রতিক: সি:\\ব্যবহারকারী\\ \\অ্যাপডেটা\\রোমিং\\মাইক্রোসফট\\উইন্ডোজ\\সাম্প্রতিক\\

- অন্যান্য শর্টকাট: ব্যবহারকারীর প্রোফাইলে স্টার্ট মেনু এবং দ্রুত লঞ্চ।

দরকারী সরঞ্জামসমূহ: এলইসিএমডি সম্পূর্ণ মেটাডেটা (নেটওয়ার্ক রুট, সিরিয়াল নম্বর, টাইমস্ট্যাম্প) বের করতে এবং শেলব্যাগসএক্সপ্লোরার এক্সপ্লোরার নেভিগেশন প্রসঙ্গের পরিপূরক হিসেবে। PowerShell ব্যবহার করে, আপনি সাম্প্রতিক আইটেম এবং তাদের শেষ পরিবর্তন তালিকাভুক্ত করতে পারেন:

Get-ChildItem -Path "C:\Users\<usuario>\AppData\Roaming\Microsoft\Windows\Recent" -Filter *.lnk | Select-Object Name, LastWriteTimeএই নিদর্শনগুলি সাহায্য করে বৈশিষ্ট্য কার্যকলাপ অ্যাকাউন্ট এবং সেশনে, এমনকি যখন মূল ফাইলটি সরানো বা মুছে ফেলা হয়েছিল।

উইন্ডোজ রেজিস্ট্রি: স্থায়িত্ব, ইউএসবি এবং ব্যবহারকারীর কার্যকলাপ

রেজিস্ট্রি হল একটি শ্রেণিবদ্ধ গুদাম সিস্টেম এবং অ্যাপ্লিকেশন কনফিগারেশন। এটি থেকে, আমরা স্বয়ংক্রিয় স্টার্টআপ (স্থায়িত্ব), সংযুক্ত ডিভাইস এবং সাম্প্রতিক ফাইল তালিকা, অন্যান্য বিষয়গুলি পাই।

- স্বয়ংক্রিয় শুরু (স্থায়িত্ব): HKLM:\\Software\\Microsoft\\Windows\\CurrentVersion\\Run

Get-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Run" | Select-Object *- ইউনিট সমাবেশ: HKLM:\\সিস্টেম\\মাউন্টেড ডিভাইস

Get-ItemProperty -Path "HKLM:\SYSTEM\MountedDevices" | Select-Object *গুরুত্বপূর্ণ: মাউন্টেডডিভাইস ড্রাইভ লেটার ম্যাপ করে; নির্দিষ্ট ইউএসবি এবং তাদের ইতিহাস ট্রেস করার জন্য, পরামর্শ নেওয়া ভাল ইউএসবিস্টোর (যেমন, SYSTEM\\CurrentControlSet\\Enum\\USBSTOR)।

প্রোগ্রাম সম্পাদনের ক্ষেত্রে দুটি অপরিহার্য নিদর্শন হল শিমক্যাশে (অ্যাপকম্প্যাটক্যাশে) y আমক্যাশে:

- শিমছে: কোন বাইনারিগুলি উপস্থিত/সম্পাদিত হয়েছিল তা নির্দেশ করে, কিন্তু সঠিক সময় নয়। কী: HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\AppCompatCache

- আমক্যাশে: SHA1 হ্যাশ, পাথ এবং টাইমস্ট্যাম্প সহ বিস্তারিত ইনভেন্টরি, নির্ধারণের জন্য আদর্শ কখন এবং কিভাবে একটি ফাইল কার্যকর করা হয়েছে। কী: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\AppCompatFlags\Amcache

Get-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\AppCompatCache" | Select-Object *

Get-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\AppCompatFlags\Amcache" | Select-Object *ফোল্ডার নেভিগেশনের জন্য, শেলব্যাগ এগুলো ক্লাসিক। এগুলো আপনাকে কোন ডিরেক্টরিগুলি অন্বেষণ করা হয়েছে তা পুনর্গঠন করার অনুমতি দেয়, এমনকি যদি সেগুলি আর বিদ্যমান না থাকে। এগুলো HKU\\ এর অধীনে অবস্থিত। \\সফটওয়্যার\\মাইক্রোসফট\\উইন্ডোজ\\শেল\\ব্যাগএমআরইউ এবং এইচকিউ\\ \\সফটওয়্যার\\মাইক্রোসফট\\উইন্ডোজ\\শেল\\ব্যাগ।

Get-ItemProperty -Path "HKU:\<SID>\Software\Microsoft\Windows\Shell\BagMRU" | Select-Object *উইন্ডোজে আরও গুরুত্বপূর্ণ জিনিসপত্র: ডেস্কটপ থেকে NTFS পর্যন্ত

উপরোক্ত ছাড়াও, আছে পরিপূরক উৎস যা বিশ্লেষণকে সমৃদ্ধ করে এবং কালানুক্রমের শূন্যস্থান পূরণ করে।

- শীতনিদ্রা এবং পৃষ্ঠাকরণ: hiberfil.sys এবং pagefile.sys-এ শংসাপত্র, সেশনের অবশিষ্টাংশ এবং মেমরি কাঠামো থাকতে পারে।

- ব্যবহারকারী সহায়তা/এমআরইউ: NTUSER.DAT-এর কীগুলি যা সম্প্রতি ব্যবহৃত প্রোগ্রাম এবং সম্প্রতি খোলা/সংরক্ষিত নথিগুলি দেখায়।

- বিএএম/ড্যাম: ব্যাকগ্রাউন্ড এবং ডেস্কটপ অ্যাক্টিভিটি মডারেটর, বোঝার জন্য উপযোগী প্রকৃত ব্যবহার প্রতি ব্যবহারকারীর প্রক্রিয়ার সংখ্যা।

- Autoruns: Sysinternals Autoruns এর মাধ্যমে দৃশ্যমান অটোস্টার্ট পয়েন্ট অথবা ট্রায়েজ (KAPE/IR-Rescue) এ সংগ্রহযোগ্য।

- ঝাঁপ তালিকা: জাম্প তালিকা যা প্রায়শই ব্যবহৃত ফাইল/অ্যাপ্লিকেশন প্রতিফলিত করে, এর জন্য আরেকটি ভেক্টর বৈশিষ্ট্য.

ব্রাউজার: ইতিহাস, ক্যাশে, কুকিজ এবং পুনরুদ্ধার

ব্রাউজারগুলি ঘনীভূত হয় উদ্দেশ্য এবং কর্ম. IE/Edge/Chromium/Firefox-এ আমরা ব্রাউজিং ইতিহাস, অনুসন্ধান, ক্যাশে, সেশন এবং কুকিজ বের করতে পারি, যা প্রাসঙ্গিকভাবে ডাউনলোড, অভ্যন্তরীণ সম্পদ স্থানান্তর বা অ্যাক্সেস।

- IE/এজ (লিগ্যাসি): WebCacheV*.dat, Content.IE5, History.IE5

- ফায়ারফক্স: places.sqlite (ইতিহাস), downloads.sqlite (ডাউনলোড), sessionstore.js (পুনরুদ্ধার)

- ক্রোমিয়াম / ক্রোম: ডিফল্ট\ইতিহাস, ডিফল্ট\ক্যাশে

- কুকিজ: IE/Edge/Firefox/Chrome এর ব্যবহারকারী প্রোফাইলে

এই উৎসগুলি পর্যালোচনা করতে: ব্রাউজিংহিসটরিভিউ ক্রস-ইনভেন্টরির গতি বাড়ায়; অতিরিক্তভাবে, ক্যাশে এবং কুকি রিপোজিটরিগুলি নিশ্চিত করতে সহায়তা করে বহিঃপ্রবাহ ওয়েবের মাধ্যমে অথবা SaaS অ্যাপ্লিকেশন ব্যবহারের মাধ্যমে।

NTFS এবং ফাইল সিস্টেম আর্টিফ্যাক্ট

ফাইল সিস্টেম এনটিএফএস Deja গ্রানুলার টেলিমেট্রি যা ফাইলগুলির কী হয়েছে তা জানার জন্য অত্যন্ত গুরুত্বপূর্ণ।

- $MFT: মেটাডেটা (তারিখ, আকার, ACL) সহ মাস্টার ফাইল টেবিল। Mft2Csv দিয়ে বিশ্লেষণযোগ্য এবং রেজিস্ট্রি এক্সপ্লোরার দিয়ে দেখা যাবে।

- $UsnJrnl সম্পর্কে: ভলিউম পরিবর্তন জার্নাল (সৃষ্টি/পরিবর্তন/মুছে ফেলা), সনাক্তকরণের জন্য খুবই কার্যকর নমুনা ম্যালওয়্যার অথবা জোরপূর্বক মুছে ফেলা।

- $ লগফাইল: অভ্যন্তরীণ NTFS লেনদেন, পুনর্নির্মাণ কার্যক্রম এবং আকস্মিক বিভ্রাটের মূল চাবিকাঠি।

সরঞ্জাম পছন্দ NTFS জার্নাল ভিউয়ার o NTFS লগ ট্র্যাকার $UsnJrnl এবং $LogFile প্রক্রিয়াকরণের অনুমতি দিন, যখন এক্স-ওয়েজ, ময়নাতদন্ত বা FTK শক্তিশালী ফরেনসিক ভিউয়ার এবং ফিল্টার প্রদান করে।

ইউএসবি এবং বহিরাগত ডিভাইস: ট্রেসেবিলিটি এবং ব্যবহারকারীরা

USB এর জন্য, Windows তথ্য সংরক্ষণ করে বিক্রেতা, পণ্য এবং সিরিজ SYSTEM\CurrentControlSet\Enum\USB এবং USBSTOR এর অধীনে। বৈশিষ্ট্যগুলি উইন্ডোজ 8-10-এ প্রথম ইনস্টলেশন (0064), শেষ সংযোগ (0066), এবং শেষ অপসারণ (0067) এর মতো মাইলফলক রেকর্ড করে।

- সংশ্লিষ্ট ব্যবহারকারী: NTUSER.DAT\\সফটওয়্যার\\মাইক্রোসফট\\উইন্ডোজ\\কারেন্টভার্সন\\এক্সপ্লোরার\\মাউন্টপয়েন্টস২

- খণ্ড: সিস্টেম\\মাউন্টেডডিভাইস এবং সফটওয়্যার\\মাইক্রোসফট\\উইন্ডোজ পোর্টেবল ডিভাইস\\ডিভাইস

- পিএনপি ইভেন্টস: System.evtx এর ইনস্টলেশন প্রতিফলিত করতে পারে ড্রাইভার (যেমন, ২০০০১)

এই উৎসগুলির সাহায্যে এটি সম্ভব একটি USB লিঙ্ক করুন সিস্টেমে ক্রিয়াকলাপ (ম্যানিপুলেটেড ফাইল, অ্যাক্সেস করা পাথ) এবং একটি নির্দিষ্ট অ্যাকাউন্টের সাথে।

অ্যাকাউন্ট, প্রমাণীকরণ এবং RDP

SAM ডাটাবেস স্থানীয় অ্যাকাউন্টের ডেটা ধরে রাখে এবং এটি সনাক্ত করা সহজ করে তোলে সর্বশেষ লগইন এবং পাসওয়ার্ড পরিবর্তন। লগইন কার্যকলাপের জন্য, Security.evtx হল 4624/4625, 4634/4647, 4648, 4672, এবং 4720 (অ্যাকাউন্ট তৈরি) ইভেন্টগুলির রেফারেন্স পয়েন্ট।

রিমোট ডেস্কটপ পরিস্থিতিতে, নিয়ন্ত্রণ করুন ইভেন্ট 4778/4779 এটি সংযোগ/সংযোগ বিচ্ছিন্ন করার তারিখ নির্ধারণ করতে, উৎস ঠিকানার সাথে সম্পর্কিত করতে এবং LNK, Prefetch বা SRUM এর মতো অন্যান্য শিল্পকর্মের সাথে ক্রস-রেফারেন্স করতে সাহায্য করে।

সিস্টেম লগ এবং ট্রেস পরিচালনা করা

সাধারণ ইভেন্ট লগের বাইরে, উইন্ডোজ রাখে নির্দিষ্ট রেকর্ড ইনস্টলেশন, আপডেট এবং রক্ষণাবেক্ষণের জন্য।

- setupact.log সম্পর্কে: %WINDIR%\\setupact.log

- setuperr.log: %WINDIR%\\setuperr.log

- WindowsUpdate.log: %WINDIR%\\WindowsUpdate.log

- রিপোর্টিংইভেন্টস.লগ: %WINDIR%\\সফটওয়্যারডিস্ট্রিবিউশন\\রিপোর্টিংইভেন্টস.লগ

- এমআরটি: %WINDIR%\\Debug\\mrt.log (অ্যান্টিম্যালওয়্যার টুল চলে)

- সিবিএস লগ: %WINDIR%\\Logs\\CBS\\CBS.log (কম্পোনেন্ট ইন্টিগ্রিটি)

- চিতাবাঘ: %SYSTEMROOT%\\$Windows.~BT\\Sources\\Panther\\*.log.xml এবং %WINDIR%\\PANTHER\\*.log.xml

- সেটআপ API: %WINDIR%\\INF\\setupapi.dev এবং %WINDIR%\\INF\\setupapi.setup

- WinSAT: %WINDIR%\\পারফরম্যান্স\\Winsat\\winsat.log

- মেমরি ডাম্প: %WINDIR%\\Memory.dmp

এই ফাইলগুলি খুবই কার্যকর সিস্টেমের পরিবর্তনগুলি নিশ্চিত করুন, ড্রাইভার ইনস্টলেশন এবং আপডেট-পরবর্তী স্ট্যাটাস যা দুর্বলতার সময় উইন্ডো বা কী রিবুট ব্যাখ্যা করে।

SRUM (সিস্টেম রিসোর্স ইউসেজ মনিটর): সিপিইউ, নেটওয়ার্ক এবং পাওয়ার ব্যবহার

SRUM হল একটি ESE ডাটাবেস যা পর্যবেক্ষণের জন্য উইন্ডোজ পর্যায়ক্রমে আপডেট করে প্রতি অ্যাপ্লিকেশন/প্রক্রিয়া/পরিষেবা সম্পদ। এর প্রধান ফাইল হল SRUDB.dat, যা অবস্থিত C:\\Windows\\System32\\sru\\SRUDB.dat উইন্ডোজ ৮ এবং পরবর্তী সংস্করণে।

SRUM এক্সটেনশনগুলি রেজিস্ট্রিতে প্রতিফলিত হয় (যেমন, HKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\SRUM\\এক্সটেনশন), সিস্টেম অনুসারে উপলব্ধ ডেটা সেটগুলি নির্দেশ করে। সরঞ্জাম যেমন SrumECmd সম্পর্কে (এরিক জিমারম্যান) CSV তে টেবিলগুলি এক্সট্র্যাক্ট করুন: AppUsage, NetworkUsages, Energy, ইত্যাদি।

ঘটনার প্রতিক্রিয়ায়, টেবিলটি নেটওয়ার্ক ব্যবহার বহিষ্কার প্রদর্শন করা অত্যন্ত গুরুত্বপূর্ণ। একটি সাধারণ উদাহরণ: এটি দেখতে SSH.exe সন্দেহজনক RDP সেশনের সাথে সম্পর্কিত সময়ের ব্যবধানে প্রচুর পরিমাণে বাইট পাঠানো হয়েছে। তারিখ অনুসারে বহির্গামী বাইট অনুসারে বাছাই করে, a ভর স্থানান্তর এবং এটি ব্যবহারকারী (অ্যাকাউন্ট কলাম) এবং নির্দিষ্ট প্রক্রিয়ার সাথে লিঙ্ক করুন।

সঙ্গে চোখ এল সামাজিক নেটওয়ার্কিং SRUM-এ: টাইমস্ট্যাম্প এটি ডেটাবেসে ডেটা জমা দেওয়ার সময় প্রতিফলিত করে, এটি কার্যকর করার সঠিক সময় নয়। কালক্রমকে একীভূত করার জন্য SRUM-কে প্রিফেচ, LNK, ইভেন্ট লগ এবং রেজিস্ট্রি আর্টিফ্যাক্টের সাথে সম্পর্কযুক্ত করা ভাল।

প্রস্তাবিত সরঞ্জাম

একটি সু-সজ্জিত টুলবক্স পার্থক্য তৈরি করে অনুমান এবং পরীক্ষাএগুলি উইন্ডোজে বিশেষভাবে কার্যকর:

- এরিক জিমারম্যান স্যুট: PECmd/WinPrefetchView (Prefetch), LECmd (LNK), ShellBagsExplorer (ShellBags), Registry Explorer এবং RECmd (Registry), SrumECmd (SRUM), Timeline Explorer (কালানুক্রম)।

- ময়নাতদন্ত ও গোয়েন্দা কিট: ওপেন সোর্স ফরেনসিক ডিস্ক বিশ্লেষণ।

- FTK / এনকেস / এক্স-ওয়েজ: বৃহৎ পরিমাণে এবং জটিল ক্ষেত্রে পেশাদার সমাধান।

- অবিশ্বাস: RAM বিশ্লেষণ (যেখানে উপযুক্ত সেখানে হাইবারফিল/পেজফাইল ডাম্প সহ)।

- RegRipper সম্পর্কে: গুরুত্বপূর্ণ রেজিস্ট্রি কীগুলির স্বয়ংক্রিয় নিষ্কাশন।

- ফুল ইভেন্টলগভিউ y ব্রাউজিংহিসটরিভিউ: ইভেন্ট এবং ব্রাউজিং ইতিহাসের দ্রুত ওভারভিউ।

লিনাক্সে মূল ফরেনসিক শিল্পকর্ম (তুলনামূলক সারসংক্ষেপ)

যদিও ফোকাস উইন্ডোজের উপর, এটি থাকা সুবিধাজনক একটি মনের মানচিত্র de লিনাক্স প্রতিষ্ঠানের মিশ্র পরিবেশের জন্য।

- সিস্টেম লগ: /var/log/ (syslog, auth.log, নিরাপদ) অ্যাক্সেস, sudo, ব্যর্থতা এবং পরিষেবাগুলির অডিটিং এর জন্য।

- ব্যবহারকারী এবং গোষ্ঠী: অ্যাকাউন্ট এবং সুবিধাগুলি পর্যালোচনা করতে /etc/passwd, /etc/shadow, /etc/group।

- FS মেটাডেটা: সৃষ্টি/পরিবর্তন/মোছার কালক্রম তৈরি করার জন্য সময় এবং বৈশিষ্ট্য (ইনোড)।

- নেটওয়ার্ক এবং প্রক্রিয়াগুলি: রিয়েল-টাইম সংযোগ এবং কার্যকলাপের জন্য ss/netstat, lsof, ps/top।

- শেলের ইতিহাস: .bash_history এবং ভেরিয়েন্ট, HISTCONTROL/HISTTIMEFORMAT সেটিংস বিবেচনা করে।

- স্মৃতি: LiME সহ ডাম্প এবং অস্থির প্রমাণের জন্য অস্থিরতা সহ বিশ্লেষণ।

- কনফিগারেশন ফাইল: অতিরিক্ত উৎস হিসেবে পরিষেবা, ক্রোন এবং প্যাকেজ লগ।

এই তুলনা সাহায্য করে সুতোটা রাখো। প্রযুক্তিগত বর্ণনার ফাঁক এড়িয়ে, সিস্টেমের মধ্যে লাফিয়ে লাফিয়ে চলা একটি ঘটনার।

উইন্ডোজের আর্টিফ্যাক্ট ল্যান্ডস্কেপ দেখায় যে প্রতিটি ক্রিয়া চিহ্ন রেখে যায়: Security.evtx-এ 4625 থেকে শুরু করে Prefetch-এ .pf পর্যন্ত, USB সিরিয়াল নম্বর সহ LNK-এর মধ্য দিয়ে যাওয়া, রেজিস্ট্রিতে পারসিস্ট্যান্স কী বা SRUM-এ নেটওয়ার্ক খরচ। সঠিক অধিগ্রহণ, উৎসের মধ্যে পারস্পরিক সম্পর্ক এবং সরঞ্জামগুলির ক্রস-বৈধকরণ, পুনর্গঠন করা সম্ভব ইতিহাস কারিগরি এবং আইনি সিদ্ধান্তের জন্য পর্যাপ্ত নির্ভুলতার সাথে, এমনকি আক্রমণকারীদের মুখোমুখি হলেও যারা আক্রমণাত্মকভাবে তাদের ট্র্যাকগুলি আড়াল করে।

সাধারণভাবে বাইট এবং প্রযুক্তির বিশ্ব সম্পর্কে উত্সাহী লেখক। আমি লেখার মাধ্যমে আমার জ্ঞান ভাগ করে নিতে পছন্দ করি, এবং আমি এই ব্লগে এটিই করব, আপনাকে গ্যাজেট, সফ্টওয়্যার, হার্ডওয়্যার, প্রযুক্তিগত প্রবণতা এবং আরও অনেক কিছু সম্পর্কে সবচেয়ে আকর্ষণীয় জিনিস দেখাব৷ আমার লক্ষ্য হল আপনাকে একটি সহজ এবং বিনোদনমূলক উপায়ে ডিজিটাল বিশ্বে নেভিগেট করতে সাহায্য করা।