- ভূমিকা, 24/7 যোগাযোগ, সিমুলেশন এবং প্রমাণ সংরক্ষণ সহ অ্যাজুর-নির্দিষ্ট প্রস্তুতি।

- একীভূত ঘটনার জন্য ডিফেন্ডার এক্সডিআর, ক্লাউডের জন্য ডিফেন্ডার এবং সেন্টিনেলের সাহায্যে সনাক্তকরণ এবং তদন্ত।

- লজিকের সাহায্যে কন্টেনমেন্ট এবং নোটিফিকেশন অটোমেশন অ্যাপস এবং খেলার বই, প্রভাব অনুসারে অগ্রাধিকার নির্ধারণ।

- শেখা পাঠ এবং অপরিবর্তনীয় ধরে রাখা; CWPP, ASR এবং এর সমর্থন ব্যাকআপ ধারাবাহিকতার জন্য।

ক্লাউড সিকিউরিটি কেবল সতর্কতা বাজলে আগুন নেভানো নয়; এটি ঘটনার প্রতিটি পর্যায়ের জন্য একটি স্পষ্ট কোরিওগ্রাফি থাকা সম্পর্কে। Azure এর জন্য একটি নির্দিষ্ট ঘটনা প্রতিক্রিয়া পরিকল্পনা এবং মাইক্রোসফ্ট 365 এটি ব্যবসায়িক ধারাবাহিকতা রক্ষা করে, প্রভাব হ্রাস করে এবং একটি প্রমাণিত কাঠামোর অধীনে মানুষ, প্রক্রিয়া এবং প্রযুক্তিকে একত্রিত করে ফরেনসিক প্রমাণ সংরক্ষণ করে।

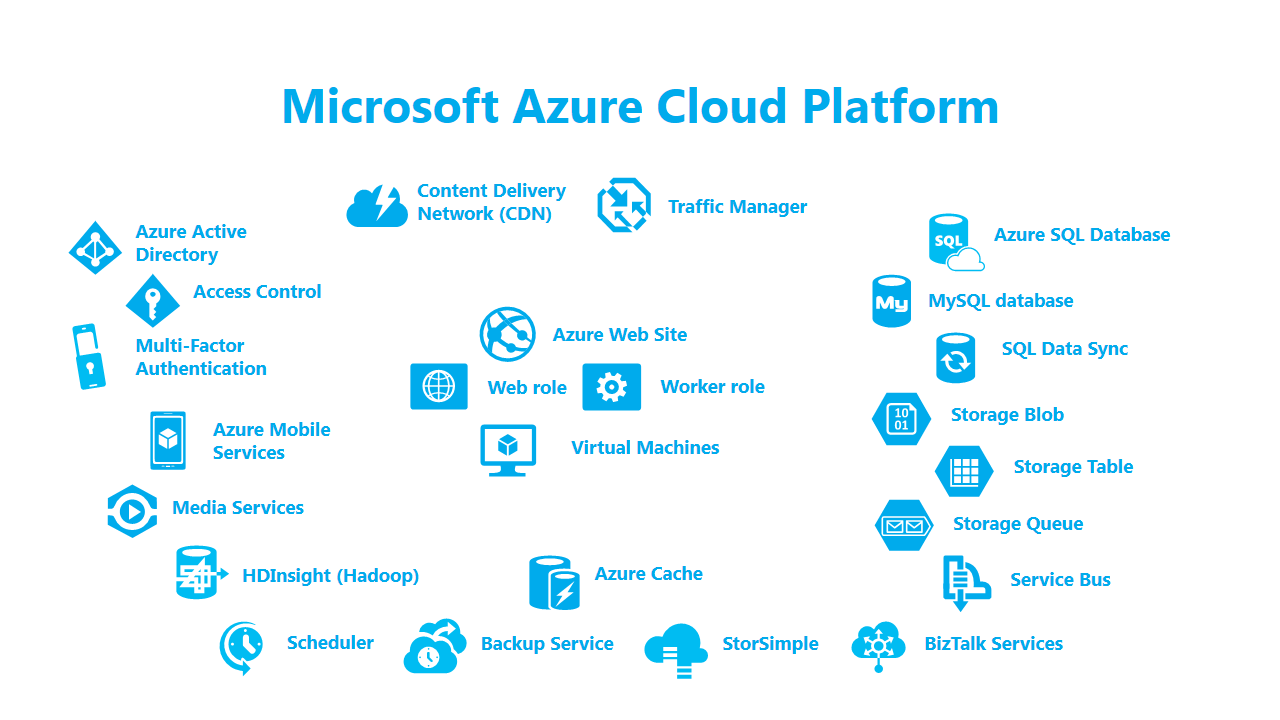

কোনও চমক এড়াতে, আপনার ট্রেডিং NIST SP 800-61 চক্রের সাথে সামঞ্জস্যপূর্ণ করার পরামর্শ দেওয়া হচ্ছে: প্রস্তুতি; সনাক্তকরণ এবং বিশ্লেষণ; নিয়ন্ত্রণ, নির্মূল এবং পুনরুদ্ধার; এবং ফলো-আপ কার্যক্রমAzure-এ, এর ফলে নেটিভ পরিষেবাগুলি (Microsoft Defender XDR, Defender for Cloud, Microsoft Sentinel, Azure Monitor, Logic Apps), পুনরাবৃত্তিমূলক কাজগুলিকে স্বয়ংক্রিয় করা এবং সিমুলেশন এবং টেবিলটপ অনুশীলনের মাধ্যমে পরিকল্পনাটি ডকুমেন্ট করা এবং পরীক্ষা করা সম্ভব হবে।

ক্লাউড রেসপন্সের কার্যকরী কাঠামো এবং স্তম্ভগুলি

ভিত্তিপ্রস্তর হল এমন একটি কৌশল যা দীর্ঘ সময় ধরে থাকার সময় এবং বারবার আক্রমণ এড়ায়। তিনটি স্তম্ভ শৃঙ্খলাকে সমর্থন করে এবং একটি নিরাপত্তা অপারেশন সেন্টার: ১) প্রস্তুতি (পরিকল্পনা, ভূমিকা, সরঞ্জাম এবং যোগাযোগ), ২) সনাক্তকরণ, বিশ্লেষণ এবং তদন্ত (মানের সতর্কতা, একীভূত ঘটনা এবং ফরেনসিক), এবং ৩) নিয়ন্ত্রণ, পুনরুদ্ধার এবং শেখা (অটোমেশন, পুনরুদ্ধার এবং ক্রমাগত উন্নতি)।

Azure-এ এই স্তম্ভগুলিকে শক্তিশালী করার জন্য, আপনার ভাগ করা দায়িত্ব মডেলের সাথে খাপ খাইয়ে নেওয়া পরিকল্পনা প্রয়োজন। পরিচয়, নেটওয়ার্ক এবং লোডের একীভূত টেলিমেট্রিএবং প্রমাণ সংরক্ষণ পদ্ধতি যা "একটি পরিষেবা হিসাবে" কাজ করে (ভিএম স্ন্যাপশট, অপরিবর্তনীয় লগ কপি, আইনি হোল্ড ইন স্টোরেজ).

PIR-1 প্রস্তুতি: অ্যাজুর-নির্দিষ্ট পরিকল্পনা এবং প্রক্রিয়া

ক্লাউড-অপ্টিমাইজড পরিকল্পনা ছাড়া, প্রতিক্রিয়া বিশৃঙ্খল এবং ধীর হয়ে যায়। নীতিটি স্পষ্ট।: Azure এবং Microsoft 365 এর জন্য ডিজাইন করা একটি IR পরিকল্পনা নথিভুক্ত করে, পর্যায়ক্রমিক অনুশীলনের মাধ্যমে এর কার্যকারিতা পরীক্ষা করে এবং প্ল্যাটফর্মটি ঝুঁকির মুখে পড়লে কীভাবে Microsoft (সহায়তা, MSRC) এ পৌঁছানো যায় তা বিবেচনা করে।

ঝুঁকি কমাতে হবে: অস্পষ্ট ভূমিকার কারণে বিভ্রান্তি, ডেটা সেন্টার সূত্র প্রয়োগের কারণে ব্যর্থতা, স্টেকহোল্ডারদের সাথে দুর্বল সমন্বয়অপরীক্ষিত সরঞ্জাম এবং দক্ষতা, বিলম্বিত বিজ্ঞপ্তির কারণে নিয়ন্ত্রক অ-সম্মতি, এবং দুর্বল সংগ্রহ এবং হেফাজত প্রক্রিয়ার কারণে প্রমাণের ক্ষতি।

প্রাসঙ্গিক ATT&CK অ্যাসাইনমেন্ট: প্রতিরক্ষা ক্ষয় হলে শত্রুরা তাদের অবস্থান দীর্ঘায়িত করে (TA0005/T1562), ডেটা ধ্বংসের মাধ্যমে সর্বাধিক ক্ষতি করে (TA0040/T1485), এবং অর্কেস্ট্রেট এক্সফিল্ট্রেশন দেরিতে উত্তর দেওয়ার সুযোগ গ্রহণ করা (TA0009/T1074)।

IR-1.1 Azure-নির্দিষ্ট IR পরিকল্পনা

আপনার গাইডের উচিত শেয়ার্ড মডেলের (IaaS, PaaS, SaaS) সীমানা, এর ব্যবহার সম্পর্কে বিস্তারিতভাবে বর্ণনা করা, অ্যাজুর মনিটর, এন্ট্রা আইডি (নিরীক্ষা এবং শুরু), এনএসজি ফ্লো লগক্লাউডের জন্য ডিফেন্ডারএবং কিভাবে VM স্ন্যাপশট নিতে হয়, মেমরি ডাম্প অথবা "তারের টান" ছাড়াই নেটওয়ার্ক ক্যাপচার।

এর মধ্যে রয়েছে মাইক্রোসফটের সাথে সমন্বয়: কখন মামলা খুলতে হবে, কীভাবে MSRC কে জড়িত করতে হবে এবং কী কী আরোহণের রুট ঘটনাটি প্ল্যাটফর্ম স্তরকে প্রভাবিত করলে ফলোআপ করুন। ক্লাউডের জন্য ডিফেন্ডারকে 24/7 পরিচিতি, তীব্রতার স্তর আপনার শ্রেণীবিভাগের সাথে সামঞ্জস্যপূর্ণ, বিজ্ঞপ্তিগুলি স্বয়ংক্রিয় করার জন্য লজিক অ্যাপ এবং ঘটনার লগে অনুসন্ধানের ক্রমাগত রপ্তানির সাথে একীভূত করুন।

ন্যূনতম ধারণক্ষমতা পরিকল্পনার মধ্যে রয়েছে: পরিষেবা অনুসারে দায়িত্বের সীমানা নির্ধারণ, অটোমেশনের মাধ্যমে সম্পদ (ভিএম, কন্টেইনার, স্টোরেজ) আলাদা করার পদ্ধতি এবং ধরে রাখা এবং লেবেল করার মাধ্যমে প্রমাণ সংগ্রহের পদ্ধতি।

IR-1.2 সরঞ্জাম এবং প্রশিক্ষণ

ক্লাউড বিশ্লেষক, অ্যাজুরে স্থপতি, আইনি ও সম্মতি, ব্যবসায়িক ধারাবাহিকতা এবং এর মাধ্যমে একটি কাঠামো সংজ্ঞায়িত করুন। গুরুত্বপূর্ণ বহিরাগত যোগাযোগ (মাইক্রোসফট সাপোর্ট, উপদেষ্টা এবং নিয়ন্ত্রক)। ক্লাউড-নেটিভ টুল এবং ওয়ার্কফ্লো আয়ত্ত করার জন্য দলকে মাইক্রোসফট সিকিউরিটি একাডেমি এবং ডিফেন্ডার/সেন্টিনেল উপকরণ দিয়ে প্রশিক্ষণ দিন।

বাস্তবসম্মত উদাহরণ: একজন স্বাস্থ্যসেবা প্রদানকারী একটি HIPAA-সম্মত পরিকল্পনা প্রস্তুত করেন, ডিফেন্ডার ফর ক্লাউডে 24/7 যোগাযোগ স্থাপন করেন এবং স্বয়ংক্রিয়ভাবে আইনি পর্যায়ে পৌঁছান, ত্রৈমাসিক মহড়া পরিচালনা করে এটি র্যানসমওয়্যার এবং এক্সফিল্ট্রেশন থেকে রক্ষা করে এবং ছয় বছর ধরে প্রমাণ সংরক্ষণের জন্য VM স্ন্যাপশট এবং Azure লগ এক্সপোর্ট স্বয়ংক্রিয় করে।

কী কন্ট্রোল ম্যাপিং: NIST SP 800-53 (IR-1, IR-2, CP-2), CIS কন্ট্রোলস v8 (17.1–17.3), NIST CSF (PR.IP-9/10, RS.CO-1), আইএসও 27001 (A.5.24–A.5.27), PCI-DSS (12.10), SOC 2 (CC9.1)। স্তর: অপরিহার্য।

IR-2 ঘটনা বিজ্ঞপ্তি এবং স্বয়ংক্রিয় যোগাযোগ

যখন সতর্কীকরণ ম্যানুয়াল কাজের উপর নির্ভর করে, তখন সমন্বয় দেরিতে আসে এবং আক্রমণকারী স্থান দখল করে। নীতি: স্বয়ংক্রিয় ট্রিগারের সাহায্যে বিজ্ঞপ্তিগুলি পরিচালনা করেনিয়ন্ত্রক সময়সীমা পূরণ এবং সঠিক লোকদের একত্রিত করার জন্য হালনাগাদ যোগাযোগ তালিকা এবং মাইক্রোসফ্ট সুরক্ষা পরিষেবাগুলির সাথে একীকরণ।

এড়িয়ে চলার ঝুঁকি: নির্বাহী/আইনি/ফরেনসিক বিশেষজ্ঞদের দ্বারা বিলম্বিত স্বীকৃতি, সময়সীমা মিস করার জন্য জরিমানা (জিডিপিআর ৭২ ঘন্টা, এইচআইপিএএ ৬০ দিন, সমন্বিত সময়ের সাথে পিসিআই), সরবরাহকারীর সাথে সহযোগিতার অভাব, গ্রাহকের আস্থা হ্রাস এবং অসংযত প্রচেষ্টা যা প্রভাব বৃদ্ধি করে।

ATT&CK সম্পর্কিত: C2 চ্যানেলগুলিতে ধীরগতির বিজ্ঞপ্তি দেখা যায় (TA0011/T1071), C2 এর মাধ্যমে বহিষ্কারকরণ (TA0010/T1041) এবং র্যানসমওয়্যার স্থাপনা আরোহণ বিলম্বিত হলে, একটি ঝিমঝিম গতিতে (TA0040/T1486)।

ডিফেন্ডার ফর ক্লাউডে IR-2.1 নিরাপত্তা পরিচিতি

বিশ্বব্যাপী কভারেজ সহ প্রাথমিক এবং মাধ্যমিক পরিচিতি সেট আপ করুন, পর্যায়ক্রমে তাদের পরীক্ষা করুন এবং ইমেল, এসএমএস এবং কল সক্ষম করুন আরোহণের রুটঘটনার ধরণ (ডেটা লঙ্ঘন, প্ল্যাটফর্মের দুর্বলতা, পরিষেবা ব্যাহত হওয়া) অনুসারে পরিচিতিগুলি বরাদ্দ করুন এবং তীব্রতা অনুসারে কাস্টমাইজড টেমপ্লেট ব্যবহার করুন।

স্কোপ লেভেলে, অ্যাডমিনিস্ট্রেশন গ্রুপ, সাবস্ক্রিপশন, অথবা রিসোর্স গ্রুপ অনুসারে পরিচিতিগুলি সংজ্ঞায়িত করুন। স্বয়ংক্রিয়ভাবে টিকিট তৈরি করতে আপনার ITSM (Azure DevOps, ServiceNow) এর সাথে একীভূত করুন এবং জীবনচক্র অনুসরণ করুন প্রথম মিনিট থেকে ঘটনার বিবরণ।

লজিক অ্যাপস এবং সেন্টিনেলের মাধ্যমে IR-2.2 নোটিফিকেশন প্রবাহিত হয়

মাইক্রোসফট সেন্টিনেলে প্লেবুক তৈরি করুন এবং কর্মপ্রবাহ তৈরি করুন লজিক অ্যাপস তীব্রতা, সম্পদের ধরণ এবং ব্যবসায়িক প্রভাব অনুসারে অবহিত করা; ভূমিকা, অনুমোদন, সম্মতি ট্রিগার (GDPR/HIPAA/PCI) অনুসারে স্টেকহোল্ডার ম্যাট্রিক্স যোগ করা এবং যদি কেউ স্বীকার না করে তবে সময় অনুসারে বৃদ্ধি।

নিয়ম এবং ইভেন্ট হাব সহ Azure মনিটর ব্যবহার করুন স্ট্রিমিং রিয়েল টাইমে তৃতীয় পক্ষের প্ল্যাটফর্মে, এবং টিম চ্যানেল এবং মেইল এবং ফাইল ধারাবাহিক এবং অনুমোদিত বার্তা সহ সঠিক শ্রোতাদের কাছে পৌঁছানোর জন্য।

উদাহরণ: একটি আর্থিক প্রতিষ্ঠান নিয়ন্ত্রকদের (SEC/FINRA) কাছে প্রতিবেদন এবং ক্লায়েন্টদের অভ্যন্তরীণ বিজ্ঞপ্তি স্বয়ংক্রিয় করে, বিজ্ঞপ্তির সময় উল্লেখযোগ্যভাবে হ্রাস করে এবং মানুষের ত্রুটি দূর করে অনুমোদিত টেমপ্লেট এবং কর্মপ্রবাহের জন্য সমালোচনামূলক যোগাযোগে।

ম্যাপিং: NIST SP 800-53 (IR-2, IR-6), CIS (17.4, 17.5), NIST CSF (RS.CO-1/2/3/4), ISO 27001 (A.5.24/26/28), SOC 2 (CC9.1)। স্তর: অপরিহার্য।

IR-3 উচ্চমানের সনাক্তকরণ এবং ঘটনা সৃষ্টি

যদি সবকিছুই শব্দের মতো হয়, তাহলে গুরুত্বপূর্ণ সংকেতগুলি হারিয়ে যায় এবং MTTD/MTTR বৃদ্ধি পায়। উদ্দেশ্য: হুমকির তথ্য এবং স্বয়ংক্রিয় সমৃদ্ধকরণের সাহায্যে মিথ্যা ইতিবাচকতা কমিয়ে আনা এবং সংকেতগুলিকে কার্যকর ঘটনাগুলিতে একত্রিত করা।

সাধারণ ঝুঁকি: বিশ্লেষকের ক্লান্তি, শব্দের আড়ালে চাপা হুমকি, ভুলভাবে বরাদ্দকৃত সম্পদবিলম্বিত প্রতিক্রিয়া, দুর্বল গোয়েন্দা সংহতকরণ এবং অসঙ্গতিপূর্ণ ঘটনা সৃষ্টি প্রক্রিয়া।

ATT&CK: মাস্কিং (TA0005/T1036), বৈধ অ্যাকাউন্টের ব্যবহার (TA0003/T1078) এবং স্বয়ংক্রিয় সংগ্রহ সনাক্তকরণ সঠিকভাবে না করা হলে (TA0009/T1119) ফুল দীর্ঘায়িত হবে।

ইউনিফাইড সিগন্যালের জন্য IR-3.1 মাইক্রোসফ্ট ডিফেন্ডার XDR

অতিরিক্তভাবে, এটি একটি ইউনিফাইড ইনসিডেন্ট ইনবক্স প্রদানের জন্য সেন্টিনেলের সাথে সিঙ্ক করে, অবকাঠামোর সাথে সম্পর্কযুক্ত করে (অ্যাজুর, অন-প্রিমিসেস এবং অন্যান্য ক্লাউড), এবং মাল্টিপ্ল্যাটফর্ম বিশ্লেষণ ব্যবসায়িক প্রেক্ষাপট না হারিয়ে।

ডিফেন্ডার ফর ক্লাউডে IR-3.2 উন্নত সতর্কতা

ডিফেন্ডার প্ল্যানগুলি সক্রিয় করুন (সার্ভার, অ্যাপ পরিষেবা, স্টোরেজ, কন্টেইনার, কী ভল্ট), অস্বাভাবিক প্যাটার্নগুলির জন্য মেশিন লার্নিং সক্ষম করুন এবং হুমকি বুদ্ধিমত্তার সাথে শক্তিশালী করুন। পরিচিত মিথ্যা ইতিবাচক দমন করে পর্যায়ক্রমিক পর্যালোচনা সহ।

এটি UEBA-এর সাথে সমৃদ্ধ করার জন্য সংযোগকারীর মাধ্যমে XDR এবং Sentinel-এর সাথে সংযোগ স্থাপন করে, KQL নিয়ম এবং লোড এবং পরিষেবার মধ্যে পারস্পরিক সম্পর্ক, এবং এইভাবে জটিল প্রচারণাগুলি বৃদ্ধির আগেই সনাক্ত করা যায়।

মাইক্রোসফট সেন্টিনেলে IR-3.3 স্বয়ংক্রিয় ঘটনা

এটি বিশ্লেষণাত্মক নিয়ম সহ সতর্কতাগুলিকে ক্ষেত্রে রূপান্তর করে, সম্পর্কিত সংকেতগুলিকে গোষ্ঠীভুক্ত করে, সত্তা (ব্যবহারকারী, হোস্ট, আইপি, ফাইল) বের করে এবং প্রয়োগ করে। তীব্রতা অনুসারে অগ্রাধিকার নির্ধারণ সম্পদের সমালোচনা, ব্যবহারকারীর ঝুঁকি এবং আক্রমণ কৌশল অনুসারে।

প্রমাণ সংগ্রহ এবং প্রতিবেদন তৈরির জন্য এবং ট্র্যাকিংয়ের জন্য সময়রেখা, গবেষণা চার্ট, কৌশল নোটবুক ব্যবহার করুন প্রতিক্রিয়া SLA বিলম্ব হলে স্কেলিং সহ।

এই পর্যায়ে পরিপক্ক হওয়ার পর সাধারণ ফলাফল: মিথ্যা ইতিবাচকতার তীব্র হ্রাস, আরও সংক্ষিপ্ত ঘটনা এবং দ্রুত তদন্ত সত্তার সমৃদ্ধি এবং বুদ্ধিমান গোষ্ঠীবদ্ধকরণের জন্য ধন্যবাদ।

নিয়ন্ত্রণগুলি: NIST SP 800-53 (SI-4, IR-4/5), PCI-DSS (10.6, 11.5.1), CIS (8.11, 13.x, 17.4), NIST CSF (DE.CM/AE), ISO 27001 (A.8.16, A.5.24)।

Azure-এ IR-4 তদন্ত এবং ফরেনসিক

সম্পূর্ণ টেলিমেট্রি ছাড়া তদন্তের ফলে পরিধি অবমূল্যায়ন হয় এবং পিছনের দরজা খোলা থাকে। মেটা: গুরুত্বপূর্ণ রেকর্ডগুলি ধরে রাখা, কেন্দ্রীভূত করা এবং অক্ষত হেফাজতের শৃঙ্খল সহ প্রমাণ সংরক্ষণ করা।

ঝুঁকি: আক্রমণের অসম্পূর্ণ দৃশ্যমানতা, অজ্ঞাত তথ্যের প্রকাশ, লুকানো অধ্যবসায়, প্রমাণ ধ্বংস বা হেরফের, অসম্পূর্ণ প্রতিকারের কারণে বসবাসের সময় এবং পুনরাবৃত্তি বৃদ্ধি।

প্রযোজ্য ATT&CK: সূচক অপসারণ (TA0005/T1070 এবং T1070.004), নিদর্শন গোপন করা (TA0003/T1564.001) এবং গবেষণা ক্ষমতার স্বীকৃতি (TA0007/T1082)।

IR-4.1 রেকর্ড সংগ্রহ এবং বিশ্লেষণ

Azure মনিটর, লগ অ্যানালিটিক্স এবং সেন্টিনেলের সাহায্যে কেন্দ্রীভূত করুন: Entra ID, Activity Log (কন্ট্রোল প্লেন), NSG ফ্লো লগ, VM-এ এজেন্ট এবং অডিট করা এবং শুরু করা। অ্যাপ্লিকেশন লগ সুগঠিত।

সেন্টিনেল, UEBA-তে, আক্রমণের ইতিহাস পুনর্গঠনের জন্য গবেষণা গ্রাফ, শিকারের লগ এবং ATT&CK-তে ম্যাপিং ব্যবহার করা হয় এবং মূল কারণকে লক্ষ্য করুন নির্ভুলতা সহ

IR-4.2 ফরেনসিক ক্ষমতা এবং প্রমাণ সংরক্ষণ

স্বয়ংক্রিয় VM স্ন্যাপশট, কোনও ঘটনার সময় Azure ডিস্ক ব্যাকআপ, মেমোরি ডাম্প এবং লগ এক্সপোর্ট Azure স্টোরেজ অপরিবর্তনীয় এবং নেটওয়ার্ক ওয়াচারের সাহায্যে প্যাকেট ক্যাপচার।

হ্যাশ এবং ডিজিটাল স্বাক্ষরের সাহায্যে হেফাজতের শৃঙ্খল নথিভুক্ত করুন, অ্যাক্সেস নিয়ন্ত্রণ করুন, তৃতীয় পক্ষের ফরেনসিক সরঞ্জামগুলিকে একীভূত করুন এবং অঞ্চল জুড়ে প্রতিলিপি তৈরি করুন। আইনি প্রয়োজনীয়তা তারা এটা দাবি করছে।

নিয়ন্ত্রিত ক্ষেত্রগুলিতে (যেমন, আর্থিক) এটি তদন্তকে ত্বরান্বিত করে, নিয়ন্ত্রক সময়সীমা পূরণ করে, এবং ট্রেসেবিলিটি প্রদান করে মামলা বা নিরীক্ষার জন্য।

এনআইএসটি সিএসএফ: এনআইএসটি সিএসএফ (আরএস.এএন)। নিয়ন্ত্রণ: NIST SP 800-53 (IR-4, AU-6/7), PCI-DSS (10.6.x, 12.10.x), CIS (8.x, 13.2, 17.4), ISO 27001 (A.5.24/25/28, A.8.16)।

প্রভাব এবং সমালোচনার ভিত্তিতে IR-5 অগ্রাধিকার নির্ধারণ

ব্যবসায়িক প্রেক্ষাপট ছাড়া, সবকিছুই জরুরি বলে মনে হয় এবং সম্পদের অপচয় হয়। চাবি: গুরুত্ব অনুসারে সম্পদ চিহ্নিত করুন, নিয়ন্ত্রক পরিধি বুঝুন এবং তীব্রতা এবং বৃদ্ধি স্বয়ংক্রিয় করুন।

ঝুঁকি: গুরুতর ঘটনার ক্ষেত্রে বিলম্বিত প্রতিক্রিয়া, ছোটখাটো ক্ষেত্রে দলের ক্লান্তি, বর্ধিত কর্মক্ষম বা আর্থিক প্রভাব, সম্মতি ব্যর্থতা এবং পার্শ্বীয় অগ্রগতি যখন আমরা অন্যভাবে দেখি।

IR-5.1 সম্পদের সমালোচনা এবং প্রভাব বিশ্লেষণ

Azure রিসোর্স লেবেল করুন (ক্রিটিকাল/হাই/মাঝারি/নিম্ন), একীভূত করুন তথ্য শ্রেণীবিভাগ মাইক্রোসফট পারভিউ-এর মাধ্যমে, নিয়ন্ত্রিত সম্পদ (PCI, HIPAA, SOX) চিহ্নিত করুন এবং সিদ্ধান্তগুলিকে সহজতর করতে মালিক এবং পরিচিতি যুক্ত করুন।

ডিফেন্ডার ফর ক্লাউডে, নিরাপত্তা তালিকা এবং ভঙ্গি ব্যবহার করে সতর্কতাগুলিকে সম্পদের গুরুত্ব এবং জনসাধারণের এক্সপোজারের সাথে সম্পর্কিত করুন, ব্যবসার জন্য কী সত্যিকার অর্থে গুরুত্বপূর্ণ তা অগ্রাধিকার দিন।

IR-5.2 স্বয়ংক্রিয় স্কোরিং এবং স্কেলিং

সেন্টিনেলে, এটি একটি মাল্টিফ্যাক্টর স্কোর (সমালোচনা, গোপনীয়তা, IoC-তে বিশ্বাস, নিয়ন্ত্রক সুযোগ, প্রভাবিত ব্যবহারকারী) গণনা করে এবং উত্তেজনা বৃদ্ধি করে X মিনিটের মধ্যে যদি কোন স্বীকৃতি না পাওয়া যায়, তাহলে সময়ের জন্য।

নির্দিষ্ট ট্রিগার সক্রিয় করে: গুরুত্বপূর্ণ সিস্টেমের জন্য নির্বাহী সতর্কতা অথবা সম্ভাব্য ব্যক্তিগত তথ্য লঙ্ঘন, এবং প্রযোজ্য ক্ষেত্রে স্বয়ংক্রিয় আইনি এবং গোপনীয়তার সম্পৃক্ততা।

ফলাফল: সম্পদের বিচক্ষণতার সাথে বরাদ্দ, ঝুঁকির সাথে সামঞ্জস্যপূর্ণ প্রতিক্রিয়ার সময় এবং ছোটখাটো ঘটনার জন্য অপ্রয়োজনীয় বৃদ্ধি কম।

নিয়ন্ত্রণ: NIST SP 800-53 (IR-5, RA-2/3), PCI-DSS (12.10.5), CIS (1.1/1.2, 17.4/17.5), NIST CSF (DE.AE-1, RS.AN), ISO 27001 (A.5.24, A.5.27, A.8.8)।

IR-6 ধারণ, নির্মূল এবং পুনরুদ্ধার অটোমেশন

আক্রমণগুলো স্বয়ংক্রিয়; প্রতিক্রিয়াও হতে হবে। লক্ষ্য হলো গুরুত্বপূর্ণ মিনিট কমানো।, মানবিক ত্রুটি দূর করা এবং ঘটনাগুলির মধ্যে ধারাবাহিকতা বজায় রাখা।

অ্যাকাউন্ট এবং সেশন স্থগিত করতে, VM গুলিকে আলাদা করতে (NSG, vNet সেগমেন্টেশন, Azure ফায়ারওয়াল, লোড ব্যালেন্সার এক্সক্লুশন) এবং লক করতে লজিক অ্যাপস দিয়ে সেন্টিনেল প্লেবুক তৈরি করুন। হ্যাশ/আইওসি, লগইনে সুবিধা প্রত্যাহার করুন, কী ঘোরান এবং ব্যাকআপ সক্রিয় করুন।

নেটওয়ার্ক পরিবর্তনগুলি স্বয়ংক্রিয় করুন (NSG, ফায়ারওয়াল, ExpressRoute/VPN রাউটিং), ঝুঁকিপূর্ণ অ্যাক্সেস ব্লক করতে শর্তসাপেক্ষ অ্যাক্সেস প্রয়োগ করুন এবং PIM ব্যবহার করুন জেআইটি প্রত্যাহার করুন এবং উচ্চ-প্রভাবশালী কর্মকাণ্ডের জন্য মানুষের অনুমোদন সহ, বিশেষাধিকার।

উদাহরণ: প্রমাণ সংরক্ষণকারী ক্ষতিগ্রস্থ ভিএমগুলির স্বয়ংক্রিয় বিচ্ছিন্নতা, সতর্কতার উপর উচ্চ আস্থা সহ অ্যাকাউন্টগুলি স্থগিত করা, স্টেকহোল্ডারদের জন্য বিজ্ঞপ্তি এবং সম্পূর্ণ ট্রেসেবিলিটি সহ টিকিট তৈরি/স্কেলিং।

এনআইএসটি এসপি ৮০০-৫৩ (আইআর-৪/৫/৬/৮), CIS (17.4/17.6/17.7), NIST CSF (RS.RP/MI), ISO 27001 (A.5.24–A.5.26), SOC 2 (CC7.3/7.4/9.1)।

IR-7 ঘটনার পর: শেখা শিক্ষা এবং প্রমাণ ধরে রাখা

মামলা বন্ধ হয়ে গেলেও ভালো সাড়া শেষ হয় না। আমাদের অবশ্যই প্রমাণ শিখতে হবে, সমন্বয় করতে হবে এবং সংরক্ষণ করতে হবে বাধ্যবাধকতা পূরণ এবং পুনরাবৃত্তি অপরাধ এড়াতে।

কারিগরি, ব্যবসায়িক, আইনি এবং গোপনীয়তা প্রতিনিধিদের সাথে ৪৮-৭২ ঘন্টা পর্যালোচনার আয়োজন করুন; মূল কারণ বিশ্লেষণ কৌশল (পাঁচটি কারণ, ইশিকাওয়া ডায়াগ্রাম) প্রয়োগ করুন, নির্ধারিত দায়িত্ব এবং সময়সীমা সহ Azure DevOps-এ আইটেম তৈরি করুন, এবং নিয়ম এবং খেলার বই আপডেট করুনবাস্তব জীবনের দৃশ্যপটের সাথে টেবিলটপ ব্যায়াম খাওয়ান।

প্রমাণের জন্য, অপরিবর্তনীয় নীতি (সময় ধরে রাখা এবং সংবিধিবদ্ধ হোল্ড) সহ Azure Blob ব্যবহার করুন, প্রমাণের ধরণ এবং সময়কাল শ্রেণীবদ্ধ করুন (যেমন, HIPAA 6 বছর, SOX প্রায়শই 7, PCI-DSS ন্যূনতম 1 বছর যার মধ্যে 3 মাস অ্যাক্সেসযোগ্য; GDPR প্রয়োজন ক্ষুদ্রীকরণ এবং ন্যায্যতা নির্দিষ্ট বহু-বছরের সময়কাল ছাড়াই), হ্যাশ এবং স্বাক্ষর সহ হেফাজত এবং, যদি প্রযোজ্য হয়, ক্রস-রিজিওন প্রতিলিপি।

নিয়ন্ত্রণ: NIST SP 800-53 (IR-4(4/5/10), CP-9(8), AU-11), CIS (17.8/17.9), আরএস.আইএম-১/২, ISO 27001 (A.5.24, A.5.28, A.8.13), SOC 2 (A1.2/1.3)।

প্রয়োজনীয় পরিচালনা ও শাসন ব্যবস্থার চেকলিস্ট

- পরিকল্পনাকে একটি দৈনন্দিন শৃঙ্খলায় রূপান্তরিত করে এমন কার্যকলাপগুলিকে প্রাতিষ্ঠানিকীকরণ করুন: ঘন ঘন টেবিল ব্যায়াম ঝুঁকি-ভিত্তিক সিদ্ধান্তের মাধ্যমে আলোচনাকে ব্যবসায়িক পর্যায়ে উন্নীত করা।

- পূর্ববর্তী সিদ্ধান্ত এবং দায়িত্বগুলি সংজ্ঞায়িত করুন: কখন আইন প্রয়োগকারী সংস্থাকে জড়িত করতে হবে, বহিরাগত প্রতিক্রিয়াশীলদের সক্রিয় করতে হবে, মুক্তিপণ প্রদানের মূল্যায়ন করতে হবে, নিরীক্ষক বা কর্তৃপক্ষকে অবহিত করুনবোর্ডে এস্কেলেট করুন অথবা গুরুত্বপূর্ণ লোড বন্ধ করুন।

- এটি পরামর্শ, তথ্য এবং মতামত পৃথক করে আইনি সুবিধা সংরক্ষণ করে; এটি যোগাযোগের চ্যানেলগুলিকে একত্রিত করে (মাইক্রোসফ্ট মিটিং সেন্টার); এবং তৃতীয় পক্ষের সাথে সমন্বয় সাধন করে এক্সপোজার কমাতে।

- প্রশমিত করার জন্য বোর্ডের সাথে অভ্যন্তরীণ যোগাযোগ প্রস্তুত করুন বাজার ঝুঁকি ঝুঁকির সময়ে এবং সন্দেহজনক কার্যক্রম এড়িয়ে চলতে।

- ঘটনাবলীতে ভূমিকা স্থাপন করে: টেকনিক্যাল লিড (সংশ্লেষণ এবং সিদ্ধান্ত গ্রহণ করে), যোগাযোগ লিয়াজোঁ (নির্বাহী এবং নিয়ন্ত্রকদের পরিচালনা করে), রেকর্ডার (ট্রেসেবিলিটি), ভবিষ্যতের সংগঠক (২৪/৪৮/৭২/৯৬ ঘন্টা ধারাবাহিকতা) এবং উচ্চ দৃশ্যমানতার পরিস্থিতির জন্য জনসংযোগ।

- SecOps এবং গোপনীয়তা অফিসের মধ্যে একটি গোপনীয়তা প্লেবুক তৈরি করুন দ্রুত মূল্যায়নের মানদণ্ড এবং ঘর্ষণহীন সময়সীমা (যেমন, GDPR এর অধীনে 72 ঘন্টা)।

- প্রোগ্রাম পেনিট্রেশন টেস্টিং এবং লাল/নীল/বেগুনি/সবুজ টিম ক্যাম্পেইন, সুবিধা গ্রহণ ডিফেন্ডার সিমুলেশন অফিস ৩৬৫ এবং এন্ডপয়েন্টের জন্য; গ্রিন টিম উন্নতি সাধন করে।

- ব্যবসায়িক ধারাবাহিকতা এবং দুর্যোগ পুনরুদ্ধারের পরিকল্পনা (সক্রিয়/প্যাসিভ এবং সক্রিয়/আধা-প্যাসিভ) বাস্তবসম্মত RPO/RTOএটি অস্থায়ী সংরক্ষণের সময় এবং ঝুঁকি বিবেচনা করে হার্ডওয়্যার সমর্থিত নয়।

- ইমেল/সহযোগিতা বা সংগ্রহস্থল হারিয়ে যাওয়ার ক্ষেত্রে বিকল্প যোগাযোগের মাধ্যম প্রস্তুত করুন এবং অফলাইনে বিতরণ করে সমালোচনামূলক সংখ্যা, টপোলজি এবং পুনরুদ্ধার পদ্ধতি।

- স্বাস্থ্যবিধি এবং জীবনচক্রকে শক্তিশালী করে (CIS শীর্ষ ২০): অপরিবর্তনীয় কপি এবং রেকর্ড, ক্রমাগত প্যাচিং এবং সুরক্ষিত কনফিগারেশন, মানব-চালিত র্যানসমওয়্যারের উপর দৃষ্টি নিবদ্ধ করে।

- প্রতিক্রিয়া পরিকল্পনা সংজ্ঞায়িত করুন (সাংগঠনিক পরামিতি, 24/7 বা নিয়মিত শিফট, কর্মীদের স্থায়িত্ব), এবং একটি ফর্ম্যাটে সম্মত হন রিপোর্ট করতে: আমরা কী করেছি/ফলাফল, আমরা কী করছি/কখন, আমরা পরবর্তী কী করব/কখন।

Azure-এ CIS 10.x নিয়ন্ত্রণ: ব্যবহারিক নির্দেশিকা

- ১০.১ আইআর নির্দেশিকা: সনাক্তকরণ থেকে পর্যালোচনা পর্যন্ত ভূমিকা এবং পর্যায় সহ খসড়া পরিকল্পনা, CIS 19.1–19.3 এর সাথে সংযুক্ত এবং আপনার দল দ্বারা কার্যকর করা যাবে।

- ১০.২ অগ্রাধিকার এবং স্কোরিং: ডিফেন্ডার তীব্রতা ব্যবহার করুন, লেবেল সাবস্ক্রিপশন (প্রোড/নন-প্রোড) এবং বিচক্ষণতার সাথে সম্পদের নাম দিন গুরুত্ব এবং পরিবেশ অনুসারে অগ্রাধিকার নির্ধারণ করা।

- ১০.৩ প্রতিক্রিয়া পরীক্ষা: ফাঁক সনাক্ত করার জন্য নিয়মিত অনুশীলনের প্রোগ্রাম করুন এবং পরিকল্পনাটি আপডেট করুন যা শেখা হয়েছে তা দিয়ে।

- ১০.৪ MSRC-এর সাথে যোগাযোগ: আপনার পরিচিতিগুলি হালনাগাদ রাখুন যাতে Microsoft আপনার সাথে যোগাযোগ করতে পারে। অননুমোদিত অ্যাক্সেসের প্রতিবেদন করুন এবং বন্ধ মামলাগুলি পর্যালোচনা করুন।

- ১০.৫ সতর্কতা ইন্টিগ্রেশন: রপ্তানি সতর্কতা এবং সুপারিশ (ক্রমাগত রপ্তানি) এবং তাদের সেন্টিনেলে নিযুক্ত করুন উন্নত পারস্পরিক সম্পর্কের জন্য।

- ১০.৬ রেসপন্স অটোমেশন: ক্লাউডের জন্য সিকিউরিটি সেন্টার/ডিফেন্ডার থেকে লজিক অ্যাপস ট্রিগার করুন রিয়েল টাইমে সাড়া দিন সতর্কতা এবং সুপারিশের জন্য।

অবিচ্ছিন্ন সুরক্ষার ভিত্তি হিসেবে Azure CWPP

একটি পরিপক্ক লোড সুরক্ষা প্ল্যাটফর্ম (CWPP) দৃশ্যমানতা এবং ভঙ্গির সাথে প্রতিক্রিয়াকে পরিপূরক করে। ক্লাউড এবং সেন্টিনেলের জন্য ডিফেন্ডার তারা Azure, Microsoft 365, অন-প্রিমিসেস এবং অন্যান্য ক্লাউডের জন্য SIEM/SOAR, ভঙ্গি এবং সম্মতি প্রদান করে।

স্থাপত্য: ইনজেশন এবং স্বাভাবিকীকরণের জন্য সংযোগকারী, ML দিয়ে বিশ্লেষণ, REST API লগ অ্যানালিটিক্সে ইন্টিগ্রেশন এবং স্টোরেজের জন্য। এটি Azure Firewall, DDoS সুরক্ষা এবং Key Vault এর সাথে ইন্টিগ্রেট করে এবং Azure নীতির সাথে নীতিগুলিকে কেন্দ্রীভূত করে।

স্কেলেবিলিটি এবং কর্মক্ষমতা: নকশা অনুসারে স্থিতিস্থাপকতা, ডেটা রেসিডেন্সি বিবেচনার সাথে বিশ্বব্যাপী স্থাপনা, স্তরযুক্ত স্টোরেজ এবং বিশ্লেষণ এবং প্রতিক্রিয়া প্রচেষ্টা বিতরণের জন্য লোড ব্যালেন্সিং।

অ্যাজুর সেন্টিনেল: পরবর্তী প্রজন্মের SIEM এবং SOAR

ইনজেশন এবং নরমালাইজেশন কৌশল: Azure এবং Microsoft 365 পরিষেবার জন্য সংযোগকারী তৃতীয় পক্ষের সমাধান এবং কাস্টমাইজড অ্যাপস, স্বাভাবিক ডেটা সহ পারস্পরিক সম্পর্কের জন্য প্রস্তুত।

KQL হুমকি শিকার: অস্বাভাবিক ধরণ সনাক্ত করার জন্য শক্তিশালী অনুসন্ধান এবং দুর্বলতা আবিষ্কার করুন আপনার পরিবেশে ব্যবহারযোগ্য।

ব্যবস্থাপনা এবং গবেষণা: সময়সীমা, সত্তা সম্পর্কের চার্ট এবং বুদ্ধিমত্তার সাথে সম্পর্ক সম্পূর্ণ আক্রমণের ঘটনাটি বোঝার জন্য মাইক্রোসফ্ট থেকে।

সুসংগঠিত প্রতিক্রিয়া: লজিক অ্যাপে প্লেবুক, ইমেল পাঠানো বা টিকিট তৈরি করা থেকে শুরু করে অ্যাকাউন্ট নিষ্ক্রিয় করুন অথবা সিস্টেম পুনরুদ্ধার করুন ভালো হিসেবে পরিচিত রাজ্যগুলিতে।

CWPP এর মাধ্যমে নেটওয়ার্ক এবং ডেটা সুরক্ষা

নেটওয়ার্ক নিরাপত্তা: গতিশীল টপোলজি ম্যাপিং, ভিএম-তে জেআইটি অ্যাক্সেস, অভিযোজিত শক্তকরণ মাইক্রোসফটের বিশ্বব্যাপী নেটওয়ার্কের উপর এমএল-ভিত্তিক এনএসজি এবং ডিডিওএস প্রতিরক্ষার জন্য পরামর্শ সহ।

ডেটা সুরক্ষা: পরিচালিত পরিষেবাগুলিতে SQL ইনজেকশন সনাক্তকরণ এবং প্রতিরোধ, স্টোরেজের জন্য সর্বোত্তম অনুশীলন (এনক্রিপশন, নিরাপদ স্থানান্তর(আইসোলেশন), ট্রানজিটে আপডেট করা TLS এবং ঘূর্ণন এবং অডিটিং সহ কী ভল্টে কী ব্যবস্থাপনা।

কন্টেইনার এবং কুবারনেট: এন্ড-টু-এন্ড নিরাপত্তা

ACR-তে ছবি স্ক্যানিং: ছবি আপলোড করার সময় স্বয়ংক্রিয় দুর্বলতা বিশ্লেষণ তীব্রতার রিপোর্ট এবং স্থাপনের আগে প্রতিকারের সুপারিশ।

রানটাইম সুরক্ষা: আচরণ পর্যবেক্ষণ, নেটওয়ার্ক বিভাজন, ন্যূনতম সুযোগ-সুবিধা এবং সন্দেহজনক কার্যকলাপের ক্ষেত্রে তাৎক্ষণিক প্রতিক্রিয়া (কন্টেইনার আলাদা করুন, SOC-কে সতর্ক করুন)।

নির্দিষ্ট K8s উন্নতি: সংবেদনশীল নেমস্পেসে অস্বাভাবিক API বা পড সনাক্তকরণ, ভঙ্গি ব্যবস্থাপনা, ইনটেক কন্ট্রোলার অ-সম্মতিমূলক স্থাপনা এবং সূক্ষ্ম নেটওয়ার্ক নীতি এড়াতে।

সর্বোত্তম অনুশীলন: ন্যূনতম বেস ছবি, ক্রমাগত আপডেট এবং প্যাচিং, ডিফল্ট বিভাজন, কী ভল্টের সাহায্যে ক্রমাগত পর্যবেক্ষণ এবং গোপন ব্যবস্থাপনা।

Azure সাইট রিকভারি এবং Azure ব্যাকআপের সাথে ধারাবাহিকতা

ASR পর্যায়ক্রমিক শূন্য-প্রভাব পুনরুদ্ধার পরীক্ষার মাধ্যমে ধারাবাহিকতা নিশ্চিত করে এবং সামঞ্জস্যপূর্ণ RPO/RTO আপনার ঝুঁকি নেওয়ার ক্ষমতা অনুযায়ী, ব্যর্থতার ক্ষেত্রে কার্যক্রম পরিচালনার জন্য আদর্শ।

Azure Backup র্যানসমওয়্যার এবং ত্রুটির বিরুদ্ধে স্থিতিস্থাপকতা প্রদান করে, যার সাথে দানাদার পুনরুদ্ধারসততা নিয়ন্ত্রণ এবং চাহিদা অনুযায়ী বৃদ্ধি। বুদ্ধিমানের কাজ হলো এগুলোকে একত্রিত করা: ASR ব্যবহার করে কাজ চালিয়ে যাওয়া এবং ব্যাকআপ ব্যবহার করে হারিয়ে যাওয়া জিনিস পুনরুদ্ধার করা।

মাইক্রোসফটের SDL-এ রিলিজ এবং রেসপন্স

লঞ্চের আগে, Azure লোড টেস্টিং এর মাধ্যমে কর্মক্ষমতা যাচাই করুন, OWASP নিয়ম সহ একটি WAF (অ্যাপ্লিকেশন গেটওয়ে বা ফ্রন্ট ডোর) স্থাপন করুন এবং চূড়ান্ত নিরাপত্তা পর্যালোচনা শেষ। (হুমকির মডেল, সরঞ্জামের ফলাফল এবং মানসম্পন্ন প্রবেশপথ)।

চালু করার পর, প্রয়োজন অনুযায়ী পরিকল্পনাটি বাস্তবায়ন করুন, অ্যাপ্লিকেশন ইনসাইট (এপিএম এবং ব্যতিক্রম) দিয়ে পর্যবেক্ষণ করুন, এবং ক্লাউডের জন্য ডিফেন্ডার প্রতিরোধ এবং ব্যাপক সনাক্তকরণের জন্য। রিলিজে মাঠ প্রস্তুত করার মাধ্যমে একটি ভালো প্রতিক্রিয়া শুরু হয়।

Azure SRE এজেন্ট রেসপন্স প্ল্যান

Azure SRE এজেন্ট পরিকল্পনা করে যে কীভাবে ঘটনাগুলি সনাক্ত করা, পর্যালোচনা করা এবং প্রশমিত করা হয়, আধা-স্বায়ত্তশাসিত বা স্বায়ত্তশাসিত মোড আপনার চাহিদা এবং ফিল্টার অনুসারে প্রতিটি পরিকল্পনা কী প্রক্রিয়া করে তা নির্বাচন করুন।

ডিফল্ট কনফিগারেশন: Azure মনিটরের সাথে সংযুক্ত, কম অগ্রাধিকারমূলক ঘটনাগুলি প্রক্রিয়া করে এবং পর্যালোচনা মোডে কাজ করে। সবকিছুই কাস্টমাইজযোগ্য: ম্যানেজমেন্ট সিস্টেম (PagerDuty, ServiceNow), ধরণ/পরিষেবা/অগ্রাধিকার/শিরোনাম এবং স্বায়ত্তশাসনের স্তর অনুসারে ফিল্টার।

স্বায়ত্তশাসন: পর্যালোচনা মোড (এজেন্ট প্রস্তাব করেন এবং আপনি অনুমোদন করেন) অথবা স্বায়ত্তশাসিত মোড (যথাযথ অনুমতিপত্র নিয়ে ব্যবস্থা গ্রহণ করে)। যদি অনুমতিপত্রের অভাব থাকে, তাহলে নিয়ন্ত্রণ সহ একটি অস্থায়ী উচ্চতার অনুরোধ করা হচ্ছে।

কাস্টমাইজড নির্দেশাবলী: এজেন্ট পূর্ববর্তী ঘটনাগুলি থেকে শিক্ষা নেয়, একটি বিস্তারিত প্রেক্ষাপট তৈরি করে এবং ব্যবহারের জন্য সরঞ্জাম প্রস্তাব করে; আপনি সম্পাদনা করতে পারেন নির্দেশাবলী এবং সংশ্লিষ্ট সরঞ্জামগুলির তালিকা পুনরায় তৈরি করুন।

ঐতিহাসিক তথ্য দিয়ে পরীক্ষা করা: যাচাই করার জন্য অতীতের ঘটনাগুলিতে পরিকল্পনাটি কেবল-পঠনযোগ্য মোডে চালান। আচরণ এবং কভারেজ উৎপাদনে এটি সক্রিয় করার আগে।

এই কাঠামোর সাথে - Azure এবং Microsoft 365 এর সাথে অভিযোজিত একটি পরিকল্পনা, স্বয়ংক্রিয় বিজ্ঞপ্তি, সু-নির্মিত ঘটনা, অপরিবর্তনীয় প্রমাণ সহ ফরেনসিক তদন্ত, প্রভাব অগ্রাধিকার এবং নিয়ন্ত্রণ অর্কেস্ট্রেশন - ছোট করা হয় এল সামাজিক নেটওয়ার্কিং এক্সপোজার এবং খরচযদি আপনি এটিকে CWPP, ASR/ব্যাকআপ, টেবিলটপ অনুশীলন, স্পষ্ট ভূমিকা, মেট্রিক্স এবং যেখানে উপযুক্ত, SRE এজেন্টের স্বায়ত্তশাসনের মাধ্যমে সমর্থন করেন, তাহলে আপনার এমন একটি প্রতিক্রিয়া থাকবে যা চাপ সহ্য করবে এবং প্রতিটি ক্ষেত্রে উন্নত হবে।

সাধারণভাবে বাইট এবং প্রযুক্তির বিশ্ব সম্পর্কে উত্সাহী লেখক। আমি লেখার মাধ্যমে আমার জ্ঞান ভাগ করে নিতে পছন্দ করি, এবং আমি এই ব্লগে এটিই করব, আপনাকে গ্যাজেট, সফ্টওয়্যার, হার্ডওয়্যার, প্রযুক্তিগত প্রবণতা এবং আরও অনেক কিছু সম্পর্কে সবচেয়ে আকর্ষণীয় জিনিস দেখাব৷ আমার লক্ষ্য হল আপনাকে একটি সহজ এবং বিনোদনমূলক উপায়ে ডিজিটাল বিশ্বে নেভিগেট করতে সাহায্য করা।