- Подготовка, специфична за Azure, с роли, 24/7 контакти, симулации и съхранение на доказателства.

- Откриване и разследване с Defender XDR, Defender for Cloud и Sentinel за унифицирани инциденти.

- Автоматизация на ограничаване и уведомяване с Logic Приложения: и наръчници, приоритизиране по въздействие.

- Извлечени поуки и неизменно запазване; подкрепа от CWPP, ASR и Архивиране за приемственост.

Облачната сигурност не е просто гасене на пожари при подаване на сигнал; става въпрос за наличието на ясна хореография за всяка фаза на инцидента. Специфичен план за реагиране при инциденти за Azure и Microsoft 365 Той защитава непрекъснатостта на бизнеса, намалява въздействието и запазва криминалистичните доказателства, като обединява хора, процеси и технологии в доказана рамка.

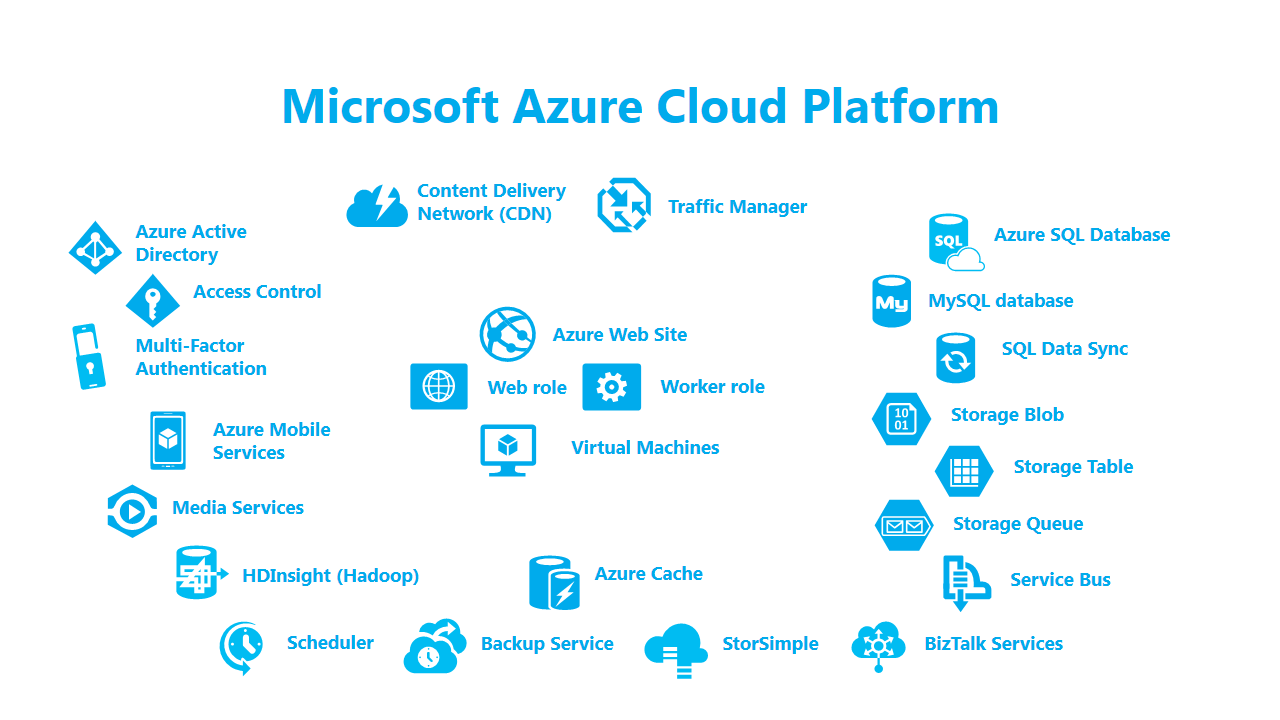

За да избегнете изненади, препоръчително е да съобразите търговията си с цикъла NIST SP 800-61: подготовка; откриване и анализ; ограничаване, ликвидиране и възстановяване; и последващи дейностиВ Azure това се изразява в използване на оригинални услуги (Microsoft Defender XDR, Defender for Cloud, Microsoft Sentinel, Azure Monitor, Logic Apps), автоматизиране на повтарящи се задачи и документиране и тестване на плана със симулации и практически упражнения.

Оперативна рамка и стълбове на облачния отговор

Крайъгълният камък е стратегия, която избягва дългите периоди на престой и повтарящите се атаки. Три стълба подкрепят дисциплината и център за операции по сигурността1) подготовка (планове, роли, инструменти и контакти), 2) откриване, анализ и разследване (сигнали за качество, унифицирани инциденти и криминалистика) и 3) ограничаване, възстановяване и обучение (автоматизация, възстановяване и непрекъснато усъвършенстване).

За да укрепите тези стълбове в Azure, са ви необходими планове, адаптирани към модела на споделена отговорност. унифицирана телеметрия на идентичност, мрежа и натоварванияи процедури за запазване на доказателства, които функционират „като услуга“ (моментни снимки на виртуални машини, непроменяеми копия на лог файлове, правни задържания в съхранение).

Подготовка на PIR-1: План и процес, специфичен за Azure

Без оптимизиран за облака план, реакцията става хаотична и бавна. Принципът е ясен.Документира IR план, разработен за Azure и Microsoft 365, тества неговата ефективност с периодични упражнения и обмисля как да ескалира до Microsoft (поддръжка, MSRC), когато платформата е застрашена.

Рискове за смекчаване: объркване поради неточни роли, грешки поради прилагане на формули в центровете за данни, Лоша координация със заинтересованите странинеизпитани инструменти и умения, неспазване на регулаторните изисквания поради късно уведомяване и загуба на доказателства поради слаби процеси за събиране и съхранение.

Съответна задача за ATT&CK: Противниците удължават престоя си, когато защитата ерозира (TA0005/T1562), увеличават максимално щетите чрез унищожаване на данни (TA0040/T1485) и организиране на ексфилтрация възползвайки се от закъснелите отговори (TA0009/T1074).

IR-1.1 План за IR, специфичен за Azure

Вашето ръководство трябва да описва подробно границите на споделения модел (IaaS, PaaS, SaaS), използването на Azure монитор, ID за влизане (одит и начало), NSG Flow ДневникЗащитник за облакаи как да се правят моментни снимки на виртуални машини, изхвърляния на паметта или мрежови заснемания без „дърпане на кабела“.

Това включва координиране с Microsoft: кога да се откриват случаи, как да се включи MSRC и какво маршрути за катерене Проследявайте, когато инцидентът засегне платформения слой. Интегрирайте Defender for Cloud с 24/7 контакти, нива на сериозност, съобразени с вашата класификация, Logic Apps за автоматизиране на известията и непрекъснато експортиране на констатации в дневника на инцидентите.

Минимални капацитети на плана: разграничаване на отговорностите по услуги, процедури за изолиране на ресурси (виртуална машина, контейнери, съхранение) с автоматизация и методи за събиране на доказателства със запазване и етикетиране.

IR-1.2 Оборудване и обучение

Дефинирайте структура с облачни анализатори, Azure архитекти, правни и съответстващи специалисти, бизнес непрекъснатост и критични външни контакти (Поддръжка на Microsoft, съветници и регулаторни органи). Обучете екипа с материали на Microsoft Security Academy и Defender/Sentinel, за да овладеете инструменти и работни процеси, базирани на облака.

Реалистичен пример: Доставчик на здравни услуги изготвя план, съвместим с HIPAA, установява 24/7 контакти в Defender for Cloud с автоматична ескалация до правни, провежда тримесечни тренировки Той предпазва от ransomware и кражба на данни, автоматизира моментните снимки на виртуални машини и експортирането на регистрационни файлове в Azure, за да съхранява доказателства в продължение на шест години.

Ключови контролни съпоставяния: NIST SP 800-53 (IR-1, IR-2, CP-2), CIS Controls v8 (17.1–17.3), NIST CSF (PR.IP-9/10, RS.CO-1), ISO 27001 (A.5.24–A.5.27), PCI-DSS (12.10), SOC 2 (CC9.1). Ниво: основно.

IR-2 Уведомяване за инциденти и автоматизирана комуникация

Когато предупрежденията зависят от ръчни задачи, координацията идва късно и нападателят печели позиции. принцип: организира известия с автоматични задействанияАктуални списъци с контакти и интеграция с услугите за сигурност на Microsoft за спазване на регулаторните срокове и мобилизиране на правилните хора.

Рискове, които трябва да се избягват: забавено разпознаване от ръководители/юристи/съдебни експерти, глоби за пропуснати срокове (GDPR 72h, HIPAA 60 days, PCI с коригирани срокове), липса на сътрудничество с доставчика, загуба на доверие на клиентите и некоординирани усилия, които увеличават въздействието.

Свързано с ATT&CK: C2 каналите продължават да се забавят с известия (TA0011/T1071), ексфилтрация през C2 (TA0010/T1041) и внедряване на рансъмуер с главозамайваща скорост (TA0040/T1486), ако изкачването се забави.

IR-2.1 Контакти за сигурност в Defender for Cloud

Настройте основни и вторични контакти с глобално покритие, проверявайте ги периодично и активирайте имейл, SMS и обаждания с маршрути за катеренеПрисвоявайте контакти според вида на инцидента (нарушение на данни, уязвимост на платформата, прекъсване на услугата) и използвайте персонализирани шаблони по тежест.

На ниво обхват, дефинирайте контакти по административна група, абонамент или ресурсна група. Интегрирайте се с вашия ITSM (Azure DevOps, ServiceNow), за да създавате автоматично билети и следвайте жизнения цикъл на инцидента от първата минута.

IR-2.2 Потоци за уведомяване с Logic Apps и Sentinel

Създаване на наръчници в Microsoft Sentinel и работни потоци Логически приложения да уведомява по тежест, вид ресурс и въздействие върху бизнеса; добавя матрици на заинтересованите страни по роля, одобрения, задействащи механизми за съответствие (GDPR/HIPAA/PCI) и ескалация по време, ако никой не потвърди.

Използвайте Azure Monitor с правила и Event Hubs за стрийминг в реално време към платформи на трети страни и Канали на Teams и поща и файлове да достигне до правилната аудитория с последователни и одобрени послания.

Пример: Финансова фирма автоматизира отчетите до регулаторните органи (SEC/FINRA) и вътрешните известия до клиентите, като значително намалява времето за уведомяване и елиминира човешките грешки в критични комуникации благодарение на одобрени шаблони и работни процеси.

Съпоставяния: NIST SP 800-53 (IR-2, IR-6), CIS (17.4, 17.5), NIST CSF (RS.CO-1/2/3/4), ISO 27001 (A.5.24/26/28), SOC 2 (CC9.1). Ниво: основно.

IR-3 Висококачествено откриване и създаване на инциденти

Ако всичко е шум, критичните сигнали се губят и MTTD/MTTR се увеличават. ЦелМинимизирайте фалшивите положителни резултати и консолидирайте сигналите в инциденти, подлежащи на действие, с помощта на разузнаване за заплахите и автоматично обогатяване.

Типични рискове: умора на анализаторите, заплахи, скрити в шума, неправилно разпределени ресурсизабавена реакция, лоша интеграция на разузнавателна информация и непоследователни процеси за създаване на инциденти.

ATT&CK: маскиране (TA0005/T1036), използване на валидни акаунти (TA0003/T1078) и автоматизирано събиране продължително (TA0009/T1119) цъфтене, ако откриването не е фино настроено.

IR-3.1 Microsoft Defender XDR за унифицирани сигнали

Освен това, синхронизира се със Sentinel, за да осигури унифицирана пощенска кутия за инциденти, корелира с инфраструктурата (Azure, локални и други облаци) и мултиплатформен анализ без да се губи бизнес контекстът.

IR-3.2 Разширени предупреждения в Defender for Cloud

Активирайте плановете на Defender (сървъри, App Service, Storage, контейнери, Key Vault), активирайте машинно обучение за аномални модели и подсилете системата с разузнаване за заплахи. потиска известните фалшиви положителни резултати с периодични прегледи.

Свързва се с XDR и Sentinel чрез конектори, за да обогати с UEBA, Правила на KQL и корелация между натоварванията и услугите, и по този начин да се откриват сложни кампании, преди те да ескалират.

IR-3.3 Автоматизирани инциденти в Microsoft Sentinel

Той преобразува сигналите в случаи с аналитични правила, групира свързани сигнали, извлича обекти (потребители, хостове, IP адреси, файлове) и ги прилага. приоритизиране по тежест според критичността на активите, риска за потребителя и техниката на атака.

Използвайте времевата линия, изследователската диаграма, стратегическите тетрадки за събиране на доказателства и докладване, както и за проследяване на SLA за отговор с мащабиране, ако има закъснения.

Типичен резултат след узряването на тази фаза: драстично намаляване на фалшивите положителни резултати, по-компактни инциденти и по-бързи разследвания благодарение на обогатяването на обектите и интелигентното групиране.

Контроли: NIST SP 800-53 (SI-4, IR-4/5), PCI-DSS (10.6, 11.5.1), CIS (8.11, 13.x, 17.4), NIST CSF (DE.CM/AE), ISO 27001 (A.8.16, A.5.24).

IR-4 Разследване и криминалистика в Azure

Разследването без пълна телеметрия води до подценяване на обхвата и оставяне на отворени задни вратички. Meta: събиране на ключови записи, централизирането им и запазване на доказателствата с непокътната верига на съхранение.

Рискове: непълна видимост на атаката, неидентифицирано излагане на данни, скрита устойчивост, унищожаване или манипулиране на доказателства, увеличено време на престой и повторна поява поради непълно отстраняване.

Приложимо ATT&CK: премахване на индикатори (TA0005/T1070 и T1070.004), скриване на артефакти (TA0003/T1564.001) и признаване на изследователски капацитет (TA0007/T1082).

IR-4.1 Събиране и анализ на записи

Централизирайте с Azure Monitor, Log Analytics и Sentinel: одитиране и иницииране на Entra ID, дневник на дейностите (контролна равнина), дневници на NSG Flow, агенти във виртуални машини и регистрационни файлове на приложенията добре структурирана.

В Sentinel, UEBA, графът на изследването, ловните дневници и картографирането към ATT&CK се използват за реконструкция на историята на атаката и насочени към коренната причина с точност.

IR-4.2 Криминалистични възможности и съхранение на доказателства

Автоматизирайте моментни снимки на виртуални машини, архивиране на диск в Azure по време на инцидент, дъмпове на паметта и експортиране на регистрационни файлове към Непроменливо съхранение в Azure и заснемане на пакети с Network Watcher.

Документирайте веригата за съхранение с хешове и цифрови подписи, контролирайте достъпа, интегрирайте криминалистични инструменти на трети страни и репликирайте в различни региони. законовите изисквания Те го изискват.

В регулираните сектори (напр. финансови) това ускорява разследванията, спазва регулаторните срокове и осигурява проследимост за съдебни спорове или одити.

NIST CSF: NIST CSF (RS.AN)Контроли: NIST SP 800-53 (IR-4, AU-6/7), PCI-DSS (10.6.x, 12.10.x), CIS (8.x, 13.2, 17.4), ISO 27001 (A.5.24/25/28, A.8.16).

IR-5 Приоритизиране по въздействие и критичност

Без бизнес контекст всичко изглежда спешно и ресурсите се пилеят. ключ: етикетиране на активите по важност, разбиране на регулаторния обхват и автоматизиране на тежестта и ескалацията.

Рискове: забавена реакция при критични инциденти, прегаряне на екипа при дребни случаи, засилено оперативно или финансово въздействие, несъответствия и странично развитие, докато ние гледаме настрани.

IR-5.1 Анализ на критичността и въздействието на активите

Етикетирайте ресурсите на Azure (Критични/Високи/Средни/Ниски), интегрирайте класификация на данни С Microsoft Purview маркирайте регулирани ресурси (PCI, HIPAA, SOX) и добавете собственици и контакти, за да рационализирате решенията.

В Defender for Cloud използвайте инвентаризацията и състоянието на сигурността, за да съпоставите предупрежденията с важността на активите и публичното излагане, като приоритизирате това, което наистина движи иглата за бизнеса.

IR-5.2 Автоматизирано оценяване и мащабиране

В Sentinel се изчислява многофакторна оценка (критичност, поверителност, доверие в IoC, регулаторен обхват, засегнати потребители) и предизвиква ескалации за време, ако няма разпознаване в рамките на X минути.

Активира специфични тригери: изпълнителни сигнали за критични системи или потенциални нарушения на личните даннии автоматично участие в правни и поверителни дела, където е приложимо.

Резултат: Ресурсите се разпределят разумно, времето за реакция е съобразено с риска и по-малко ненужни ескалации при незначителни инциденти.

Контроли: NIST SP 800-53 (IR-5, РА-2/3), PCI-DSS (12.10.5), CIS (1.1/1.2, 17.4/17.5), NIST CSF (DE.AE-1, RS.AN), ISO 27001 (A.5.24, A.5.27, A.8.8).

IR-6 Автоматизация на сдържането, унищожаването и възстановяването

Атаките са автоматични; реакцията също трябва да бъде такава. Целта е да се съкратят важните минути, елиминиране на човешките грешки и поддържане на последователност при всички инциденти.

Създавайте плейбукове на Sentinel с Logic Apps, за да временно спирате акаунти и сесии, да изолирате виртуални машини (NSG, сегментиране на vNet, защитна стена на Azure, изключване на балансьор на натоварването) и да заключвате хешове/IoC, отменете привилегиите в „Вход“, завъртете ключовете и активирайте резервни копия.

Автоматизирайте промените в мрежата (NSG, защитна стена, маршрутизация на ExpressRoute/VPN), наложете условен достъп, за да блокирате рисковия достъп, и използвайте PIM за... отмяна на JIT и горещи привилегии, с човешко одобрение за действия с голямо въздействие.

Пример: автоматично изолиране на компрометирани виртуални машини, запазвайки доказателства, временно спиране на акаунти с висока степен на доверие в предупреждението, уведомления до заинтересованите страни и създаване/мащабиране на билети с пълна проследимост.

NIST SP 800-53 (IR-4/5/6/8), CIS (17.4/17.6/17.7), NIST CSF (RS.RP/MI), ISO 27001 (A.5.24–A.5.26), SOC 2 (CC7.3/7.4/9.1).

IR-7 След инцидента: Извлечени поуки и запазване на доказателства

Добрият отговор не свършва с приключването на случая. Трябва да учим, да коригираме и да съхраняваме доказателства да изпълняват задълженията си и да избягват повторни нарушения.

Организирайте 48–72-часов преглед с технически, бизнес, правни и представители по поверителност; приложете техники за анализ на първопричините (Петте „Защо“, диаграми на Ишикава), създайте елементи в Azure DevOps с определени отговорности и крайни срокове и Актуализирайте правилата и наръчницитеПодхранвайте упражненията на маса със сценарии от реалния живот.

За доказателства използвайте Azure Blob с непроменими правила (временна задържаща валидност и законово задържаща валидност), класифицирайте видовете доказателства и периодите (напр. HIPAA 6 години, SOX често 7, PCI-DSS минимум 1 година с налични 3 месеца; GDPR изисква минимизиране и обосновка без фиксиран многогодишен период), съхранение с хеш и подписи и, ако е приложимо, репликация между региони.

Контроли: NIST SP 800-53 (IR-4(4/5/10), CP-9(8), AU-11), CIS (17.8/17.9), RS.IM-1/2, ISO 27001 (A.5.24, A.5.28, A.8.13), SOC 2 (A1.2/1.3).

Основен контролен списък за оперативна дейност и управление

- Институционализирайте дейности, които превръщат плана в ежедневна дисциплина: чести упражнения на масата с решения, основани на риска, за да се издигне разговорът до бизнес ниво.

- Определете предварителни решения и отговорности: кога да се включат правоохранителните органи, да се активират външни реагиращи органи, да се оцени плащането на откуп, уведомяване на одитори или властиескалирайте до борда или изключете критични товари.

- Запазва правната тайна, като разделя съветите, фактите и мненията; обединява комуникационните канали (центрове за срещи на Microsoft); и координира с трети страни за намаляване на експозицията.

- Подгответе вътрешна комуникация с борда за смекчаване пазарни рискове в периоди на уязвимост и избягвайте съмнителни операции.

- Определя ролите при инциденти: технически ръководител (синтезира и взема решения), комуникационен координатор (управлява ръководителите и регулаторните органи), регистратор (проследимост), бъдещ организатор (непрекъснатост на 24/48/72/96 часа) и връзки с обществеността за сценарии с висока видимост.

- Изградете наръчник за поверителност между SecOps и отдела за поверителност с критерии за бърза оценка и безпроблемни крайни срокове (напр. 72 часа съгласно GDPR).

- Тестване за проникване на програми и кампании на червени/сини/лилави/зелени екипи, използващи Симулации на защитници За Office 365 и Endpoint; зеленият екип предоставя подобрения.

- План за непрекъснатост на бизнеса и възстановяване след бедствия (активно/пасивно и активно/полупасивно) с реалистичен RPO/RTOВ него се вземат предвид времето за временно съхранение и рисковете от железария Не се поддържа.

- Подгответе алтернативни комуникационни канали в случай на загуба на имейл/сътрудничество или хранилище. разпространява офлайн критични числа, топологии и процедури за възстановяване.

- Укрепва хигиената и жизнения цикъл (CIS Top 20): непроменими копия и записи, непрекъснато кръпване и сигурна конфигурация, фокусирайки се върху управляван от хора ransomware.

- Определете план за реагиране (организационни параметри, 24/7 или редовни смени, устойчивост на персонала) и съгласува се с формата да докладваме: какво сме направили/резултати, какво правим/до кога, какво ще правим след това/кога.

CIS 10.x контроли в Azure: практически ръководства

- 10.1 Ръководство за IR: проектопланове с роли и фази от откриване до преглед, съответства на CIS 19.1–19.3 и изпълним от вашия екип.

- 10.2 Приоритизиране и оценяване: Използвайте тежестта на Defender, етикетирайте абонаментите (продуктови/непродуктови) и Наименувайте ресурси дискретно да се приоритизират по важност и среда.

- 10.3 Тестване на отговорите: програмирайте редовни упражнения за откриване на пропуски и актуализиране на плана с наученото.

- 10.4 Връзка с MSRC: Поддържайте контактите си актуални, за да може Microsoft да се свърже с вас. Докладване на неоторизиран достъп и да прегледат приключените случаи.

- 10.5 Интеграция на предупреждения: Експортиране на предупреждения и препоръки (Непрекъснат експорт) и Включете ги в Sentinel за напреднала корелация.

- 10.6 Автоматизация на отговора: Задействане на логически приложения от Центъра за сигурност/Defender за облак към отговарят в реално време към сигнали и препоръки.

Azure CWPP като основа за непрекъсната защита

Зрялата платформа за защита на товара (CWPP) допълва реакцията с видимост и стойка. Защитник за облак и Sentinel Те предлагат SIEM/SOAR, управление на работното място и съответствие за Azure, Microsoft 365, локални и други облаци.

Архитектура: конектори за прием и нормализация, анализ с машинно обучение, REST API За интеграции и съхранение в Log Analytics. Интегрира се с Azure Firewall, DDoS защита и Key Vault и централизира политиките с Azure Policy.

Мащабируемост и производителност: еластичност по дизайн, глобално внедряване с оглед на местоживеенето на данните, многоетажно съхранение и балансиране на натоварването за разпределяне на усилията за анализ и реагиране.

Azure Sentinel: SIEM и SOAR от следващо поколение

Стратегии за приемане и нормализиране: конектори за услуги на Azure и Microsoft 365 решения на трети страни и персонализирани приложения, с нормализирани данни, готови за корелация.

KQL лов на заплахи: мощни заявки за откриване на аномални модели и откриване на уязвимости експлоатируеми във вашата среда.

Управление и изследвания: времеви рамки, диаграма на взаимовръзките между обекти и корелация с интелигентността от Microsoft, за да се разбере пълният случай на атаката.

Оркестриран отговор: наръчници в Logic Apps, от изпращане на имейл или създаване на билет до деактивиране на акаунти или възстановяване на системи към състояния, известни като добри.

Защита на мрежата и данните с CWPP

Мрежова сигурност: динамично картографиране на топологията, JIT достъп до виртуални машини, адаптивно втвърдяване с предложения за NSG, базирани на машинно обучение, и DDoS защита през глобалната мрежа на Microsoft.

Защита на данните: откриване и предотвратяване на SQL инжектиране в управлявани услуги, най-добри практики за съхранение (криптиране, сигурен трансфер(Изолация), актуализиран TLS при пренос и управление на ключове в Key Vault с ротация и одит.

Контейнери и Kubernetes: цялостна сигурност

Сканиране на изображения в ACR: Автоматичен анализ на уязвимостите при качване на изображения с доклади за тежест и препоръки за отстраняване на проблеми преди внедряването.

Защита по време на изпълнение: наблюдение на поведението, сегментиране на мрежата, минимални привилегии и незабавна реакция (изолиране на контейнери, уведомяване на SOC) при подозрителна дейност.

Специфични подобрения в K8s: откриване на аномални API или pod-ове в чувствителни пространства от имена, управление на позата, контролери за всмукване за да се избегнат несъответстващи внедрявания и фино прецизиране на мрежовите правила.

Най-добри практики: минимални базови изображения, непрекъснато актуализиране и инсталиране на корекции, сегментиране по подразбиране, непрекъснато наблюдение и управление на секретни данни с Key Vault.

Непрекъснатост с Azure Site Recovery и Azure Backup

ASR гарантира непрекъснатост с периодични тестове за възстановяване с нулево въздействие и коригиран RPO/RTO според вашия апетит за риск, идеален за поддържане на операциите в случай на повреди.

Azure Backup осигурява устойчивост срещу ransomware и грешки, с гранулирано възстановяванеКонтрол на целостта и растеж при поискване. Разумното решение е да ги комбинирате: ASR за поддържане на работата и Backup за възстановяване на загубеното.

Пускане и отговор в SDL на Microsoft

Преди стартиране, валидирайте производителността с Azure Load Testing, внедрете WAF (Application Gateway или Front Door) с OWASP правила и Окончателният преглед на сигурността приключва. (модели на заплахи, резултати от инструменти и показатели за качество).

След стартиране, изпълнете плана според нуждите, наблюдавайте с Application Insights (APM и аномалии) и Защитник за облака За превенция и широко разпространено откриване. Добрият отговор започва с подготовката на почвата при освобождаването.

Планове за отговор на агенти на Azure SRE

Плановете на агентите на Azure SRE моделират как инцидентите се откриват, преглеждат и смекчават, с полуавтономни или автономни режими според вашите нужди и филтри, за да изберете какво да обработва всеки план.

Конфигурация по подразбиране: свързана към Azure Monitor, обработва инциденти с нисък приоритет и работи в режим на преглед. Всичко е персонализируемосистеми за управление (PagerDuty, ServiceNow), филтри по вид/услуга/приоритет/заглавие и ниво на автономност.

Автономия: Режим на преглед (агентът предлага, а вие одобрявате) или Автономен режим (Вземете мерки с подходящи разрешителни). Ако липсват разрешителни, поискайте временно кота с контрол.

Персонализирани инструкции: агентът се учи от предишни инциденти, генерира подробен контекст и предлага инструменти за използване; можете да редактирате инструкции и генериране на нов списък със свързани инструменти.

Тестване с исторически данни: Изпълнете плана в режим само за четене върху минали инциденти, за да го проверите поведение и покритие преди да го активирате в производство.

С тази рамка – план, адаптиран към Azure и Microsoft 365, автоматизирани известия, добре структурирани инциденти, криминалистично разследване с непроменими доказателства, приоритизиране на въздействието и оркестрация на ограничаване – е сведен до минимум време експозиция и ценаАко го подкрепите и с CWPP, ASR/Backup, упражнения на маса, ясни роли, показатели и, където е уместно, автономност на SRE агента, ще имате отговор, който издържа на натиск и се подобрява с всеки отделен случай.

Страстен писател за света на байтовете и технологиите като цяло. Обичам да споделям знанията си чрез писане и това е, което ще направя в този блог, ще ви покажа всички най-интересни неща за джаджи, софтуер, хардуер, технологични тенденции и много други. Моята цел е да ви помогна да се ориентирате в дигиталния свят по лесен и забавен начин.