- إعداد خاص بـ Azure مع الأدوار، واتصالات على مدار الساعة طوال أيام الأسبوع، والمحاكاة، وحفظ الأدلة.

- الكشف والتحقيق باستخدام Defender XDR وDefender for Cloud وSentinel للحوادث الموحدة.

- أتمتة الاحتواء والإشعارات باستخدام Logic تطبيقات والكتب الإرشادية، وتحديد الأولويات حسب التأثير.

- الدروس المستفادة والاحتفاظ بها بشكل ثابت؛ الدعم من CWPP وASR و دعم من أجل الاستمرارية.

لا يقتصر أمان السحابة على إخماد الحرائق عند سماع صوت التنبيه؛ بل يتعلق الأمر بالحصول على تصميم واضح لكل مرحلة من مراحل الحادث. خطة محددة للاستجابة للحوادث لـ Azure و مايكروسوفت 365 فهو يحمي استمرارية الأعمال، ويقلل التأثير، ويحافظ على الأدلة الجنائية من خلال مواءمة الأشخاص والعمليات والتكنولوجيا ضمن إطار عمل مثبت.

لتجنب أي مفاجآت، فمن المستحسن أن تتماشى تجارتك مع دورة NIST SP 800-61: الإعداد؛ والكشف والتحليل؛ والاحتواء والاستئصال والاسترداد؛ وأنشطة المتابعةفي Azure، يترجم هذا إلى الاستفادة من الخدمات الأصلية (Microsoft Defender XDR، وDefender for Cloud، وMicrosoft Sentinel، وAzure Monitor، وLogic Apps)، وأتمتة المهام المتكررة، وتوثيق الخطة واختبارها باستخدام عمليات المحاكاة والتمارين المكتبية.

الإطار التشغيلي وركائز الاستجابة السحابية

حجر الأساس هو الاستراتيجية التي تتجنب أوقات الانتظار الطويلة والهجمات المتكررة. ثلاثة ركائز تدعم الانضباط وعلى مركز العمليات الأمنية: 1) التحضير (الخطط والأدوار والأدوات والاتصالات)، 2) الكشف والتحليل والتحقيق (تنبيهات الجودة والحوادث الموحدة والطب الشرعي)، و3) الاحتواء والاسترداد والتعلم (الأتمتة والاستعادة والتحسين المستمر).

لتعزيز هذه الركائز في Azure، ستحتاج إلى خطط تتكيف مع نموذج المسؤولية المشتركة. القياس الموحد للهوية والشبكة والأحمالوإجراءات حفظ الأدلة التي تعمل "كخدمة" (لقطات VM، ونسخ السجل غير القابلة للتغيير، والحجز القانوني في تخزين).

إعداد PIR-1: خطة وعملية خاصة بـ Azure

بدون خطة مُحسّنة للسحابة، تصبح الاستجابة فوضوية وبطيئة. المبدأ واضح.:توثيق خطة العلاقات مع المستثمرين المصممة لـ Azure وMicrosoft 365، واختبار فعاليتها من خلال تمارين دورية، والتفكير في كيفية التصعيد إلى Microsoft (الدعم، MSRC) عندما تكون المنصة على المحك.

المخاطر التي يجب التخفيف منها: الارتباك بسبب الأدوار غير الدقيقة، والفشل بسبب تطبيق صيغ مركز البيانات، ضعف التنسيق مع أصحاب المصلحةالأدوات والمهارات غير المختبرة، وعدم الامتثال التنظيمي بسبب التأخر في الإخطار، وفقدان الأدلة بسبب ضعف عمليات التجميع والحفظ.

مهمة ATT&CK ذات الصلة: يطيل الخصوم إقامتهم عندما تتآكل الدفاعات (TA0005/T1562)، ويزيدون الضرر إلى أقصى حد من خلال تدمير البيانات (TA0040/T1485)، و تنظيم عملية التسرب الاستفادة من الردود المتأخرة (TA0009/T1074).

خطة IR-1.1 الخاصة بـ Azure

يجب أن يوضح دليل المستخدم الخاص بك حدود النموذج المشترك (IaaS، PaaS، SaaS)، والاستخدام مراقب Azure، معرف إنترا (التدقيق والبدايات)، NSG Flow سجلاتمدافع عن السحابةوكيفية التقاط لقطات VM، مقالب الذاكرة أو التقاط الشبكة دون "سحب الكابل".

يتضمن ذلك التنسيق مع Microsoft: متى يتم فتح الحالات، وكيفية إشراك MSRC، وما طرق التسلق تابع عند تأثير الحادث على طبقة المنصة. تكامل Defender for Cloud مع جهات اتصال متاحة على مدار الساعة، ومستويات خطورة متوافقة مع تصنيفك، وتطبيقات Logic لأتمتة الإشعارات، وتصدير النتائج باستمرار إلى سجل الحادث.

القدرات الدنيا من الخطة: تحديد المسؤوليات حسب الخدمة، وإجراءات عزل الموارد (الآلات الافتراضية، والحاويات، والتخزين) باستخدام الأتمتة، وطرق جمع الأدلة مع الاحتفاظ بها ووضع العلامات عليها.

IR-1.2 المعدات والتدريب

قم بتحديد هيكل مع محللي السحابة ومهندسي Azure والشؤون القانونية والامتثال واستمرارية الأعمال و جهات اتصال خارجية مهمة (دعم مايكروسوفت، المستشارون، والجهات التنظيمية). درّب الفريق باستخدام أكاديمية مايكروسوفت للأمن ومواد Defender/Sentinel لإتقان أدوات وسير العمل السحابية.

مثال واقعي: يقوم مزود الرعاية الصحية بإعداد خطة متوافقة مع قانون HIPAA، وإنشاء جهات اتصال على مدار الساعة طوال أيام الأسبوع في Defender for Cloud مع التصعيد التلقائي إلى القسم القانوني، يجري تدريبات ربع سنوية إنه يحمي من برامج الفدية والتسريب ويقوم بأتمتة لقطات VM وتصدير سجلات Azure للاحتفاظ بالأدلة لمدة ست سنوات.

تعيينات التحكم الرئيسية: NIST SP 800-53 (IR-1، IR-2، CP-2)، CIS Controls v8 (17.1–17.3)، NIST CSF (PR.IP-9/10، RS.CO-1)، ISO 27001 (أ.5.24–أ.5.27)، PCI DSS (12.10)، SOC 2 (CC9.1). المستوى: أساسي.

IR-2 إخطار الحوادث والاتصال الآلي

عندما تعتمد التحذيرات على المهام اليدوية، يأتي التنسيق متأخرًا ويحقق المهاجم مكاسب. مبدأ: ينظم الإشعارات باستخدام المشغلات التلقائيةقوائم جهات اتصال محدثة والتكامل مع خدمات أمان Microsoft لتلبية المواعيد النهائية التنظيمية وتعبئة الأشخاص المناسبين.

المخاطر التي يجب تجنبها: التأخر في التعرف من قبل المسؤولين التنفيذيين/الخبراء القانونيين/الجنائيين، غرامات على عدم الالتزام بالمواعيد النهائية (GDPR 72 ساعة، HIPAA 60 يومًا، PCI مع أوقات معدلة)، وعدم التعاون مع المورد، وفقدان ثقة العملاء والجهود غير المنسقة التي تزيد من التأثير.

مرتبط بـ ATT&CK: قنوات C2 تستمر في تقديم إشعارات بطيئة (TA0011/T1071)، الترشيح عبر C2 (TA0010/T1041) و نشر برامج الفدية بسرعة مذهلة (TA0040/T1486) إذا تأخر التسلق.

جهات اتصال الأمان IR-2.1 في Defender for Cloud

إعداد جهات اتصال أساسية وثانوية ذات تغطية عالمية، والتحقق منها بشكل دوري، وتمكين البريد الإلكتروني والرسائل النصية القصيرة والمكالمات مع طرق التسلققم بتعيين جهات اتصال وفقًا لنوع الحادث (خرق البيانات، أو ثغرة أمنية في النظام الأساسي، أو انقطاع الخدمة) واستخدم قوالب مخصصة حسب مستوى الخطورة.

على مستوى النطاق، حدّد جهات الاتصال حسب مجموعة الإدارة أو الاشتراك أو مجموعة الموارد. تكامل مع إدارة خدمات تكنولوجيا المعلومات (Azure DevOps وServiceNow) لإنشاء التذاكر تلقائيًا. اتبع دورة الحياة من الحادثة منذ الدقيقة الأولى.

تدفقات الإشعارات IR-2.2 مع Logic Apps وSentinel

إنشاء أدلة التشغيل في Microsoft Sentinel وسير العمل تطبيقات المنطق للإخطار حسب الخطورة ونوع الموارد والتأثير على الأعمال؛ وإضافة مصفوفات أصحاب المصلحة حسب الدور والموافقات ومحفزات الامتثال (GDPR/HIPAA/PCI) والتصعيد حسب الوقت إذا لم يقر أحد بذلك.

استخدم Azure Monitor مع القواعد ومراكز الأحداث لـ متدفق في الوقت الحقيقي لمنصات الطرف الثالث، و قنوات الفرق و البريد والملفات للوصول إلى الجمهور المناسب برسائل متسقة ومعتمدة.

مثال: تقوم شركة مالية بأتمتة التقارير المقدمة إلى الجهات التنظيمية (SEC/FINRA) والإشعارات الداخلية للعملاء، مما يقلل بشكل كبير من أوقات الإشعار و يزيل الأخطاء البشرية في الاتصالات الهامة بفضل القوالب وسير العمل المعتمدة.

التعيينات: NIST SP 800-53 (IR-2، IR-6)، CIS (17.4، 17.5)، NIST CSF (RS.CO-1/2/3/4)، ISO 27001 (A.5.24/26/28)، SOC 2 (CC9.1). المستوى: أساسي.

IR-3 الكشف عالي الجودة وإنشاء الحوادث

إذا كان كل شيء عبارة عن ضوضاء، يتم فقدان الإشارات الحرجة ويزداد MTTD/MTTR. الهدف: تقليل الإيجابيات الخاطئة ودمج الإشارات في حوادث قابلة للتنفيذ باستخدام معلومات التهديد والإثراء التلقائي.

المخاطر النموذجية: إرهاق المحلل، والتهديدات المدفونة في الضوضاء، الموارد المخصصة بشكل خاطئالاستجابة المتأخرة، وضعف تكامل المعلومات الاستخباراتية، وعمليات إنشاء الحوادث غير المتسقة.

ATT&CK: الإخفاء (TA0005/T1036)، واستخدام الحسابات الصالحة (TA0003/T1078) و التجميع الآلي ازدهار مطول (TA0009/T1119) إذا لم يتم ضبط الكشف بدقة.

IR-3.1 Microsoft Defender XDR للإشارات الموحدة

بالإضافة إلى ذلك، فإنه يتزامن مع Sentinel لتوفير صندوق بريد موحد للحوادث، ويرتبط بالبنية الأساسية (Azure، والمحلي، والسحابات الأخرى)، و تحليل متعدد المنصات دون فقدان سياق العمل.

IR-3.2 التنبيهات المتقدمة في Defender for Cloud

قم بتنشيط خطط Defender (الخوادم وخدمة التطبيقات والتخزين والحاويات وKey Vault)، وتمكين التعلم الآلي للأنماط الشاذة، وتعزيزها بمعلومات استخباراتية عن التهديدات. يقمع الإيجابيات الكاذبة المعروفة مع المراجعات الدورية.

يتم ربطه مع XDR وSentinel عبر موصلات لتخصيبه باستخدام UEBA، قواعد KQL والارتباط بين الأحمال والخدمات، وبالتالي اكتشاف الحملات المعقدة قبل تفاقمها.

IR-3.3 الحوادث الآلية في Microsoft Sentinel

يقوم بتحويل التنبيهات إلى حالات ذات قواعد تحليلية، وتجميع الإشارات ذات الصلة، واستخراج الكيانات (المستخدمين، والمضيفين، وعناوين IP، والملفات)، وتطبيقها. تحديد الأولويات حسب الشدة وفقًا لخطورة الأصول ومخاطر المستخدم وتقنية الهجوم.

استخدم الجدول الزمني ومخطط البحث ودفاتر الاستراتيجية لجمع الأدلة وإعداد التقارير وتتبعها اتفاقيات مستوى الخدمة للاستجابة مع التوسع في حالة وجود أي تأخير.

النتيجة النموذجية عند نضوج هذه المرحلة: انخفاض كبير في الإيجابيات الكاذبة، وحوادث أكثر إحكاما و تحقيقات أسرع بفضل إثراء الكيانات والتجميع الذكي.

ضوابط: NIST SP 800-53 (SI-4، IR-4/5)، PCI-DSS (10.6، 11.5.1)، CIS (8.11، 13.x، 17.4)، NIST CSF (DE.CM/AE)، ISO 27001 (A.8.16، A.5.24).

التحقيق والطب الشرعي IR-4 في Azure

إن التحقيق دون توفر بيانات القياس عن بعد الكاملة يؤدي إلى التقليل من نطاق الأمر وترك الأبواب الخلفية مفتوحة. مييتااا:التقاط السجلات الرئيسية، وتجميعها في مركزية، والحفاظ على الأدلة مع سلسلة سليمة من الحراسة.

المخاطر: عدم وضوح الرؤية الكاملة للهجوم، والتعرض لبيانات غير محددة، والاستمرار المخفي، تدمير الأدلة أو التلاعب بها، زيادة وقت البقاء والتكرار بسبب عدم اكتمال المعالجة.

ينطبق ATT&CK: إزالة المؤشرات (TA0005/T1070 وT1070.004)، إخفاء القطع الأثرية (TA0003/T1564.001) والاعتراف بالقدرات البحثية (TA0007/T1082).

IR-4.1 جمع وتحليل السجلات

مركزية باستخدام Azure Monitor وLog Analytics وSentinel: التدقيق وبدء تشغيل Entra ID وسجل النشاط (مستوى التحكم) وسجلات تدفق NSG والوكلاء في أجهزة VMs و سجلات التطبيق منظم بشكل جيد.

في Sentinel، يتم استغلال الرسم البياني البحثي وسجلات الصيد ورسم الخرائط لـ ATT&CK لإعادة بناء تاريخ الهجوم و استهداف السبب الجذري بدقة.

IR-4.2 القدرات الجنائية وحفظ الأدلة

أتمتة لقطات VM، والنسخ الاحتياطي لـ Azure Disk أثناء وقوع حادث، وتفريغات الذاكرة، وتصدير السجلات إلى تخزين Azure غير قابل للتغيير والتقاط الحزم باستخدام Network Watcher.

توثيق سلسلة الحراسة باستخدام التجزئات والتوقيعات الرقمية، والتحكم في الوصول، ودمج أدوات الطب الشرعي التابعة لجهات خارجية، وتكرارها عبر المناطق. المتطلبات القانونية إنهم يطالبون بذلك.

في القطاعات الخاضعة للتنظيم (على سبيل المثال، القطاع المالي)، يؤدي هذا إلى تسريع التحقيقات، والوفاء بالمواعيد النهائية التنظيمية، يوفر إمكانية التتبع لأغراض التقاضي أو التدقيق.

NIST CSF: NIST CSF (RS.AN). الضوابط: NIST SP 800-53 (IR-4، AU-6/7)، PCI-DSS (10.6.x، 12.10.x)، CIS (8.x، 13.2، 17.4)، ISO 27001 (A.5.24/25/28، A.8.16).

IR-5 تحديد الأولويات حسب التأثير والأهمية

بدون سياق الأعمال، يبدو كل شيء عاجلاً وتضيع الموارد. مفتاح: تصنيف الأصول حسب الأهمية، وفهم النطاق التنظيمي، وأتمتة الشدة والتصعيد.

المخاطر: الاستجابة المتأخرة للحوادث الحرجة، وإرهاق الفريق في الحالات البسيطة، التأثير التشغيلي أو المالي الموسع، الفشل في الامتثال والتقدم الجانبي بينما ننظر إلى الاتجاه الآخر.

IR-5.1 تحليل الأهمية والتأثير للأصول

قم بتسمية موارد Azure (حرجة/عالية/متوسطة/منخفضة)، ودمجها تصنيف البيانات باستخدام Microsoft Purview، يمكنك تحديد الموارد المنظمة (PCI وHIPAA وSOX) وإضافة المالكين وجهات الاتصال لتبسيط عملية اتخاذ القرارات.

في Defender for Cloud، استخدم مخزون الأمان والموقف لربط التنبيهات بأهمية الأصول والتعرض العام، مع إعطاء الأولوية لما يحرك الإبرة حقًا في العمل.

IR-5.2 التسجيل والقياس الآلي

في Sentinel، يتم حساب درجة متعددة العوامل (الخطورة، والسرية، والثقة في IoC، والنطاق التنظيمي، والمستخدمين المتأثرين) و يؤدي إلى التصعيد للوقت إذا لم يكن هناك أي اعتراف خلال X دقائق.

يقوم بتنشيط محفزات محددة: تنبيهات تنفيذية للأنظمة الحرجة أو انتهاكات محتملة للبيانات الشخصية، والمشاركة القانونية والخصوصية التلقائية حيثما ينطبق ذلك.

النتيجة: يتم تخصيص الموارد بحكمة، وأوقات الاستجابة تتسق مع المخاطر، وتصعيدات أقل غير ضرورية للحوادث البسيطة.

الضوابط: NIST SP 800-53 (IR-5، RA-2/3), PCI-DSS (12.10.5)، CIS (1.1/1.2، 17.4/17.5)، NIST CSF (DE.AE-1، RS.AN)، ISO 27001 (A.5.24، A.5.27، A.8.8).

أتمتة الاحتواء والاستئصال والاسترداد IR-6

إن الهجمات تلقائية، والرد يجب أن يكون كذلك أيضًا. الهدف هو تقليص الدقائق الحاسمة، القضاء على الخطأ البشري والحفاظ على الاتساق في جميع الحوادث.

إنشاء كتيبات تشغيل Sentinel باستخدام Logic Apps لتعليق الحسابات والجلسات، وعزل الأجهزة الافتراضية (NSG، وتجزئة الشبكة الافتراضية، وجدار حماية Azure، واستبعاد موازن التحميل)، والقفل التجزئات/IoC، إلغاء الامتيازات عند تسجيل الدخول، وتدوير المفاتيح وتنشيط النسخ الاحتياطية.

أتمتة تغييرات الشبكة (NSG، جدار الحماية، توجيه ExpressRoute/VPN)، وفرض الوصول المشروط لمنع الوصول المحفوف بالمخاطر، واستخدام PIM لـ إلغاء JIT والامتيازات الساخنة، مع الموافقات البشرية على الإجراءات ذات التأثير العالي.

على سبيل المثال: العزل التلقائي لأجهزة VM المخترقة مع الحفاظ على الأدلة، وتعليق الحسابات ذات الثقة العالية في التنبيه، الإخطارات لأصحاب المصلحة وإنشاء التذاكر وتوسيع نطاقها مع إمكانية التتبع الكامل.

معيار المعهد الوطني للمعايير والتكنولوجيا SP 800-53 (IR-4/5/6/8)، CIS (17.4/17.6/17.7)، NIST CSF (RS.RP/MI)، ISO 27001 (A.5.24–A.5.26)، SOC 2 (CC7.3/7.4/9.1).

IR-7 بعد الحادث: الدروس المستفادة والاحتفاظ بالأدلة

الرد الجيد لا ينتهي عند إغلاق القضية. يجب علينا أن نتعلم، ونعدل، ونحافظ على الأدلة للوفاء بالالتزامات وتجنب تكرار المخالفات.

تنظيم مراجعة لمدة تتراوح بين 48 و72 ساعة مع الممثلين الفنيين والتجاريين والقانونيين وممثلي الخصوصية؛ وتطبيق تقنيات تحليل السبب الجذري (خمسة أسباب، مخططات إيشيكاوا)، وإنشاء عناصر في Azure DevOps مع المسؤوليات والمواعيد النهائية المخصصة، و تحديث القواعد والكتب الإرشاديةقم بتغذية تمارين الطاولة بسيناريوهات الحياة الواقعية.

بالنسبة للأدلة، استخدم Azure Blob مع سياسات ثابتة (الاحتفاظ بالوقت والاحتفاظ القانوني)، وصنف أنواع الأدلة والفترات الزمنية (على سبيل المثال، HIPAA لمدة 6 سنوات، SOX غالبًا لمدة 7 سنوات، PCI-DSS لمدة عام واحد على الأقل مع إمكانية الوصول لمدة 3 أشهر؛ يتطلب GDPR التقليل والتبرير (بدون فترة زمنية محددة متعددة السنوات)، والحفظ مع التجزئة والتوقيعات، وإذا لزم الأمر، التكرار عبر المناطق.

الضوابط: NIST SP 800-53 (IR-4(4/5/10)، CP-9(8)، AU-11)، CIS (17.8/17.9)، RS.IM-1/2، ISO 27001 (A.5.24، A.5.28، A.8.13)، SOC 2 (A1.2/1.3).

قائمة التحقق الأساسية للتشغيل والحوكمة

- إنشاء مؤسسات للأنشطة التي تحول الخطة إلى نظام يومي: تمارين الطاولة المتكررة مع اتخاذ قرارات تعتمد على المخاطر لرفع مستوى المحادثة إلى مستوى الأعمال.

- تحديد القرارات والمسؤوليات السابقة: متى يتم إشراك جهات إنفاذ القانون، وتفعيل المستجيبين الخارجيين، وتقييم دفع الفدية، إخطار المراجعين أو السلطاتتصعيد الأمر إلى المجلس أو إيقاف الأحمال الحرجة.

- إنه يحافظ على الامتياز القانوني من خلال فصل النصائح والحقائق والآراء؛ ويوحد قنوات الاتصال (مراكز اجتماعات مايكروسوفت)؛ و ينسق مع أطراف ثالثة للتقليل من التعرض.

- إعداد اتصالات داخلية إلى مجلس الإدارة للتخفيف من حدة مخاطر السوق في فترات الضعف وتجنب العمليات المشكوك فيها.

- تحديد الأدوار في الحوادث: القائد الفني (يلخص ويقرر)، ومسؤول الاتصال (يدير المديرين التنفيذيين والجهات التنظيمية)، والمسجل (إمكانية التتبع)، منظم المستقبل (الاستمرارية على مدار 24/48/72/96 ساعة) والعلاقات العامة لسيناريوهات عالية الوضوح.

- إنشاء دليل الخصوصية بين SecOps ومكتب الخصوصية باستخدام معايير التقييم السريع والمواعيد النهائية السلسة (على سبيل المثال، 72 ساعة بموجب اللائحة العامة لحماية البيانات).

- اختبار اختراق البرنامج وحملات الفريق الأحمر/الأزرق/الأرجواني/الأخضر، والاستفادة من محاكاة المدافع بالنسبة إلى Office 365 وEndpoint؛ يقدم الفريق الأخضر التحسينات.

- خطة لاستمرارية الأعمال والتعافي من الكوارث (نشط/سلبي ونشط/شبه سلبي) مع RPO/RTO واقعيويأخذ في الاعتبار أوقات التخزين المؤقتة ومخاطرها خردوات غير معتمد.

- إعداد قنوات اتصال بديلة في حالة فقدان البريد الإلكتروني/التعاون أو المستودع يوزع دون اتصال بالإنترنت الأرقام الحرجة، والطوبولوجيات، وإجراءات الاستعادة.

- تعزيز النظافة ودورة الحياة (أفضل 20 في رابطة الدول المستقلة): نسخ وسجلات غير قابلة للتغيير، الترقيع المستمر والتكوين الآمن، مع التركيز على برامج الفدية التي يديرها الإنسان.

- تحديد خطة الاستجابة (المعايير التنظيمية، والعمل على مدار الساعة طوال أيام الأسبوع أو التحولات المنتظمة، واستدامة الموظفين)، و يتفق على الشكل للإبلاغ عن: ما فعلناه/النتائج، ما نفعله/بحلول متى، ما الذي سنفعله بعد ذلك/متى.

عناصر التحكم في CIS 10.x في Azure: أدلة عملية

- 10.1 دليل الاستجابة للحوادث: مسودات الخطط مع الأدوار والمراحل من الاكتشاف إلى المراجعة، متوافق مع CIS 19.1–19.3 وقابلة للتنفيذ من قبل فريقك.

- 10.2 تحديد الأولويات والتسجيل: استخدام شدة المدافع، ووضع علامات على الاشتراكات (إنتاج/غير إنتاج) و تسمية الموارد بحذر لتحديد الأولويات حسب الأهمية والبيئة.

- 10.3 اختبار الاستجابة: برمج تمارين منتظمة لاكتشاف الفجوات و تحديث الخطة مع ما تم تعلمه.

- 10.4 الاتصال بـMSRC: حافظ على تحديث جهات الاتصال الخاصة بك حتى تتمكن Microsoft من الاتصال بك. الإبلاغ عن الوصول غير المصرح به ومراجعة القضايا المغلقة.

- 10.5 تكامل التنبيهات: تصدير التنبيهات والتوصيات (التصدير المستمر) و أشركهم في Sentinel للارتباط المتقدم.

- 10.6 أتمتة الاستجابة: تشغيل تطبيقات المنطق من مركز الأمان/المدافع للسحابة إلى الرد في الوقت الحقيقي إلى التنبيهات والتوصيات.

Azure CWPP كأساس للحماية المستمرة

تكمل منصة حماية الحمولة الناضجة (CWPP) الاستجابة من خلال الرؤية والموقف. المدافع عن السحابة والحارس إنهم يقدمون خدمات SIEM/SOAR والموقف والامتثال لـ Azure وMicrosoft 365 والمواقع المحلية والسحابات الأخرى.

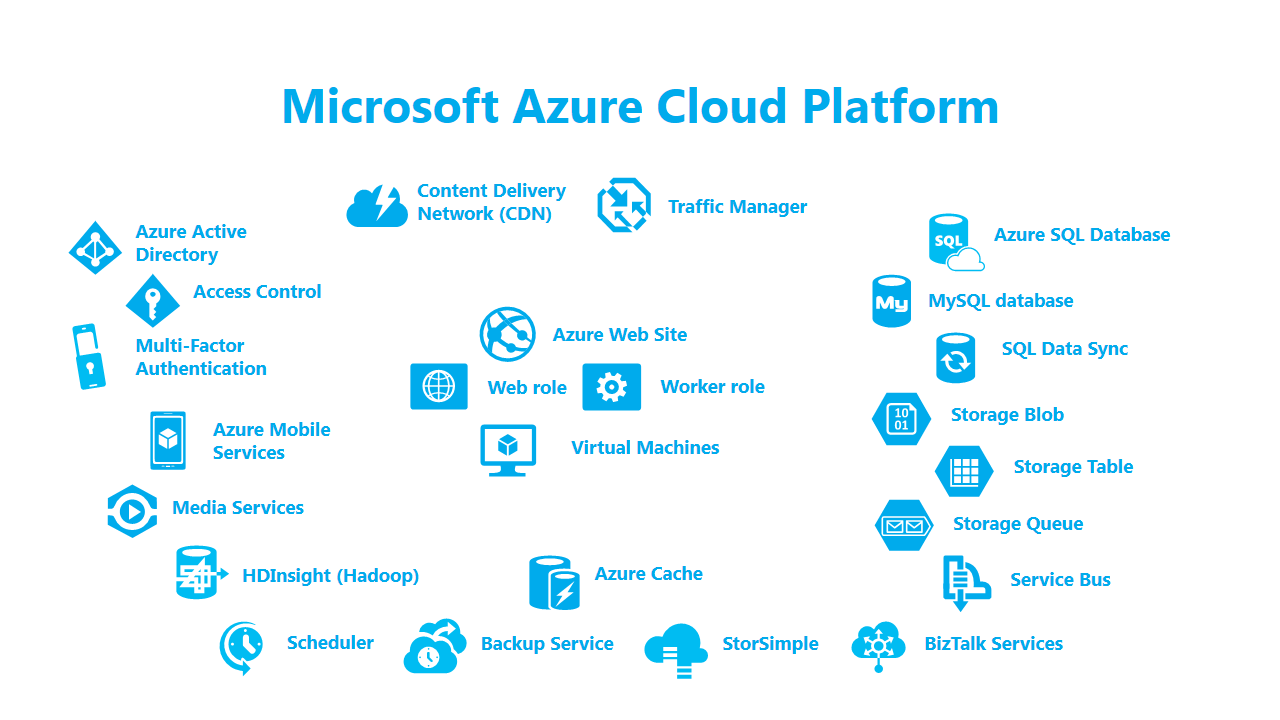

الهندسة المعمارية: موصلات للابتلاع والتطبيع والتحليل باستخدام التعلم الآلي، واجهات برمجة تطبيقات REST للتكامل والتخزين في Log Analytics. يتكامل مع جدار حماية Azure، وحماية DDoS، وKey Vault، ويُوحّد السياسات مع Azure Policy.

قابلية التوسع والأداء: المرونة من خلال التصميم، والنشر العالمي مع مراعاة إقامة البيانات، تخزين متعدد الطبقات وموازنة التحميل لتوزيع جهود التحليل والاستجابة.

Azure Sentinel: الجيل التالي من SIEM وSOAR

استراتيجيات الاستيعاب والتطبيع: موصلات لخدمات Azure وMicrosoft 365 حلول الطرف الثالث والتطبيقات المخصصة، مع البيانات الموحدة الجاهزة للارتباط.

البحث عن التهديدات في KQL: استعلامات قوية للكشف عن الأنماط الشاذة و اكتشاف نقاط الضعف قابلة للاستغلال في بيئتك.

الإدارة والبحث: الجداول الزمنية ومخطط العلاقة بين الكيانات و الارتباط بالذكاء من مايكروسوفت لفهم حالة الهجوم الكاملة.

الاستجابة المنظمة: كتيبات التشغيل على Logic Apps، من إرسال بريد إلكتروني أو إنشاء تذكرة إلى إلغاء تنشيط الحسابات أو استعادة الأنظمة إلى الدول المعروفة بأنها جيدة.

حماية الشبكة والبيانات مع CWPP

أمان الشبكة: رسم الخرائط الطوبولوجية الديناميكية، والوصول إلى JIT إلى الأجهزة الافتراضية، التصلب التكيفي مع اقتراحات لإنشاء مجموعات شبكات الموردين القائمة على التعلم الآلي والدفاع ضد هجمات الحرمان من الخدمة الموزعة عبر شبكة Microsoft العالمية.

حماية البيانات: الكشف عن حقن SQL ومنعه في الخدمات المُدارة، وأفضل الممارسات للتخزين (التشفير، نقل آمن(العزل) وتحديث TLS أثناء النقل وإدارة المفاتيح في Key Vault مع التدوير والتدقيق.

الحاويات وKubernetes: الأمان الشامل

مسح الصور في ACR: تحليل الثغرات الأمنية تلقائيًا عند تحميل الصور باستخدام تقارير الشدة والتوصيات بالمعالجة قبل النشر.

حماية وقت التشغيل: مراقبة السلوك، وتقسيم الشبكة، امتيازات بسيطة والاستجابة الفورية (عزل الحاويات، تنبيه مركز العمليات الأمنية) للأنشطة المشبوهة.

تحسينات K8s المحددة: اكتشاف واجهات برمجة التطبيقات أو الحاويات الشاذة في مساحات الأسماء الحساسة، وإدارة الموقف، وحدات التحكم في السحب لتجنب عمليات النشر غير المتوافقة وسياسات الشبكة الدقيقة.

أفضل الممارسات: الحد الأدنى من الصور الأساسية، والتحديث والتصحيح المستمر، التجزئة الافتراضية، المراقبة المستمرة وإدارة الأسرار باستخدام Key Vault.

الاستمرارية مع Azure Site Recovery وAzure Backup

يضمن ASR الاستمرارية من خلال اختبارات الاسترداد الدورية بدون تأثير و معدل RPO/RTO المعدل يتناسب مع قدرتك على تحمل المخاطر، وهو مثالي للحفاظ على العمليات في حالة حدوث أعطال.

يوفر Azure Backup المرونة ضد برامج الفدية والأخطاء، مع الترميم الحبيبيضوابط السلامة والنمو عند الطلب. الحل الأمثل هو دمجهما: ASR للاستمرار في العمل، والنسخ الاحتياطي لاستعادة البيانات المفقودة.

الإصدار والاستجابة في SDL الخاص بشركة Microsoft

قبل الإطلاق، قم بالتحقق من صحة الأداء باستخدام اختبار تحميل Azure ونشر WAF (بوابة التطبيق أو الباب الأمامي) باستخدام قواعد OWASP و إنتهاء المراجعة الأمنية النهائية. (نماذج التهديد، ونتائج الأدوات، وبوابات الجودة).

بعد الإطلاق، قم بتنفيذ الخطة حسب الحاجة، وراقبها باستخدام Application Insights (APM والشذوذ)، و مدافع عن السحابة للوقاية والكشف على نطاق واسع. تبدأ الاستجابة الجيدة بتمهيد الطريق في Release.

خطط استجابة وكيل Azure SRE

تخطط Azure SRE Agent لنموذج كيفية اكتشاف الحوادث ومراجعتها والتخفيف منها، مع الأوضاع شبه المستقلة أو المستقلة وفقًا لاحتياجاتك ومرشحاتك لتحديد ما تعالج كل خطة.

التكوين الافتراضي: متصل بـ Azure Monitor، ويعالج الحوادث ذات الأولوية المنخفضة ويعمل في وضع المراجعة. كل شيء قابل للتخصيص:أنظمة الإدارة (PagerDuty، ServiceNow)، الفلاتر حسب النوع/الخدمة/الأولوية/العنوان ومستوى الاستقلالية.

الاستقلالية: وضع المراجعة (يقترح الوكيل وتوافق عليه) أو الوضع المستقل (يتخذ الإجراءات اللازمة بالتصاريح اللازمة). في حال عدم وجود تصاريح، يُطلب رفع مؤقت مع مراقبة.

تعليمات مخصصة: يتعلم العميل من الحوادث السابقة، ويولد سياقًا مفصلاً، ويقترح أدوات للاستخدام؛ يمكنك التعديل التعليمات وإعادة إنشاء قائمة الأدوات المرتبطة.

الاختبار باستخدام البيانات التاريخية: قم بتشغيل الخطة في وضع القراءة فقط على الحوادث السابقة للتحقق السلوك والتغطية قبل تفعيله في الإنتاج.

باستخدام هذا الإطار - خطة تتكيف مع Azure وMicrosoft 365، وإشعارات آلية، وحوادث مصممة جيدًا، وتحقيق جنائي مع أدلة ثابتة، وتحديد أولويات التأثير، وتنظيم الاحتواء - تم تصغيره تيمبو التعرض والتكلفةإذا كنت تدعمها أيضًا باستخدام CWPP وASR/Backup وتمارين الطاولة والأدوار الواضحة والمقاييس، وحيثما كان ذلك مناسبًا، استقلالية وكيل SRE، فسوف يكون لديك استجابة تتحمل الضغط وتتحسن مع كل حالة.

كاتب شغوف بعالم البايت والتكنولوجيا بشكل عام. أحب مشاركة معرفتي من خلال الكتابة، وهذا ما سأفعله في هذه المدونة، لأعرض لك كل الأشياء الأكثر إثارة للاهتمام حول الأدوات الذكية والبرامج والأجهزة والاتجاهات التكنولوجية والمزيد. هدفي هو مساعدتك على التنقل في العالم الرقمي بطريقة بسيطة ومسلية.